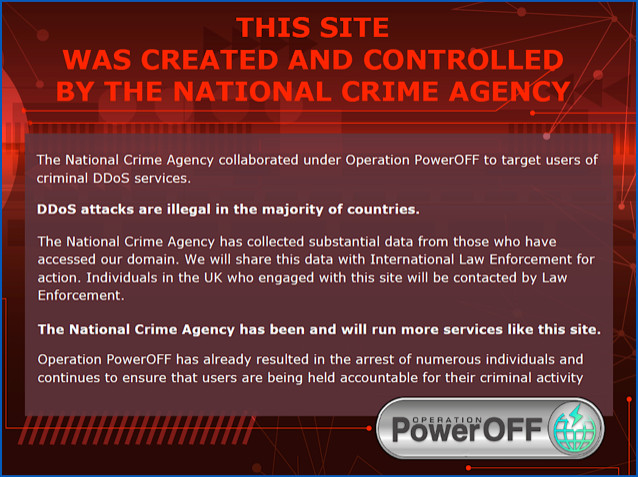

La National Crime Agency (NCA) du Royaume-Uni a a récemment annoncé travail qu'il a fait dans le cadre d'un projet multinational appelé Fonctionnement hors tension.

L'idée semble être d'utiliser de faux sites de cybercriminalité en tant que service pour attirer l'attention de jeunes impressionnables qui traînent en marge de la cybercriminalité et recherchent une communauté clandestine à rejoindre et à commencer à apprendre les ficelles du métier…

… après quoi ceux qui tentent de s'inscrire sont "contacté par la National Crime Agency ou la police et mis en garde contre la cybercriminalité".

Les fausses offres de logiciels criminels en tant que service que la NCA prétend exploiter sont des soi-disant booters, également connus sous le nom de stresseurs, également connus sous le nom de DDoSsers, où DDoS est l'abréviation de déni de service distribué.

DoS contre DDoS

Un déni de service simple, ou DoS, implique généralement l'envoi d'un trafic réseau spécialement conçu vers un site ou un service particulier afin de le faire planter.

Habituellement, cela signifie trouver une sorte de vulnérabilité ou de problème de configuration tel qu'un paquet réseau piégé déclenchera le serveur et le fera échouer.

Cependant, les attaques de ce type peuvent souvent être évitées une fois que vous savez comment elles fonctionnent.

Par exemple, vous pouvez corriger le bogue dans lequel les escrocs enfoncent leurs aiguilles à tricoter aiguisées ; vous pourriez resserrer la configuration du serveur ; ou vous pouvez utiliser un pare-feu entrant pour détecter et bloquer les paquets piégés qu'ils utilisent pour déclencher le crash.

En revanche, les attaques DDoS sont généralement beaucoup moins sophistiquées, ce qui les rend plus faciles à prendre pour les escrocs techniquement inexpérimentés, mais beaucoup plus naturelles, ce qui les rend plus difficiles à arrêter, même pour les défenseurs techniquement expérimentés.

La plupart des attaques DDoS reposent sur l'utilisation d'un trafic apparemment irréprochable, comme de simples requêtes GET Web demandant la page principale de votre site, à partir d'une variété d'adresses Internet sans prétention, telles que des connexions ISP de consommateurs apparemment innocentes…

… mais à un volume qui est des centaines, des milliers ou peut-être même des millions de fois supérieur à votre meilleur jour de trafic Web authentique.

Inondé de normalité

Par exemple, un service de démarrage géré par des escrocs qui contrôlent déjà les logiciels malveillants qu'ils ont implantés sur les ordinateurs portables ou les routeurs de 100,000 XNUMX utilisateurs domestiques pourrait leur ordonner à tous de commencer à accéder à votre site Web en même temps.

Ce type de configuration est connu dans le jargon comme un botnet or réseau de zombies, car il s'agit d'une collection d'ordinateurs qui peuvent être secrètement et à distance lancés par leurs soi-disant bot-herders pour faire de mauvaises choses.

Imaginez que vous êtes habitué à un million de visites de sites par mois et que vous avez fait une provision d'urgence dans l'espoir d'une période de trafic glorieusement élevée où vous pourriez obtenir un million de visites en une seule journée.

Imaginez maintenant que vous avez soudainement 100,000 10 "utilisateurs" qui frappent tous à votre porte en une seule période de XNUMX secondes, puis reviennent encore et encore, vous demandant de renvoyer de vraies pages Web qu'ils n'ont aucunement l'intention de consulter.

Vous ne pouvez pas lutter contre ce type de surcharge de trafic, car attirer du trafic vers votre site Web est presque certainement votre objectif, et non quelque chose que vous souhaitez empêcher.

Vous ne pouvez pas facilement écrire une règle de pare-feu pour bloquer les requêtes Web inutiles provenant des DDoSsers, car leurs paquets sont probablement indiscernables du trafic réseau créé par un navigateur ordinaire.

(Les attaquants peuvent simplement visiter votre site Web avec un navigateur populaire, enregistrer les données générées par la demande et les rejouer exactement pour la vraisemblance.)

Et vous ne pouvez pas facilement créer une liste de blocage des mauvais expéditeurs connus, car les appareils individuels cooptés dans le botnet qui a été retourné contre vous sont souvent indiscernables des appareils ou des routeurs d'utilisateurs légitimes essayant d'accéder à votre site Web à des fins authentiques.

Aucune expérience nécessaire

Malheureusement, entrer dans la scène DDoS ou booter ne nécessite pas de compétences techniques, ni les connaissances nécessaires pour écrire et diffuser des logiciels malveillants, ni la capacité d'exploiter votre propre botnet.

Vous pouvez commencer simplement en traînant avec des cybercriminels plus expérimentés et en mendiant, en empruntant ou en achetant (plus précisément, peut-être, en louant) du temps et de la bande passante à leur service de démarrage existant.

Peut-être que cela ne ressemble pas vraiment à un crime?

Si tout ce que vous faites est de demander aux serveurs de votre école de traiter des milliers de requêtes autrement bien formées afin de perturber un test pour lequel vous n'avez pas révisé, ou de vous venger d'un enseignant que vous n'aimez pas, ou simplement pour vous vanter droits avec vos potes, où est la criminalité là-dedans ?

Vous pourriez réussir à vous convaincre que vous ne faites rien de mal tant que vous ne lancez pas de logiciels malveillants sur le réseau, que vous ne visez pas à entrer par effraction et que vous n'avez pas l'intention de voler des données.

Heck, "profiter" de plus de trafic est quelque chose dont la plupart des sites aimeraient se vanter, sûrement ?

Pas un passe-temps innocent

Mais le DDoSsing est loin d'être aussi innocent que vous pourriez espérer le prétendre pour votre défense si jamais vous vous retrouvez traîné devant un tribunal pénal.

Selon l'ANC :

Les attaques par déni de service distribué (DDoS), conçues pour submerger les sites Web et les forcer à se déconnecter, sont illégales au Royaume-Uni en vertu du Computer Misuse Act 1990.

Alors que les flics continuent :

Les services DDoS-for-hire ou booter permettent aux utilisateurs de créer des comptes et de commander des attaques DDoS en quelques minutes. De telles attaques ont le potentiel de causer des dommages importants aux entreprises et aux infrastructures nationales essentielles, et empêchent souvent les gens d'accéder aux services publics essentiels.

[. . .]

L'anonymat perçu et la facilité d'utilisation de ces services signifient que les DDoS sont devenus un crime d'entrée de gamme attrayant, permettant aux personnes ayant peu de capacités techniques de commettre facilement des cyberinfractions.

Les démantèlements et arrestations de sites traditionnels sont des éléments clés de la réponse des forces de l'ordre à cette menace. Cependant, nous avons étendu notre capacité opérationnelle avec cette activité, tout en sapant la confiance dans le marché criminel.

Les NCA position est claire de cet avis, tel que posté sur un ancien serveur leurre maintenant converti en page d'avertissement :

Message affiché après qu'un site leurre NCA a atteint son objectif.

Que faire?

Ne fais pas ça!

Si vous cherchez à vous lancer dans la programmation, la sécurité réseau, la conception de sites Web, ou même simplement à passer du temps avec d'autres personnes calées en informatique dans l'espoir d'apprendre d'eux et de vous amuser en même temps…

… connectez-vous à l'un des milliers de projets open source qui visent à produire quelque chose d'utile pour tout le monde.

DDoSsing peut sembler être juste un peu d'amusement contre-culturel, mais ni le propriétaire du site que vous attaquez, ni la police, ni les magistrats ne verront le côté amusant.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://nakedsecurity.sophos.com/2023/03/28/cops-use-fake-ddos-services-to-take-aim-at-wannabe-cybercriminals/

- :est

- $UP

- 000

- 1

- 100

- 70

- a

- capacité

- Qui sommes-nous

- Absolute

- accès

- accès

- hybrides

- Agis

- activité

- adresses

- offert

- Après

- à opposer à

- agence

- Visée

- Tous

- Permettre

- déjà

- amusement

- ainsi que les

- l'anonymat

- SONT

- autour

- arrestations

- AS

- At

- attaquer

- Attaques

- précaution

- attirer

- attrayant

- auteur

- auto

- RETOUR

- image de fond

- Mal

- Bande passante

- BE

- car

- devenez

- LES MEILLEURS

- Bit

- Block

- frontière

- Emprunt

- Botnet

- Bas et Leggings

- Pause

- navigateur

- Punaise

- construire

- entreprises

- Achat

- by

- CAN

- Causes

- Canaux centraux

- Assurément

- réclamer

- cliquez

- collection

- Couleur

- Venir

- commettre

- Communautés

- composants électriques

- ordinateur

- ordinateurs

- configuration

- consommateur

- continuer

- contraste

- des bactéries

- converti

- convaincre

- les flics

- pourriez

- Court Intérieur

- couverture

- Crash

- engendrent

- Criminalité

- Criminel

- critique

- Crooks

- la cybercriminalité

- les cybercriminels

- données

- journée

- DDoS

- la défense

- défenseurs

- Déni de service

- Conception

- un

- Compatibles

- Commande

- Perturber

- Ne fait pas

- faire

- Ne pas

- Porte

- DOS

- doublé

- facilité d'utilisation

- plus facilement

- même

- urgence climatique.

- engageant

- entrée de gamme

- essential

- Pourtant, la

- JAMAIS

- tout le monde

- exactement

- exemple

- existant

- d'experience

- expérimenté

- FAIL

- faux

- Trouvez

- trouver

- pare-feu

- Pour

- Force

- Ancien

- de

- avant

- amusement

- drôle

- généré

- obtenez

- obtention

- objectif

- Accrochez

- Vous avez

- ayant

- la taille

- augmentation

- Hits

- Accueil

- d'espérance

- flotter

- Comment

- Cependant

- HTTPS

- Des centaines

- idée

- Illégal

- image

- in

- individuel

- individus

- Infrastructure

- L'intention

- Intention

- Internet

- ISP

- IT

- SES

- jargon

- rejoindre

- jpg

- ACTIVITES

- Cognement

- Savoir

- spécialisées

- connu

- ordinateurs portables

- Droit applicable et juridiction compétente

- apprentissage

- VIE

- comme

- peu

- Location

- recherchez-

- love

- LES PLANTES

- Entrée

- Fabrication

- malware

- gérer

- de nombreuses

- Marge

- Marché

- Matière

- largeur maximale

- veux dire

- pourrait

- million

- des millions

- minutes

- Mois

- PLUS

- (en fait, presque toutes)

- multinational

- Sécurité nue

- Nationales

- NCA

- Près

- nécessaire

- Ni

- réseau et

- Network Security

- trafic réseau

- Ordinaire

- of

- Offrandes

- direct

- Vieux

- on

- ONE

- en cours

- ouvert

- open source

- projets open source

- fonctionner

- opérationnel

- de commander

- original

- Autre

- autrement

- propre

- propriétaire

- paquets

- page

- partie

- particulier

- Pièce

- Personnes

- perçu

- être

- période

- Plaine

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Police

- Populaire

- position

- posté

- Poteaux

- défaillances

- précisément

- empêcher

- Probablement

- Problème

- processus

- produire

- Programmation

- Projet

- projets

- disposition

- public

- but

- des fins

- réal

- record

- vous inscrire

- Standard

- nécessaire

- demandes

- exigent

- réponse

- droits

- Règle

- Courir

- même

- scène

- sécurité

- semble

- envoi

- service

- Services

- set

- installation

- Shorts

- montré

- significative

- simplement

- unique

- site

- Sites

- compétences

- solide

- quelques

- quelque chose

- sophistiqué

- Identifier

- Commencer

- Arrêter

- tel

- sûrement

- SVG

- Prenez

- professeur

- Technique

- compétences techniques

- tester

- qui

- Les

- au Royaume-Uni

- leur

- Les

- Ces

- des choses

- milliers

- menace

- fiable

- fois

- à

- top

- circulation

- transition

- communication

- déclencher

- voyage

- La confiance

- Tourné

- typiquement

- Uk

- sous

- URL

- utilisé

- utilisateurs

- d'habitude

- variété

- Versus

- Visiter

- le volume

- vulnérabilité

- avertissement

- web

- Trafic Web

- Site Web

- sites Internet

- qui

- WHO

- sera

- comprenant

- activités principales

- pourra

- écrire

- écrivain

- faux

- Votre

- vous-même

- zéphyrnet