Les fabricants de semi-conducteurs se demandent comment sécuriser une chaîne d'approvisionnement mondiale hautement spécialisée et diversifiée, d'autant plus que la valeur de leur propriété intellectuelle et leur dépendance à l'égard des logiciels augmentent, ainsi que la sophistication et les ressources des attaquants.

Lorsque des méthodologies et des normes existent en matière de sécurité, elles sont souvent confuses, lourdes et incomplètes. Il existe de nombreuses lacunes, en particulier parmi certains des plus petits fournisseurs de propriété intellectuelle, d'équipement et de matériel, où la sécurité reste, au mieux, primitive. Cela est dû en partie au fait que, dans le passé, l’accent était mis en grande partie sur les vulnérabilités des puces et de leurs fabricants. Mais il existe un niveau d’interdépendance de plus en plus élevé entre les entreprises du secteur des semi-conducteurs, et le nombre d’interactions augmente à mesure que la complexité augmente et que les conceptions de puces deviennent de plus en plus hétérogènes. Le maillon le plus faible met en danger l’ensemble de la chaîne d’approvisionnement, et on estime que plus de 50 % des menaces de sécurité sont introduites par les fournisseurs.

L’industrie manufacturière est une cible à forte valeur ajoutée, où les données volées peuvent être utilisées pour relancer la concurrence dans des technologies très complexes. Même lorsque les attaques sont bloquées avec succès, toute violation ou incursion réalisée par les attaquants peut augmenter les délais de livraison et ajouter des coûts pour enquêter sur la cause de la violation et pour y remédier. Ils sont également embarrassants pour les victimes de ces attaques, qui doivent expliquer aux clients et aux régulateurs ce qui n'a pas fonctionné, quand cela s'est produit et quelles mesures ont été prises, le cas échéant.

L’industrie est bien consciente de l’ampleur des menaces. La collaboration était un thème majeur du Forum sur la cybersécurité lors du SEMICON West de cette année. Les responsables de la sécurité chez Intel, TSMC, Applied Materials, ASML, Lam Research et Peer Group ont tous souligné la nécessité de sécuriser les interactions entre les acteurs du secteur, ainsi que de mettre en place des normes et des processus de sécurité qui empêchent les violations et les fuites de données, mais sans pour autant rendre la sécurité aussi importante. lourd au point de nuire à la conduite des affaires.

La sécurité reste un défi pour toutes les facettes de la technologie, et elle devient encore plus difficile à mesure que davantage de processus et d'équipements sont connectés à Internet et entre eux. Aucune sécurité n’est parfaite et aucune solution unique n’est suffisante. Une bonne sécurité est un processus et nécessite une attitude de sécurité dès la conception, ainsi qu'une résilience tout au long de la chaîne d'approvisionnement. Lorsque des vulnérabilités apparaissent, elles doivent être évaluées et corrigées.

Chez SEMICON, plusieurs responsables de la sécurité de l'information (RSSI) ont souligné qu'environ 60 à 90 % des problèmes de sécurité ayant un impact étaient introduits par un fournisseur.

Vulnérabilités, obstacles, solutions

Les violations réussies peuvent avoir des effets étendus. Ils peuvent retarder les expéditions, provoquer des fuites de propriété intellectuelle et provoquer des interruptions de service. Ils peuvent également entraîner la contamination de produits et avoir un impact sur la marque d'une entreprise.

Le partage de données dans le cloud ou par d’autres moyens, ainsi que l’adoption rapide de la fabrication intelligente n’ont fait qu’accroître la prise de conscience des risques. Joon Ahn, vice-président de la division informatique chez Technologie Amkor a résumé les failles de sécurité à prendre en compte :

- Vulnérabilités de connectivité : Les technologies de fabrication intelligente reposent sur la connectivité pour fonctionner, mais cela peut également créer des vulnérabilités. Les pirates tentent d'accéder aux systèmes sensibles via des connexions réseau non sécurisées.

- Violations de données : L’utilisation accrue d’appareils connectés et le partage de données peuvent augmenter le risque de violations de données. Si les données sensibles ne sont pas correctement sécurisées, des utilisateurs non autorisés peuvent y accéder.

- Sécurité physique: À mesure que les usines deviennent de plus en plus automatisées, la sécurité physique devient de plus en plus importante. Un accès non autorisé à l’usine peut entraîner des dommages à l’équipement ou un vol.

- Menaces internes : Les employés qui ont accès à des systèmes et à des données sensibles peuvent présenter un risque pour la sécurité s'ils se livrent à des activités malveillantes ou compromettent par inadvertance la sécurité par une erreur humaine.

Les menaces peuvent provenir de plusieurs directions et cibler tout, de l’informatique aux installations en passant par la technologie opérationnelle.

Robert Ivester, conseiller principal pour l'engagement des semi-conducteurs au National Institute of Standards and Technology (NIST), a souligné dans sa description de la technologie opérationnelle que les fabricants et leurs chaînes d'approvisionnement dépendent de plus en plus d'un large éventail de systèmes et d'appareils programmables qui interagissent avec l'environnement physique. Cela inclut les systèmes de contrôle industriel et les systèmes de gestion des bâtiments.

Les installations, quant à elles, impliquent bien plus qu’un simple bâtiment. "Nous parlons de sécurité des installations, car une machine ne peut pas fonctionner sans électricité, sans produits chimiques, sans gaz et sans gestion des processus de déchets », a déclaré James Tu, responsable de la sécurité des informations d'entreprise chez TSMC. « La sécurité des installations est essentielle car il s'agit d'une question de sécurité. Nous nous concentrons sur une combinaison de sécurité des installations et de sécurité des infrastructures.

D’autres sont d’accord. « Pour remédier à ces failles de sécurité, plusieurs mesures peuvent être prises, telles que la réalisation d'évaluations des risques, la formation des employés et la mise en œuvre de mesures de sécurité physique », a déclaré Ahn d'Amkor.

Pour les logiciels, assurer la conformité nécessite de comprendre votre empreinte et d’élaborer une approche de sécurité durable. « Lorsque nous livrons des logiciels à différentes usines, il existe parfois une version spéciale ou une exigence particulière », a déclaré Mike Kropp, président et PDG de Peer Group. « Nous avons donc en fait des personnalités différentes dans notre logiciel. Nous devons réfléchir à la manière dont nous pouvons maintenir la conformité. Peut-être que dans ces millions de lignes de code qui se trouvent sur un équipement, il y a quelque chose qui ne devrait pas être là.

Kropp a expliqué que la clé est de comprendre votre empreinte, puis de créer des processus reproductibles autour de celle-ci. Cette empreinte comprend le nombre d'employés ayant accès à l'IP des logiciels (200), le nombre d'usines clientes (120+) et les équipements associés (> 4,000 90,000). Pour le logiciel de gestion des plaquettes de Peer Group, il a déclaré que la base installée compte plus de 130 XNUMX connexions. Mais comprendre votre empreinte signifie également comprendre le nombre de systèmes d'exploitation que votre logiciel doit prendre en charge, qui dans le cas de Peer Group, est de plusieurs dizaines, et identifier les bibliothèques tierces sur lesquelles repose votre logiciel, qui est de XNUMX.

La surveillance de la sécurité est un processus continu, mais elle doit être aussi automatisée que possible et intégrée au processus de développement.

"Nous fournissons au meilleur de nos connaissances des logiciels sécurisés », a déclaré Kropp. « Si une vulnérabilité est détectée dans notre propre logiciel, nous la traiterons comme un défaut. Nous allons attribuer un élément de travail avec un niveau de gravité et le mettre sur la liste de travail du développeur de contenu. Si nous faisons cela à la fin du processus, il est trop tard. Cela doit se produire dans le cadre de notre environnement de développement. Nous avons modifié notre façon de faire des affaires pour faire de la sécurité un mode de fonctionnement courant. »

Fig. 1 : Exemple de processus de vulnérabilité logicielle. Source : Groupe de pairs

Le partage et la sécurité des données sont toujours une préoccupation. "En plus de la sécurité physique, la sécurité des informations dans le cloud est devenue un problème sur notre chemin vers l'usine intelligente autonome, en particulier lorsque nous essayons d'adopter l'IA générative", a déclaré James Lin, directeur adjoint de la division pour la fabrication intelligente chez UMC. « La formation des modèles d'IA générative de pointe nécessite des données d'entreprise sensibles dans un grand environnement GPU. Si nous voulons tirer parti d’une solution cloud d’entreprise, le plus haut niveau de certification en matière de sécurité des informations est absolument indispensable.

L’IA générative constitue une nouvelle menace pour la sécurisation des données en raison de sa capacité à relier intelligemment des fragments de données plutôt que d’essayer de les rassembler toutes en un seul endroit. Selon un rapport, les ingénieurs ont utilisé la technologie ChatGPT pour optimiser les séquences de tests afin d'identifier les défauts des puces et, lors d'un incident distinct, pour convertir les notes de réunion en présentation. Dans les deux cas, des informations sensibles ont été partagées en dehors de l’entreprise. [1]

Le cloud lui-même inclut une sécurité de pointe, mais ce n'est pas tout. « La plupart des usines diront que la sécurité des données (cloud versus on-premise) est le plus gros problème. Je pense que la sécurité des données cloud assurée par les grands fournisseurs (AWS/Azure, etc.) est aujourd'hui plus sécurisée que n'importe quel environnement sur site », a déclaré David Park, vice-président du marketing chez Tignis. « Le plus gros problème n’est pas le piratage extérieur, mais l’identification inappropriée des utilisateurs. Si vous accordez un accès inapproprié à un employé, c’est tout aussi grave que de permettre à un pirate informatique de violer votre sécurité. La sécurité interne et les autorisations seront un problème majeur à mesure que la fabrication intelligente deviendra la norme.

Les données en mouvement vers et depuis le cloud, ainsi que les données et logiciels partagés entre différentes entreprises ou bureaux, peuvent être beaucoup moins sécurisées. Et bien que le cryptage soit le moyen standard de protéger ces données, cela ne fonctionne pas dans une chaîne d'approvisionnement complexe, car la plupart des entreprises bloquent les données et les logiciels cryptés entrants.

« Aujourd'hui, à bien des égards, nous ne sommes pas en phase avec notre activité, en particulier en ce qui concerne nos données », a observé Jason Callahan, vice-président et directeur de la sécurité de l'information chez Recherche Lam. « Nous opérons du point de vue du zéro confiance. Mais nous partageons tous la propriété intellectuelle. Alors évidemment, il y a beaucoup de confiance. Nous travaillons avec nos fournisseurs et d'autres pour partager des informations de manière efficace. Du point de vue du concept de réseau, nous nous sommes heurtés à un obstacle. Fondamentalement, en tant que responsables de la sécurité, nous ne faisons pas confiance au chiffrement. J'ai découvert que tout le monde bloquait l'entrée du chiffrement dans son environnement. Si vous êtes un adepte des réseaux, le cryptage peut être mauvais. Et fondamentalement, c’est notre plus grande faiblesse. Nous avons refusé le cryptage, ce qui me choque parce que nous sommes ceux qui ont forcé tout le monde à tout crypter à l'intérieur.

Il existe trois problèmes traditionnels liés au chiffrement. Premièrement, il pourrait contenir des logiciels malveillants ou provoquer une violation, et il n’y a aucun moyen de le savoir tant qu’il n’est pas déchiffré. Deuxièmement, cela pourrait dissimuler un mécanisme d’exfiltration de données. Et troisièmement, cela pourrait entraver l’investigation judiciaire ou la découverte dans le cadre de litiges juridiques.

Callahan a contesté toutes ces préoccupations, soulignant que chacun a la défense en profondeur comme pierre angulaire de son programme de sécurité, y compris un logiciel antivirus et une détection et une réponse des points finaux (EDR) pour détecter les logiciels malveillants et les violations. L’exfiltration de données constitue un problème de risque interne, et les entreprises disposent d’outils et de systèmes pour y remédier. Les préoccupations liées à la médecine légale ou à la découverte constituent un cas secondaire. Autoriser le cryptage de la propriété intellectuelle pour garantir la sécurité des transferts est bien plus important.

Gestion des fournisseurs pour la sécurité

Tous les RSSI ont convenu que la gestion de la sécurité tout au long de la chaîne d'approvisionnement est absolument nécessaire. Cependant, c’est plus facile à dire qu’à faire. Le nombre de fournisseurs est énorme, ce qui en fait un immense défi.

Pour un fournisseur de logiciels, cela inclut les bibliothèques tierces. Pour les équipementiers, ce sont les fournisseurs de composants. Et pour les usines, il s’agit d’équipements de fabrication, de matériaux, de fournisseurs de logiciels et de matériel informatique. Par exemple, Aernout Reijmer, RSSI chez ASML, a déclaré que l'équipement de l'entreprise se compose d'environ 380,000 5,000 composants fournis par environ XNUMX XNUMX fournisseurs.

TSMC et ASML, entre autres, mettent en place des formations pédagogiques pour leurs fournisseurs. Ils ont également mis en place des alertes, ce qui permet de prendre en charge les petits fournisseurs qui ne disposent souvent pas d'un grand groupe de sécurité.

Normes

Le cadre de cybersécurité du NIST [2] fournit des conseils pour la mise en place des propres pratiques des organisations. Il existe également plusieurs normes ISO (par exemple ISO 17001, 27110), mais elles se concentrent sur la sécurité de l'information. De plus, ces normes générales ne s’appliquent pas facilement à une usine complexe dans laquelle des équipements externes sont installés.

Les Fabs, en particulier, combinent des cibles de grande valeur, une grande complexité et une réticence historique à mettre à jour les équipements des usines. Cette combinaison rend les usines de fabrication et les fonderies particulièrement vulnérables aux problèmes de sécurité, incitant les membres de SEMI à Taiwan et en Amérique du Nord à imposer des normes spécifiques à l'industrie liées aux équipements. Deux groupes de travail SEMI ont défini la sécurité des équipements d'usine : E187 (Taïwan) et E188 (Amérique du Nord). Inclus dans ces normes :

SEMI E187 : Cybersécurité pour les équipements Fab

- Un ensemble commun et minimum d'exigences de sécurité pour les équipements de fabrication, conçu pour être mis en œuvre par les OEM pour les équipements de fabrication exécutant Linux ou Windows ;

- Concentrez-vous sur la sécurité du réseau, la projection des points finaux et la surveillance de la sécurité.

SEMI E188 : Intégration d'équipements sans logiciels malveillants

- Un cadre pour atténuer les attaques de logiciels malveillants lors des activités d'installation et de maintenance des équipements, basé sur des exigences de reporting bien définies ;

- Nécessite une analyse des logiciels malveillants et un renforcement du système, ainsi que des vérifications des logiciels entrants et des correctifs par rapport aux vulnérabilités connues.

« Les deux normes sont complémentaires », a déclaré Doug Suerich, directeur du marketing chez Peer Group. « SEMI E187 vise à garantir que l'équipement est conçu et configuré selon un niveau de sécurité et de maintenabilité de base dès sa première apparition en usine. SEMI E188 approfondit un sous-ensemble de sujets de SEMI E187, en particulier en fournissant des exigences relatives à la réduction du risque d'introduction de logiciels malveillants dans l'usine lors de l'installation de l'équipement et du suivi sur le terrain. Les équipes de normalisation travailleront à approfondir encore davantage différents sujets SEMI E187.

Ces normes sont en cours de déploiement et les fabricants l’exigent pour les équipements nouvellement installés.

Les Évaluations

Les évaluations de sécurité sont utilisées pour comprendre le niveau de sécurité d'un fournisseur. Les résultats peuvent être utilisés pour influencer les achats et identifier les améliorations chez les fournisseurs. Tu, de TSMC, a souligné le processus de notation d'un fournisseur mis en place par son entreprise, qui comprend une évaluation en ligne par un tiers et une auto-évaluation de 135 questions couvrant les domaines suivants :

- Certification et évaluation des risques ;

- Gestion des stocks et sécurité physique ;

- Détection et réponse aux incidents de cybersécurité ;

- Développement de systèmes et sécurité des applications ;

- Sécurité des réseaux et gestion du changement ;

- Politique organisationnelle et sécurité des ressources humaines ;

- Exploitation informatique et gestion de l'information, et

- Gestion des identités et des accès.

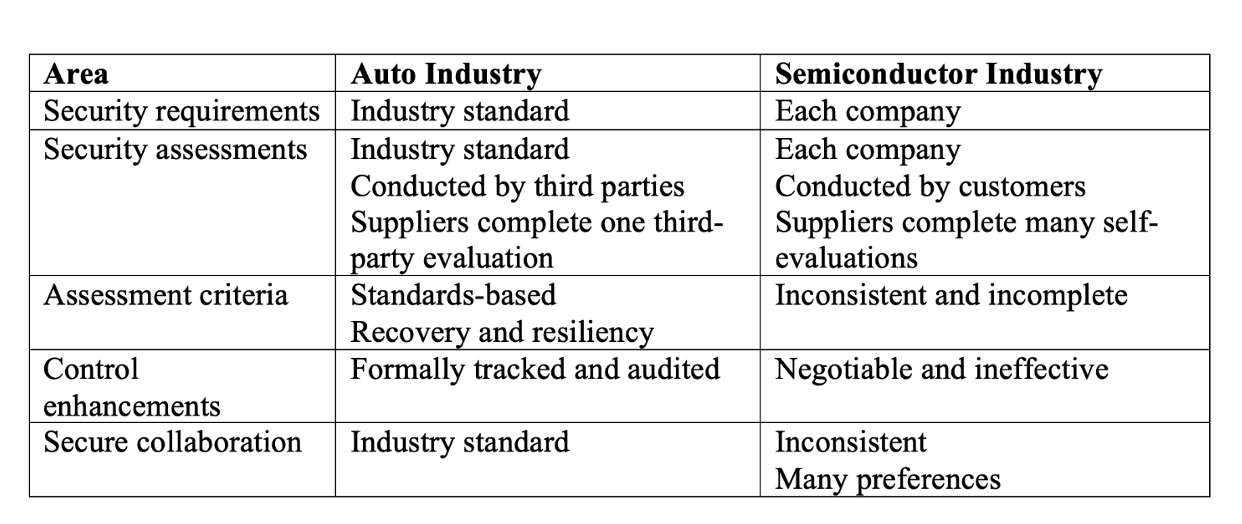

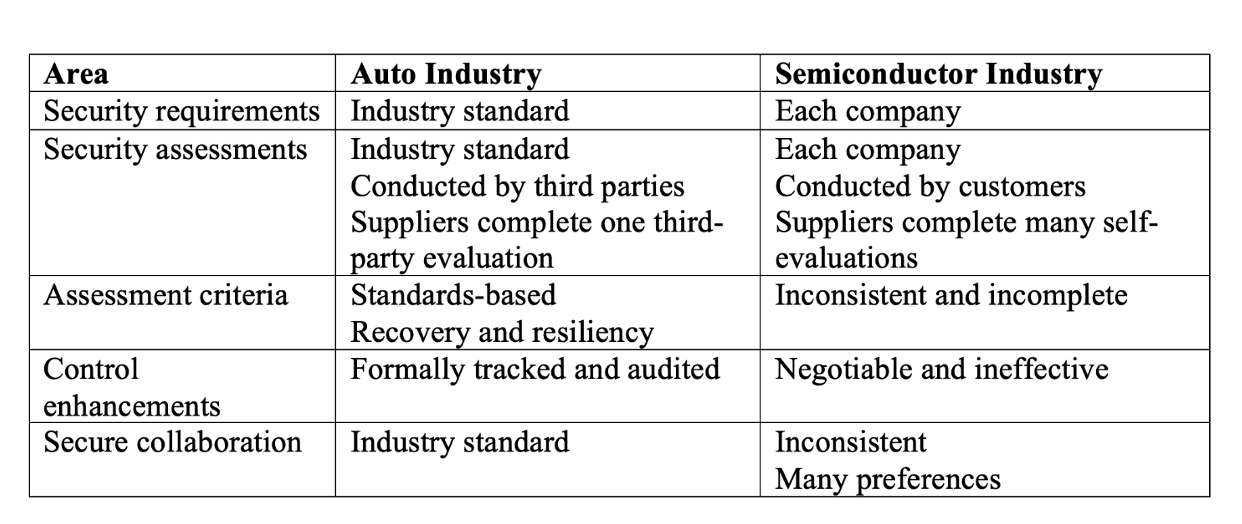

Tous les grands fabricants de semi-conducteurs fonctionnent aussi bien qu’ils le devraient et réalisent des évaluations pour leurs clients. Mais exiger que chaque entreprise ait sa propre évaluation enlise l’ensemble du secteur. « Nous surchargeons l'industrie avec toutes sortes d'évaluations de sécurité », a déclaré Reijmer d'ASML. « Nous n'avons aucune idée de ce que nous déployons déjà au sein de notre chaîne d'approvisionnement. Si nous le compliquons à l’excès, si nous le sur-concevons, nous n’arriverons pas à trouver des solutions. »

D’autres sont d’accord. « J'ai 15 personnes qui font cela à temps plein, et elles ont répondu aux questions pour que je puisse vendre mon produit », a déclaré Brent Conran, RSSI d'Intel. « Et si je consacrais ce travail à la cybersécurité ? N'est-ce pas une meilleure façon ? Tout le monde devrait considérer que ce qui a été fait au cours des 20 dernières années n'est peut-être pas suffisant, car nous sommes très numériques et parce que les choses évoluent si vite.»

En outre, les évaluations manquent d’attributs clés liés au rétablissement et à la résilience. « Il n'y a aucune corrélation entre nos efforts et la réduction des risques », a déclaré Kannan Perumal, RSSI chez Applied Materials. « Nous avons beaucoup de choses à faire pour résoudre ce problème, mais nous avons encore du mal parce que nous avons tellement de fournisseurs et que nous ne pouvons pas faire grand-chose avec les ressources disponibles. »

Perumal a souligné le manque de normes pour l’évaluation des cyber-risques dans la chaîne d’approvisionnement des semi-conducteurs. De ce fait, chaque entreprise fait réaliser sa propre évaluation par l’équipe de sécurité de son fournisseur (s’il dispose d’une équipe dédiée), ce qui en fait une tâche gourmande en ressources. De plus, les évaluations ne se concentrent pas sur tout ce qui compte, comme la reprise et la résilience.

À l’instar de l’industrie des semi-conducteurs, l’automobile doit également gérer un large éventail de fournisseurs. Perumal a examiné la manière dont les deux secteurs abordent la sécurité. La comparaison confirme ce que plusieurs RSSI ont souligné : l'industrie des puces a besoin d'un cadre efficace, de critères communs et d'un groupe de certification tiers pour gérer le processus.

Fig. 2 : Comparaisons de la gestion des risques de cybersécurité de la chaîne d'approvisionnement. Source : K. Perumal, Matériaux appliqués

Appel à la collaboration

Pour l’industrie des semi-conducteurs, des protections au-delà des frontières de l’entreprise sont nécessaires en raison des profondes interdépendances. Avec une opération complexe et de nombreux points d’entrée pour les problèmes de sécurité, il est nécessaire de travailler ensemble pour la rendre efficace et économique. Comme l'a si bien dit Conran d'Intel : « Nous ne pouvons pas y parvenir seuls. Il va falloir que nous nous réunissions tous pour travailler tout au long de la chaîne d'approvisionnement et comprendre bon nombre des choses que nous devons faire pour faire fonctionner cette machine.

Faire avancer la collaboration en matière de cybersécurité n’implique pas seulement de convenir de normes et d’un processus d’évaluation accepté par l’industrie pour les fournisseurs. Cela nécessite également de réunir les expertises des principales usines de semi-conducteurs et fournisseurs d’équipements. Ce faisant, l’industrie peut apprendre le plus rapidement possible à faire face aux menaces courantes. Pour permettre ce niveau de collaboration, SEMI forme le Cyber Security Consortium.

— Susan Rambo a contribué à cette histoire.

Bibliographie

- Événement Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- Cadre de cybersécurité du NIST https://nist.gov/cyberframework

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Automobile / VE, Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- GraphiquePrime. Élevez votre jeu de trading avec ChartPrime. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://semiengineering.com/securing-chip-manufacturing/

- :possède

- :est

- :ne pas

- :où

- $UP

- 000

- 1

- 15%

- 20

- 20 ans

- 200

- 90

- a

- capacité

- A Propos

- Absolute

- absolument

- accepté

- accès

- Gestion des accès

- accédé

- Selon

- la réalisation de

- à travers

- Action

- d'activités

- actually

- ajouter

- ajout

- propos

- Adoption

- conseiller

- à opposer à

- d'accord

- AI

- Modèles AI

- alertes

- aligné

- Tous

- Permettre

- seul

- le long de

- déjà

- aussi

- toujours

- Amérique

- parmi

- an

- ainsi que

- et infrastructure

- tous

- Application

- sécurité de l'application

- appliqué

- Appliquer

- une approche

- SONT

- domaines

- survenir

- autour

- AS

- Évaluation de risque climatique

- évaluations

- associé

- At

- Attaques

- attitude

- attributs

- Automatisation

- l'automobile

- autonome

- disponibles

- conscients

- Mal

- obstacles

- base

- basé

- Baseline

- BE

- car

- devenez

- devient

- était

- va

- CROYONS

- LES MEILLEURS

- Améliorée

- jusqu'à XNUMX fois

- Au-delà

- Big

- Le plus grand

- Block

- bloqué

- blocage

- tous les deux

- brand

- violation

- infractions

- brent

- vaste

- Développement

- construit

- la performance des entreprises

- mais

- by

- CAN

- ne peut pas

- maisons

- cas

- Causes

- CEO

- Certifications

- chaîne

- Chaînes

- challenge

- difficile

- Change

- modifié

- ChatGPT

- Contrôles

- produits chimiques

- chef

- directeur de la sécurité de l'information

- puce

- chips

- CISO

- le cloud

- code

- collaboration

- combinaison

- comment

- vient

- Venir

- Commun

- Sociétés

- Société

- De l'entreprise

- Comparaison

- concurrence

- complémentaire

- complexe

- complexité

- conformité

- composant

- composants électriques

- compromis

- ordinateur

- concept

- PROBLÈMES DE PEAU

- Préoccupations

- conduite

- configurée

- confusion

- connecté

- appareils connectés

- Connexions

- Connectivité

- Considérer

- considéré

- consiste

- consortium

- contenu

- contribué

- des bactéries

- convertir

- Coin

- pierre angulaire

- Entreprises

- Corrélation

- Costs

- pourriez

- couvrant

- engendrent

- critères

- critique

- des clients

- Clients

- cyber

- la cyber-sécurité

- Cybersécurité

- des dommages

- données

- Infractions aux données

- la sécurité des données

- partage de données

- David

- dévoué

- profond

- profond

- défini

- retarder

- livrer

- livrer

- page de livraison.

- dépendance

- adjoint

- la description

- un

- Avec nos Bagues Halo

- détecté

- Détection

- Développement

- Compatibles

- différent

- numérique

- instructions

- Directeur

- découverte

- différends

- plusieurs

- Division

- do

- Ne fait pas

- faire

- fait

- Ne pas

- down

- les temps d'arrêt

- des dizaines

- motivation

- deux

- pendant

- e

- chacun

- plus facilement

- pédagogique

- Efficace

- les effets

- efficace

- efforts

- embrasser

- Employés

- employés

- permettre

- crypté

- chiffrement

- fin

- Endpoint

- s'engager

- participation

- Les ingénieurs

- assurer

- Entreprise

- entrée

- Environment

- l'équipements

- erreur

- notamment

- estimé

- etc

- évalué

- Pourtant, la

- événement

- Chaque

- tout le monde

- peut

- exemple

- exfiltration

- exister

- expansion

- nous a permis de concevoir

- Expliquer

- expliqué

- externe

- installations

- Facilité

- fait

- usines

- PERSONNEL

- loin

- RAPIDE

- défauts

- champ

- figues

- remplissage

- Prénom

- Etage

- Focus

- Abonnement

- numérique

- Pour

- Forces

- forensics

- Forum

- Avant

- trouvé

- Framework

- Gratuit

- De

- plein

- fonction

- fondamentalement

- plus

- Gain

- lacunes

- Général

- génératif

- IA générative

- obtenez

- Donner

- Global

- Goes

- aller

- Bien

- Bonne sécurité

- GPU

- saisir

- Réservation de groupe

- Groupes

- Croissance

- l'orientation

- pirate

- les pirates

- piratage

- Maniabilité

- arriver

- arrivé

- Matériel

- Vous avez

- he

- front

- têtes

- vous aider

- aide

- Haute

- le plus élevé

- Surbrillance

- très

- empêcher

- sa

- historique

- Comment

- How To

- Cependant

- HTTPS

- majeur

- humain

- Ressources Humaines

- i

- idée

- identifier

- identifier

- if

- immense

- Impact

- percutants

- mis en œuvre

- la mise en œuvre

- important

- améliorations

- in

- incident

- comprendre

- inclus

- inclut

- Y compris

- Nouveau

- Améliore

- increased

- Augmente

- de plus en plus

- industriel

- secteurs

- industrie

- spécifique à l'industrie

- influencer

- d'information

- sécurité de l'information

- Infrastructure

- à l'intérieur

- Insider

- installation

- Institut

- Intel

- intellectuel

- propriété intellectuelle

- interagir

- interactions

- interne

- Internet

- développement

- introduit

- Découvrez le tout nouveau

- impliquer

- IP

- ISO

- aide

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- SES

- lui-même

- Jacques

- joindre

- saut

- juste

- XNUMX éléments à

- ACTIVITES

- connaissance

- spécialisées

- connu

- COUTURE

- Peindre

- Agneau

- paysage d'été

- gros

- Nom de famille

- En retard

- fuite

- APPRENTISSAGE

- Légal

- moins

- Niveau

- Levier

- bibliothèques

- comme

- lin

- lignes

- LINK

- linux

- Liste

- Lot

- click

- LES PLANTES

- maintenir

- facile

- majeur

- a prendre une

- FAIT DU

- Fabrication

- malware

- gérer

- gestion

- les gérer

- manière

- Fabricants

- fabrication

- de nombreuses

- Stratégie

- matières premières.

- Matière

- largeur maximale

- Mai..

- peut être

- me

- veux dire

- En attendant

- les mesures

- mécanisme

- Découvrez

- réunion

- Membres

- méthodologies

- micro

- million

- minimum

- manquant

- Réduire les

- numériques jumeaux (digital twin models)

- Stack monitoring

- PLUS

- (en fait, presque toutes)

- mouvement

- en mouvement

- beaucoup

- must

- my

- Nationales

- nécessaire

- Besoin

- Besoins

- réseau et

- Network Security

- de mise en réseau

- Nouveauté

- nouvellement

- nist

- aucune

- Nord

- Amérique du Nord

- Notes

- notant

- nombre

- observée

- of

- Financier

- les officiers

- bureaux

- souvent

- on

- ONE

- en cours

- en ligne

- uniquement

- d'exploitation

- systèmes d'exploitation

- opération

- opérationnel

- Optimiser

- or

- de commander

- Autre

- Autres

- nos

- ande

- au contrôle

- propre

- Parc

- partie

- particulier

- particulièrement

- passé

- Patches

- chemin

- par les pairs

- Personnes

- parfaite

- effectué

- effectuer

- autorisations

- personne

- Personnalités

- Physique

- Sûreté Matérielle

- image

- pièce

- Place

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Beaucoup

- Point

- Point de vue

- des notes bonus

- politique

- possible

- power

- pratiques

- présentation

- président

- empêcher

- primitif

- Problème

- processus

- Gestion des processus

- les process

- Produit

- Produits

- Programme

- Projection

- correctement

- propriété

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- à condition de

- fournisseurs

- fournit

- aportando

- achats

- mettre

- Puts

- fréquemment posées

- gamme

- Nos tests de diagnostic produisent des résultats rapides et précis sans nécessiter d'équipement de laboratoire complexe et coûteux,

- plutôt

- récupération

- réduire

- réduction

- Régulateurs

- en relation

- réticence

- compter

- reste

- répétable

- rapport

- Rapports

- conditions

- exigence

- Exigences

- a besoin

- un article

- la résilience

- gourmande en ressources

- Resources

- réponse

- résultat

- Résultats

- Analyse

- évaluation des risques

- la gestion des risques

- risques

- Roulés

- Roulant

- Courir

- pour le running

- des

- Sécurité

- Saïd

- dire

- balayage

- marquant

- Deuxièmement

- sécurisé

- sécurisé

- sécurisation

- sécurité

- Mesures de sécurité

- Les menaces de sécurité

- vendre

- Semi

- semi-conducteur

- supérieur

- Conseillère principale

- sensible

- séparé

- set

- mise

- plusieurs

- Partager

- partager l'information

- commun

- partage

- devrait

- faibles

- smart

- So

- Logiciels

- sur mesure

- Solutions

- quelques

- quelque chose

- parfois

- sophistication

- Identifier

- spécial

- spécialisé

- spécifiquement

- parties prenantes

- Standard

- Normes

- Commencer

- state-of-the-art

- Étapes

- Encore

- volé

- Histoire

- Luttant

- Avec succès

- tel

- suffisant

- fournisseur

- fournisseurs

- la quantité

- chaîne d'approvisionnement

- Des chaînes d'approvisionnement

- Support

- Susan

- durable

- combustion propre

- Système

- Taïwan

- Prenez

- tâches

- discutons-en

- Target

- objectifs

- Tâche

- tâches

- équipe

- équipes

- Les technologies

- Technologie

- tester

- que

- qui

- La

- vol

- leur

- thème

- puis

- Là.

- Ces

- l'ont

- des choses

- penser

- Troisièmement

- des tiers.

- this

- ceux

- menace

- des menaces

- trois

- Avec

- tout au long de

- fiable

- fois

- à

- aujourd'hui

- ensemble

- trop

- les outils

- Les sujets

- vers

- traditionnel

- Formation

- transférer

- traiter

- La confiance

- Essai

- TSMC

- deux

- comprendre

- compréhension

- non sécurisé

- jusqu'à

- Mises à jour

- sur

- us

- utilisé

- d'utiliser

- utilisateurs

- Plus-value

- version

- Versus

- vice

- Vice-président

- victimes

- Voir

- vulnérabilités

- vulnérabilité

- Vulnérable

- souhaitez

- était

- Déchets

- Façon..

- façons

- we

- faiblesse

- WELL

- bien défini

- est allé

- ont été

- Ouest

- Quoi

- quand

- qui

- tout en

- WHO

- la totalité

- répandu

- sera

- fenêtres

- comprenant

- dans les

- sans

- activités principales

- de travail

- faux

- années

- you

- Votre

- zéphyrnet