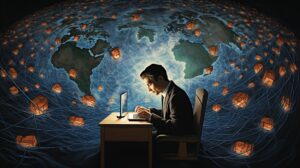

L'informatique de confiance constitue une étape cruciale dans le paysage en constante évolution de la sécurité numérique, tissant stratégiquement des mécanismes matériels et logiciels dans la structure même des systèmes informatiques. À la base, l'informatique de confiance, souvent appelée TC, est une technologie de pointe qui vise à instiller une cohérence et une fiabilité inébranlables dans le comportement des ordinateurs.

Développée sous les auspices du Trusted Computing Group (TCG), cette technologie apparaît comme un bouclier contre les marées tumultueuses des cybermenaces, remodelant le paradigme de la sécurité.

Pourtant, dans cette tapisserie de sécurité, se trouve un délicat exercice d'équilibre. La symbiose de la sécurité et des performances présente un défi, car des mesures de sécurité strictes, tout en renforçant la résilience, peuvent introduire des frais généraux qui influencent le démarrage, le débit et la latence du système. Une danse de décisions émerge, nécessitant une collaboration entre les équipes pour naviguer dans les compromis entre une sécurité renforcée et des performances optimales.

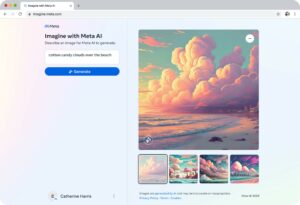

Qu'est-ce que l'informatique de confiance ?

L'informatique de confiance, également connue sous le nom de TC, est une technologie développée par le Groupe informatique de confiance (TCG) qui vise à assurer un comportement cohérent et appliqué des ordinateurs grâce à une combinaison de mécanismes matériels et logiciels. Cette technologie utilise une clé de chiffrement distincte et inaccessible pour atteindre ses objectifs. Cependant, le concept a suscité la controverse en raison de ses implications à la fois pour la sécurisation et la limitation potentielle du contrôle du matériel par son propriétaire. Cette double nature a conduit à des oppositions et à des références telles que « l'informatique déloyale ».

Les partisans de l'informatique de confiance soutiennent qu'elle améliore considérablement la sécurité informatique. D'autre part, les opposants soutiennent que la technologie peut principalement servir à des fins de gestion des droits numériques plutôt que d'être uniquement axée sur le renforcement de la sécurité. L'essence de l'informatique de confiance implique des concepts clés tels que les clés d'approbation, les mécanismes d'entrée/sortie sécurisés, le rideau de mémoire, le stockage scellé, l'attestation à distance et les interactions avec des tiers de confiance (TTP). Ces concepts contribuent collectivement à la création d'un système complet conforme aux spécifications TCG.

Notamment, les principaux acteurs technologiques tels qu'Intel, AMD, HP, Dell, Microsoft et même l'armée américaine ont adopté l'informatique de confiance en incorporant ses principes clés dans leurs produits. La clé d'endossement, élément crucial, est une paire de clés RSA de 2048 bits qui est générée aléatoirement lors de la fabrication de la puce. La clé privée reste sur la puce et est utilisée à des fins d'attestation et de chiffrement.

L'accent mis par l'informatique de confiance sur la confiance des tiers est particulièrement pertinent pour les entreprises, visant à garantir des interactions sécurisées entre les ordinateurs et les serveurs. La technologie facilite les données pour dicter le système d'exploitation et les applications requis pour l'accès, garantissant que les bonnes entités interagissent de manière sécurisée. Une puce Trusted Platform Module (TPM), dotée d'une clé d'endossement, joue un rôle central dans ce processus. Le stockage scellé, qui crypte les données, permet aux logiciels désignés d'interagir avec elles, tandis que l'attestation à distance vérifie la pile du système d'exploitation/logiciel pour la confiance externe.

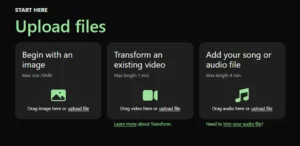

Comment fonctionne l'informatique de confiance ?

L'informatique de confiance fonctionne grâce à une combinaison de mécanismes matériels et logiciels qui visent à assurer un comportement cohérent et sécurisé des ordinateurs.

Les principes et composants clés qui permettent à l'informatique de confiance de fonctionner efficacement incluent :

- Clé d'approbation: L'informatique de confiance implique l'utilisation d'une clé d'endossement, qui est une clé de cryptage unique. Cette clé est généralement générée lors de la fabrication de la puce et joue un rôle central pour garantir l'authenticité du système.

- Entrée/sortie sécurisée (InO): Les mécanismes d'entrée/sortie sécurisés, également appelés InO, garantissent que les interactions de données entre l'ordinateur et les sources externes sont sécurisées. Ceci est réalisé en validant les données à l'aide de sommes de contrôle et en empêchant la falsification pendant les processus d'entrée/sortie

- Rideau de mémoire: Le Memory Curtaining est une technique qui limite l'accès à la mémoire à des logiciels ou applications désignés. Cela permet de protéger les données sensibles des applications ou processus non autorisés qui pourraient potentiellement compromettre la sécurité

- Stockage scellé: Le stockage scellé implique le cryptage des données pour s'assurer qu'elles ne sont accessibles qu'aux logiciels ou applications désignés. Ce cryptage améliore la protection des données et empêche tout accès non autorisé

- Attestation à distance: L'attestation à distance est un processus qui consiste à vérifier le logiciel ou la combinaison logiciel/matériel d'un système informatique. Il génère des signatures numériques qui établissent la confiance dans l'intégrité du système, en particulier dans les parties ou entités externes

- Module de plate-forme de confiance (TPM): Un Trusted Platform Module est un composant matériel sécurisé qui joue un rôle crucial dans le Trusted Computing. Il abrite la clé d'endossement et prend en charge diverses fonctions de sécurité, notamment le cryptage et l'authentification.

L'objectif de l'informatique de confiance est de garantir que les données ne sont accessibles qu'aux logiciels ou applications autorisés et que le comportement global du système est cohérent et sécurisé. Cette technologie est particulièrement pertinente pour les industries et les organisations qui nécessitent des interactions sécurisées entre les ordinateurs et les serveurs. Il aide à établir la confiance entre les parties externes, garantissant que les transmissions de données sont sécurisées et protégées contre les menaces potentielles.

Le facteur le plus fiable de l'ère numérique

En outre, Trusted Computing Group (TCG) établit des normes pour les appareils, intégrant des solutions de sécurité dans diverses technologies pour répondre aux problèmes et aux défis de sécurité. Ces normes englobent la cohérence des appareils, la conception sécurisée des entrées/sorties, les clés de chiffrement, le chiffrement par hachage et les stratégies de sécurité modernes. Les efforts du TCG sont soutenus par les principaux fabricants, contribuant à l'amélioration de l'architecture de sécurité sur une gamme de produits.

Un élément clé de la cybersécurité

Le rôle de l'informatique de confiance dans la cybersécurité est d'établir et de maintenir un environnement opérationnel sécurisé au sein d'un système informatique. L'informatique de confiance joue un rôle crucial dans l'amélioration de la sécurité et de l'intégrité globales des composants d'un système, y compris le matériel, les micrologiciels, les logiciels, le système d'exploitation, les emplacements physiques, les contrôles de sécurité intégrés et les procédures de sécurité. Le concept de base informatique sécurisée (TCB) englobe ces composants et leurs efforts de collaboration pour appliquer les politiques de sécurité à l'échelle du système, maintenir la confidentialité et l'intégrité des données et empêcher les accès non autorisés et les compromis.

La base informatique sécurisée (TCB) fonctionne comme la base d'un système sécurisé, garantissant que les politiques de sécurité critiques sont mises en œuvre et maintenues. Bien que le terme « de confiance » ne soit pas synonyme de « sécurisé », les composants de la TCB sont considérés comme dignes de confiance en raison de leur rôle vital dans la sécurité du système. L'objectif principal de la TCB est de prévenir les failles de sécurité, de maintenir l'intégrité des données et d'établir un accès contrôlé aux ressources du système.

Application des politiques de sécurité

La TCB applique les politiques de sécurité en assurant la médiation de tous les accès aux ressources et aux données du système. Lorsqu'un utilisateur ou un processus tente d'accéder à une ressource, la TCB vérifie si l'utilisateur ou le processus dispose des autorisations appropriées. Si l'utilisateur ou le processus ne dispose pas des autorisations appropriées, la TCB refusera l'accès.

La TCB applique également les politiques de sécurité en surveillant l'activité du système pour détecter tout comportement suspect. Si la TCB détecte un comportement suspect, elle peut prendre des mesures pour protéger le système, telles que la journalisation de l'événement ou l'arrêt du processus.

Confidentialité et intégrité des données

L'intégrité des données signifie que les données ne sont pas modifiées sans autorisation. Le TCB protège l'intégrité des données en utilisant des sommes de contrôle et des fonctions de hachage. Une somme de contrôle est une petite valeur calculée à partir d'un plus grand ensemble de données.

Si les données sont modifiées, la somme de contrôle changera. Une fonction de hachage est une fonction mathématique qui crée une valeur unique à partir d'un élément de données. Si les données sont modifiées, la valeur de hachage changera.

Prévention des compromis

Il existe plusieurs façons d'éviter les compromis dans TCB. La première consiste à utiliser du matériel inviolable. Ce type de matériel est conçu pour rendre difficile ou impossible la modification du logiciel ou du micrologiciel sur le TCB. Une autre façon d'éviter les compromis consiste à utiliser le cryptage. Ceci peut être utilisé pour empêcher que le logiciel TCB ne soit lu ou modifié par des utilisateurs non autorisés.

Outre l'utilisation d'un matériel et d'un cryptage inviolables, il existe un certain nombre d'autres mesures de sécurité qui peuvent être utilisées pour éviter les compromis dans TCB.

Il s'agit notamment de:

- Développement logiciel sécurisé: Le logiciel TCB doit être développé en utilisant des pratiques de codage sécurisées. Cela inclut l'utilisation de langages de programmation et de bibliothèques sécurisés et le respect des meilleures pratiques de sécurité

- Gestion de la configuration: Le logiciel TCB doit être configuré en toute sécurité. Cela inclut la définition des autorisations appropriées pour les utilisateurs et les groupes et la désactivation des fonctionnalités inutiles

- Gestion des vulnérabilités: TCB doit être régulièrement scanné pour détecter les vulnérabilités. Les vulnérabilités trouvées doivent être corrigées dès que possible

- vérification des comptes: TCB doit être régulièrement audité pour s'assurer qu'il est toujours sécurisé. Cela comprend l'examen des politiques de sécurité, de la configuration et des logiciels pour toute vulnérabilité ou mauvaise configuration

Sécurité collaborative

Le TCB se compose de plusieurs composants travaillant en collaboration pour sécuriser le système informatique. Si un composant est compromis, il peut potentiellement compromettre la sécurité de l'ensemble du système.

Suivi et surveillance

Le TCB surveille les activités du système telles que les opérations d'entrée/sortie, l'accès à la mémoire et l'activation des processus. Il garantit que les actions sensibles sont surveillées et contrôlées pour prévenir les failles de sécurité.

Voie de communication fiable

Le TCB permet une communication sécurisée et un accès utilisateur via un chemin de communication fiable, garantissant que la transmission des données est sécurisée et protégée.

Sécurité au niveau matériel

L'informatique de confiance met souvent l'accent sur la sécurité au niveau du matériel pour établir une base solide pour la confiance du système.

L'une des technologies clés utilisées dans l'informatique de confiance est le Trusted Platform Module (TPM). Un TPM est un coprocesseur cryptographique sécurisé intégré à la carte mère d'un ordinateur.

Le TPM fournit un certain nombre de fonctions de sécurité, notamment :

- Génération et stockage de clés: TPM peut être utilisé pour générer et stocker des clés cryptographiques. Cela permet une authentification et un cryptage sécurisés des données

- Attestation de plateforme: Le TPM peut être utilisé pour créer une empreinte numérique de la configuration matérielle et logicielle du système. Cette empreinte digitale peut être utilisée pour vérifier l'intégrité du système et empêcher des modifications non autorisées

- Cryptage de l'appareil: TPM peut être utilisé pour chiffrer les données sur les périphériques de stockage, tels que les disques durs et les clés USB. Cela permet de protéger les données contre les accès non autorisés

Validation et vérification

Les administrateurs système valident les attributs de la TCB avant le déploiement pour garantir une communication et un accès sécurisés. Les fonctions du TCB nécessitent l'installation initiale du système d'exploitation.

Le Trusted Computing Group (TCG) joue un rôle déterminant dans l'établissement de normes et de spécifications à l'échelle de l'industrie qui répondent aux défis de la cybersécurité et encouragent l'utilisation de technologies telles que le Trusted Platform Module (TPM). Ces efforts visent à lutter contre l'évolution des menaces, à renforcer la sécurité et à établir une racine matérielle de confiance pour l'intégrité du système.

L'informatique de confiance est un phare technologique dans le paysage en constante évolution de la sécurité numérique. Développée par le Trusted Computing Group, cette approche à multiples facettes utilise une symphonie de mécanismes matériels et logiciels pour orchestrer un comportement cohérent et imposé au sein des ordinateurs. Le cœur de cette technologie réside dans son utilisation de clés de cryptage uniques, intégrées de manière sécurisée dans le matériel, ce qui renforce et défie sa nature même.

Crédit d'image en vedette: graystudiopro1/Freepik.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Automobile / VE, Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://dataconomy.com/2023/08/08/what-is-trusted-computing/

- :possède

- :est

- :ne pas

- 1

- a

- accès

- accédé

- atteindre

- atteint

- à travers

- Agis

- Action

- actes

- Activation

- d'activités

- activité

- ajout

- propos

- administrateurs

- à opposer à

- objectif

- Visée

- vise

- Tous

- permet

- aussi

- AMD

- an

- ainsi que

- Une autre

- tous

- applications

- une approche

- approprié

- architecture

- SONT

- domaines

- argumenter

- Armée

- AS

- At

- Tentatives

- attributs

- vérifié

- Authentification

- authenticité

- autorisation

- autorisé

- équilibrage

- base

- BE

- pour

- before

- va

- LES MEILLEURS

- jusqu'à XNUMX fois

- stimuler

- tous les deux

- infractions

- intégré

- by

- calculé

- CAN

- central

- challenge

- globaux

- Change

- Contrôles

- puce

- Codage

- collaboration

- collaborative

- collectivement

- lutter contre la

- combinaison

- Communication

- composant

- composants électriques

- complet

- compromis

- Compromise

- ordinateur

- Sécurité Informatique

- ordinateurs

- informatique

- concept

- concepts

- Préoccupations

- confidentialité

- configuration

- configurée

- considéré

- cohérent

- consiste

- contribuer

- contribuant

- des bactéries

- contrôlée

- contrôles

- controverse

- Core

- Corporations

- Costs

- pourriez

- engendrent

- crée des

- création

- crédit

- critique

- crucial

- cryptographique

- En investissant dans une technologie de pointe, les restaurants peuvent non seulement rester compétitifs dans un marché en constante évolution, mais aussi améliorer significativement l'expérience de leurs clients.

- cyber

- Cybersécurité

- danser

- données

- protection des données

- décisions

- Dell

- déploiement

- Conception

- désigné

- un

- développé

- dispositif

- Compatibles

- difficile

- numérique

- droits numériques

- distinct

- les lecteurs

- deux

- pendant

- de manière efficace

- efforts

- élément

- intégré

- embrassé

- émerge

- souligne

- emploie

- responsabilise

- permettre

- permet

- englober

- englobe

- chiffrement

- imposer

- l'application

- de renforcer

- Ce renforcement

- Améliore

- améliorer

- assurer

- Assure

- assurer

- Tout

- entités

- Environment

- essence

- établir

- Pourtant, la

- événement

- évolution

- externe

- .

- facilite

- Fonctionnalités:

- Doté d'

- empreinte digitale

- Focus

- concentré

- Abonnement

- Pour

- trouvé

- Fondation

- De

- fonction

- fonctions

- générer

- généré

- génère

- génération

- Réservation de groupe

- Groupes

- main

- Dur

- Matériel

- hachage

- Vous avez

- aide

- maisons

- Cependant

- HP

- HTTPS

- if

- image

- mis en œuvre

- implications

- impossible

- in

- inaccessible

- comprendre

- inclut

- Y compris

- incorporation

- secteurs

- influencer

- initiale

- installation

- instrumental

- Intégration

- intégrité

- Intel

- interagir

- interactions

- développement

- introduire

- Isole

- IT

- SES

- jpg

- ACTIVITES

- clés

- connu

- paysage d'été

- Langues

- plus importantes

- Latence

- LED

- bibliothèques

- se trouve

- comme

- emplacements

- enregistrement

- Entrée

- maintenir

- majeur

- a prendre une

- gestion

- manière

- Fabricants

- fabrication

- mathématique

- largeur maximale

- Mai..

- veux dire

- les mesures

- mécanismes

- Mémoire

- Microsoft

- étape importante

- Villas Modernes

- modifié

- modifier

- module

- surveillé

- Stack monitoring

- moniteurs

- (en fait, presque toutes)

- multiforme

- plusieurs

- Nature

- NAVIGUER

- nombre

- objectif

- objectifs

- of

- souvent

- on

- ONE

- uniquement

- exploite

- d'exploitation

- le système d'exploitation

- opérationnel

- Opérations

- adversaires

- opposition

- optimaux

- or

- organisations

- Autre

- global

- propriétaire

- paire

- paradigme

- particulièrement

- les parties

- fête

- chemin

- performant

- autorisations

- Physique

- pièce

- pivot

- plateforme

- Platon

- Intelligence des données Platon

- PlatonDonnées

- joueurs

- joue

- politiques

- défaillances

- l'éventualité

- pratiques

- cadeaux

- empêcher

- prévention

- empêche

- qui se déroulent

- principes

- Privé

- Clé privée

- procédures

- processus

- les process

- Produits

- Programmation

- langages de programmation

- promouvoir

- protéger

- protégé

- protection

- fournit

- des fins

- gamme

- plutôt

- Lire

- visée

- régulièrement

- pertinent

- fiabilité

- reste

- éloigné

- exigent

- conditions

- la résilience

- ressource

- Resources

- examen

- bon

- droits

- Rôle

- racine

- rsa

- s

- garanties

- sécurisé

- en toute sécurité

- sécurisation

- sécurité

- failles de sécurité

- Mesures de sécurité

- les politiques de sécurité

- sur le lien

- sensible

- besoin

- Sets

- mise

- bouclier

- devrait

- Signatures

- de façon significative

- petit

- Logiciels

- uniquement

- Solutions

- disponible

- Sources

- suscité

- caractéristiques

- empiler

- Normes

- peuplements

- Commencez

- Encore

- storage

- Boutique

- Stratégiquement

- les stratégies

- STRONG

- tel

- Appareils

- Les soutiens

- soupçonneux

- combustion propre

- Système

- Prenez

- équipes

- technologie

- technologique

- Les technologies

- Technologie

- terme

- que

- qui

- La

- leur

- Là.

- Ces

- Troisièmement

- des tiers.

- this

- des menaces

- Avec

- débit

- marées

- à

- tpm

- La confiance

- confiance

- digne de confiance

- type

- typiquement

- nous

- sous

- expérience unique et authentique

- inébranlable

- usb

- les clés USB

- utilisé

- d'utiliser

- Utilisateur

- utilisateurs

- en utilisant

- VALIDER

- valider

- Plus-value

- divers

- vérifier

- vérifier

- très

- vital

- vulnérabilités

- Façon..

- façons

- quand

- qui

- tout en

- sera

- comprenant

- dans les

- sans

- activités principales

- de travail

- vos contrats

- you

- Votre

- zéphyrnet