La cryptographie post-quantique (PQC) pourrait être une priorité moindre pour de nombreuses organisations, le spectre du craquage quantique semblant lointain. Les agences gouvernementales sont pleinement sensibilisées aux risques de fissuration et aux investissements nécessaires pour les atténuer et sont occupées à établir des plans sur 10 ans pour la migration vers un chiffrement quantique sûr. Pourquoi une mesure aussi audacieuse, étant donné que les experts ne peuvent toujours pas dire précisément quand les menaces quantiques apparaîtront ? PQShield a publié son premier opus d'un livre électronique sur le PQC et la modernisation de la cryptographie sous-titré "Où est votre cryptographie ?" décrivant le calendrier qui se dessine et faisant valoir que les entreprises du secteur privé sont plus exposées qu'elles ne le pensent et qu'elles devraient agir maintenant.

Dix ans de crypto, ce n'est pas si long

Les gens qui ont survécu à la ruée vers l'an 2 se souviendront peut-être d'avoir pensé que c'était loin et probablement pas un problème aussi grave que tout le battage médiatique projeté. Rétrospectivement, cela a fini par être un non-événement avec presque aucune défaillance catastrophique - mais uniquement parce que les organisations l'ont pris au sérieux, ont audité leurs plates-formes, leurs fournisseurs et leurs efforts de développement, et ont apporté des correctifs de manière proactive avant la date limite.

PQC a certaines des mêmes vibrations, à deux exceptions près. Il n'y a pas de date de calendrier ferme pour le début des problèmes s'ils ne sont pas atténués. De nombreuses plates-formes d'aujourd'hui ont une technologie de chiffrement profondément intégrée, et il n'y a pas de correctif pour les menaces quantiques contre les algorithmes à clé publique à moins d'une refonte du PQC. Il est juste de dire que si une organisation ne comprend pas explicitement où les plates-formes ont intégré PQC, toutes les plates-formes sans lui doivent être considérées comme vulnérables. Il est également juste de dire que le potentiel de dommages durables est élevé si un problème survient avant qu'un plan ne soit en place.

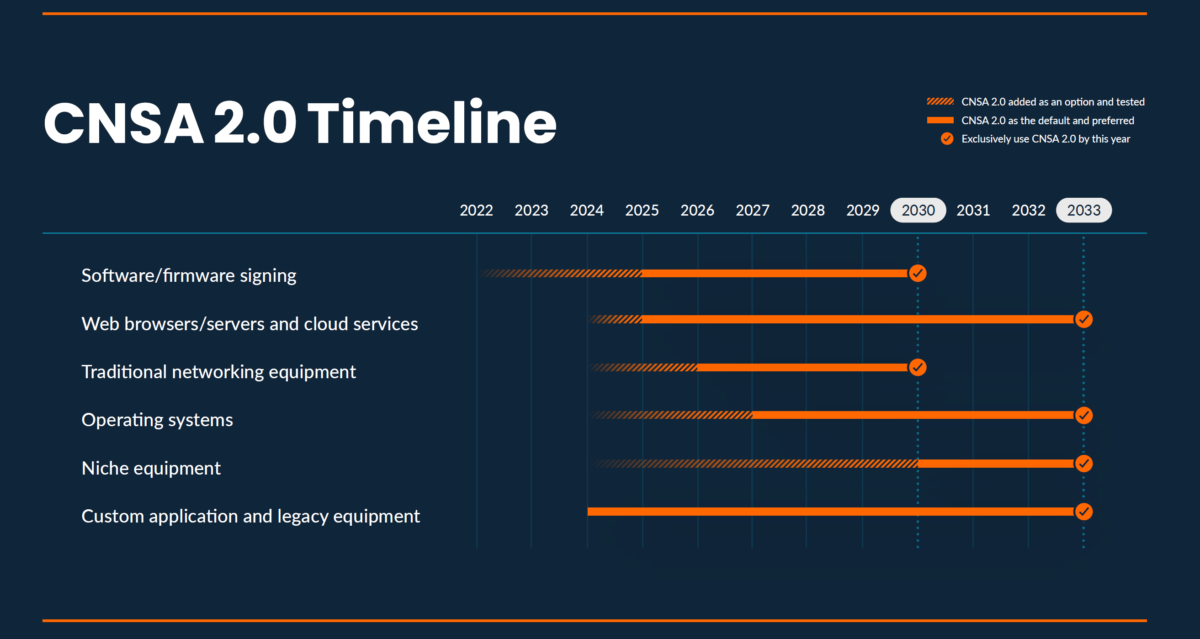

Cela rend l'avis de la NSA sur la suite d'algorithmes de sécurité nationale commerciale 2.0 (CNSA Suite 2.0) remarquable. Publié en septembre 2022, il identifie un calendrier de modernisation de la cryptographie pour six classes de systèmes dans le but d'avoir tous les systèmes compatibles PQC d'ici 2033.

Ces jalons antérieurs pour certaines classes de systèmes dans la chronologie commençant en 2025, combinés à la nécessité de développer de nouvelles applications entièrement personnalisées pour intégrer PQC, raccourcissent l'horizon de dix ans. PQShield le dit ainsi dans son e-book :

« Le message pour les organisations [des secteurs public et privé] est à la fois clair et urgent : le moment est venu de commencer à préparer la migration vers PQC, et cette préparation implique d'évaluer et de hiérarchiser un inventaire des systèmes qui utilisent la cryptographie et sont candidats à la migration. ”

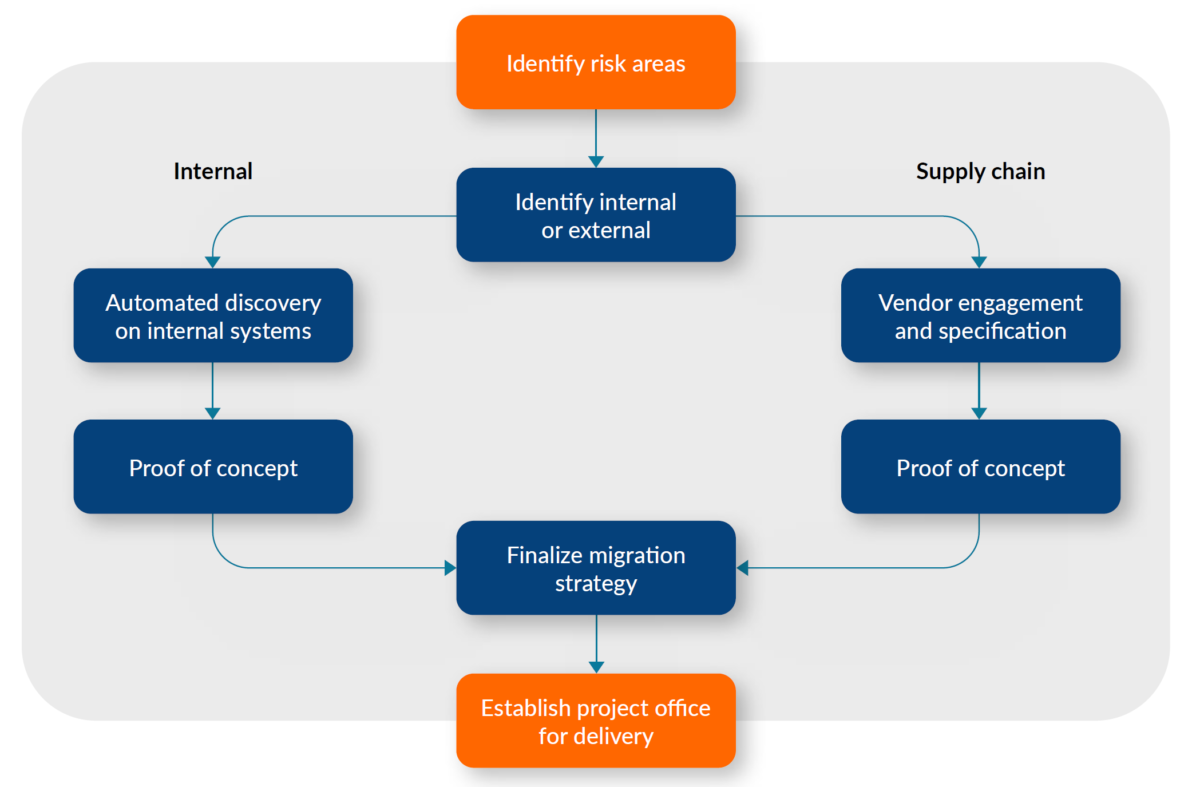

Par où commencer avec la modernisation de la cryptographie

De nombreux vétérans qui ont guidé les organisations tout au long de l'an 2 ont pris leur retraite, mais ont laissé derrière eux un livre de jeu que les équipes peuvent utiliser aujourd'hui pour la modernisation de la cryptographie. Les premières étapes impliquent une évaluation des risques portant sur les systèmes développés en interne et fournis par les fournisseurs. Les stratégies d'atténuation varieront, avec certaines considérations telles que la sensibilité des données qu'un système gère, la durée de vie possible de ces données et si le système est accessible au public.

PQShield fait ici deux points essentiels. Premièrement, il peut ne pas être possible, en particulier pour les systèmes fournis par le fournisseur, d'effectuer un remplacement immédiat. Les remplacements de systèmes de classe entreprise nécessitent un pilotage minutieux pour ne pas perturber les opérations. La bonne nouvelle est que pour la plupart des fournisseurs d'applications et de systèmes commerciaux, le PQC ne sera pas une exigence surprise.

Le deuxième point est que les solutions hybrides peuvent chevaucher à la fois le PQC et l'exécution de la cryptographie héritée pré-quantique, avec une stratégie de confinement pour les systèmes hérités. Ce chevauchement peut être le cas pour l'infrastructure, où l'investissement sera à l'échelle de l'entreprise, et la priorité peut être de protéger les plates-formes publiques avec PQC en premier.

Passer à une discussion spécifique à l'industrie pour PQC

Après avoir discuté en détail des problèmes d'infrastructure, PQShield consacre environ la moitié de cet article de livre électronique à des considérations spécifiques à l'industrie pour PQC. Ils décrivent dix secteurs - soins de santé, produits pharmaceutiques, services financiers, technologie réglementaire, fabrication, défense, vente au détail, télécommunications, logistique et médias - mettant en évidence les domaines nécessitant une attention particulière. L'étendue des domaines abordés montre combien de systèmes que nous tenons pour acquis aujourd'hui utilisent la cryptographie et deviendront bientôt vulnérables.

La modernisation de la cryptographie est un sujet complexe, aggravé par la prévalence des fonctionnalités de cryptographie dans de nombreux systèmes fournis par les fournisseurs que les organisations ne contrôlent pas directement. La connaissance des délais en place, ainsi que des endroits où rechercher les vulnérabilités, est une discussion significative.

Pour télécharger une copie du livre électronique, veuillez visiter le site Web de PQShield :

Modernisation de la cryptographie Partie 1 : Où en est votre cryptographie ?

Partagez cet article via:

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Financement EVM. Interface unifiée pour la finance décentralisée. Accéder ici.

- Groupe de médias quantiques. IR/PR amplifié. Accéder ici.

- PlatoAiStream. Intelligence des données Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://semiwiki.com/security/pqshield/330362-crypto-modernization-timeline-starting-to-take-shape/

- :possède

- :est

- :ne pas

- :où

- $UP

- 1

- 2022

- 2025

- 9

- a

- Qui sommes-nous

- consultatif

- agences

- devant

- algorithme

- algorithmes

- Tous

- le long de

- aussi

- an

- ainsi que les

- apparaître

- Application

- Le développement d'applications

- SONT

- domaines

- AS

- Évaluation

- Évaluation de risque climatique

- At

- précaution

- vérifié

- et

- BE

- car

- before

- derrière

- va

- Big

- goupille

- tous les deux

- largeur

- occupé

- mais

- by

- Calendrier

- CAN

- candidats

- prudent

- maisons

- catastrophique

- les classes

- clair

- combiné

- commercial

- Sociétés

- complexe

- Préoccupations

- considérations

- considéré

- CONFINEMENT

- des bactéries

- Crypto

- de la cryptographie

- des dommages

- données

- Date

- Défense

- détail

- Développement

- directement

- discuté

- discuter

- spirituelle

- Perturber

- Ne fait pas

- Ne pas

- download

- Plus tôt

- efforts

- intégré

- chiffrement

- notamment

- de santé

- Exposition

- juste

- Automne

- loin

- Fonctionnalités:

- la traduction de documents financiers

- services financiers

- Ferme

- Prénom

- Pour

- d’étiquettes électroniques entièrement

- obtenez

- donné

- Bien

- Gouvernement

- accordée

- Half

- Poignées

- Vous avez

- ayant

- la médecine

- ici

- Haute

- Soulignant

- horizon

- Comment

- HTTPS

- Hybride

- Hype

- identifie

- if

- Immédiat

- in

- Y compris

- intégrer

- secteurs

- spécifique à l'industrie

- Infrastructure

- initiale

- tranche

- inventaire

- un investissement

- Investissements

- impliquer

- IT

- SES

- durable

- à gauche

- Legacy

- Vit

- logistique

- Location

- Style

- recherchez-

- baisser

- LES PLANTES

- a prendre une

- FAIT DU

- Fabrication

- fabrication

- de nombreuses

- largeur maximale

- Mai..

- significative

- Médias

- message

- pourrait

- migration

- Milestones

- Réduire les

- atténuation

- modernisation

- PLUS

- (en fait, presque toutes)

- en mouvement

- beaucoup

- must

- Nationales

- la sécurité nationale

- Besoin

- nécessaire

- besoin

- Nouveauté

- nouvelles

- aucune

- remarquable

- maintenant

- of

- de rabais

- on

- uniquement

- Opérations

- organisation

- organisations

- contour

- vue d'ensemble

- partie

- médicaments

- Place

- Des endroits

- plan

- plans

- Plateformes

- Platon

- Intelligence des données Platon

- PlatonDonnées

- veuillez cliquer

- Point

- des notes bonus

- possible

- peut-être

- Post

- défaillances

- PQC

- précisément

- préparation

- en train de préparer

- priorisation

- priorité

- Privé

- secteur privé

- Probablement

- Problème

- d'ouvrabilité

- projetée

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- public

- Puts

- Quantum

- réaliser

- reconcevoir

- régulateurs

- Technologie de réglementation

- libéré

- remplacement

- exigence

- détail

- Analyse

- évaluation des risques

- risques

- pour le running

- même

- dire

- Deuxièmement

- secteur

- sécurité

- sensible

- Septembre

- Services

- Forme

- Shorts

- devrait

- Spectacles

- SIX

- So

- Solutions

- quelques

- disponible

- groupe de neurones

- spectre

- Commencer

- Commencez

- départs

- étapes

- Étapes

- Encore

- les stratégies

- de Marketing

- tel

- suite

- surprise

- Survécu

- combustion propre

- Système

- Prenez

- prise

- Target

- équipes

- Technologie

- télécommunications

- Dix

- que

- qui

- Les

- leur

- Les

- Là.

- l'ont

- En pensant

- this

- des menaces

- Avec

- fiable

- calendrier

- échéanciers

- à

- aujourd'hui

- aujourd'hui

- a

- sujet

- deux

- comprendre

- urgent

- utilisé

- fournisseurs

- Anciens combattants

- via

- Visiter

- vital

- vulnérabilités

- Vulnérable

- était

- Façon..

- we

- Site Web

- quand

- WHO

- why

- sera

- comprenant

- sans

- années

- Votre

- zéphyrnet