Muistatko, kun eettiset hakkerit ottivat etänä Jeep Cherokeen, kun sitä ajettiin moottoritiellä lähellä St. Louisin keskustaa vuonna 2015? Taustalla on, että nuo "hakkerit", tietoturvatutkijat Charlie Miller ja Chris Valasek, ottivat yhteyttä ajoneuvonvalmistajiin useita vuosia ennen korkean profiilin saavutusta varoittamalla riskeistä, joita tietoturva-aukkoja autoille aiheutti. Tuolloin valmistajat eivät kuitenkaan pitäneet autoja kyberhyökkäysten kohteina.

Koska laitteiston ja ohjelmiston sisältö mahdollistaa suuremman automatisoinnin, ajoneuvoissa on itse asiassa monia mahdollisia tietoturvahaavoittuvuuksia – aivan kuten monissa muissakin älykkäissä, yhdistetyissä IoT-laitteissamme. Katsotaanpa tärkeimpiä autoteollisuuden alueita, joita tulisi suojella, miksi on tärkeää pitää turvallisuus mielessä suunnittelusyklin varhaisessa vaiheessa ja kuinka voit suojata koko auton puskurista puskuriin.

ECU:t: vastustamaton hakkereille

Keskustelumme voidaan aloittaa elektronisista ohjausyksiköistä (ECU), autoelektroniikan sulautetuista järjestelmistä, jotka ohjaavat ajoneuvojen sähköjärjestelmiä tai osajärjestelmiä. Ei ole harvinaista, että nykyaikaisissa ajoneuvoissa on yli 100 ECUa käynnissä olevia toimintoja, kuten polttoaineen ruiskutus, lämpötilan säätö, jarrutus ja esineiden tunnistus. Perinteisesti ECU:t on suunniteltu ilman vaatimusta, että ne validoivat entiteetit, joiden kanssa ne ovat yhteydessä; Sen sijaan he yksinkertaisesti hyväksyivät komennot ja jakoivat tietoja mille tahansa entiteetille samalla kytkentäväylällä. Ajoneuvoverkkoja ei pidetty viestintäverkkoina esimerkiksi Internetin merkityksessä. Tämä väärinkäsitys on kuitenkin luonut suurimman haavoittuvuuden.

Palataan takaisin Jeep-hack, Miller ja Valasek ryhtyivät osoittamaan, kuinka helposti ECUihin voidaan hyökätä. Ensin he käyttivät hyväkseen radioprosessorin ohjelmiston haavoittuvuutta matkapuhelinverkon kautta, siirtyivät sitten infotainment-järjestelmään ja lopulta kohdistaivat ECU:t vaikuttamaan jarrutukseen ja ohjaukseen. Se riitti, että autoteollisuus alkoi kiinnittää enemmän huomiota kyberturvallisuuteen.

Nykyään on yleistä, että ECU:t on suunniteltu yhdyskäytävällä, joten vain ne laitteet, joiden pitäisi puhua keskenään, tekevät niin. Tämä on paljon parempi lähestymistapa kuin laaja verkosto ajoneuvossa.

Kuinka Infotainment-järjestelmiä voidaan hyödyntää

ECU:iden lisäksi autot voivat sisältää muita haavoittuvuuksia, jotka voivat sallia huonon näyttelijän hyppäämisen ajoneuvon sisällä olevasta laitteesta toiseen. Harkitse infotainment-järjestelmää, joka on yhdistetty matkapuhelinverkkoihin esimerkiksi:

- Ajoneuvovalmistajien laiteohjelmistopäivitykset autoihin

- Sijaintiperusteiset tieapu- ja etädiagnostiikkapalvelut

- Tulevaisuudessa ajoneuvot-ajoneuvot ja ajoneuvo-kaikki toimivat

Asia on se, että infotainment-järjestelmät yhdistetään yleensä myös erilaisiin kriittisiin ajoneuvojärjestelmiin, jotta kuljettajat saavat käyttötietoja, kuten moottorin suorituskykyä koskevia tietoja, sekä säätimiä, jotka vaihtelevat ilmastointi- ja navigointijärjestelmistä ajotoimintoihin liittyviin järjestelmiin. . Infotainment-järjestelmissä on myös yhä enemmän integroitumista kojelautaan – nykyaikaisista kojelaudoista on tulossa osa infotainment-näyttöä. Ottaen huomioon kaikki tässä ajoneuvon osajärjestelmässä olevat yhteydet ja niissä olevat tehokkaat ja monipuoliset ohjelmistot, jotka suorittavat nämä toiminnot, on todennäköistä, että joku hyödyntää haavoittuvuutta murtautuakseen niihin.

Ajoneuvon sisäisten verkkojen turvaaminen

Tällaisten hyökkäysten estämiseksi on tärkeää soveltaa fyysistä tai loogista pääsynhallintaa siihen, minkä tyyppistä tietoa verkon enemmän ja vähemmän etuoikeutettujen alijärjestelmien välillä vaihdetaan. Viestinnän autenttisuuden varmistamiseksi on myös tärkeää, että ajoneuvon sisäiset verkot hyödyntävät viimeisten 30 vuoden aikana saatuja tietoturvakokemusta verkkomaailmassa yhdistämällä vahva salaus vahvaan tunnistamiseen ja todentamiseen. Kaikki nämä toimenpiteet tulee suunnitella varhaisessa suunnitteluvaiheessa, jotta järjestelmälle saadaan vankka tietoturvaperusta. Sen tekeminen varhaisessa vaiheessa on vähemmän työvoimavaltaista, halvempaa ja jäännösriskiä tutkitaan tehokkaammin kuin turvatoimien sisällyttäminen osittaisesti myöhemmin ilmenevien ongelmien ratkaisemiseksi.

Ethernetin kasvava suosio ajoneuvon sisäisissä verkoissa on myönteinen kehityssuunta. Ethernet sisältää joitain kustannussäästöjä ja tehokkaita verkkoparadigmoja, jotka tukevat nopeuksia, joita tarvitaan sovelluksissa, kuten edistyneissä kuljettajaa avustavissa järjestelmissä (ADAS) ja autonomisessa ajossa, sekä tietoviihdejärjestelmien kasvavissa sovelluksissa. Osa Ethernet-standardista mahdollistaa, että laitteet tunnistavat itsensä ja todistavat tunnisteensa ennen kuin ne saavat liittyä verkkoon ja suorittaa kriittisiä toimintoja.

NHTSA:n autojen kyberturvallisuuden parhaat käytännöt

- National Highway Traffic Safety Administration (NHTSA) ehdottaa monitasoista autojen kyberturvallisuutta koskevaa lähestymistapaa, jossa ajoneuvon sisäinen järjestelmä esitetään paremmin yhdistettyjen alijärjestelmien verkostona, joista jokainen voi olla alttiina kyberhyökkäyksille. Päivitetyssä kyberturvallisuuden parhaiden käytäntöjen raportti Tässä kuussa julkaistu NHSTA tarjoaa erilaisia suosituksia ajoneuvojen kyberturvallisuuden perussuojauksista. Monet näistä näyttäisivät olevan tervejärkisiä käytäntöjä kriittisten järjestelmien kehittämiseen, mutta nämä käytännöt ovat olleet (ja ovat edelleen) yllättävän poissa monista. Ehdotuksia kybertietoisempaan asentoon:

- Rajoita kehittäjien/virheenkorjauksen käyttöoikeuksia tuotantolaitteissa. ECU:ta voidaan mahdollisesti käyttää avoimen virheenkorjausportin tai sarjakonsolin kautta, ja usein tämä pääsy on etuoikeutetulla toimintatasolla. Jos tuotantolaitteissa tarvitaan kehittäjätason käyttöoikeuksia, virheenkorjaus- ja testirajapinnat tulee suojata asianmukaisesti, jotta ne edellyttävät etuoikeutettujen käyttäjien valtuutusta.

- Suojaa kryptografisia avaimia ja muita salaisuuksia. Kaikki salausavaimet tai salasanat, jotka voivat tarjota luvattoman, korkeamman tason pääsyn ajoneuvojen tietokonealustoille, on suojattava paljastamiselta. Yksittäisen ajoneuvon tietokonealustan avaimet eivät saa tarjota pääsyä useisiin ajoneuvoihin. Tämä tarkoittaa, että tarvitaan huolellinen avaintenhallintastrategia, joka perustuu yksilöllisiin avaimiin ja muihin salaisuuksiin jokaisessa ajoneuvossa ja jopa alijärjestelmässä.

- Hallitse ajoneuvon huollon diagnostiikkaan pääsyä. Rajoita diagnostiikkaominaisuudet mahdollisuuksien mukaan tiettyyn ajoneuvon toimintatapaan, jotta saavutetaan liittyvän ominaisuuden aiottu tarkoitus. Suunnittele tällaiset ominaisuudet eliminoimaan tai minimoimaan mahdollisesti vaaralliset seuraukset, jos niitä käytetään väärin tai väärin.

- Hallitse laiteohjelmiston käyttöä. Hyödynnä hyviä tietoturvakoodauskäytäntöjä ja käytä työkaluja, jotka tukevat tietoturvan tuloksia kehitysprosesseissaan.

- Rajoita kykyä muokata laiteohjelmistoa, mukaan lukien tärkeät tiedot. Laiteohjelmiston muokkausmahdollisuuden rajoittaminen tekee haittaohjelmien asentamisesta ajoneuvoihin haastavampaa huonoille toimijoille.

- Ohjaa ajoneuvon sisäistä viestintää. Jos mahdollista, vältä turvasignaalien lähettämistä viesteinä yleisissä dataväylissä. Jos tällaiset turvallisuustiedot on välitettävä tietoliikenneväylän kautta, tietojen tulisi sijaita tietoliikenneväylissä, jotka on segmentoitu kaikista ajoneuvon ECU:ista, joissa on ulkoiset verkkoliitännät. Käytä kriittisille turvaviesteille viestin todennusmallia viestien huijausmahdollisuuden rajoittamiseksi.

NHTSA:n kyberturvallisuuden parhaiden käytäntöjen raportti tarjoaa hyvän lähtökohdan autoteollisuuden sovellusten vahvistamiselle. Se ei kuitenkaan ole reseptikirja, eikä se ole kattava. NHTSA suosittelee myös, että teollisuus noudattaa National Institute of Standards and Technologyn (NIST:n) ohjeita. Kyberturvallisuuskehys, joka neuvoo kerrostetun kyberturvallisuuden kehittämisessä ajoneuvoille, jotka perustuvat viiteen päätehtävään: tunnistamiseen, suojaamiseen, havaitsemiseen, reagoimiseen ja palauttamiseen. Lisäksi standardit, kuten ISO SAE 21434 Tieajoneuvojen kyberturvallisuusTärkeää suuntaa antavat myös toiminnallinen turvallisuusstandardi ISO 26262 jollain tapaa rinnastettava .

Autamme sinua turvaamaan automallisi

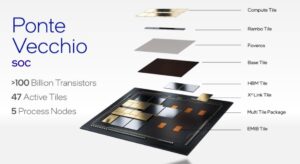

Ajoneuvojen valmistajilla on eritasoinen sisäinen kyberturvallisuusasiantuntemus. Jotkut päättävät edelleen lisätä turvakerroksen autojen suunnitteluun lähellä suunnitteluprosessin loppua; kuitenkin odottamalla, kunnes suunnittelu on melkein valmis, haavoittuvuuskohdat voivat jäädä käsittelemättä ja avata hyökkäyksille. Suojauksen suunnittelulla alusta alkaen voidaan välttää haavoittuvien järjestelmien luominen (katso alla oleva kuva, jossa on kuvaus ajoneuvojen SoC:n suojaamiseen tarvittavista tietoturvakerroksista). Lisäksi on myös tärkeää varmistaa, että turvallisuus kestää niin kauan kuin ajoneuvot ovat tiellä (keskimäärin 11 vuotta).

Autojen SoC:n suojaamiseen tarvittavat suojakerrokset.

Meidän pitkä historia autojen SoC-suunnittelun tukemisesta, Synopsys voi auttaa sinua kehittämään strategiaa ja arkkitehtuuria korkeamman suojaustason toteuttamiseksi suunnitelmissasi. Teknisen asiantuntemuksemme lisäksi asiaankuuluvia ratkaisujamme tällä alueella ovat:

Yhdistetyt autot ovat osa tätä yhdistelmää, josta tulee tehdä kestävämpiä ja kovempia hyökkäyksiä vastaan. Vaikka toiminnallisesta turvallisuudesta on tullut teollisuudelle tuttu painopistealue, kyberturvallisuuden on aika olla mukana myös autoteollisuuden piin ja järjestelmien varhaisessa suunnittelussa. Loppujen lopuksi sinulla ei voi olla turvallista autoa, jos se ei ole myös turvallinen.

Saat lisätietoja vierailu Synopsys DesignWare Security IP.

Lue myös:

Identiteetti- ja tietojen salaus PCIe- ja CXL-suojaukseen

High-Performance Natural Language Processing (NLP) rajoitetuissa sulautetuissa järjestelmissä

Luentosarja: Aikalomitetun ADC:n suunnittelu 5G-autosovelluksiin

Jaa tämä viesti: Lähde: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- pääsy

- poikki

- toiminta

- Lisäksi

- osoite

- kehittynyt

- Kaikki

- keskuudessa

- Toinen

- sovellukset

- lähestymistapa

- arkkitehtuuri

- ALUE

- noin

- Hyökkäykset

- Aito

- Authentication

- lupa

- Automaatio

- Automotive

- Autoteollisuuden

- autonominen

- keskimäärin

- ovat

- PARAS

- parhaat käytännöt

- Suurimmat

- bussi

- Bussit

- auto

- autot

- Koodaus

- Yhteinen

- Viestintä

- Yhteydenpito

- komponentti

- tietojenkäsittely

- Liitännät

- Console

- pitoisuus

- jatkaa

- voisi

- Luominen

- kriittinen

- kryptografia

- Kyberhyökkäys

- cyberattacks

- tietoverkkojen

- tiedot

- Malli

- suunnittelu

- mallit

- Detection

- kehittää

- kehittämällä

- Kehitys

- laite

- Laitteet

- Keskustassa

- ajanut

- kuljettaja

- ajo

- Varhainen

- Elektroniikka

- mahdollistaa

- salaus

- experience

- asiantuntemus

- Käyttää hyväkseen

- Ominaisuus

- Ominaisuudet

- Kuva

- Vihdoin

- Etunimi

- Keskittää

- seurata

- perusta

- polttoaine

- koko

- tehtävät

- tulevaisuutta

- hyvä

- hakata

- hakkerit

- Tarvikkeet

- ottaa

- auttaa

- historia

- Miten

- HTTPS

- Tunnistaminen

- tunnistaa

- toteuttaa

- tärkeä

- Mukaan lukien

- teollisuus

- tiedot

- integraatio

- Internet

- Esineiden internet

- ei laitteita

- IT

- jeeppi

- yhdistää

- avain

- avaimet

- työ

- Kieli

- OPPIA

- Taso

- tasot

- Pitkät

- haittaohjelmat

- johto

- mielessä

- lisää

- kansallinen

- Luonnollinen kieli

- Luonnollinen kielen käsittely

- suunnistus

- Lähellä

- tarvitaan

- verkko

- verkostoituminen

- verkot

- NLP

- Objektin tunnistus

- avata

- Muut

- salasanat

- suorituskyky

- fyysinen

- suunnittelu

- foorumi

- Platforms

- voimakas

- Pääasiallinen

- prosessi

- Prosessit

- tuotanto

- suojella

- toimittaa

- tarjoaa

- radio

- alainen

- resepti

- toipua

- julkaistu

- raportti

- Riski

- juoksu

- turvallista

- Turvallisuus

- turvallisuus

- turvallisuustutkijat

- tunne

- Sarjat

- setti

- yhteinen

- fiksu

- So

- Tuotteemme

- Ratkaisumme

- Joku

- standardit

- Alkaa

- Tarina

- Strategia

- vahva

- tuki

- järjestelmä

- järjestelmät

- puhuminen

- Napauttaa

- Tekninen

- testi

- Tulevaisuus

- Kautta

- SOLMIO

- aika

- työkalut

- liikenne

- unique

- Päivitykset

- Käyttäjät

- ajoneuvo

- Ajoneuvot

- haavoittuvuuksia

- alttius

- Haavoittuva

- Mitä

- ilman

- maailman-

- olisi

- vuotta