Kaikki hakkerit eivät ole pahoja, varsinkin valkohattu-hakkerit. Hakkereiden maailmassa heidän käyttämänsä hattu muuttaa heidän kantaansa kyberavaruudessa, heidän tavoitteitaan, aikomuksiaan ja tapaa, jolla he ovat vuorovaikutuksessa kanssamme.

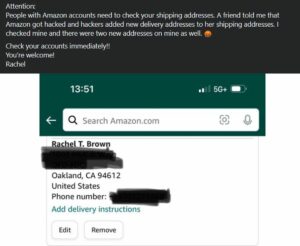

Tiedämme kaikki erittäin hyvin, että Internet ei ole aina turvallinen ympäristö. Joka päivä kohtaamme World Wide Webissä persoonallisuuksia, joilla on hyvin erilaisia aikomuksia, huomaamattamme sitä. Vaikka nämä voivat olla haitallisia hakkereita, jotka etsivät arkaluontoisia tietojamme, he voivat olla myös valkohattuhakkereita, jotka varmistavat turvallisuutemme seuraamalla meitä etäältä.

Termi "valkoinen hattu" kuvaamaan hakkerin tarkoitusta sai alkunsa vanhoista länsimaisista elokuvista, joissa "hyvä kaveri" käyttäisi valkoista hattua ja "paha" musta hattu. Tätä sopimusta käytettiin auttamaan yleisön jäseniä ymmärtämään nopeasti hahmojen motiivit ja uskollisuudet.

Tietoturvan yhteydessä termit "valkoinen hattu" ja "musta hattu" otettiin käyttöön erottamaan hakkerit, jotka käyttävät taitojaan eettisiin tarkoituksiin (valkoinen hattu) ja ne, jotka käyttävät niitä haitallisiin tai laittomiin toimiin (musta hattu).

Joten mitä hakkeja nämä hakkerit pitävät ja miten he muuttavat menetelmiään ja tavoitteitaan? Kuinka turvallista on jättää kyberturvallisuus hakkerin käsiin? Tutustutaan hakkellisiin hakkereihin läheltä.

Keitä ovat valkohatun hakkerit?

Valkohattu-hakkerit, jotka tunnetaan myös eettisinä hakkereina tai tietoturvatutkijoina, ovat henkilöitä, jotka käyttävät tietokoneohjelmointi- ja verkkotaitojaan auttaakseen organisaatioita suojautumaan kyberuhkilta. Nämä henkilöt käyttävät samoja tekniikoita kuin pahantahtoiset hakkerit, mutta sen sijaan, että käyttäisivät niitä pahantahtoisiin tarkoituksiin, he käyttävät niitä tunnistaakseen haavoittuvuuksia ja heikkouksia organisaation järjestelmissä, verkoissa ja sovelluksissa. Tämän jälkeen he työskentelevät organisaation kanssa korjatakseen nämä haavoittuvuudet ja parantaakseen yleistä tietoturva-asentoaan.

Valkohattu-hakkereilla on keskeinen rooli kyberturvallisuusalalla, koska he auttavat organisaatioita pysymään askeleen kyberrikollisten edellä. He käyttävät asiantuntemustaan simuloidakseen hyökkäyksiä järjestelmiin, verkkoihin ja sovelluksiin ja antavat sitten suosituksia havaittujen haavoittuvuuksien korjaamiseksi. Tämä auttaa organisaatioita estämään kyberhyökkäyksiä ja suojaamaan arkaluonteisia tietoja joutumasta vääriin käsiin.

On tärkeää huomata, että valkohattuhakkerit toimivat laillisten rajojen sisällä ja sen organisaation luvalla, jonka kanssa he työskentelevät. Heidän on noudatettava tiukkoja eettisiä sääntöjä ja noudatettava kaikkia asiaankuuluvia lakeja ja määräyksiä. He eivät voi käyttää taitojaan henkilökohtaisen hyödyn tai muiden vahingoittamiseksi.

Monet organisaatiot työllistävät valkohattuhakkereita osana turvallisuustiimejään, kun taas toiset palkkaavat heidät urakoitsijoiksi tai konsultteiksi. Nämä henkilöt ovat usein erittäin ammattitaitoisia ja heillä on syvä ymmärrys tietokonejärjestelmistä, verkoista ja kyberturvallisuuden periaatteista. Heillä voi olla sertifikaatteja, kuten Certified Ethical Hacker (CEH) tai Offensive Security Certified Professional (OSCP).

Kani hatusta

Valkohattu-hakkeri ei tietenkään ole ainoa hakkeri, jonka voit kohdata kyberympäristössä. Näiden turvallisuutesi varmistamisesta vastaavien hakkerien ohella on myös harmaita ja mustahattuisia hakkereita.

Selvittääksemme tarkemmin valkohatttujen, harmaan hattujen ja mustien hattujen välisiä eroja, määritellään jokainen ryhmä ja niiden ominaisuudet.

Harmaahattuiset hakkerit

Harmaahattuiset hakkerit ovat sekoitus valkohattu- ja mustahattuhakkereita. Heillä on samanlaisia taitoja kuin valkohattuhakkereilla, mutta he eivät aina noudata eettisiä ohjeita. Harmaahattuiset hakkerit voivat harjoittaa toimintaa, joka on juridisesti kyseenalainen, kuten hakkeroida järjestelmiä ilman lupaa tai käyttää taitojaan henkilökohtaisen hyödyn saamiseksi.

He voivat kuitenkin myös työskennellä organisaatioiden kanssa parantaakseen turvallisuuttaan, kuten valkohattu-hakkerit. Harmaahattuiset hakkerit kulkevat usein hienon rajan eettisen ja epäeettisen käytöksen välillä.

Black hat hakkerit (haitalliset hakkerit)

Mustahattu-hakkerit, jotka tunnetaan myös haitallisina hakkereina, ovat henkilöitä, jotka käyttävät tietokoneohjelmointi- ja verkkotaitojaan hyödyntääkseen järjestelmien, verkkojen ja sovellusten haavoittuvuuksia henkilökohtaisen hyödyn tai haitallisiin tarkoituksiin.

He voivat varastaa arkaluonteisia tietoja, häiritä järjestelmiä tai osallistua muihin laittomiin toimiin. Black hat hakkerit toimivat laillisten rajojen ulkopuolella eivätkä noudata eettisiä normeja. Heidän toimintansa voi aiheuttaa merkittävää haittaa organisaatioille ja yksilöille.

Yhteenvetona:

Valkoinen hattu hakkerit:

- Käytä heidän taitojaan auttamaan organisaatioita parantamaan turvallisuutta

- Suorita penetraatiotestejä ja haavoittuvuusarviointeja

- Korjaa tunnistetut haavoittuvuudet yhteistyössä organisaation kanssa

- Laillista ja eettistä

Mustahattu-hakkerit:

- Haavoittuvat hakkerit, jotka käyttävät hyväkseen haavoittuvuuksia henkilökohtaisen hyödyn saamiseksi

- Vastaa useimmista korkean profiilin tietomurroista ja kyberhyökkäyksistä

- Laitonta ja epäeettistä

Harmaahattuiset hakkerit:

- Yhdistelmä valkoisia ja mustia hakkereita

- Voi käyttää taitoja henkilökohtaisen hyödyn saamiseksi tai haavoittuvuuksien paljastamiseen

- Voi työskennellä lain ulkopuolella

- Motiivit voivat vaihdella, mutta niitä ohjaavat usein taloudellinen hyöty, ego tai halu paljastaa haavoittuvuuksia

Kuinka valkoisen hatun hakkerointi toimii?

Kuten aiemmin mainitsimme, white hat -hakkerointi, joka tunnetaan myös nimellä penetraatiotestaus tai eettinen hakkerointi, on kyberturvallisuusarviointi, jossa koulutettu tietoturva-ammattilainen simuloi kyberhyökkäystä organisaation tietokonejärjestelmiin ja verkkoihin testatakseen niiden puolustusta ja tunnistaakseen haavoittuvuuksia.

Valkohattu hakkeri noudattaa tiettyä työnkulkua ja se näyttää yleensä tältä:

- Suunnittelu ja valmistelu

- Tiedonkeruu

- Haavoittuvuuden tunnistaminen

- Hyväksikäyttö

- Hyödynnyksen jälkeinen arviointi

- Raportointi ja korjaus

- Seurantatestaus

Suunnittelu ja valmistelu

Valkohattu-hakkeri (kutsutaan myös "läpäisytestaajaksi") ja organisaation turvallisuustiimi tekevät yhteistyötä määrittääkseen arvioinnin laajuuden, mukaan lukien testattavat järjestelmät, verkot ja sovellukset. Valkohattu hakkeri selittää myös menetelmät ja työkalut, joita he käyttävät arvioinnissa.

Tiedonkeruu

White hat hakkeri aloittaa keräämällä tietoja kohdejärjestelmistä, verkoista ja sovelluksista. Tämä sisältää verkkoskannaukset, järjestelmäluettelon ja tiedonkeruun julkisista lähteistä (esim. sosiaalinen media, DNS-tietueet). Tavoitteena on tunnistaa mahdolliset sisääntulokohdat ja haavoittuvuudet.

Haavoittuvuuden tunnistaminen

White hat hakkeri käyttää erilaisia työkaluja ja tekniikoita tunnistaakseen mahdolliset haavoittuvuudet kohdejärjestelmissä, verkoissa ja sovelluksissa. Tämä voi sisältää staattisen koodianalyysin, dynaamisen koodianalyysin, fuzz-testauksen ja muita menetelmiä heikkouksien löytämiseksi.

Hyväksikäyttö

Kun mahdolliset haavoittuvuudet on tunnistettu, white hat -hakkeri yrittää hyödyntää niitä eri tekniikoilla, kuten oikeuksien eskalaatiolla, SQL-lisäyksellä, cross-site scripting (XSS) -skriptillä tai muilla hyökkäysvektoreilla. Tavoitteena on osoittaa onnistuneen hyökkäyksen vaikutus ja määrittää hyökkääjän pääsyn laajuus.

Hyödynnyksen jälkeinen arviointi

Hyödynnettyään onnistuneesti haavoittuvuutta, white hat -hakkeri saattaa yrittää säilyttää pääsyn vaarantuneeseen järjestelmään, verkkoon tai sovellukseen. Tämä edellyttää työkalujen, kuten takaovien, rootkittien tai pysyvyysmekanismeja, käyttöä pitkäaikaisen rikkomuksen simuloimiseksi.

Raportointi ja korjaus

Valkohattu hakkeri dokumentoi kaikki havainnot, mukaan lukien löydetyt ja hyödynnetyt haavoittuvuudet, ja antaa suosituksia korjaamiseksi. Organisaation tietoturvatiimi pyrkii sitten toteuttamaan nämä suositukset, joihin voi kuulua ohjelmistojen korjaus, palomuurien määrittäminen tai lisäsuojaustoimintojen käyttöönotto.

Seurantatestaus

Korjauksen jälkeen valkoinen hattu hakkeri voi suorittaa seurantatestejä varmistaakseen, että tunnistetut haavoittuvuudet on korjattu asianmukaisesti ja että organisaation puolustus on parantunut.

Antaaksemme esimerkin valkoisen hakkerin työnkulusta, oletetaan, että yritys nimeltä "TechCorp” on palkannut valkohattuhakkerin nimeltä Sarah testata verkkosovelluksensa turvallisuutta. TechCorp kehittää suosittua online-projektinhallintatyökalua, jota tuhannet yritykset käyttävät. Yritys haluaa varmistaa, että heidän sovelluksensa on suojattu ennen suuren markkinointikampanjan käynnistämistä.

Sarah, valkoinen hakkerimme, aloittaa tarkastelemalla projektin laajuutta TechCorpin tietoturvatiimin kanssa. Hän selittää menetelmänsä, työkalunsa ja suoritteensa. Ryhmä keskustelee mahdollisista haavoittuvuuksista, riskitekijöistä ja vaatimustenmukaisuusvaatimuksista. He sopivat myös aikajanasta, viestintäkanavista ja raportointimuodoista.

Sarah aloittaa sitten keräämällä tietoja TechCorpin verkkosovelluksesta. Hän käyttää julkisesti saatavilla olevia lähteitä, kuten sosiaalista mediaa, DNS-tietueita ja hakukoneita tunnistaakseen mahdolliset sisääntulokohdat ja heikkoudet. Hän tarkistaa myös sovelluksen dokumentaation, lähdekoodin ja järjestelmäkokoonpanot.

Myöhemmin Sarah tunnistaa sovelluksen mahdolliset haavoittuvuudet käyttämällä erilaisia työkaluja ja tekniikoita. Hän löytää SQL-lisäyksen, XSS:n (cross-site scripting) ja sivustojen välisen pyynnön väärentämisen (CSRF) heikkouksia. Hän priorisoi nämä havainnot niiden vakavuuden ja hyödyntämisen helppouden perusteella.

Sarah yrittää sitten hyödyntää tunnistettuja haavoittuvuuksia arvioidakseen niiden vaikutusta ja arvioidakseen, kuinka todennäköistä on, että hyökkääjä käyttää niitä hyväkseen. Hän käyttää proof-of-concept -koodia tai valmiita hyväksikäyttöjä osoittaakseen mahdollisen vahingon. Hän esimerkiksi osoittaa, kuinka hyökkääjä voi syöttää haitallista SQL-koodia poimiakseen arkaluontoisia tietoja tai manipuloidakseen käyttäjätilejä.

Miten kyberturvallisuusanalyytikot voivat hyödyntää tekoälyteknologiaa?

Sen jälkeen Sarah dokumentoi kaikki löytönsä, mukaan lukien todisteet onnistuneesta hyväksikäytöstä, ja antaa suosituksia korjaamiseksi. Hän raportoi ensin suurimman riskin haavoittuvuuksista sekä vaiheittaiset ohjeet niiden kopioimiseksi ja korjaamiseksi. TechCorpin tietoturvatiimi vastaanottaa raportin ja alkaa käsitellä ongelmia välittömästi. He työskentelevät Sarahin kanssa varmistaakseen, että kaikki haavoittuvuudet on korjattu oikein ja sovellus on suojattu ennen markkinointikampanjansa käynnistämistä.

Kun TechCorp on toteuttanut suositellut korjaukset, Sarah suorittaa seurantatestejä korjatakseen korjaustoimenpiteiden tehokkuuden. Hän suorittaa uudelleen osan alkuperäisistä hyökkäyksistään varmistaakseen, että haavoittuvuudet on suljettu oikein. Jos tämän prosessin aikana havaitaan uusia haavoittuvuuksia, sykli toistaa itseään, kunnes sovelluksen tietoturva täyttää alan standardit.

Osana toimeksiantoa Sarah käy läpi myös TechCorpin tapaussuunnitelman. Hän arvioi sen tehokkuutta ja suosittelee parannuksia, kuten selkeiden viestintäkanavien luomista, tapaturmien reagointiroolien jakamista ja kokonaisvaltaisen tapausten käsittelyprosessin kehittämistä. Tämä auttaa TechCorpia valmistautumaan mahdollisiin tuleviin tietoturvahäiriöihin.

Lopuksi Sarah järjestää TechCorpin kehitystiimille koulutuksen turvallisista koodauskäytännöistä ja verkkosovellusten suojausperiaatteista. Hän myös lisää työntekijöiden tietoisuutta turvallisuuden tärkeydestä ja heidän roolistaan arkaluonteisten tietojen suojaamisessa.

Joten tämä skenaario osoittaa, kuinka Sarahin kaltainen valkoinen hattuhakkeri voi auttaa organisaatioita vahvistamaan tietoturva-asentoaan tunnistamalla haavoittuvuuksia, antamalla käytännöllisiä suosituksia ja edistämällä tapausten reagoinnin suunnittelua ja tietoisuutta.

Valkoisen hatun hakkeroinnin oikeudelliset näkökohdat ja rajoitukset

Vaikka valkohatun hakkeroinnin tavoitteena on parantaa tietokonejärjestelmien turvallisuutta, on tärkeää huomata, että tähän käytäntöön liittyy laillisia näkökohtia ja rajoituksia.

Valkoisen hakkeroinnin oikeudelliset näkökohdat

- Laki tietokonepetoksista ja väärinkäytöksistä (CFAA): CFAA:n liittovaltion laki tekee laittomaksi pääsyn tietokoneeseen ilman lupaa tai sallitun käyttöoikeuden ylittämisen. Vaikka CFAA ei erityisesti käsittele valkohatun hakkerointia, sitä on käytetty syytteeseen asettamiseen henkilöitä, jotka ovat käyttäneet tietokoneita ilman lupaa, vaikka heidän tarkoituksenaan olisi ollut auttaa tietokoneen omistajaa.

- Electronic Communications Privacy Act (ECPA): ECPA liittovaltion laki tekee laittomaksi sähköisen viestinnän, kuten sähköpostien tai tekstiviestien, sieppaamisen ilman lähettäjän tai vastaanottajan suostumusta. Valkohatttujen hakkereiden on varottava sieppaamasta sähköistä viestintää testejä suorittaessaan

- Tallennetun viestinnän laki (SCA): SCA:n liittovaltion laki antaa lainvalvontaviranomaisille mahdollisuuden saada tallennettua sähköistä viestintää palveluntarjoajilta ilman lupaa, kunhan viestiä on säilytetty alle 180 päivää. Valkohatttujen hakkereiden tulee olla tietoisia tästä laista ja ryhtyä toimiin varmistaakseen, että heidän keräämänsä tiedot eivät ole SCA:n alaisia.

- Tekijänoikeuslaki: Valkohatttujen hakkereiden on varottava rikkomasta tekijänoikeuslakia testejä suorittaessaan. Heidän tulee käyttää vain työkaluja ja tekniikoita, jotka ovat tarpeen haavoittuvuuksien tunnistamiseen, eivätkä he saa levittää tai jäljentää tekijänoikeudella suojattua materiaalia ilman lupaa.

- Valtion lait: Liittovaltion lakien lisäksi voi olla osavaltion lakeja, jotka koskevat valkoisen hatun hakkerointia. Esimerkiksi joissakin osavaltioissa on lakeja, jotka tekevät tietokoneen luvattoman käytön laittomaksi, kun taas toisissa saattaa olla lakeja, jotka edellyttävät ilmoitusta tietokoneen omistajalle ennen tietokoneen käyttöä.

Valkoisen hakkeroinnin rajoitukset

- Lupa: Valkohattu-hakkereiden on hankittava lupa tietokonejärjestelmän tai verkon omistajalta ennen testien suorittamista. Tämä voi rajoittaa testin laajuutta, koska hakkeri saattaa pystyä testaamaan vain tiettyjä järjestelmän osia

- Laajuus: Testin laajuus on määriteltävä huolellisesti rajojen ylittämisen välttämiseksi. Hakkerin tulee testata vain niitä järjestelmiä ja verkkoja, joita hänellä on lupa testata, ja välttää sellaisten järjestelmien tai verkkojen testaamista, jotka eivät kuulu sovitun laajuuden piiriin.

- Metodologia: Valkohatttujen hakkereiden on käytettävä asianmukaisia menetelmiä ja työkaluja testien suorittamiseen. Heidän tulee välttää käyttämästä menetelmiä, jotka voivat vahingoittaa testattavaa järjestelmää tai verkkoa, kuten haavoittuvuuksien hyödyntämistä tavalla, joka voi kaataa järjestelmän.

- Raportointi: Haavoittuvuuksien tunnistamisen jälkeen white hat -hakkereiden on raportoitava havainnoistaan heidät palkkaaneelle organisaatiolle. Niiden tulee antaa yksityiskohtaista tietoa haavoittuvuuksista ja suosituksia niiden korjaamiseksi

- Vastuu: Vaikka valkohattuhakkerit eivät yleensä ole vastuussa mistään työnsä aikana aiheutuneista vahingoista, he voivat silti joutua oikeustoimiin, jos he eivät noudata eettisiä ohjeita tai ylittävät valtuutuksensa. Valkohattuhakkereilla on tärkeää ottaa vastuuvakuutus suojatakseen itsensä odottamattomien tapahtumien varalta

- yksityisyys: Valkohattu-hakkereiden on suojeltava niiden organisaatioiden yksityisyyttä, joiden kanssa he työskentelevät. He eivät saa paljastaa luottamuksellisia tietoja tai tietoja, joita he kohtaavat työnsä aikana

Kuinka tulla valkohattuhakkeriksi?

Jotta voisit tulla valkohattu-hakkeriksi, sinulla on oltava vahva ymmärrys tietoturvasta ja verkkotoiminnasta. Sinun pitäisi myös pystyä ajattelemaan kuin mustahattu hakkeri, jotta voit tunnistaa ja hyödyntää haavoittuvuuksia ennen rikollisia.

Tässä on muutamia vaiheita, jotka auttavat sinua pääsemään alkuun:

Opi tietokoneohjelmoinnin ja verkkotoiminnan perusteet

Tietokoneiden ja verkkojen toiminnan ymmärtäminen on olennaista kaikille valkohattu-hakkereille. Aloita oppimalla ohjelmointikieliä, kuten Python, C++, Java ja Ruby, ja opi verkkoprotokollia, kuten TCP/IP.

Tutustu käyttöjärjestelmiin

Tutustu erilaisiin käyttöjärjestelmiin, mukaan lukien Windows, macOS ja Linux. Opi käyttämään komentoriviliittymiä (CLI) ja ymmärtämään, kuinka navigoida eri käyttöjärjestelmissä.

Opi tietoturvaprotokollia ja -tekniikoita

Tutustu suojausprotokolliin, kuten SSL/TLS, HTTPS ja SSH. Tutustu suojaustekniikoihin, kuten palomuuriin, tunkeutumisen havaitsemisjärjestelmiin (IDS) ja salausalgoritmeihin.

Osallistu verkkoyhteisöihin

Liity online-foorumeihin ja yhteisöihin, kuten Redditin netsec-yhteisö, Stack Overflown tietoturvayhteisö, ja Eettinen hakkerointi subreddit. Nämä yhteisöt tarjoavat arvokkaita resursseja, opetusohjelmia ja verkostoitumismahdollisuuksia.

Osallistu verkkokursseille ja sertifioinneille

Saatavilla on monia verkkokursseja ja sertifikaatteja, jotka opettavat eettistä hakkerointia ja penetraatiotestausta. Joitakin suosittuja vaihtoehtoja ovat Udemy, Coursera, Offensive Security ja CompTIA Security+.

Harjoittele ja kehitä taitojasi

Luo laboratorioympäristö harjoittelemaan oppimaasi. Käytä virtuaalikoneita tai pilvipalveluita, kuten AWS tai Google Cloud, luodaksesi turvallisen ympäristön testausta ja kokeilua varten. Osallistu hakkerointihaasteisiin ja nappaa lippu (CTF) -harjoitukset parantaaksesi taitojasi.

Harkitse koulutusohjelmaa

Tietojenkäsittelytieteen, kyberturvallisuuden tai vastaavan alan tutkinnon suorittaminen ei ole pakollista, mutta se voi auttaa sinua ymmärtämään aihetta syvällisemmin ja lisäämään mahdollisuuksiasi palkata valkohattu-hakkereiksi.

Verkostoidu ja tee yhteistyötä

Osallistu turvallisuuskonferensseihin ja tapaamisiin ja ole yhteydessä muihin tietoturva-alan ammattilaisiin LinkedInissä. Tee yhteistyötä muiden alan toimijoiden kanssa tietojen, työkalujen ja resurssien jakamiseksi.

Hanki sertifikaatti

Harkitse sertifikaattien hankkimista, kuten Sertifioitu eettinen hakkeri (CEH) or Loukkaavan turvallisuuden sertifioitu ammattilainen (OSCP). Nämä sertifikaatit osoittavat asiantuntemuksesi ja sitoutumisesi eettiseen hakkerointiin.

Muista, että menestyväksi valkohattuhakkeriksi tuleminen vaatii omistautumista, sinnikkyyttä ja jatkuvaa oppimista. Pysy ajan tasalla uusimpien teknologioiden, tekniikoiden ja uhkien suhteen ja noudata aina eettisiä ohjeita, kun suoritat kaikenlaisia hakkerointi- tai tunkeutumistestejä.

Suositeltu kuvahyvitys: Kerem Gulen / Midjourney.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://dataconomy.com/2023/10/17/white-hat-hackers-vs-black-hat-hackers/

- :on

- :On

- :ei

- :missä

- $ YLÖS

- 1

- 180

- a

- pystyy

- Meistä

- hyväksikäyttö

- pääsy

- Accessed

- Pääsy

- Mukaan

- Tilit

- poikki

- Toimia

- Toiminta

- toimet

- toiminta

- Lisäksi

- lisä-

- osoite

- osoitettu

- käsitellään

- noudattaa

- hyväksytty

- Jälkeen

- eteenpäin

- AI

- algoritmit

- Kaikki

- mahdollistaa

- pitkin

- Myös

- aina

- keskuudessa

- an

- analyysi

- analyytikot

- ja

- Kaikki

- Hakemus

- sovellusten suojaus

- sovellukset

- käyttää

- sopiva

- OVAT

- AS

- näkökohdat

- kunnianhimoinen

- arvioida

- arvioi

- arviointi

- hyökkäys

- Hyökkäykset

- yritys

- yrityksiä

- yleisö

- lupa

- valtuutettu

- saatavissa

- välttää

- tietoinen

- tietoisuus

- AWS

- Takaportteja

- Huono

- perustua

- Perusasiat

- BE

- tulevat

- tulossa

- ollut

- ennen

- ovat

- välillä

- Musta

- Musta hattu

- rajat

- rikkominen

- rikkomisesta

- rakentaa

- yritykset

- mutta

- by

- C + +

- nimeltään

- Kampanja

- CAN

- ei voi

- kaapata

- varovainen

- huolellisesti

- kuljettaa

- tapaus

- Aiheuttaa

- aiheutti

- tietty

- sertifikaatit

- Todistettu

- haasteet

- mahdollisuudet

- muuttaa

- Muutokset

- kanavat

- ominaisuudet

- selkeä

- suljettu

- tarkasti

- pilvi

- pilvipalvelut

- koodi

- Koodaus

- tehdä yhteistyötä

- kerätä

- kokoelma

- Tulla

- mukava

- sitoutuminen

- Viestintä

- Yhteydenpito

- yhteisöjen

- yritys

- noudattaminen

- noudatettava

- kattava

- Vaarantunut

- laskettu

- tietokone

- Tietojenkäsittelyoppi

- Tietoturva

- tietokoneet

- Suorittaa

- johtavat

- konferenssit

- Vahvistaa

- kytkeä

- suostumus

- konsultit

- ottaa yhteyttä

- tausta

- jatkuva

- urakoitsijat

- edistää

- valvonta

- Sopimus

- tekijänoikeus

- voisi

- kurssi

- Coursera

- kurssit

- Crash

- luoda

- rikolliset

- ratkaiseva

- cyber

- Cyber Attack

- tietoverkkoturvallisuus

- cyberattacks

- verkkorikollisille

- tietoverkkojen

- kyberavaruudessa

- sykli

- vahinko

- tiedot

- Tietojen rikkominen

- päivä

- päivää

- omistautuminen

- syvä

- syvempää

- määritellä

- määritelty

- Aste

- Antaa

- osoittaa

- osoittaa

- kuvata

- halu

- yksityiskohtainen

- Detection

- Määrittää

- kehittämällä

- Kehitys

- kehitystiimi

- kehittää

- erot

- eri

- Paljastaa

- löysi

- huomaa

- Häiritä

- etäisyys

- erottaa

- jakaa

- dns

- do

- dokumentointi

- asiakirjat

- ei

- ajanut

- aikana

- dynaaminen

- e

- kukin

- ansaita

- helpottaa

- tehokkuuden

- Elektroninen

- sähköpostit

- työntekijää

- kohdata

- salaus

- täytäntöönpano

- sitoutua

- sitoumus

- Moottorit

- varmistaa

- varmistamalla

- merkintä

- ympäristö

- laajenemisen

- erityisesti

- olennainen

- perustamisesta

- Eetteri (ETH)

- eettinen

- etiikka

- Jopa

- Joka

- joka päivä

- näyttö

- esimerkki

- ylittää

- asiantuntemus

- Selittää

- selittää

- Käyttää hyväkseen

- hyväksikäyttö

- hyödynnetään

- hyödyntää

- laajuus

- uute

- Kasvot

- tekijät

- FAIL

- Falling

- perehdyttää

- Liitto-

- Liittovaltion lait

- ala

- taloudellinen

- Löytää

- tulokset

- loppu

- palomuurit

- Etunimi

- Korjata

- seurata

- seuraa

- varten

- foorumit

- petos

- Ilmainen

- alkaen

- edelleen

- tulevaisuutta

- Saada

- kuilu

- keräys

- arvioida

- yleensä

- saada

- saada

- Antaa

- tavoite

- Tavoitteet

- hyvä

- Google Cloud

- Ryhmä

- suuntaviivat

- hakata

- hakkeri

- hakkerit

- hakkerointi

- Käsittely

- käsissä

- vahingoittaa

- hattu

- Olla

- auttaa

- auttaa

- hänen

- Korkea

- korkean profiilin

- erittäin

- vuokraus

- pitää

- Miten

- Miten

- HTTPS

- tunnistettu

- tunnistaa

- tunnistaa

- tunnistaminen

- ids

- if

- laiton

- laiton

- kuva

- heti

- Vaikutus

- toteuttaa

- täytäntöönpanosta

- työkoneet

- merkitys

- tärkeä

- parantaa

- parani

- parannuksia

- in

- Muilla

- tapaus

- tapahtuman vastaus

- vaaratilanteiden

- sisältää

- sisältää

- Mukaan lukien

- Kasvaa

- henkilöt

- teollisuus

- alan standardit

- tiedot

- pistää

- sen sijaan

- ohjeet

- vakuutus

- tahallisuus

- Tarkoitus

- aikomukset

- olla vuorovaikutuksessa

- rajapinnat

- Internet

- tulee

- tunkeutumisen havaitseminen

- aiheuttaa

- liittyy

- kysymykset

- IT

- SEN

- itse

- Jaava

- jpg

- Tietää

- tuntemus

- tunnettu

- laboratorio

- kielet

- uusin

- käynnistää

- käynnistäminen

- Laki

- lainvalvontaviranomaisten

- Lait

- Lainsäädäntö

- OPPIA

- oppinut

- oppiminen

- jättää

- juridinen

- Oikeustoimet

- laillisesti

- vähemmän

- vastuu

- pitää

- todennäköisyys

- RAJOITA

- rajoitukset

- linja

- linux

- Pitkät

- pitkän aikavälin

- ulkonäkö

- Koneet

- MacOS

- ylläpitää

- merkittävä

- tehdä

- TEE

- johto

- pakollinen

- monet

- Marketing

- materiaali

- asia

- max-width

- Saattaa..

- toimenpiteet

- mekanismit

- Media

- Meets

- Meetups

- Jäsenet

- mainitsi

- viestien

- menetelmiä

- Metodologia

- menetelmät

- sekoittaa

- seuranta

- eniten

- motiivit

- Elokuvat

- täytyy

- nimetty

- Navigoida

- välttämätön

- Tarve

- tarpeet

- verkko

- verkostoituminen

- Verkottumismahdollisuudet

- verkot

- Uusi

- huomata

- ilmoituksen

- saada

- saada

- of

- hyökkäys

- usein

- Vanha

- on

- ONE

- verkossa

- vain

- avattu

- käyttää

- toimia ulkona

- toiminta

- käyttöjärjestelmät

- Mahdollisuudet

- Vaihtoehdot

- or

- organisaatio

- organisaatioiden

- alkuperäinen

- peräisin

- Muut

- Muuta

- meidän

- ulos

- ulkopuolella

- yleinen

- omistaja

- osa

- osallistua

- osat

- kauneuspilkku

- tunkeutuminen

- suorittaa

- suorittaa

- lupa

- sitkeys

- henkilöstö

- Personalities

- suunnitelma

- suunnittelu

- Platon

- Platonin tietotieto

- PlatonData

- Pelaa

- pistettä

- Suosittu

- omistaa

- mahdollinen

- harjoitusta.

- käytännöt

- Valmistella

- estää

- periaatteet

- priorisoi

- yksityisyys

- etuoikeus

- prosessi

- ammatillinen

- ammattilaiset

- Ohjelmointi

- ohjelmointikielet

- projekti

- Projektinhallinta

- hankkeet

- asianmukaisesti

- suojella

- suojella

- protokollat

- toimittaa

- tarjoajat

- tarjoaa

- tarjoamalla

- julkinen

- julkisesti

- tarkoituksiin

- Python

- nopeasti

- Kani

- herättää

- Lue

- ymmärtämättä

- vastaanottaa

- suosituksia

- suositeltu

- suosittelee

- asiakirjat

- määräykset

- liittyvä

- merkityksellinen

- raportti

- Raportointi

- Raportit

- pyyntö

- edellyttää

- vaatimukset

- Vaatii

- Tutkijat

- Esittelymateriaalit

- vastaus

- vastuullinen

- tarkistetaan

- Arvostelut

- Riski

- riskitekijät

- Rooli

- roolit

- turvallista

- sama

- sanoa

- skannaa

- skenaario

- tiede

- laajuus

- Haku

- Hakukoneet

- turvallinen

- turvallisuus

- turvallisuustutkijat

- lähettäjä

- sensible

- palvelu

- palveluntarjoajat

- Palvelut

- Istunto

- ankaruus

- Jaa:

- hän

- shouldnt

- merkittävä

- samankaltainen

- taitava

- taitoja

- So

- sosiaalinen

- sosiaalinen media

- Tuotteemme

- jonkin verran

- lähde

- lähdekoodi

- Lähteet

- erityinen

- erityisesti

- SQL

- SQL Injection

- asenne

- standardit

- Alkaa

- alkoi

- alkaa

- Osavaltio

- Valtiot

- pysyä

- Vaihe

- Askeleet

- Yhä

- tallennettu

- Vahvistaa

- tiukka

- vahva

- tutkimus

- aihe

- onnistunut

- Onnistuneesti

- niin

- yhteenveto

- järjestelmä

- järjestelmät

- ottaa

- Kohde

- TCP / IP

- joukkue-

- tiimit

- tekniikat

- Technologies

- Elektroniikka

- termi

- ehdot

- testi

- testattu

- Testaus

- testit

- teksti

- kuin

- että

- -

- Perusteet

- maailma

- heidän

- Niitä

- itse

- sitten

- Siellä.

- Nämä

- ne

- ajatella

- tätä

- ne

- tuhansia

- uhat

- aikajana

- että

- työkalu

- työkalut

- koulutettu

- koulutus

- opetusohjelmat

- tyyppi

- Udemy

- lopullinen

- ymmärtää

- ymmärtäminen

- ennakoimaton

- asti

- ajanmukainen

- us

- käyttää

- käytetty

- käyttäjä

- käyttötarkoituksiin

- käyttämällä

- yleensä

- käyttää

- arvokas

- eri

- todentaa

- hyvin

- Virtual

- vs

- haavoittuvuuksia

- alttius

- kävellä

- haluaa

- oikeuttaa

- oli

- Tapa..

- we

- verkko

- Web-sovellus

- HYVIN

- olivat

- Länsi

- western

- Mitä

- kun

- joka

- vaikka

- valkoinen

- valkoiset hattu hakkerit

- KUKA

- leveä

- wikipedia

- tulee

- ikkunat

- with

- sisällä

- ilman

- Referenssit

- työnkulku

- työskentely

- toimii

- maailman-

- World Wide Web

- olisi

- Väärä

- väärissä käsissä

- XSS

- te

- Sinun

- itse

- zephyrnet