IoT-laitteet ovat eduistaan huolimatta erittäin herkkiä haittaohjelmille. Niiden rajallinen koko ja laskentateho tekevät niistä helppoja kohteita. Näiden laitteiden suojaaminen hyökkäyksiltä on jokapäiväinen haaste yritysten tietoturvatiimeille.

Katsotaanpa tarkemmin, miksi IoT-haittaohjelmat ovat niin huolestuttavia, ja tutkitaan tapoja suojata IoT-laitteita haittaohjelmahyökkäyksiltä.

Miksi IoT-laitteet ovat alttiita haittaohjelmille

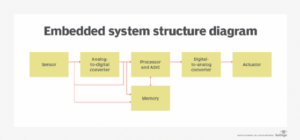

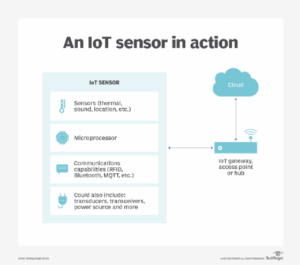

IoT-laite luokitellaan kaikkiin standardeihin kuulumattomiksi tietokonelaitteiksi. Ne voivat olla kuluttajatuotteita, kuten älytelevisioita ja puettavia laitteita, tai ne voivat olla teollisia, kuten ohjausjärjestelmiä, valvontakameroita, omaisuuden seurantalaitteita tai lääkinnällisten laitteiden. Painopisteestään riippumatta IoT-laitteet ovat muuttaneet tapaa, jolla maailma toimii ja elää.

On olemassa tuhansia erilaisia IoT-laitteita, mutta niillä kaikilla on yhteinen kyky muodostaa yhteys verkkoon. Yhteys mahdollistaa näiden laitteiden etähallinnan ja mahdollistaa niiden tietojen käytön ja keräämisen.

Huolimatta monista eduista, niiden tuottama, keräämä ja jakama data sekä niiden suorittamat toiminnot tekevät IoT-laitteista erittäin houkuttelevia haitallisille hakkereille. Se, että ne ovat yhteydessä verkkoon, jättää ne alttiiksi etähyökkäykselle, ja niiden muototekijät tarkoittavat, että heiltä puuttuu tarvittava sisäänrakennettu suojaus, jotta he voivat suojautua uhilta ja hyväksikäytöltä.

IoT:n heikkoudet ja haavoittuvuudet

Bitdefenderin vuoden 2023 IoT Security Landscape -raportin mukaan yhdysvaltalaisissa kodeissa on keskimäärin 46 Internetiin kytkettyä laitetta, ja näitä laitteita vastaan tapahtuu keskimäärin kahdeksan hyökkäystä 24 tunnin välein. Ja tämä on vain kuluttajien IoT-laitteita.

Nozomi Networksin jaetut IoT-hunajapotit havaitsivat satoja ja tuhansia yksilöllisiä hyökkääjien IP-osoitteita päivittäin elokuussa 2023.

IoT-hyökkäysten tarkoituksena on saada laite hallintaan, varastaa tai poistaa arkaluontoisia tietoja tai värvätä se botnet. Onnistuneet hyökkäykset – etenkin jos ne kohdistuvat kriittistä infrastruktuuria tai lääketieteellisiä järjestelmiä käyttäviin yhdistettyihin laitteisiin – voivat johtaa vakaviin fyysisiin seurauksiin.

Seuraavat turvallisuusongelmat tehdä IoT-laitteet alttiiksi haittaohjelmille:

- Laitteen rajoitukset. Useimmat IoT-laitteet on suunniteltu niin, että niiden tehtävien suorittamiseen riittää mahdollisimman vähän laitteisto- ja ohjelmistovalmiuksia. Tämä jättää vain vähän kapasiteettia kattaville suojamekanismeille tai tietosuojalle, mikä tekee niistä alttiimpia hyökkäyksille.

- Koodatut ja oletussalasanat. Koodatut ja oletussalasanat antavat raakaa voimaa käyttäville hyökkääjille suuren mahdollisuuden murtaa laitteen todennus. Esimerkiksi HEH-botnet saastuttaa laitteet käyttämällä kovakoodattuja tunnistetietoja ja raakoja salasanoja.

- Salauksen puute. Selvänä tekstinä tallennetut tai välitetyt tiedot ovat alttiina salakuuntelulle, korruptiolle ja kaappauksille. Esimerkiksi IoT-laitteesta lähetettyjä tärkeitä telemetriatietoja voidaan käsitellä virheellisten tulosten saamiseksi.

- Haavoittuvat komponentit. Yleisten laitteistokomponenttien käyttö tarkoittaa kaikkia, jotka tuntevat elektroniset piirilevyt ja viestintäprotokollat, kuten Universaali asynkroninen vastaanotin/lähetin ja Inter-Integrated Circuit, voivat purkaa laitteen ja etsiä laitteiston haavoittuvuuksia.

- Laitteiden monimuotoisuus. Pöytätietokoneisiin, kannettaviin tietokoneisiin ja matkapuhelimiin verrattuna IoT-laitteet vaihtelevat huomattavasti muodoltaan ja käyttöjärjestelmänsä suhteen. Sama pätee IoT-laitteiden käyttämiin verkkoteknologioihin ja protokolliin. Tämä monimuotoisuus vaatii monimutkaisempia turvatoimia ja valvontaa standardin suojatason tarjoamiseksi.

- Auditointikyvyn puute. Hyökkääjät vaarantavat ja hyödyntävät IoT-laitteita ilman pelkoa, että niiden toiminta tallennetaan tai havaitaan. Tartunnan saaneiden laitteiden suorituskyvyssä tai palvelussa ei välttämättä ole havaittavissa olevaa heikkenemistä.

- Huono päivitysmekanismi. Monilta laitteilta puuttuu kyky päivittää laiteohjelmistoa tai ohjelmistoa turvallisesti. Tämä puute vaatii yrityksiltä merkittäviä resursseja pitääkseen IoT-laitteet suojattuna uusilta haavoittuvuuksilta, jolloin monet laitteet jäävät alttiina. Lisäksi IoT-laitteilla on yleensä pitkiä käyttöönottoja, joten niiden suojaaminen uusilta hyökkäysmalleilta tulee yhä vaikeammaksi.

- Turvallisuustietoisuuden puute. Organisaatiot ottavat usein käyttöön IoT-laitteita ymmärtämättä täysin niiden heikkouksia ja niiden vaikutusta verkon yleiseen turvallisuuteen. Samoin useimmilla kuluttajilla ei ole tietoa muuttaa oletussalasanoita ja asetuksia ennen kuin he yhdistävät uuden laitteen Internetiin, mikä tekee gadgetista helpon kohteen hyökkääjille.

IoT-haittaohjelmat ja -hyökkäykset

IoT-laitteet voivat olla osallisena useissa kyberturvallisuusloukkauksissa ja haittaohjelmatartunnoissa, ja niiden vaikutukset voivat olla välittömiä, peräkkäisiä ja aiheuttaa suuria häiriöitä. Hyökkäyksiin kuuluvat botnetit, kiristysohjelmat, tuhoohjelmat ja rogue-laitteet.

- IoT-botnetit. Botnet-haittaohjelmat ovat usein avoimen lähdekoodin ja vapaasti saatavilla maanalaisilla foorumeilla. Se on suunniteltu tartuttamaan ja hallitsemaan mahdollisimman monia laitteita samalla kun se estää muita botnet-haittaohjelmia ottamasta laitetta hallintaan. Huonon tietoturvansa vuoksi IoT-laitteet antavat uhkatoimijoille mahdollisuuden rekrytoida heidät roboteiksi ja luoda valtavia robottiverkkoja tuhoisten DDoS-hyökkäysten käynnistämiseksi. Itse asiassa vuoden 2023 Nokia Threat Intelligence Reportin mukaan IoT-bottiverkot tuottavat yli 40 prosenttia kaikesta DDoS-liikenteestä nykyään, mikä on viisinkertainen kasvu viime vuoteen verrattuna. Ensimmäinen suuri IoT-botnet-hyökkäys tapahtui vuonna 2016 Mirai-botnet-hyökkäys. Yli 600,000 XNUMX IoT-laitetta, mukaan lukien CCTV-kamerat ja kotitalouksien reitittimet, sai tartunnan. Useat suuret verkkosivustot olivat poissa käytöstä tuntikausia. IoT-bottiverkot voivat käynnistää muita hyökkäyksiä, mukaan lukien raa'an voiman hyökkäyksiä, tietojenkalasteluhyökkäyksiä ja roskapostikampanjoita.

- Ransomware. Vaikka monet IoT-laitteet eivät tallenna arvokasta dataa paikallisesti, ne voivat silti joutua kiristysohjelmahyökkäyksen uhriksi. IoT ransomware lukitsee laitteen toiminnallisuuden, jäädyttää älylaitteet ja sulkee liiketoiminnan tai kriittisen infrastruktuurin. Esimerkiksi FLocker ja El Gato lunnasohjelmat kohdistuvat matkapuhelimiin, tabletteihin ja älytelevisioihin, ja hyökkääjät vaativat maksua ennen tartunnan saaneiden laitteiden avaamista. Vaikka saattaisi olla mahdollista vain nollata tartunnan saaneet IoT-laitteet, tämän tekeminen sadoille tai tuhansille laitteille ennen suuren tilanteen kehittymistä antaa hyökkääjälle paljon vipuvaikutusta. Lunnasohjelmahyökkäys oikeaan aikaan tai oikeaan paikkaan antaa uhrille vain vähän tai ei ollenkaan vaihtoehtoa kuin maksaa lunnaat.

- Destructionware. Tämä on keksitty termi, mutta se kuvaa tämän IoT-haittaohjelman tarkoituksen. Destructionware on hyökkäys, joka on suunniteltu lamaannuttamaan infrastruktuuri poliittisiin, ideologisiin tai yksinkertaisesti haitallisiin tarkoituksiin. Esimerkki: Vuoden 2015 hyökkäys Ukrainan sähköverkkoa vastaan. Hienostunut ja hyvin suunniteltu hyökkäys tuhosi koko sähköverkon; kului kuukausia, ennen kuin toiminta palautettiin täysin. Osa hyökkäyksestä sisälsi kriittisten sarja-Ethernet-muuntimien laiteohjelmiston korvaamisen, mikä esti aitoja käyttäjiä antamasta kaukosäätimiä. Tartunnan saaneet laitteet oli vaihdettava uusiin. Samanlainen hyökkäys tapahtui 2022: ssä.

- Hulluja laitteita. Sen sijaan, että yrittäisivät ottaa IoT-laitteita hallintaansa, monet kyberrikolliset yksinkertaisesti yhdistävät roistolaitteen IoT-verkkoon, jos se ei ole täysin suojattu. Tämä luo tukiaseman, josta hyökkääjä voi kääntyä pidemmälle verkkoon.

Kuinka tunnistaa IoT-haittaohjelmahyökkäykset

IoT-laitteet ovat nykyään olennaisia komponentteja lähes kaikilla suurilla toimialoilla. Turvatiimien on ymmärrettävä niiden käyttöönottoon ja käyttöön liittyvät monimutkaiset riskitekijät. IoT-haittaohjelmien tunnistustekniikat ovat kuitenkin pitkälti vielä kesken. Esimerkiksi standardit sisäiset dynaamiset ja staattiset analyysitekniikat eivät ole mahdollisia IoT-laitteiden erilaisten arkkitehtuurien ja resurssirajoitusten vuoksi.

Paras tapa IoT-haittaohjelmien havaitsemiseen on keskitetty valvontajärjestelmä, joka seuraa laitteen toimintoja, kuten verkkoliikennettä, resurssien kulutusta ja käyttäjien vuorovaikutusta, ja käyttää sitten tekoälyä käyttäytymisprofiilien luomiseen. Nämä profiilit voivat auttaa havaitsemaan kyberhyökkäyksistä tai haittaohjelmien muutoksista johtuvat poikkeamat laitetyypistä riippumatta. Luottamuksellisia tietoja tuottavien tai käsittelevien laitteiden tulee käyttää a hajautettu yhdistetty oppimismalli varmistaakseen tietosuojan mallien koulutuksen aikana.

Tulevaisuuden IoT-ilmaisumenetelmiin voisi kuulua sähkömagneettinen signaalianalyysi. IRISAssa työskentelevät turvallisuustutkijat mm. tunnistettu haittaohjelmat, jotka toimivat Raspberry Pi -laitteella 98 %:n tarkkuudella analysoimalla sähkömagneettista toimintaa. Tämän tekniikan suuri etu on, että mikään haittaohjelma ei voi havaita, estää tai kiertää sitä.

Kuinka estää IoT-haittaohjelmat

Ennen kuin ei ole olemassa toimivaa ja tehokasta menetelmää haittaohjelmien nopeaan havaitsemiseen ja estämiseen, paras tapa on varmistaa, että laitteet ovat täysin suojattuja ennen käyttöönottoa ja sen aikana.

Toimi seuraavasti:

- Ota vahva valtuutus käyttöön. Vaihda aina oletussalasanat. Jos mahdollista, käytä monitekijätodennusta.

- Käytä aina päällä olevaa salausta. Salaa kaikki tiedot ja verkon viestintäkanavat aina.

- Poista tarpeettomat ominaisuudet käytöstä. Jos tiettyjä ominaisuuksia ei käytetä – esimerkiksi Bluetoothia, jos laite kommunikoi Wi-Fin kautta – poista ne käytöstä vähentääksesi hyökkäyspintaa.

- Asenna korjaustiedostoja ja päivityksiä. Kuten kaikki muut verkkoresurssit, pidä kaikki IoT-sovellukset ja -laitteet ajan tasalla, erityisesti laiteohjelmisto. Tämä voi olla ongelmallista vanhemmille laitteille, joita ei voi korjata. Jos päivittäminen ei ole mahdollista, sijoita laitteet erilliseen verkkoon, jotta ne eivät vaaranna muita laitteita. Gateway-laitteet voi auttaa suojaamaan tämäntyyppisiä laitteita havaitsemiselta ja hyökkäyksiltä.

- Suojatut sovellusliittymät. API:t ovat tärkeä osa IoT-ekosysteemiä. Ne tarjoavat rajapinnan laitteiden ja taustajärjestelmien välillä. Tämän seurauksena stressitestaa kaikki IoT-laitteiden käyttämät API:t ja tarkista ne varmistaaksesi, että vain valtuutetut laitteet voivat viestiä niiden kautta.

- Ylläpidä kattavaa omaisuusluetteloa. Lisää jokainen IoT-laite varastonhallintatyökaluun. Tallenna tunnus, sijainti, palveluhistoria ja muut tärkeät tiedot. Tämä parantaa näkyvyyttä IoT-ekosysteemiin, auttaa tietoturvatiimejä tunnistamaan verkkoon kytkeytyviä roistolaitteita ja ilmoittaa epänormaalit liikennemallit, jotka voivat viitata käynnissä olevaan hyökkäykseen. Verkonhakutyökalut voivat myös auttaa tiimejä pysymään suurten ja nopeasti laajenevien IoT-verkkojen päällä.

- Ota käyttöön vahva verkkosuojaus. Erottele kaikki verkot, joihin IoT-laitteet muodostavat yhteyden, ja ota käyttöön erityisiä suojakeinoja.

- Valvo IoT-taustasovelluksia. Aseta hälytykset varoittamaan epätavallisesta toiminnasta ja etsi säännöllisesti haavoittuvuuksia.

- Ole ennakoiva turvallisuuden suhteen. Ota käyttöön lievennyksiä, kun uusia hyökkäysmenetelmiä tai haittaohjelmia löydetään. Pysy ajan tasalla IoT-uhkien kehityksestä. Tee hyvin harjoiteltu suunnitelma havaitaksesi ja vastata lunnasohjelmiin ja DDoS-hyökkäykset.

- Luo kodintyöskentelykäytännöt. Kun yhä useammat ihmiset yhdistävät kuluttajien IoT-laitteita kotiverkkoihinsa, kotona työskentelevien työntekijöiden on noudatettava tiukasti käytäntöjä, jotka ohjaavat heidän pääsyään yrityksen verkkoihin ja resursseihin. Älykodin laitteilla voi myös olla heikko tietoturva, riskin avaaminen että hyökkääjä voi luoda sisääntulopisteen yrityksen verkkoon. Ota työntekijät tietoisiksi älylaitteidensa aiheuttamista turvallisuusriskeistä ja siitä, kuinka he ovat turvassa hyökkäyksiltä.

- Laita bugipalkkio-ohjelma paikalleen. Tarjoa palkintoja eettisille hakkereille, jotka onnistuneesti löytävät ja ilmoittavat IoT-ekosysteemin laitteiston tai ohjelmiston haavoittuvuuden tai vian.

IoT-hyökkäysten tulevaisuus

Suunnitelman laatiminen IoT-haittaohjelmien haavoittuvuuksien lieventämiseksi ja IoT-hyökkäysten torjunnan määrittäminen on kaikkien organisaatioiden prioriteetti. IoT-hyökkäysten tiheys vain lisääntyy, kun maailma on yhä riippuvaisempia älykkäistä teknologioista.

IoT-ekosysteemit ovat luonnostaan monimutkaisia ja niillä on suuri hyökkäyspinta; pahantahtoiset hakkerit pitävät IoT-laitteita oikeutetusti alhaisina hedelminä. Globaalisti hyväksyttyjen IoT-tietoturvastandardien puute tekee IoT-laitteiden turvassa pitämisestä paljon haastavampaa. Aloitteet, kuten ne alkaen NIST, ENISA, The Euroopan telealan standardointilaitos ja ioXt Alliance, parantaa huomattavasti tulevien IoT-laitteiden sisäänrakennettua tietoturvaa. EU:n Cyber Resilience Act -laki puolestaan pyrkii varmistamaan valmistajat parantavat turvallisuutta digitaalisista laitteistaan.

Michael Cobb, CISSP-ISSAP, on tunnettu tietoturvan kirjoittaja, jolla on yli 20 vuoden kokemus IT-alalta.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :On

- :ei

- :missä

- $ YLÖS

- 000

- 01

- 1

- 20

- 20 vuotta

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- kyky

- pystyy

- hyväksytty

- pääsy

- Accessed

- Mukaan

- tarkkuus

- Toimia

- toiminta

- toiminta

- toimijoiden

- Lisäksi

- osoitteet

- Etu

- vastaan

- AI

- tavoitteena

- tavoitteet

- hälytykset

- Kaikki

- Myös

- aina

- keskuudessa

- an

- analyysi

- analysointi

- ja

- Kaikki

- joku

- erilleen

- API

- sovellukset

- lähestymistapa

- OVAT

- AS

- etu

- Varat

- At

- hyökkäys

- Hyökkäykset

- houkutteleva

- tilintarkastus

- Elokuu

- Authentication

- kirjoittaja

- lupa

- valtuutettu

- saatavissa

- keskimäärin

- tietoinen

- tietoisuus

- Back-end

- BE

- tulee

- ennen

- ovat

- Hyödyt

- PARAS

- välillä

- Iso

- Tukkia

- tukossa

- esto

- Bluetooth

- botnet

- bottiverkkojen

- botit

- palkkio

- palkkio-ohjelma

- rikkomisesta

- Vika

- bug-palkkio

- sisäänrakennettu

- liiketoiminta

- liiketoiminta

- mutta

- by

- tuli

- kamerat

- Kampanjat

- CAN

- ei voi

- kyvyt

- Koko

- kaappaa

- tapaus

- Aiheuttaa

- CCTV

- keskeinen

- tietty

- haaste

- haastava

- mahdollisuus

- muuttaa

- muuttunut

- kanavat

- tarkastaa

- kerätä

- sitoutumaan

- Yhteinen

- tiedottaa

- Viestintä

- Yritykset

- yritys

- monimutkainen

- osat

- kattava

- kompromissi

- tietojenkäsittely

- laskentateho

- Koskea

- kytkeä

- kytketty

- kytketyt laitteet

- Kytkeminen

- Liitännät

- rajoitteet

- kuluttaja

- Kuluttajatuotteet

- Kuluttajat

- kulutus

- ohjaus

- hallinnassa

- valvonta

- Yrityksen

- korruptio

- voisi

- Laskuri

- halkeilua

- luoda

- luo

- Valtakirja

- kriittinen

- Kriittinen infrastruktuuri

- cyber

- Verkkohyökkäykset

- verkkorikollisille

- tietoverkkojen

- päivittäin

- tiedot

- Tietosuoja

- tietosuoja

- Päivämäärä

- DDoS

- omistautunut

- syvempää

- oletusarvo

- vaativa

- sijoittaa

- käyttöönotto

- käyttöönotot

- suunniteltu

- Huolimatta

- havaita

- havaittu

- Detection

- määritetään

- tuhoisa

- kehitys

- laite

- Laitteet

- eri

- vaikea

- digitaalinen

- löytää

- löysi

- löytö

- häiriöistä

- jaettu

- useat

- Monimuotoisuus

- tekee

- Don

- alas

- kaksi

- aikana

- dynaaminen

- helppo

- ekosysteemi

- ekosysteemit

- Tehokas

- vaikutukset

- el

- Elektroninen

- työntekijää

- käyttämällä

- mahdollistaa

- mahdollistaa

- salaus

- valtava

- varmistaa

- yritys

- yrityksen turvallisuus

- Koko

- merkintä

- olennainen

- eettinen

- EU

- Eurooppa

- Joka

- arjen

- tutkia

- esimerkki

- olla

- laajenee

- experience

- Käyttää hyväkseen

- hyväksikäyttö

- avoin

- erittäin

- tosiasia

- tekijä

- tekijät

- Pudota

- pelko

- Ominaisuudet

- Etunimi

- liput

- Keskittää

- seurata

- jälkeen

- varten

- muoto

- foorumit

- vapaasti

- Pakastaminen

- Taajuus

- alkaen

- täysin

- toiminnallisuus

- edelleen

- tulevaisuutta

- Saada

- tuottaa

- aito

- Antaa

- antaa

- Maailmanlaajuisesti

- suuresti

- ruudukko

- hakkerit

- HAD

- kahva

- Tarvikkeet

- Olla

- auttaa

- auttaa

- erittäin

- historia

- Koti

- Kodit

- TUNTIA

- talous

- Miten

- Miten

- Kuitenkin

- HTTPS

- Sadat

- ICON

- ID

- tunnistaa

- if

- Välitön

- Vaikutus

- tärkeä

- parantaa

- parani

- parantaa

- in

- sisältää

- Mukaan lukien

- Kasvaa

- yhä useammin

- osoittaa

- teollinen

- teollisuus

- Infektiot

- tiedot

- Infrastruktuuri

- aloitteita

- sen sijaan

- Älykkyys

- tahallisuus

- vuorovaikutukset

- liitäntä

- Internet

- tulee

- inventaario

- Inventory Management

- osallistuva

- Esineiden internet

- IoT-laite

- ei laitteita

- IP

- IP-osoitteita

- ISN

- kysymys

- IT

- IT-teollisuus

- jpg

- vain

- Pitää

- pito

- tuntemus

- Lack

- Landschaft

- kannettavat tietokoneet

- suuri

- käynnistää

- johtaa

- oppiminen

- jättäen

- Taso

- Vaikutusvalta

- rajallinen

- vähän

- Lives

- paikallisesti

- sijainti

- Lukot

- Pitkät

- katso

- Erä

- merkittävä

- tehdä

- TEE

- Tekeminen

- haittaohjelmat

- haittaohjelmien havaitseminen

- johto

- manipuloitu

- monet

- tarkoittaa

- välineet

- sillä välin

- toimenpiteet

- mekanismit

- lääketieteellinen

- menetelmä

- menetelmät

- Metrics

- ehkä

- minimi

- lieventää

- Puhelinnumero

- matkapuhelimet

- mallit

- Muutokset

- seuranta

- kk

- lisää

- eniten

- paljon

- monitekijäinen todennus

- täytyy

- välttämätön

- verkko

- Network Security

- verkkoliikenne

- verkot

- Uusi

- NIST

- Nro

- Nokia

- nyt

- numero

- of

- offline

- usein

- vanhempi

- on

- Laivalla

- yhdet

- vain

- avata

- avoimen lähdekoodin

- Operations

- operaattorit

- Vaihtoehto

- or

- organisaatio

- organisaatioiden

- OS

- Muut

- yli

- yleinen

- osa

- erityisesti

- salasanat

- Ohi

- Merkit

- kuviot

- Maksaa

- maksu

- Ihmiset

- suorittaa

- suorituskyky

- Phishing

- tietojenkalasteluhyökkäykset

- puhelimet

- fyysinen

- Tappi

- Paikka

- plaintext

- suunnitelma

- Platon

- Platonin tietotieto

- PlatonData

- paljon

- Kohta

- politiikkaa

- poliittinen

- kehno

- mahdollinen

- teho

- Sähköverkko

- estää

- prioriteetti

- yksityisyys

- Ennakoiva

- Tuotteemme

- Profiilit

- Ohjelma

- Edistyminen

- suojella

- suojattu

- suojella

- suojaus

- protokollat

- toimittaa

- tarkoituksiin

- laittaa

- nopeasti

- seurauksia

- Lunnaat

- ransomware

- Ransomware -hyökkäys

- nopeasti

- Vadelma

- Raspberry Pi

- ennätys

- kirjataan

- rekrytoida

- vähentää

- riippumatta

- säännöllisesti

- kaukosäädin

- kaukaista

- kuuluisa

- korvataan

- raportti

- Vaatii

- Tutkijat

- kimmoisuus

- resurssi

- Esittelymateriaalit

- palautettu

- johtua

- tulokset

- Palkkiot

- oikein

- Riski

- riskitekijät

- riskit

- juoksu

- s

- turvallista

- sama

- skannata

- Osa

- turvallinen

- turvallisesti

- turvallisuus

- Turvallisuustietoisuus

- Turvatoimet

- turvallisuustutkijat

- turvallisuusriskit

- sensible

- lähetetty

- erillinen

- palvelu

- setti

- settings

- useat

- vaikea

- Jaa:

- vaje

- shouldnt

- näyttää

- signaali

- merkittävä

- merkittävästi

- samankaltainen

- yksinkertaisesti

- tilanne

- Koko

- fiksu

- Älykoti

- älykkäitä kodin laitteita

- So

- Tuotteemme

- hienostunut

- lähde

- spam

- erityinen

- standardi

- standardit

- Valtiot

- pysyä

- Askeleet

- Yhä

- verkkokaupasta

- tallennettu

- stressi

- vahva

- onnistunut

- Onnistuneesti

- niin

- riittävä

- pinta

- valvonta

- herkkä

- järjestelmä

- järjestelmät

- T

- taktiikka

- ottaa

- ottaen

- Kohde

- tavoitteet

- tehtävät

- tiimit

- tekniikka

- tekniikat

- Technologies

- tietoliikenne

- termi

- testi

- kuin

- että

- -

- Tulevaisuus

- maailma

- heidän

- Niitä

- itse

- sitten

- Siellä.

- Nämä

- ne

- tätä

- ne

- tuhansia

- uhkaus

- uhka toimijat

- uhkien tiedustelu

- uhat

- Kautta

- aika

- kertaa

- että

- tänään

- otti

- työkalu

- työkalut

- ylin

- Trackers

- liikenne

- koulutettu

- totta

- yrittää

- tyyppi

- tyypit

- Ukraina

- ymmärtää

- ymmärtäminen

- unique

- Yhtenäinen

- Yhdysvallat

- lukituksen

- epätavallinen

- Päivitykset

- Päivitykset

- käyttää

- käytetty

- Käyttäjät

- käyttötarkoituksiin

- käyttämällä

- yleensä

- arvokas

- hyvin

- kautta

- kannattava

- Uhri

- Näytä

- käytännössä

- näkyvyys

- haavoittuvuuksia

- alttius

- Haavoittuva

- oli

- Tapa..

- tavalla

- wearables

- sivustot

- HYVIN

- olivat

- kun

- joka

- vaikka

- KUKA

- miksi

- Wi-fi

- tulee

- with

- sisällä

- ilman

- todistamassa

- Referenssit

- työtä kotoa

- työskentely

- toimii

- maailman-

- vuosi

- vuotta

- Sinun

- zephyrnet