Jo ennen kuin Bidenin hallinto ilmoitti Yhdysvaltain liittovaltion virastoista ja urakoitsijoista on otettava käyttöön uudet nollaluottamukset kyberturvallisuusstandardit, monet yritystason yritykset olivat jo aloittaneet matkansa kohti nollaluottamusarkkitehtuuria (ZTA).

Forresterin äskettäin tekemän tutkimuksen mukaan 78 % globaalit turvallisuusjohtajat sanoivat aikovansa vahvistaa nollaluottamustoimintoja tänä vuonna, vaikka vain 6 % sanoi, että he ovat toteuttaneet täysin nollaluottamusprojektinsa. Nämä organisaatiot tiedostavat, että verkot voivat nykyään olla paikallisia, ulottua pilveen tai ulottua minne tahansa etätyöntekijät ovat – mikä rajoittaa perinteisen suojan tehokkuutta.

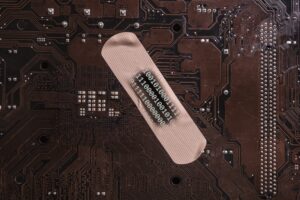

Käsiteltäessä suoria hyökkäyksiä, kuten äskettäistä Log4j-haavoittuvuutta, epäsuoria hyökkäyksiä, kuten tietojenkalastelua haittaohjelmien kanssa, ja sisäistä sivuttaisliikettä, perinteinen kehäpohjainen verkon pääsynhallinta on osoittautunut riittämättömäksi havaitsemaan, varsinkaan estämään, kompromisseja. Nolla luottamus – perustuu käsitykseen, jonka mukaan käyttäjät on todennettu ja jatkuvasti validoitava, jotta he voivat saada pääsyn sovelluksiin ja tietoihin – on paljon tehokkaampaa, koska se suojaa resursseja verkkosegmenttien sijaan.

Mutta onnistunut toteutus on enemmän kuin matka kuin kytkin, joka voidaan kääntää päälle. Se vaatii erilaisten teknologioiden yhteistyötä – mukaan lukien monitekijätodennus, päätepisteiden suojaus ja identiteetin suojaus – ja täydellisen nollaluottamuksen käyttöönotosta tulee jatkuva parannusten, parannusten ja käytäntöjen muokkausprosessi.

Vanha sanonta, joka tuli tunnetuksi kylmän sodan aikana: "Luota, mutta varmista." Jokaista tarvitaan enemmän nykypäivän erittäin hajautetussa maailmassa, jossa verkkoympäristöt ovat dynaamisia ja verkkoinfrastruktuuri, palvelut, käyttäjät ja muut voivat muuttua nopeasti. Organisaatiot eivät voi sokeasti olettaa, että niiden nollaluottamusarkkitehtuuri (ZTA) toimii aina tarkoitetulla tavalla. Organisaatioiden tulee aktiivisesti luottaa ja tarkistaa, kun he tarkentavat verkkoinfrastruktuuriaan, palveluitaan ja toimintakäytäntöjään. Onneksi jatkuva syväpakettien seuranta tarjoaa riippumattoman tiedon, joka on tarpeen politiikan täytäntöönpanopäätösten parantamiseksi.

Deep Packet Monitoringin rooli

In Nollaluottamuksen kypsyysmalli Cybersecurity and Infrastructure Security Agencyn (CISA) määrittämän viisi erillistä pilaria kuvastavat, kuinka pitkälle organisaatio on nollaluottamustoteutuksessa. Nämä pilarit ylittävät suuntaviivat näkyvyyttä ja analytiikkaa, automaatiota ja orkestrointia sekä hallintoa varten – mikä viittaa pilarien välisen yhteistyön, integroinnin ja hallinnan tarpeeseen kypsemmille ZTA:ille.

Perinteisissä ei-nolla-luottamuksellisissa käyttöönotoissa pakettien valvonta sisäisen verkon kehällä ja satunnaisesti herkillä alueilla tarjoaa perustan verkon näkyvyydelle ja analytiikkalle. Mutta kun organisaation ZTA kypsyy, perinteiset rajat hämärtyvät tai jopa katoavat kokonaan. Pohjois-etelä-liikenne tulee aina nähdä ja hallita, mutta yhtä tärkeää, idän ja lännen välinen liikenne on nähtävä ja ohjattava havaita ja estää sivuttaiset tai syvemmät kompromissit ympäristössä. Nollaluottamuksen kypsyyden saavuttamiseksi tarvitaan koko verkon kattava verkkonäkyvyys syvän pakettivalvonnan avulla.

Paketit ovat paras saatavilla oleva korkean tarkkuuden verkkotiedon lähde, erityisesti organisaatioille, jotka ovat edenneet digitaalisen muutoksen matkalla kohti laajempaa julkista tai hybridipilven käyttöä. Näissä ympäristöissä organisaatiot menettävät usein jonkin verran näkyvyyttä perinteisiin datakeskuksiin verrattuna, eivätkä perinteiset kyberturvallisuussuojat, kuten päätepisteiden suojaukset, ehkä edes tule voimaan. Pakettidata ylittää hajautetun infrastruktuurin rajoitukset ja auttaa varmistamaan suorituskyvyn ja käytäntöjen noudattamisen lähes reaaliajassa. Se tarjoaa yhden totuuden lähteen, joka voidaan analysoida kuukausia tai jopa vuosia myöhemmin.

Vaikka verkostoituminen tiimit ovat perinteisesti käyttäneet pakettien valvonta Verkkojen analysoinnissa, liikenteen hallinnassa ja suorituskykyongelmien tunnistamisessa pakettien turvallisuustiimeille toimittamat tiedot voivat olla yhtä arvokkaita uhkien havaitsemisessa ja tutkinnassa. Pakettidatan avulla turvallisuustiimit voivat esimerkiksi jäljittää toisiinsa yhdistettyjen laitteiden välistä viestintää ja historiallisia trendejä, ja ne voivat auttaa hallinta- ja valvontatyökalujen välisen lieventämisen järjestämisessä API:iden avulla. Se myös täyttää muiden kyberturvallisuustyökalujen (esim. tietoturvatiedot, tapahtumien hallinta ja päätepisteiden havaitseminen) jättämät näkyvyys- ja tietoaukot tehden kyseisistä työkaluista ja nykyisestä kyberturvallisuushenkilöstöstä tehokkaampia. Lopuksi organisaatiot voivat käyttää pakettivalvontaa verkkojen, palvelimien ja palveluiden luokitteluun riskin perusteella, mikä mahdollistaa ZTA:n erittäin nopean ja ytimekän todentamisen.

Yhteenvetona voidaan todeta, että yritykset, jotka ovat vasta aloittamassa nollaluottamusmatkaansa, vaativat arkkitehtuuriinsa tarkennuksia kypsyessään. Heidän ratkaisunsa perustuvat yhä enemmän automatisoituihin prosesseihin ja järjestelmiin, joissa on enemmän integraatiota pilareiden välillä ja dynaamisempia politiikan täytäntöönpanopäätöksiä. Näiden järjestelmien menestyminen edellyttää jatkuvaa nollaluottamusta koskevien suunnitelmien ja täytäntöönpanorajojen validointia, ja syvä pakettivalvonta tarjoaa kattavimman mahdollisen näkyvyyden niiden tehokkuuden tarkistamiseksi.

Loppujen lopuksi nolla luottamus on filosofia. Täysin ostamista ei voida pitää itsestäänselvyytenä. Jopa organisaatioiden, joissa on kypsemmät nollaluottamustoteutukset, on jatkuvasti tarkistettava noudattamisensa jatkuvalla, kattavalla verkkonäkyvyydellä. Loppujen lopuksi et voi suojella sitä, mitä et näe, ja mihin et näe, sinun ei pitäisi luottaa.

- blockchain

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- Pimeää luettavaa

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- VPN

- verkkosivuilla turvallisuus