با این حال ضرب وشتم بیشتر MOVEit!

غیرفعال کردن ترافیک HTTP و HTTPS برای انتقال MOVEit، Progress Software می گوید، و چارچوب زمانی برای انجام این کار است "بلافاصله. مستقیما"، نه اگر، نه اما

Progress Software سازنده نرم افزارهای اشتراک گذاری فایل است انتقال MOVEit، و میزبان MOVEit Cloud جایگزینی که مبتنی بر آن است، و این سومین هشدار آن در سه هفته در مورد آسیبپذیریهای قابل هک در محصولش است.

در پایان ماه مه 2023، مجرمان اخاذی سایبری مرتبط با باج افزار باج افزار Clop از یک سوء استفاده روز صفر برای نفوذ به سرورهایی که بخش وب محصول MOVEit را اجرا می کنند، استفاده می کردند.

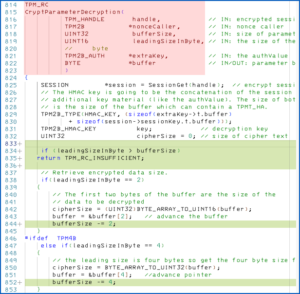

با ارسال دستورات عمدی نادرست پایگاه داده SQL به سرور MOVEit Transfer از طریق پورتال وب، مجرمان میتوانند بدون نیاز به رمز عبور به جداول پایگاه داده دسترسی داشته باشند و بدافزاری را نصب کنند که به آنها امکان میدهد بعداً به سرورهای آسیبدیده بازگردند، حتی اگر وصله شده باشند. در ضمن

ظاهراً مهاجمان دادههای شرکتی مانند جزئیات حقوق و دستمزد کارمندان را به سرقت میبردند و در ازای «حذف» دادههای دزدیده شده، خواستار پرداخت باجگیری شدهاند.

We توضیح داده شده چگونه وصله کنید، و اگر کلاهبرداران قبلاً در آغاز ژوئن 2023 شما را ملاقات کرده بودند، چه چیزی میتوانید جستجو کنید:

اخطار دوم

این هشدار هفته گذشته توسط نرم افزار Progress بهروزرسانی شد.

توسعهدهندگان Progress در حین بررسی حفرهی روز صفر که بهتازگی آن را اصلاح کردهاند، نقصهای برنامهنویسی مشابهی را در جای دیگری از کد کشف کردند.

بنابراین این شرکت یک را منتشر کرد پچ بیشتر، از مشتریان می خواهد که این به روز رسانی جدید را فعالانه اعمال کنند، با این فرض که کلاهبرداران (که روز صفر آنها توسط اولین وصله بی فایده شده بود) نیز به شدت به دنبال راه های دیگری برای بازگشت به آن هستند.

جای تعجب نیست، همانطور که در Naked Security این هفته توضیح دادیم، اشکالات یک پر اغلب با هم جمع می شوند. پادکست:

[در 2023/06/09، Progress یک وصله دیگر را برای مقابله با اشکالات مشابهی ارائه کرد که، تا آنجا که میدانند، کلاهبرداران هنوز آنها را پیدا نکردهاند (اما اگر به اندازه کافی سخت نگاه کنند، ممکن است).

و هر چقدر هم که عجیب به نظر برسد، وقتی متوجه میشوید که بخش خاصی از نرمافزار شما دارای یک نوع اشکال خاص است، نباید تعجب کنید که وقتی عمیقتر میشوید…

... متوجه می شوید که برنامه نویس (یا تیم برنامه نویسی که در زمانی که اشکالی که قبلاً در مورد آن می دانید معرفی شد روی آن کار می کردند) در همان زمان اشتباهات مشابهی را مرتکب شدند.

بار سوم بدشانس

خب، رعد و برق ظاهراً برای سومین بار متوالی به همان مکان برخورد کرده است.

این بار، به نظر می رسد که شخصی آنچه را که در اصطلاح اصطلاحی به عنوان «افشای کامل» شناخته می شود انجام داده است (که در آن اشکالات همزمان با فروشنده به دنیا آشکار می شوند، بنابراین به فروشنده فرصتی برای انتشار یک وصله فعالانه نمی دهد) ، یا "افتادن 0 روز".

پیشرفت فقط گزارش:

امروز [2023-06-15]، یک شخص ثالث یک آسیبپذیری جدید [تزریق SQL] را به صورت عمومی منتشر کرد. با توجه به آسیبپذیری جدید منتشر شده، ترافیک HTTPS را برای MOVEit Cloud کاهش دادهایم و از همه مشتریان MOVEit Transfer میخواهیم که فوراً ترافیک HTTP و HTTPS خود را حذف کنند تا از محیطهای خود محافظت کنند تا این وصله نهایی شود. ما در حال حاضر در حال آزمایش پچ هستیم و به زودی مشتریان را به روز خواهیم کرد.

به عبارت ساده، یک دوره صفر روز کوتاه وجود دارد که در طی آن یک اکسپلویت در حال گردش است، اما وصله هنوز آماده نیست.

همانطور که Progress قبلاً ذکر کرده است، این گروه از اشکالات تزریق فرمان (جایی که شما داده های بی ضرری را ارسال می کنید که بعداً به عنوان یک فرمان سرور فراخوانی می شود) فقط می توانند از طریق پورتال مبتنی بر وب MOVEit با استفاده از HTTP یا HTTPS فعال شوند. درخواست ها.

خوشبختانه، این بدان معناست که شما نیازی به خاموش کردن کل سیستم MOVEit خود ندارید، بلکه فقط دسترسی مبتنی بر وب را دارید.

چه کاری انجام دهید؟

به نقل از Progress Software سند مشاوره به تاریخ 2023/06/15:

تمام ترافیک HTTP و HTTP به محیط انتقال MOVEit خود را غیرفعال کنید. به طور خاص:

- قوانین فایروال را تغییر دهید تا ترافیک HTTP و HTTP به MOVEit Transfer در پورت های 80 و 443 ممنوع شود.

- توجه به این نکته ضروری است که تا زمانی که ترافیک HTTP و HTTPS دوباره فعال شود:

- کاربران نمی توانند وارد رابط کاربری وب MOVEit Transfer شوند.

- کارهای اتوماسیون MOVEit که از میزبان اصلی MOVEit Transfer استفاده می کنند کار نمی کنند.

- API های REST، جاوا و دات نت کار نمی کنند.

- افزونه MOVEit Transfer برای Outlook کار نخواهد کرد.

- پروتکل های SFTP و FTP/s به طور معمول به کار خود ادامه می دهند

مراقب سومین وصله در این حماسه باشید، در آن مرحله ما فرض می کنیم که Progress به شما امکان می دهد تا دسترسی به وب را دوباره فعال کنید…

... هر چند اگر تصمیم گرفتید برای مدتی دیگر آن را روشن نگه دارید، همدردی می کنیم، فقط برای اطمینان، برای اطمینان.

نکات شکار تهدید برای مشتریان SOPHOS

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- EVM Finance. رابط یکپارچه برای امور مالی غیرمتمرکز دسترسی به اینجا.

- گروه رسانه ای کوانتومی. IR/PR تقویت شده دسترسی به اینجا.

- PlatoAiStream. Web3 Data Intelligence دانش تقویت شده دسترسی به اینجا.

- منبع: https://nakedsecurity.sophos.com/2023/06/15/moveit-mayhem-3-disable-http-and-https-traffic-immediately/

- : دارد

- :است

- :نه

- :جایی که

- 1

- ٪۱۰۰

- 2023

- 25

- 80

- a

- قادر

- درباره ما

- مطلق

- دسترسی

- از نو

- معرفی

- قبلا

- همچنین

- جایگزین

- an

- و

- دیگر

- رابط های برنامه کاربردی

- درخواست

- هستند

- دور و بر

- AS

- مرتبط است

- At

- نویسنده

- خودکار

- اتوماسیون

- به عقب

- تصویر پس زمینه

- مستقر

- BE

- بوده

- قبل از

- تهدید

- مرز

- پایین

- شکستن

- تنفس

- اشکال

- اشکالات

- اما

- by

- CAN

- مورد

- مرکز

- در گردش

- ابر

- رمز

- رنگ

- مرتکب شده

- شرکت

- در معرض خطر

- ادامه دادن

- میتوانست

- پوشش

- جنایتکاران

- Crooks

- در حال حاضر

- مشتریان

- اخاذی سایبری

- داده ها

- پایگاه داده

- مورخ

- مقدار

- مصمم

- خواستار

- جزئیات

- توسعه دهندگان

- DIG

- نمایش دادن

- do

- عمل

- آیا

- پایین

- در طی

- در جای دیگر

- کارمند

- فعال

- پایان

- کافی

- تمام

- محیط

- محیط

- خطاهای

- حتی

- توضیح داده شده

- بهره برداری

- چشم ها

- بسیار

- نهایی شده است

- پیدا کردن

- فایروال

- نام خانوادگی

- معایب

- به دنبال

- برای

- یافت

- از جانب

- گروه

- دریافت کنید

- دادن

- دادن

- گروه

- بود

- سخت

- آیا

- ارتفاع

- سوراخ

- میزبان

- میزبانی

- در تردید بودن

- چگونه

- چگونه

- HTTP

- HTTPS

- صید

- if

- بلافاصله

- مهم

- in

- به

- معرفی

- استناد کرد

- IT

- ITS

- اصطلاحات مخصوص یک صنف

- جاوه

- ژوئن

- تنها

- نگاه داشتن

- دانستن

- شناخته شده

- نام

- بعد

- ترک کرد

- سبک

- رعد و برق

- ورود به سیستم

- دیگر

- نگاه کنيد

- به دنبال

- سازنده

- نرم افزارهای مخرب

- حاشیه

- حداکثر عرض

- ممکن است..

- به معنی

- در ضمن

- ذکر شده

- قدرت

- بیش

- امنیت برهنه

- بومی

- نیاز

- نیازمند

- خالص

- جدید

- به تازگی

- نه

- طبیعی

- of

- غالبا

- on

- فقط

- or

- دیگر

- خارج

- چشم انداز

- پرداخت

- بخش

- ویژه

- کلمه عبور

- وصله

- پل

- مبلغ پرداختی

- حقوق و دستمزد

- انجام

- دوره

- محل

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- پورتال

- بنادر

- موقعیت

- + نوشته شده در

- پست ها

- محصول

- برنامهنویس

- برنامه نويسي

- پیشرفت

- پروتکل

- عمومی

- منتشر کردن

- منتشر شده

- قرار دادن

- سریع

- باجافزار

- اماده

- نسبی

- درخواست

- برگشت

- نشان داد

- راست

- اتاق

- قوانین

- در حال اجرا

- حماسه

- همان

- می گوید:

- تیم امنیت لاتاری

- به نظر می رسد

- ارسال

- در حال ارسال

- به زودی

- خاموش

- مشابه

- So

- نرم افزار

- جامد

- کسی

- به طور خاص

- SQL

- تزریق SQL

- شروع

- به سرقت رفته

- چنین

- غافلگیر شدن

- SVG

- سیستم

- گرفتن

- صورت گرفته

- وظایف

- تیم

- تست

- که

- La

- جهان

- شان

- آنها

- از این رو

- آنها

- سوم

- شخص ثالث

- این

- اگر چه؟

- سه

- زمان

- دوره زمانی

- نکات

- به

- با هم

- بالا

- ترافیک

- انتقال

- انتقال

- شفاف

- باعث شد

- دور زدن

- تبدیل

- ui

- کشف

- تا

- بروزرسانی

- اصرار

- URL

- استفاده کنید

- با استفاده از

- فروشنده

- از طريق

- بازدید

- آسیب پذیری ها

- آسیب پذیری

- هشدار

- بود

- راه

- we

- وب

- مبتنی بر وب

- هفته

- هفته

- بود

- چی

- چه زمانی

- که

- در حین

- WHO

- که

- اراده

- با

- بدون

- مهاجرت کاری

- مشغول به کار

- کارگر

- جهان

- خواهد بود

- هنوز

- شما

- شما

- زفیرنت

![S3 Ep116: آخرین تنگی برای LastPass؟ آیا کریپتو محکوم به فناست؟ [صوت + متن]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep116-last-straw-for-lastpass-is-crypto-doomed-audio-text-360x220.jpg)