به قسمت دوم مجموعه وبلاگ ما خوش آمدید لجر ریکاوریپیدایش! هدف ما کشف بسیاری از موانع فنی است که هنگام ساخت یک سرویس بازیابی بذر با آن مواجه میشویم و اینکه چگونه Ledger Recover آنها را با طراحی و زیرساخت ایمن حل میکند.

در قسمت قبلی، نحوه تهیه نسخه پشتیبان از عبارت Secret Recovery را با تقسیم کردن آن و نحوه انجام Ledger Recover برای شما با استفاده از آن بررسی کردیم. به اشتراک گذاری محرمانه قابل تأیید پدرسن.

اکنون که سه سهم دارید، سوال بعدی این است: چگونه می توانید آنها را به طور ایمن در ارائه دهندگان پشتیبان خود توزیع کنید؟ در واقع، اگر یک طرف مخرب تمام سهام را در حالی که شما آنها را مخابره می کنید، رهگیری کند، در وهله اول هدف از تقسیم بذر را شکست می دهد. در امنیت سایبری به این می گویند a حمله Man-in-the-Middle، جایی که یک مهاجم بین شما و گیرنده شما قرار می گیرد و برای کشف اسرار در ارتباطات دستکاری می کند.

هنگام استفاده از Ledger Recover، انتقال بذر شما از طریق مکانیسم توزیع امن انجام می شود. متکی به چندین ابزار رمزنگاری و مفاهیم ریاضی است که به طور کامل توضیح خواهیم داد.

ما با توضیح بیشتر مشکل در دست شروع خواهیم کرد. سپس چندین ابزار رمزنگاری و مفاهیم ریاضی را معرفی میکنیم که Ledger Recover از آنها برای توزیع ایمن سهامهای اولیه شما در ارائهدهندگان پشتیبان استفاده میکند.

Courier-In-The-Middle: یک نمونه دنیای واقعی

واضح ترین راه برای محافظت از خود در برابر یک واسطه بد نیت این است که اصلاً هیچ واسطه ای نداشته باشید. می توانید خودتان به خانه دوستانتان بروید یا آنها را در همان مکان بسته جمع کنید تا سهام را تحویل بگیرید. اما اگر با هم همکاری نداشته باشید و بخواهید سهام را برای یک آشنای راه دور بفرستید، این کار بسیار سخت تر می شود.

با فرض اینکه شبکه ای که ما با آن ارتباط برقرار می کنیم (مثلاً سرویس پستی) ذاتاً غیرقابل اعتماد است، چگونه می توانیم تضمین کنیم که استراق سمع کنندگان هرگز نگاهی اجمالی به سهام مخفی ما ندارند؟

زمان معرفی آلیس و باب و حوا بدنام، سه شخصیت رمزنگاری معروف است. آلیس رازی دارد که می خواهد با باب در میان بگذارد و چاره ای جز ارسال آن از طریق ایو، پیک غیرقابل اعتماد آنها، ندارد. به عبارت رمزنگاری، آلیس و باب می خواهند یک کانال ارتباطی امن با یکدیگر ایجاد کنند تا راز خود را با خیال راحت تبادل کنند.

در اینجا چیزی است که آلیس و باب می توانند انجام دهند:

- آلیس راز خود را در جعبه ای قرار می دهد، قبل از ارسال آن برای باب، آن را با قفل شخصی خود قفل می کند.

- وقتی باب جعبه را دریافت می کند، اضافه می کند قفل خود را، و آن را پس می فرستد.

- آلیس اکنون می تواند با استفاده از کلید خود قفل قفل خود را قبل از ارسال آخرین بار از جعبه خارج کند.

- برای پایان دادن به این فرآیند، باب به سادگی از کلید خود برای برداشتن قفل قفل و بازیابی - در نهایت - راز از آلیس استفاده می کند.

در تمام مدت تبادل، هر زمان که ایو جعبه را در دست داشت، همیشه از قفل آلیس، یا باب یا هر دو محافظت می شد.

در حالی که این یک شروع عالی است، چندین مشکل باقی مانده است که باید در این سناریو حل شوند:

- احراز هویت متقابل: آلیس و باب به روشهای غیرقابل احمقانهای نیاز دارند تا بررسی کنند که هر قفل واقعاً از طرف طرف مقابل است. در غیر این صورت، ایو میتواند آن را با جعبه و قفل خود عوض کند و آلیس یا باب را فریب دهد تا فکر کنند او طرف مقابل است.

- محرمانه بودن جلو: اگر ایو جعبه قفل شده را می دزدید و بعداً کلید آلیس یا باب را می دزدید، می توانست راز اصلی را بازیابی کند. در عوض، میخواهیم اطمینان حاصل کنیم که نشت کلیدهای بلندمدت در آینده نمیتواند بستههای سرقت شده قدیمیتر را به خطر بیندازد.

- حفظ حریم خصوصی: در این سناریو، آدرس های آلیس و باب به پیک فاش می شود. در معادل دیجیتالی این فرآیند، ما پروتکلی می خواهیم که چیزی در مورد گیرندگان فاش نکند.

ایمن سازی پیام های دیجیتال

در امنیت دیجیتال، الف کانال امن روشی برای انتقال داده بین دو است تأیید اعتبار احزاب به گونه ای که داده ها محرمانه بودن و تمامیت تضمین شده اند. هنگامی که از یک کانال امن استفاده می کنید، مهاجمان نمی توانند ارتباطات شما را استراق سمع یا دستکاری کنند.

پروتکل Ledger Recover برای پشتیبان گیری و بازیابی بر اساس یک است پروتکل کانال امن، یا SCP. از ابزارهای متعدد جعبه ابزار رمزنگاری مدرن مانند رمزگذاری متقارن و نامتقارن، گواهی ها و امضاهای دیجیتال استفاده می کند.

بخشهای بعدی به شما یک آغازگر سریع در مورد همه این مفاهیم میدهد، که به شما امکان میدهد کل طرح امنیتی مورد استفاده در Ledger Recover را درک کنید.

رمزنگاری متقارن: ابزاری قدرتمند، اما محدود

برای تضمین محرمانه بودن داده های مبادله شده بین دو طرف، معمولاً داده ها با همان کلید مخفی رمزگذاری و رمزگشایی می شوند.

این فرآیند به عنوان رمزنگاری متقارن، که مطالعه اولیههایی است که شامل یک کلید مخفی برای تضمین یک یا چند ویژگی یک کانال امن است.

رمزنگاری متقارن در حالی که ابزاری قدرتمند برای محافظت از ارتباطات شماست، محدودیتهای آشکاری دارد: فرض کنید آلیس میخواهد چندین پیام رمزگذاری شده با باب مبادله کند. او ابتدا یک کلید مخفی را انتخاب می کند، سپس قبل از شروع به ارسال پیام، آن را با باب به اشتراک می گذارد.

البته مشکل اکنون این است: آلیس چگونه کلید مخفی را به طور امن با باب به اشتراک می گذارد؟ اگر کسی کلید را در دست بگیرد، ارتباط آلیس و باب دیگر محرمانه نخواهد بود.

آلیس میتوانست شخصاً باب را ملاقات کند تا کلید را به او بدهد، اما در این مورد چرا بحث آنها دور از گوشهای کنجکاو انجام نمیشود؟

برای ارتباطات دیجیتال، ما به یک روش امن برای اشتراک گذاری کلید متقارن و آغاز تبادل داده های محافظت شده نیاز داریم. وقت آن است که کار دو تایتان رمزنگاری مدرن را معرفی کنیم. ویتفیلد دیفی و مارتین هلمن.

رمزنگاری نامتقارن: پنهان کردن قسمت های خصوصی

توافقنامه کلیدی دیفی هلمن

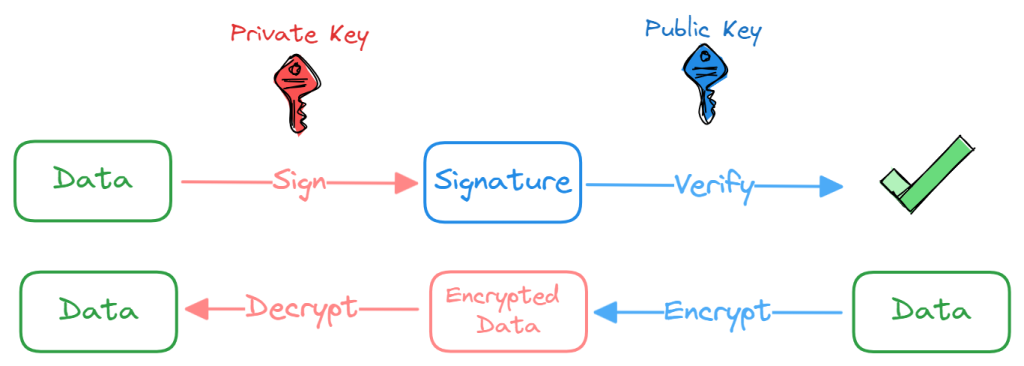

دیفی و هلمن با رمزنگاری کلید عمومی، رویکرد جدیدی برای ایمن کردن ارتباطات ارائه کردند. آنها یک پروتکل با دو کلید مجزا برای رمزگذاری و رمزگشایی تعریف کردند. این دو کلید معمولا نامیده می شوند کلیدهای عمومی و خصوصی، یک جفت را تشکیل می دهد که می تواند برای رمزگذاری / رمزگشایی و امضا / تأیید داده ها استفاده شود.

رمزنگاری کلید عمومی اساس بیشتر امنیت دیجیتال ما است. برای محافظت از شما در وب استفاده می شود و همچنین نحوه اثبات مالکیت سکه ها و توکن ها در تمام بلاک چین های عمومی است.

در مورد این موضوع در آکادمی لجر بیشتر بدانید!

آنچه واقعاً برای ما قانع کننده است این است که چگونه دیفی و هلمن استفاده از رمزنگاری کلید عمومی را برای توزیع کلیدهای متقارن پیشنهاد کردند. روش آنها، معروف به تعویض کلید دیفی-هلمن، شامل مبادلات رفت و برگشتی بین دو طرف برای توافق نهایی در مورد یک راز مشترک است. اگر به درستی انجام شود، استراق سمع کنندگان قادر به محاسبه همان راز مشترک از اطلاعاتی که می شنوند نیستند.

TL;DR این است که در نمودار بالا حوا از نظر ریاضی قادر به کشف راز نیست k حتی اگر او به تمام ارتباطات آلیس و باب دسترسی داشته باشد. برای درک اینکه چرا این راز مشترک از دست هر استراق سمع ایمن است، باید کمی به نظریه گروهی بپردازیم.

امنیت تبادل کلید دیفی-هلمن به پیچیدگی مسئله لگاریتم گسسته در یک گروه چرخه ای متکی است. گروه چرخه ای گروهی است که توسط یک عنصر تولید می شود.

به طور خلاصه، آلیس و باب مراحل زیر را برای توافق بر سر یک راز مشترک انجام می دهند k:

- آلیس و باب بر سر یک گروه چرخه ای به توافق می رسند G از نظم n تولید شده توسط یک عنصر g

- آلیس به صورت تصادفی یک عدد می کشد 0 < a < n و ارسال می کند pa = گرمa ∈ جی به باب

- باب به صورت تصادفی یک عدد می کشد 0 < b < n و ارسال می کند pb = گرمb ∈ جی به آلیس

- آلیس راز مشترک را محاسبه می کند k =(صb )a ∈ جی

- باب راز مشترک را محاسبه می کند k =(صa )b ∈ جی

امنیت پروتکل به سختی یافتن بستگی دارد k = gآب داده g, ga, gb. به این گفته می شود محاسبه فرض دیفی-هلمن (CDH). این فرضیه که حل CDH سخت است، فرض می کند که مسئله لگاریتم گسسته حل کردن سخت است

در این طرح، در حالی که راز مشترک از شنود در امان است، هیچ تضمینی در مورد منشاء دادههایی که رد و بدل میشوند وجود ندارد. برای اینکه تعامل امن باشد، آلیس و باب باید به نحوی هویت خود را به یکدیگر ثابت کنند.

احراز هویت متقابل و امضای دیجیتال

امضای دستنویس معمولاً برای تأیید و پذیرش محتوای یک سند استفاده میشود. فقط امضاکننده میتواند امضا را تولید کند، اما هر کسی که «میداند» امضا چگونه است، میتواند تأیید کند که سند توسط شخص مناسب امضا شده است.

امضای دیجیتال در حالی که ویژگیهای مشابهی دارد، با استفاده از رمزنگاری نامتقارن، تضمینهای قوی بیشتری را ارائه میکند:

- صحت: هر کسی می تواند تأیید کند که پیام با کلید خصوصی مربوط به کلید عمومی مشخص شده امضا شده است.

- عدم رد: امضا کننده نمی تواند امضا و ارسال پیام را انکار کند.

- تمامیت: پیام در حین انتقال تغییر نکرده است.

در حال حاضر، تا زمانی که ما کلید عمومی را می شناسیم و به آن اعتماد داریم از خبرنگار ما، ما می توانیم صحت همه پیام ها را با تأیید امضای دیجیتال آنها بررسی کنیم.

با این حال، در بیشتر موارد دنیای واقعی، ما یا خبرنگار خود را از نزدیک نمیشناسیم، یا ممکن است به دلایل امنیتی نیاز به تغییر منظم جفت کلید خصوصی/عمومی خود داشته باشند. این مستلزم یک لایه اضافی از تأیید و اعتماد در قالب است گواهینامه ها، که حاوی توضیحات یک موجودیت و کلید عمومی آنها است.

هر گواهی توسط یک کلید عمومی والد امضا می شود. با داشتن یک Root Certificate Authority (یا Root CA) که همیشه به آن اعتماد داریم، می توانیم زنجیره ای از اعتماد را با استفاده از امضاهای دیجیتال متوالی ایجاد کنیم.

منحنی های بیضوی: رمزنگاری کلید عمومی سطح بعدی

رمزنگاری منحنی بیضوی (ECC) زیر حوزه ای از رمزنگاری کلید عمومی است که شامل استفاده از منحنی های بیضوی برای برنامه های رمزنگاری، به عنوان مثال برای رمزگذاری یا طرح های امضا است.

بر اساس ریاضیات در حال حاضر درک شده، ECC به طور قابل توجهی پایه ای امن تر از سیستم های رمزنگاری کلید عمومی قبلی مانند RSA.

با همان سطح امنیتی، ECC در مقایسه با دیگر سیستمهای رمزنگاری نامتقارن، طولهای کلید کوچکتری را شامل میشود که آن را به انتخاب خوبی برای سیستمهای جاسازی شده با منابع محدود تبدیل میکند.

اگر دوست دارید بیشتر بدانید، این مقاله می تواند به درک بهتر منحنی های بیضوی کمک کند.

ترتیب یک عنصر g یک گروه یک پارامتر مهم تبادل کلید Diffie-Hellman است. هنگامی که گروه یک منحنی بیضوی است، آن عنصر یک نقطه است و ترتیب آن تعداد دفعاتی است که میتوان آن را قبل از حلقه زدن روی مقدار اولیه خود به خود اضافه کرد.

توجه داشته باشید که این جمع ربطی به مجموع معمول شما نسبت به اعداد واقعی ندارد، اما ویژگیهای جمعی مشابهی دارد.

بیایید منحنی بیضوی را در نظر بگیریم E: y2 =x3 +2x +3 بر فراز میدان 𝔽97 به عنوان مثال. به عنوان یک تابع گسسته، با نقاط موجود در شکل زیر نشان داده شده است. ما روی نکته تمرکز خواهیم کرد P = (3، 6) و تمام مضرب آن

می بینیم که بعد از 5.P، به ابتدا برگشته ایم و همان امتیازهای قبلی را زدیم. مهم نیست که ارزش اسکالر چقدر است P ضرب در، ما همیشه به یکی از 5 نقطه اولیه خود ضربه می زنیم.

بنابراین ترتیب از P 5 است و زیر گروهی که تولید می کند دقیقاً 5 امتیاز دارد. با این حال، برای برنامه های رمزنگاری، ترتیب بسیار بزرگتر از 5 است و تصادفی بودن را افزایش می دهد.

همه چیز را به هم بزنید: ECDH با احراز هویت

ما اکنون تمام ابزارهای مورد نیاز برای ایجاد یک پروتکل تبادل کلید عالی را داریم: منحنی بیضوی دیفی-هلمن (ECDH).

ECDH یک طرح رمزنگاری استاندارد شده است که تبادل کلید Diffie-Hellman را که در بالا توضیح دادیم، با استفاده از رمزنگاری منحنی بیضوی برای تولید جفتهای کلید و راز مشترک پیادهسازی میکند.

با انتخاب یک منحنی بیضی و نقطه تولید آن شروع می شود. سپس دو طرف گواهی های مورد اعتماد را مبادله می کنند که به آنها امکان می دهد صحت کلیدهای عمومی مربوطه خود را تأیید کنند. پس از احراز هویت، آنها می توانند یک k راز مشترک ایجاد کنند که به صورت زیر محاسبه می شود:

k = dA به دB . G

dA: کلید خصوصی آلیس

dB: کلید خصوصی باب

G: نقطه EC

برای رسیدن به رازداری رو به جلو ویژگی، جفت کلیدهای هر دو آلیس و باب باید زودگذر باشند، یعنی در محل تولید می شوند و برای یک اجرای پروتکل استفاده می شوند. ما در مورد منحنی بیضوی دیفی-هلمن زودگذر (ECDHE) صحبت می کنیم. در این سناریو، کلیدهای زودگذر توسط هر دو کلید استاتیک روی دستگاه و HSM ها امضا می شوند و امکان تأیید اعتبار قوی کلیدها را فراهم می کنند. حتی اگر دسترسی غیرمجاز به کلیدهای استاتیک در آینده اتفاق بیفتد، قابلیت رمزگشایی برای مبادلات محافظت شده توسط کلیدهای زودگذر اعطا نخواهد کرد.

علاوه بر این، با پنهان کردن کلیدهای استاتیک دستگاه ها در کانال امن، پیشرفت قابل توجهی را در پروتکل پیاده سازی کرده ایم. این اقدام احتیاطی از دسترسی مهاجمان به گواهی استاتیک دستگاه ها جلوگیری می کند، که به نوبه خود می تواند منجر به نشت شناسه های منحصر به فرد مورد استفاده در عملیات پشتیبان گیری/بازیابی شود.

بازگشت به لجر ریکاوری: سفر یک دانه

خوب، وقت آن است که یک دقیقه مکث کنیم.

ما موضوعات زیادی را پوشش داده ایم که هم مربوط به امنیت و هم ریاضیات است و نتیجه پروتکلی برای برقراری ارتباط ایمن از طریق هر شبکه ناامنی است. بیایید آنچه را که تاکنون دیدهایم خلاصه کنیم:

دو نهاد می توانند با توافق بر روی یک کانال ناامن ارتباط ایمن داشته باشند راز منحصر به فرد با تشکر از ECDHE، که اجرای پروتکل توافق نامه کلید Diffie-Hellman است که از آن استفاده می کند کلیدهای زودگذر برای محافظت از رازداری رو به جلو هر موجودی قادر است تایید صحت از خبرنگار آنها به لطف یک حرف اول تایید گواهی.

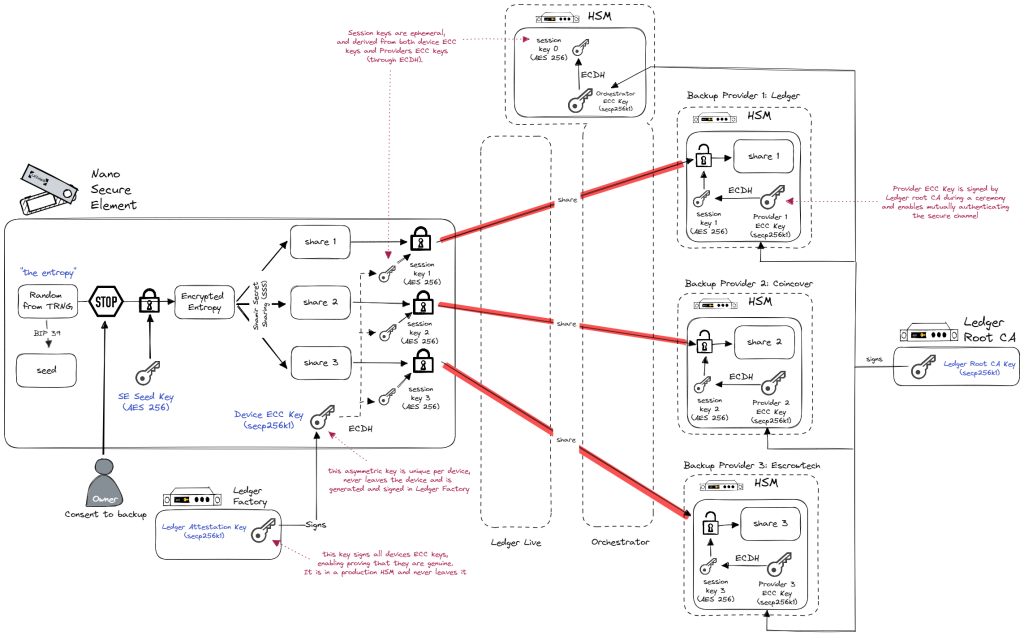

در مورد Ledger Recover، ما چهار کانال امن با استفاده از پروتکل کانال امن ایجاد کردهایم. این کانال ها دستگاه را به هر یک از ارائه دهندگان پشتیبان و ارکستراتور متصل می کنند که همگی به ماژول های امنیتی سخت افزار (HSM) مجهز هستند.

هر بازیگر گواهی شخصی خود را نگه می دارد که توسط یک گواهی لجر امضا شده است که به عنوان ریشه زنجیره اعتماد عمل می کند. هنگامی که دستگاه کاربر برای اولین بار قصد خود را برای انجام یک نسخه پشتیبان به ارکستراتور ارسال می کند، یک ECDHE تأیید شده را آغاز می کند. زیر اینها mTLS در جلسات، ارکستراتور اطلاعاتی را ارسال می کند که کانال های ایمن آینده را به درخواست پشتیبان خاص کاربر مرتبط می کند، همراه با هویت کاربر که برای تأیید اعتبار در هنگام انجام بازیابی بعدی Seed درخواست می شود.

به همان اندازه که سعی می کنیم از آن اجتناب کنیم، گاهی اوقات لازم است اسرار را در سرورها ذخیره و پردازش کنیم. این می تواند خطرآفرین باشد زیرا از سرورها محافظت می کند و دسترسی به آنها یک کار غیر ضروری است. برای کاهش این خطر، شرکت ها و صنایعی که برای امنیت ارزش قائل هستند از آن استفاده می کنند ماژول های امنیتی سخت افزار. آنها سخت افزارهای تخصصی هستند که از کلیدهای رمزنگاری محافظت می کنند و پردازش رمزنگاری را ارائه می دهند. در بخش های بعدی این مجموعه وبلاگ بیشتر در مورد HSM ها صحبت خواهیم کرد.

همه چیز آماده است تا در نهایت حیاتی ترین بخش کل عملیات را انجام دهیم: انتقال سه سهم از دانه کاربر.

یک بار دیگر، ما کانالهای امن جدیدی ایجاد میکنیم، اما این بار بین دستگاه Ledger کاربر و HSM ارائهدهندگان پشتیبان. مستقیما. سهام دانه در یک کانال رمزگذاری شده سرتاسر به محل ذخیره نهایی خود منتقل می شود، در حالی که تضمین می شود که آنها به مقصد صحیح می رسند (این جایی است که قابلیت تأیید پذیری به اشتراک گذاری مخفی Pedersen معرفی شده است. بخش 1 مفید است).

دستگاه کاربر، HSM های ارائه دهندگان پشتیبان را یکی یکی احراز هویت می کند، و ارائه دهندگان پشتیبان می دانند که در حال مبادله با دستگاه رسمی Ledger هستند که این درخواست پشتیبان خاص را آغاز کرده است.

هیچ کس به جز دستگاه کاربر و HSM های ارائه دهندگان پشتیبان، هیچ کس، حتی ارکستراتور، اشتراک های اولیه رمزگذاری شده توسط این کلیدهای متقارن کانال های امن را که به طور متقابل احراز هویت شده اند، نمی بیند.

ایمن دریافت و ذخیره شده است؟

در این قسمت چندین مفهوم جدید را معرفی کرده ایم که برخی از آنها کاملا فنی هستند. هر یک از این مفاهیم برای ایجاد یک انتقال امن که محرمانه بودن و یکپارچگی تبادل را تضمین می کند، مورد نیاز است. صرف نظر از امنیت شبکه، اکنون می توانیم سهام مخفی خود را بدون ترس از دستکاری یا رهگیری آنها ارسال کنیم. این کاملاً ارتقاء است!

کل فرآیند توسط رمزنگاری صدا و سخت افزار ایمن، به شکل دستگاه سخت افزاری Ledger و HSM های متعلق به هر ارائه دهنده پشتیبان پشتیبانی می شود.

اکنون زمان آن فرا رسیده است که به بازیابی سهام بذر بپردازیم! تنها کاری که ما باید انجام دهیم این است که از ارائه دهندگان پشتیبان بخواهیم تا سهامی را که در زیرساخت خود ذخیره می کنند را به ما بازگردانند…

اما صبر کنید: آنها دقیقاً چگونه این داده های بسیار حساس را ذخیره می کنند؟ اگر امنترین کانالهای ارتباطی را داشتیم، هیچ سودی برای ما نداشت، اما ارائهدهندگان پشتیبان ما فقط سهامها را به صورت متن ساده نگه میداشتند و التماس میکردند که دزدیده شوند.

بنابراین قبل از اینکه در مورد بهبودی صحبت کنیم - قول می دهم به آنجا خواهیم رسید! -، ما باید در قسمت 3 یک مسیر انحرافی سریع داشته باشیم تا در مورد امنیت سهام خود در حالت استراحت صحبت کنیم. گوش به زنگ باشید!

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. خودرو / خودروهای الکتریکی، کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- BlockOffsets. نوسازی مالکیت افست زیست محیطی. دسترسی به اینجا.

- منبع: https://www.ledger.com/blog/part-2-genesis-of-ledger-recover-securely-distributing-the-shares

- : دارد

- :است

- :نه

- :جایی که

- $UP

- 13

- 32

- 7

- a

- قادر

- درباره ما

- بالاتر

- پذیرفتن

- دسترسی

- رسیدن

- اذعان

- اعمال

- اضافه

- اضافه

- اضافی

- آدرس

- پس از

- از نو

- موافقم

- توافق

- آلیس

- معرفی

- اجازه دادن

- اجازه می دهد تا

- در امتداد

- همچنین

- تغییر

- همیشه

- an

- و

- و زیرساخت

- هر

- هر کس

- هر چیزی

- برنامه های کاربردی

- روش

- هستند

- دور و بر

- AS

- فرض

- At

- تأیید اعتبار

- احراز هویت

- تصدیق

- صحت

- قدرت

- اجتناب از

- دور

- به عقب

- حمایت کرد

- پشتیبان گیری

- مستقر

- اساس

- BE

- شود

- بوده

- قبل از

- شروع

- بودن

- باور کردن

- در زیر

- در کنار

- بهتر

- میان

- بزرگتر

- بیت

- blockchains

- بلاگ

- فریب

- هر دو

- جعبه

- بنا

- اما

- by

- CA

- نام

- تماس ها

- آمد

- CAN

- نمی توان

- قابلیت های

- مورد

- موارد

- گواهی نامه

- صدور گواهی

- گواهینامه ها

- زنجیر

- تغییر دادن

- کانال

- کانال

- بررسی

- انتخاب

- سکه

- می آید

- عموما

- ارتباط

- ارتباط

- ارتباطات

- شرکت

- مقایسه

- متقاعد کننده

- پیچیدگی

- سازش

- محاسبه

- مفاهیم

- محرمانه بودن

- اتصال

- تشکیل شده است

- شامل

- محتوا

- اصلاح

- متناظر

- میتوانست

- دوره

- پوشش داده شده

- ایجاد

- بحرانی

- رمزنگاری

- رمزنگاری

- در حال حاضر

- منحنی

- امنیت سایبری

- داده ها

- تبادل اطلاعات

- مشخص

- ارائه

- بستگی دارد

- شرح داده شده

- شرح

- طرح

- مقصد

- جزئیات

- دستگاه

- دستگاه ها

- DIG

- دیجیتال

- افشای

- بحث و تبادل نظر

- گفتگو

- متمایز

- توزیع کردن

- توزیع

- توزیع

- do

- سند

- میکند

- dr

- تساوی

- در طی

- e

- هر

- پیش از آن

- EC

- هر دو

- عنصر

- بیضوی

- جاسازی شده

- را قادر می سازد

- رمزگذاری

- رمزگذاری

- پشت سر هم

- تقویت

- اطمینان حاصل شود

- اشخاص

- موجودیت

- مجهز بودن

- معادل

- ایجاد

- تاسیس

- اتر (ETH)

- شب

- حتی

- تا کنون

- کاملا

- مثال

- عالی

- تبادل

- رد و بدل شده

- مبادلات

- مبادله

- اجرا کردن

- اعدام

- توضیح دهید

- اکتشاف

- اضافی

- بسیار

- ترس

- رشته

- شکل

- نهایی

- سرانجام

- پیدا کردن

- پایان

- نام خانوادگی

- تمرکز

- پیروی

- برای

- فرم

- چهارم

- به جلو

- پایه

- چهار

- از جانب

- تابع

- آینده

- جمع آوری

- تولید می کنند

- تولید

- تولید می کند

- مولد

- پیدایش

- دریافت کنید

- GIF

- دادن

- داده

- نظر اجمالی

- هدف

- خوب

- اعطا کردن

- بزرگ

- گروه

- ضمانت

- تضمین شده

- تضمین می کند

- بود

- دست

- دست ها

- سخت

- سخت تر

- سخت افزار

- دستگاه سخت افزاری

- امنیت سخت افزار

- آیا

- داشتن

- he

- کمک

- او

- او را

- خود را

- اصابت

- نگه داشتن

- دارای

- خانه

- چگونه

- چگونه

- اما

- HTTPS

- موانع

- i

- شناسه ها

- هویت

- if

- پیاده سازی

- اجرا

- پیاده سازی می کند

- مهم

- in

- افزایش

- لوازم

- ننگین

- اطلاعات

- شالوده

- ذاتا

- اول

- وارد کردن

- آغاز

- شروع می کند

- ناامن

- در عوض

- تمامیت

- قصد

- اثر متقابل

- میانجی

- به

- معرفی

- معرفی

- شامل

- مسائل

- IT

- ITS

- خود

- تنها

- نگهداری

- کلید

- کلید

- دانستن

- شناخته شده

- نام

- بعد

- لایه

- رهبری

- نشت

- دفتر کل

- ترک کرد

- سطح

- اهرم ها

- بهره برداری

- پسندیدن

- محدودیت

- محدود شده

- محل

- قفل شده

- قفل

- طولانی

- دراز مدت

- دیگر

- مطالب

- خیلی

- باعث می شود

- بسیاری

- ریاضی

- از نظر ریاضی

- ریاضیات

- ماده

- حداکثر عرض

- ممکن است..

- اندازه

- مکانیزم

- دیدار

- پیام

- پیام

- روش

- دقیقه

- کاهش

- مدرن

- ماژول ها

- بیش

- اکثر

- حرکت

- بسیار

- چندگانه

- ضرب

- نیاز

- شبکه

- هرگز

- جدید

- بعد

- نه

- قابل توجه

- هیچ چی

- رمان

- اکنون

- عدد

- تعداد

- مخلص کلام

- بدست آوردن

- واضح

- رخ می دهد

- of

- رسمی

- بزرگتر

- on

- در محل

- یک بار

- ONE

- فقط

- عمل

- عملیات

- or

- سفارش

- منشاء

- اصلی

- دیگر

- در غیر این صورت

- ما

- خارج

- روی

- خود

- متعلق به

- مالکیت

- بسته

- جفت

- جفت

- پارامتر

- بخش

- ویژه

- احزاب

- بخش

- حزب

- توقف

- انجام دادن

- انجام

- انجام

- شخص

- شخصی

- مربوط

- محل

- متن ساده

- افلاطون

- هوش داده افلاطون

- PlatoData

- نقطه

- نقطه

- پست الکترونیکی

- قوی

- جلوگیری از

- آغازگر

- خلوت

- خصوصی

- کلید خصوصی

- مشکل

- روند

- در حال پردازش

- تولید کردن

- به درستی

- املاک

- ویژگی

- محافظت از

- محفوظ

- حفاظت

- پروتکل

- ثابت كردن

- ارائه

- ارائه دهنده

- ارائه دهندگان

- فراهم می کند

- عمومی

- کلید عمومی

- کلیدهای عمومی

- هدف

- قرار می دهد

- سوال

- سریع

- تصادفی

- تصادفی بودن

- رسیدن به

- اماده

- واقعی

- دنیای واقعی

- واقعا

- دلایل

- دریافت

- گیرندگان

- بهبود یافتن

- بازیابی

- بهبود

- اشاره

- بدون در نظر گرفتن

- به طور منظم

- برداشتن

- نمایندگی

- درخواست

- خواسته

- ضروری

- منابع

- قابل احترام

- REST

- بازیابی

- نتیجه

- راست

- خطر

- خطرناک

- ریشه

- امن

- با خیال راحت

- ایمنی

- همان

- سناریو

- طرح

- طرح ها

- دوم

- راز

- بخش

- امن

- ایمن

- امنیت

- تیم امنیت لاتاری

- دیدن

- دانه

- مشاهده گردید

- انتخاب

- ارسال

- در حال ارسال

- می فرستد

- حساس

- فرستاده

- سلسله

- سرویس

- جلسات

- چند

- اشتراک گذاری

- به اشتراک گذاشته شده

- سهام

- اشتراک

- او

- باید

- امضا

- امضاء شده

- به طور قابل توجهی

- مشابه

- به سادگی

- تنها

- کوچکتر

- So

- تا حالا

- حل

- حل می کند

- برخی از

- صدا

- تخصصی

- خاص

- مشخص شده

- Spot

- می ایستد

- شروع

- راه افتادن

- شروع می شود

- ماندن

- مراحل

- دزدیده شد

- به سرقت رفته

- ذخیره سازی

- opbevare

- ذخیره شده

- قوی

- مهاجرت تحصیلی

- چنین

- خلاصه کردن

- مبادله

- سیستم های

- گرفتن

- صحبت

- کار

- فنی

- نسبت به

- با تشکر

- که

- La

- آینده

- اطلاعات

- شان

- آنها

- سپس

- نظریه

- آنجا.

- اینها

- آنها

- این

- به طور کامل

- اگر چه؟

- سه

- از طریق

- بدین ترتیب

- TIE

- زمان

- بار

- به

- نشانه

- ابزار

- جعبه ابزار

- ابزار

- موضوع

- تاپیک

- انتقال

- اعتماد

- مورد اعتماد

- امتحان

- دور زدن

- دو

- در نهایت

- ناتوان

- برملا کردن

- زیر

- فهمیدن

- فهمید

- منحصر به فرد

- us

- استفاده کنید

- استفاده

- استفاده

- با استفاده از

- معمولا

- با استفاده از

- اعتبار سنجی

- ارزش

- قابل تصدیق و تایید

- تایید

- بررسی

- تایید

- بسیار

- دید

- صبر کنيد

- می خواهم

- می خواهد

- بود

- مسیر..

- راه

- we

- وب

- معروف

- بود

- چی

- چه زمانی

- هر زمان که

- که

- در حین

- WHO

- تمام

- چرا

- ویکیپدیا

- اراده

- با

- در داخل

- بدون

- کلمات

- مهاجرت کاری

- جهان

- خواهد بود

- شما

- شما

- خودت

- زفیرنت