یک مقاله فنی با عنوان "تأیید امنیتی معماری های کم اعتماد" توسط محققان دانشگاه پرینستون، دانشگاه میشیگان و کالج لافایت منتشر شد.

چکیده:

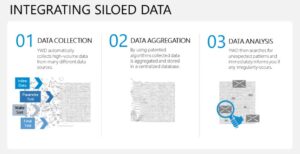

«معماریهای کماعتماد، از دیدگاه نرمافزار، روی دادههای همیشه رمزگذاریشده کار میکنند و میزان اعتماد سختافزاری را به یک جزء کوچک بدون نرمافزار کاهش میدهند. در این مقاله، ما یک راستیآزمایی رسمی کامل از یک معماری خاص کماعتماد، معماری رمزگذاری منزوی (SE) را انجام میدهیم تا نشان دهیم که طراحی در برابر افشای مستقیم دادهها و کانالهای جانبی دیجیتال برای همه برنامههای ممکن ایمن است. ابتدا الزامات امنیتی معماری کم اعتماد ISA SE را تعریف می کنیم. با نگاهی به بالا، این ISA به عنوان انتزاعی از سخت افزار برای نرم افزار عمل می کند و برای نشان دادن اینکه چگونه هر برنامه ای که این دستورالعمل ها را شامل می شود نمی تواند اطلاعات را از جمله از طریق کانال های جانبی دیجیتال افشا کند، استفاده می شود. نگاه به پایین این ISA یک مشخصات سخت افزاری است و برای تعریف تعهدات اثبات برای هر پیاده سازی RTL ناشی از الزامات امنیتی در سطح ISA استفاده می شود. اینها نشت کانال جانبی عملکردی و دیجیتالی را پوشش می دهند. در مرحله بعد، نشان میدهیم که چگونه میتوان این تعهدات اثباتی را با استفاده از ابزارهای تأیید رسمی تجاری با موفقیت انجام داد. ما کارآمدی تکنیک تأیید امنیتی RTL خود را برای هفت پیادهسازی صحیح و باگ مختلف معماری SE نشان میدهیم.

یافتن مقاله فنی اینجا منتشر شده در سپتامبر 2023 (پیش چاپ).

تان، کینهان، یوناتان فیسه ها، شیبو چن، لورن بیرناکی، ژان باپتیست جینین، شاراد مالیک و تاد آستین. "تأیید امنیتی معماری های کم اعتماد." arXiv preprint arXiv:2309.00181 (2023).

خواندن مرتبط

تایید و تست ایمنی و امنیت

راستیآزمایی عملکردی فراتر از قابلیتهای آن است تا از سیستمهای ایمن و مطمئن اطمینان حاصل شود. پشتیبانی جدید از سخت افزار و نرم افزار ارائه می شود.

مفاهیم جدید برای تایید امنیتی مورد نیاز است

چرا اطمینان از اینکه سخت افزار به درستی کار می کند و قادر به شناسایی آسیب پذیری هایی است که ممکن است در میدان ظاهر شوند بسیار دشوار است.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. خودرو / خودروهای الکتریکی، کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- ChartPrime. بازی معاملاتی خود را با ChartPrime ارتقا دهید. دسترسی به اینجا.

- BlockOffsets. نوسازی مالکیت افست زیست محیطی. دسترسی به اینجا.

- منبع: https://semiengineering.com/formal-verification-of-a-sequestered-encryption-architecture/

- :است

- $UP

- 2023

- a

- انتزاع - مفهوم - برداشت

- در برابر

- معرفی

- مقدار

- an

- و

- هر

- معماری

- AS

- At

- آستین

- BE

- بودن

- خارج از

- هر دو

- by

- CAN

- نمی توان

- قابلیت های

- توانا

- کانال

- چن

- کالج

- آینده

- تجاری

- کامل

- جزء

- شامل

- مفاهیم

- اصلاح

- پوشش

- داده ها

- تعريف كردن

- نشان دادن

- طرح

- مختلف

- مشکل

- دیجیتال

- مستقیم

- اصل افشا

- اثر

- تحت محاصره

- رمزگذاری

- اطمینان حاصل شود

- رشته

- نام خانوادگی

- برای

- رسمی

- از جانب

- تابعی

- سخت افزار

- اینجا کلیک نمایید

- چگونه

- HTTPS

- پیاده سازی

- پیاده سازی ها

- in

- از جمله

- اطلاعات

- دستورالعمل

- ITS

- لورن

- نشت

- به دنبال

- ممکن است..

- میشیگان

- جدید

- بعد

- اوراق قرضه

- of

- on

- ما

- مقاله

- انجام دادن

- افلاطون

- هوش داده افلاطون

- PlatoData

- ممکن

- پرینستون

- برنامه

- برنامه ها

- اثبات

- منتشر شده

- كاهش دادن

- ضروری

- مورد نیاز

- محققان

- امن

- ایمنی

- امن

- تیم امنیت لاتاری

- سپتامبر

- خدمت

- هفت

- نشان

- طرف

- به طور قابل توجهی

- کوچک

- So

- نرم افزار

- خاص

- مشخصات

- موفقیت

- پشتیبانی

- سیستم های

- فنی

- آزمون

- که

- La

- اینها

- این

- از طریق

- با عنوان

- به

- ابزار

- اعتماد

- دانشگاه

- دانشگاه میشیگان

- به سمت بالا

- استفاده

- با استفاده از

- تایید

- آسیب پذیری ها

- بود

- we

- مهاجرت کاری

- با این نسخهها کار

- زفیرنت