سازندگان نیمه هادی ها در حال مبارزه با چگونگی ایمن سازی زنجیره تامین جهانی بسیار تخصصی و متنوع هستند، به ویژه با افزایش ارزش IP و وابستگی آنها به نرم افزار - همراه با پیچیدگی و منابع مهاجمان.

در جایی که متدولوژی ها و استانداردها برای امنیت وجود دارند، اغلب گیج کننده، دست و پا گیر و ناقص هستند. شکاف های زیادی وجود دارد، به ویژه در میان برخی از تامین کنندگان کوچکتر IP، تجهیزات و مواد، که امنیت در بهترین حالت اولیه باقی می ماند. این تا حدی به این دلیل است که در گذشته، بیشتر تمرکز بر آسیبپذیریهای تراشهها و سازندگان تراشه بود. اما سطح بالایی از وابستگی متقابل بین شرکتهای صنعت نیمهرسانا وجود دارد و با افزایش پیچیدگی و ناهمگن شدن طراحیهای تراشه، تعداد تعاملات در حال افزایش است. ضعیف ترین حلقه، کل زنجیره تامین را در معرض خطر قرار می دهد و تخمین زده می شود که بیش از 50 درصد از تهدیدات امنیتی توسط تامین کنندگان معرفی می شود.

تولید یک هدف بسیار با ارزش است که در آن می توان از داده های سرقت شده برای شروع رقابت در فناوری بسیار پیچیده استفاده کرد. حتی زمانی که حملات با موفقیت مسدود می شوند، هر گونه نفوذ یا نفوذی که توسط مهاجمان ایجاد شود می تواند زمان تحویل را افزایش دهد و هزینه هایی را برای بررسی علت نقض و اصلاح مورد نیاز اضافه می کند. آنها همچنین برای قربانیان این حملات شرم آور هستند، که باید به مشتریان و رگولاتورها توضیح دهند که چه اشتباهی رخ داده است، چه زمانی اتفاق افتاده است، و اگر اقدامی انجام شده است، چه اقداماتی انجام شده است.

صنعت به خوبی از گسترش چشم انداز تهدید آگاه است. همکاری موضوع اصلی در انجمن امنیت سایبری در SEMICON West امسال بود. روسای امنیت در Intel، TSMC، Applied Materials، ASML، Lam Research و Peer Group همگی به نیاز به امنیت تعاملات بین ذینفعان صنعت، و همچنین استانداردها و فرآیندهای امنیتی که از نقض و نشت داده ها جلوگیری می کند - اما بدون ایجاد امنیت اشاره کردند. سنگین است که مانع از انجام تجارت می شود.

امنیت همچنان یک چالش برای هر جنبه ای از فناوری است و با اتصال فرآیندها و تجهیزات بیشتر به اینترنت و به یکدیگر، چالش برانگیزتر می شود. هیچ امنیتی کامل نیست و هیچ راه حل کافی نیست. امنیت خوب یک فرآیند است و نیاز به نگرش ایمن با طراحی و همچنین انعطاف پذیری در سراسر زنجیره تامین دارد. با به وجود آمدن آسیبپذیریها، باید ارزیابی و برطرف شوند.

در SEMICON، چندین افسر ارشد امنیت اطلاعات (CISOs) اشاره کردند که حدود 60 تا 90 درصد مسائل امنیتی تاثیرگذار توسط یک تامین کننده معرفی شده است.

آسیب پذیری ها، موانع، راه حل ها

نقض موفقیت آمیز می تواند اثرات گسترده ای داشته باشد. آنها می توانند حمل و نقل را به تاخیر بیندازند، IP نشت کنند و باعث خرابی عملیات شوند. آنها همچنین می توانند منجر به محصولات آلوده شوند و بر برند یک شرکت تأثیر بگذارند.

به اشتراک گذاری داده ها در فضای ابری یا از طریق دیگر، و پذیرش سریع تولید هوشمند، فقط آگاهی از خطرات را افزایش داده است. Joon Ahn، معاون رئیس بخش فناوری اطلاعات در فناوری آمکور خلأهای امنیتی را که باید در نظر گرفته شود خلاصه کرد:

- آسیب پذیری های اتصال: فناوریهای تولید هوشمند برای عملکرد به اتصال متکی هستند، اما این نیز میتواند آسیبپذیریهایی را ایجاد کند. هکرها سعی می کنند از طریق اتصالات شبکه ای ناامن به سیستم های حساس دسترسی پیدا کنند.

- نقض داده ها: افزایش استفاده از دستگاه های متصل و اشتراک گذاری داده ها می تواند خطر نقض داده ها را افزایش دهد. اگر داده های حساس به درستی ایمن نشده باشند، کاربران غیرمجاز می توانند به آنها دسترسی داشته باشند.

- امنیت فیزیکی: همانطور که کارخانه ها خودکارتر می شوند، امنیت فیزیکی اهمیت فزاینده ای پیدا می کند. دسترسی غیرمجاز به کف کارخانه می تواند منجر به آسیب یا سرقت تجهیزات شود.

- تهدیدات داخلی: کارمندانی که به سیستمها و دادههای حساس دسترسی دارند، در صورت شرکت در فعالیتهای مخرب یا به خطر انداختن سهوی امنیت از طریق خطای انسانی، میتوانند خطر امنیتی ایجاد کنند.

تهدیدها می توانند از جهات مختلفی باشند و می توانند همه چیز را از فناوری اطلاعات گرفته تا امکانات و فناوری عملیاتی مورد هدف قرار دهند.

رابرت ایوسترمشاور ارشد درگیری نیمه هادی در موسسه ملی استاندارد و فناوری (NIST)، در توضیح خود از فناوری عملیاتی اشاره کرد که تولیدکنندگان و زنجیره های تامین آنها به طور فزاینده ای به طیف وسیعی از سیستم ها و دستگاه های قابل برنامه ریزی که با محیط فیزیکی تعامل دارند، وابسته هستند. که شامل سیستم های کنترل صنعتی و سیستم های مدیریت ساختمان می شود.

در این میان، تسهیلات بیش از یک ساختمان ساده را شامل می شود. "جیمز تو، رئیس امنیت اطلاعات شرکت در TSMC گفت: ما در مورد امنیت تاسیسات صحبت می کنیم زیرا یک ماشین بدون برق، مواد شیمیایی، گازها و همچنین مدیریت فرآیند زباله نمی تواند کار کند. "تامین امنیت تاسیسات بسیار مهم است زیرا این یک موضوع ایمنی است. ما بر ترکیبی از امنیت تأسیسات و امنیت زیرساخت تمرکز میکنیم.»

دیگران موافقند. Amkor's Ahn گفت: "برای رفع این شکاف های امنیتی می توان چندین گام از جمله انجام ارزیابی ریسک، آموزش کارکنان و اجرای اقدامات امنیتی فیزیکی انجام داد."

برای نرم افزار، دستیابی به انطباق مستلزم درک ردپای شما و ایجاد یک رویکرد امنیتی پایدار است. Mike Kropp، رئیس و مدیرعامل Peer Group گفت: «وقتی نرمافزار را به کارخانههای مختلف تحویل میدهیم، گاهی اوقات یک نسخه خاص یا یک نیاز خاص وجود دارد. بنابراین ما در واقع شخصیت های متفاوتی از نرم افزار خود داریم. ما باید به این فکر کنیم که چگونه میتوانیم مطابقت را حفظ کنیم. شاید در آن میلیونها خط کدی که روی یک تجهیزات وجود دارد چیزی باشد که نباید وجود داشته باشد.»

Kropp توضیح داد که کلید درک ردپای شما و سپس ایجاد فرآیندهای تکرارپذیر در اطراف آن است. این ردپای شامل تعداد کارمندان با دسترسی به IP نرم افزار (200)، تعداد کارخانه های مشتری (120+) و تجهیزات مرتبط (> 4,000) است. برای نرم افزار مدیریت ویفر Peer Group، او گفت که پایه نصب شده بیش از 90,000 اتصال دارد. اما درک ردپای شما همچنین به معنای درک تعداد سیستمعاملهایی است که نرمافزار شما باید پشتیبانی کند، که در مورد Peer Group دههاست، و شناسایی کتابخانههای شخص ثالثی که نرمافزار شما به آنها متکی است، که 130 است.

نظارت بر امنیت یک فرآیند مداوم است، اما باید تا حد امکان خودکار و در فرآیند توسعه گنجانده شود.

"Kropp گفت: ما بهترین نرم افزارهای ایمن دانش خود را ارائه می دهیم. «اگر آسیبپذیری در نرمافزار خودمان شناسایی شود، آن را مانند یک نقص در نظر میگیریم. ما میخواهیم یک مورد کاری را با سطح شدت اختصاص دهیم و آن را در لیست کاری توسعهدهنده محتوا قرار دهیم. اگر این کار را در پایان فرآیند انجام دهیم، خیلی دیر شده است. این باید به عنوان بخشی از محیط توسعه ما اتفاق بیفتد. ما روش کسب و کار خود را تغییر دادیم تا امنیت را به عنوان یک روش معمول عملیاتی تامین کنیم.»

شکل 1: نمونه ای از فرآیند آسیب پذیری نرم افزار. منبع: گروه همتا

به اشتراک گذاری داده ها و امنیت همیشه یک نگرانی است. جیمز لین، معاون بخش تولید هوشمند در گفت: «علاوه بر امنیت فیزیکی، امنیت اطلاعات ابری در مسیر ما به سمت کارخانه هوشمند خودمختار به یک مسئله تبدیل شده است، به ویژه زمانی که سعی می کنیم از هوش مصنوعی مولد استفاده کنیم. UMC. آموزش مدلهای پیشرفته هوش مصنوعی به دادههای حساس سازمانی در یک محیط GPU بزرگ نیاز دارد. اگر میخواهیم از یک راهحل ابری سازمانی استفاده کنیم، بالاترین سطح گواهینامه امنیت اطلاعات یک الزام مطلق است.»

هوش مصنوعی مولد یک تهدید جدید برای ایمن سازی داده ها است زیرا توانایی آن در پیوند هوشمندانه بیت های داده به جای تلاش برای گرفتن همه آن ها در یک مکان است. بر اساس یک گزارش، مهندسان از فناوری ChatGPT برای بهینهسازی توالیهای آزمایش برای شناسایی عیوب در تراشهها و در یک رویداد جداگانه برای تبدیل یادداشتهای جلسه به ارائه استفاده کردند. در هر دو مورد، اطلاعات حساس خارج از شرکت به اشتراک گذاشته شد. [1]

خود ابر شامل امنیت پیشرفته است، اما این تمام تصویر نیست. "بیشتر متخصصان می گویند امنیت داده (ابر در مقابل on-prem) بزرگترین مشکل است. دیوید پارک، معاون بازاریابی در می گوید: من معتقدم که امنیت داده های ابری توسط ارائه دهندگان بزرگ (AWS/Azure و غیره) از هر محیط اولیه ای امن تر است. تیگنیس. "بزرگترین مشکل هک کردن خارجی نیست، بلکه اعتبار نامناسب کاربران است. اگر به طور نامناسبی به یک کارمند دسترسی بدهید، به همان اندازه بد است که اجازه دهید یک هکر امنیت شما را نقض کند. امنیت داخلی و مجوزها مشکل بزرگی خواهند بود زیرا تولید هوشمند به یک امر عادی تبدیل می شود.

دادههای در حال حرکت به و از ابر، و دادهها و نرمافزارهای به اشتراک گذاشته شده بین شرکتها یا دفاتر مختلف، ممکن است بسیار کمتر امن باشند. و در حالی که رمزگذاری روش استاندارد محافظت از چنین دادههایی است، اما در زنجیره تامین پیچیده کار نمیکند زیرا اکثر شرکتها دادهها و نرمافزارهای رمزگذاریشده ورودی را مسدود میکنند.

جیسون کالاهان، معاون رئیسجمهور و مدیر ارشد امنیت اطلاعات در شرکت میگوید: «امروز از بسیاری جهات، ما با کسبوکارمان هماهنگ نیستیم، بهویژه وقتی صحبت از دادههایمان میشود. تحقیقات لام. ما از نقطه نظر اعتماد صفر عمل می کنیم. اما همه ما دارای مالکیت معنوی مشترک هستیم. بنابراین بدیهی است که اعتماد زیادی وجود دارد. ما با تامین کنندگان خود و دیگران کار کرده ایم تا اطلاعات را به شیوه ای موثر به اشتراک بگذاریم. از مفهوم شبکه، ما به سد راه رسیدیم. اساسا، ما به عنوان افراد امنیتی به رمزگذاری اعتماد نداریم. متوجه شدم که همه از ورود رمزگذاری به محیط خود جلوگیری می کنند. اگر یک فرد شبکه هستید، رمزگذاری می تواند بد باشد. و اساسا این بزرگترین ضعف ماست. ما رمزگذاری را انکار کردیم، که برای من تکان دهنده است، زیرا ما افرادی هستیم که همه را مجبور می کنیم همه چیز را در داخل رمزگذاری کنند.

سه نگرانی سنتی در مورد رمزگذاری وجود دارد. اولاً، ممکن است حاوی بدافزار باشد یا باعث نقض شود، و تا زمانی که رمزگشایی نشود، هیچ راهی برای اطلاع از آن وجود ندارد. دوم، می تواند مکانیزمی را برای استخراج داده ها پنهان کند. و ثالثاً، می تواند مانع از تحقیقات قانونی یا کشف در اختلافات حقوقی شود.

کالاهان با همه این نگرانیها مخالفت کرد و خاطرنشان کرد که همه افراد دارای دفاع عمیق به عنوان سنگ بنای برنامه امنیتی خود هستند، از جمله نرمافزار ضد ویروس و تشخیص و پاسخ نقطه پایانی (EDR) برای شناسایی بدافزارها و نقضها. استخراج داده ها یک موضوع ریسک داخلی است و شرکت ها ابزارها و سیستم هایی برای رسیدگی به آن دارند. نگرانی های مربوط به پزشکی قانونی یا کشف یک مورد گوشه ای است. اجازه دادن به رمزگذاری در مالکیت معنوی برای حفظ انتقال ایمن بسیار مهمتر است.

مدیریت تامین کننده برای امنیت

همه CISO توافق کردند که مدیریت امنیت در سراسر زنجیره تامین کاملا ضروری است. با این حال، گفتن این کار آسان تر از انجام آن است. تعداد تامین کنندگان بسیار زیاد است، که این را به یک چالش بزرگ تبدیل می کند.

برای یک تامین کننده نرم افزار، این شامل کتابخانه های شخص ثالث می شود. برای تامین کنندگان تجهیزات، تامین کنندگان قطعات است. و برای کارخانه ها، تجهیزات، مواد، تامین کنندگان نرم افزار و سخت افزار کامپیوتر تولید می شود. به عنوان مثال، Aernout Reijmer، CISO در ASML، گفت که تجهیزات این شرکت شامل حدود 380,000 قطعه است که توسط حدود 5,000 تامین کننده ارائه شده است.

TSMC و ASML، در میان دیگران، آموزش های آموزشی را برای تامین کنندگان خود راه اندازی کردند. آنها همچنین هشدارهایی را تنظیم کرده اند که به حمایت از تامین کنندگان کوچکتر که اغلب گروه امنیتی بزرگی ندارند کمک می کند.

استانداردها

چارچوب امنیت سایبری NIST [2] راهنمایی هایی را برای تنظیم شیوه های خود سازمان ها ارائه می دهد. چندین استاندارد ISO نیز وجود دارد (به عنوان مثال، ISO 17001، 27110)، اما آنها بر امنیت اطلاعات تمرکز دارند. علاوه بر این، این استانداردهای عمومی به راحتی برای یک محیط کارخانه پیچیده که تجهیزات خارجی در آن نصب شده است، اعمال نمی شود.

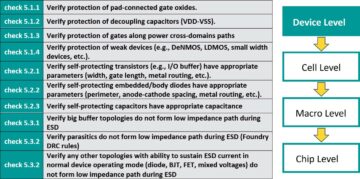

به طور خاص، Fabs شامل ترکیبی از اهداف با ارزش بالا، پیچیدگی بالا، همراه با بی میلی تاریخی برای به روز رسانی تجهیزات کارخانه است. این ترکیب کارخانهها و ریختهگریها را به ویژه در برابر مسائل امنیتی آسیبپذیر میکند و اعضای SEMI در تایوان و آمریکای شمالی را بر آن میدارد تا استانداردهای خاص صنعت مرتبط با تجهیزات را اجرا کنند. دو گروه SEMI امنیت تجهیزات کارخانه را تعریف کردند - E187 (تایوان) و E188 (آمریکای شمالی). در آن استانداردها گنجانده شده است:

SEMI E187: امنیت سایبری برای تجهیزات Fab

- حداقل مجموعه ای از الزامات امنیتی متداول برای تجهیزات fab، که برای پیاده سازی توسط OEM ها برای تجهیزات fab دارای لینوکس یا ویندوز طراحی شده است.

- بر امنیت شبکه، طرح ریزی نقطه پایانی و نظارت بر امنیت تمرکز کنید.

SEMI E188: یکپارچه سازی تجهیزات رایگان بدافزار

- چارچوبی برای کاهش حملات بدافزار در طول فعالیتهای نصب و نگهداری تجهیزات، بر اساس الزامات گزارشدهی به خوبی تعریف شده؛

- به اسکن بدافزار و سختسازی سیستم، همراه با بررسی نرمافزارهای دریافتی و وصلهها در برابر آسیبپذیریهای شناخته شده نیاز دارد.

داگ سوریچ، مدیر بازاریابی در گروه Peer گفت: «این دو استاندارد مکمل یکدیگر هستند. SEMI E187 در مورد حصول اطمینان از طراحی و پیکربندی تجهیزات برای اولین بار در کارخانه به سطح پایه امنیت و قابلیت نگهداری است. SEMI E188 به زیرمجموعهای از موضوعات SEMI E187 عمیقتر میپردازد - بهویژه، الزامات مربوط به کاهش خطر معرفی بدافزار به کارخانه در حین نصب تجهیزات و پشتیبانی میدانی پیگیری را فراهم میکند. تیم های استاندارد بر روی گسترش بیشتر موضوعات مختلف SEMI E187 کار خواهند کرد.

این استانداردها در حال اجرا هستند و سازندگان آن را برای تجهیزات تازه نصب شده نیاز دارند.

ارزیابی

ارزیابی های امنیتی برای درک سطح امنیتی تامین کننده استفاده می شود. نتایج را می توان برای تأثیرگذاری بر خریدها و شناسایی بهبودها در تأمین کنندگان استفاده کرد. TSMC's Tu به فرآیند شرکتش برای امتیازدهی به یک تامین کننده اشاره کرد که شامل ارزیابی آنلاین شخص ثالث و خود ارزیابی 135 سؤال است که حوزه های زیر را پوشش می دهد:

- صدور گواهینامه و ارزیابی ریسک؛

- مدیریت موجودی و امنیت فیزیکی؛

- شناسایی و واکنش حوادث امنیت سایبری؛

- توسعه سیستم و امنیت برنامه؛

- امنیت شبکه و مدیریت تغییر؛

- سیاست سازمان و امنیت منابع انسانی؛

- عملیات کامپیوتر و مدیریت اطلاعات و

- مدیریت هویت و دسترسی

همه تولیدکنندگان عمده نیمه هادی ها به همان اندازه که نیاز دارند عملکرد خوبی دارند و ارزیابی ها را برای مشتریان خود تکمیل می کنند. اما الزام به اینکه هر شرکتی ارزیابی خاص خود را داشته باشد، کل صنعت را باتلاق می کند. Reijmer از ASML گفت: "ما صنعت را با انواع ارزیابی های امنیتی بارگذاری می کنیم." "ما ایده ای نداریم که در حال حاضر چه چیزی در زنجیره تامین خود عرضه می کنیم. اگر بیش از حد آن را پیچیده کنیم، اگر بیش از حد آن را مهندسی کنیم، آنگاه روی راه حل ها کار نخواهیم کرد."

دیگران موافقند. برنت کانران، مدیر CISO اینتل، گفت: "من 15 نفر دارم که تمام وقت این کار را انجام می دهند، و آنها به سوالات پاسخ دادند تا بتوانم محصولم را بفروشم." «اگر من آن نیروی کار را برای امنیت سایبری واقعاً انجام دهم، چه؟ این راه بهتری نیست؟ همه باید در نظر داشته باشند که آنچه در 20 سال گذشته انجام شده است ممکن است کافی نباشد زیرا ما بسیار دیجیتال هستیم و به این دلیل که بسیار سریع در حال حرکت است.

همچنین، ارزیابیها ویژگیهای کلیدی مربوط به بازیابی و انعطافپذیری را از دست دادهاند. کانان پرومال، CISO در گفت: «هیچ ارتباطی بین تلاشهای ما و کاهش ریسک وجود ندارد. مواد کاربردی. ما چیزهای زیادی برای کمک به حل این مشکل داریم، اما هنوز در حال مبارزه هستیم زیرا تامین کنندگان زیادی داریم و تنها با منابع موجود می توانیم کارهای زیادی انجام دهیم."

پرومال به فقدان استانداردهایی برای ارزیابی ریسک سایبری زنجیره تامین نیمه هادی اشاره کرد. در نتیجه، هر شرکتی ارزیابی خاص خود را دارد که توسط تیم امنیتی تامینکنندهاش انجام میشود (اگر تیم اختصاصی داشته باشد)، که آن را به یک کار پر منابع تبدیل میکند. علاوه بر این، ارزیابیها بر تمام موارد مهم مانند بهبودی و انعطافپذیری تمرکز نمیکنند.

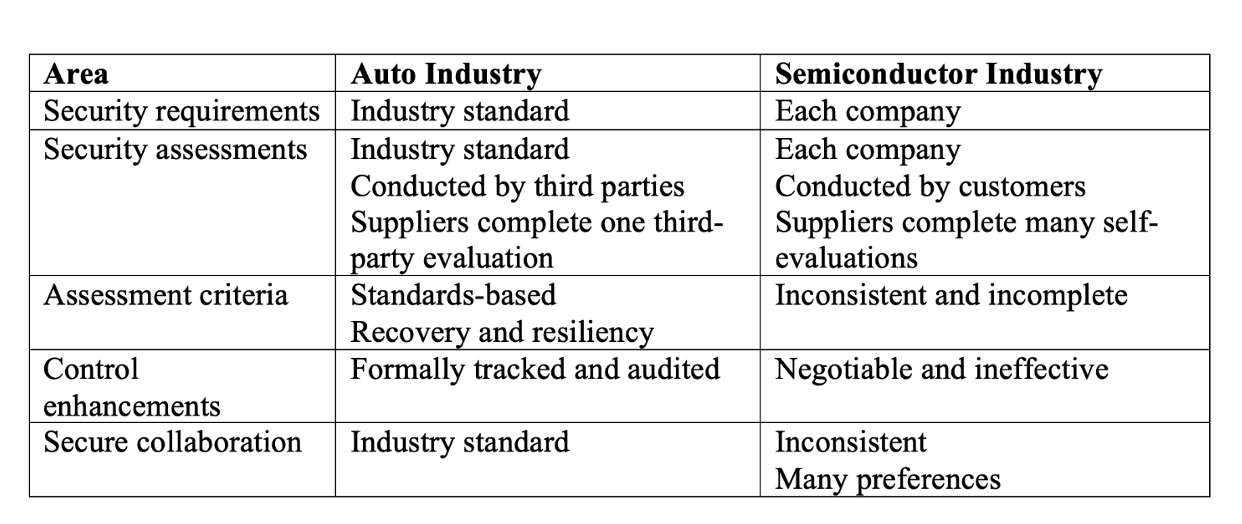

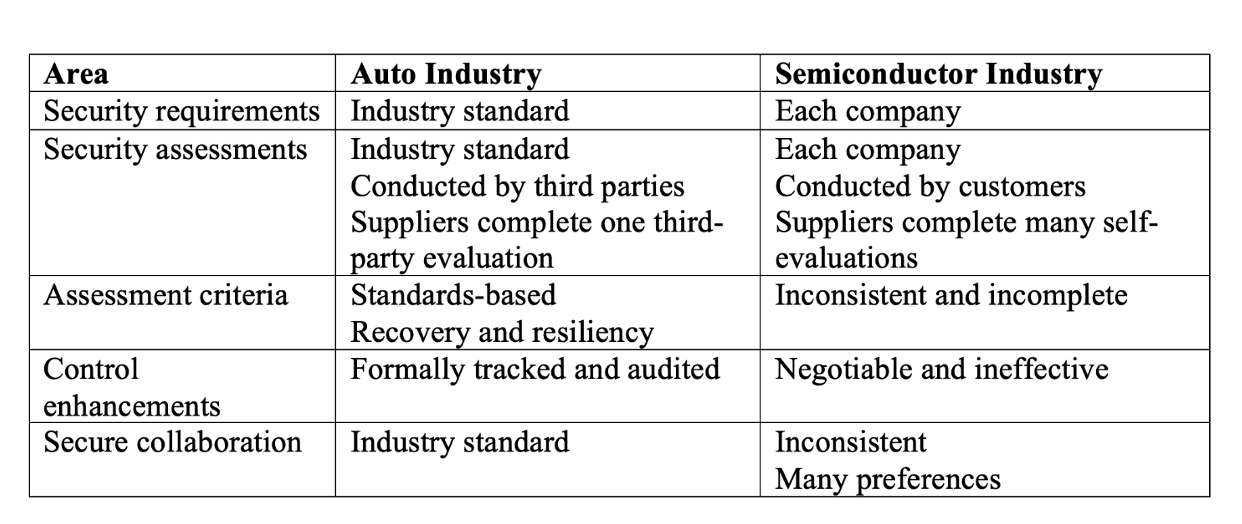

مانند صنعت نیمه هادی، خودرو نیز دارای مجموعه بزرگی از تامین کنندگان برای مدیریت است. پرومال بررسی کرد که این دو صنعت چگونه امنیت را مورد توجه قرار می دهند. این مقایسه آنچه را که چندین CISO برجسته کرده اند تأیید می کند - صنعت تراشه به یک چارچوب کارآمد، معیارهای مشترک و یک گروه گواهی شخص ثالث برای مدیریت فرآیند نیاز دارد.

شکل 2: مقایسه مدیریت ریسک امنیت سایبری زنجیره تامین. منبع: K. Perumal, Applied Materials

دعوت به همکاری

برای صنعت نیمه هادی، حفاظت های فراتر از مرزهای شرکت به دلیل وابستگی های عمیق متقابل ضروری است. با یک عملیات پیچیده و بسیاری از نقاط ورودی برای مسائل امنیتی، همکاری با یکدیگر برای موثر و اقتصادی کردن آن ضروری است. همانطور که Conran اینتل به درستی گفت: "ما نمی توانیم این کار را به تنهایی انجام دهیم. همه ما باید دور هم جمع شویم تا از طریق زنجیره تامین کار کنیم و بسیاری از کارهایی را که باید انجام دهیم تا این دستگاه را ادامه دهیم، درک کنیم."

حرکت رو به جلو در زمینه همکاری امنیت سایبری نه تنها مستلزم موافقت با استانداردها و فرآیند ارزیابی پذیرفته شده صنعت برای تامین کنندگان است. همچنین مستلزم پیوستن به تخصص در کارخانه های عمده نیمه هادی و تامین کنندگان تجهیزات است. با انجام این کار، صنعت می تواند در سریع ترین زمان ممکن به مقابله با تهدیدات رایج بیاموزد. برای فعال کردن این سطح از همکاری، SEMI در حال تشکیل کنسرسیوم امنیت سایبری است.

- سوزان رمبو در این داستان مشارکت داشت.

منابع

- رویداد Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- چارچوب امنیت سایبری NIST https://nist.gov/cyberframework

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. خودرو / خودروهای الکتریکی، کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- PlatoHealth. هوش بیوتکنولوژی و آزمایشات بالینی. دسترسی به اینجا.

- ChartPrime. بازی معاملاتی خود را با ChartPrime ارتقا دهید. دسترسی به اینجا.

- BlockOffsets. نوسازی مالکیت افست زیست محیطی. دسترسی به اینجا.

- منبع: https://semiengineering.com/securing-chip-manufacturing/

- : دارد

- :است

- :نه

- :جایی که

- $UP

- 000

- 1

- ٪۱۰۰

- 20

- سال 20

- 200

- 90

- a

- توانایی

- درباره ما

- مطلق

- کاملا

- پذیرفته

- دسترسی

- مدیریت دسترسی

- قابل دسترسی است

- مطابق

- دستیابی به

- در میان

- عمل

- فعالیت ها

- واقعا

- اضافه کردن

- اضافه

- نشانی

- اتخاذ

- مشاور

- در برابر

- موافقم

- AI

- مدل های هوش مصنوعی

- تصویر، موسیقی

- هم راستا

- معرفی

- اجازه دادن

- تنها

- در امتداد

- قبلا

- همچنین

- همیشه

- امریکا

- در میان

- an

- و

- و زیرساخت

- هر

- کاربرد

- امنیت نرم افزار

- اعمال می شود

- درخواست

- روش

- هستند

- مناطق

- بوجود می آیند

- دور و بر

- AS

- ارزیابی

- ارزیابی ها

- مرتبط است

- At

- حمله

- گرایش

- خواص

- خودکار

- خودرو

- خود مختار

- در دسترس

- مطلع

- اطلاع

- بد

- موانع

- پایه

- مستقر

- خط مقدم

- BE

- زیرا

- شدن

- شود

- بوده

- بودن

- باور

- بهترین

- بهتر

- میان

- خارج از

- بزرگ

- بزرگترین

- مسدود کردن

- مسدود شده

- انسداد

- هر دو

- نام تجاری

- شکاف

- نقض

- برنت

- پهن

- بنا

- ساخته

- کسب و کار

- اما

- by

- CAN

- نمی توان

- مورد

- موارد

- علت

- مدیر عامل شرکت

- گواهی

- زنجیر

- زنجیر

- به چالش

- به چالش کشیدن

- تغییر دادن

- تغییر

- GPT چت

- چک

- مواد شیمیایی

- رئیس

- افسر ارشد امنیت اطلاعات

- تراشه

- چیپس

- CISO

- ابر

- رمز

- همکاری

- ترکیب

- بیا

- می آید

- آینده

- مشترک

- شرکت

- شرکت

- شرکت

- مقایسه

- رقابت

- مکمل

- پیچیده

- پیچیدگی

- انطباق

- جزء

- اجزاء

- سازش

- کامپیوتر

- مفهوم

- نگرانی

- نگرانی ها

- انجام

- پیکربندی

- گیج کننده

- متصل

- دستگاه های متصل

- اتصالات

- اتصال

- در نظر بگیرید

- در نظر گرفته

- تشکیل شده است

- کنسرسیوم

- محتوا

- کمک

- کنترل

- تبدیل

- گوشه

- بنیاد

- شرکت

- ارتباط

- هزینه

- میتوانست

- پوشش

- ایجاد

- ضوابط

- بحرانی

- مشتری

- مشتریان

- سایبر

- امنیت سایبری

- امنیت سایبری

- خسارت

- داده ها

- خرابی داده ها

- امنیت داده ها

- به اشتراک گذاری داده ها

- داود

- اختصاصی

- عمیق

- عمیق تر

- مشخص

- تاخیر

- ارائه

- تحویل

- تحویل

- وابستگی

- قائم مقام

- شرح

- طراحی

- طرح

- شناسایی شده

- کشف

- پروژه

- دستگاه ها

- مختلف

- دیجیتال

- جهت ها

- مدیر

- کشف

- اختلافات

- مختلف

- بخش

- do

- نمی کند

- عمل

- انجام شده

- آیا

- پایین

- مدت از کار افتادگی

- ده ها

- راندن

- دو

- در طی

- e

- هر

- آسان تر

- آموزش

- موثر

- اثرات

- موثر

- تلاش

- در اغوش گرفتن

- کارمند

- کارکنان

- قادر ساختن

- رمزگذاری

- رمزگذاری

- پایان

- نقطه پایانی

- تعامل

- نامزدی

- مورد تأیید

- حصول اطمینان از

- سرمایه گذاری

- ورود

- محیط

- تجهیزات

- خطا

- به خصوص

- برآورد

- و غیره

- ارزیابی

- حتی

- واقعه

- هر

- هر کس

- همه چیز

- مثال

- استخراج

- وجود داشته باشد

- گسترش

- تخصص

- توضیح دهید

- توضیح داده شده

- خارجی

- امکانات

- امکان

- واقعیت

- کارخانه

- کارخانه

- بسیار

- FAST

- گسل

- رشته

- انجیر

- پر كردن

- نام خانوادگی

- طبقه

- تمرکز

- پیروی

- رد پا

- برای

- نیروهای

- پزشکی قانونی

- انجمن

- به جلو

- یافت

- چارچوب

- رایگان

- از جانب

- کامل

- تابع

- اساساً

- بیشتر

- افزایش

- شکاف

- سوالات عمومی

- مولد

- هوش مصنوعی مولد

- دریافت کنید

- دادن

- جهانی

- می رود

- رفتن

- خوب

- امنیت خوب

- GPU

- گرفتن

- گروه

- گروه ها

- در حال رشد

- راهنمایی

- هکر

- هکرها

- هک

- اداره

- رخ دادن

- اتفاق افتاده است

- سخت افزار

- آیا

- he

- سر

- سر

- کمک

- کمک می کند

- زیاد

- بالاترین

- برجسته

- خیلی

- مانع

- خود را

- تاریخی

- چگونه

- چگونه

- اما

- HTTPS

- بزرگ

- انسان

- منابع انسانی

- i

- اندیشه

- شناسایی

- شناسایی

- if

- عظیم

- تأثیر

- تأثیرگذار

- اجرا

- اجرای

- مهم

- ارتقاء

- in

- حادثه

- شامل

- مشمول

- شامل

- از جمله

- وارد شونده

- افزایش

- افزایش

- افزایش

- به طور فزاینده

- صنعتی

- لوازم

- صنعت

- خاص صنعت

- نفوذ

- اطلاعات

- امنیت اطلاعات

- شالوده

- داخل

- محرم راز

- نصب و راه اندازی

- موسسه

- اینتل

- فکری

- مالکیت معنوی

- تعامل

- فعل و انفعالات

- داخلی

- اینترنت

- به

- معرفی

- معرفی

- شامل

- IP

- ISO

- موضوع

- مسائل

- IT

- ITS

- خود

- جیمز

- پیوستن

- پرش

- تنها

- نگاه داشتن

- کلید

- دانا

- دانش

- شناخته شده

- کار

- عدم

- فرار

- چشم انداز

- بزرگ

- نام

- دیر

- نشت

- یاد گرفتن

- قانونی

- کمتر

- سطح

- قدرت نفوذ

- کتابخانه ها

- پسندیدن

- ابشار

- خطوط

- ارتباط دادن

- لینوکس

- فهرست

- خیلی

- دستگاه

- ساخته

- حفظ

- نگهداری

- عمده

- ساخت

- باعث می شود

- ساخت

- نرم افزارهای مخرب

- مدیریت

- مدیریت

- مدیریت

- روش

- تولید کنندگان

- تولید

- بسیاری

- بازار یابی (Marketing)

- مصالح

- ماده

- حداکثر عرض

- ممکن است..

- شاید

- me

- به معنی

- در ضمن

- معیارهای

- مکانیزم

- دیدار

- نشست

- اعضا

- متدولوژی ها

- مخفف کلمه میکروفون

- میلیون

- حد اقل

- گم

- کاهش

- مدل

- نظارت بر

- بیش

- اکثر

- حرکت

- متحرک

- بسیار

- باید

- my

- ملی

- لازم

- نیاز

- نیازهای

- شبکه

- امنیت شبکه

- شبکه

- جدید

- به تازگی

- نیست

- نه

- شمال

- شمال امریکا

- یادداشت

- یادداشت برداری

- عدد

- مشاهده

- of

- افسر

- مامورین

- دفاتر

- غالبا

- on

- ONE

- مداوم

- آنلاین

- فقط

- عملیاتی

- سیستم های عامل

- عمل

- قابل استفاده

- بهینه سازی

- or

- سفارش

- دیگر

- دیگران

- ما

- خارج

- خارج از

- خود

- پارک

- بخش

- ویژه

- ویژه

- گذشته

- پچ های

- مسیر

- همکار

- مردم

- کامل

- انجام

- انجام

- مجوز

- شخص

- شخصیت ها

- فیزیکی

- امنیت فیزیکی

- تصویر

- قطعه

- محل

- افلاطون

- هوش داده افلاطون

- PlatoData

- بسیاری

- نقطه

- نقطه مشاهده

- نقطه

- سیاست

- ممکن

- قدرت

- شیوه های

- ارائه

- رئيس جمهور

- جلوگیری از

- بدوی

- مشکل

- روند

- مدیریت فرآیند

- فرآیندهای

- محصول

- محصولات

- برنامه

- طرح

- به درستی

- ویژگی

- حفاظت

- ارائه

- ارائه دهندگان

- فراهم می کند

- ارائه

- خرید

- قرار دادن

- قرار می دهد

- سوالات

- محدوده

- سریع

- نسبتا

- بهبود

- کاهش

- کاهش

- رگولاتور

- مربوط

- بی میلی

- تکیه

- بقایای

- قابل تکرار

- گزارش

- گزارش

- ضروری

- نیاز

- مورد نیاز

- نیاز

- تحقیق

- حالت ارتجاعی

- منابع فشرده

- منابع

- پاسخ

- نتیجه

- نتایج

- خطر

- ارزیابی ریسک

- مدیریت ریسک

- خطرات

- رول

- نورد

- دویدن

- در حال اجرا

- امن

- ایمنی

- سعید

- گفتن

- پویش

- به ثمر رساندن

- دوم

- امن

- امن

- امنیت

- تیم امنیت لاتاری

- اقدامات امنیتی

- تهدیدات امنیتی

- فروش

- نیمه

- نیمه هادی

- ارشد

- مشاور ارشد

- حساس

- جداگانه

- تنظیم

- محیط

- چند

- اشتراک گذاری

- اطلاعات را به اشتراک بگذارید

- به اشتراک گذاشته شده

- اشتراک

- باید

- کوچکتر

- هوشمند

- So

- نرم افزار

- راه حل

- مزایا

- برخی از

- چیزی

- گاهی

- پیچیدگی

- منبع

- ویژه

- تخصصی

- به طور خاص

- سهامداران

- استاندارد

- استانداردهای

- شروع

- وضعیت هنر

- مراحل

- هنوز

- به سرقت رفته

- داستان

- تلاش

- موفقیت

- چنین

- کافی

- تهیه کننده

- تامین کنندگان

- عرضه

- زنجیره تامین

- زنجیره تامین

- پشتیبانی

- سوزان

- قابل تحمل

- سیستم

- سیستم های

- تایوان

- گرفتن

- صورت گرفته

- صحبت

- هدف

- اهداف

- کار

- وظایف

- تیم

- تیم ها

- فن آوری

- پیشرفته

- آزمون

- نسبت به

- که

- La

- سرقت

- شان

- موضوع

- سپس

- آنجا.

- اینها

- آنها

- اشیاء

- فکر می کنم

- سوم

- شخص ثالث

- این

- کسانی که

- تهدید

- تهدید

- سه

- از طریق

- سراسر

- زمان

- بار

- به

- امروز

- با هم

- هم

- ابزار

- تاپیک

- نسبت به

- سنتی

- آموزش

- انتقال

- درمان

- اعتماد

- امتحان

- tsmc

- دو

- فهمیدن

- درک

- نا امن

- تا

- بروزرسانی

- بر

- us

- استفاده کنید

- استفاده

- کاربران

- ارزش

- نسخه

- در مقابل

- معاون

- معاون رئیس جمهور

- قربانیان

- چشم انداز

- آسیب پذیری ها

- آسیب پذیری

- آسیب پذیر

- می خواهم

- بود

- ضایعات

- مسیر..

- راه

- we

- ضعف

- خوب

- به خوبی تعریف شده است

- رفت

- بود

- غرب

- چی

- چه زمانی

- که

- در حین

- WHO

- تمام

- بطور گسترده

- اراده

- پنجره

- با

- در داخل

- بدون

- مهاجرت کاری

- کارگر

- اشتباه

- سال

- شما

- شما

- زفیرنت