محاسبات مورد اعتماد به عنوان یک نقطه عطف محوری در چشم انداز همیشه در حال تحول امنیت دیجیتال است و مکانیزم های سخت افزاری و نرم افزاری را به طور استراتژیک در ساختار سیستم های محاسباتی می گنجاند. محاسبات مورد اعتماد که اغلب به عنوان TC از آن یاد می شود، در هسته خود، یک فناوری پیشرفته است که هدف آن القای ثبات و قابلیت اطمینان تزلزل ناپذیر در رفتار رایانه ها است.

این فناوری که تحت نظارت گروه محاسباتی معتمد (TCG) توسعه یافته است، به عنوان سپری در برابر امواج پرتلاطم تهدیدات سایبری ظاهر می شود و پارادایم امنیتی را تغییر می دهد.

با این حال، در این ملیله امنیتی، یک عمل متعادل کننده ظریف نهفته است. همزیستی امنیت و عملکرد یک چالش است، زیرا اقدامات امنیتی سختگیرانه، در حالی که انعطاف پذیری را تقویت می کند، می تواند هزینه های سربار را ایجاد کند که بر راه اندازی، توان عملیاتی و تأخیر سیستم تأثیر می گذارد. رقصی از تصمیمات پدیدار می شود، که نیاز به همکاری بین تیم ها برای هدایت معاوضه بین امنیت تقویت شده و عملکرد مطلوب دارد.

محاسبات مورد اعتماد چیست؟

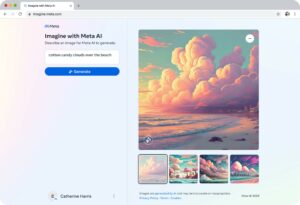

محاسبات مورد اعتماد، همچنین به عنوان TC شناخته می شود، یک فناوری است که توسط سازمان توسعه یافته است گروه محاسبات معتمد (TCG) هدف آن اطمینان از رفتار سازگار و اجباری رایانه ها از طریق ترکیبی از مکانیزم های سخت افزاری و نرم افزاری است. این فناوری از یک کلید رمزگذاری متمایز و غیرقابل دسترس برای دستیابی به اهداف خود استفاده می کند. با این حال، این مفهوم به دلیل پیامدهای آن برای ایمن سازی و محدود کردن بالقوه کنترل سخت افزار توسط صاحب آن، جنجال برانگیخته است. این ماهیت دوگانه منجر به مخالفت ها و ارجاعی مانند "محاسبات خیانتکارانه" شده است.

طرفداران محاسبات قابل اعتماد استدلال می کنند که به طور قابل توجهی امنیت رایانه را افزایش می دهد. از سوی دیگر، مخالفان ادعا میکنند که این فناوری ممکن است در درجه اول در خدمت اهداف مدیریت حقوق دیجیتال باشد نه اینکه صرفاً بر تقویت امنیت متمرکز شود. ماهیت محاسبات قابل اعتماد شامل مفاهیم کلیدی مانند کلیدهای تایید، مکانیسم های ورودی/خروجی ایمن، پوشش حافظه، ذخیره سازی مهر و موم شده، تایید از راه دور، و تعاملات شخص ثالث مورد اعتماد (TTP) است. این مفاهیم در مجموع به ایجاد یک سیستم جامع مطابق با مشخصات TCG کمک می کنند.

قابل ذکر است، بازیگران بزرگ فناوری از جمله اینتل، AMD، HP، دل، مایکروسافت و حتی ارتش ایالات متحده، محاسبات قابل اعتماد را با گنجاندن اصول کلیدی آن در محصولات خود پذیرفته اند. کلید تایید، یک عنصر حیاتی، یک جفت کلید RSA 2048 بیتی است که به طور تصادفی در طول ساخت تراشه تولید می شود. کلید خصوصی روی تراشه باقی می ماند و برای تأیید و مقاصد رمزگذاری استفاده می شود.

تمرکز محاسبات مورد اعتماد بر اعتماد شخص ثالث به ویژه برای شرکتها مرتبط است و هدف آن اطمینان از تعامل امن بین رایانهها و سرورها است. این فناوری دادهها را برای دیکته کردن سیستم عامل و برنامههای کاربردی مورد نیاز برای دسترسی تسهیل میکند و تضمین میکند که موجودیتهای مناسب به شیوهای ایمن تعامل دارند. یک تراشه ماژول پلتفرم قابل اعتماد (TPM) که دارای یک کلید تایید است، نقش اصلی را در این فرآیند ایفا می کند. Sealed Storage که دادهها را رمزگذاری میکند، به نرمافزار تعیینشده اجازه میدهد تا با آن تعامل داشته باشد، در حالی که Remote Testation پشته سیستمعامل/نرمافزار را برای اعتماد خارجی تأیید میکند.

محاسبات قابل اعتماد چگونه کار می کند؟

محاسبات مورد اعتماد از طریق ترکیبی از مکانیزمهای سختافزاری و نرمافزاری عمل میکند که هدف آن اطمینان از رفتار سازگار و ایمن رایانهها است.

اصول و مؤلفههای کلیدی که محاسبات قابل اعتماد را قادر میسازند به طور مؤثر کار کنند عبارتند از:

- کلید تایید: محاسبات مورد اعتماد شامل استفاده از یک کلید تایید است که یک کلید رمزگذاری منحصر به فرد است. این کلید معمولاً در طول ساخت تراشه تولید می شود و نقش اصلی را در اطمینان از اصالت سیستم ایفا می کند.

- ورودی/خروجی ایمن (InO): مکانیسمهای ورودی/خروجی امن، که به نام InO نیز شناخته میشوند، اطمینان حاصل میکنند که تعاملات داده بین رایانه و منابع خارجی ایمن است. این امر با اعتبارسنجی داده ها با استفاده از جمع های کنترلی و جلوگیری از دستکاری در فرآیندهای ورودی/خروجی به دست می آید

- پرده بندی حافظه: Memory Curtaining تکنیکی است که دسترسی حافظه را به نرم افزارها یا برنامه های کاربردی محدود می کند. این به محافظت از داده های حساس در برابر برنامه ها یا فرآیندهای غیرمجاز که به طور بالقوه می توانند امنیت را به خطر بیندازند، کمک می کند

- ذخیره سازی مهر و موم شده: ذخیره سازی مهر و موم شده شامل رمزگذاری داده ها برای اطمینان از اینکه فقط توسط نرم افزار یا برنامه های کاربردی تعیین شده قابل دسترسی است. این رمزگذاری حفاظت از داده ها را افزایش می دهد و از دسترسی غیرمجاز جلوگیری می کند

- گواهی از راه دور: تأیید از راه دور فرآیندی است که شامل تأیید نرم افزار یا ترکیب نرم افزار/سخت افزار یک سیستم رایانه ای است. امضاهای دیجیتالی تولید می کند که اعتماد به یکپارچگی سیستم را ایجاد می کند، به ویژه در اشخاص یا اشخاص خارجی

- ماژول پلت فرم مورد اعتماد (TPM): یک ماژول پلتفرم قابل اعتماد یک جزء سخت افزاری امن است که نقش مهمی در محاسبات مورد اعتماد ایفا می کند. کلید تایید را در خود جای داده و از عملکردهای امنیتی مختلف از جمله رمزگذاری و احراز هویت پشتیبانی می کند

هدف محاسبات مورد اعتماد این است که اطمینان حاصل شود که داده ها فقط توسط نرم افزارها یا برنامه های کاربردی مجاز قابل دسترسی هستند و رفتار کلی سیستم سازگار و ایمن است. این فناوری به ویژه برای صنایع و سازمان هایی که نیاز به تعامل امن بین رایانه ها و سرورها دارند، مرتبط است. این به ایجاد اعتماد بین طرف های خارجی کمک می کند و تضمین می کند که انتقال داده ها ایمن است و از تهدیدات بالقوه محافظت می شود.

قابل اعتمادترین پستچی عصر دیجیتال

علاوه بر این، Trusted Computing Group (TCG) استانداردهایی را برای دستگاهها تنظیم میکند و راهحلهای امنیتی را در فناوریهای مختلف برای رسیدگی به نگرانیها و چالشهای امنیتی ادغام میکند. این استانداردها سازگاری دستگاه، طراحی ورودی/خروجی ایمن، کلیدهای رمزگذاری، رمزگذاری هش و استراتژی های امنیتی مدرن را در بر می گیرد. تلاشهای TCG توسط تولیدکنندگان بزرگ پشتیبانی میشود و به بهبود معماری امنیتی در طیف وسیعی از محصولات کمک میکند.

یک جزء کلیدی در امنیت سایبری

نقش محاسبات مورد اعتماد در امنیت سایبری ایجاد و حفظ یک محیط عملیاتی امن در یک سیستم محاسباتی است. محاسبات مورد اعتماد نقش مهمی در افزایش امنیت کلی و یکپارچگی اجزای یک سیستم از جمله سخت افزار، سیستم عامل، نرم افزار، سیستم عامل، مکان های فیزیکی، کنترل های امنیتی داخلی و رویه های امنیتی ایفا می کند. مفهوم پایگاه محاسباتی مورد اعتماد (TCB) شامل این مؤلفهها و تلاشهای مشترک آنها برای اعمال سیاستهای امنیتی در سطح سیستم، حفظ محرمانه بودن و یکپارچگی دادهها و جلوگیری از دسترسی غیرمجاز و مصالحه میشود.

پایگاه محاسباتی مورد اعتماد (TCB) به عنوان پایه ای برای یک سیستم امن عمل می کند و تضمین می کند که سیاست های امنیتی حیاتی اجرا و نگهداری می شوند. در حالی که اصطلاح "معتمد" معادل "ایمن" نیست، اجزای داخل TCB به دلیل نقش حیاتی آنها در امنیت سیستم قابل اعتماد در نظر گرفته می شوند. هدف اصلی TCB جلوگیری از نقض امنیت، حفظ یکپارچگی داده ها و ایجاد دسترسی کنترل شده به منابع درون سیستم است.

اجرای سیاست های امنیتی

TCB سیاست های امنیتی را با میانجیگری کلیه دسترسی ها به منابع و داده های سیستم اعمال می کند. هنگامی که یک کاربر یا فرآیند تلاش می کند به یک منبع دسترسی پیدا کند، TCB بررسی می کند که آیا کاربر یا فرآیند مجوزهای مناسب را دارد یا خیر. اگر کاربر یا فرآیند مجوزهای مناسب را نداشته باشد، TCB دسترسی را رد می کند.

TCB همچنین با نظارت بر فعالیت سیستم برای رفتار مشکوک، سیاست های امنیتی را اعمال می کند. اگر TCB رفتار مشکوکی را تشخیص دهد، ممکن است برای محافظت از سیستم اقدام کند، مانند ثبت رویداد یا خاتمه دادن به فرآیند.

محرمانه بودن و یکپارچگی داده ها

یکپارچگی داده به این معنی است که داده ها بدون مجوز اصلاح نمی شوند. TCB از یکپارچگی داده ها با استفاده از جمع های چک و توابع هش محافظت می کند. چک جمع مقدار کوچکی است که از یک داده بزرگتر محاسبه می شود.

اگر داده ها اصلاح شوند، چک جمع تغییر خواهد کرد. تابع هش یک تابع ریاضی است که یک مقدار منحصر به فرد از یک قطعه داده ایجاد می کند. اگر داده ها اصلاح شوند، مقدار هش تغییر خواهد کرد.

جلوگیری از سازش

راه های مختلفی برای جلوگیری از سازش در TCB وجود دارد. یکی استفاده از سخت افزار مقاوم در برابر دستکاری است. این نوع سخت افزار به گونه ای طراحی شده است که تغییر نرم افزار یا سیستم عامل موجود در TCB را دشوار یا غیرممکن کند. راه دیگر برای جلوگیری از مصالحه استفاده از رمزگذاری است. این می تواند برای محافظت از نرم افزار TCB در برابر خواندن یا تغییر توسط کاربران غیرمجاز استفاده شود.

علاوه بر استفاده از سخت افزار و رمزگذاری مقاوم در برابر دستکاری، تعدادی تدابیر امنیتی دیگر نیز وجود دارد که می توان از آنها برای جلوگیری از ایجاد خطر در TCB استفاده کرد.

اینها عبارتند از:

- توسعه نرم افزار ایمن: نرم افزار TCB باید با استفاده از شیوه های کدگذاری ایمن توسعه یابد. این شامل استفاده از زبان ها و کتابخانه های برنامه نویسی ایمن و پیروی از بهترین شیوه های امنیتی است

- مدیریت پیکربندی: نرم افزار TCB باید به صورت ایمن پیکربندی شود. این شامل تنظیم مجوزهای مناسب برای کاربران و گروه ها و غیرفعال کردن ویژگی های غیر ضروری است

- مدیریت آسیب پذیری: TCB باید به طور منظم برای آسیب پذیری ها اسکن شود. آسیب پذیری هایی که پیدا می شوند باید در اسرع وقت اصلاح شوند

- حسابرسی: TCB باید به طور مرتب مورد بازرسی قرار گیرد تا از ایمن بودن آن اطمینان حاصل شود. این شامل بررسی سیاستهای امنیتی، پیکربندی و نرمافزار برای هر گونه آسیبپذیری یا پیکربندی نادرست است.

امنیت مشارکتی

TCB شامل اجزای متعددی است که به طور مشترک برای ایمن سازی سیستم محاسباتی کار می کنند. اگر هر جزء به خطر بیفتد، به طور بالقوه می تواند امنیت کل سیستم را به خطر بیندازد.

نظارت و نظارت

TCB بر فعالیت های سیستم مانند عملیات ورودی/خروجی، دسترسی به حافظه و فعال سازی فرآیند نظارت می کند. این تضمین می کند که اقدامات حساس برای جلوگیری از نقض امنیت نظارت و کنترل می شوند.

مسیر ارتباطی قابل اعتماد

TCB ارتباط ایمن و دسترسی کاربر را از طریق یک مسیر ارتباطی قابل اعتماد امکانپذیر میسازد و تضمین میکند که انتقال داده ایمن و محافظت شده است.

امنیت در سطح سخت افزار

محاسبات مورد اعتماد اغلب بر امنیت در سطح سخت افزار برای ایجاد یک پایه قوی برای اعتماد سیستم تأکید می کند.

یکی از فناوریهای کلیدی مورد استفاده در محاسبات قابل اعتماد، ماژول پلتفرم مورد اعتماد (TPM) است. TPM یک پردازشگر رمزنگاری امن است که در مادربرد رایانه تعبیه شده است.

TPM تعدادی عملکرد امنیتی را فراهم می کند، از جمله:

- تولید و ذخیره سازی کلید: از TPM می توان برای تولید و ذخیره کلیدهای رمزنگاری استفاده کرد. این امکان احراز هویت و رمزگذاری امن داده ها را فراهم می کند

- گواهی پلت فرم: از TPM می توان برای ایجاد اثر انگشت دیجیتال از پیکربندی سخت افزاری و نرم افزاری سیستم استفاده کرد. این اثر انگشت می تواند برای تایید یکپارچگی سیستم و جلوگیری از تغییرات غیرمجاز استفاده شود

- رمزگذاری دستگاه: از TPM می توان برای رمزگذاری داده ها در دستگاه های ذخیره سازی مانند هارد دیسک و درایو USB استفاده کرد. این به محافظت از داده ها در برابر دسترسی غیرمجاز کمک می کند

اعتبار سنجی و تایید

مدیران سیستم ها ویژگی های TCB را قبل از استقرار تأیید می کنند تا از ارتباط و دسترسی ایمن اطمینان حاصل کنند. ویژگی های TCB نیاز به نصب اولیه سیستم عامل دارد.

گروه محاسباتی معتمد (TCG) در تنظیم استانداردها و مشخصات صنعتی که به چالشهای امنیت سایبری میپردازد و استفاده از فناوریهایی مانند ماژول پلتفرم مورد اعتماد (TPM) را ترویج میکند، نقش اساسی دارد. هدف این تلاش ها مبارزه با تهدیدات در حال تحول، افزایش امنیت و ایجاد یک ریشه سخت افزاری از اعتماد برای یکپارچگی سیستم است.

محاسبات مورد اعتماد به عنوان یک چراغ فناورانه در چشم انداز همیشه در حال تحول امنیت دیجیتال است. این رویکرد چند وجهی که توسط Trusted Computing Group توسعه داده شده است، از سمفونی مکانیزمهای سختافزاری و نرمافزاری برای تنظیم رفتار منسجم و اجباری در رایانهها استفاده میکند. ضربان قلب این فناوری در استفاده از کلیدهای رمزگذاری منحصربهفرد است که به طور ایمن در سختافزار جاسازی شدهاند، که هم ماهیت آن را قدرتمند میکند و هم ماهیت آن را به چالش میکشد.

اعتبار تصویر ویژه: graystudiopro1/Freepik.

- محتوای مبتنی بر SEO و توزیع روابط عمومی. امروز تقویت شوید.

- PlatoData.Network Vertical Generative Ai. به خودت قدرت بده دسترسی به اینجا.

- PlatoAiStream. هوش وب 3 دانش تقویت شده دسترسی به اینجا.

- PlatoESG. خودرو / خودروهای الکتریکی، کربن ، CleanTech، انرژی، محیط، خورشیدی، مدیریت پسماند دسترسی به اینجا.

- BlockOffsets. نوسازی مالکیت افست زیست محیطی. دسترسی به اینجا.

- منبع: https://dataconomy.com/2023/08/08/what-is-trusted-computing/

- : دارد

- :است

- :نه

- 1

- a

- دسترسی

- قابل دسترسی است

- رسیدن

- دست

- در میان

- عمل

- عمل

- اقدامات

- فعال سازی

- فعالیت ها

- فعالیت

- اضافه

- نشانی

- مدیران

- در برابر

- هدف

- هدف

- اهداف

- معرفی

- اجازه می دهد تا

- همچنین

- AMD

- an

- و

- دیگر

- هر

- برنامه های کاربردی

- روش

- مناسب

- معماری

- هستند

- مناطق

- استدلال

- ارتش

- AS

- At

- تلاشها

- خواص

- حسابرسی

- تصدیق

- صحت

- مجوز

- مجاز

- موازنه

- پایه

- BE

- چراغ

- قبل از

- بودن

- بهترین

- میان

- تقویت

- هر دو

- نقض

- ساخته شده در

- by

- محاسبه

- CAN

- مرکزی

- به چالش

- چالش ها

- تغییر دادن

- چک

- تراشه

- برنامه نویسی

- همکاری

- مشترک

- مجموعا

- مبارزه با

- ترکیب

- ارتباط

- موافق

- جزء

- اجزاء

- جامع

- سازش

- در معرض خطر

- کامپیوتر

- امنیت رایانه

- کامپیوتر

- محاسبه

- مفهوم

- مفاهیم

- نگرانی ها

- محرمانه بودن

- پیکر بندی

- پیکربندی

- در نظر گرفته

- استوار

- تشکیل شده است

- کمک

- کمک

- کنترل

- کنترل

- گروه شاهد

- مباحثه

- هسته

- شرکت ها

- هزینه

- میتوانست

- ایجاد

- ایجاد

- ایجاد

- اعتبار

- بحرانی

- بسیار سخت

- رمزنگاری

- لبه برش

- سایبر

- امنیت سایبری

- رقص

- داده ها

- حفاظت از داده ها

- تصمیم گیری

- دره کوچک و تنگ

- گسترش

- طرح

- تعیین شده

- طراحی

- توسعه

- دستگاه

- دستگاه ها

- مشکل

- دیجیتال

- حقوق دیجیتال

- متمایز

- میکند

- درایو

- دو

- در طی

- به طور موثر

- تلاش

- عنصر

- جاسازی شده

- در آغوش

- ظهور می کند

- تأکید می کند

- کار می کند

- توانمندسازی

- قادر ساختن

- را قادر می سازد

- شامل

- را در بر می گیرد

- رمزگذاری

- اعمال

- اجرای قانون

- بالا بردن

- تقویت

- افزایش می یابد

- افزایش

- اطمینان حاصل شود

- تضمین می کند

- حصول اطمینان از

- تمام

- اشخاص

- محیط

- ماهیت

- ایجاد

- حتی

- واقعه

- در حال تحول

- خارجی

- پارچه

- تسهیل می کند

- امکانات

- ویژگی های

- اثر انگشت

- تمرکز

- متمرکز شده است

- پیروی

- برای

- یافت

- پایه

- از جانب

- تابع

- توابع

- تولید می کنند

- تولید

- تولید می کند

- نسل

- گروه

- گروه ها

- دست

- سخت

- سخت افزار

- مخلوط

- آیا

- کمک می کند

- خانه

- اما

- HP

- HTTPS

- if

- تصویر

- اجرا

- پیامدهای

- غیر ممکن

- in

- غیر قابل دسترس

- شامل

- شامل

- از جمله

- گنجاندن

- لوازم

- نفوذ

- اول

- نصب و راه اندازی

- ابزاری

- ادغام

- تمامیت

- اینتل

- تعامل

- فعل و انفعالات

- به

- معرفی

- جدا شده

- IT

- ITS

- JPG

- کلید

- کلید

- شناخته شده

- چشم انداز

- زبان ها

- بزرگتر

- تاخیر

- رهبری

- کتابخانه ها

- نهفته است

- پسندیدن

- مکان

- ورود به سیستم

- اصلی

- حفظ

- عمده

- ساخت

- مدیریت

- روش

- تولید کنندگان

- تولید

- ریاضی

- حداکثر عرض

- ممکن است..

- به معنی

- معیارهای

- مکانیسم

- حافظه

- مایکروسافت

- مرحله مهمی از زندگی

- مدرن

- اصلاح شده

- تغییر

- واحد

- نظارت

- نظارت بر

- مانیتور

- اکثر

- چند وجهی

- چندگانه

- طبیعت

- هدایت

- عدد

- هدف

- اهداف

- of

- غالبا

- on

- ONE

- فقط

- عمل می کند

- عملیاتی

- سیستم عامل

- قابل استفاده

- عملیات

- مخالفان

- مخالفت

- بهینه

- or

- سازمان های

- دیگر

- به طور کلی

- مالک

- جفت

- نمونه

- ویژه

- احزاب

- حزب

- مسیر

- کارایی

- مجوز

- فیزیکی

- قطعه

- محوری

- سکو

- افلاطون

- هوش داده افلاطون

- PlatoData

- بازیکنان

- نقش

- سیاست

- پتانسیل

- بالقوه

- شیوه های

- هدیه

- جلوگیری از

- جلوگیری

- جلوگیری از

- در درجه اول

- از اصول

- خصوصی

- کلید خصوصی

- روش

- روند

- فرآیندهای

- محصولات

- برنامه نويسي

- زبانهای برنامه نویسی

- ترویج

- محافظت از

- محفوظ

- حفاظت

- فراهم می کند

- اهداف

- محدوده

- نسبتا

- خواندن

- منابع

- اشاره

- به طور منظم

- مربوط

- قابلیت اطمینان

- بقایای

- دور

- نیاز

- ضروری

- حالت ارتجاعی

- منابع

- منابع

- بازبینی

- راست

- حقوق

- نقش

- ریشه

- rsa

- s

- پادمان

- امن

- ایمن

- امنیت

- تیم امنیت لاتاری

- نقض امنیت

- اقدامات امنیتی

- سیاست های امنیتی

- دیدن

- حساس

- خدمت

- مجموعه

- محیط

- سپر

- باید

- امضا

- به طور قابل توجهی

- کوچک

- نرم افزار

- فقط

- مزایا

- بزودی

- منابع

- جرقه زد

- مشخصات

- پشته

- استانداردهای

- می ایستد

- شروع

- هنوز

- ذخیره سازی

- opbevare

- استراتژیک

- استراتژی ها

- قوی

- چنین

- پشتیبانی

- پشتیبانی از

- مشکوک

- سیستم

- سیستم های

- گرفتن

- تیم ها

- فن آوری

- فنی

- فن آوری

- پیشرفته

- مدت

- نسبت به

- که

- La

- شان

- آنجا.

- اینها

- سوم

- شخص ثالث

- این

- تهدید

- از طریق

- توان

- جزر و مد

- به

- در ساعت

- اعتماد

- مورد اعتماد

- قابل اعتماد

- نوع

- به طور معمول

- ما

- زیر

- منحصر به فرد

- تزلزل ناپذیر

- USB

- درایوهای USB

- استفاده کنید

- استفاده

- کاربر

- کاربران

- با استفاده از

- تصدیق

- اعتبار سنجی

- ارزش

- مختلف

- بررسی

- تایید

- بسیار

- حیاتی

- آسیب پذیری ها

- مسیر..

- راه

- چه زمانی

- که

- در حین

- اراده

- با

- در داخل

- بدون

- مهاجرت کاری

- کارگر

- با این نسخهها کار

- شما

- شما

- زفیرنت