Analüütikud on avastanud Iraaniga seotud APT, mis saadab Iisraeli kõrgeimatele valitsusametnikele pahatahtlikke e-kirju.

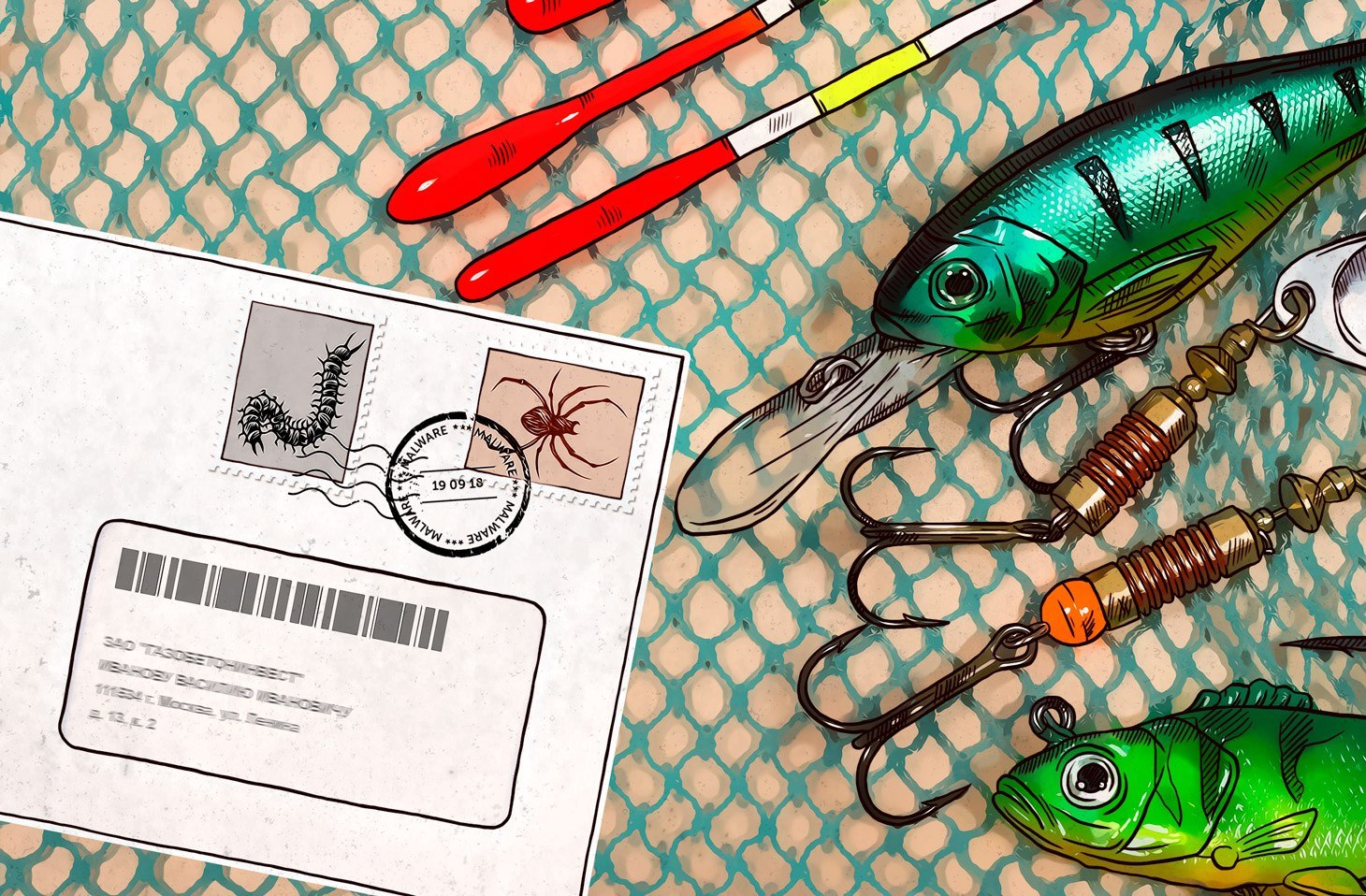

Arvatakse, et kõrgetasemelise Iisraeli valitsuse ja sõjaväelaste vastu suunatud andmepüügikampaania taga on arenenud püsiv ohurühm, kellel on sidemed Iraaniga. Check Point Software'i aruandele.

Kampaania sihtmärkideks olid Iisraeli kaitsetööstuse kõrged juhtkonnad, endine USA suursaadik Iisraelis ja endine Iisraeli asepeaminister.

Teadlaste sõnul oli kampaania eesmärk saada sihtmärkidelt isiklikku teavet.

Võltskirjad seaduslikelt aadressidelt

Check Pointi andmetel on üks sihtmärke Tzipi Livni, Iisraeli endine välisminister, justiitsminister ja asepeaminister. Teadlased usuvad, et sihtmärk valiti tema aadressiraamatu kõrgetasemelise kontaktide loendi tõttu.

Hiljuti sai ta teadlaste sõnul meili "Israeli kaitseväe tuntud endiselt kindralmajorilt, kes teenis väga tundlikul ametikohal". Saatja aadressi ei võltsitud – see oli sama domeen, millega ta oli varem kirjavahetuses olnud. Heebrea keelest tõlgitud sõnum kõlas järgmiselt:

Tere, mu kallid sõbrad! Aasta kokkuvõtteks vaadake lisatud artiklit. ((*ainult silmad*)) Muidugi ma ei taha, et seda levitaks, sest see pole lõplik versioon. Mul oleks hea meel igasuguseid märkusi saada. Head ülejäänud päeva.

Sõnum sisaldas linki. Livni viivitas lingil klõpsamisega ja saatis mitu järelmeili.

Tere hommikust, ma pole sinust midagi kuulnud. Mõned sõbrad saatsid mulle märkusi. Minu jaoks on teie märkused samuti väga olulised. Ma tean, et sa oled väga hõivatud. Tahtsin aga paluda teil võtta aega ja artikkel läbi lugeda. Hea nädal

Check Pointi andmetel äratasid temas kahtlusi saatja järjekindlus ja sõnumite hulk. Pärast seda, kui Livni endise kindralmajoriga kohtus, selgus, et kirjad saadeti ohustatud kontolt ning kirjade sisu oli osa andmepüügirünnakust.

Sarnane lugu oli selle kampaania teiste sihtmärkidega – kahtlustatavad e-kirjad saadeti seaduslikelt kontaktidelt.

Mis Tõesti Juhtus

Rünnakumeetod ei olnud eriti tehniline. "Operatsiooni kõige keerukam osa on sotsiaalne manipuleerimine," märkis Check Point Researchi ohuluuregrupi juht Sergei Shykevitš. Ta ütles, et kampaania oli "väga sihitud andmepüügikett, mis on spetsiaalselt loodud iga sihtmärgi jaoks". Isiklikult koostatud andmepüügimeilid on tehnika, mida nimetatakse õngepüügiks.

Ründajad algatasid andmepüügirünnakud, rikkudes esmalt nende sihtmärgi kontaktisikule kuuluva e-posti aadressiraamatu. Seejärel jätkavad nad kaaperdatud kontot kasutades juba olemasolevat meiliahelat kontakti ja sihtmärgi vahel. Aja jooksul juhiksid nad vestlust selle poole, et sihtmärki klõpsaks või avataks pahatahtlik link või dokument.

"Mõned meilid sisaldavad linki tõelisele dokumendile, mis on sihtmärgi jaoks asjakohane," märkisid Check Pointi analüütikud. Näiteks "kutse konverentsile või uuringule, Yahoo andmepüügileht, link dokumentide skannitud üleslaadimiseks".

"Eesmärk" oli lõpuks "varastada nende isiklik teave, passi skaneeringud ja varastada juurdepääs nende meilikontodele."

Kes ja miks

"Meil on kindlad tõendid selle kohta, et see algas vähemalt 2021. aasta detsembris," kirjutas Shykevich, "kuid me eeldame, et see algas varem."

Analüüsis leidsid teadlased tõendeid, mis nende arvates viitavad Iraaniga seotud Phosphorus APT rühmale (teise nimega Charming Kitten, Ajax Security, NewsBeef, APT35). Fosfor on üks Iraani omadest kõige aktiivne APT-d, kellel on "pikk ajalugu kõrgetasemeliste küberoperatsioonide läbiviimisel, mis on kooskõlas Iraani režiimi huvidega, samuti sihikule Iisraeli ametnike vastu".

Iraan ja Iisrael on tavaliselt vastuolus ning need rünnakud toimusid keset Iisraeli ja Iraani vaheliste pingete suurenemist. Arvestades hiljutiste Iraani ametnike mõrvamist (mõned on seotud Iisraeli Mossadiga) ja nurjunud katseid röövida Iisraeli kodanikke kogu maailmas, kahtlustame, et Phosphorous jätkab oma jätkuvaid jõupingutusi ka tulevikus.

- blockchain

- coingenius

- krüptovaluuta rahakotid

- krüptovahetus

- küberturvalisus

- küberkurjategijad

- Küberturvalisus

- sisejulgeoleku osakond

- digitaalsed rahakotid

- tulemüüri

- Valitsus

- Kaspersky

- malware

- mcafee

- NexBLOC

- Platon

- plato ai

- Platoni andmete intelligentsus

- Platoni mäng

- PlatoData

- platogaming

- VPN

- kodulehel turvalisus

- sephyrnet