Tere tulemast tagasi meie blogisarja teise osa juurde Pearaamatu taastamine's genees! Meie eesmärk on uurida paljusid tehnilisi tõkkeid, millega seemnete taastamise teenuse loomisel kokku puututakse, ja seda, kuidas Ledger Recover neid turvalise disaini ja infrastruktuuri abil lahendab.

aasta eelmine osa, uurisime, kuidas salajase taastamise fraasi varundada, jagades selle osadeks, ja kuidas Ledger Recover seda teie heaks teeb Pederseni kontrollitav salajagamine.

Nüüd, kui teil on kolm aktsiat, on järgmine küsimus: kuidas saate neid turvaliselt oma varunduspakkujatele levitada? Tõepoolest, kui pahatahtlik osapool võtab teie edastamise ajal kinni kõik aktsiad, nurjub see seemne jagamise eesmärki. Küberturvalisuses nimetatakse seda a Man-in-the-Middle rünnak, kus ründaja seisab teie ja teie adressaadi vahel ning rikub suhtlust, et püüda saladusi paljastada.

Ledger Recoveri kasutamisel toimub teie seemne edastamine turvalise jaotusmehhanismi kaudu. See tugineb mitmele krüptograafilisele tööriistale ja matemaatilistele kontseptsioonidele, mida me põhjalikult selgitame.

Alustuseks kirjeldame käsitletavat probleemi üksikasjalikumalt. Seejärel tutvustame mitmeid krüptograafilisi tööriistu ja matemaatilisi kontseptsioone, mida Ledger Recover kasutab teie algosakute turvaliseks jaotamiseks varukoopiate pakkujatele.

Courier-In-The-Middle: näide päris maailmast

Kõige ilmsem viis end pahatahtliku vahendaja eest kaitsta on selle puudumine. Jagamiseks võite ise oma sõprade maja juurde jalutada või koguda nad samasse suletud kohta. Kuid see muutub palju raskemaks, kui te ei ole koos ja soovite saata aktsiad kaugematele tuttavatele.

Kui eeldada, et võrk, mille kaudu me suhtleme (nt postiteenus), on oma olemuselt ebausaldusväärne, siis kuidas saame tagada, et pealtkuulajad ei näe kunagi meie salajasi aktsiaid?

On aeg tutvustada Alice'i ja Bobi ning kurikuulsat Eevat, kolme tuntud krüptograafi. Alice'il on saladus, mida ta soovib Bobiga jagada, ja tal ei jää muud üle, kui saata see nende ebausaldusväärse kulleri Eve kaudu. Krüptograafiliste sõnadega, Alice ja Bob soovivad luua üksteisega turvalise suhtluskanali, et oma saladust turvaliselt vahetada.

Alice ja Bob võiksid teha järgmist:

- Alice paneb oma saladuse kasti, lukustab selle isikliku tabalukuga, enne kui saadab selle Bobile.

- Kui Bob kasti kätte saab, lisab ta oma tabaluku ja saadab selle tagasi.

- Alice saab nüüd võtme abil tabaluku kastist eemaldada, enne kui selle viimast korda saadab.

- Protsessi lõpetamiseks kasutab Bob lihtsalt oma võtit tabaluku eemaldamiseks ja lõpuks Alice'i saladuse kättesaamiseks.

Kogu vahetuse vältel oli see kast alati Eve käes olnud, kas Alice'i, Bobi või mõlema lukuga.

Kuigi see on suurepärane algus, tuleb selle stsenaariumi puhul lahendada mitu probleemi.

- Vastastikune autentimine: Alice ja Bob vajavad lollikindlaid viise, et kontrollida, kas tabalukk pärineb tõesti teiselt osapoolelt. Vastasel juhul võib Eve selle oma kasti ja tabalukuga vahetada ning Alice'i või Bobi eksitada, et ta arvab, et tema on teine pool.

- Edasisaladus: Kui Eve varastas lukustatud kasti ja hiljem Alice'i või Bobi võtme, võiks ta algse saladuse kätte saada. Selle asemel tahame tagada, et pikaajaliste võtmete tulevased lekked ei kahjusta vanemaid varastatud pakette.

- Privaatsuse säilitamine: Selle stsenaariumi korral avalikustatakse Alice'i ja Bobi aadressid kullerile. Selle protsessi digitaalses ekvivalendis tahame protokolli, mis ei avalda adressaatide kohta midagi.

Digitaalsete sõnumite turvamine

Digitaalses turvalisuses on a turvaline kanal on viis andmete edastamiseks kahe vahel autenditud pooled sellised andmed konfidentsiaalsus ja terviklikkuse on garanteeritud. Kui kasutate turvalist kanalit, ei saa ründajad teie suhtlust pealt kuulata ega rikkuda.

Ledger Recoveri protokoll nii varundamiseks kui ka taastamiseks põhineb a Turvalise kanali protokollvõi SCP. See kasutab mitmeid kaasaegse krüptograafia tööriistakasti tööriistu, näiteks sümmeetrilist ja asümmeetrilist krüptimist, sertifikaate ja digitaalallkirju.

Järgmised jaotised annavad teile kiire ülevaate kõigist nendest mõistetest, mis võimaldab teil mõista kogu Ledger Recoveris kasutatavat turvaskeemi.

Sümmeetriline krüptograafia: võimas, kuid piiratud tööriist

Kahe osapoole vahel vahetatavate andmete konfidentsiaalsuse tagamiseks krüpteeritakse ja dekrüpteeritakse andmed tavaliselt sama salajase võtmega.

Seda protsessi nimetatakse sümmeetriline krüptograafia, mis on primitiivide uurimine, mis hõlmavad ühte salajast võtit, et tagada üks või mitu turvalise kanali omadust.

Kuigi sümmeetrilisel krüptograafial on võimas tööriist teie side kaitsmiseks, on sellel mõned ilmsed piirangud: Oletame, et Alice soovib Bobiga mitut krüpteeritud sõnumit vahetada. Ta valib kõigepealt salajase võtme, seejärel jagab seda Bobiga, enne kui hakkab sõnumeid saatma.

Muidugi muutub probleem nüüd järgmiseks: kuidas Alice jagab Bobiga turvaliselt salajast võtit? Kui keegi saab võtme kätte, ei ole Alice'i ja Bobi suhtlus enam konfidentsiaalne.

Alice võiks Bobiga isiklikult kohtuda, et anda talle võti, kuid miks mitte sel juhul arutleda uudishimulike kõrvade eest?

Digitaalside jaoks vajame sümmeetrilise võtme jagamiseks ja kaitstud andmevahetuse algatamiseks turvalist meetodit. On aeg tutvustada kahe kaasaegse krüptograafia titaani tööd, Whitfield Diffie ja Martin Hellman.

Asümmeetriline krüptograafia: teie privaatsete osade peitmine

Diffie-Hellmani võtmekokkulepe

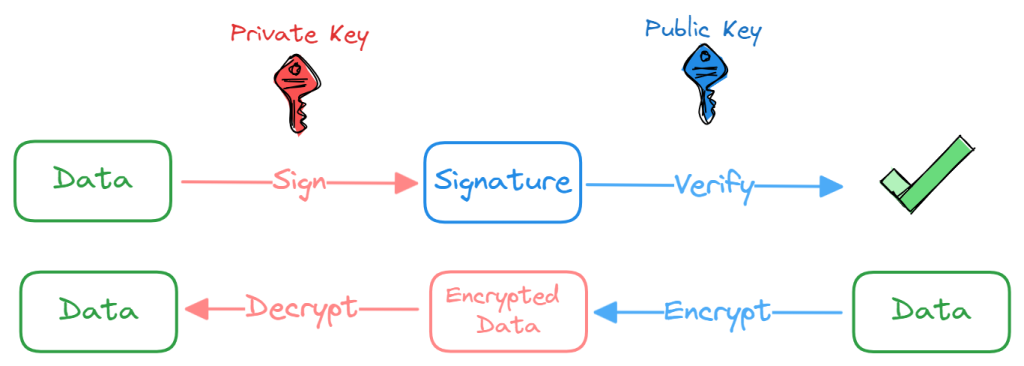

Avaliku võtme krüptograafiaga pakkusid Diffie ja Hellman välja uudse lähenemisviisi side turvalisusele. Nad määratlesid kahe erineva krüptimise ja dekrüpteerimise võtmega protokolli. Neid kahte klahvi nimetatakse tavaliselt avalikud ja privaatvõtmed, moodustades paari, mida saab kasutada andmete krüpteerimiseks/dekrüpteerimiseks ja allkirjastamiseks/kontrollimiseks.

Avaliku võtme krüptograafia on enamiku meie digitaalse turvalisuse alus. Seda kasutatakse teie kaitsmiseks veebis ja see on ka viis, kuidas tõestate kõigi avalike plokiahelate müntide ja žetoonide omandiõigust.

Lisateavet selle teema kohta leiate Ledger Academyst!

Meie jaoks on tõesti veenev see, kuidas Diffie ja Hellman soovitasid kasutada sümmeetriliste võtmete levitamiseks avaliku võtme krüptograafiat. Nende meetod, mida tuntakse kui Diffie-Hellmani võtmevahetus, koosneb edasi-tagasi vahetustest kahe osapoole vahel, et lõpuks kokku leppida ühises saladuses. Kui pealtkuulajad sooritatakse õigesti, ei saa nad pealtkuuldava teabe põhjal välja arvutada sama jagatud saladust.

TL;DR seisneb selles, et ülaltoodud diagrammil ei suuda Eve saladust matemaatiliselt välja selgitada k, kuigi tal on juurdepääs kogu Alice'i ja Bobi suhtlusele. Et mõista, miks see jagatud saladus on kõigi pealtkuulajate eest kaitstud, peame uurima natuke rühmateooriat.

Diffie-Hellmani võtmevahetuse turvalisus sõltub tsüklilise rühma diskreetse logaritmi probleemi keerukusest. Tsükliline rühm on rühm, mis on loodud ühe elemendi poolt.

Lühidalt öeldes viivad Alice ja Bob läbi järgmised sammud, et ühises saladuses kokku leppida k:

- Alice ja Bob lepivad kokku tsüklilises rühmas G korrast n elemendi poolt genereeritud g

- Alice tõmbab juhuslikult numbri 0 < a < n ja saadab pa = ga ∈ G Bobile

- Bob tõmbab juhuslikult arvu 0 < b < n ja saadab pb = gb ∈ G Alice'ile

- Alice arvutab välja jagatud saladuse k =(lkb )a ∈ G

- Bob arvutab välja jagatud saladuse k =(lka )b ∈ G

Protokolli turvalisus sõltub leidmise keerukusest k =gab antud g, ga, gb. Seda nimetatakse Arvutamine Diffie-Hellmani eeldus (CDH). Hüpotees, et CDH-d on raske lahendada, eeldab, et diskreetse logaritmi ülesanne on raske lahendada.

Kuigi selles skeemis on jagatud saladus pealtkuulamise eest kaitstud, pole vahetatavate andmete päritolu kohta garantiid. Et suhtlus oleks turvaline, peavad Alice ja Bob oma identiteeti üksteisele kuidagi tõestama.

Vastastikune autentimine ja digitaalallkiri

Käsitsi kirjutatud allkirja kasutatakse tavaliselt dokumendi sisu tunnustamiseks ja aktsepteerimiseks. Allkirja saab anda ainult allkirjastaja, kuid igaüks, kes "teab", kuidas allkiri välja näeb, saab kontrollida, et dokumendile on alla kirjutanud õige isik.

Kuigi digitaalallkirjal on sarnased omadused, annab see täiendavaid tugevaid tagatisi, võimendades asümmeetrilist krüptograafiat:

- Autentsus: igaüks saab kontrollida, kas sõnum on allkirjastatud määratud avalikule võtmele vastava privaatvõtmega.

- Tagasilükkamine: allkirjastaja ei saa eitada, et ta on sõnumi allkirjastanud ja saatnud.

- Integrity: teadet ei muudetud edastamise ajal.

Nüüd, nii kaua kui me teame ja usaldame avalikku võtit meie korrespondendi kaudu saame kontrollida kõigi sõnumite autentsust, kontrollides nende digitaalallkirja.

Enamikul reaalsetel juhtudel me kas ei tunne oma korrespondenti lähedalt või võib-olla peab ta turvakaalutlustel oma privaat-/avaliku võtme paari regulaarselt muutma. See nõuab täiendavat kontrollimist ja usaldust Sertifikaadid, mis sisaldavad olemi kirjeldust ja selle avalikku võtit.

Iga sertifikaat on allkirjastatud avaliku vanema võtmega. Kui meil on juursertifikaadi asutus (või juur-CA), mida me alati usaldame, saame järjestikuste digitaalallkirjade abil luua usaldusahela.

Elliptilised kõverad: järgmise taseme avaliku võtme krüptograafia

Elliptilise kõvera krüptograafia (ECC) on avaliku võtme krüptograafia alavaldkond, mis seisneb elliptiliste kõverate kasutamises krüptograafilistes rakendustes, nt krüptimise või allkirjaskeemide jaoks.

Tuginedes praegu mõistetavale matemaatikale, pakub ECC oluliselt turvalisemat alust kui varasemad avaliku võtmega krüptograafiasüsteemid, nagu näiteks RSA.

Sama turbetasemega ECC hõlmab teiste asümmeetriliste krüptosüsteemidega võrreldes väiksemat võtme pikkust, mistõttu on see hea valik piiratud ressurssidega manustatud süsteemide jaoks.

Kui soovite rohkem teada, Käesoleva artikli aitab paremini mõista elliptilisi kõveraid.

Elemendi järjekord g grupi jaoks on Diffie-Hellmani võtmevahetuse oluline parameeter. Kui rühm on elliptiline kõver, on see element punkt ja selle järjekord on see, mitu korda saab selle endale lisada, enne kui oma algväärtust ringi vaadata.

Pange tähele, et sellel liitmisel pole midagi pistmist teie tavalise reaalarvude summaga, kuid sellel on sarnased liiteomadused.

Võtame elliptilise kõvera E: y2 =x3 +2x +3 üle põllu 𝔽97 näitena. Diskreetse funktsioonina kujutatakse seda alloleval joonisel olevate punktidega. Keskendume punktile P = (3, 6) ja kõik selle kordused.

Näeme, et pärast 5.P, oleme alguses tagasi ja tabame samad punktid, mis enne. Ükskõik, milline on skalaari väärtus P korrutatakse, tabame alati ühe oma viiest algpunktist.

Seega järjekord P on 5 ja selle loodud alamrühm sisaldab täpselt 5 punkti. Krüptograafiliste rakenduste puhul on järjekord aga palju suurem kui 5, mis suurendab juhuslikkust.

Sega kõik kokku: ECDH koos autentimisega

Meil on nüüd kõik tööriistad, mida vajame suurepärase võtmevahetusprotokolli loomiseks: Diffie-Hellmani elliptiline kõver (ECDH).

ECDH on standardiseeritud krüptograafiline skeem, mis rakendab ülalkirjeldatud Diffie-Hellmani võtmevahetust, kasutades võtmepaaride ja jagatud saladuse genereerimiseks elliptilise kõvera krüptograafiat.

See algab elliptilise kõvera ja selle genereerimispunkti valimisega. Seejärel vahetavad kaks osapoolt usaldusväärseid sertifikaate, mis võimaldab neil kontrollida oma vastavate avalike võtmete autentsust. Pärast autentimist saavad nad luua jagatud saladuse k, mis arvutatakse järgmiselt:

k = dA . dB . G

dA: Alice'i privaatvõti

dB: Bobi privaatvõti

G: EÜ punkt

Et saavutada edasi saladus atribuut, peaks nii Alice'i kui ka Bobi võtmepaar olema lühiajaline, st need genereeritakse kohapeal ja neid kasutatakse protokolli ühekordseks täitmiseks. Me räägime elliptilisest kõverast Diffie-Hellmani efemeraalist (ECDHE). Selle stsenaariumi korral on lühiajalised võtmed allkirjastatud nii seadme staatiliste võtmete kui ka HSM-idega, mis võimaldab võtmete tugevat autentimist. Isegi kui tulevikus tekib volitamata juurdepääs staatilistele võtmetele, ei annaks see lühiajaliste võtmetega kaitstud vahetustele dekrüpteerimisvõimalusi.

Lisaks oleme rakendanud protokolli märkimisväärse täienduse, varjates seadmete staatilised võtmed turvalises kanalis. See ettevaatusabinõu takistab ründajatel seadmete staatilise sertifikaadi nähtavust, mis omakorda võib põhjustada varundus-/taastamistoimingute ajal kasutatavate kordumatute identifikaatorite lekkimist.

Tagasi Ledgeri taastamise juurde: seemnete teekond

Olgu, aeg minutiks peatuda.

Oleme käsitlenud palju teemasid, mis on seotud nii turvalisuse kui matemaatikaga, ning tulemuseks on protokoll, mis võimaldab turvaliselt suhelda mis tahes ebaturvalise võrgu kaudu. Võtame kokku, mida oleme seni näinud:

Kaks olemit saavad turvaliselt suhelda ebaturvalise kanali kaudu, kui lepivad kokku a ainulaadne saladus tänu ECDHE, mis on Diffie-Hellmani võtmelepingu protokolli rakendamine, mis kasutab lühiajalised võtmed edasise saladuse kaitsmiseks. Iga üksus on võimeline autentsust kontrollima nende korrespondendist tänu initsiaalile Sertifikaadi kontrollimine.

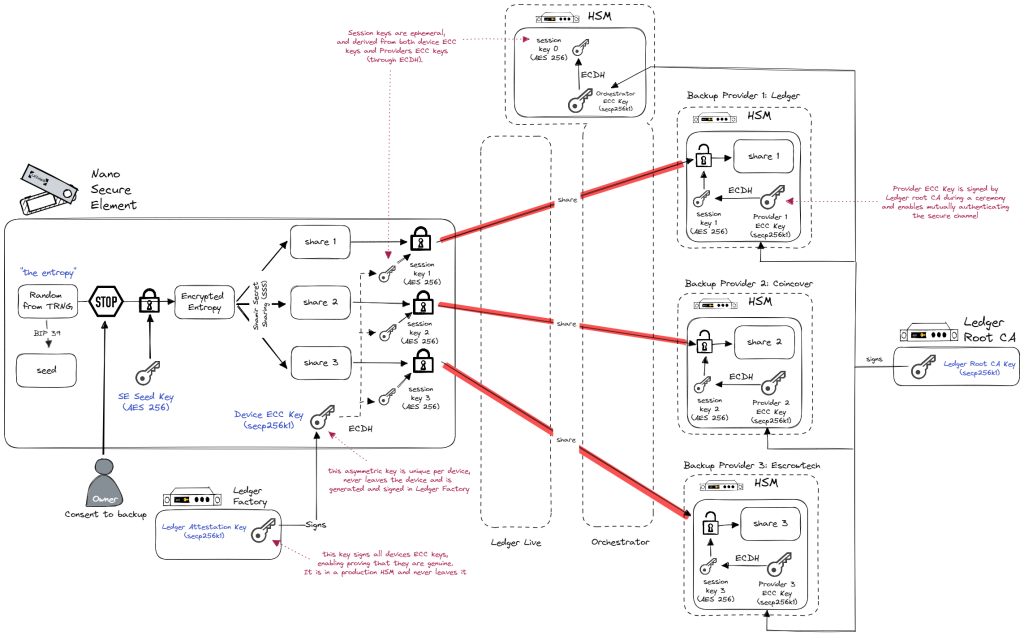

Ledger Recoveri puhul oleme loonud neli turvalist kanalit kasutades Secure Channel Protocol. Need kanalid ühendavad seadme iga varunduspakkuja ja orkestraatoriga, mis kõik on varustatud riistvara turbemoodulitega (HSM).

Igal osalejal on isiklik sertifikaat, mis on allkirjastatud pearaamatu sertifikaadiga, mis toimib usaldusahela juurena. Kui kasutaja seade esimest korda edastab Orchestratorile oma kavatsuse varundada, käivitab see autentitud ECDHE. Nende all mTLS seansside ajal edastab Orchestrator teavet, mis seob tulevased turvalised kanalid kasutaja konkreetse varundustaotlusega, koos kasutaja identiteediga, mida küsitakse seemne hilisemal taastamisel valideerimiseks.

Nii palju kui me püüame seda vältida, on mõnikord vaja saladusi serverites salvestada ja töödelda. See võib olla riskantne, kuna serverite kaitsmine ja neile juurdepääs on mittetriviaalne ülesanne. Selle riski maandamiseks kasutavad turvalisust väärtustavad ettevõtted ja tööstused Riistvara turvamoodulid. Need on spetsiaalne riistvara, mis kaitseb krüptograafilisi võtmeid ja pakub krüptograafilist töötlemist. HSM-idest räägime lähemalt selle ajaveebisarja hilisemates osades.

Kõik on valmis, et lõpuks teostada kogu toimingu kõige kriitilisem osa: kasutaja seemne kolme osa edastamine.

Taas loome uued turvalised kanalid, kuid seekord kasutaja Ledger seadme ja varunduspakkujate HSM-ide vahel otse. Algosakud edastatakse otsast lõpuni krüpteeritud kanalis nende lõplikku salvestuskohta, tagades samal ajal, et need jõuavad õigesse sihtkohta (see on koht, kus Pederseni salajagamise kontrollitavus tutvustati aastal osa 1 on kasulik).

Kasutaja seade autentib varunduspakkujate HSM-id ükshaaval ja varunduspakkujad teavad, et nad vahetavad unikaalse ametliku pearaamatuseadmega, mis selle konkreetse varundustaotluse algatas.

Keegi peale kasutaja seadme ja varunduspakkujate HSM-ide ei näe kunagi nende vastastikku autentitud turvaliste kanalite sümmeetriliste võtmetega krüptitud algjagamisi, isegi mitte Orchestrator.

Turvaliselt vastu võetud… ja salvestatud?

Selles osas oleme tutvustanud mitmeid uusi kontseptsioone, millest mõned on üsna tehnilised. Kõik need kontseptsioonid on vajalikud turvalise edastamise loomiseks, mis tagab teabevahetuse konfidentsiaalsuse ja terviklikkuse. Sõltumata võrgu ohutusest, saame nüüd saata oma salajasi aktsiaid, kartmata, et neid võidakse rikkuda või kinni pidada. See on päris uuendus!

Kogu protsessi toetab usaldusväärne krüptograafia ja turvaline riistvara teie Ledgeri riistvaraseadme ja igale varundusteenuse pakkujale kuuluvate HSM-ide kujul.

Nüüd on aeg asuda seemneaktsiate tagasisaamise juurde! Peame vaid paluma varunduspakkujatel meile tagasi saata aktsiad, mida nad oma infrastruktuuris hoiavad...

Kuid oodake: kuidas nad neid väga tundlikke andmeid täpselt salvestavad? See ei teeks meile midagi head, kui meil oleks kõige turvalisemad sidekanalid, kuid meie varupakkujad hoidsid aktsiaid lihtsalt tavalises tekstis ja palusid, et meid varastataks.

Nii et enne kui taastumisest räägime – me jõuame selleni, ma luban! –, peame 3. osas tegema kiire kõrvalepõike, et arutada meie seemneaktsiate turvalisust puhkeolekus. Püsige lainel!

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Autod/elektrisõidukid, Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- BlockOffsets. Keskkonnakompensatsiooni omandi ajakohastamine. Juurdepääs siia.

- Allikas: https://www.ledger.com/blog/part-2-genesis-of-ledger-recover-securely-distributing-the-shares

- :on

- :on

- :mitte

- : kus

- $ UP

- 13

- 32

- 7

- a

- Võimalik

- MEIST

- üle

- aktsepteerima

- juurdepääs

- Saavutada

- kinnitada

- õigusaktid

- lisatud

- lisamine

- Täiendavad lisad

- aadressid

- pärast

- jälle

- kokkuleppel

- Kokkulepe

- alice

- Materjal: BPA ja flataatide vaba plastik

- võimaldama

- võimaldab

- mööda

- Ka

- muuta

- alati

- an

- ja

- infrastruktuuri

- mistahes

- keegi

- midagi

- rakendused

- lähenemine

- OLEME

- ümber

- AS

- eeldab

- At

- autenditud

- autentib

- Autentimine

- autentsus

- asutus

- vältima

- ära

- tagasi

- tagatud

- Varundamine

- põhineb

- alus

- BE

- muutub

- olnud

- enne

- Algus

- on

- uskudes

- alla

- Pealegi

- Parem

- vahel

- suurem

- Natuke

- plokiahelad

- Blogi

- tera

- mõlemad

- Kast

- Ehitus

- kuid

- by

- CA

- kutsutud

- Kutsub

- tuli

- CAN

- ei saa

- võimeid

- juhul

- juhtudel

- sertifikaat

- Sertifikaadi asutus

- tunnistused

- kett

- muutma

- Kanal

- kanalid

- kontrollima

- valik

- Mündid

- tuleb

- tavaliselt

- edastama

- KOMMUNIKATSIOON

- Side

- Ettevõtted

- võrreldes

- kaalukad

- keerukus

- kompromiss

- Arvutama

- mõisted

- konfidentsiaalsus

- Võta meiega ühendust

- koosneb

- sisaldab

- sisu

- parandada

- Vastav

- võiks

- kursus

- kaetud

- looma

- kriitiline

- krüptograafia

- krüptograafia

- Praegu

- kõver

- Küberturvalisus

- andmed

- Andmevahetus

- määratletud

- tarnima

- sõltub

- kirjeldatud

- kirjeldus

- Disain

- sihtkoht

- detail

- seade

- seadmed

- DIG

- digitaalne

- Avalikustama

- arutama

- arutelu

- eristatav

- levitada

- levitamine

- jaotus

- do

- dokument

- ei

- dr

- juhib

- ajal

- e

- iga

- Ajalugu

- EC

- kumbki

- element

- Elliptiline

- varjatud

- võimaldades

- krüpteeritud

- krüpteerimist

- Lõpuks-lõpuni

- Lisaseade

- tagama

- üksuste

- üksus

- varustatud

- Samaväärne

- looma

- asutatud

- Eeter (ETH)

- eve

- Isegi

- KUNAGI

- täpselt

- näide

- suurepärane

- vahetamine

- vahetatud

- Vahetused

- vahetamine

- täitma

- täitmine

- Selgitama

- uurima

- lisatasu

- kaugele

- hirm

- väli

- Joonis

- lõplik

- Lõpuks

- leidmine

- lõpetama

- esimene

- Keskenduma

- Järel

- eest

- vorm

- Edasi

- edasi

- Sihtasutus

- neli

- Alates

- funktsioon

- tulevik

- koguma

- tekitama

- loodud

- genereerib

- teeniva

- Teke

- saama

- gif

- Andma

- antud

- Pilk

- eesmärk

- hea

- anda

- suur

- Grupp

- garantii

- tagatud

- garantiid

- olnud

- käsi

- Käed

- Raske

- raskem

- riistvara

- riistvaraseade

- Riistvara turvalisus

- Olema

- võttes

- he

- aitama

- siin

- teda

- tema

- Tulemus

- hoidma

- omab

- maja

- Kuidas

- Kuidas

- aga

- HTTPS

- Takistused

- i

- identifikaatorid

- Identity

- if

- täitmine

- rakendatud

- tööriistad

- oluline

- in

- kasvav

- tööstusharudes

- kurikuulus

- info

- Infrastruktuur

- olemuselt

- esialgne

- algatama

- algatatud

- Algatab

- ebakindel

- selle asemel

- terviklikkuse

- Kavatsus

- suhtlemist

- vahendaja

- sisse

- kehtestama

- sisse

- kaasama

- küsimustes

- IT

- ITS

- ise

- lihtsalt

- pidamine

- Võti

- võtmed

- Teadma

- teatud

- viimane

- pärast

- kiht

- viima

- Lekked

- pearaamat

- lahkus

- Tase

- võimendab

- võimendav

- nagu

- piirangud

- piiratud

- liising

- lukus

- Lukud

- Pikk

- pikaajaline

- enam

- välimus

- Partii

- TEEB

- palju

- matemaatiline

- matemaatiliselt

- matemaatika

- küsimus

- max laiuse

- mai..

- mõõtma

- mehhanism

- Vastama

- sõnum

- kirjad

- meetod

- minut

- Leevendada

- Kaasaegne

- Moodulid

- rohkem

- kõige

- liikuma

- palju

- mitmekordne

- korrutatakse

- Vajadus

- võrk

- mitte kunagi

- Uus

- järgmine

- ei

- märkimisväärne

- mitte midagi

- romaan

- nüüd

- number

- numbrid

- Lühidalt

- saamine

- Ilmne

- esineda

- of

- ametlik

- vanem

- on

- Kohapeal

- kunagi

- ONE

- ainult

- töö

- Operations

- or

- et

- päritolu

- originaal

- Muu

- muidu

- meie

- välja

- üle

- enda

- omanikuks

- omandiõigus

- paketid

- paar

- paari

- parameeter

- osa

- eriline

- isikutele

- osad

- partei

- paus

- täitma

- teostatud

- esitades

- inimene

- isiklik

- seotud

- Koht

- Lihttekst

- Platon

- Platoni andmete intelligentsus

- PlatoData

- Punkt

- võrra

- posti-

- võimas

- takistab

- esimene

- privaatsus

- era-

- Private Key

- Probleem

- protsess

- töötlemine

- tootma

- korralikult

- omadused

- kinnisvara

- kaitsma

- kaitstud

- kaitsta

- protokoll

- Tõesta

- anda

- tarnija

- pakkujad

- annab

- avalik

- avaliku võtme

- avalikud võtmed

- eesmärk

- Paneb

- küsimus

- Kiire

- juhuslik

- juhuslikkus

- jõuda

- valmis

- reaalne

- päris maailm

- tõesti

- põhjustel

- saab

- saajatele

- Taastuma

- taastumine

- taastumine

- nimetatud

- Sõltumata sellest

- regulaarselt

- kõrvaldama

- esindatud

- taotleda

- palutud

- nõutav

- Vahendid

- need

- REST

- taastama

- kaasa

- õige

- Oht

- Riskantne

- juur

- ohutu

- ohutult

- ohutus

- sama

- stsenaarium

- kava

- skeemid

- Teine

- Saladus

- lõigud

- kindlustama

- kindlalt

- kindlustada

- turvalisus

- vaata

- seeme

- nähtud

- valides

- saatma

- saatmine

- saadab

- tundlik

- Saadetud

- Seeria

- teenus

- istungid

- mitu

- Jaga

- jagatud

- Aktsiad

- jagamine

- ta

- peaks

- Allkirjad

- allkirjastatud

- märgatavalt

- sarnane

- lihtsalt

- ühekordne

- väiksem

- So

- nii kaugel

- LAHENDAGE

- Lahendab

- mõned

- heli

- spetsialiseeritud

- konkreetse

- määratletud

- Kaubandus-

- seisab

- algus

- Käivitus

- algab

- jääma

- Sammud

- varastas

- varastatud

- ladustamine

- salvestada

- ladustatud

- tugev

- Uuring

- selline

- Kokku võtta

- vahetama

- süsteemid

- Võtma

- rääkima

- Ülesanne

- Tehniline

- kui

- tänan

- et

- .

- Tulevik

- teave

- oma

- Neile

- SIIS

- teooria

- Seal.

- Need

- nad

- see

- põhjalikult

- kuigi?

- kolm

- Läbi

- Seega

- TIE

- aeg

- korda

- et

- märgid

- tööriist

- Tööriistakast

- töövahendid

- teema

- Teemasid

- Ülekanne

- Usalda

- Usaldatud

- püüdma

- Pöörake

- kaks

- lõpuks

- ei suuda

- paljastama

- all

- mõistma

- arusaadav

- ainulaadne

- us

- kasutama

- Kasutatud

- kasutusalad

- kasutamine

- tavaliselt

- kasutades

- kinnitamine

- väärtus

- kontrollitav

- Kontrollimine

- kontrollima

- kontrollimine

- väga

- nähtavus

- ootama

- tahan

- tahab

- oli

- Tee..

- kuidas

- we

- web

- hästi tuntud

- olid

- M

- millal

- millal iganes

- mis

- kuigi

- WHO

- kogu

- miks

- Wikipedia

- will

- koos

- jooksul

- ilma

- sõnad

- Töö

- maailm

- oleks

- sa

- Sinu

- ise

- sephyrnet