Pooljuhtide tootjad maadlevad selle üle, kuidas tagada kõrgelt spetsialiseerunud ja mitmekesine globaalne tarneahel, eriti kui nende IP väärtus ja sõltuvus tarkvarast suureneb – koos ründajate keerukuse ja ressurssidega.

Kui turvalisuse tagamiseks on olemas metoodikad ja standardid, on need sageli segased, tülikad ja puudulikud. Seal on palju lünki, eriti mõnede väiksemate IP, seadmete ja materjalide tarnijate seas, kus turvalisus jääb parimal juhul primitiivseks. See on osaliselt tingitud asjaolust, et varem keskenduti suures osas kiipide ja kiibitootjate haavatavustele. Kuid pooljuhtide tööstuses on ettevõtete vahel üha suurem vastastikune sõltuvus ning interaktsioonide arv kasvab keerukuse kasvades ja kiipide kujunduse muutudes heterogeensemaks. Nõrgem lüli seab ohtu kogu tarneahela ja hinnanguliselt on üle 50% turvaohtudest tarnijad.

Tootmine on eriti väärtuslik sihtmärk, kus varastatud andmeid saab kasutada ülikeerulises tehnoloogias võistluse alustamiseks. Isegi kui rünnakud on edukalt blokeeritud, võivad ründajate tehtud rikkumised või sissetung pikendada tarneaega ning lisada kulusid rikkumise põhjuse uurimisele ja vajalikele parandusmeetmetele. Need on ka piinlikud nende rünnakute ohvrite pärast, kes peavad klientidele ja reguleerivatele asutustele selgitama, mis läks valesti, millal see juhtus ja mida (kui üldse) võeti.

Tööstusharu on laienevast ohumaastikust hästi teadlik. Selle aasta SEMICON Westi küberturvalisuse foorumi peamine teema oli koostöö. Inteli, TSMC, Applied Materialsi, ASML-i, Lam Researchi ja Peer Groupi turbejuhid juhtisid kõik tähelepanu vajadusele tagada valdkonna sidusrühmade vaheline suhtlus, samuti turvastandardid ja -protsessid, mis hoiavad ära andmetega seotud rikkumisi ja lekkeid – kuid turvalisust muutmata koormav, et see takistab äritegevust.

Turvalisus jääb väljakutseks tehnoloogia igale poolele ja muutub üha keerulisemaks, kui rohkem protsesse ja seadmeid ühendatakse Internetti ja üksteisega. Ükski turvalisus pole täiuslik ja ühestki lahendusest ei piisa. Hea turvalisus on protsess ja nõuab turvalisust, samuti vastupidavust kogu tarneahelas. Haavatavuste ilmnemisel tuleb neid hinnata ja nendega tegeleda.

SEMICONis juhtisid mitmed infoturbe ametnikud (CISO-d) tähelepanu sellele, et umbes 60–90% mõjuvatest turbeprobleemidest tutvustas tarnija.

Haavatavused, tõkked, lahendused

Edukatel rikkumistel võivad olla ulatuslikud tagajärjed. Need võivad tarnimist edasi lükata, IP-lekkida ja põhjustada tööseisakuid. Samuti võivad need põhjustada nakatunud tooteid ja mõjutada ettevõtte kaubamärki.

Andmete jagamine pilves või muul viisil ning nutika tootmise kiire kasutuselevõtt on ainult suurendanud teadlikkust riskidest. Joon Ahn, IT-osakonna asepresident Amkor tehnoloogia võttis kokku turvalüngad, mida tuleb arvesse võtta:

- Ühenduse haavatavused: Nutikad tootmistehnoloogiad sõltuvad toimimiseks ühenduvusest, kuid see võib samuti tekitada haavatavusi. Häkkerid püüavad pääseda tundlikele süsteemidele turvamata võrguühenduste kaudu.

- Andmete rikkumised: Ühendatud seadmete suurem kasutamine ja andmete jagamine võib suurendada andmetega seotud rikkumiste ohtu. Kui tundlikud andmed pole korralikult kaitstud, pääsevad volitamata kasutajad neile juurde.

- Füüsiline turvalisus: Kuna tehased muutuvad automatiseeritumaks, muutub füüsiline turvalisus üha olulisemaks. Volitamata juurdepääs tehase põrandale võib põhjustada seadmete kahjustamise või varguse.

- Siseringi ähvardused: Töötajad, kellel on juurdepääs tundlikele süsteemidele ja andmetele, võivad kujutada endast turvariski, kui nad osalevad pahatahtlikus tegevuses või ohustavad turvalisust tahtmatult inimliku eksimuse tõttu.

Ohud võivad tulla mitmest suunast ja need võivad olla suunatud kõigele alates IT-st kuni rajatiste ja operatiivtehnoloogiani.

Robert Ivester, riikliku standardi- ja tehnoloogiainstituudi (NIST) pooljuhtide kaasamise vanemnõustaja, juhtis oma töötehnoloogia kirjelduses tähelepanu sellele, et tootjad ja nende tarneahelad sõltuvad üha enam paljudest programmeeritavatest süsteemidest ja seadmetest, mis suhtlevad füüsilise keskkonnaga. See hõlmab tööstuslikke juhtimissüsteeme ja hoonehaldussüsteeme.

Vahepeal hõlmavad rajatised enamat kui lihtsalt hoone. "Räägime rajatiste turvalisusest, sest masin ei saa töötada ilma toite, kemikaalide, gaaside ja ka jäätmeprotsesside juhtimiseta,” ütles TSMC ettevõtte infoturbe juht James Tu. „Rajatise turvalisus on kriitilise tähtsusega, sest see on ohutusprobleem. Keskendume rajatiste turvalisuse ja infrastruktuuri turvalisuse kombinatsioonile.

Teised nõustuvad. "Nende turvalünkade kõrvaldamiseks võib astuda mitmeid samme, nagu riskianalüüside läbiviimine, töötajate koolitamine ja füüsiliste turvameetmete rakendamine," ütles Amkori Ahn.

Tarkvara puhul nõuab nõuetele vastavuse saavutamine oma jalajälje mõistmist ja jätkusuutliku turvalisuse lähenemisviisi loomist. "Kui tarnime tarkvara erinevatesse tehastesse, on mõnikord olemas eriversioon või erinõue," ütles Peer Groupi president ja tegevjuht Mike Kropp. "Nii et meie tarkvara on tegelikult erinev. Peame mõtlema, kuidas saaksime järgida. Võib-olla on nendel miljonil seadmel olevas koodireas midagi, mida seal olla ei tohiks.

Kropp selgitas, et võti on oma jalajälje mõistmine ja seejärel korratavate protsesside ülesehitamine selle ümber. See jalajälg hõlmab töötajate arvu, kellel on juurdepääs tarkvara IP-le (200), klientide tehaste arvu (120+) ja nendega seotud seadmeid (> 4,000). Peer Groupi vahvlite käitlemise tarkvara kohta ütles ta, et installitud baasil on rohkem kui 90,000 130 ühendust. Kuid oma jalajälje mõistmine tähendab ka teie tarkvara toetatavate operatsioonisüsteemide arvu mõistmist, mida Peer Groupi puhul on kümneid, ja kolmandate osapoolte raamatukogude tuvastamist, millele teie tarkvara tugineb, mis on XNUMX.

Turvalisuse jälgimine on pidev protsess, kuid see peab olema võimalikult automatiseeritud ja arendusprotsessi sisse ehitatud.

"Tarnime oma parimate teadmiste kohaselt turvalist tarkvara,” ütles Kropp. "Kui meie enda tarkvaras tuvastatakse haavatavus, käsitleme seda kui defekti. Määrame raskusastmega tööüksuse ja lisame selle sisuarendaja tööloendisse. Kui teeme seda protsessi lõpus, on juba hilja. See peab toimuma osana meie arengukeskkonnast. Muutsime oma äritegevust, et vastata turvalisusele kui rutiinsele tegutsemisviisile.

Joonis 1: Tarkvara haavatavuse protsessi näide. Allikas: Peer Group

Andmete jagamine ja turvalisus on alati murekohaks. "Lisaks füüsilisele turvalisusele on meie teel autonoomse nutika tehase poole muutunud probleemiks pilveinfo turvalisus, eriti kui püüame omaks võtta generatiivset tehisintellekti," ütles James Lin, ettevõtte nutika tootmise osakonna direktori asetäitja. UMC. "Moodsate generatiivsete AI-mudelite koolitamiseks on vaja tundlikke ettevõtteandmeid suures GPU keskkonnas. Kui tahame kasutada ettevõtte pilvelahendust, on kõrgeim teabeturbe sertifikaat hädavajalik.

Generatiivne tehisintellekt on uus oht andmete turvalisusele, kuna see suudab andmeosasid arukalt omavahel siduda, selle asemel et püüda neid kõiki ühest kohast haarata. Ühe aruande kohaselt kasutasid insenerid ChatGPT-tehnoloogiat, et optimeerida testimise jadasid, et tuvastada vigu kiipides, ja eraldi intsidendi korral koosolekumärkmete esitluseks teisendamiseks. Mõlemal juhul jagati tundlikku teavet väljaspool ettevõtet. [1]

Pilv ise sisaldab tipptasemel turvalisust, kuid see pole kogu pilt. "Enamik tootjaid ütleb, et andmeturve (pilv versus kohapealne) on suurim probleem. Usun, et suurte pakkujate pilvandmeturve (AWS/Azure jne) on turvalisem kui ükski praegune kohapealne keskkond,“ ütles ettevõtte turunduse asepresident David Park. Tignis. "Suurim probleem pole väljaspool häkkimist, vaid kasutajate ebaõige volitamine. Kui annate töötajale sobimatult juurdepääsu, on see sama halb kui lubada häkkeril teie turvalisust rikkuda. Siseturvalisus ja load on suureks probleemiks, kuna nutikast tootmisest saab norm.

Andmed, mis liiguvad pilve ja sealt välja, ning andmed ja tarkvara, mida jagatakse erinevate ettevõtete või kontorite vahel, võivad olla palju vähem turvalised. Ja kuigi krüpteerimine on tavapärane viis selliste andmete kaitsmiseks, ei tööta see keerulises tarneahelas, kuna enamik ettevõtteid blokeerib sissetulevad krüptitud andmed ja tarkvara.

"Täna ei ole me paljuski oma äriga kooskõlas, eriti mis puudutab meie andmeid," märkis Jason Callahan, asepresident ja infoturbe juht. Lam Research. „Tegutseme null-usalduse vaatenurgast. Kuid me kõik jagame intellektuaalomandit. Nii et ilmselgelt valitseb palju usaldust. Oleme teinud koostööd oma tarnijate ja teistega, et jagada teavet tõhusal viisil. Võrgukontseptsiooni tõttu sattusime teetõkkesse. Põhimõtteliselt ei usalda me turvatöötajatena krüptimist. Ma avastasin, et kõik blokeerivad krüptimist nende keskkonda. Kui olete võrguinimene, võib krüpteerimine olla halb. Ja põhimõtteliselt on see meie suurim nõrkus. Me keelasime krüptimise, mis on minu jaoks šokeeriv, sest me oleme inimesed, kes sundisid kõiki krüpteerima kõike, mis sees on.

Krüpteerimisel on kolm traditsioonilist probleemi. Esiteks võib see sisaldada pahavara või põhjustada rikkumist ja seda ei saa enne dekrüpteerimist teada. Teiseks võib see varjata andmete väljafiltreerimise mehhanismi. Ja kolmandaks võib see takistada juriidilist kohtuekspertiisi või avastamist õigusvaidlustes.

Callahan vaidlustas kõik need probleemid, märkides, et igaühel on oma turvaprogrammi nurgakiviks põhjalik kaitse, sealhulgas viirusetõrjetarkvara ning lõpp-punkti tuvastamine ja reageerimine (EDR), et tuvastada pahavara ja rikkumisi. Andmete väljafiltreerimine on siseringi risk ning ettevõtetel on selle lahendamiseks vahendid ja süsteemid. Juriidilise kohtuekspertiisi või avastustega seotud mured on nurgapealsed juhtumid. Ohutu edastamise tagamiseks on intellektuaalomandi krüpteerimise lubamine palju olulisem.

Tarnija haldamine turvalisuse tagamiseks

Kõik CISOd nõustusid, et turvalisuse juhtimine kogu tarneahelas on hädavajalik. Seda on aga lihtsam öelda kui teha. Tarnijate arv on tohutu, mis teeb sellest tohutu väljakutse.

Tarkvaratarnija puhul hõlmab see kolmandate osapoolte teeke. Seadmetarnijate jaoks on see komponentide tarnijad. Ja tehaste jaoks on see tootmisseadmed, materjalid, tarkvara tarnijad ja arvutiriistvara. Näiteks ASML-i CISO Aernout Reijmer ütles, et ettevõtte seadmed koosnevad umbes 380,000 5,000 komponendist, mida pakuvad umbes XNUMX tarnijat.

Teiste seas korraldavad TSMC ja ASML oma tarnijatele koolitust. Samuti on nad seadistanud hoiatused, mis aitavad toetada väiksemaid tarnijaid, kellel pole sageli suurt turvarühma.

Standardid

NIST küberturvalisuse raamistik [2] annab juhised organisatsioonide enda tavade loomiseks. On ka mitmeid ISO standardeid (nt ISO 17001, 27110), kuid need keskenduvad infoturbele. Lisaks ei kehti need üldised standardid lihtsalt keerukate tehaseseadete puhul, kuhu on paigaldatud välisseadmed.

Eelkõige sisaldavad Fabs kõrge väärtusega sihtmärke, suurt keerukust ja ajaloolist vastumeelsust tehaseseadmete uuendamise vastu. See kombinatsioon muudab tehased ja valukojad turvaprobleemide suhtes eriti haavatavaks, ajendades SEMI liikmeid Taiwanis ja Põhja-Ameerikas järgima seadmetega seotud tööstusharuspetsiifilisi standardeid. Kaks SEMI töörühma määratlesid tehaseseadmete turvalisuse - E187 (Taiwan) ja E188 (Põhja-Ameerika). Nendes standardites sisaldub:

SEMI E187: Fab-seadmete küberturvalisus

- Ühine minimaalne turbenõuete kogum fab-seadmetele, mis on loodud originaalseadmete tootjate poolt juurutamiseks Linuxi või Windowsi töötavate fab-seadmete jaoks;

- Keskenduge võrgu turvalisusele, lõpp-punktide projekteerimisele ja turvaseirele.

SEMI E188: Pahavaravaba seadmete integreerimine

- Raamistik pahavara rünnakute leevendamiseks seadmete paigaldamise ja hoolduse ajal, mis põhineb täpselt määratletud aruandlusnõuetel;

- Nõuab pahavara skannimist ja süsteemi tugevdamist, samuti sissetuleva tarkvara ja paikade kontrollimist teadaolevate haavatavuste suhtes.

"Need kaks standardit täiendavad üksteist," ütles Peer Groupi turundusdirektor Doug Suerich. „SEMI E187 eesmärk on tagada, et seadmed oleksid kavandatud ja konfigureeritud nii, et need tehases esmakordselt ilmuvad turvalisuse ja hooldatavuse algtasemele. SEMI E188 käsitleb üksikasjalikumalt SEMI E187 teemade alamhulka – täpsemalt, pakkudes nõudeid, mis on seotud seadmete paigaldamise ajal ründevara tehasesse toomise ohu vähendamisega ja kohapealse toega. Standardimeeskonnad töötavad erinevate SEMI E187 teemade veelgi laiendamise nimel.

Neid standardeid võetakse kasutusele ja tootjad nõuavad seda äsja paigaldatud seadmete jaoks.

Hinnanguid

Turvahinnanguid kasutatakse tarnija turbetaseme mõistmiseks. Tulemusi saab kasutada ostude mõjutamiseks ja tarnijate täiustuste tuvastamiseks. TSMC-s Tu osutas oma ettevõtte tarnija hindamisprotsessile, mis hõlmab kolmanda osapoole veebipõhist hindamist ja 135 küsimuse enesehinnangut, mis hõlmavad järgmisi valdkondi:

- Sertifitseerimine ja riskihindamine;

- Varude haldamine ja füüsiline turvalisus;

- Küberjulgeolekuintsidentide tuvastamine ja reageerimine;

- Süsteemiarendus ja rakenduste turvalisus;

- Võrguturve ja muudatuste juhtimine;

- Organisatsioonipoliitika ja inimressursside turvalisus;

- Arvuti kasutamine ja teabehaldus ning

- Identiteedi- ja juurdepääsuhaldus.

Kõik suuremad pooljuhtide tootjad toimivad nii hästi kui vaja ja täidavad oma klientidele hinnanguid. Kuid nõudmine, et igal ettevõttel oleks oma hinnang, ajab kogu tööstusharu alla. "Me koormame tööstust igasuguste turbehinnangutega üle," ütles ASML-i Reijmer. „Meil pole õrna aimugi, mida me oma tarneahelas juba kasutusele võtame. Kui teeme selle liiga keeruliseks, kui me selle üle projekteerime, siis me ei hakka lahenduste kallale.

Teised nõustuvad. "Mul on seda täiskohaga teinud 15 inimest ja nad vastasid küsimustele, et saaksin oma toodet müüa," ütles Brent Conran, Inteli CISO. "Mis siis, kui ma panen selle töö tegelikult küberjulgeolekusse? Kas see pole parem viis? Kõik peaksid arvestama, et viimase 20 aasta jooksul tehtust ei pruugi piisata, sest oleme nii digitaalsed ja see liigub nii kiiresti.

Samuti puuduvad hinnangutel taastumise ja vastupidavusega seotud peamised atribuudid. "Meie jõupingutuste ja riskide vähendamise vahel puudub seos," ütles Kannan Perumal, CISO. Applied Materials. "Meil on selle probleemi lahendamiseks palju asju, kuid oleme endiselt hädas, sest meil on nii palju tarnijaid ja saame teha ainult olemasolevate ressurssidega."

Perumal viitas pooljuhtide tarneahela küberriskide hindamise standardite puudumisele. Sellest tulenevalt on igal ettevõttel oma tarnija turvameeskond (kui tal on selleks spetsiaalne meeskond) läbi viidud oma hinnang, mis muudab selle ressursimahukaks ülesandeks. Lisaks ei keskendu hinnangud kõigile olulistele asjadele, nagu taastumine ja vastupidavus.

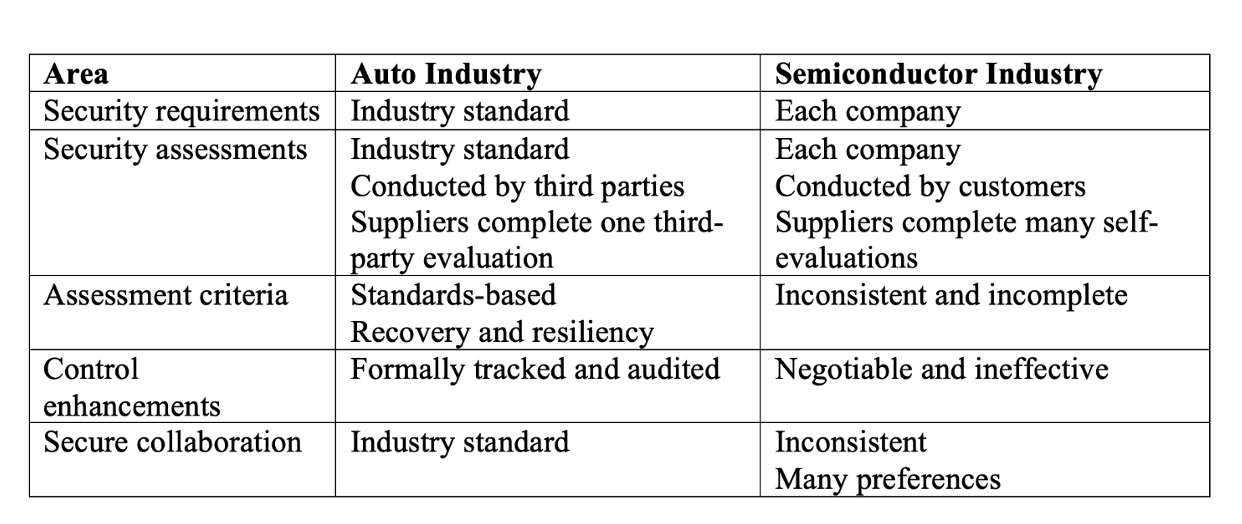

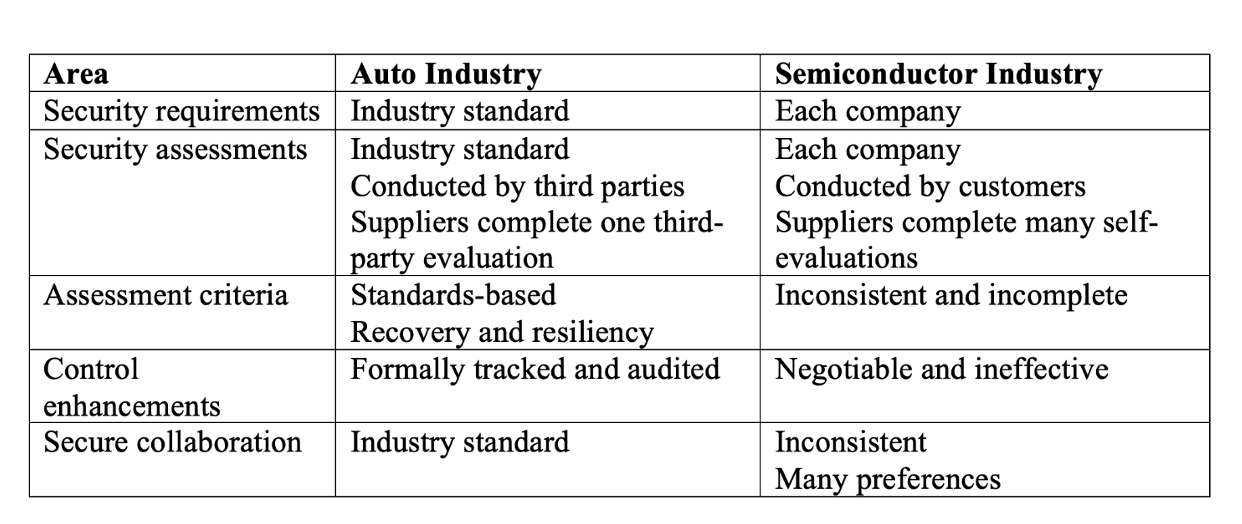

Sarnaselt pooljuhtide tööstusele on ka autotööstusel hallata suur hulk tarnijaid. Perumal uuris, kuidas need kaks tööstust turvalisusega tegelevad. Võrdlus kinnitab seda, mida mitmed CISO-d esile tõstsid – kiibitööstus vajab protsessi haldamiseks tõhusat raamistikku, ühiseid kriteeriume ja kolmanda osapoole sertifitseerimisgruppi.

Joonis 2: Tarneahela küberturvalisuse riskijuhtimise võrdlused. Allikas: K. Perumal, Applied Materials

Kutsub üles koostööle

Pooljuhtide tööstuse jaoks on sügava vastastikuse sõltuvuse tõttu vajalik kaitse väljaspool ettevõtte piire. Keerulise toimingu ja paljude turvaprobleemide sisenemispunktide tõttu on tõhus ja ökonoomne koostöö vajalik. Nagu Inteli Conran tabavalt ütles: "Me ei saa seda üksi teha. Meil kõigil on vaja kokku saada, et tarneahelas läbi töötada ja mõista paljusid asju, mida peame selle masina töös hoidmiseks tegema.

Küberjulgeolekualase koostöö edasiliikumine ei hõlma mitte ainult standarditega nõustumist ja tarnijate jaoks tunnustatud hindamisprotsessi. See nõuab ka suuremate pooljuhtide tehaste ja seadmete tarnijate teadmiste ühendamist. Seda tehes saab tööstus võimalikult kiiresti õppida tavaliste ohtudega tegelema. Selle koostöötaseme võimaldamiseks moodustab SEMI küberturvalisuse konsortsiumi.

— Susan Rambo aitas sellesse loosse kaasa.

viited

- Samsung ChatGPT sündmus https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- NIST küberturvalisuse raamistik https://nist.gov/cyberframework

- SEO-põhise sisu ja PR-levi. Võimenduge juba täna.

- PlatoData.Network Vertikaalne generatiivne Ai. Jõustage ennast. Juurdepääs siia.

- PlatoAiStream. Web3 luure. Täiustatud teadmised. Juurdepääs siia.

- PlatoESG. Autod/elektrisõidukid, Süsinik, CleanTech, Energia, Keskkond päikeseenergia, Jäätmekäitluse. Juurdepääs siia.

- PlatoTervis. Biotehnoloogia ja kliiniliste uuringute luureandmed. Juurdepääs siia.

- ChartPrime. Tõsta oma kauplemismängu ChartPrime'iga kõrgemale. Juurdepääs siia.

- BlockOffsets. Keskkonnakompensatsiooni omandi ajakohastamine. Juurdepääs siia.

- Allikas: https://semiengineering.com/securing-chip-manufacturing/

- :on

- :on

- :mitte

- : kus

- $ UP

- 000

- 1

- 15%

- 20

- 20 aastat

- 200

- 90

- a

- võime

- MEIST

- absoluutne

- absoluutselt

- aktsepteeritud

- juurdepääs

- juurdepääsu haldamine

- pääses

- Vastavalt

- saavutamisel

- üle

- tegevus

- tegevus

- tegelikult

- lisama

- lisamine

- aadress

- Vastuvõtmine

- nõuandja

- vastu

- kokkuleppel

- AI

- AI mudelid

- teated

- joondatud

- Materjal: BPA ja flataatide vaba plastik

- Lubades

- üksi

- mööda

- juba

- Ka

- alati

- Ameerika

- vahel

- an

- ja

- infrastruktuuri

- mistahes

- taotlus

- rakenduse turvalisus

- rakendatud

- kehtima

- lähenemine

- OLEME

- valdkondades

- tekkima

- ümber

- AS

- hindamine

- hinnangud

- seotud

- At

- Reageerib

- suhtumine

- atribuudid

- Automatiseeritud

- auto

- autonoomne

- saadaval

- teadlik

- teadlikkus

- Halb

- tõkked

- baas

- põhineb

- Baseline

- BE

- sest

- muutuma

- muutub

- olnud

- on

- Uskuma

- BEST

- Parem

- vahel

- Peale

- Suur

- suurim

- Blokeerima

- blokeeritud

- blokeerimine

- mõlemad

- bränd

- rikkumine

- rikkumisi

- brent

- lai

- Ehitus

- ehitatud

- äri

- kuid

- by

- CAN

- ei saa

- juhul

- juhtudel

- Põhjus

- tegevjuht

- sertifikaat

- kett

- ketid

- väljakutse

- raske

- muutma

- muutunud

- ChatGPT

- Kontroll

- kemikaalide

- juht

- infoturbe juht

- kiip

- laastud

- CISO

- Cloud

- kood

- koostöö

- kombinatsioon

- Tulema

- tuleb

- tulevad

- ühine

- Ettevõtted

- ettevõte

- Ettevõtte omad

- võrdlus

- konkurents

- täiendavad

- keeruline

- keerukus

- Vastavus

- komponent

- komponendid

- kompromiss

- arvuti

- mõiste

- Murettekitav

- Murettekitav

- Juhtimine

- konfigureeritud

- segane

- seotud

- ühendatud seadmeid

- Side

- Side

- Arvestama

- kaaluda

- koosneb

- konsortsium

- sisu

- Aitas

- kontrollida

- muutma

- Nurk

- nurgakivi

- Korporatiivne

- Korrelatsioon

- kulud

- võiks

- kattes

- looma

- kriteeriumid

- kriitiline

- klient

- Kliendid

- cyber

- küberturvalisus

- Küberturvalisus

- kahju

- andmed

- Andmete rikkumine

- andmekaitse

- andmete jagamine

- David

- pühendunud

- sügav

- sügavam

- määratletud

- viivitus

- tarnima

- edastamine

- tarne

- sõltuvus

- asetäitja

- kirjeldus

- kavandatud

- disainilahendused

- tuvastatud

- Detection

- & Tarkvaraarendus

- seadmed

- erinev

- digitaalne

- suunad

- Juhataja

- avastus

- vaidlused

- mitu

- jaotus

- do

- Ei tee

- teeme

- tehtud

- Ära

- alla

- seisakuaeg

- kümneid

- ajam

- kaks

- ajal

- e

- iga

- lihtsam

- haridus-

- Tõhus

- mõju

- tõhus

- jõupingutusi

- omaks võtma

- Töötaja

- töötajad

- võimaldama

- krüpteeritud

- krüpteerimist

- lõpp

- Lõpp-punkt

- tegelema

- tegevus

- Inseneride

- tagades

- ettevõte

- kanne

- keskkond

- seadmed

- viga

- eriti

- Hinnanguliselt

- jms

- hinnatud

- Isegi

- sündmus

- Iga

- igaüks

- kõik

- näide

- eksfiltreerimine

- eksisteerima

- laiendades

- teadmised

- Selgitama

- selgitas

- väline

- rajatised

- Rajatise

- asjaolu

- tehased

- tehas

- kaugele

- KIIRE

- vead

- väli

- Viigipuu

- täitmine

- esimene

- Põrand

- Keskenduma

- Järel

- Jalajälg

- eest

- relvajõud

- kohtumeditsiini

- foorumid

- edasi

- avastatud

- Raamistik

- tasuta

- Alates

- täis

- funktsioon

- põhimõtteliselt

- edasi

- kasu

- lünki

- Üldine

- generatiivne

- Generatiivne AI

- saama

- Andma

- Globaalne

- Goes

- läheb

- hea

- Hea turvalisus

- GPU

- rüütama

- Grupp

- Grupi omad

- Kasvavad

- juhised

- häkker

- häkkerid

- häkkimine

- Käsitsemine

- juhtuda

- juhtus

- riistvara

- Olema

- he

- juhataja

- pea

- aitama

- aitab

- Suur

- kõrgeim

- Esiletõstetud

- kõrgelt

- takistama

- tema

- ajalooline

- Kuidas

- Kuidas

- aga

- HTTPS

- tohutu

- inim-

- Inimressursid

- i

- idee

- identifitseerima

- identifitseerimiseks

- if

- tohutu

- mõju

- mõjuv

- rakendatud

- rakendamisel

- oluline

- parandusi

- in

- juhtum

- sisaldama

- lisatud

- hõlmab

- Kaasa arvatud

- Sissetulev

- Suurendama

- kasvanud

- Tõstab

- üha rohkem

- tööstus-

- tööstusharudes

- tööstus

- tööstusharuspetsiifiline

- mõju

- info

- infoturbe

- Infrastruktuur

- sees

- Insider

- paigaldamine

- Instituut

- Intel

- intellektuaalne

- intellektuaalomandi

- suhelda

- interaktsioonid

- sisemine

- Internet

- sisse

- sisse

- sisse

- kaasama

- IP

- ISO

- probleem

- küsimustes

- IT

- ITS

- ise

- james

- liitumine

- hüppama

- lihtsalt

- hoidma

- Võti

- Teades

- teadmised

- teatud

- töö

- puudus

- Põgenemine

- maastik

- suur

- viimane

- Hilja

- lekkima

- Õppida

- Õigus

- vähem

- Tase

- Finantsvõimendus

- raamatukogud

- nagu

- lin

- liinid

- LINK

- Linux

- nimekiri

- Partii

- masin

- tehtud

- säilitada

- hooldus

- peamine

- tegema

- TEEB

- Tegemine

- malware

- juhtima

- juhtimine

- juhtiv

- viis

- Tootjad

- tootmine

- palju

- Turundus

- materjalid

- küsimus

- max laiuse

- mai..

- võib olla

- me

- vahendid

- Vahepeal

- meetmed

- mehhanism

- Vastama

- koosolekul

- liikmed

- metoodikad

- mike

- miljon

- miinimum

- puuduvad

- Leevendada

- mudelid

- järelevalve

- rohkem

- kõige

- liikumine

- liikuv

- palju

- peab

- my

- riiklik

- vajalik

- Vajadus

- vajadustele

- võrk

- Network Security

- võrgustike loomine

- Uus

- äsja

- nst

- ei

- põhja-

- Põhja-Ameerika

- märkused

- märkides

- number

- vaadeldud

- of

- Ohvitser

- ametnikud

- bürood

- sageli

- on

- ONE

- jätkuv

- Internetis

- ainult

- tegutsevad

- operatsioonisüsteemid

- töö

- töökorras

- optimeerima

- or

- et

- Muu

- teised

- meie

- välja

- väljaspool

- enda

- park

- osa

- eriline

- eriti

- minevik

- Paikade

- tee

- peer

- Inimesed

- täiuslik

- teostatud

- esitades

- Õigused

- inimene

- Isiksused

- füüsiline

- Füüsiline turvalisus

- pilt

- tükk

- Koht

- Platon

- Platoni andmete intelligentsus

- PlatoData

- rohke

- Punkt

- Vaatepunkt

- võrra

- poliitika

- võimalik

- võim

- tavad

- esitlus

- president

- vältida

- primitiivne

- Probleem

- protsess

- Protsessi juhtimine

- Protsessid

- Toode

- Toodet

- Programm

- Projektsioon

- korralikult

- kinnisvara

- kaitsta

- tingimusel

- pakkujad

- annab

- pakkudes

- Ostud

- panema

- Paneb

- Küsimused

- valik

- kiire

- pigem

- taastumine

- vähendamine

- vähendamine

- Regulaatorid

- seotud

- vastumeelsus

- lootma

- jäänused

- korratav

- aru

- Aruandlus

- nõutav

- nõue

- Nõuded

- Vajab

- teadustöö

- vastupidavust

- ressursimahukas

- Vahendid

- vastus

- kaasa

- Tulemused

- Oht

- riskianalüüsi

- riskijuhtimise

- riskide

- Valtsitud

- Rolling

- jooks

- jooksmine

- ohutu

- ohutus

- Ütlesin

- ütlema

- skaneerimine

- Hinded

- Teine

- kindlustama

- tagatud

- kindlustada

- turvalisus

- Turvameetmed

- Turvaohud

- müüma

- Semi

- pooljuht

- vanem

- Vanem nõuandja

- tundlik

- eri

- komplekt

- kehtestamine

- mitu

- Jaga

- jagada teavet

- jagatud

- jagamine

- peaks

- väiksem

- nutikas

- So

- tarkvara

- lahendus

- Lahendused

- mõned

- midagi

- mõnikord

- keerukus

- allikas

- eriline

- spetsialiseeritud

- eriti

- huvirühmad

- standard

- standardite

- algus

- modernne

- Sammud

- Veel

- varastatud

- Lugu

- Võitlemine

- Edukalt

- selline

- piisav

- tarnija

- Tarnijate

- varustama

- tarneahelas

- Tarneahelad

- toetama

- Susan

- jätkusuutlik

- süsteem

- süsteemid

- Taiwan

- Võtma

- võtnud

- rääkima

- sihtmärk

- eesmärgid

- Ülesanne

- ülesanded

- meeskond

- meeskonnad

- Tehnoloogiad

- Tehnoloogia

- test

- kui

- et

- .

- vargus

- oma

- teema

- SIIS

- Seal.

- Need

- nad

- asjad

- mõtlema

- Kolmas

- kolmanda osapoole

- see

- need

- oht

- ähvardused

- kolm

- Läbi

- läbi kogu

- aeg

- korda

- et

- täna

- kokku

- liiga

- töövahendid

- Teemasid

- suunas

- traditsiooniline

- koolitus

- üle

- käsitlema

- Usalda

- püüdma

- tsmc

- kaks

- mõistma

- mõistmine

- tagamata

- kuni

- Värskendused

- peale

- us

- kasutama

- Kasutatud

- Kasutajad

- väärtus

- versioon

- Versus

- pahe

- Asepresident

- ohvreid

- vaade

- Haavatavused

- haavatavus

- Haavatav

- tahan

- oli

- Jäätmed

- Tee..

- kuidas

- we

- nõrkus

- Hästi

- hästi määratletud

- läks

- olid

- Läände

- M

- millal

- mis

- kuigi

- WHO

- kogu

- laialt levinud

- will

- aknad

- koos

- jooksul

- ilma

- Töö

- töö

- Vale

- aastat

- sa

- Sinu

- sephyrnet