Los analistas han descubierto una APT vinculada a Irán que envía correos electrónicos maliciosos a altos funcionarios del gobierno israelí.

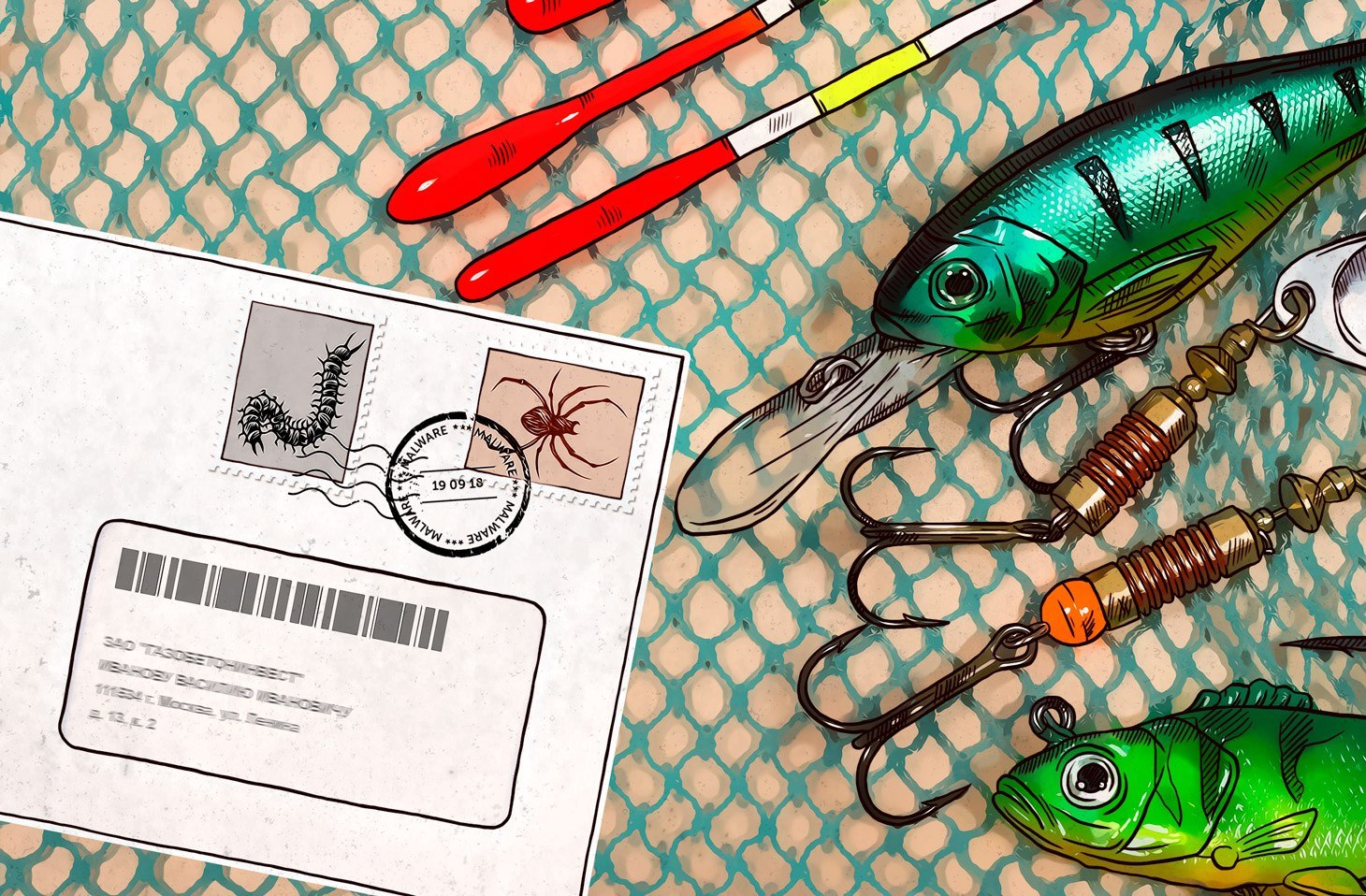

Se cree que un grupo de amenaza persistente avanzado, con vínculos con Irán, está detrás de una campaña de phishing dirigida a personal gubernamental y militar israelí de alto perfil, según a un informe de Check Point Software.

Los objetivos de la campaña incluyeron un alto liderazgo en la industria de defensa israelí, el ex embajador de EE. UU. en Israel y el ex viceprimer ministro de Israel.

El objetivo de la campaña, dijeron los investigadores, era obtener información personal de los objetivos.

Correos electrónicos falsos de direcciones legítimas

Uno de los objetivos, según Check Point, es Tzipi Livni, ex ministra de Relaciones Exteriores, ministra de Justicia y viceprimera ministra de Israel. Los investigadores creen que el objetivo fue seleccionado debido a la lista de contactos de alto calibre en su libreta de direcciones.

No hace mucho tiempo, recibió un correo electrónico de, según los investigadores, “un conocido ex mayor general de las FDI que ocupó un puesto muy delicado”. La dirección del remitente no fue falsificada: era el mismo dominio con el que se había escrito antes. Traducido del hebreo, el mensaje decía:

Hola mis queridos amigos, Por favor vean el artículo adjunto para resumir el año. ((*sólo ojos*)) Por supuesto que no quiero que se distribuya, porque no es la versión final. Estaré encantado de recibir comentarios de cualquier tipo. Que tengas un gran resto del día.

El mensaje contenía un enlace. Livni se demoró en hacer clic en el enlace, lo que provocó varios correos electrónicos de seguimiento.

Buenos días, no he tenido noticias tuyas. Algunos amigos me enviaron comentarios. Tus comentarios también son muy importantes para mí. Sé que estás muy ocupado. Pero quería pedirte que te tomes tu tiempo y leas el artículo. Buena semana

La persistencia del remitente y la ráfaga de mensajes despertaron sus sospechas, según Check Point. Después de que Livni se reunió con el ex mayor general, quedó claro que los correos electrónicos se enviaron desde una cuenta comprometida y que el contenido de los mensajes formaba parte de un ataque de phishing.

Fue una historia similar para los otros objetivos de esta campaña: los correos electrónicos sospechosos se enviaban desde contactos legítimos.

¿Qué sucedió realmente

El método de ataque no era particularmente técnico. “La parte más sofisticada de la operación es la ingeniería social”, señaló Sergey Shykevich, gerente del grupo de inteligencia de amenazas de Check Point Research. Dijo que la campaña era "una cadena de phishing muy específica que está diseñada específicamente para cada objetivo". Los correos electrónicos de phishing creados personalmente son una técnica llamada phishing selectivo.

Los atacantes iniciaron sus ataques de spear phishing, primero al comprometer una libreta de direcciones de correo electrónico perteneciente a un contacto de su objetivo. Luego, usando la cuenta secuestrada, continuarían una cadena de correo electrónico ya existente entre el contacto y el objetivo. Con el tiempo, dirigirían la conversación para engañar al objetivo para que haga clic o abra un enlace o documento malicioso.

“Algunos de los correos electrónicos incluyen un enlace a un documento real que es relevante para el objetivo”, señalaron los analistas de Check Point. Por ejemplo, una “invitación a una conferencia o investigación, página de phishing de Yahoo, enlace para cargar escaneos de documentos”.

“El objetivo”, al final, era “robar su información personal, escaneos de pasaportes y robar acceso a sus cuentas de correo”.

Quien y porque

“Tenemos evidencia sólida de que comenzó al menos a partir de diciembre de 2021”, escribió Shykevich, “pero asumimos que comenzó antes”.

En su análisis, los investigadores encontraron evidencia que creen que apunta al grupo Phosphorus APT vinculado a Irán (también conocido como Charming Kitten, Ajax Security, NewsBeef, APT35). El fósforo es uno de los MEJOR DE TU lector activo APT, con “una larga historia de realizar operaciones cibernéticas de alto perfil, alineadas con los intereses del régimen iraní, así como de atacar a funcionarios israelíes”.

Irán e Israel suelen estar en desacuerdo, y estos ataques se produjeron “en medio de una escalada de tensiones entre Israel e Irán. Con los recientes asesinatos de funcionarios iraníes (algunos afiliados al Mossad israelí) y los intentos frustrados de secuestrar a ciudadanos israelíes en todo el mundo, sospechamos que Phosphorous continuará con sus esfuerzos continuos en el futuro”.

- blockchain

- Coingenius

- carteras de criptomonedas

- intercambio crypto

- seguridad cibernética

- ciberdelincuentes

- La Ciberseguridad

- departamento de seguridad nacional

- billeteras digitales

- cortafuegos

- Gobierno

- Kaspersky

- el malware

- Mcafee

- NexBLOC

- Platón

- platón ai

- Inteligencia de datos de Platón

- Juego de Platón

- PlatónDatos

- juego de platos

- VPN

- seguridad del sitio web

- zephyrnet