ΜΗΝ ΠΑΝΙΚΟΒΑΣΕΙΣ… ΑΛΛΑ ΝΑ ΕΙΣΑΙ ΕΤΟΙΜΟΣ ΝΑ ΔΡΑΣΕΙΣ

Με τον Paul Ducklin και τον Chester Wisniewski

Intro και outro μουσική από Edith Mudge.

Κάντε κλικ και σύρετε στα ηχητικά κύματα παρακάτω για να μεταβείτε σε οποιοδήποτε σημείο. Μπορείτε επίσης να ακούστε απευθείας στο Soundcloud.

Μπορείτε να μας ακούσετε στο SoundCloud, Apple Podcasts, Podcasts Google, Spotify, Ράπτων και οπουδήποτε υπάρχουν καλά podcast. Ή απλά ρίξτε το URL της ροής RSS μας στο αγαπημένο σας podcatcher.

ΔΙΑΒΑΣΤΕ ΤΟ ΜΕΤΑΓΡΑΦΟ

[ΜΟΥΣΙΚΟ ΜΟΝΤΕΜ]

ΠΑΠΙΑ. Γεια σε όλους.

Καλώς ήρθατε σε ένα άλλο ειδικό μίνι επεισόδιο του podcast του Naked Security.

Είμαι ο Paul Ducklin, μαζί με τον φίλο και συνάδελφό μου Chester Wisniewski.

Γεια σου, Τσετ.

CHET. [FAKE AUSSIE ACCENT] G'day, Duck.

ΠΑΠΙΑ. Λοιπόν, Τσετ, είμαι σίγουρος ότι όλοι ακούνε. αν ακούνε λίγο μετά την κυκλοφορία του podcast, ξέρει για τι θα μιλάμε!

Και πρέπει να είναι αυτό το δίκαννο Microsoft Exchange zero-day που βγήκε στο πλύσιμο σχεδόν την τελευταία μέρα του Σεπτεμβρίου 2022:

Οι φίλοι των πωλήσεών μας πάνε, "Ω, είναι τέλος μήνα, είναι τέλος τριμήνου, είναι μια ξέφρενη περίοδος…αλλά αύριο όλοι λαμβάνουν επαναφορά στα 0 $."

Δεν θα είναι έτσι αυτό το Σαββατοκύριακο για τους Sysadmins και τους IT managers!

CHET. Ντακ, νομίζω, με τα αθάνατα λόγια του εκλιπόντος Ντάγκλας Άνταμς, "ΜΗΝ ΠΑΝΙΚΟΒΑΛΛΕΣΤΕ" μπορεί να είναι σε τάξη.

Πολλοί οργανισμοί δεν φιλοξενούν πλέον το δικό τους ηλεκτρονικό ταχυδρομείο on-premise στους διακομιστές Exchange, επομένως ένα μεγάλο μέρος των ανθρώπων μπορούν να πάρουν μια βαθιά ανάσα και να αφήσουν λίγο χρόνο αυτό το Σαββατοκύριακο, χωρίς να αγχωθούν πολύ γι' αυτό.

Αλλά εάν εκτελείτε Exchange on-premise…

…αν ήμουν εγώ, μπορεί να δούλευα κάποιες ώρες υπερωρίας για να βάλω μερικά μέτρα μετριασμού, για να είμαι σίγουρος ότι δεν έχω μια δυσάρεστη έκπληξη τη Δευτέρα ή την Τρίτη, όταν αυτό, κατά πάσα πιθανότητα, θα εξελιχθεί σε κάτι περισσότερο δραματικός.

ΠΑΠΙΑ. Λοιπόν, είναι CVE-2022-41040 και CVE-2022-41042… αυτό είναι μια μπουκιά.

Έχω δει να αναφέρεται στο Twitter ως ProxyNotShell, γιατί έχει κάποιες ομοιότητες με το ProxyShell ευπάθεια που ήταν η μεγάλη ιστορία λίγο πριν από ένα χρόνο,

Αλλά παρόλο που έχει αυτές τις ομοιότητες, είναι ένα εντελώς νέο ζεύγος εκμεταλλεύσεων που συνδέονται μεταξύ τους, δίνοντας δυνητικά απομακρυσμένη εκτέλεση κώδικα – είναι σωστό;

CHET. Έτσι ακούγεται.

Αυτά τα τρωτά σημεία ανακαλύφθηκαν κατά τη διάρκεια μιας ενεργούς επίθεσης εναντίον ενός θύματος και μια βιετναμέζικη οργάνωση που ονομάζεται GTSC αποκάλυψε αυτά τα δύο νέα τρωτά σημεία που επέτρεψαν στους αντιπάλους να αποκτήσουν πρόσβαση σε ορισμένους από τους πελάτες τους.

Φαίνεται ότι αποκάλυψαν υπεύθυνα αυτά τα τρωτά σημεία στο Zero Day Initiative [ZDI] που εκτελείται από την Trend Micro για την υπεύθυνη αναφορά των τρωτών σημείων zero-day.

Και, φυσικά, η ZDI με τη σειρά της μοιράστηκε όλη αυτή την ευφυΐα με τη Microsoft, λίγο περισσότερο από τρεις εβδομάδες πριν.

Και ο λόγος που βγαίνει σήμερα είναι νομίζω ότι η βιετναμέζικη ομάδα…

…Ακούγεται σαν να γίνονται λίγο ανυπόμονοι και να ανησυχούν ότι έχουν περάσει τρεις εβδομάδες και ότι δεν είχαν βγει ειδοποιήσεις ή συμβουλές για να βοηθήσουν στην προστασία των ανθρώπων από αυτούς τους υποτιθέμενους παράγοντες του έθνους-κράτους.

Αποφάσισαν λοιπόν να σηκώσουν τον κώδωνα του κινδύνου και να γνωστοποιήσουν σε όλους ότι πρέπει να κάνουν κάτι για να προστατευτούν.

ΠΑΠΙΑ. Και, για να είμαστε δίκαιοι, είπαν προσεκτικά, "Δεν πρόκειται να αποκαλύψουμε ακριβώς πώς να εκμεταλλευτούμε αυτά τα τρωτά σημεία, αλλά θα σας δώσουμε μετριασμούς που βρήκαμε αποτελεσματικά."

Ακούγεται σαν να μην είναι ιδιαίτερα επικίνδυνο είτε η εκμετάλευση από μόνη της…

…αλλά αλυσοδεμένοι μεταξύ τους, σημαίνει ότι κάποιος εκτός του οργανισμού που έχει τη δυνατότητα να διαβάζει μηνύματα ηλεκτρονικού ταχυδρομείου από τον διακομιστή σας θα μπορούσε πραγματικά να χρησιμοποιήσει το πρώτο σφάλμα για να ανοίξει την πόρτα και το δεύτερο σφάλμα για να εμφυτεύσει ουσιαστικά κακόβουλο λογισμικό στον διακομιστή σας Exchange.

CHET. Και αυτό είναι ένα πολύ σημαντικό σημείο που πρέπει να τονίσω, Ντακ, που είπες, "Κάποιος που μπορεί να διαβάσει email στον διακομιστή σας."

Αυτή δεν είναι μια *μη επιβεβαιωμένη* επίθεση, επομένως οι εισβολείς πρέπει να έχουν κάποια πληροφορία στον οργανισμό σας προκειμένου να εκτελέσουν με επιτυχία αυτές τις επιθέσεις.

ΠΑΠΙΑ. Τώρα, δεν ξέρουμε ακριβώς τι είδους διαπιστευτήρια χρειάζονται, γιατί τη στιγμή που καταγράφουμε αυτό το [2022-09-30T23:00:00Z], όλα είναι ακόμα σε μεγάλο βαθμό μυστικά.

Αλλά από ό,τι έχω διαβάσει (από άτομα που τείνω να πιστεύω), φαίνεται ότι τα cookie περιόδου λειτουργίας ή τα διακριτικά ελέγχου ταυτότητας δεν είναι αρκετά καλά και ότι στην πραγματικότητα θα χρειαστείτε τον κωδικό πρόσβασης ενός χρήστη.

Μετά την παροχή του κωδικού πρόσβασης, ωστόσο, εάν υπήρχε έλεγχος ταυτότητας δύο παραγόντων [2FA], το πρώτο σφάλμα (αυτό που ανοίγει την πόρτα) ενεργοποιείται *μεταξύ του σημείου στο οποίο παρέχεται ο κωδικός πρόσβασης και του σημείου στο οποίο θα υπήρχαν οι κωδικοί 2FA ζητείται*.

Χρειάζεστε λοιπόν τον κωδικό πρόσβασης, αλλά δεν χρειάζεστε τον κωδικό 2FA…

CHET. Ακούγεται σαν να είναι μια «ευπάθεια μεσαίου ελέγχου ταυτότητας», αν θέλετε να την ονομάσετε έτσι.

Αυτό είναι μια μικτή ευλογία.

Αυτό σημαίνει ότι ένα αυτοματοποιημένο σενάριο Python δεν μπορεί απλώς να σαρώσει ολόκληρο το Διαδίκτυο και να εκμεταλλευτεί ενδεχομένως κάθε διακομιστή Exchange στον κόσμο μέσα σε λίγα λεπτά ή ώρες, όπως είδαμε να συνέβη με το ProxyLogon και το ProxyShell το 2021.

Είδαμε την επιστροφή του wormage τους τελευταίους 18 μήνες, εις βάρος πολλών οργανισμών.

ΠΑΠΙΑ. "Wormage";

CHET. Wormage, ναι! [ΓΕΛΙΑ]

ΠΑΠΙΑ. Είναι μια λέξη;

Λοιπόν, αν δεν είναι, είναι τώρα!

Μου αρέσει… Μπορεί να το δανειστώ, Τσέστερ. [ΓΕΛΙΑ]

CHET. Νομίζω ότι αυτό είναι ελαφρώς σκουληκώδες, σωστά;

Χρειάζεστε έναν κωδικό πρόσβασης, αλλά η εύρεση ενός συνδυασμού διεύθυνσης email και κωδικού πρόσβασης έγκυρα σε οποιονδήποτε διακομιστή Exchange πιθανότατα δεν είναι πολύ δύσκολη, δυστυχώς.

Όταν μιλάτε για εκατοντάδες ή χιλιάδες χρήστες… σε πολλούς οργανισμούς, ένας ή δύο από αυτούς είναι πιθανό να έχουν κακούς κωδικούς πρόσβασης.

Και μπορεί να μην έχετε υποστεί εκμετάλλευση μέχρι σήμερα, επειδή για να συνδεθείτε με επιτυχία στο Outlook Web Access [OWA] απαιτεί το διακριτικό FIDO ή τον έλεγχο ταυτότητας ή οποιονδήποτε δεύτερο παράγοντα που μπορεί να χρησιμοποιείτε.

Αλλά αυτή η επίθεση δεν απαιτεί αυτόν τον δεύτερο παράγοντα.

Έτσι, απλώς η απόκτηση ενός συνδυασμού ονόματος χρήστη και κωδικού πρόσβασης είναι ένα αρκετά χαμηλό εμπόδιο…

ΠΑΠΙΑ. Τώρα υπάρχει μια άλλη πολυπλοκότητα εδώ, έτσι δεν είναι;

Δηλαδή ότι αν και κατευθυντήριες γραμμές της Microsoft λέει επίσημα ότι οι πελάτες του Microsoft Exchange Online μπορούν να αποχωρήσουν από το Blue Alert, είναι επικίνδυνο μόνο εάν διαθέτετε Exchange on-premise…

…υπάρχει ένας εκπληκτικός αριθμός ατόμων που άλλαξαν στο cloud, πιθανώς πριν από αρκετά χρόνια, που εκτελούσαν τόσο τις εγκαταστάσεις τους όσο και την υπηρεσία cloud τους ταυτόχρονα κατά τη διάρκεια της αλλαγής, οι οποίοι δεν κατάφεραν ποτέ να απενεργοποιήσουν την εσωτερική εγκατάσταση Διακομιστής Exchange.

CHET. Ακριβώς!

Το είδαμε αυτό επιστρέφοντας στο ProxyLogin και στο ProxyShell.

Σε πολλές περιπτώσεις, οι εγκληματίες μπήκαν στο δίκτυό τους μέσω διακομιστών Exchange που νόμιζαν ότι δεν είχαν.

Όπως, κάποιος δεν έλεγξε τη λίστα των VM που εκτελούνται στον διακομιστή VMware για να παρατηρήσει ότι οι μεταναστευτικοί διακομιστές Exchange που τον βοηθούσαν κατά τη μεταφορά των δεδομένων μεταξύ του δικτύου εσωτερικής εγκατάστασης και του δικτύου cloud…

…είχαν ακόμη, στην πραγματικότητα, ενεργοποιημένες, ενεργοποιημένες και εκτεθειμένες στο διαδίκτυο.

Και χειρότερα, όταν δεν είναι γνωστό ότι είναι εκεί, είναι ακόμη λιγότερο πιθανό να έχουν μπαλωθεί.

Εννοώ ότι οι οργανισμοί που διαθέτουν Exchange, τουλάχιστον πιθανότατα καταβάλλουν κάθε προσπάθεια για να προγραμματίσουν τη συντήρησή τους σε τακτική βάση.

Αλλά όταν δεν ξέρετε ότι έχετε κάτι στο δίκτυό σας «επειδή το ξέχασες», κάτι που είναι πολύ εύκολο με τα VM, βρίσκεστε σε ακόμη χειρότερη κατάσταση, επειδή πιθανότατα δεν έχετε εφαρμόσει ενημερώσεις των Windows ή ενημερώσεις του Exchange.

ΠΑΠΙΑ. Και ο νόμος του Μέρφι λέει ότι εάν βασίζεστε πραγματικά σε αυτόν τον διακομιστή και δεν τον φροντίζετε σωστά, θα διακοπεί μόλις την ημέρα πριν τον χρειάζεστε πραγματικά.

Αλλά αν δεν ξέρετε ότι είναι εκεί και θα μπορούσε να χρησιμοποιηθεί για κακό, οι πιθανότητες να λειτουργήσει για χρόνια και χρόνια και χρόνια χωρίς κανένα πρόβλημα είναι πιθανώς αρκετά υψηλή. [ΓΕΛΙΑ]

CHET. Ναι, δυστυχώς, αυτή είναι σίγουρα η εμπειρία μου!

Ακούγεται ανόητο, αλλά το να σαρώνετε το δικό σας δίκτυο για να μάθετε τι έχετε είναι κάτι που θα σας συνιστούσαμε να κάνετε σε τακτική βάση ούτως ή άλλως.

Αλλά σίγουρα, όταν ακούτε για ένα ενημερωτικό δελτίο όπως αυτό, εάν είναι ένα προϊόν που γνωρίζετε ότι έχετε χρησιμοποιήσει στο παρελθόν, όπως το Microsoft Exchange, είναι καλή στιγμή να εκτελέσετε αυτό το εσωτερικό Σάρωση Nmap...

…και ίσως ακόμη και να συνδεθείτε shodan.io και ελέγξτε τις εξωτερικές υπηρεσίες σας, απλώς για να βεβαιωθείτε ότι όλα αυτά έχουν απενεργοποιηθεί.

ΠΑΠΙΑ. Τώρα γνωρίζουμε από την απάντηση της ίδιας της Microsoft ότι προσπαθούν μανιωδώς να βγάλουν patches.

Όταν εμφανιστούν αυτά τα patches, καλύτερα να τα εφαρμόσετε πολύ γρήγορα, έτσι δεν είναι;

Διότι αν κάποια ενημέρωση κώδικα πρόκειται να στοχευτεί ποτέ σε αντίστροφη μηχανική για να καταλάβει το exploit, θα είναι κάτι τέτοιο.

CHET. Ναι, απολύτως, Ντακ!

Ακόμα και όταν κάνετε patch, θα υπάρχει ένα παράθυρο χρόνου, σωστά;

Εννοώ ότι συνήθως η Microsoft, για τις Τρίτες Patch, ούτως ή άλλως, κυκλοφορεί τις ενημερώσεις κώδικα στις 10.00 π.μ. ώρα Ειρηνικού.

Αυτήν τη στιγμή βρισκόμαστε στην θερινή ώρα, οπότε είναι UTC-7… έτσι, περίπου στις 17:00 UTC είναι συνήθως όταν η Microsoft κυκλοφορεί ενημερώσεις κώδικα, έτσι ώστε το μεγαλύτερο μέρος του προσωπικού της να έχει όλη την ημέρα για να απαντήσει στη συνέχεια σε εισερχόμενα ερωτήματα στο Σιάτλ. [Η Microsoft HQ βρίσκεται στο Bellevue, Seattle, WA.]

Το κλειδί εδώ είναι ότι υπάρχει ένα είδος «αγώνας» ωρών, ίσως λεπτών, ανάλογα με το πόσο εύκολο είναι να το εκμεταλλευτεί κανείς, πριν αρχίσει να συμβαίνει.

Και πάλι, επιστρέφοντας σε εκείνες τις προηγούμενες εκμεταλλεύσεις του Exchange με το ProxyShell και το ProxyLogon, συχνά διαπιστώσαμε ότι ακόμη και πελάτες που είχαν επιδιορθώσει εντός τριών, τεσσάρων, πέντε ημερών…

…το οποίο για να είμαι ειλικρινής, είναι κάπως γρήγορο για έναν διακομιστή Exchange, είναι πολύ δύσκολο να διορθωθούν, με πολλές δοκιμές που απαιτούνται για να βεβαιωθείτε ότι είναι αξιόπιστο προτού διακόψετε τους διακομιστές email σας.

Αυτός ήταν αρκετός χρόνος για να αποκτήσουν αυτοί οι διακομιστές κοχύλια ιστού, cryptominers, όλων των ειδών backdoors εγκατεστημένα σε αυτά.

Και έτσι, όταν κυκλοφορήσει το επίσημο patch, όχι μόνο χρειάζεται να ενεργήσετε γρήγορα…

…*αφού* ενεργήσετε, αξίζει να επιστρέψετε και να ελέγξετε διεξοδικά αυτά τα συστήματα για αποδείξεις ότι ίσως έχουν δεχτεί επίθεση στο διάστημα μεταξύ του χρόνου που έγινε διαθέσιμο το patch και του πότε μπορέσατε να το εφαρμόσετε.

Είμαι βέβαιος ότι θα υπάρξει πολλή συζήτηση για τη Γυμνή Ασφάλεια και μετά Twitter και άλλα μέρη, μιλώντας για τους τύπους επιθέσεων που βλέπουμε, ώστε να ξέρετε τι να αναζητήσετε.

ΠΑΠΙΑ. Ενώ μπορείτε να πάτε και να αναζητήσετε ένα σωρό hashes γνωστού κακόβουλου λογισμικού που έχει ήδη διανεμηθεί σε περιορισμένο αριθμό επιθέσεων…

…πραγματικά, η ουσία είναι ότι όλα τα είδη κακόβουλου λογισμικού είναι πιθανότητες.

Και έτσι, όπως νομίζω ότι είπες στο τελευταίο μίνι επεισόδιο όπως κάναμε, δεν αρκεί πλέον μόνο να περιμένετε ειδοποιήσεις για κάτι κακό που έτυχε να εμφανιστεί στον πίνακα ελέγχου σας:

Πρέπει να βγείτε προληπτικά και να κοιτάξετε, σε περίπτωση που απατεώνες έχουν ήδη μπει στο δίκτυό σας και έχουν αφήσει κάτι πίσω (που θα μπορούσε να υπήρχε εδώ και χρόνια!) που δεν έχετε προσέξει ακόμα.

CHET. Οπότε νομίζω ότι αυτό μας οδηγεί προς, «Τι κάνουμε τώρα, ενώ περιμένουμε το έμπλαστρο;»

Κυκλοφόρησε το ιστολόγιο του Microsoft Security Research Center (MSRC). μερικές συμβουλές μετριασμού και λεπτομέρειες… όσα είναι πρόθυμη να αποκαλύψει η Microsoft αυτή τη στιγμή.

Θα έλεγα, αν είσαι αγνός Microsoft Exchange Online πελάτης, είσαι σχεδόν ξεκάθαρος και θα πρέπει απλώς να προσέξεις σε περίπτωση που αλλάξουν τα πράγματα.

Αλλά εάν βρίσκεστε σε υβριδική κατάσταση ή εξακολουθείτε να εκτελείτε το Microsoft Exchange on-premise, νομίζω ότι υπάρχει πιθανώς κάποια δουλειά που αξίζει να κάνετε σήμερα το απόγευμα ή αύριο το πρωί, αν μη τι άλλο.

Φυσικά, τη στιγμή της ηχογράφησης, είναι Παρασκευή απόγευμα… οπότε, πραγματικά, όταν το ακούτε, «Αμέσως, όποτε το ακούτε, αν δεν το έχετε ήδη κάνει».

Ποιες είναι οι καλύτερες πρακτικές εδώ, Ντακ;

Προφανώς, ένα πράγμα που μπορείτε να κάνετε είναι απλώς να απενεργοποιήσετε την εξωτερική πρόσβαση στον ιστό μέχρι να είναι διαθέσιμη μια ενημέρωση κώδικα.

Θα μπορούσατε απλώς να κλείσετε τον διακομιστή IIS και μετά θα το κάνετε!

ΠΑΠΙΑ. Υποψιάζομαι ότι πολλές εταιρείες δεν θα είναι σε αυτή τη θέση.

Και η Microsoft παραθέτει δύο πράγματα που λένε… καλά, δεν λένε, "Αυτό σίγουρα θα λειτουργήσει."

Υποδηλώνουν ότι θα περιορίσει σημαντικά τον κίνδυνο σας.

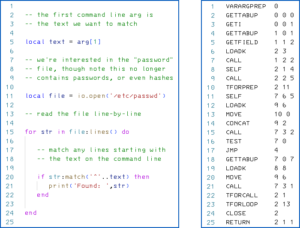

Το ένα είναι ότι υπάρχει ένας κανόνας επανεγγραφής URL που μπορείτε να εφαρμόσετε στον διακομιστή IIS σας. (Αντιλαμβάνομαι ότι οι υπηρεσίες IIS αποδέχονται την εισερχόμενη σύνδεση που μετατρέπεται σε πρόσβαση στις Υπηρεσίες Ιστού Exchange [EWS].)

Υπάρχει λοιπόν μια ρύθμιση IIS που μπορείτε να κάνετε που θα αναζητήσει πιθανές εκμεταλλεύσεις της πρώτης τρύπας, η οποία θα αποτρέψει την εκκίνηση της ενεργοποίησης του PowerShell.

Και υπάρχουν ορισμένες θύρες TCP που μπορείτε να αποκλείσετε στον Exchange Server σας.

Πιστεύω ότι είναι οι θύρες 5985 και 5986, που θα σταματήσουν αυτό που λέγεται PowerShell Remoting… θα σταματήσει αυτές τις αδίστακτες εντολές απομακρυσμένης εκτέλεσης του PowerShell να εισάγονται στον διακομιστή Exchange.

Σημειώστε, ωστόσο, ότι η Microsoft λέει ότι αυτό θα «περιορίσει» την έκθεσή σας, αντί να υπόσχεται ότι γνωρίζει ότι διορθώνει τα πάντα.

Και αυτό μπορεί να οφείλεται στο γεγονός ότι υποψιάζονται ότι υπάρχουν άλλοι τρόποι που θα μπορούσε να προκληθεί, αλλά απλώς δεν έχουν καταλάβει ακόμα τι είναι. [ΓΕΛΙΑ]

Καμία ρύθμιση δεν είναι κάτι που κάνετε στο ίδιο το Exchange.

Ένα από αυτά είναι στο IIS και το άλλο είναι κάποιο είδος κανόνα φιλτραρίσματος δικτύου.

CHET. Λοιπόν, αυτό είναι χρήσιμο για να περάσουμε τις επόμενες ημέρες, ενώ η Microsoft μας δίνει μια μόνιμη επιδιόρθωση.

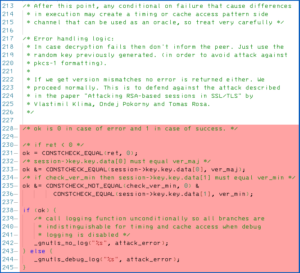

Τα καλά νέα είναι ότι πιστεύω ότι πολλά λογισμικά ασφαλείας, είτε πρόκειται για IPS που μπορεί να είναι ενσωματωμένα στο τείχος προστασίας σας, είτε για προϊόντα ασφαλείας τελικού σημείου που έχετε για την προστασία της υποδομής του Microsoft Windows Server…

…οι επιθέσεις για αυτό, σε πολλές περιπτώσεις (τουλάχιστον οι πρώτες αναφορές), μοιάζουν πολύ με το ProxyLogon και, ως εκ τούτου, δεν είναι σαφές εάν οι υπάρχοντες κανόνες θα προστατεύουν από αυτές τις επιθέσεις.

Μπορεί, αλλά επιπλέον αυτού, οι περισσότεροι πωλητές φαίνεται να προσπαθούν να τους σφίξουν λίγο, για να διασφαλίσουν ότι είναι όσο το δυνατόν πιο έτοιμοι, με βάση όλους τους δείκτες που έχουν κοινοποιηθεί επί του παρόντος δημόσια, ώστε να εντοπίσουν και σας στέλνει ειδοποιήσεις εάν αυτές εμφανίζονταν στους διακομιστές Exchange σας.

ΠΑΠΙΑ. Αυτό είναι σωστό, Τσέστερ.

Και τα καλά νέα για τους πελάτες της Sophos είναι ότι μπορείτε να παρακολουθείτε ανιχνεύσεις ειδικά για το Sophos, αν θέλετε να πάτε και να δείτε τα αρχεία καταγραφής σας.

Όχι μόνο για το IPS, είτε πρόκειται για το IPS στο τείχος προστασίας είτε για το τελικό σημείο, αλλά έχουμε επίσης ένα σωρό κανόνες συμπεριφοράς.

Μπορείτε να παρακολουθήσετε αυτά τα ονόματα ανίχνευσης αν θέλετε να τα αναζητήσετε… ακολουθήστε το στο @SophosXops Twitter feed.

Καθώς λαμβάνουμε νέα ονόματα ανίχνευσης που μπορείτε να χρησιμοποιήσετε για το κυνήγι απειλών, τα δημοσιεύουμε εκεί, ώστε να μπορείτε να τα αναζητήσετε εύκολα:

Η Sophos X-Ops έχει προσθέσει τις ακόλουθες ανιχνεύσεις:

Το Troj/WebShel-EC και το Troj/WebShel-ED εντοπίζουν τα webshells που συζητούνται στις επιθέσεις.

IPS signature sid:2307757 με βάση τις πληροφορίες που δημοσιεύει η Microsoft τόσο για το τείχος προστασίας Sophos XG όσο και για το Sophos Endpoint IPS.

— Sophos X-Ops (@SophosXOps) Σεπτέμβριος 30, 2022

CHET. Είμαι βέβαιος ότι θα έχουμε περισσότερα να πούμε για το podcast της επόμενης εβδομάδας, είτε πρόκειται για τον Doug που θα ξανασυναντήσει μαζί σας είτε για άλλη μια φορά στο κάθισμα των καλεσμένων.

Αλλά είμαι πολύ σίγουρος ότι δεν θα μπορέσουμε να το βάλουμε στο κρεβάτι για αρκετό καιρό τώρα….

ΠΑΠΙΑ. Νομίζω, όπως το ProxyShell, όπως το Log4Shell, θα υπάρχει μια ηχώ που θα αντηχεί για αρκετό καιρό.

Οπότε ίσως καλύτερα να πούμε, όπως κάνουμε πάντα, ο Τσέστερ:

Μέχρι την επόμενη φορά…

ΚΑΙ ΤΑ ΔΥΟ. Μείνετε ασφαλείς.

[ΜΟΥΣΙΚΟ ΜΟΝΤΕΜ]

- :ProxyNotShell

- blockchain

- Τσέστερ Βισνιέφσκι

- Coingenius

- πορτοφόλια κρυπτογράφησης

- κρυπτο -ανταλλαγή

- CVE-2022-41040

- CVE-2022-41042

- κυβερνασφάλεια

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- Υπουργείο Εσωτερικής Ασφάλειας

- ψηφιακά πορτοφόλια

- ανταλλαγή

- firewall

- Kaspersky

- malware

- Mcafee

- Microsoft

- Γυμνή ασφάλεια

- Nexbloc

- Πλάτων

- πλάτων αι

- Πληροφορία δεδομένων Plato

- Παιχνίδι Πλάτωνας

- Πλάτωνα δεδομένα

- platogaming

- το podcast

- VPN

- ευπάθεια

- ιστοσελίδα της ασφάλειας

- zephyrnet

- Ημέρα μηδέν