Οι συσκευές IoT, παρά τα πλεονεκτήματά τους, είναι ιδιαίτερα επιρρεπείς σε κακόβουλο λογισμικό. Το περιορισμένο μέγεθος και η υπολογιστική τους ισχύς τους καθιστούν εύκολους στόχους. Η προστασία αυτών των συσκευών από επιθέσεις είναι μια καθημερινή πρόκληση για τις ομάδες ασφάλειας επιχειρήσεων.

Ας ρίξουμε μια πιο βαθιά ματιά στο γιατί το κακόβουλο λογισμικό IoT είναι τόσο ανησυχητικό και ας εξετάσουμε τρόπους προστασίας των συσκευών IoT από επιθέσεις κακόβουλου λογισμικού.

Γιατί οι συσκευές IoT είναι επιρρεπείς σε κακόβουλο λογισμικό

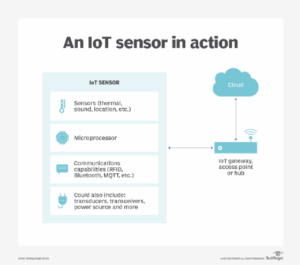

Μια συσκευή IoT κατηγοριοποιείται ως οποιαδήποτε μη τυπική υπολογιστική συσκευή. Μπορεί να είναι καταναλωτικά προϊόντα, μεταξύ των οποίων έξυπνες τηλεοράσεις και φορητές συσκευές, ή μπορεί να είναι βιομηχανικά, όπως συστήματα ελέγχου, κάμερες παρακολούθησης, ανιχνευτές περιουσιακών στοιχείων ή ιατρικές συσκευές. Ανεξάρτητα από την εστίασή τους, οι συσκευές IoT έχουν αλλάξει τον τρόπο με τον οποίο λειτουργεί και ζει ο κόσμος.

Υπάρχουν χιλιάδες διαφορετικοί τύποι συσκευών IoT, αλλά όλοι μοιράζονται τη δυνατότητα σύνδεσης σε ένα δίκτυο. Η συνδεσιμότητα επιτρέπει τον απομακρυσμένο έλεγχο αυτών των συσκευών και επιτρέπει την πρόσβαση και τη συλλογή των δεδομένων τους.

Παρά τα πολλά οφέλη τους, τα δεδομένα που δημιουργούν, συλλέγουν και μοιράζονται, καθώς και οι λειτουργίες που εκτελούν, καθιστούν τις συσκευές IoT εξαιρετικά ελκυστικές για κακόβουλους χάκερ. Το γεγονός ότι είναι συνδεδεμένα σε ένα δίκτυο τους αφήνει ανοιχτούς σε επιθέσεις εξ αποστάσεως και οι παράγοντες μορφής τους σημαίνουν ότι δεν έχουν την απαραίτητη ενσωματωμένη ασφάλεια για να προστατευθούν από απειλές και εκμετάλλευση.

Αδυναμίες και τρωτά σημεία του IoT

Σύμφωνα με την Έκθεση 2023 IoT Security Landscape του Bitdefender, τα σπίτια στις Ηνωμένες Πολιτείες έχουν κατά μέσο όρο 46 συσκευές συνδεδεμένες στο διαδίκτυο και υφίστανται κατά μέσο όρο οκτώ επιθέσεις εναντίον αυτών των συσκευών κάθε 24 ώρες. Και αυτό είναι μόνο καταναλωτικές συσκευές IoT.

Τα κατανεμημένα honeypot IoT της Nozomi Networks έγιναν μάρτυρες μεταξύ εκατοντάδων και χιλιάδων μοναδικών διευθύνσεων IP εισβολέων καθημερινά τον Αύγουστο του 2023.

Οι επιθέσεις IoT στοχεύουν να αποκτήσουν τον έλεγχο της συσκευής, να κλέψουν ή να διαγράψουν ευαίσθητα δεδομένα ή να τα στρατολογήσουν σε botnet. Οι επιτυχείς επιθέσεις —ιδιαίτερα εάν υποβάλλονται σε συνδεδεμένες συσκευές που εκτελούν κρίσιμες υποδομές ή ιατρικά συστήματα— μπορεί να οδηγήσουν σε σοβαρές φυσικές επιπτώσεις.

Ο ακόλουθος θέματα ασφάλειας καθιστούν τις συσκευές IoT ευάλωτες σε κακόβουλο λογισμικό:

- Περιορισμοί συσκευής. Οι περισσότερες συσκευές IoT έχουν σχεδιαστεί με ελάχιστες δυνατότητες υλικού και λογισμικού επαρκείς για την εκτέλεση των εργασιών τους. Αυτό αφήνει μικρή χωρητικότητα για ολοκληρωμένους μηχανισμούς ασφαλείας ή προστασία δεδομένων, καθιστώντας τα πιο ευάλωτα σε επιθέσεις.

- Ενσωματωμένοι και προεπιλεγμένοι κωδικοί πρόσβασης. Οι σκληροί και προεπιλεγμένοι κωδικοί πρόσβασης δίνουν στους εισβολείς που χρησιμοποιούν τακτικές ωμής βίας μια μεγάλη πιθανότητα να σπάσουν τον έλεγχο ταυτότητας μιας συσκευής. Το botnet HEH, για παράδειγμα, μολύνει συσκευές χρησιμοποιώντας σκληρά κωδικοποιημένα διαπιστευτήρια και ωμούς κωδικούς πρόσβασης.

- Έλλειψη κρυπτογράφησης. Τα δεδομένα που αποθηκεύονται ή μεταδίδονται σε απλό κείμενο είναι ευάλωτα στην υποκλοπή, τη διαφθορά και την αεροπειρατεία. Σημαντικές πληροφορίες τηλεμετρίας που αποστέλλονται από μια συσκευή IoT, για παράδειγμα, θα μπορούσαν να παραποιηθούν για να παρέχουν εσφαλμένα αποτελέσματα.

- Ευάλωτα εξαρτήματα. Η χρήση κοινών εξαρτημάτων υλικού σημαίνει οποιονδήποτε γνωρίζει ηλεκτρονικές πλακέτες κυκλωμάτων και πρωτόκολλα επικοινωνίας, όπως π.χ Καθολικός Ασύγχρονος Δέκτης/Πομπός και Inter-Integrated Circuit, μπορεί να αποσυναρμολογήσει μια συσκευή και να αναζητήσει ευπάθειες υλικού.

- Ποικιλία συσκευών. Σε σύγκριση με επιτραπέζιους υπολογιστές, φορητούς υπολογιστές και κινητά τηλέφωνα, οι συσκευές IoT διαφέρουν σημαντικά ως προς τον παράγοντα μορφής και το λειτουργικό σύστημα. Το ίδιο ισχύει για τις τεχνολογίες δικτύου και τα πρωτόκολλα που χρησιμοποιούν οι συσκευές IoT. Αυτή η ποικιλομορφία απαιτεί πιο σύνθετα μέτρα ασφαλείας και ελέγχους για την παροχή ενός τυπικού επιπέδου προστασίας.

- Έλλειψη ελεγκτικών δυνατοτήτων. Οι εισβολείς παραβιάζουν και εκμεταλλεύονται συσκευές IoT χωρίς να φοβούνται ότι οι δραστηριότητές τους θα καταγραφούν ή θα εντοπιστούν. Οι μολυσμένες συσκευές ενδέχεται να μην παρουσιάζουν αξιοσημείωτη υποβάθμιση στην απόδοση ή την υπηρεσία τους.

- Κακοί μηχανισμοί ενημέρωσης. Πολλές συσκευές δεν έχουν τη δυνατότητα να ενημερώνουν το υλικολογισμικό ή το λογισμικό με ασφάλεια. Αυτό το έλλειμμα απαιτεί από τις εταιρείες να δεσμεύσουν σημαντικούς πόρους για να διατηρήσουν τις συσκευές IoT προστατευμένες από νέα τρωτά σημεία, αφήνοντας πολλές συσκευές εκτεθειμένες. Επιπλέον, οι συσκευές IoT έχουν συνήθως μακροχρόνιες αναπτύξεις, επομένως καθίσταται ολοένα και πιο δύσκολη η ασφάλισή τους έναντι νέων μοντέλων επιθέσεων.

- Έλλειψη ευαισθητοποίησης για την ασφάλεια. Οι οργανισμοί συχνά αναπτύσσουν συσκευές IoT χωρίς να κατανοούν πλήρως τις αδυναμίες τους και τον αντίκτυπο που έχουν στη συνολική ασφάλεια του δικτύου. Ομοίως, οι περισσότεροι καταναλωτές δεν έχουν τη γνώση να αλλάξουν τους προεπιλεγμένους κωδικούς πρόσβασης και τις ρυθμίσεις πριν συνδέσουν μια νέα συσκευή στο διαδίκτυο, καθιστώντας το gadget εύκολο στόχο για τους εισβολείς.

Κακόβουλο λογισμικό IoT και επιθέσεις

Οι συσκευές IoT μπορούν να εμπλέκονται σε οποιονδήποτε αριθμό παραβιάσεων της ασφάλειας στον κυβερνοχώρο και μολύνσεων από κακόβουλο λογισμικό και τα αποτελέσματά τους μπορεί να είναι άμεσο, κλιμακωτά και να προκαλούν μεγάλες διακοπές. Οι επιθέσεις περιλαμβάνουν botnets, ransomware, destructionware και αδίστακτες συσκευές.

- IoT botnet. Το κακόβουλο λογισμικό Botnet είναι συχνά ανοιχτού κώδικα και είναι ελεύθερα διαθέσιμο σε υπόγεια φόρουμ. Έχει σχεδιαστεί για να μολύνει και να ελέγχει όσο το δυνατόν περισσότερες συσκευές, ενώ ταυτόχρονα αποκλείει άλλο κακόβουλο λογισμικό botnet να πάρει τον έλεγχο της συσκευής. Λόγω της κακής ασφάλειάς τους, οι συσκευές IoT επιτρέπουν στους παράγοντες απειλών να τους στρατολογούν ως bot και να δημιουργούν τεράστια botnet για να εξαπολύσουν καταστροφικές επιθέσεις DDoS. Στην πραγματικότητα, σύμφωνα με την Έκθεση Nokia Threat Intelligence Report 2023, τα botnets IoT παράγουν περισσότερο από το 40% της συνολικής επισκεψιμότητας DDoS σήμερα, μια πενταπλάσια αύξηση σε σχέση με το προηγούμενο έτος. Η πρώτη μεγάλη επίθεση botnet στο IoT ήρθε το 2016 Επίθεση botnet Mirai. Περισσότερες από 600,000 συσκευές IoT μολύνθηκαν, συμπεριλαμβανομένων των καμερών CCTV και των οικιακών δρομολογητών. Αρκετοί μεγάλοι ιστότοποι έμειναν εκτός σύνδεσης για ώρες. Τα botnets IoT μπορούν να εξαπολύσουν άλλες επιθέσεις, συμπεριλαμβανομένων επιθέσεων ωμής βίας, επιθέσεων phishing και εκστρατειών ανεπιθύμητης αλληλογραφίας.

- ransomware. Παρόλο που πολλές συσκευές IoT δεν αποθηκεύουν πολύτιμα δεδομένα τοπικά, μπορούν να πέσουν θύματα επίθεσης ransomware. Το IoT ransomware κλειδώνει τη λειτουργικότητα μιας συσκευής, παγώνοντας έξυπνες συσκευές και τερματίζοντας τις επιχειρηματικές λειτουργίες ή τις κρίσιμες υποδομές. Το FLocker και το El Gato ransomware, για παράδειγμα, στοχεύουν κινητά τηλέφωνα, tablet και smart TV, με τους εισβολείς να απαιτούν πληρωμή πριν ξεκλειδώσουν μολυσμένες συσκευές. Ενώ μπορεί να είναι δυνατό να επαναφέρετε απλώς μολυσμένες συσκευές IoT, αν το κάνετε αυτό σε εκατοντάδες ή χιλιάδες συσκευές πριν ξεδιπλωθεί μια σημαντική κατάσταση, δίνεται στον εισβολέα πολλή μόχλευση. Μια επίθεση ransomware την κατάλληλη στιγμή ή τόπο δίνει στο θύμα ελάχιστη ή καθόλου επιλογή από το να πληρώσει τα λύτρα.

- Είδη καταστροφής. Αυτός είναι ένας κατασκευασμένος όρος, αλλά αποτυπώνει την πρόθεση αυτού του κακόβουλου λογισμικού IoT. Το Destructionware είναι μια επίθεση που έχει σχεδιαστεί για να ακρωτηριάσει την υποδομή για πολιτικούς, ιδεολογικούς ή απλώς κακόβουλους σκοπούς. Παράδειγμα: Η επίθεση του 2015 κατά του δικτύου ηλεκτρικής ενέργειας της Ουκρανίας. Η εξελιγμένη και καλά σχεδιασμένη επίθεση κατέστρεψε ένα ολόκληρο ηλεκτρικό δίκτυο. Πέρασαν μήνες πριν αποκατασταθούν πλήρως οι εργασίες. Μέρος της επίθεσης περιελάμβανε την αντικατάσταση του υλικολογισμικού σε κρίσιμους μετατροπείς σειριακής σε Ethernet, εμποδίζοντας τους γνήσιους χειριστές να εκδίδουν τηλεχειριστήρια. Οι μολυσμένες συσκευές έπρεπε να αντικατασταθούν από νέες. Παρόμοια επίθεση συνέβη το 2022.

- Απατεώνες συσκευές. Αντί να προσπαθούν να πάρουν τον έλεγχο των συσκευών IoT, πολλοί κυβερνοεγκληματίες απλώς συνδέουν μια αδίστακτη συσκευή στο δίκτυο IoT εάν δεν είναι πλήρως προστατευμένο. Αυτό δημιουργεί ένα σημείο πρόσβασης από το οποίο ο εισβολέας μπορεί να περιστραφεί περαιτέρω στο δίκτυο.

Πώς να εντοπίσετε επιθέσεις κακόβουλου λογισμικού IoT

Οι συσκευές IoT αποτελούν πλέον ουσιαστικά στοιχεία σχεδόν κάθε μεγάλης βιομηχανίας. Οι ομάδες ασφαλείας πρέπει να κατανοούν τους πολύπλοκους παράγοντες κινδύνου που σχετίζονται με την ανάπτυξη και τη χρήση τους. Ωστόσο, οι τεχνικές ανίχνευσης κακόβουλου λογισμικού IoT εξακολουθούν να βρίσκονται σε εξέλιξη. Για παράδειγμα, οι τυπικές ενσωματωμένες τεχνικές δυναμικής και στατικής ανάλυσης δεν είναι δυνατές λόγω των διαφορετικών αρχιτεκτονικών και των περιορισμών πόρων των συσκευών IoT.

Η καλύτερη προσέγγιση για την ανίχνευση κακόβουλου λογισμικού IoT είναι ένα κεντρικό σύστημα παρακολούθησης που χτενίζει τις δραστηριότητες της συσκευής, όπως η κυκλοφορία δικτύου, η κατανάλωση πόρων και οι αλληλεπιδράσεις των χρηστών, και στη συνέχεια χρησιμοποιεί τεχνητή νοημοσύνη για τη δημιουργία προφίλ συμπεριφοράς. Αυτά τα προφίλ μπορούν να βοηθήσουν στον εντοπισμό τυχόν αποκλίσεων που προέρχονται από επιθέσεις στον κυβερνοχώρο ή κακόβουλες τροποποιήσεις λογισμικού, ανεξάρτητα από τον τύπο της συσκευής. Οι συσκευές που δημιουργούν ή χειρίζονται εμπιστευτικά δεδομένα θα πρέπει να χρησιμοποιούν α αποκεντρωμένο ομοσπονδιακό μοντέλο μάθησης για να διασφαλιστεί το απόρρητο των δεδομένων ενώ τα μοντέλα εκπαιδεύονται.

Οι μελλοντικές μέθοδοι ανίχνευσης IoT θα μπορούσαν να περιλαμβάνουν ανάλυση ηλεκτρομαγνητικού σήματος. Ερευνητές ασφαλείας που εργάζονται στην IRISA, για παράδειγμα, προσδιορίζονται κακόβουλο λογισμικό που εκτελείται σε μια συσκευή Raspberry Pi με ακρίβεια 98% αναλύοντας την ηλεκτρομαγνητική δραστηριότητα. Ένα μεγάλο πλεονέκτημα αυτής της τεχνικής είναι ότι δεν μπορεί να εντοπιστεί, να αποκλειστεί ή να αποφευχθεί από κανένα κακόβουλο λογισμικό.

Πώς να αποτρέψετε κακόβουλο λογισμικό IoT

Μέχρι να υπάρξει μια βιώσιμη και αποτελεσματική μέθοδος για τον γρήγορο εντοπισμό και τον αποκλεισμό κακόβουλου λογισμικού, η καλύτερη προσέγγιση είναι να διασφαλίσετε ότι οι συσκευές προστατεύονται πλήρως πριν και κατά την ανάπτυξη.

Κάντε τα παρακάτω βήματα:

- Ενεργοποίηση ισχυρής εξουσιοδότησης. Να αλλάζετε πάντα τους προεπιλεγμένους κωδικούς πρόσβασης. Όπου είναι δυνατόν, χρησιμοποιήστε έλεγχο ταυτότητας πολλαπλών παραγόντων.

- Χρησιμοποιήστε πάντα ενεργή κρυπτογράφηση. Κρυπτογραφήστε όλα τα δεδομένα και τα κανάλια επικοινωνίας δικτύου ανά πάσα στιγμή.

- Απενεργοποιήστε τις περιττές λειτουργίες. Εάν ορισμένες λειτουργίες δεν χρησιμοποιούνται — για παράδειγμα, Bluetooth εάν η συσκευή επικοινωνεί μέσω Wi-Fi — απενεργοποιήστε τις για να μειώσετε την επιφάνεια επίθεσης.

- Εφαρμόστε ενημερώσεις κώδικα και ενημερώσεις. Όπως και με όλα τα άλλα στοιχεία δικτύου, διατηρείτε ενημερωμένες όλες τις εφαρμογές και τις συσκευές IoT, ιδιαίτερα το υλικολογισμικό. Αυτό θα μπορούσε να είναι προβληματικό για παλαιότερες συσκευές που δεν μπορούν να επιδιορθωθούν. Εάν η αναβάθμιση δεν είναι δυνατή, τοποθετήστε τις συσκευές σε ξεχωριστό δίκτυο, ώστε να μην θέσουν άλλες συσκευές σε κίνδυνο. Συσκευές πύλης μπορεί να βοηθήσει στην προστασία αυτών των τύπων συσκευών από τον εντοπισμό και την επίθεση.

- Ασφαλή API. Τα API αποτελούν σημαντικό μέρος του οικοσυστήματος IoT. Παρέχουν μια διεπαφή μεταξύ των συσκευών και των συστημάτων υποστήριξης. Ως αποτέλεσμα, δοκιμάστε την καταπόνηση όλων των API που χρησιμοποιούνται από συσκευές IoT και ελέγξτε τα για να βεβαιωθείτε ότι μόνο εξουσιοδοτημένες συσκευές μπορούν να επικοινωνούν μέσω αυτών.

- Διατηρήστε ένα ολοκληρωμένο απόθεμα περιουσιακών στοιχείων. Προσθέστε κάθε συσκευή IoT σε ένα εργαλείο διαχείρισης αποθέματος. Αναγνωριστικό εγγραφής, τοποθεσία, ιστορικό υπηρεσιών και άλλες σημαντικές μετρήσεις. Αυτό βελτιώνει την ορατότητα στο οικοσύστημα IoT, βοηθά τις ομάδες ασφαλείας να εντοπίζουν αδίστακτες συσκευές που συνδέονται στο δίκτυο και επισημαίνει μη φυσιολογικά μοτίβα κυκλοφορίας που θα μπορούσαν να υποδεικνύουν μια επίθεση σε εξέλιξη. Τα εργαλεία ανακάλυψης δικτύου μπορούν επίσης να βοηθήσουν τις ομάδες να παραμείνουν στην κορυφή των μεγάλων και ταχέως αναπτυσσόμενων δικτύων IoT.

- Εφαρμόστε ισχυρή ασφάλεια δικτύου. Διαχωρίστε όλα τα δίκτυα που συνδέονται συσκευές IoT και αναπτύξτε αποκλειστικές περιμετρικές άμυνες.

- Παρακολούθηση εφαρμογών υποστήριξης IoT. Ρυθμίστε ειδοποιήσεις για να προειδοποιείτε για ασυνήθιστη δραστηριότητα και σαρώνετε τακτικά για τρωτά σημεία.

- Να είστε προνοητικοί με την ασφάλεια. Εφαρμόστε μέτρα μετριασμού όταν ανακαλύπτονται νέες μέθοδοι επίθεσης ή κακόβουλο λογισμικό. Μείνετε ενήμεροι για τις εξελίξεις στο τοπίο απειλών του IoT. Βάλτε ένα καλά δοκιμασμένο σχέδιο για να εντοπίσετε και ανταποκρίνεται σε ransomware και επιθέσεις DDoS.

- Καθιερώστε πολιτικές εργασίας από το σπίτι. Καθώς περισσότεροι άνθρωποι συνδέουν καταναλωτικές συσκευές IoT στα οικιακά τους δίκτυα, οι εργαζόμενοι που εργάζονται από το σπίτι πρέπει να ακολουθούν αυστηρά τις πολιτικές που διέπουν τον τρόπο πρόσβασης σε εταιρικά δίκτυα και πόρους. Οι έξυπνες οικιακές συσκευές μπορεί επίσης να έχουν αδύναμη ασφάλεια, ανοίγοντας τον κίνδυνο ότι ένας εισβολέας θα μπορούσε να δημιουργήσει ένα σημείο εισόδου στο δίκτυο μιας εταιρείας. Ενημερώστε τους εργαζόμενους για τους κινδύνους ασφαλείας που δημιουργούν οι έξυπνες συσκευές τους και πώς να διασφαλίσουν ότι είναι ασφαλείς από επιθέσεις.

- Βάλτε ένα πρόγραμμα bounty bug σε εφαρμογή. Προσφέρετε επιβραβεύσεις σε ηθικούς χάκερ που ανακαλύπτουν και αναφέρουν επιτυχώς μια ευπάθεια ή σφάλμα στο υλικό ή το λογισμικό του οικοσυστήματος IoT.

Το μέλλον των επιθέσεων IoT

Η δημιουργία ενός σχεδίου για τον μετριασμό των ευπαθειών κακόβουλου λογισμικού IoT και ο καθορισμός του τρόπου αντιμετώπισης των επιθέσεων IoT αποτελεί προτεραιότητα για όλους τους οργανισμούς. Η συχνότητα των επιθέσεων IoT θα αυξηθεί μόνο καθώς ο κόσμος εξαρτάται όλο και περισσότερο από τις έξυπνες τεχνολογίες.

Τα οικοσυστήματα IoT είναι φυσικά πολύπλοκα με μεγάλη επιφάνεια επίθεσης. Οι κακόβουλοι χάκερ βλέπουν δικαίως τις συσκευές IoT ως φρούτο με χαμηλή κατανάλωση. Η έλλειψη διεθνώς αποδεκτών προτύπων ασφάλειας IoT καθιστά τη διατήρηση της ασφάλειας των συσκευών IoT πολύ πιο δύσκολη. Πρωτοβουλίες, όπως αυτές από NIST, ENISA, τη Ευρωπαϊκό Ινστιτούτο Προτύπων Τηλεπικοινωνιών και την ioXt Alliance, θα οδηγήσει σε πολύ βελτιωμένη ενσωματωμένη ασφάλεια για μελλοντικές συσκευές IoT. Ο νόμος της ΕΕ για την ανθεκτικότητα στον κυβερνοχώρο, στο μεταξύ, στοχεύει να εξασφαλίσει οι κατασκευαστές βελτιώνουν την ασφάλεια των ψηφιακών τους συσκευών.

Ο Michael Cobb, CISSP-ISSAP, είναι ένας διάσημος συγγραφέας ασφάλειας με περισσότερα από 20 χρόνια εμπειρίας στον κλάδο της πληροφορικής.

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :είναι

- :δεν

- :που

- $UP

- 000

- 01

- 1

- 20

- 20 χρόνια

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- ικανότητα

- Ικανός

- αποδεκτές

- πρόσβαση

- πρόσβαση

- Σύμφωνα με

- ακρίβεια

- Πράξη

- δραστηριοτήτων

- δραστηριότητα

- φορείς

- Επιπλέον

- διευθύνσεις

- Πλεονέκτημα

- κατά

- AI

- στοχεύουν

- στόχοι

- ειδοποιήσεις

- Όλα

- Επίσης

- πάντοτε

- μεταξύ των

- an

- ανάλυση

- αναλύοντας

- και

- κάθε

- κάποιος

- χώρια

- APIs

- εφαρμογές

- πλησιάζω

- ΕΙΝΑΙ

- AS

- προσόν

- Ενεργητικό

- At

- επίθεση

- Επιθέσεις

- ελκυστικός

- έλεγχος

- Αύγουστος

- Πιστοποίηση

- συγγραφέας

- εξουσιοδότηση

- εξουσιοδοτημένο

- διαθέσιμος

- μέσος

- επίγνωση

- επίγνωση

- Πίσω μέρος

- BE

- γίνεται

- πριν

- είναι

- οφέλη

- ΚΑΛΎΤΕΡΟΣ

- μεταξύ

- Μεγάλος

- Αποκλεισμός

- μπλοκαριστεί

- κλείδωμα

- bluetooth

- botnet

- botnets

- bots

- γενναιοδωρία

- πρόγραμμα γενναιοδωρίας

- παραβιάσεις

- Έντομο

- bug bounty

- ενσωματωμένο

- επιχείρηση

- επιχειρηματικές λειτουργίες

- αλλά

- by

- ήρθε

- φωτογραφικές μηχανές

- Καμπάνιες

- CAN

- δεν μπορώ

- δυνατότητες

- Χωρητικότητα

- συλλαμβάνει

- περίπτωση

- Αιτία

- CCTV

- κεντρικός

- ορισμένες

- πρόκληση

- πρόκληση

- ευκαιρία

- αλλαγή

- άλλαξε

- κανάλια

- έλεγχος

- συλλέγουν

- διαπράττουν

- Κοινός

- επικοινωνούν

- Επικοινωνία

- Εταιρείες

- εταίρα

- συγκρότημα

- εξαρτήματα

- περιεκτικός

- συμβιβασμός

- χρήση υπολογιστή

- υπολογιστική ισχύ

- Ανησυχία

- Connect

- συνδεδεμένος

- συνδεδεμένες συσκευές

- Συνδετικός

- Συνδεσιμότητα

- περιορισμούς

- καταναλωτής

- Καταναλωτικά προιόντα

- Καταναλωτές

- κατανάλωση

- έλεγχος

- ελέγχεται

- ελέγχους

- Εταιρικές εκδηλώσεις

- Διαφθορά

- θα μπορούσε να

- μετρητής

- ράγισμα

- δημιουργία

- δημιουργεί

- Διαπιστεύσεις

- κρίσιμης

- Υποδομές κρίσιμης σημασίας

- στον κυβερνοχώρο

- Cyber Attacks

- εγκληματίες του κυβερνοχώρου

- Κυβερνασφάλεια

- καθημερινά

- ημερομηνία

- Προστασία προσωπικών δεδομένων

- την προστασία των δεδομένων

- Ημερομηνία

- DDoS

- αφιερωμένο

- βαθύτερη

- Προεπιλογή

- απαιτητικές

- παρατάσσω

- ανάπτυξη

- αναπτύξεις

- σχεδιασμένα

- Παρά

- ανίχνευση

- εντοπιστεί

- Ανίχνευση

- καθορίζοντας

- καταστροφικές

- εξελίξεις

- συσκευή

- Συσκευές

- διαφορετικές

- δύσκολος

- ψηφιακό

- ανακαλύπτουν

- ανακάλυψαν

- ανακάλυψη

- διαταραχές

- διανέμονται

- διάφορα

- Ποικιλία

- πράξη

- Don

- κάτω

- δυο

- κατά την διάρκεια

- δυναμικός

- εύκολος

- οικοσύστημα

- οικοσυστήματα

- Αποτελεσματικός

- αποτελέσματα

- el

- Ηλεκτρονικός

- υπαλλήλους

- απασχολώντας

- ενεργοποιήσετε

- δίνει τη δυνατότητα

- κρυπτογράφηση

- τεράστιος

- εξασφαλίζω

- Εταιρεία

- επιχειρηματική ασφάλεια

- Ολόκληρος

- καταχώριση

- ουσιώδης

- ηθικά

- EU

- Ευρώπη

- Κάθε

- καθημερινά

- εξετάζω

- παράδειγμα

- υπάρχουν

- Επέκταση

- εμπειρία

- Εκμεταλλεύομαι

- εκμετάλλευση

- εκτεθειμένος

- εξαιρετικά

- γεγονός

- παράγοντας

- παράγοντες

- Πτώση

- φόβος

- Χαρακτηριστικά

- Όνομα

- σημαίες

- Συγκέντρωση

- ακολουθήστε

- Εξής

- Για

- μορφή

- φόρουμ

- ελεύθερα

- Πάγωμα

- Συχνότητα

- από

- πλήρως

- λειτουργικότητα

- περαιτέρω

- μελλοντικός

- Κέρδος

- παράγουν

- γνήσια

- Δώστε

- δίνει

- Παγκόσμια

- σε μεγάλο βαθμό

- Πλέγμα

- χάκερ

- είχε

- λαβή

- υλικού

- Έχω

- βοήθεια

- βοηθά

- υψηλά

- ιστορία

- Αρχική

- σπίτια

- ΩΡΕΣ

- νοικοκυριό

- Πως

- Πώς να

- Ωστόσο

- HTTPS

- Εκατοντάδες

- ICON

- ID

- προσδιορίσει

- if

- άμεσος

- Επίπτωση

- σημαντικό

- βελτίωση

- βελτιωθεί

- βελτιώνει

- in

- περιλαμβάνουν

- Συμπεριλαμβανομένου

- Αυξάνουν

- όλο και περισσότερο

- υποδεικνύω

- βιομηχανικές

- βιομηχανία

- Λοιμώξεις

- πληροφορίες

- Υποδομή

- πρωτοβουλίες

- αντί

- Νοημοσύνη

- πρόθεση

- αλληλεπιδράσεις

- περιβάλλον λειτουργίας

- Internet

- σε

- απογραφή

- Διαχείριση Αποθεμάτων

- συμμετέχουν

- IoT

- Συσκευή IoT

- iot συσκευές

- IP

- Διευθύνσεις IP

- isn

- ζήτημα

- IT

- Βιομηχανία πληροφορικής

- jpg

- μόλις

- Διατήρηση

- τήρηση

- γνώση

- Έλλειψη

- τοπίο

- φορητούς υπολογιστές

- large

- ξεκινήσει

- οδηγήσει

- μάθηση

- αφήνοντας

- Επίπεδο

- Μόχλευση

- Περιωρισμένος

- λίγο

- ζωές

- τοπικά

- τοποθεσία

- Κλειδαριές

- Μακριά

- ματιά

- Παρτίδα

- μεγάλες

- κάνω

- ΚΑΝΕΙ

- Κατασκευή

- malware

- ανίχνευση κακόβουλων προγραμμάτων

- διαχείριση

- χειραγωγείται

- πολοί

- εννοώ

- μέσα

- Εντομεταξύ

- μέτρα

- μηχανισμούς

- ιατρικών

- μέθοδος

- μέθοδοι

- Metrics

- ενδέχεται να

- ελάχιστος

- Μετριάζω

- Κινητό

- κινητά τηλέφωνα

- μοντέλα

- τροποποιήσεις

- παρακολούθηση

- μήνες

- περισσότερο

- πλέον

- πολύ

- επαλήθευση πολλών παραγόντων

- πρέπει

- απαραίτητος

- δίκτυο

- Ασφάλεια Δικτύων

- επισκεψιμότητα δικτύου

- δίκτυα

- Νέα

- nist

- Όχι.

- Nokia

- τώρα

- αριθμός

- of

- offline

- συχνά

- ηλικιωμένων

- on

- Onboard

- αυτά

- αποκλειστικά

- ανοίξτε

- ανοικτού κώδικα

- λειτουργίες

- φορείς

- Επιλογή

- or

- επιχειρήσεις

- οργανώσεις

- OS

- ΑΛΛΑ

- επί

- φόρμες

- μέρος

- ιδιαίτερα

- Κωδικοί πρόσβασης

- Το παρελθόν

- Patches

- πρότυπα

- Πληρωμή

- πληρωμή

- People

- εκτελέσει

- επίδοση

- Phishing

- επιθέσεις ηλεκτρονικού ψαρέματος

- τηλέφωνα

- φυσικός

- άξονας περιστροφής

- Μέρος

- Απλό κείμενο

- σχέδιο

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Αφθονία

- Σημείο

- Πολιτικές

- πολιτικός

- φτωχός

- δυνατός

- δύναμη

- Δίκτυο ηλεκτρικής ενέργειας

- πρόληψη

- προτεραιότητα

- μυστικότητα

- Προληπτική

- Προϊόντα

- προφίλ

- Πρόγραμμα

- Πρόοδος

- προστασία

- προστατεύονται

- προστασία

- προστασία

- πρωτόκολλα

- παρέχουν

- σκοποί

- βάζω

- γρήγορα

- διακλαδώσεις

- Λύτρα

- ransomware

- Επίθεση Ransomware

- ταχέως

- Βατόμουρο

- Raspberry Pi

- ρεκόρ

- καταγράφονται

- νεοσύλλεκτος

- μείωση

- Ανεξάρτητα

- τακτικά

- μακρινός

- μακρόθεν

- Περίφημος

- αντικατασταθούν

- αναφέρουν

- Απαιτεί

- ερευνητές

- ανθεκτικότητα

- πόρος

- Υποστηρικτικό υλικό

- ανακαινισμένο

- αποτέλεσμα

- Αποτελέσματα

- Ανταμοιβές

- δεξιά

- Κίνδυνος

- παράγοντες κινδύνου

- κινδύνους

- τρέξιμο

- s

- ένα ασφαλές

- ίδιο

- σάρωση

- Τμήμα

- προστατευμένο περιβάλλον

- ασφαλώς

- ασφάλεια

- Ενημέρωση ασφαλείας

- Μέτρα ασφαλείας

- ερευνητές ασφάλειας

- κινδύνους ασφάλειας

- ευαίσθητος

- αποστέλλονται

- ξεχωριστό

- υπηρεσία

- σειρά

- ρυθμίσεις

- διάφοροι

- αυστηρός

- Κοινοποίηση

- έλλειμμα

- θα πρέπει να

- δείχνουν

- Σήμα

- σημαντικός

- σημαντικά

- παρόμοιες

- απλά

- κατάσταση

- Μέγεθος

- έξυπνος

- Εξυπνο σπίτι

- έξυπνες οικιακές συσκευές

- So

- λογισμικό

- εξελιγμένα

- Πηγή

- το spam

- συγκεκριμένες

- πρότυπο

- πρότυπα

- Μελών

- παραμονή

- Βήματα

- Ακόμη

- κατάστημα

- αποθηκεύονται

- στρες

- ισχυρός

- επιτυχής

- Επιτυχώς

- τέτοιος

- επαρκής

- Επιφάνεια

- επιτήρηση

- ευαίσθητος

- σύστημα

- συστήματα

- T

- τακτική

- Πάρτε

- λήψη

- στόχος

- στόχους

- εργασίες

- ομάδες

- τεχνική

- τεχνικές

- Τεχνολογίες

- τηλεπικοινωνιών

- όρος

- δοκιμή

- από

- ότι

- Η

- Το μέλλον

- ο κόσμος

- τους

- Τους

- τους

- τότε

- Εκεί.

- Αυτοί

- αυτοί

- αυτό

- εκείνοι

- χιλιάδες

- απειλή

- απειλή

- απειλή νοημοσύνης

- απειλές

- Μέσω

- ώρα

- φορές

- προς την

- σήμερα

- πήρε

- εργαλείο

- εργαλεία

- κορυφή

- trackers

- ΚΙΝΗΣΗ στους ΔΡΟΜΟΥΣ

- εκπαιδευμένο

- αληθής

- προσπαθώντας

- τύπος

- τύποι

- Ukraine

- καταλαβαίνω

- κατανόηση

- μοναδικός

- Ενωμένος

- United States

- ξεκλειδώματος

- ασυνήθης

- Ενημέρωση

- ενημερώσεις

- χρήση

- μεταχειρισμένος

- Χρήστες

- χρησιμοποιεί

- χρησιμοποιώντας

- συνήθως

- Πολύτιμος

- πολύ

- μέσω

- βιώσιμος

- Θύμα

- Δες

- πρακτικώς

- ορατότητα

- Θέματα ευπάθειας

- ευπάθεια

- Ευάλωτες

- ήταν

- Τρόπος..

- τρόπους

- wearables

- ιστοσελίδες

- ΛΟΙΠΌΝ

- ήταν

- πότε

- Ποιό

- ενώ

- Ο ΟΠΟΊΟΣ

- WHY

- Wi-Fi

- θα

- με

- εντός

- χωρίς

- μάρτυρες

- Εργασία

- δουλειά από το σπίτι

- εργαζόμενος

- λειτουργεί

- κόσμος

- έτος

- χρόνια

- Σας

- zephyrnet