Erinnern Sie sich noch daran, wie zwei ethische Hacker im Jahr 2015 aus der Ferne einen Jeep Cherokee übernahmen, als dieser auf einer Autobahn in der Nähe der Innenstadt von St. Louis fuhr? Die Hintergrundgeschichte ist, dass diese „Hacker“, die Sicherheitsforscher Charlie Miller und Chris Valasek, mehrere Jahre vor ihrem Aufsehen erregenden Unterfangen an Fahrzeughersteller herantraten und vor den Risiken warnten, die Sicherheitslücken für Autos mit sich brachten. Allerdings betrachteten die damaligen Hersteller Autos nicht als Ziel für Cyberangriffe.

Angesichts der Menge an Hardware- und Softwareinhalten, die eine stärkere Automatisierung ermöglichen, weisen Fahrzeuge tatsächlich viele potenzielle Sicherheitslücken auf – ähnlich wie viele unserer anderen intelligenten, vernetzten IoT-Geräte. Werfen wir einen Blick auf die wichtigsten Automobilbereiche, die geschützt werden sollten, warum es wichtig ist, die Sicherheit schon früh im Designzyklus im Auge zu behalten, und wie Sie das gesamte Auto von Stoßstange zu Stoßstange schützen können.

Steuergeräte: Für Hacker unwiderstehlich

Wir können unsere Diskussion mit elektronischen Steuergeräten (ECUs) beginnen, den eingebetteten Systemen in der Automobilelektronik, die die elektrischen Systeme oder Subsysteme in Fahrzeugen steuern. Es ist nicht ungewöhnlich, dass moderne Fahrzeuge über mehr als 100 Steuergeräte verfügen, die so unterschiedliche Funktionen wie Kraftstoffeinspritzung, Temperaturregelung, Bremsen und Objekterkennung ausführen. Traditionell wurden Steuergeräte ohne die Anforderung entwickelt, die Einheiten, mit denen sie kommunizieren, zu validieren. Stattdessen akzeptierten sie einfach Befehle von jeder Entität am selben Verkabelungsbus und tauschten Informationen mit dieser aus. Fahrzeugnetzwerke galten nicht als Kommunikationsnetzwerke im Sinne etwa des Internets. Dieses Missverständnis hat jedoch die größte Schwachstelle geschaffen.

Rückkehr zur Mit dem Jeep-Hack wollten Miller und Valasek zeigen, wie leicht Steuergeräte angegriffen werden können. Zunächst nutzten sie über das Mobilfunknetz eine Schwachstelle in der Software eines Funkprozessors aus, gingen dann zum Infotainmentsystem über und griffen schließlich die Steuergeräte an, um Brems- und Lenkvorgänge zu beeinflussen. Das reichte aus, um die Automobilindustrie dazu zu bringen, der Cybersicherheit mehr Aufmerksamkeit zu schenken.

Heutzutage ist es üblich, dass Steuergeräte mit Gateways ausgestattet sind, so dass nur die Geräte miteinander kommunizieren, die eigentlich miteinander kommunizieren sollen. Dies stellt einen viel besseren Ansatz dar, als ein weit offenes Netzwerk im Fahrzeug zu haben.

Wie Infotainmentsysteme genutzt werden können

Neben Steuergeräten können Autos auch andere Schwachstellen aufweisen, die es einem Angreifer ermöglichen können, von einem Gerät im Fahrzeug auf ein anderes umzusteigen. Betrachten Sie das Infotainmentsystem, das für Aktivitäten wie:

- Firmware-Updates für Autos von Fahrzeugherstellern

- Standortbasierte Pannenhilfe und Ferndiagnosedienste für Fahrzeuge

- Zukünftig werden immer häufiger Fahrzeug-zu-Fahrzeug- und Fahrzeug-zu-Alles-Funktionen eingesetzt

Tatsache ist, dass Infotainmentsysteme in der Regel auch mit verschiedenen kritischen Fahrzeugsystemen verbunden sind, um den Fahrern Betriebsdaten, wie z. B. Informationen zur Motorleistung, sowie mit Steuerungen zu liefern, die von Klimatisierungs- und Navigationssystemen bis hin zu solchen reichen, die mit Fahrfunktionen verknüpft sind . Auch Infotainmentsysteme verfügen zunehmend über einen gewissen Grad der Integration mit dem Armaturenbrett – moderne Armaturenbretter werden zu einem Bestandteil des Infotainment-Displays. Angesichts aller Verbindungen, die in diesem Fahrzeug-Subsystem vorhanden sind, und der leistungsstarken, voll ausgestatteten Software, die diese Funktionen ausführt, ist es wahrscheinlich, dass jemand eine Schwachstelle ausnutzt, um sich in sie einzuhacken.

Schutz fahrzeuginterner Netzwerke

Um solche Angriffe zu verhindern, ist es wichtig, physische oder logische Zugriffskontrollen anzuwenden, um zu bestimmen, welche Art von Informationen zwischen mehr und weniger privilegierten Subsystemen des Netzwerks ausgetauscht werden. Um sicherzustellen, dass die Kommunikation authentisch ist, ist es für fahrzeuginterne Netzwerke außerdem wichtig, die in den letzten 30 Jahren in der Netzwerkwelt gesammelten Sicherheitserfahrungen zu nutzen, indem sie starke Kryptografie mit starker Identifizierung und Authentifizierung kombinieren. Alle diese Maßnahmen sollten frühzeitig im Entwurfszyklus geplant werden, um eine robuste Sicherheitsgrundlage für das System zu schaffen. Dies zu einem frühen Zeitpunkt zu tun, ist weniger arbeitsintensiv, weniger kostspielig und lässt sich effektiver auf Restrisiken prüfen, als Sicherheitsmaßnahmen schrittweise zu integrieren, um später auftretende Probleme anzugehen.

Die zunehmende Beliebtheit von Ethernet für fahrzeuginterne Netzwerke ist eine positive Entwicklung. Ethernet bietet einige Kosteneinsparungen und einige leistungsstarke Netzwerkparadigmen, die die Geschwindigkeiten unterstützen, die für Anwendungen wie fortschrittliche Fahrerassistenzsysteme (ADAS) und autonomes Fahren sowie zunehmende Anwendungen von Infotainmentsystemen erforderlich sind. Ein Teil des Ethernet-Standards sieht vor, dass Geräte sich selbst identifizieren und ihre Identität nachweisen, bevor sie sich dem Netzwerk anschließen und kritische Funktionen ausführen dürfen.

NHTSA Best Practices für Cybersicherheit im Automobilbereich

Das Die National Highway Traffic Safety Administration (NHTSA) schlägt einen mehrschichtigen Ansatz für die Cybersicherheit im Automobilbereich vor, mit einer besseren Darstellung des fahrzeuginternen Systems als Netzwerk verbundener Subsysteme, die jeweils anfällig für Cyberangriffe sein können. In seiner aktualisierten Bericht zu Best Practices für Cybersicherheit Die NHSTA wurde diesen Monat veröffentlicht und gibt verschiedene Empfehlungen zum grundlegenden Cybersicherheitsschutz von Fahrzeugen. Viele davon scheinen vernünftige Praktiken für die Entwicklung kritischer Systeme zu sein, aber diese Praktiken waren (und sind) bei vielen überraschenderweise nicht vorhanden (und fehlen auch weiterhin). Zu den Vorschlägen für eine Cyber-bewusstere Haltung gehören:

- Beschränken Sie den Entwickler-/Debugging-Zugriff auf Produktionsgeräten. Auf ein Steuergerät könnte möglicherweise über einen offenen Debugging-Port oder über eine serielle Konsole zugegriffen werden, und dieser Zugriff erfolgt häufig auf einer privilegierten Betriebsebene. Wenn auf Produktionsgeräten Zugriff auf Entwicklerebene erforderlich ist, sollten Debugging- und Testschnittstellen entsprechend geschützt werden, um die Autorisierung privilegierter Benutzer zu erfordern.

- Schützen Sie kryptografische Schlüssel und andere Geheimnisse. Alle kryptografischen Schlüssel oder Passwörter, die einen unbefugten, erhöhten Zugriff auf Fahrzeugcomputerplattformen ermöglichen können, sollten vor Offenlegung geschützt werden. Jeder Schlüssel von der Computerplattform eines einzelnen Fahrzeugs sollte keinen Zugriff auf mehrere Fahrzeuge ermöglichen. Dies bedeutet, dass eine sorgfältige Schlüsselverwaltungsstrategie erforderlich ist, die auf eindeutigen Schlüsseln und anderen Geheimnissen in jedem Fahrzeug und sogar in jedem Subsystem basiert.

- Kontrollieren Sie den Diagnosezugriff für die Fahrzeugwartung. Beschränken Sie die Diagnosefunktionen so weit wie möglich auf einen bestimmten Fahrzeugbetriebsmodus, um den beabsichtigten Zweck der zugehörigen Funktion zu erfüllen. Entwerfen Sie solche Funktionen so, dass potenziell gefährliche Auswirkungen ausgeschlossen oder minimiert werden, wenn sie missbräuchlich verwendet oder missbraucht werden.

- Kontrollieren Sie den Zugriff auf die Firmware. Wenden Sie gute Sicherheitscodierungspraktiken an und verwenden Sie Tools, die Sicherheitsergebnisse in ihren Entwicklungsprozessen unterstützen.

- Beschränken Sie die Möglichkeit, die Firmware, einschließlich kritischer Daten, zu ändern. Die Einschränkung der Möglichkeit, Firmware zu ändern, macht es für Angreifer schwieriger, Malware auf Fahrzeugen zu installieren.

- Steuern Sie die interne Fahrzeugkommunikation. Vermeiden Sie nach Möglichkeit das Senden von Sicherheitssignalen als Nachrichten auf gemeinsamen Datenbussen. Wenn solche Sicherheitsinformationen über einen Kommunikationsbus weitergeleitet werden müssen, sollten sich die Informationen auf Kommunikationsbussen befinden, die von allen Fahrzeug-ECUs mit externen Netzwerkschnittstellen getrennt sind. Wenden Sie bei kritischen Sicherheitsnachrichten ein Nachrichtenauthentifizierungsschema an, um die Möglichkeit des Nachrichtenspoofings einzuschränken.

Der NHTSA-Bericht zu Best Practices für Cybersicherheit bietet einen guten Ausgangspunkt für die Stärkung von Automobilanwendungen. Allerdings handelt es sich weder um ein Rezeptbuch, noch ist es umfassend. NHTSA empfiehlt der Branche außerdem, die Richtlinien des National Institute of Standards and Technology (NIST) zu befolgen. Cybersicherheits-Framework, das Empfehlungen zur Entwicklung mehrschichtiger Cybersicherheitsmaßnahmen für Fahrzeuge gibt, die auf fünf Hauptfunktionen basieren: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Darüber hinaus sind Standards wie z ISO SAE 21434 Cybersicherheit von Straßenfahrzeugen, die in gewisser Weise mit der funktionalen Sicherheitsnorm ISO 26262 übereinstimmt, geben ebenfalls eine wichtige Richtung vor.

Wir helfen Ihnen, Ihre Automotive-SoC-Designs zu sichern

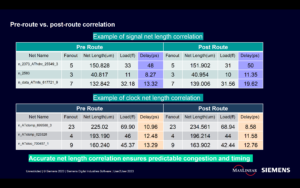

Fahrzeughersteller verfügen über unterschiedliche interne Cybersicherheitskompetenzen. Einige entscheiden sich immer noch dafür, ihren Automobildesigns gegen Ende des Designprozesses eine Sicherheitsebene hinzuzufügen; Wenn man jedoch wartet, bis ein Entwurf fast fertig ist, können Schwachstellen unberücksichtigt bleiben und angreifbar werden. Durch die Planung der Sicherheit von Grund auf kann die Entstehung anfälliger Systeme vermieden werden (siehe Abbildung unten für eine Darstellung der Sicherheitsebenen, die zum Schutz eines Automobil-SoCs erforderlich sind). Darüber hinaus ist es wichtig sicherzustellen, dass die Sicherheit so lange anhält, wie Fahrzeuge unterwegs sind (durchschnittlich 11 Jahre).

Zum Schutz eines Automobil-SoC erforderliche Sicherheitsebenen.

Mit unseren langjährige Erfahrung in der Unterstützung von SoC-Designs für die AutomobilindustrieSynopsys kann Ihnen bei der Entwicklung der Strategie und Architektur zur Implementierung eines höheren Sicherheitsniveaus in Ihren Designs helfen. Zu unseren relevanten Lösungen in diesem Bereich gehören neben unserer technischen Expertise:

Vernetzte Autos sind Teil dieses Mixes, der widerstandsfähiger und widerstandsfähiger gegen Angriffe gemacht werden sollte. Während die funktionale Sicherheit zu einem vertrauten Schwerpunktthema der Branche geworden ist, ist es an der Zeit, dass Cybersicherheit auch Teil der frühen Planung für Automobil-Silizium und -Systeme wird. Schließlich gibt es kein sicheres Auto, wenn es nicht auch sicher ist.

Mehr erfahren Sie unter Synopsys DesignWare-Sicherheits-IP.

Lies auch:

Identitäts- und Datenverschlüsselung für PCIe- und CXL-Sicherheit

Hochleistungsfähige Verarbeitung natürlicher Sprache (NLP) in eingeschränkten eingebetteten Systemen

Vortragsreihe: Entwurf eines zeitverschachtelten ADC für 5G-Automobilanwendungen

Teile diesen Beitrag über: Quelle: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- Zugang

- über

- Aktivitäten

- Zusatz

- Adresse

- advanced

- Alle

- unter

- Ein anderer

- Anwendungen

- Ansatz

- Architektur

- Bereich

- um

- Anschläge

- Authentic

- Authentifizierung

- Genehmigung

- Automation

- Automobilindustrie

- Automobilindustrie

- Autonom

- durchschnittlich

- Sein

- BESTE

- Best Practices

- Größte

- Bus

- Busse

- Auto

- Autos

- Programmierung

- gemeinsam

- Kommunikation

- Kommunikation

- Komponente

- Computing

- Verbindungen

- Konsul (Console)

- Inhalt

- fortsetzen

- könnte

- Erstellen

- kritischem

- Geheimschrift

- Cyber Attacke

- Cyber-Angriffe

- Internet-Sicherheit

- technische Daten

- Design

- Entwerfen

- Designs

- Entdeckung

- entwickeln

- Entwicklung

- Entwicklung

- Gerät

- Geräte

- Innenstadt

- angetrieben

- Fahrer

- Fahren

- Früh

- Elektronik

- ermöglichen

- Verschlüsselung

- ERFAHRUNGEN

- Expertise

- Ausnutzen

- Merkmal

- Eigenschaften

- Abbildung

- Endlich

- Vorname

- Setzen Sie mit Achtsamkeit

- folgen

- Foundation

- Treibstoff

- voller

- Funktionen

- Zukunft

- gut

- hacken

- Hacker

- Hardware

- mit

- Hilfe

- Geschichte

- Ultraschall

- HTTPS

- Login

- identifizieren

- implementieren

- wichtig

- Einschließlich

- Energiegewinnung

- Information

- Integration

- Internet

- iot

- iot Geräte

- IT

- Jeep

- join

- Wesentliche

- Tasten

- Arbeit

- Sprache

- LERNEN

- Niveau

- Cholesterinspiegel

- Lang

- Malware

- Management

- Geist / Bewusstsein

- mehr

- National

- Natürliche Sprache

- Verarbeitung natürlicher Sprache

- Navigation

- In der Nähe von

- erforderlich

- Netzwerk

- Vernetzung

- Netzwerke

- Nlp

- Objekterkennung

- XNUMXh geöffnet

- Andere

- Passwörter

- Leistung

- physikalisch

- Planung

- Plattform

- Plattformen

- größte treibende

- Principal

- Prozessdefinierung

- anpassen

- Produktion

- Risiken zu minimieren

- die

- bietet

- Radio

- Bereich

- Rezept

- Entspannung

- freigegeben

- berichten

- Risiko

- Laufen

- safe

- Sicherheit

- Sicherheitdienst

- Sicherheitsforscher

- Sinn

- Modellreihe

- kompensieren

- von Locals geführtes

- smart

- So

- Software

- Lösungen

- Jemand,

- Normen

- Anfang

- Geschichte

- Strategie

- stark

- Support

- System

- Systeme und Techniken

- sprechen

- Zylinderkopfschrauben

- Technische

- Test

- Die Zukunft

- Durch

- KRAWATTE

- Zeit

- Werkzeuge

- der Verkehr

- einzigartiges

- Updates

- Nutzer

- Fahrzeug

- Fahrzeuge

- Sicherheitslücken

- Verwundbarkeit

- Verwundbar

- Was

- ohne

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- würde

- Jahr