Abstrakt

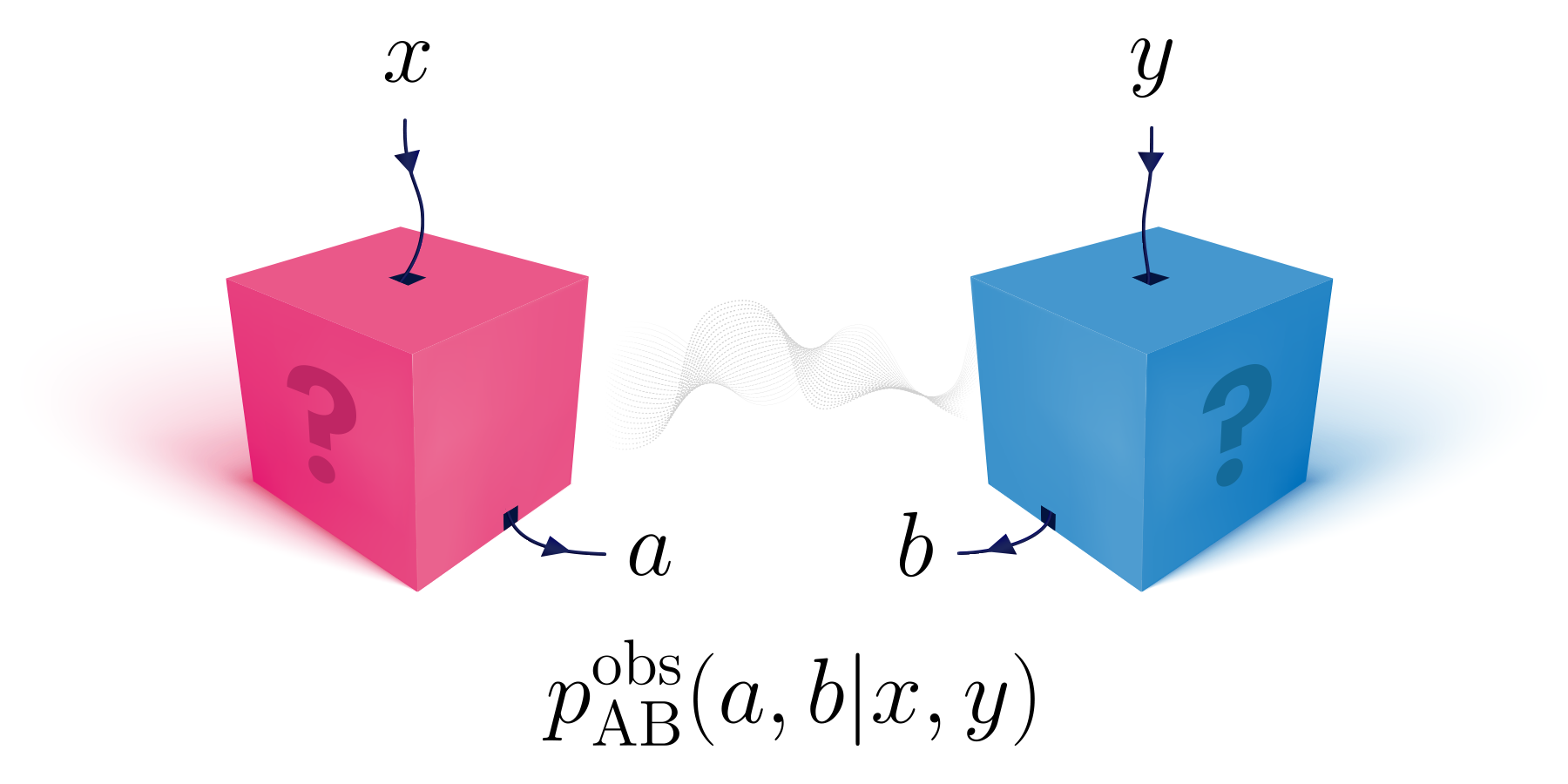

Das geräteunabhängige Framework stellt den pragmatischsten Ansatz für Quantenprotokolle dar, der keinerlei Vertrauen in deren Implementierungen setzt. Es erfordert alle Ansprüche, z.B. Sicherheit, die auf der Ebene der endgültigen klassischen Daten in den Händen der Endbenutzer erfolgen muss. Dies stellt eine große Herausforderung für die Bestimmung erreichbarer Schlüsselraten in der geräteunabhängigen Quantenschlüsselverteilung (DIQKD) dar, öffnet aber auch die Möglichkeit, Abhörangriffe in Betracht zu ziehen, die aus der Möglichkeit resultieren, dass bestimmte Daten gerade von einem generiert werden böswilliger Dritter. In dieser Arbeit untersuchen wir diesen Weg und stellen den $textit{convex-combination attack}$ als effiziente, einfach zu verwendende Technik für DIQKD-Schlüsselraten mit Obergrenze vor. Es ermöglicht die Überprüfung der Genauigkeit der Untergrenzen der Schlüsselraten für Protokolle auf dem neuesten Stand der Technik, unabhängig davon, ob es sich um einseitige oder zweiseitige Kommunikation handelt. Insbesondere zeigen wir mit seiner Hilfe, dass die derzeit vorhergesagten Einschränkungen der Robustheit von DIQKD-Protokollen gegenüber experimentellen Unzulänglichkeiten, wie etwa der endlichen Sichtbarkeit oder der Erkennungseffizienz, bereits sehr nahe an den letztendlich tolerierbaren Schwellenwerten liegen.

Populäre Zusammenfassung

► BibTeX-Daten

► Referenzen

[1] Antonio Acín, Nicolas Brunner, Nicolas Gisin, Serge Massar, Stefano Pironio und Valerio Scarani. „Geräteunabhängige Sicherheit der Quantenkryptographie gegen kollektive Angriffe“. Physik. Rev. Lett. 98, 230501 (2007).

https://doi.org/ 10.1103/PhysRevLett.98.230501

[2] Stefano Pironio, Antonio Acín, Nicolas Brunner, Nicolas Gisin, Serge Massar und Valerio Scarani. „Geräteunabhängige Quantenschlüsselverteilung sicher gegen kollektive Angriffe“. Neue J. Phys. 11, 045021 (2009).

https://doi.org/10.1088/1367-2630/11/4/045021

[3] Claude E. Shannon. „Kommunikationstheorie von Geheimhaltungssystemen“. The Bell System Technical Journal 28, 656–715 (1949).

https: / / doi.org/ 10.1002 / j.1538-7305.1949.tb00928.x

[4] Nicolas Brunner, Daniel Cavalcanti, Stefano Pironio, Valerio Scarani und Stephanie Wehner. „Glocken-Nichtlokalität“. Rev. Mod. Phys. 86, 419–478 (2014).

https: / / doi.org/ 10.1103 / RevModPhys.86.419

[5] Jonathan Barrett, Lucien Hardy und Adrian Kent. „Keine Signalisierung und Quantenschlüsselverteilung“. Physik. Rev. Lett. 95, 010503 (2005).

https://doi.org/ 10.1103/PhysRevLett.95.010503

[6] Antonio Acín, Nicolas Gisin und Lluis Masanes. „Vom Bellschen Theorem zur sicheren Quantenschlüsselverteilung“. Physik. Rev. Lett. 97, 120405 (2006).

https://doi.org/ 10.1103/PhysRevLett.97.120405

[7] Antonio Acín, Serge Massar und Stefano Pironio. „Effiziente Quantenschlüsselverteilung, sicher gegen Lauschangriffe ohne Signalisierung“. Neue J. Phys. 8, 126–126 (2006).

https://doi.org/10.1088/1367-2630/8/8/126

[8] Yi Zhao, Chi-Hang Fred Fung, Bing Qi, Christine Chen und Hoi-Kwong Lo. „Quantenhacking: Experimentelle Demonstration eines zeitversetzten Angriffs gegen praktische Quantenschlüsselverteilungssysteme“. Physik. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[9] Feihu Xu, Bing Qi und Hoi-Kwong Lo. „Experimentelle Demonstration eines Phasen-Remapping-Angriffs in einem praktischen Quantenschlüsselverteilungssystem“. Neue J. Phys. 12, 113026 (2010).

https://doi.org/10.1088/1367-2630/12/11/113026

[10] Lars Lydersen, Carlos Wiechers, Christoffer Wittmann, Dominique Elser, Johannes Skaar und Vadim Makarov. „Hacking kommerzieller Quantenkryptographiesysteme durch maßgeschneiderte helle Beleuchtung“. Nat. Photonics 4, 686–689 (2010).

https: / / doi.org/ 10.1038 / nphoton.2010.214

[11] Ilja Gerhardt, Qin Liu, Antía Lamas-Linares, Johannes Skaar, Christian Kurtsiefer und Vadim Makarov. „Vollständige Implementierung eines perfekten Abhörgeräts in einem Quantenkryptographiesystem“. Nat. Komm. 2, 349 (2011).

https: / / doi.org/ 10.1038 / ncomms1348

[12] Valerio Scarani, Helle Bechmann-Pasquinucci, Nicolas J. Cerf, Miloslav Dušek, Norbert Lütkenhaus und Momtchil Peev. „Die Sicherheit der praktischen Quantenschlüsselverteilung“. Rev. Mod. Physik. 81, 1301–1350 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[13] Rotem Arnon-Friedman, Frédéric Dupuis, Omar Fawzi, Renato Renner und Thomas Vidick. „Praktische geräteunabhängige Quantenkryptographie mittels Entropieakkumulation“. Nat. Komm. 9, 459 (2018).

https://doi.org/10.1038/s41467-017-02307-4

[14] Gláucia Murta, Suzanne B. van Dam, Jérémy Ribeiro, Ronald Hanson und Stephanie Wehner. „Auf dem Weg zur Realisierung einer geräteunabhängigen Quantenschlüsselverteilung“. Quantenwissenschaft. Technol. 4, 035011 (2019).

https: / / doi.org/ 10.1088 / 2058-9565 / ab2819

[15] René Schwonnek, Koon Tong Goh, Ignatius W. Primaatmaja, Ernest Y.-Z. Tan, Ramona Wolf, Valerio Scarani und Charles C.-W. Lim. „Geräteunabhängige Quantenschlüsselverteilung auf Zufallsschlüsselbasis“. Nat Commun 12, 2880 (2021).

https://doi.org/10.1038/s41467-021-23147-3

[16] Igor Devetak und Andreas Winter. „Destillation des geheimen Schlüssels und der Verschränkung aus Quantenzuständen“. Proz. R. Soc. London. A 461, 207–235 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[17] Renato Renner, Nicolas Gisin und Barbara Kraus. „Informationstheoretischer Sicherheitsnachweis für Quantenschlüsselverteilungsprotokolle“. Physik. Rev. A 72, 012332 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012332

[18] Rotem Arnon-Friedman. „Geräteunabhängige Quanteninformationsverarbeitung“. Springer-Thesen (2020).

https://doi.org/10.1007/978-3-030-60231-4

[19] Yanbao Zhang, Honghao Fu und Emanuel Knill. „Effiziente Zufälligkeitszertifizierung durch Quantenwahrscheinlichkeitsschätzung“. Physik. Rev. Research 2, 013016 (2020).

https: / / doi.org/ 10.1103 / PhysRevResearch.2.013016

[20] John F. Clauser, Michael A. Horne, Abner Shimony und Richard A. Holt. "Vorgeschlagenes Experiment zum Testen lokaler Theorien über verborgene Variablen". Phys. Rev. Lett. 23, 880–884 (1969).

https://doi.org/ 10.1103/PhysRevLett.23.880

[21] Antonio Acín, Serge Massar und Stefano Pironio. „Zufälligkeit versus Nichtlokalität und Verschränkung“. Physik. Rev. Lett. 108, 100402 (2012).

https://doi.org/ 10.1103/PhysRevLett.108.100402

[22] Erik Woodhead, Antonio Acín und Stefano Pironio. „Geräteunabhängige Quantenschlüsselverteilung mit asymmetrischen CHSH-Ungleichungen“. Quantum 5, 443 (2021).

https://doi.org/10.22331/q-2021-04-26-443

[23] Melvyn Ho, Pavel Sekatski, Ernest Y.-Z. Tan, Renato Renner, Jean-Daniel Bancal und Nicolas Sangouard. „Verrauschte Vorverarbeitung ermöglicht eine photonische Realisierung einer geräteunabhängigen Quantenschlüsselverteilung.“ Physik. Rev. Lett. 124, 230502 (2020).

https://doi.org/ 10.1103/PhysRevLett.124.230502

[24] Pavel Sekatski, Jean-Daniel Bancal, Xavier Valcarce, Ernest Y.-Z. Tan, Renato Renner und Nicolas Sangouard. „Geräteunabhängige Quantenschlüsselverteilung aus verallgemeinerten CHSH-Ungleichungen“. Quantum 5, 444 (2021).

https://doi.org/10.22331/q-2021-04-26-444

[25] Robert König, Renato Renner und Christian Schaffner. „Die operative Bedeutung von Min- und Max-Entropie“. IEEE Trans. Inf. Theorie 55, 4337–4347 (2009).

https: / / doi.org/ 10.1109 / TIT.2009.2025545

[26] Lluís Masanes, Stefano Pironio und Antonio Acín. „Sichere geräteunabhängige Quantenschlüsselverteilung mit kausal unabhängigen Messgeräten“. Nat Commun 2, 238 (2011).

https: / / doi.org/ 10.1038 / ncomms1244

[27] Olmo Nieto-Silleras, Stefano Pironio und Jonathan Silman. „Nutzung vollständiger Messstatistiken für eine optimale geräteunabhängige Zufallsbewertung“. Neue J. Phys. 16, 013035 (2014).

https://doi.org/10.1088/1367-2630/16/1/013035

[28] Jean-Daniel Bancal, Lana Sheridan und Valerio Scarani. „Mehr Zufälligkeit aus den gleichen Daten“. Neue J. Phys. 16, 033011 (2014).

https://doi.org/10.1088/1367-2630/16/3/033011

[29] Alejandro Máttar, Paul Skrzypczyk, Jonatan Bohr Brask, Daniel Cavalcanti und Antonio Acín. „Optimale Zufälligkeitserzeugung aus optischen Bell-Experimenten“. Neue J. Phys. 17, 022003 (2015).

https://doi.org/10.1088/1367-2630/17/2/022003

[30] Jan Kołodyński, Alejandro Máttar, Paul Skrzypczyk, Erik Woodhead, Daniel Cavalcanti, Konrad Banaszek und Antonio Acín. „Geräteunabhängige Quantenschlüsselverteilung mit Einzelphotonenquellen“. Quantum 4, 260 (2020).

https://doi.org/10.22331/q-2020-04-30-260

[31] Miguel Navascués, Stefano Pironio und Antonio Acín. „Begrenzung der Menge der Quantenkorrelationen“. Physik. Rev. Lett. 98, 010401 (2007).

https://doi.org/ 10.1103/PhysRevLett.98.010401

[32] Miguel Navascués, Stefano Pironio und Antonio Acín. „Eine konvergente Hierarchie semidefiniter Programme, die die Menge der Quantenkorrelationen charakterisiert“. New Journal of Physics 10, 073013 (2008).

https://doi.org/10.1088/1367-2630/10/7/073013

[33] Feihu Xu, Yu-Zhe Zhang, Qiang Zhang und Jian-Wei Pan. „Geräteunabhängige Quantenschlüsselverteilung mit zufälliger Nachauswahl“. Physik. Rev. Lett. 128, 110506 (2022).

https://doi.org/ 10.1103/PhysRevLett.128.110506

[34] Le Phuc Thinh, Gonzalo de la Torre, Jean-Daniel Bancal, Stefano Pironio und Valerio Scarani. „Zufälligkeit bei nachgewählten Ereignissen“. Neues Journal of Physics 18, 035007 (2016).

https://doi.org/10.1088/1367-2630/18/3/035007

[35] Peter Brown, Hamza Fawzi und Omar Fawzi. „Geräteunabhängige Untergrenzen der bedingten von Neumann-Entropie“ (2021). arXiv:2106.13692.

arXiv: 2106.13692

[36] Peter Brown, Hamza Fawzi und Omar Fawzi. „Berechnung bedingter Entropien für Quantenkorrelationen“. Nat Commun 12, 575 (2021).

https://doi.org/10.1038/s41467-020-20018-1

[37] Ernest Y.-Z. Tan, René Schwonnek, Koon Tong Goh, Ignatius William Primaatmaja und Charles C.-W. Lim. „Berechnung sicherer Schlüsselraten für die Quantenkryptographie mit nicht vertrauenswürdigen Geräten“. npj Quantum Inf 7, 1–6 (2021).

https: / / doi.org/ 10.1038 / s41534-021-00494-z

[38] Eneet Kaur, Mark M Wilde und Andreas Winter. „Grundlegende Grenzen der Schlüsselraten bei der geräteunabhängigen Quantenschlüsselverteilung“. Neue J. Phys. 22, 023039 (2020).

https:///doi.org/10.1088/1367-2630/ab6eaa

[39] Matthias Christandl, Roberto Ferrara und Karol Horodecki. „Obergrenzen für die geräteunabhängige Quantenschlüsselverteilung“. Physik. Rev. Lett. 126, 160501 (2021).

https://doi.org/ 10.1103/PhysRevLett.126.160501

[40] Rotem Arnon-Friedman und Felix Leditzky. „Obergrenzen für geräteunabhängige Quantenschlüsselverteilungsraten und eine überarbeitete Peres-Vermutung“. IEEE Trans. Inf. Theorie 67, 6606–6618 (2021).

https: / / doi.org/ 10.1109 / TIT.2021.3086505

[41] Máté Farkas, Maria Balanzó-Juandó, Karol Łukanowski, Jan Kołodyński und Antonio Acín. „Bell-Nichtlokalität reicht für die Sicherheit standardmäßiger geräteunabhängiger Quantenschlüsselverteilungsprotokolle nicht aus.“ Physik. Rev. Lett. 127, 050503 (2021).

https://doi.org/ 10.1103/PhysRevLett.127.050503

[42] Ernest Y.-Z. Tan, Charles C.-W. Lim und Renato Renner. „Vorteilsdestillation für geräteunabhängige Quantenschlüsselverteilung“. Physik. Rev. Lett. 124, 020502 (2020).

https://doi.org/ 10.1103/PhysRevLett.124.020502

[43] Imre Csiszár und János Körner. „Sendekanäle mit vertraulichen Nachrichten“. IEEE Trans. Inf. Theorie 24, 339–348 (1978).

https: / / doi.org/ 10.1109 / TIT.1978.1055892

[44] Ueli Maurer. „Geheime Schlüsselvereinbarung durch öffentliche Diskussion aus gemeinsamen Informationen“. IEEE Trans. Inf. Theorie 39, 733–742 (1993).

https: / / doi.org/ 10.1109 / 18.256484

[45] Rudolf Ahlswede und Imre Csiszár. „Häufige Zufälligkeit in der Informationstheorie und Kryptographie. I. Geheimes Teilen“. IEEE Trans. Inf. Theorie 39, 1121–1132 (1993).

https: / / doi.org/ 10.1109 / 18.243431

[46] Eneet Kaur, Karol Horodecki und Siddhartha Das. „Obergrenzen für geräteunabhängige Quantenschlüsselverteilungsraten in statischen und dynamischen Szenarien“. Physik. Rev. Appl. 18, 054033 (2022).

https: / / doi.org/ 10.1103 / PhysRevApplied.18.054033

[47] Michele Masini, Stefano Pironio und Erik Woodhead. „Einfache und praktische DIQKD-Sicherheitsanalyse über Unsicherheitsrelationen vom Typ BB84 und Pauli-Korrelationsbeschränkungen“. Quantum 6, 843 (2022).

https://doi.org/10.22331/q-2022-10-20-843

[48] Philippe H. Eberhard. „Hintergrundniveau und Gegeneffizienzen, die für ein lückenloses Einstein-Podolsky-Rosen-Experiment erforderlich sind“. Physik. Rev. A 47, R747–R750 (1993).

https: / / doi.org/ 10.1103 / PhysRevA.47.R747

[49] Junior R. Gonzales-Ureta, Ana Predojević und Adán Cabello. „Geräteunabhängige Quantenschlüsselverteilung basierend auf Bell-Ungleichungen mit mehr als zwei Eingängen und zwei Ausgängen“. Physik. Rev. A 103, 052436 (2021).

https: / / doi.org/ 10.1103 / PhysRevA.103.052436

[50] Daniel Collins und Nicolas Gisin. „Eine relevante Zwei-Qubit-Bell-Ungleichung, die der CHSH-Ungleichung unäquivalent ist.“ J. Phys. A: Mathe. Gen. 37, 1775–1787 (2004).

https://doi.org/10.1088/0305-4470/37/5/021

[51] Stefano Pironio, Lluis Masanes, Anthony Leverrier und Antonio Acín. „Sicherheit der geräteunabhängigen Quantenschlüsselverteilung im Bounded-Quantum-Storage-Modell“. Physik. Rev. X 3, 031007 (2013).

https://doi.org/ 10.1103/PhysRevX.3.031007

[52] Xiongfeng Ma und Norbert Lütkenhaus. „Verbesserte Datennachbearbeitung bei der Quantenschlüsselverteilung und Anwendung auf Verlustschwellen in geräteunabhängiger QKD“. Quantum Information and Computation 12, 203–214 (2012).

https: / / doi.org/ 10.26421 / qic12.3-4-2

[53] Ignatius W. Primaatmaja, Koon Tong Goh, Ernest Y.-Z. Tan, John T.-F. Khoo, Shouvik Ghorai und Charles C.-W. Lim. „Sicherheit geräteunabhängiger Quantenschlüsselverteilungsprotokolle: eine Überprüfung“. Quantum 7, 932 (2023).

https://doi.org/10.22331/q-2023-03-02-932

[54] Ernest Y.-Z. Tan, Pavel Sekatski, Jean-Daniel Bancal, René Schwonnek, Renato Renner, Nicolas Sangouard und Charles C.-W. Lim. „Verbesserte DIQKD-Protokolle mit Finite-Size-Analyse“. Quantum 6, 880 (2022).

https://doi.org/10.22331/q-2022-12-22-880

[55] Ueli Maurer und Stefan Wolf. „Die intrinsische bedingte gegenseitige Information und vollkommene Geheimhaltung“. In Proceedings of IEEE International Symposium on Information Theory. IEEE (1997).

https: / / doi.org/ 10.1109 / isit.1997.613003

[56] Matthias Christandl, Artur Ekert, Michał Horodecki, Paweł Horodecki, Jonathan Oppenheim und Renato Renner. „Vereinigung der klassischen und der Quantenschlüsseldestillation“. In Vadhan, SP (Hrsg.) Theorie der Kryptographie. TCC 2007. Band 4392 der Vorlesungsunterlagen in Informatik, Seiten 456–478. Berlin, Heidelberg (2007). Springer.

https://doi.org/10.1007/978-3-540-70936-7_25

[57] Marek Winczewski, Tamoghna Das und Karol Horodecki. „Einschränkungen eines geräteunabhängigen Schlüssels, der durch gequetschte Nichtlokalität vor einem nicht signalisierenden Gegner geschützt ist“. Physik. Rev. A 106, 052612 (2022).

https: / / doi.org/ 10.1103 / PhysRevA.106.052612

[58] David Avis, Hiroshi Imai, Tsuyoshi Ito und Yuuya Sasaki. „Zweiparteien-Bell-Ungleichungen, abgeleitet aus der Kombinatorik durch Dreieckseliminierung“. J. Phys. A 38, 10971–10987 (2005).

https://doi.org/10.1088/0305-4470/38/50/007

[59] Boris S. Cirel'Sohn. „Quantenverallgemeinerungen der Bellschen Ungleichung“. Letters in Mathematical Physics 4, 93–100 (1980).

https: / / doi.org/ 10.1007 / bf00417500

[60] Stephen Boyd und Lieven Vandenberghe. "Konvexe Optimierung". Cambridge University Press. (2004).

https: / / doi.org/ 10.1017 / CBO9780511804441

[61] Víctor Zapatero und Marcos Curty. „Geräteunabhängige Quantenschlüsselverteilung über große Entfernungen“. Sci Rep 9, 1–18 (2019).

https://doi.org/10.1038/s41598-019-53803-0

[62] N. David Mermin. „Das EPR-Experiment – Gedanken zum „Loophole““. Ann. NY Acad. Wissenschaft. 480, 422–427 (1986).

https: / / doi.org/ 10.1111 / j.1749-6632.1986.tb12444.x

[63] Erik Woodhead, Jędrzej Kaniewski, Boris Bourdoncle, Alexia Salavrakos, Joseph Bowles, Antonio Acín und Remigiusz Augusiak. „Maximale Zufälligkeit aus teilweise verschränkten Zuständen“. Physik. Rev. Research 2, 042028 (2020).

https: / / doi.org/ 10.1103 / PhysRevResearch.2.042028

[64] Tamás Vértesi, Stefano Pironio und Nicolas Brunner. „Schließen der Erkennungslücke in Bell-Experimenten mithilfe von Qudits“. Physik. Rev. Lett. 104, 060401 (2010).

https://doi.org/ 10.1103/PhysRevLett.104.060401

[65] Nicolas Brunner und Nicolas Gisin. „Teilliste der bipartiten Bell-Ungleichungen mit vier binären Einstellungen“. Physik. Lette. A 372, 3162–3167 (2008).

https: / / doi.org/ 10.1016 / j.physleta.2008.01.052

[66] Adán Cabello. „„Alles gegen Nichts“-Untrennbarkeit für zwei Beobachter“. Physik. Rev. Lett. 87, 010403 (2001).

https://doi.org/ 10.1103/PhysRevLett.87.010403

[67] Yu-Zhe Zhang, Yi-Zheng Zhen und Feihu Xu. „Obergrenze der geräteunabhängigen Quantenschlüsselverteilung mit zweifacher klassischer Nachbearbeitung unter individuellem Angriff“. New Journal of Physics 24, 113045 (2022).

https:///doi.org/10.1088/1367-2630/aca34b

[68] Daniel Collins, Nicolas Gisin, Noah Linden, Serge Massar und Sandu Popescu. „Bellsche Ungleichungen für beliebig hochdimensionale Systeme“. Physik. Rev. Lett. 88, 040404 (2002).

https://doi.org/ 10.1103/PhysRevLett.88.040404

Zitiert von

[1] Giuseppe Viola, Nikolai Miklin, Mariami Gachechiladze und Marcin Pawłowski, „Verschränkungszeugen mit nicht vertrauenswürdigen Detektoren“, Journal of Physics A Mathematical General 56 42, 425301 (2023).

[2] Ignatius W. Primaatmaja, Koon Tong Goh, Ernest Y.-Z. Tan, John T. -F. Khoo, Shouvik Ghorai und Charles C.-W. Lim, „Sicherheit geräteunabhängiger Quantenschlüsselverteilungsprotokolle: eine Übersicht“, Quantum 7, 932 (2023).

[3] Eva M. González-Ruiz, Javier Rivera-Dean, Marina FB Cenni, Anders S. Sørensen, Antonio Acín und Enky Oudot, „Geräteunabhängige Quantenschlüsselverteilung mit realistischen Einzelphotonenquellenimplementierungen“, arXiv: 2211.16472, (2022).

[4] Yu-Zhe Zhang, Yi-Zheng Zhen und Feihu Neue Zeitschrift für Physik 24 11, 113045 (2022).

Die obigen Zitate stammen von SAO / NASA ADS (Zuletzt erfolgreich aktualisiert am 2023, 12:07:14 Uhr). Die Liste ist möglicherweise unvollständig, da nicht alle Verlage geeignete und vollständige Zitationsdaten bereitstellen.

On Der von Crossref zitierte Dienst Es wurden keine Daten zum Zitieren von Werken gefunden (letzter Versuch 2023-12-07 14:36:47).

Dieses Papier ist in Quantum unter dem veröffentlicht Creative Commons Namensnennung 4.0 International (CC BY 4.0) Lizenz. Das Copyright verbleibt bei den ursprünglichen Copyright-Inhabern wie den Autoren oder deren Institutionen.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://quantum-journal.org/papers/q-2023-12-06-1199/

- :hast

- :Ist

- :nicht

- ][P

- 01

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 1800

- 19

- 1949

- 20

- 2001

- 2005

- 2006

- 2008

- 2010

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 35%

- 36

- 39

- 40

- 41

- 43

- 46

- 49

- 50

- 51

- 52

- 53

- 54

- 58

- 60

- 65

- 66

- 67

- 7

- 72

- 8

- 87

- 9

- 97

- 98

- a

- Über Uns

- oben

- ABSTRACT

- Zugang

- Anhäufung

- Genauigkeit

- adrian

- Zugehörigkeiten

- gegen

- Zustimmung

- Alle

- erlaubt

- bereits

- ebenfalls

- immer

- an

- Ana

- Analyse

- und

- Heinrich

- jedem

- Anwendung

- Ansatz

- SIND

- AS

- At

- Attacke

- Anschläge

- Erreichbar

- Versuch

- Autor

- Autoren

- b

- Barcelona

- basierend

- Grundlage

- BE

- war

- Sein

- Bell

- Berlin

- Bing

- boris

- gebunden

- Beschränkt

- Break

- Hell

- braun

- aber

- by

- Cambridge

- CAN

- kann keine

- carlos

- Zentrum

- Zertifizierung

- challenges

- Kanäle

- Frank

- chen

- Christian

- Christine

- Anführung

- aus aller Welt

- Menu

- Collective

- Collins

- kommt

- Kommentar

- kommerziell

- gemeinsam

- Unterhaus

- Kommunikation

- abschließen

- Berechnung

- Computer

- Computerwissenschaften

- Bedingungen

- Vermutung

- Berücksichtigung

- Einschränkungen

- Urheberrecht

- Korrelation

- Korrelationen

- Counter

- kryptographisch

- Geheimschrift

- Zur Zeit

- Matthias

- technische Daten

- Christian

- Dez

- anspruchsvoll

- zeigen

- Es

- Abgeleitet

- Entdeckung

- Festlegung

- Gerät

- Geräte

- diskutieren

- Diskussion

- verteilen

- Verteilung

- die

- Von

- dynamisch

- e

- einfach zu bedienende

- Wirkungsgrade

- Effizienz

- effizient

- erik

- Äther (ETH)

- Auswertung

- Sogar

- Veranstaltungen

- zeigen

- existiert

- Experiment

- experimentell

- Experimente

- erklärt

- ERKUNDEN

- Erkundet

- erleichtert

- weit

- Finale

- Aussichten für

- gefunden

- vier

- Unser Ansatz

- für

- fu

- Jan

- Allgemeines

- erzeugt

- Generation

- gegeben

- groß

- Hacking

- Hände

- Harvard

- Hilfe

- Hierarchie

- Inhaber

- aber

- HTTPS

- i

- IEEE

- Implementierung

- Realisierungen

- Verbesserung

- in

- unabhängig

- Krankengymnastik

- Ungleichheiten

- Ungleichheit

- Information

- Eingänge

- Institut

- Institutionen

- interessant

- International

- innere

- Beteiligung

- IT

- SEINE

- Januar

- JavaScript

- Jian-Wei Pan

- Peter

- jonathan

- Zeitschrift

- nur

- Wesentliche

- Tasten

- Wissen

- König

- Nachname

- Verlassen

- Lesen

- Niveau

- Lizenz

- Grenzen

- Liste

- aus einer regionalen

- Schlupfloch

- Verlust

- senken

- gemacht

- maria

- Yachthafen

- Kennzeichen

- Mathe

- mathematisch

- Mathematik

- matthias

- max-width

- Kann..

- Bedeutung

- Mittel

- Messung

- Nachrichten

- Michael

- Modell

- Monat

- mehr

- vor allem warme

- sollen

- gegenseitig

- fast

- Neu

- Neue Technologien

- Nicolas

- nicht

- Noah

- Notizen

- nichts

- jetzt an

- beobachtet

- Beobachter

- of

- Omar

- on

- XNUMXh geöffnet

- öffnet

- Betriebs-

- optimal

- Optimierung

- or

- Original

- UNSERE

- Ausgänge

- Seiten

- PAN

- Papier

- besondere

- Weg

- Alexander

- perfekt

- durchgeführt

- Jürgen

- Philippe

- Physik

- Plato

- Datenintelligenz von Plato

- PlatoData

- Möglichkeit

- Nachbearbeitung

- Potenzial

- Praktisch

- pragmatisch

- vorhergesagt

- Gegenwart

- Presse

- Preis

- Prinzip

- Wahrscheinlichkeit

- PROC

- Verfahren

- Verarbeitung

- Programme

- Beweis

- Beweise

- Protokolle

- die

- Bereitstellung

- Öffentlichkeit

- veröffentlicht

- Herausgeber

- Verlag

- setzen

- Qi

- Qualität

- Quant

- Quantenkryptographie

- Quanteninformation

- Qubit

- R

- zufällig

- Zufälligkeit

- Honorar

- realistisch

- Realisierung

- Referenzen

- Verhältnis

- entspannt

- relevant

- bleibt bestehen

- falls angefordert

- Voraussetzungen:

- erfordert

- Forschungsprojekte

- Überprüfen

- Ribeiro

- Daniel

- ROBERT

- Robustheit

- s

- gleich

- Szenarien

- SCI

- Wissenschaft

- Wissenschaft und Technologie

- Die Geheime

- Verbindung

- sicher

- Sicherheitdienst

- kompensieren

- Einstellungen

- ,,teilen"

- Einfacher

- So

- bis jetzt

- allein

- sie sind

- Quelle

- Quellen

- Standard

- State-of-the-art

- Staaten

- Statistiken

- stefan

- Vorbau

- Johannes

- stringent

- Erfolgreich

- so

- ausreichend

- geeignet

- Symposium

- System

- Systeme und Techniken

- T

- zugeschnitten

- Technische

- Technik

- Technologies

- Technologie

- Test

- als

- dank

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- ihr

- dann

- Theorie

- Diese

- basierte Online-to-Offline-Werbezuordnungen von anderen gab.

- fehlen uns die Worte.

- Titel

- zu

- trans

- Vertrauen

- XNUMX

- letzte

- Unsicher

- Unsicherheit

- für

- Vereinigt

- Universität

- aktualisiert

- URL

- Verwendung von

- Verkäufer

- verifizieren

- Gegen

- sehr

- Bratsche

- Sichtbarkeit

- Volumen

- von

- W

- wollen

- Warsaw

- wurde

- Weg..

- we

- wann

- ob

- welche

- William

- Winter

- mit

- Zeugen

- Wolf

- Arbeiten

- Werk

- X

- Jahr

- York

- Zephyrnet

- Zhang

- Zhao