Lesezeit: 5 Minuten

Lesezeit: 5 Minuten

UPDATE UND KORREKTUR: Konica Minolta C224e sendet Ihnen keine gefährlichen Phishing-E-Mails. Böswillige Hacker haben eine E-Mail und eine Datei erstellt, die wie ein legitimes gescanntes Dokument von einem Konica Minolta C224e aussehen sollen. Die Datei stammt jedoch nicht von einem Konica Minolta C224e und enthält kein gescanntes Dokument. Sie möchten die Quelle der E-Mail überprüfen.

Es war ein arbeitsreicher August und September für das Comodo Threat Intelligence Lab, einschließlich eines Blockbuster-Entdeckung über die führenden Sicherheits- und IT-Verantwortlichen von Equifax

und Entdeckung von 2 neuen Ransomware-Phishing-Angriffen im August (mehr dazu später).

Das neueste Exklusive ist die Entdeckung einer Welle von Ende September durch das Labor neue Ransomware Phishing-Angriffe, die auf Angriffen aufbauen, die zuerst vom Comodo entdeckt wurden Threat Intelligence Labor diesen Sommer. Diese neueste Kampagne ahmt die Anbieter Ihres Unternehmens und sogar Ihren vertrauenswürdigen Bürokopierer / -scanner / -drucker von Branchenführer Konica Minolta nach. Es nutzt Social Engineering, um Opfer zu motivieren, und wurde sorgfältig entwickelt, um an Algorithmen auf der Basis von Algorithmen für maschinelles Lernen von führenden Anbietern von Cybersicherheit vorbeizukommen, Ihre Maschinen zu infizieren, ihre Daten zu verschlüsseln und ein Bitcoin-Lösegeld zu extrahieren. Hier ist der Lösegeld-Bildschirm, den die Opfer bei den Anschlägen vom 18. bis 21. September 2017 gesehen haben:

Diese neue Welle von Ransomware-Angriffen verwendet ein Botnetz von Zombie-Computern (normalerweise über bekannte ISPs mit dem Netzwerk verbunden), um einen Phishing-Angriff zu koordinieren, der die E-Mails an die Konten der Opfer sendet. Wie bei der IKARUSdilapidated Angriffe Anfang bzw. Ende August 2017 verwendet diese Kampagne eine „Locky“ -Ransomware-Nutzlast.

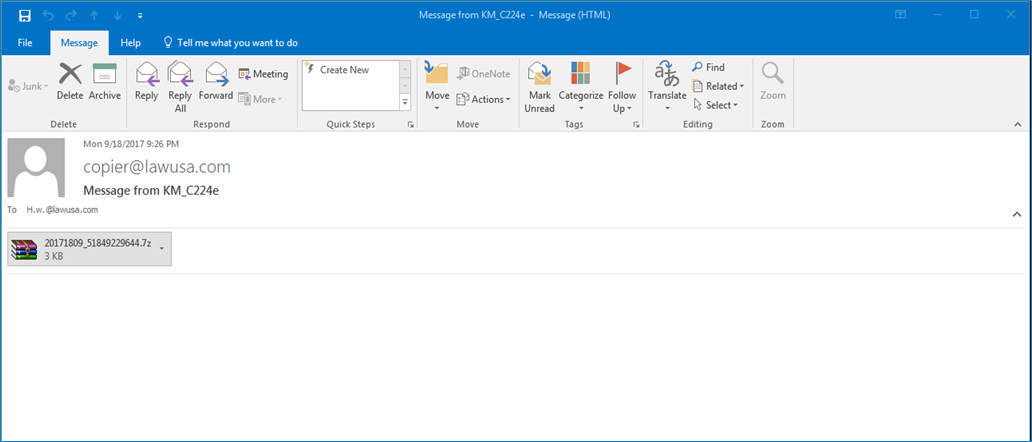

Der größere der beiden Angriffe in diesem letzten Locky Ransomware Wave wird als gescanntes Dokument angezeigt, das Ihnen vom Scanner / Drucker Ihres Unternehmens per E-Mail gesendet wird (tatsächlich jedoch von einem externen Hacker-Controller-Computer). Mitarbeiter scannen heute Originaldokumente am Scanner / Drucker des Unternehmens und senden sie standardmäßig per E-Mail an sich selbst und andere. Daher sieht diese mit Malware beladene E-Mail ziemlich unschuldig aus, ist jedoch alles andere als harmlos (und stammt definitiv nicht vom Konica Minolta-Kopierer Ihres Unternehmens / Scanner). Wie harmlos? Siehe die folgende E-Mail.

Ein Element der Raffinesse hierbei ist, dass die vom Hacker gesendete E-Mail die Scanner- / Druckermodellnummer enthält, die zur Konica Minolta C224e gehört, einem der beliebtesten Modelle unter Business-Scannern / Druckern, die üblicherweise in Europa, Südamerika und Nordamerika verwendet werden , Asiatische und andere globale Märkte.

Beide Kampagnen begannen am 18. September 2017 und scheinen am 21. September 2017 effektiv beendet worden zu sein, aber wir sollten alle in naher Zukunft mit ähnlichen Angriffen rechnen.

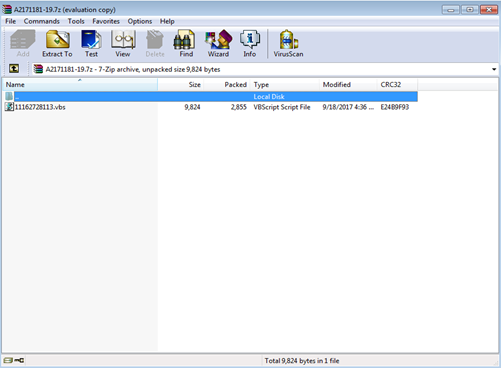

Die verschlüsselten Dokumente in beiden neuen September-Angriffen haben eine „.ykcolDie Erweiterung und die .vbs-Dateien werden per E-Mail verteilt. Dies zeigt, dass Malware-Autoren Methoden entwickeln und ändern, um mehr Benutzer zu erreichen und Sicherheitsansätze zu umgehen, die maschinelles Lernen und Mustererkennung verwenden.

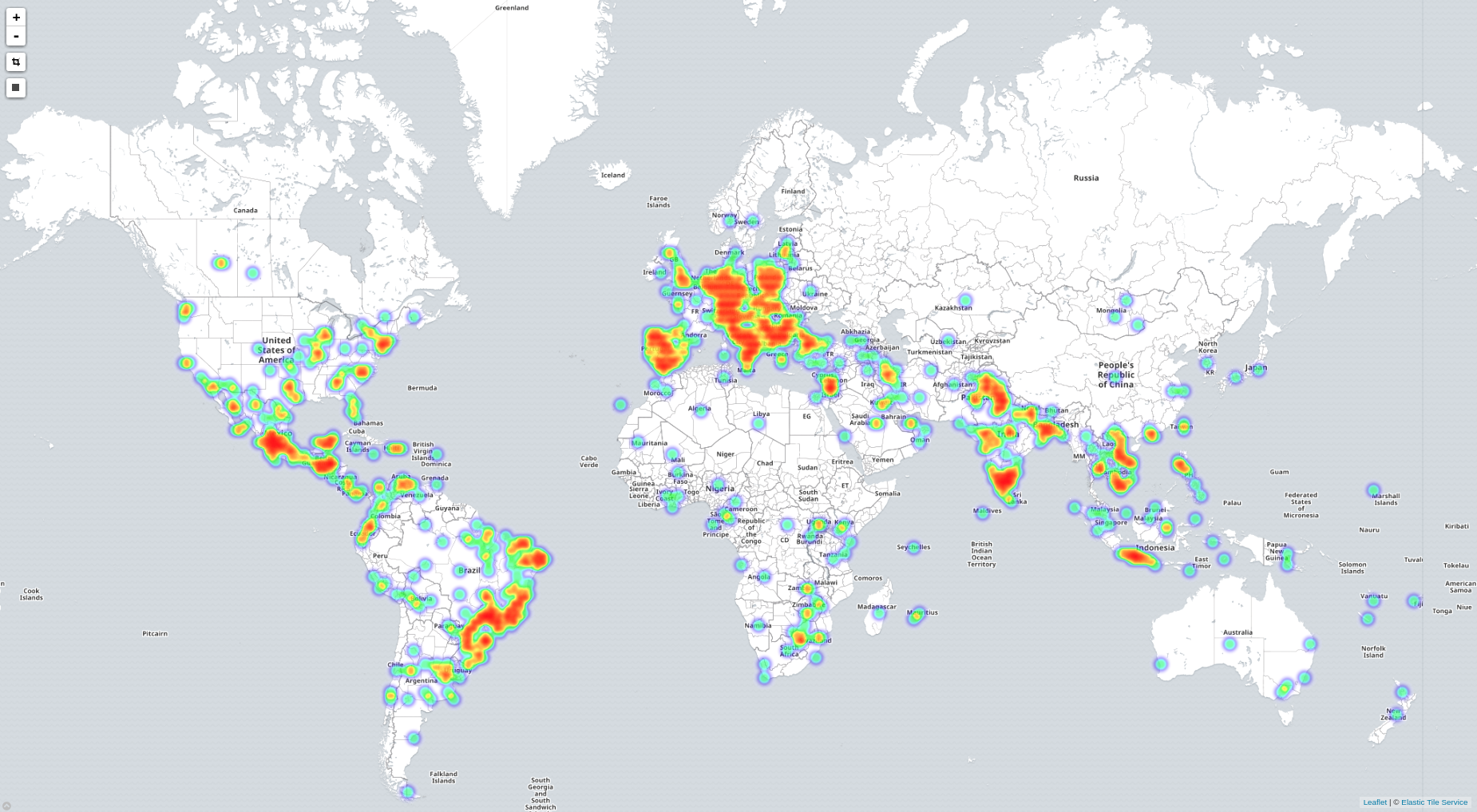

Hier ist eine Heatmap des ersten neuen Angriffs am 18. September 2017 mit dem Titel „Nachricht von KM_C224eBetreffzeile gefolgt von den Herkunftsländern der Maschinen, die im Botnetz zum Versenden der E-Mails verwendet werden:

| Land | Summe - Anzahl der E-Mails |

| Vietnam | 26,985 |

| México | 14,793 |

| India | 6,190 |

| Indonesien | 4,154 |

ISPs im Allgemeinen wurden bei diesem Angriff stark kooptiert, was sowohl auf die Raffinesse des Angriffs als auch auf eine unzureichende Cyber-Verteidigung an ihren Endpunkten und mit ihrem eigenen Netzwerk hinweist Website-Sicherheitslösungen. Wie bei den Angriffen im August wurden viele Server und Geräte in Vietnam und Mexiko verwendet, um die globalen Angriffe auszuführen. Hier sind die führenden Range-Besitzer, die beim Angriff "Nachricht von KM_C224e" erkannt wurden:

| Bereichsbesitzer | Summe - Anzahl der E-Mails |

| Vietnam Post und Kommunikation (VNPT) | 18,824 |

| VDC | 4,288 |

| Lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Türk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

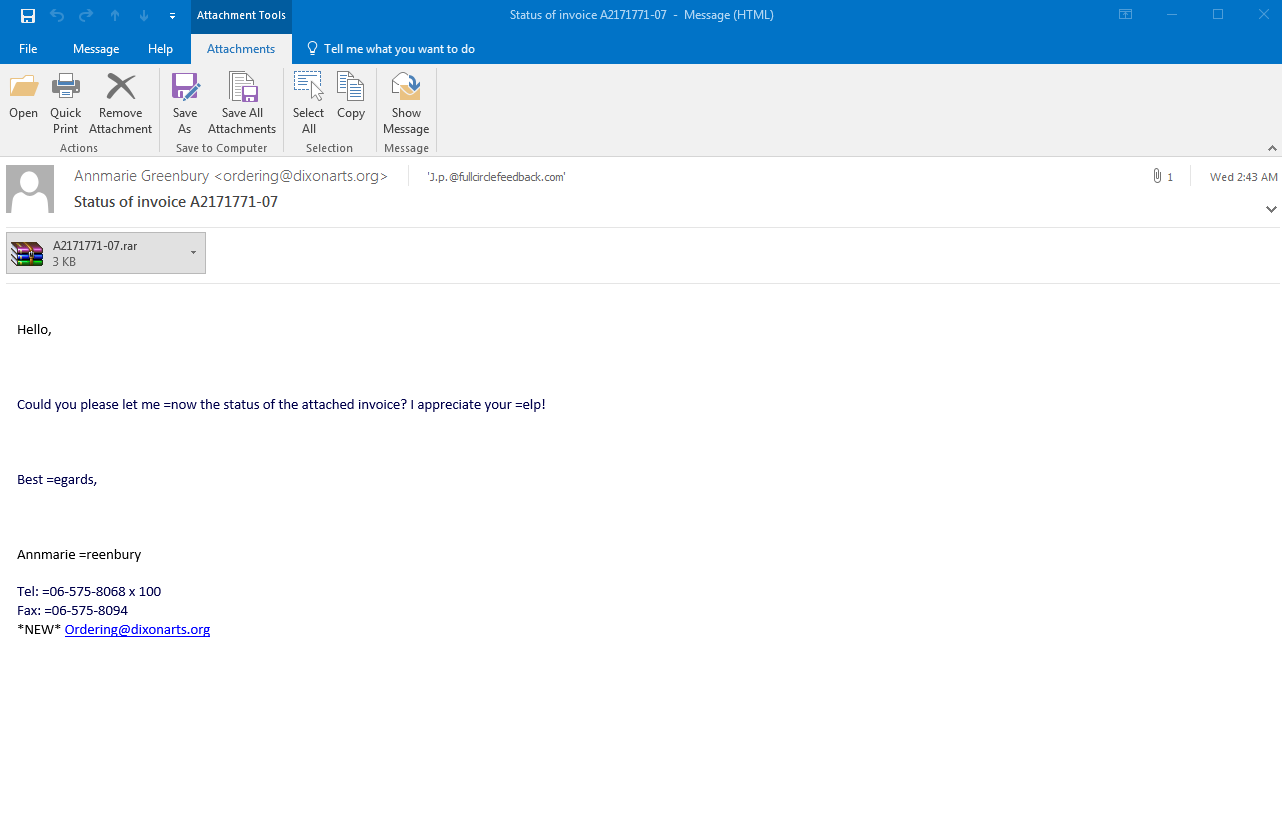

Die kleinere der beiden Zinken in dieser September-Kampagne sendet Phishing-E-Mails mit dem Betreff „Rechnungsstatus“ und scheint von einem lokalen Anbieter zu stammen, einschließlich einer Begrüßung mit „Hallo“, einer höflichen Aufforderung zum Anzeigen des Anhangs und a Unterschrift und Kontakt Details von einem fiktiven Verkäufer Mitarbeiter. Beachten Sie erneut, wie vertraut die E-Mail aussieht

Personen, die mit Finanzen befasst sind oder mit externen Anbietern zusammenarbeiten:

Wenn Sie auf den Anhang klicken, wird er als komprimierte Datei zum Entpacken angezeigt:

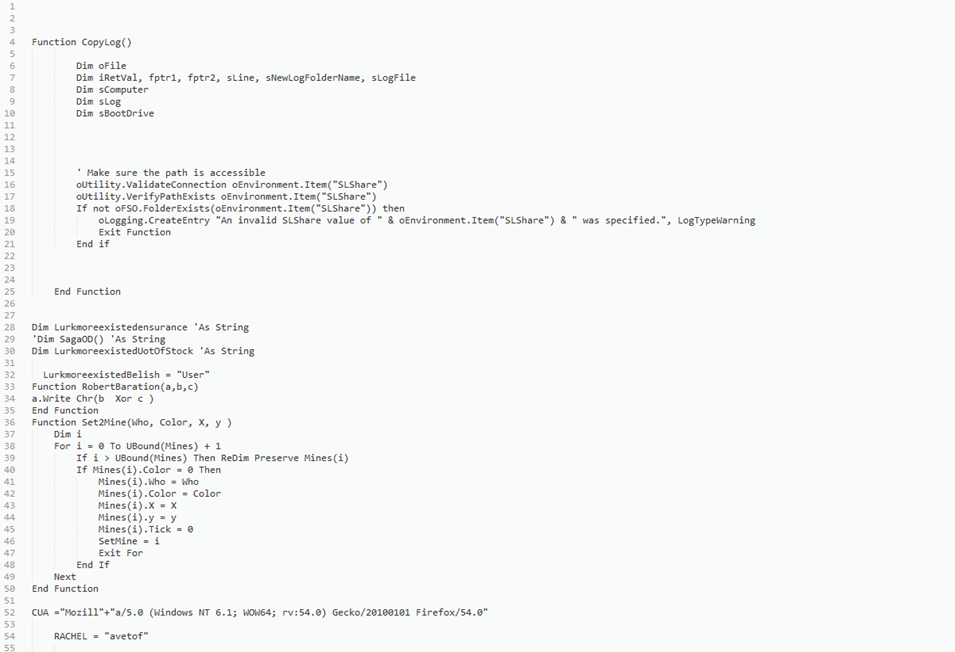

Hier sehen Sie ein Beispiel für das Scripting, das sich deutlich von dem unterscheidet, das bei den Angriffen Anfang August 2017 verwendet wurde.

Die Lösegeldnachfrage von 5 Bitcoins bis 1 Bitcoin spiegelt in beiden neuen Fällen die der August-Angriffe wider. Am 18. September 2017 entsprach der Wert von 1 Bitcoin etwas mehr als 4000.00 US-Dollar (und 3467.00 Euro).

Für den Angriff vom 18. September 2017 mit dem Titel „RechnungsstatusBetreff, Amerika, Europa, Indien und Südostasien waren stark betroffen, aber auch Afrika, Australien und viele Inseln waren von diesen Angriffen betroffen.

Die Phishing- und Trojaner-Experten des Comodo Threat Intelligence Lab (Teil der Comodo Threat Research Labs) haben innerhalb der ersten drei Tage dieser Kampagne im September 110,000 mehr als 2017 Fälle von Phishing-E-Mails an Comodo-geschützten Endpunkten erkannt und analysiert.

Die Anhänge wurden an Comodo-geschützten Endpunkten als „unbekannte Dateien“ gelesen, in den Containment gelegt und die Eingabe verweigert, bis sie von der Comodo-Technologie und in diesem Fall von den Labors analysiert wurden menschliche Experten.

Die Analyse des Labors von E-Mails, die im „Nachricht von KM_C224eDie Phishing-Kampagne enthüllte diese Angriffsdaten: 19,886 verschiedene IP-Adressen wurden aus 139 verschiedenen Top-Level-Domains mit Ländercode verwendet.

Das "RechnungsstatusBei einem Angriff wurden 12,367 verschiedene IP-Adressen aus 142 Ländercode-Domains verwendet. Es gibt insgesamt 255 Ländercode-Domains der obersten Ebene, die von der Internet Assigned Numbers Authority (IANA) verwaltet werden. Dies bedeutet, dass beide neuen Angriffe auf mehr als die Hälfte der Nationalstaaten der Erde gerichtet sind.

„Diese Arten von Angriffen nutzen sowohl Botnets von Servern und PCs von Einzelpersonen als auch neue Phishing-Techniken, die Social Engineering für ahnungslose Büroangestellte und Manager verwenden. Dies ermöglicht einem sehr kleinen Team von Hackern, Tausende von Organisationen zu infiltrieren und KI und maschinelles Lernen abhängig zu schlagen Tools zum Schutz von Endpunkten, sogar diejenigen, die in Gartners jüngstem Magic Quadrant führend sind. “ sagte Fatih Orhan, Leiter des Comodo Threat Intelligence Lab und von Comodo Bedrohungsforschungslabors (STRG). „Da die neue Ransomware als unbekannte Datei angezeigt wird, ist eine Sicherheitslage von 100%" Standardverweigerung "erforderlich, um sie am Endpunkt oder an der Netzwerkgrenze zu blockieren oder zu enthalten. Es erfordert auch menschliche Augen und Analysen, um letztendlich festzustellen, was es ist - in diesem Fall neue Ransomware. “

Möchten Sie tiefer in die Angriffsdaten eintauchen? Überprüfen Sie das neue Comodo Threat Intelligence Lab “SONDERBERICHT: SEPTEMBER 2017 - RANSOMWARE-PHISHING-ANGRIFFE locken MITARBEITER, LERNWERKZEUGE FÜR SCHLAGMASCHINEN (Teil III der sich entwickelnden IKARUS-Serie für verfallene und lockige Ransomware). ” Der Sonderbericht ist einer von vielen, die in einem kostenlosen Abonnement für Lab Updates unter enthalten sind https://comodo.com/lab. Es bietet eine detaillierte Berichterstattung über die Angriffswelle vom 18. bis 21. September 2017 mit mehr Analysen und Anhängen, die detailliertere Informationen zu den bei den Angriffen verwendeten Quellen und Maschinen enthalten. Ihr Lab Updates-Abonnement enthält auch die Teile I und II der Reihe „Sonderbericht: IKARUSdilapidated Locky Ransomware“ und bietet Ihnen auch die „Wöchentlichen Update”Und“ Special Update ”Videos. Abonnieren Sie noch heute unter comodo.com/lab.

KOSTENLOS TESTEN ERHALTEN SIE IHRE SOFORTIGE SICHERHEITSKORECARD KOSTENLOS

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Über uns

- Trading Konten

- berührt das Schneidwerkzeug

- Adressen

- Afrika

- Alle

- amerikanisch

- Amerika

- unter

- Analyse

- und

- erscheinen

- Ansätze

- Asien

- asiatisch

- zugewiesen

- Attacke

- Anschläge

- AUGUST

- Australien

- Autorität

- Autoren

- Sein

- unten

- Bitcoin

- Bitcoins

- Blockieren

- Blog

- Botnet

- Botnets

- Building

- Geschäft

- Aufrufe

- Kampagnen (Campaign)

- Kampagnen

- vorsichtig

- Häuser

- Fälle

- Center

- Ändern

- aus der Ferne überprüfen

- Code

- COM

- wie die

- häufig

- Unternehmen

- Computer

- Sie

- Eindämmung

- Koordinate

- Ländern

- Land

- Berichterstattung

- erstellt

- Internet-Sicherheit

- Gefährlich

- technische Daten

- Tage

- tiefer

- definitiv

- Demand

- entworfen

- Detail

- Details

- erkannt

- Bestimmen

- Entwicklung

- Geräte

- anders

- entdeckt

- Entdeckung

- verteilt

- Dokument

- Unterlagen

- Dollar

- Domains

- Nicht

- Früher

- Früh

- Erde

- effektiv

- E-Mails

- Mitarbeiter

- Mitarbeiter

- ermöglicht

- verschlüsselt

- Endpunkt

- engagieren

- Entwicklung

- Eintrag

- Äther (ETH)

- Europa

- Europäische

- Euro

- Sogar

- Event

- sich entwickelnden

- Exclusive

- ausführen

- erwarten

- Experten

- Erweiterung

- Extrakt

- Augenfarbe

- vertraut

- Einzigartige

- Reichen Sie das

- Mappen

- Finanzen

- Vorname

- gefolgt

- Frei

- für

- Zukunft

- Allgemeines

- bekommen

- gif

- Global

- Weltmärkte

- Gruß

- Hacker

- Hälfte

- ganzer

- schwer

- hier

- Hit

- Ultraschall

- aber

- HTTPS

- human

- Image

- wirkt

- in

- eingehende

- das

- inklusive

- Dazu gehören

- Einschließlich

- Indien

- Energiegewinnung

- Branchenführer

- sofortig

- Intelligenz

- Internet

- beteiligt

- IP

- IP-Adressen

- Inseln

- IT

- Labor

- Labs

- größer

- Spät

- neueste

- Führer

- führenden

- lernen

- Niveau

- Line

- aus einer regionalen

- aussehen

- aussehen wie

- SIEHT AUS

- Maschine

- Maschinelles Lernen

- Maschinen

- Magie

- Malware

- Manager

- viele

- Karte

- Märkte

- max-width

- Bedeutung

- Methoden

- México

- Modell

- für

- mehr

- vor allem warme

- Am beliebtesten

- Nation gemacht haben

- In der Nähe von

- Netzwerk

- Neu

- Neueste

- Norden

- Anzahl

- Zahlen

- Office

- EINEM

- Organisationen

- Original

- Andere

- Anders

- aussen

- besitzen

- Besitzer

- Teil

- Teile

- passt

- Schnittmuster

- PCs

- Phishing

- Phishing-Attacke

- Phishing-Attacken

- Phishing-Kampagne

- PHP

- Plato

- Datenintelligenz von Plato

- PlatoData

- Punkte

- Beliebt

- BLOG-POSTS

- Praxis

- vorgeführt

- Sicherheit

- bietet

- setzen

- Angebot

- Ransom

- Ransomware

- Ransomware-Angriffe

- erreichen

- Lesen Sie mehr

- kürzlich

- Anerkennung

- berichten

- Anforderung

- erfordert

- Forschungsprojekte

- beziehungsweise

- Revealed

- SA

- Said

- Scan

- Scorecard

- Bildschirm

- Sicherheitdienst

- Sendung

- Senior

- September

- Modellreihe

- sollte

- Konzerte

- ähnlich

- klein

- kleinere

- So

- Social Media

- Soziale Technik

- Quelle

- Quellen

- Süd

- Südostasien

- besondere

- Standard

- begonnen

- Staaten

- Status

- Fach

- Abonnieren

- Abonnement

- Sommer

- nimmt

- gezielt

- Team

- Techniken

- Technologie

- Das

- Die Quelle

- ihr

- sich

- Tausende

- Bedrohung

- Bedrohungsanalyse

- nach drei

- Durch

- Zeit

- zu

- heute

- Werkzeuge

- Top

- Top-Level

- Gesamt

- Trojan

- Typen

- Letztlich

- Updates

- us

- US-Dollar

- -

- Nutzer

- gewöhnlich

- Nutzen

- seit

- die

- Wert

- Verkäufer

- Anbieter

- überprüfen

- Opfer

- Opfer

- Videos

- Vietnam

- Anzeigen

- Wave

- bekannt

- Was

- Was ist

- welche

- .

- Arbeiter

- arbeiten,

- Ihr

- Zephyrnet