Nicht alle Hacker sind schlecht, insbesondere White-Hat-Hacker. In der Welt der Hacker verändert der Hut, den sie tragen, ihre Haltung im Cyberspace, ihre Ziele, ihre Absichten und die Art und Weise, wie sie mit uns interagieren.

Wir alle wissen sehr gut, dass das Internet nicht immer eine sichere Umgebung ist. Jeden Tag kommen wir im World Wide Web mit Persönlichkeiten mit ganz unterschiedlichen Absichten in Kontakt, ohne es zu merken. Dabei kann es sich zwar um böswillige Hacker handeln, die es auf unsere sensiblen Daten abgesehen haben, es können aber auch White-Hat-Hacker sein, die unsere Sicherheit gewährleisten, indem sie uns aus der Ferne überwachen.

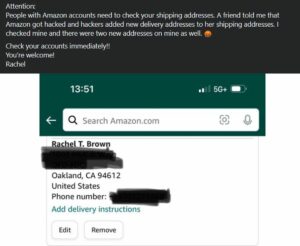

Der Begriff „White Hat“ zur Beschreibung der Absicht eines Hackers stammt aus den alten Westernfilmen, in denen der „Gute“ einen weißen Hut und der „Böse“ einen schwarzen Hut trug. Diese Konvention wurde verwendet, um den Zuschauern zu helfen, die Beweggründe und Loyalitäten der Charaktere schnell zu verstehen.

Im Zusammenhang mit der Computersicherheit wurden die Begriffe „White Hat“ und „Black Hat“ eingeführt, um zwischen Hackern zu unterscheiden, die ihre Fähigkeiten für ethische Zwecke einsetzen (White Hat) und solchen, die sie für böswillige oder illegale Aktivitäten einsetzen (Black Hat).

Welche Aufgaben tragen diese Hacker also und wie ändern sie ihre Methoden und Ziele? Wie sicher ist es, unsere Cybersicherheit in die Hände eines Hackers zu legen? Lernen wir die Hacker mit Hut näher kennen.

Wer sind White-Hat-Hacker?

White-Hat-Hacker, auch bekannt als ethische Hacker oder Sicherheitsforscher, sind Personen, die ihre Computerprogrammierungs- und Netzwerkfähigkeiten einsetzen, um Unternehmen dabei zu helfen, sich vor Cyber-Bedrohungen zu schützen. Diese Personen verwenden dieselben Techniken wie böswillige Hacker, nutzen sie jedoch nicht für schändliche Zwecke, sondern um Schwachstellen und Schwachstellen in den Systemen, Netzwerken und Anwendungen einer Organisation zu identifizieren. Anschließend arbeiten sie mit der Organisation zusammen, um diese Schwachstellen zu beheben und ihre allgemeine Sicherheitslage zu verbessern.

White-Hat-Hacker spielen in der Cybersicherheitsbranche eine entscheidende Rolle, da sie Unternehmen dabei helfen, Cyberkriminellen immer einen Schritt voraus zu sein. Sie nutzen ihr Fachwissen, um Angriffe auf Systeme, Netzwerke und Anwendungen zu simulieren und geben anschließend Empfehlungen zur Behebung identifizierter Schwachstellen. Dies hilft Unternehmen, Cyberangriffe zu verhindern und sensible Daten davor zu schützen, in die falschen Hände zu geraten.

Es ist wichtig zu beachten, dass White-Hat-Hacker innerhalb der gesetzlichen Grenzen und mit Genehmigung der Organisation, mit der sie zusammenarbeiten, agieren. Sie müssen sich an einen strengen Ethikkodex halten und alle relevanten Gesetze und Vorschriften einhalten. Sie können ihre Fähigkeiten nicht zum persönlichen Vorteil oder zum Schaden anderer einsetzen.

Viele Unternehmen beschäftigen White-Hat-Hacker als Teil ihrer Sicherheitsteams, während andere sie als Auftragnehmer oder Berater einstellen. Diese Personen sind oft hochqualifiziert und verfügen über ein tiefes Verständnis von Computersystemen, Netzwerken und Cybersicherheitsprinzipien. Sie verfügen möglicherweise über Zertifizierungen wie Certified Ethical Hacker (CEH) oder Offensive Security Certified Professional (OSCP).

Der Hase aus dem Hut

Natürlich ist ein White-Hat-Hacker nicht der einzige Hacker, dem Sie im Cyber-Umfeld begegnen können. Neben diesen Hackern, die für die Gewährleistung Ihrer Sicherheit verantwortlich sind, gibt es auch Grey- und Black-Hat-Hacker.

Um die Unterschiede zwischen White-Hat-, Grey-Hat- und Black-Hat-Hackern näher zu erläutern, definieren wir jede Gruppe und ihre Merkmale.

Graue Hut-Hacker

Grey-Hat-Hacker sind eine Mischung aus White-Hat- und Black-Hat-Hackern. Sie verfügen über ähnliche Fähigkeiten wie White-Hat-Hacker, befolgen jedoch möglicherweise nicht immer ethische Richtlinien. Gray-Hat-Hacker können sich an Aktivitäten beteiligen, die rechtlich fragwürdig sind, wie beispielsweise das Hacken in Systeme ohne Erlaubnis oder den Einsatz ihrer Fähigkeiten zum persönlichen Vorteil.

Möglicherweise arbeiten sie jedoch auch mit Organisationen zusammen, die ihnen dabei helfen, ihre Sicherheit zu verbessern, beispielsweise mit White-Hat-Hackern. Gray-Hat-Hacker bewegen sich oft auf einem schmalen Grat zwischen ethischem und unethischem Verhalten.

Black-Hat-Hacker (böswillige Hacker)

Black-Hat-Hacker, auch böswillige Hacker genannt, sind Personen, die ihre Computerprogrammierungs- und Netzwerkfähigkeiten nutzen, um Schwachstellen in Systemen, Netzwerken und Anwendungen zum persönlichen Vorteil oder für böswillige Zwecke auszunutzen.

Sie können sensible Daten stehlen, Systeme stören oder sich an anderen illegalen Aktivitäten beteiligen. Black-Hat-Hacker agieren außerhalb der gesetzlichen Grenzen und halten sich nicht an ethische Standards. Ihre Handlungen können Organisationen und Einzelpersonen erheblichen Schaden zufügen.

Um es zusammenzufassen:

Hacker mit weißem Hut:

- Nutzen Sie ihre Fähigkeiten, um Organisationen bei der Verbesserung der Sicherheit zu helfen

- Führen Sie Penetrationstests und Schwachstellenbewertungen durch

- Arbeiten Sie mit der Organisation zusammen, um identifizierte Schwachstellen zu beheben

- Rechtlich und ethisch

Black-Hat-Hacker:

- Böswillige Hacker, die Schwachstellen zum persönlichen Vorteil ausnutzen

- Verantwortlich für die meisten aufsehenerregenden Datenschutzverletzungen und Cyberangriffe

- Illegal und unethisch

Grey-Hat-Hacker:

- Kombination aus White- und Black-Hat-Hackern

- Kann Fähigkeiten zum persönlichen Vorteil oder zur Aufdeckung von Schwachstellen nutzen

- Kann außerhalb des Gesetzes arbeiten

- Die Motivationen können unterschiedlich sein, werden aber häufig von finanziellem Gewinn, Ego oder dem Wunsch, Schwachstellen aufzudecken, bestimmt

Wie funktioniert White-Hat-Hacking?

Wie bereits erwähnt, handelt es sich beim White-Hat-Hacking, auch Penetrationstest oder ethisches Hacking genannt, um eine Cybersicherheitsbewertung, bei der ein ausgebildeter Sicherheitsexperte einen Cyberangriff auf die Computersysteme und Netzwerke einer Organisation simuliert, um deren Abwehrmaßnahmen zu testen und Schwachstellen zu identifizieren.

Ein White-Hat-Hacker folgt einem bestimmten Arbeitsablauf und dieser sieht normalerweise so aus:

- Planung und Vorbereitung

- Informationsbeschaffung

- Identifizierung von Schwachstellen

- Ausbeutung

- Bewertung nach der Nutzung

- Berichterstattung und Behebung

- Folgetests

Planung und Vorbereitung

Der White-Hat-Hacker (auch „Penetrationstester“ genannt) und das Sicherheitsteam der Organisation definieren gemeinsam den Umfang der Bewertung, einschließlich der Systeme, Netzwerke und Anwendungen, die getestet werden. Der White-Hat-Hacker erklärt auch die Methodik und Tools, die er bei der Bewertung verwenden wird.

Informationsbeschaffung

Der White-Hat-Hacker sammelt zunächst Informationen über die Zielsysteme, Netzwerke und Anwendungen. Dazu gehören Netzwerkscans, Systemaufzählung und Datenerfassung aus öffentlichen Quellen (z. B. soziale Medien, DNS-Einträge). Ziel ist es, potenzielle Eintrittspunkte und Schwachstellen zu identifizieren.

Identifizierung von Schwachstellen

Der White-Hat-Hacker nutzt verschiedene Tools und Techniken, um potenzielle Schwachstellen in den Zielsystemen, Netzwerken und Anwendungen zu identifizieren. Dies kann statische Codeanalyse, dynamische Codeanalyse, Fuzz-Tests und andere Methoden zum Auffinden von Schwachstellen umfassen.

Ausbeutung

Sobald potenzielle Schwachstellen identifiziert werden, versucht der White-Hat-Hacker, diese mithilfe verschiedener Techniken auszunutzen, beispielsweise durch Privilegieneskalation, SQL-Injection, Cross-Site-Scripting (XSS) oder andere Angriffsmethoden. Ziel ist es, die Auswirkungen eines erfolgreichen Angriffs zu demonstrieren und den Umfang des Zugriffs zu bestimmen, den ein Angreifer erlangen könnte.

Bewertung nach der Nutzung

Nach erfolgreicher Ausnutzung einer Schwachstelle versucht der White-Hat-Hacker möglicherweise, Zugriff auf das kompromittierte System, Netzwerk oder die kompromittierte Anwendung aufrechtzuerhalten. Dabei werden Tools wie Backdoors, Rootkits oder Persistenzmechanismen eingesetzt, um einen langfristigen Verstoß zu simulieren.

Berichterstattung und Behebung

Der White-Hat-Hacker dokumentiert alle Erkenntnisse, einschließlich aller entdeckten und ausgenutzten Schwachstellen, und gibt Empfehlungen zur Behebung. Das Sicherheitsteam der Organisation arbeitet dann an der Umsetzung dieser Empfehlungen, was das Patchen von Software, das Konfigurieren von Firewalls oder die Implementierung zusätzlicher Sicherheitskontrollen umfassen kann.

Folgetests

Nach der Behebung kann der White-Hat-Hacker Folgetests durchführen, um sicherzustellen, dass die identifizierten Schwachstellen ordnungsgemäß behoben wurden und die Abwehrmaßnahmen der Organisation verbessert wurden.

Um ein Beispiel für den Arbeitsablauf eines weißen Hackers zu geben, nehmen wir an, dass ein Unternehmen namens „TechCorp” hat einen White-Hat-Hacker namens angeheuert Sarah um die Sicherheit ihrer Webanwendung zu testen. TechCorp entwickelt ein beliebtes Online-Projektmanagement-Tool, das Tausende von Unternehmen nutzen. Das Unternehmen möchte sicherstellen, dass seine Anwendung sicher ist, bevor es eine große Marketingkampagne startet.

Sarah, unsere weiße Hackerin, bespricht zunächst mit dem Sicherheitsteam von TechCorp den Umfang des Projekts. Sie erklärt ihre Methodik, Tools und Ergebnisse. Das Team bespricht potenzielle Schwachstellen, Risikofaktoren und Compliance-Anforderungen. Sie einigen sich außerdem auf einen Zeitplan, Kommunikationskanäle und Berichtsformate.

Sarah beginnt dann damit, Informationen über die Webanwendung von TechCorp zu sammeln. Sie nutzt öffentlich zugängliche Quellen wie soziale Medien, DNS-Einträge und Suchmaschinen, um potenzielle Einstiegspunkte und Schwachstellen zu identifizieren. Sie überprüft auch die Dokumentation, den Quellcode und die Systemkonfigurationen der Anwendung.

Anschließend identifiziert Sarah mithilfe verschiedener Tools und Techniken potenzielle Schwachstellen in der Anwendung. Sie entdeckt Schwachstellen bei SQL-Injection, Cross-Site-Scripting (XSS) und Cross-Site-Request-Forgery (CSRF). Sie priorisiert diese Ergebnisse nach ihrem Schweregrad und ihrer einfachen Ausnutzbarkeit.

Anschließend versucht Sarah, die identifizierten Schwachstellen auszunutzen, um deren Auswirkungen abzuschätzen und die Wahrscheinlichkeit einzuschätzen, dass ein Angreifer sie ausnutzt. Sie verwendet Proof-of-Concept-Code oder Standard-Exploits, um den potenziellen Schaden zu demonstrieren. Sie zeigt beispielsweise, wie ein Angreifer bösartigen SQL-Code einschleusen könnte, um sensible Daten zu extrahieren oder Benutzerkonten zu manipulieren.

Wie können Cybersicherheitsanalysten KI-Technologie nutzen?

Anschließend dokumentiert Sarah alle ihre Erkenntnisse, einschließlich der Beweise für eine erfolgreiche Ausbeutung, und gibt Empfehlungen zur Behebung. Sie meldet zunächst die Schwachstellen mit dem höchsten Risiko und gibt Schritt-für-Schritt-Anleitungen für deren Reproduktion und Behebung. Das TechCorp-Sicherheitsteam erhält den Bericht und beginnt sofort mit der Behebung der Probleme. Sie arbeiten mit Sarah zusammen, um sicherzustellen, dass alle Schwachstellen ordnungsgemäß behoben werden und die Anwendung sicher ist, bevor sie ihre Marketingkampagne starten.

Nachdem TechCorp die empfohlenen Korrekturen implementiert hat, führt Sarah Folgetests durch, um die Wirksamkeit der Abhilfemaßnahmen zu überprüfen. Sie führt einen Teil ihrer ursprünglichen Angriffe erneut aus, um zu bestätigen, dass die Schwachstellen ordnungsgemäß geschlossen wurden. Wenn während dieses Prozesses neue Schwachstellen entdeckt werden, wiederholt sich der Zyklus, bis die Sicherheit der Anwendung den Industriestandards entspricht.

Im Rahmen des Engagements überprüft Sarah auch den Incident-Response-Plan von TechCorp. Sie bewertet die Wirksamkeit und empfiehlt Verbesserungen, wie die Einrichtung klarer Kommunikationskanäle, die Zuweisung von Rollen für die Reaktion auf Vorfälle und die Entwicklung eines umfassenden Prozesses zur Behandlung von Vorfällen. Dies hilft TechCorp, sich auf mögliche zukünftige Sicherheitsvorfälle vorzubereiten.

Abschließend hält Sarah eine Schulung für das Entwicklungsteam von TechCorp zu sicheren Codierungspraktiken und Sicherheitsprinzipien für Webanwendungen. Außerdem sensibilisiert sie die Mitarbeiter für die Bedeutung von Sicherheit und ihre Rolle beim Schutz sensibler Daten.

Dieses Szenario zeigt also, wie ein White-Hat-Hacker wie Sarah Unternehmen dabei helfen kann, ihre Sicherheitslage zu stärken, indem er Schwachstellen identifiziert, umsetzbare Empfehlungen gibt und zur Planung und Sensibilisierung der Reaktion auf Vorfälle beiträgt.

Rechtliche Aspekte und Grenzen des White-Hat-Hackings

Während das Ziel von White-Hat-Hacking darin besteht, die Sicherheit von Computersystemen zu verbessern, ist es wichtig zu beachten, dass diese Praxis rechtliche Aspekte und Einschränkungen aufweist.

Rechtliche Aspekte des White Hacking

- Gesetz über Computerbetrug und -missbrauch (CFAA): CFAA-Bundesgesetz macht es illegal, unbefugt auf einen Computer zuzugreifen oder den autorisierten Zugriff zu überschreiten. Obwohl sich die CFAA nicht speziell mit White-Hat-Hacking befasst, wird sie zur strafrechtlichen Verfolgung von Personen eingesetzt, die unerlaubt auf Computer zugegriffen haben, selbst wenn diese die Absicht hatten, dem Besitzer des Computers zu helfen

- Gesetz zum Schutz der Privatsphäre elektronischer Kommunikation (ECPA): ECPA-Bundesgesetz macht es illegal, elektronische Kommunikation wie E-Mails oder Textnachrichten ohne Zustimmung des Absenders oder Empfängers abzufangen. White-Hat-Hacker müssen bei der Durchführung ihrer Tests darauf achten, keine elektronische Kommunikation abzufangen

- Gesetz über gespeicherte Kommunikation (SCA): SCA-Bundesgesetz ermöglicht es Strafverfolgungsbehörden, gespeicherte elektronische Kommunikation von Diensteanbietern ohne Haftbefehl einzuholen, sofern die Kommunikation weniger als 180 Tage lang gespeichert wurde. White-Hat-Hacker sollten sich dieses Gesetzes bewusst sein und Maßnahmen ergreifen, um sicherzustellen, dass die von ihnen gesammelten Daten nicht dem SCA unterliegen

- Urheberrechtsgesetz: White-Hat-Hacker müssen bei der Durchführung ihrer Tests darauf achten, das Urheberrecht nicht zu verletzen. Sie sollten nur Tools und Techniken verwenden, die zur Identifizierung von Schwachstellen erforderlich sind, und kein urheberrechtlich geschütztes Material ohne Genehmigung verbreiten oder reproduzieren

- Staatliche Gesetze: Zusätzlich zu den Bundesgesetzen kann es Landesgesetze geben, die für White-Hat-Hacking gelten. In einigen Staaten gibt es beispielsweise Gesetze, die den unbefugten Zugriff auf einen Computer illegal machen, während in anderen möglicherweise Gesetze gelten, die eine Benachrichtigung des Besitzers eines Computers vor dem Zugriff erfordern

Einschränkungen des White Hacking

- Genehmigung: White-Hat-Hacker müssen vor der Durchführung von Tests die Erlaubnis des Eigentümers des Computersystems oder Netzwerks einholen. Dies kann den Umfang des Tests einschränken, da der Hacker möglicherweise nur bestimmte Teile des Systems testen kann

- Geltungsbereich: Der Umfang des Tests muss sorgfältig definiert werden, um Grenzen zu vermeiden. Der Hacker sollte nur die Systeme und Netzwerke testen, zu deren Test er autorisiert wurde, und sollte es vermeiden, Systeme oder Netzwerke zu testen, die nicht innerhalb des vereinbarten Umfangs liegen

- Methodik: White-Hat-Hacker müssen für die Durchführung ihrer Tests geeignete Methoden und Tools verwenden. Sie sollten den Einsatz von Methoden vermeiden, die dem zu testenden System oder Netzwerk Schaden zufügen könnten, wie etwa das Ausnutzen von Schwachstellen, die das System zum Absturz bringen könnten

- Reporting: Nachdem White-Hat-Hacker Schwachstellen identifiziert haben, müssen sie ihre Erkenntnisse der Organisation melden, die sie beauftragt hat. Sie sollten detaillierte Informationen zu den Schwachstellen und Empfehlungen zu deren Behebung bereitstellen

- Haftung: Obwohl White-Hat-Hacker im Allgemeinen nicht für Schäden haftbar sind, die im Rahmen ihrer Arbeit entstehen, können ihnen dennoch rechtliche Schritte drohen, wenn sie ethische Richtlinien nicht befolgen oder den Rahmen ihrer Befugnisse überschreiten. Für White-Hat-Hacker ist es wichtig, eine Haftpflichtversicherung abzuschließen, um sich im Falle unvorhergesehener Ereignisse abzusichern

- Datenschutz: White-Hat-Hacker müssen die Privatsphäre der Organisationen schützen, mit denen sie zusammenarbeiten. Sie sollten keine vertraulichen Informationen oder Daten offenlegen, auf die sie im Rahmen ihrer Arbeit stoßen

Wie wird man ein White-Hat-Hacker?

Um ein White-Hat-Hacker zu werden, müssen Sie ein ausgeprägtes Verständnis für Computersicherheit und Netzwerke haben. Sie sollten außerdem in der Lage sein, wie ein Black-Hat-Hacker zu denken, damit Sie Schwachstellen identifizieren und ausnutzen können, bevor es Kriminelle tun.

Hier sind einige Schritte, die Ihnen den Einstieg erleichtern:

Erlernen Sie die Grundlagen der Computerprogrammierung und Vernetzung

Für jeden angehenden White-Hat-Hacker ist es wichtig zu verstehen, wie Computer und Netzwerke funktionieren. Beginnen Sie mit dem Erlernen von Programmiersprachen wie Python, C++, Java und Ruby und studieren Sie Netzwerkprotokolle wie TCP/IP.

Machen Sie sich mit Betriebssystemen vertraut

Machen Sie sich mit verschiedenen Betriebssystemen vertraut, darunter Windows, macOS und Linux. Erfahren Sie, wie Sie Befehlszeilenschnittstellen (CLIs) verwenden und wie Sie in verschiedenen Betriebssystemen navigieren.

Studieren Sie Sicherheitsprotokolle und -technologien

Erfahren Sie mehr über Sicherheitsprotokolle wie SSL/TLS, HTTPS und SSH. Machen Sie sich mit Sicherheitstechnologien wie Firewalls, Intrusion Detection Systemen (IDS) und Verschlüsselungsalgorithmen vertraut.

Nehmen Sie an Online-Communities teil

Treten Sie Online-Foren und Communitys bei Reddits Netsec-Community, Die Sicherheits-Community von Stack Overflowund der Ethisches Hacking-Subreddit. Diese Communities bieten wertvolle Ressourcen, Tutorials und Networking-Möglichkeiten.

Nehmen Sie an Online-Kursen und Zertifizierungen teil

Es gibt viele Online-Kurse und Zertifizierungen, die ethisches Hacken und Penetrationstests vermitteln. Zu den beliebten Optionen gehören Udemy, Coursera, Offensive Security und CompTIA Security+.

Übe und baue deine Fähigkeiten aus

Richten Sie eine Laborumgebung ein, um das Gelernte zu üben. Nutzen Sie virtuelle Maschinen oder Cloud-Dienste wie AWS oder Google Cloud, um eine sichere Umgebung zum Testen und Experimentieren zu schaffen. Nehmen Sie an Hacking-Herausforderungen und Capture-the-Flag-Übungen (CTF) teil, um Ihre Fähigkeiten zu verbessern.

Betrachten Sie einen Studiengang

Ein Abschluss in Informatik, Cybersicherheit oder einem verwandten Bereich ist zwar nicht zwingend erforderlich, kann Ihnen aber dabei helfen, ein tieferes Verständnis für die Materie zu erlangen und Ihre Chancen auf eine Anstellung als White-Hat-Hacker zu erhöhen.

Vernetzen und zusammenarbeiten

Nehmen Sie an Sicherheitskonferenzen und Meetups teil und vernetzen Sie sich mit anderen Sicherheitsexperten auf LinkedIn. Arbeiten Sie mit anderen in der Branche zusammen, um Wissen, Tools und Ressourcen auszutauschen.

Zertifiziert werden

Erwägen Sie den Erwerb von Zertifizierungen wie dem Zertifizierter ethischer Hacker (CEH) or Offensive Security Certified Professional (OSCP). Diese Zertifizierungen belegen Ihr Fachwissen und Ihr Engagement für ethisches Hacken.

Denken Sie daran: Um ein erfolgreicher White-Hat-Hacker zu werden, sind Hingabe, Beharrlichkeit und kontinuierliches Lernen erforderlich. Bleiben Sie über die neuesten Technologien, Techniken und Bedrohungen auf dem Laufenden und befolgen Sie stets ethische Richtlinien, wenn Sie Hacking- oder Penetrationstests jeglicher Art durchführen.

Hervorgehobener Bildnachweis: Kerem Gülen/Midjourney.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://dataconomy.com/2023/10/17/white-hat-hackers-vs-black-hat-hackers/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 1

- 180

- a

- Fähig

- Über Uns

- Missbrauch

- Zugang

- Zugriff

- Zugriff

- Nach

- Trading Konten

- über

- Handlung

- Action

- Aktionen

- Aktivitäten

- Zusatz

- Zusätzliche

- Adresse

- angesprochen

- Adressierung

- haften

- angenommen

- Nach der

- voraus

- AI

- Algorithmen

- Alle

- erlaubt

- entlang

- ebenfalls

- immer

- unter

- an

- Analyse

- Business Analysten

- und

- jedem

- Anwendung

- Anwendungssicherheit

- Anwendungen

- Bewerbung

- angemessen

- SIND

- AS

- Aspekte

- strebend

- beurteilen

- schätzt ein

- Bewertung

- Attacke

- Anschläge

- Versuch

- Versuche

- Publikum

- Genehmigung

- zugelassen

- verfügbar

- vermeiden

- bewusst

- Bewusstsein

- AWS

- Backdoors

- Badewanne

- basierend

- Grundlagen

- BE

- werden

- Werden

- war

- Bevor

- Sein

- zwischen

- Schwarz

- Black-Hat-

- Grenzen

- Verletzung

- Verstöße

- bauen

- Unternehmen

- aber

- by

- C + +

- namens

- Kampagnen (Campaign)

- CAN

- kann keine

- Erfassung

- vorsichtig

- vorsichtig

- tragen

- Häuser

- Verursachen

- verursacht

- sicher

- Zertifizierungen

- Zertifzierte

- Herausforderungen

- Chancen

- Übernehmen

- Änderungen

- Kanäle

- Charakteristik

- klar

- geschlossen

- eng

- Cloud

- Cloud-Services

- Code

- Programmierung

- zusammenarbeiten

- sammeln

- Sammlung

- wie die

- komfortabel

- Engagement

- Kommunikation

- Kommunikation

- Communities

- Unternehmen

- Compliance

- entsprechen

- umfassend

- Kompromittiert

- Comptia

- Computer

- Computerwissenschaften

- Computersicherheit

- Computer

- Leiten

- Leitung

- Kongressbegleitung

- Schichtannahme

- Vernetz Dich

- Zustimmung

- Berater

- Kontakt

- Kontext

- kontinuierlich

- Bauunternehmen

- Beitrag

- Steuerung

- Convention

- Urheberrecht

- könnte

- Kurs

- Coursera

- Kurse

- Crash

- erstellen

- Criminals

- wichtig

- Cyber-

- Cyber Attacke

- Internet-Sicherheit

- Cyber-Angriffe

- Cyber-Kriminelle

- Internet-Sicherheit

- Cyberspace

- Zyklus

- Organschäden

- technische Daten

- Datenverstöße

- Tag

- Tage

- Hingabe

- tief

- tiefer

- definieren

- definiert

- Grad

- liefert

- zeigen

- zeigt

- beschreiben

- Verlangen

- detailliert

- Entdeckung

- Bestimmen

- Entwicklung

- Entwicklung

- Entwicklungsteam

- entwickelt

- Unterschiede

- anders

- Enthüllen

- entdeckt

- Entdeckt

- Störung

- Abstand

- unterscheiden

- verteilen

- dns

- do

- Dokumentation

- Unterlagen

- die

- angetrieben

- im

- dynamisch

- e

- jeder

- Gesamt-Einnahmen abzüglich Provision

- erleichtern

- Wirksamkeit

- elektronisch

- E-Mails

- Mitarbeiter

- Begegnung

- Verschlüsselung

- Durchsetzung

- engagieren

- Engagement

- Motor (en)

- gewährleisten

- Gewährleistung

- Eintrag

- Arbeitsumfeld

- Eskalation

- insbesondere

- essential

- Festlegung

- Äther (ETH)

- ethisch

- Ethik

- Sogar

- Jedes

- jeden Tag

- Beweis

- Beispiel

- überschreiten

- Expertise

- Erklären

- Erklärt

- Ausnutzen

- Ausbeutung

- Exploited

- Abenteuer

- Umfang

- Extrakt

- Gesicht

- Faktoren

- FAIL

- Falling

- vertraut machen

- Bundes-

- Bundesgesetze

- Feld

- Revolution

- Finden Sie

- Befund

- Ende

- Firewalls

- Vorname

- Fixieren

- folgen

- folgt

- Aussichten für

- Foren

- Betrug

- Frei

- für

- weiter

- Zukunft

- Gewinnen

- Lücke

- Sammlung

- Spur

- allgemein

- bekommen

- bekommen

- ABSICHT

- Kundenziele

- Ziele

- gut

- Cumolocity

- Gruppe an

- Richtlinien

- hacken

- Hacker

- Hacker

- Hacking

- Handling

- Hände

- schaden

- Hut

- Haben

- Hilfe

- hilft

- hier (auf dänisch)

- GUTE

- hochkarätig

- hoch

- Verleih

- Ultraschall

- Hilfe

- HTTPS

- identifiziert

- identifiziert

- identifizieren

- Identifizierung

- ids

- if

- illegal

- illegal

- Image

- sofort

- Impact der HXNUMXO Observatorien

- implementieren

- Umsetzung

- implementiert

- Bedeutung

- wichtig

- zu unterstützen,

- verbessert

- Verbesserungen

- in

- In anderen

- Zwischenfall

- Vorfallreaktion

- Zwischenfälle

- das

- Dazu gehören

- Einschließlich

- Erhöhung

- Einzelpersonen

- Energiegewinnung

- Industrie-Standards

- Information

- injizieren

- beantragen müssen

- Anleitung

- Versicherung

- Absicht

- Absicht

- Absichten

- interagieren

- Schnittstellen

- Internet

- in

- Intrusion Detection

- beteiligen

- beinhaltet

- Probleme

- IT

- SEINE

- selbst

- Javac

- jpg

- Wissen

- Wissen

- bekannt

- Labor

- Sprachen

- neueste

- starten

- Start

- Recht

- Strafverfolgung

- Gesetze

- Gesetze und Richtlinien

- LERNEN

- gelernt

- lernen

- Verlassen

- Rechtlich

- Klage

- rechtlich

- weniger

- Haftung

- Gefällt mir

- Wahrscheinlichkeit

- LIMIT

- Einschränkungen

- Line

- linux

- Lang

- langfristig

- SIEHT AUS

- Maschinen

- MacOS

- halten

- Dur

- um

- MACHT

- Management

- Alle Tauchgäste müssen eine Tauchversicherung vorweisen,

- viele

- Marketing

- Ihres Materials

- Materie

- max-width

- Kann..

- Maßnahmen

- Mechanismen

- Medien

- Trifft

- Meetups

- Mitglieder

- erwähnt

- Nachrichten

- Methodologien

- Methodik

- Methoden

- mischen

- Überwachung

- vor allem warme

- Motivationen

- Filme

- sollen

- Namens

- Navigieren

- notwendig,

- Need

- Bedürfnisse

- Netzwerk

- Vernetzung

- Vernetzungsmöglichkeiten

- Netzwerke

- Neu

- beachten

- Benachrichtigung

- erhalten

- beschaffen

- of

- Offensive

- vorgenommen,

- Alt

- on

- EINEM

- Online

- einzige

- geöffnet

- betreiben

- draußen betreiben

- die

- Betriebssysteme

- Entwicklungsmöglichkeiten

- Optionen

- or

- Organisation

- Organisationen

- Original

- entstand

- Andere

- Anders

- UNSERE

- aussen

- Gesamt-

- Eigentümer

- Teil

- teilnehmen

- Teile

- Patchen

- Eindringen

- ausführen

- führt

- Erlaubnis

- Beharrlichkeit

- persönliche

- Personalities

- Plan

- Planung

- Plato

- Datenintelligenz von Plato

- PlatoData

- Play

- Punkte

- Beliebt

- besitzen

- Potenzial

- Praxis

- Praktiken

- Danach

- verhindern

- Grundsätze

- priorisiert

- Datenschutz

- Privileg

- Prozessdefinierung

- Professionell

- Profis

- Programmierung

- Programmiersprachen

- Projekt

- Projektmanagement

- Projekte

- richtig

- Risiken zu minimieren

- Schutz

- Protokolle

- die

- Anbieter

- bietet

- Bereitstellung

- Öffentlichkeit

- öffentlich

- Zwecke

- Python

- schnell

- Hase

- wirft

- Lesen Sie mehr

- Realisierung

- erhält

- Empfehlungen

- empfohlen

- empfiehlt

- Aufzeichnungen

- Vorschriften

- bezogene

- relevant

- berichten

- Reporting

- Meldungen

- Anforderung

- erfordern

- Voraussetzungen:

- erfordert

- Forscher

- Downloads

- Antwort

- für ihren Verlust verantwortlich.

- Überprüfung

- Bewertungen

- Risiko

- Risikofaktoren

- Rollen

- Rollen

- Safe

- gleich

- scannt

- Szenario

- Wissenschaft

- Umfang

- Suche

- Suchmaschinen

- Verbindung

- Sicherheitdienst

- Sicherheitsforscher

- Absender

- empfindlich

- Dienstleister

- Lösungen

- Sitzung

- Schwere

- Teilen

- sie

- sollte

- signifikant

- ähnlich

- erfahren

- Fähigkeiten

- So

- Social Media

- Social Media

- Software

- einige

- Quelle

- Quellcode

- Quellen

- spezifisch

- speziell

- SQL

- sQL-Injection

- Haltung

- Normen

- Anfang

- begonnen

- beginnt

- Bundesstaat

- Staaten

- bleiben

- Schritt

- Shritte

- Immer noch

- gelagert

- Stärke

- streng

- stark

- Studie

- Fach

- erfolgreich

- Erfolgreich

- so

- zusammenfassen

- System

- Systeme und Techniken

- Nehmen

- Target

- TCP / IP

- Team

- Teams

- Techniken

- Technologies

- Technologie

- Begriff

- AGB

- Test

- getestet

- Testen

- Tests

- Text

- als

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Die Grundlagen

- die Welt

- ihr

- Sie

- sich

- dann

- Dort.

- Diese

- vom Nutzer definierten

- think

- fehlen uns die Worte.

- diejenigen

- Tausende

- Bedrohungen

- Timeline

- zu

- Werkzeug

- Werkzeuge

- trainiert

- Ausbildung

- Tutorials

- tippe

- Udemy

- letzte

- verstehen

- Verständnis

- unvorhergesehen

- bis

- auf dem neusten Stand

- us

- -

- benutzt

- Mitglied

- verwendet

- Verwendung von

- gewöhnlich

- Nutzen

- wertvoll

- verschiedene

- überprüfen

- sehr

- Assistent

- vs

- Sicherheitslücken

- Verwundbarkeit

- Spaziergang

- will

- Rechtfertigen

- wurde

- Weg..

- we

- Netz

- Internetanwendung

- GUT

- waren

- West

- Westlich

- Was

- wann

- welche

- während

- Weiß

- weiße Huthacker

- WHO

- breit

- Wikipedia

- werden wir

- Fenster

- mit

- .

- ohne

- Arbeiten

- Arbeitsablauf.

- arbeiten,

- Werk

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- World Wide Web

- würde

- Falsch

- falsche Hände

- XSS

- U

- Ihr

- sich selbst

- Zephyrnet