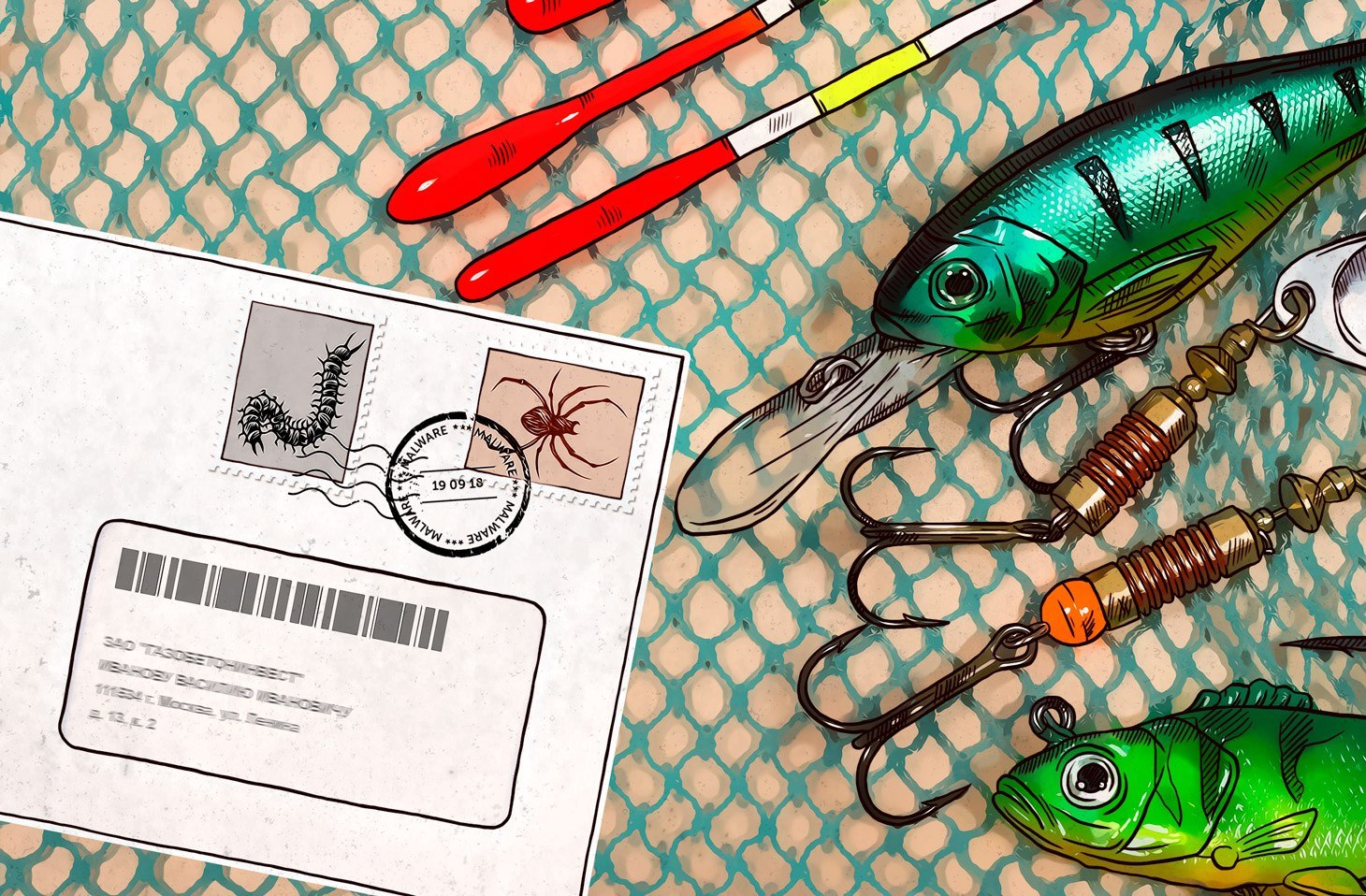

Analysten haben einen mit dem Iran verbundenen APT aufgedeckt, der böswillige E-Mails an hochrangige israelische Regierungsbeamte sendet.

Demnach wird hinter einer Phishing-Kampagne, die auf hochkarätige israelische Regierungs- und Militärangehörige abzielt, eine fortgeschrittene, hartnäckige Bedrohungsgruppe mit Verbindungen zum Iran vermutet zu einem Bericht von Check Point Software.

Zu den Zielen der Kampagne gehörten eine hochrangige Führung in der israelischen Verteidigungsindustrie, der ehemalige US-Botschafter in Israel und der ehemalige stellvertretende Premierminister Israels.

Das Ziel der Kampagne, sagten die Forscher, sei es, persönliche Informationen von Zielpersonen zu erhalten.

Gefälschte E-Mails von legitimen Adressen

Eines der Ziele ist laut Check Point Tzipi Livni, Israels ehemalige Außenministerin, Justizministerin und Vizepremierministerin. Die Forscher glauben, dass das Ziel aufgrund der hochkarätigen Liste von Kontakten in ihrem Adressbuch ausgewählt wurde.

Vor nicht allzu langer Zeit erhielt sie eine E-Mail von, so die Forscher, „einem bekannten ehemaligen Generalmajor der IDF, der in einer hochsensiblen Position diente“. Die Absenderadresse war nicht gefälscht – es war dieselbe Domain, mit der sie zuvor korrespondiert hatte. Aus dem Hebräischen übersetzt lautete die Botschaft:

Hallo meine lieben Freunde, Bitte lesen Sie den beigefügten Artikel, um das Jahr zusammenzufassen. ((*Nur Augen*)) Natürlich möchte ich nicht, dass es verbreitet wird, da es nicht die endgültige Version ist. Über Anmerkungen jeglicher Art würde ich mich freuen. Habt einen schönen Rest des Tages.

Die Nachricht enthielt einen Link. Livni klickte verzögert auf den Link, was zu mehreren Folge-E-Mails führte.

Guten Morgen, ich habe noch nichts von Ihnen gehört. Einige Freunde schickten mir Bemerkungen. Auch Ihre Anmerkungen sind mir sehr wichtig. Ich weiß, dass Sie sehr beschäftigt sind. Aber ich wollte Sie bitten, sich die Zeit zu nehmen und den Artikel zu lesen. Gute Woche

Die Beharrlichkeit des Absenders und die Flut von Nachrichten erweckten laut Check Point ihren Verdacht. Nachdem Livni sich mit dem ehemaligen Generalmajor getroffen hatte, wurde klar, dass die E-Mails von einem kompromittierten Konto gesendet wurden und der Inhalt der Nachrichten Teil eines Phishing-Angriffs war.

Ähnlich verhielt es sich mit den anderen Zielen dieser Kampagne – verdächtige E-Mails wurden von legitimen Kontakten verschickt.

Was wirklich geschah

Die Angriffsmethode war nicht besonders technisch. „Der raffinierteste Teil der Operation ist das Social Engineering“, bemerkte Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Research. Er sagte, die Kampagne sei „eine sehr gezielte Phishing-Kette, die speziell für jedes Ziel entwickelt wurde“. Persönlich erstellte Phishing-E-Mails sind eine Technik namens Spear-Phishing.

Die Angreifer initiierten ihre Spear-Phishing-Angriffe, indem sie zunächst ein E-Mail-Adressbuch kompromittieren, das zu einem Kontakt ihres Ziels gehört. Dann setzten sie unter Verwendung des gekaperten Kontos eine bereits bestehende E-Mail-Kette zwischen dem Kontakt und dem Ziel fort. Mit der Zeit würden sie die Konversation dahin lenken, dass das Opfer dazu gebracht wird, auf einen schädlichen Link oder ein bösartiges Dokument zu klicken oder es zu öffnen.

„Einige der E-Mails enthalten einen Link zu einem echten Dokument, das für die Zielperson relevant ist“, stellten die Analysten von Check Point fest. Zum Beispiel eine „Einladung zu einer Konferenz oder Recherche, Phishing-Seite von Yahoo, Link zum Hochladen von Dokumentenscans“.

„Das Ziel“ war am Ende, „ihre persönlichen Daten und Passscans zu stehlen und den Zugang zu ihren E-Mail-Konten zu stehlen.“

Wer und wieso

„Wir haben solide Beweise dafür, dass es mindestens ab Dezember 2021 begonnen hat“, schrieb Shykevich, „aber wir gehen davon aus, dass es früher begonnen hat.“

In ihrer Analyse fanden die Forscher Beweise, von denen sie glauben, dass sie auf die mit dem Iran verbundene Gruppe Phosphorus APT (alias Charming Kitten, Ajax Security, NewsBeef, APT35) hindeuten. Phosphor ist einer von Irans vor allem warme aktiv APTs mit „einer langen Geschichte der Durchführung hochkarätiger Cyberoperationen, die auf die Interessen des iranischen Regimes ausgerichtet sind, sowie auf israelische Beamte“.

Der Iran und Israel sind normalerweise uneins, und diese Angriffe erfolgten „inmitten eskalierender Spannungen zwischen Israel und dem Iran. Angesichts der jüngsten Morde an iranischen Beamten (von denen einige mit dem israelischen Mossad verbunden sind) und den vereitelten Versuchen, israelische Bürger weltweit zu entführen, vermuten wir, dass Phosphorous seine laufenden Bemühungen auch in Zukunft fortsetzen wird.“

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- der Regierung

- Kaspersky

- Malware

- McAfee

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- VPN

- Website-Sicherheit

- Zephyrnet