1Zentrum für Quantentechnologien, National University of Singapore, Singapur

2Institut für Elektrotechnik und Informationstechnik, National University of Singapore

Findest du dieses Paper interessant oder möchtest du darüber diskutieren? Scite oder hinterlasse einen Kommentar zu SciRate.

Abstrakt

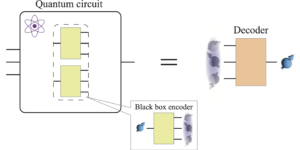

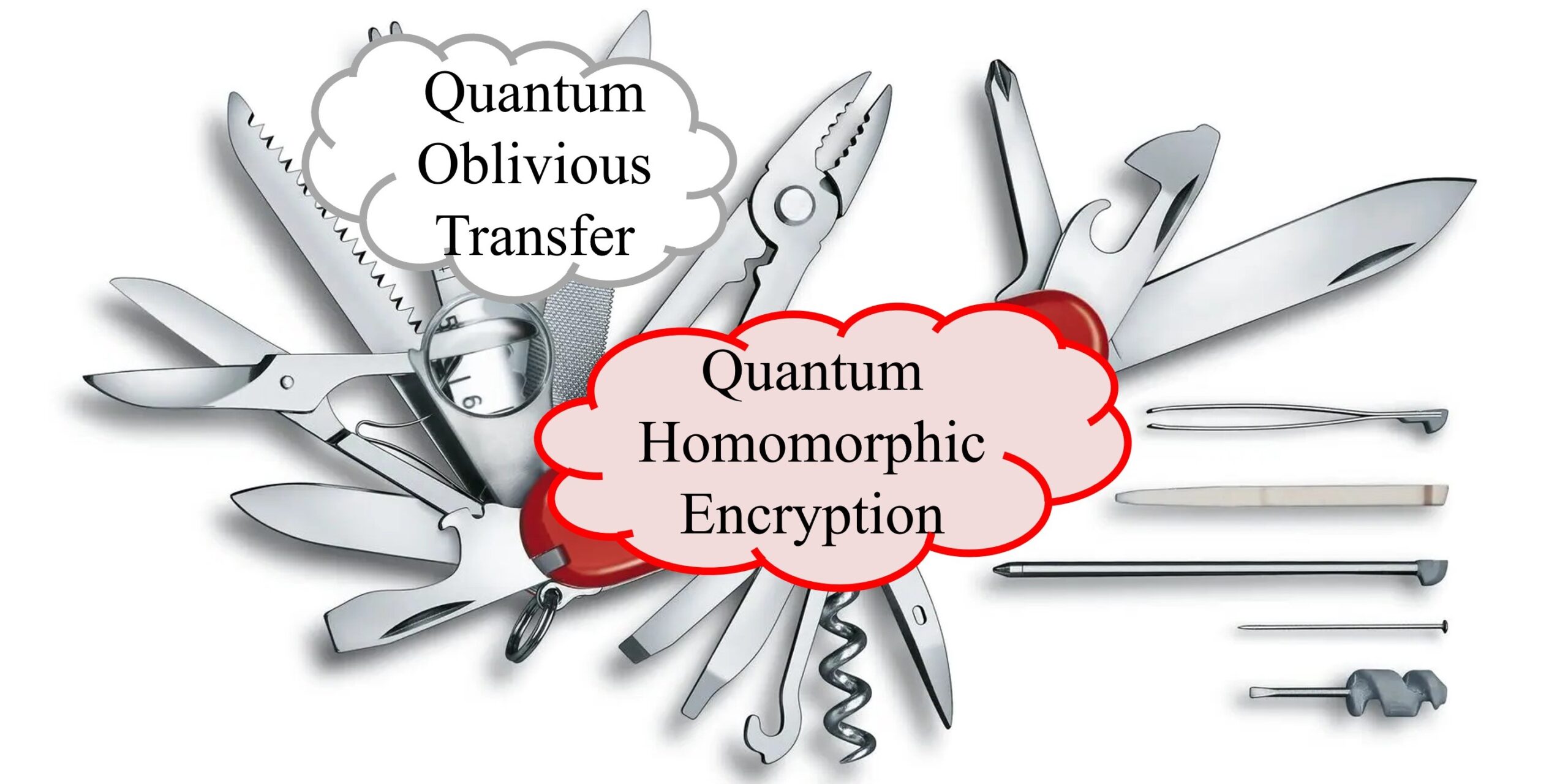

Quantenhomomorphe Verschlüsselung, die eine Berechnung durch einen Server direkt auf verschlüsselten Daten ermöglicht, ist ein grundlegendes Primitiv, aus dem komplexere Quantenkryptografieprotokolle aufgebaut werden können. Damit solche Konstruktionen möglich sind, muss die quantenhomomorphe Verschlüsselung zwei Datenschutzeigenschaften erfüllen: den Datenschutz, der sicherstellt, dass die Eingabedaten vom Server privat sind, und den Schaltkreisschutz, der sicherstellt, dass der Chiffretext nach der Berechnung keine zusätzlichen Informationen über den Schaltkreis preisgibt verwendet, um es auszuführen, über die Ausgabe der Berechnung selbst hinaus. Während Circuit Privacy in der klassischen Kryptographie gut untersucht ist und viele homomorphe Verschlüsselungsschemata damit ausgestattet werden können, hat sein Quantenanalog wenig Aufmerksamkeit erhalten. Hier erstellen wir eine Definition von Circuit Privacy für quantenhomomorphe Verschlüsselung mit informationstheoretischer Sicherheit. Darüber hinaus reduzieren wir die quantenvergessene Übertragung auf quantenhomomorphe Verschlüsselung. Durch die Verwendung dieser Reduktion deckt unsere Arbeit grundlegende Kompromisse zwischen Schaltungsgeheimhaltung, Datenschutz und Korrektheit für eine breite Familie von quantenhomomorphen Verschlüsselungsprotokollen auf, einschließlich Schemata, die nur die Berechnung von Clifford-Schaltungen ermöglichen.

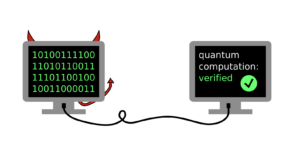

Ausgewähltes Bild: Quantenhomomorphe Verschlüsselung, das Schweizer Taschenmesser der Quantenkryptographie, kann Quantenvergessene Übertragung konstruieren.

[Eingebetteten Inhalt]

Populäre Zusammenfassung

Wenn einer von Ihnen ein bestimmtes kompliziertes Problem nicht lösen kann, dann ja, und Sie können die klassische homomorphe Verschlüsselung verwenden. Aber können wir die fragwürdige Annahme loswerden? Die Hoffnung ist, die Quantenmechanik zur quantenhomomorphen Verschlüsselung zu bringen, was normalerweise die Sicherheit verbessert.

In unserem Paper beantworten wir die Frage mit Nein. Einer von Ihnen und Ihr Buchhalter können nicht zufrieden sein. Es gibt einen Kompromiss zwischen den Informationen, die Sie preisgeben, und den Informationen, die Ihr Buchhalter preisgibt.

► BibTeX-Daten

► Referenzen

[1] Joseph F. Fitzsimons. "Private Quantencomputing: eine Einführung in blindes Quantencomputing und verwandte Protokolle". npj Quantum Information 3, 1–11 (2017).

https://doi.org/10.1038/s41534-017-0025-3

[2] Dorit Aharonov, Michael Ben Or und Elad Eban. „Interaktive Beweise für Quantenberechnungen“ (2008) arXiv:0810.5375.

https:///doi.org/10.48550/arXiv.0810.5375

arXiv: 0810.5375

[3] Anne Broadbent, Joseph Fitzsimons und Elham Kashefi. „Universelle blinde Quantenberechnung“. 2009 50. jährliches IEEE-Symposium über Grundlagen der Informatik. Seiten 517–526. (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.36

[4] Tomoyuki Morimae und Keisuke Fujii. „Blindes Quantenberechnungsprotokoll, in dem Alice nur Messungen vornimmt“. Phys. Rev. A 87, 050301 (2013).

https: / / doi.org/ 10.1103 / PhysRevA.87.050301

[5] Ben W. Reichardt, Falk Unger und Umesh Vazirani. „Klassische Beherrschung von Quantensystemen“. Natur 496, 456–460 (2013).

https: / / doi.org/ 10.1038 / nature12035

[6] Atul Mantri, Tommaso F. Demarie, Nicolas C. Menicucci und Joseph F. Fitzsimons. "Flow-Mehrdeutigkeit: Ein Weg zur klassisch getriebenen blinden Quantenberechnung". Phys. Rev. X 7, 031004 (2017).

https://doi.org/ 10.1103/PhysRevX.7.031004

[7] Li Yu, Carlos A. Pérez-Delgado und Joseph F. Fitzsimons. „Einschränkungen der informationstheoretisch sicheren quantenhomomorphen Verschlüsselung“. Phys. Rev. A 90, 050303 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.90.050303

[8] Anne Broadbent und Stacey Jeffery. "Quantenhomomorphe Verschlüsselung für Schaltungen mit geringer T-Gate-Komplexität". In Rosario Gennaro und Matthew Robshaw, Herausgeber, Advances in Cryptology – CRYPTO 2015. Seiten 609–629. Berlin, Heidelberg (2015). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-48000-7_30

[9] Yfke Dulek, Christian Schaffner und Florian Speelmann. „Quantenhomomorphe Verschlüsselung für Schaltungen in Polynomgröße“. In Matthew Robshaw und Jonathan Katz, Herausgeber, Advances in Cryptology – CRYPTO 2016. Seiten 3–32. Berlin, Heidelberg (2016). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-53015-3_1

[10] Si-Hui Tan, Joshua A. Kettlewell, Yingkai Ouyang, Lin Chen und Joseph F. Fitzsimons. "Ein Quantenansatz zur homomorphen Verschlüsselung". Wissenschaftliche Berichte 6, 33467 (2016).

https: / / doi.org/ 10.1038 / srep33467

[11] Yingkai Ouyang, Si-Hui Tan und Joseph F. Fitzsimons. „Quantenhomomorphe Verschlüsselung aus Quantencodes“. Phys. Rev. A 98, 042334 (2018).

https: / / doi.org/ 10.1103 / PhysRevA.98.042334

[12] Urmila Mahadev. „Klassische homomorphe Verschlüsselung für Quantenschaltkreise“. SIAM Journal on Computing 0, FOCS18–189 (2020).

https: / / doi.org/ 10.1137 / 18M1231055

[13] Yingkai Ouyang und Peter P. Rohde. „Ein allgemeiner Rahmen für die Zusammensetzung von quantenhomomorpher Verschlüsselung und Quantenfehlerkorrektur“ (2022) arXiv:2204.10471.

https:///doi.org/10.48550/arXiv.2204.10471

arXiv: 2204.10471

[14] Craig Gentry. "Vollständig homomorphe Verschlüsselung mit idealen Gittern". In Proceedings des 41. jährlichen ACM-Symposiums zur Theorie des Rechnens. Seiten 169–178. (2009).

https: / / doi.org/ 10.1145 / 1536414.1536440

[15] Craig Gentry. "Ein vollständig homomorphes Verschlüsselungsschema". Doktorarbeit. Universität in Stanford. (2009). URL: crypto.stanford.edu/craig.

https:///crypto.stanford.edu/craig

[16] Craig Gentry, Shai Halevi und Vinod Vaikuntanathan. „I-Hop-homomorphe Verschlüsselung und rerandomisierbare Yao-Schaltungen“. In Proceedings der 30. Jahreskonferenz über Fortschritte in der Kryptologie. Seiten 155–172. CRYPTO'10 Berlin, Heidelberg (2010). Springer Verlag.

https://doi.org/10.1007/978-3-642-14623-7_9

[17] Baoz Barak und Zvika Brakerski. „Das Schweizer Taschenmesser der Kryptographie“ (2012) URL: windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/.

https:///windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/

[18] Yehuda Lindell. „Tutorials zu den Grundlagen der Kryptografie: Gewidmet oded goldreich“. Springer Publishing Company, Incorporated. (2017). 1. Auflage.

https://doi.org/10.1007/978-3-319-57048-8

[19] Saeid Esmaeilzade, Nasrollah Pakniat und Ziba Eslami. "Eine generische Konstruktion zum Erstellen einfacher, vergessener Übertragungsprotokolle aus homomorphen Verschlüsselungsschemata". Das Journal of Supercomputing 78, 72–92 (2022).

https://doi.org/10.1007/s11227-021-03826-0

[20] Omer Reingold, Luca Trevisan und Salil Vadhan. "Begriffe der Reduzierbarkeit zwischen kryptographischen Primitiven". In Moni Naor, Herausgeber, Theory of Cryptography. Seiten 1–20. Berlin, Heidelberg (2004). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_1

[21] Ching-Yi Lai und Kai-Min Chung. „Zur statistisch sicheren quantenhomomorphen Verschlüsselung“. Quanteninfo. Berechnung. 18, 785–794 (2018).

https: / / doi.org/ 10.26421 / QIC18.9-10-4

[22] Michael Neumann. „Weitere Einschränkungen der informationstheoretisch sicheren quantenhomomorphen Verschlüsselung“ (2018) arXiv:1809.08719.

https:///doi.org/10.48550/arXiv.1809.08719

arXiv: 1809.08719

[23] Ashwin Nayak. „Optimale untere Schranken für Quantenautomaten und Direktzugriffscodes“. Im 40. jährlichen Symposium über Grundlagen der Informatik (Kat.-Nr. 99CB37039). Seiten 369–376. (1999).

https: / / doi.org/ 10.1109 / SFFCS.1999.814608

[24] Si-Hui Tan, Yingkai Ouyang und Peter P. Rohde. "Praktische etwas sichere Quanten-etwas-homomorphe Verschlüsselung mit kohärenten Zuständen". Phys. Rev. A 97, 042308 (2018).

https: / / doi.org/ 10.1103 / PhysRevA.97.042308

[25] Yingkai Ouyang, Si-Hui Tan, Joseph Fitzsimons und Peter P. Rohde. „Homomorphe Verschlüsselung der linearoptischen Quantenberechnung auf nahezu beliebige Lichtzustände mit asymptotisch perfekter Sicherheit“. Physical Review Research 2, 013332 (2020).

https: / / doi.org/ 10.1103 / PhysRevResearch.2.013332

[26] André Chailloux, Iordanis Kerenidis und Jamie Sikora. „Untere Grenzen für Quantenvergesslichkeitsübertragung“. Quanteninfo. Berechnung. 13, 158–177 (2013).

https: / / doi.org/ 10.26421 / QIC13.1-2-9

[27] André Chailloux und Jamie Sikora. "Optimale Grenzen für halbehrlichen Quantenvergessungstransfer". Chicago Journal of Theoretical Computer Science 2016 (2016).

https: / / doi.org/ 10.4086 / cjtcs.2016.013

[28] Ryan Amiri, Robert Stárek, David Reichmuth, Ittoop V. Puthoor, Michal Mičuda, Ladislav Mišta, Jr., Miloslav Dušek, Petros Wallden und Erika Andersson. "Unvollkommener 1-von-2-Quantenvergessungstransfer: Grenzen, ein Protokoll und seine experimentelle Implementierung". PRX Quantum 2, 010335 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.010335

[29] Koenraad MR Audenaert und Milán Mosonyi. "Obergrenzen der Fehlerwahrscheinlichkeiten und asymptotischen Fehlerexponenten bei der Quantenmehrzustandsdiskriminierung". Zeitschrift für Mathematische Physik 55, 102201 (2014).

https: / / doi.org/ 10.1063 / 1.4898559

[30] Carl W. Helström. „Detektionstheorie und Quantenmechanik“. Information und Kontrolle 10, 254–291 (1967).

https://doi.org/10.1016/S0019-9958(67)90302-6

[31] Alexander S. Holevo. „Grenzen für die Informationsmenge, die von einem Quantenkommunikationskanal übertragen wird“. Probleme der Informationsübertragung 9, 177–183 (1973). URL: http:///mi.mathnet.ru/ppi903.

http:///mi.mathnet.ru/ppi903

[32] John Watrous. „Theorie der Quanteninformation“. Cambridge University Press. (2018).

https: / / doi.org/ 10.1017 / 9781316848142

[33] CA Fuchs und J. van de Graaf. „Kryptografische Unterscheidbarkeitsmaße für quantenmechanische Zustände“. IEEE Transactions on Information Theory 45, 1216–1227 (1999).

https: / / doi.org/ 10.1109 / 18.761271

[34] A. Uhlmann. „Die „Übergangswahrscheinlichkeit“ im Zustandsraum einer *-Algebra“. Reports on Mathematical Physics 9, 273–279 (1976).

https://doi.org/10.1016/0034-4877(76)90060-4

[35] Michael A. Nielsen und Isaac Chuang. „Quantenberechnung und Quanteninformation: Ausgabe zum 10-jährigen Jubiläum“. Cambridge University Press. (2010).

https: / / doi.org/ 10.1017 / CBO9780511976667

[36] Hoi Kwong Lo. „Unsicherheit quantensicherer Berechnungen“. Phys. Rev. A 56, 1154–1162 (1997).

https: / / doi.org/ 10.1103 / PhysRevA.56.1154

[37] Roger Kolbeck. „Unmöglichkeit sicherer klassischer Zwei-Parteien-Berechnung“. Phys. Rev. A 76, 062308 (2007).

https: / / doi.org/ 10.1103 / PhysRevA.76.062308

[38] Carlos Mochon. „Quantenschwaches Münzwerfen mit beliebig kleiner Vorspannung“ (2007) arXiv:0711.4114.

https:///doi.org/10.48550/arXiv.0711.4114

arXiv: 0711.4114

[39] André Chailloux und Iordanis Kerenidis. „Optimaler quantenstarker Münzwurf“. 2009 50. jährliches IEEE-Symposium über Grundlagen der Informatik. Seiten 527–533. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.71

[40] Dorit Aharonov, André Chailloux, Maor Ganz, Iordanis Kerenidis und Loïck Magnin. "Ein einfacherer Beweis für die Existenz von quantenschwachen Münzwürfen mit beliebig kleiner Vorspannung". SIAM Journal on Computing 45, 633–679 (2016).

https: / / doi.org/ 10.1137 / 14096387X

[41] Carl A. Miller. „Die Unmöglichkeit des effizienten Werfens von schwachen Quantenmünzen“. In Proceedings of the 52nd Annual ACM SIGACT Symposium on Theory of Computing. Seiten 916–929. New York, NY, USA (2020). Verband für Rechenmaschinen.

[42] Hoi-Kwong Lo und HF Chau. „Ist Quantenbit-Commitment wirklich möglich?“. Phys. Rev. Lett. 78, 3410–3413 (1997).

https://doi.org/ 10.1103/PhysRevLett.78.3410

[43] Dominik Mayer. „Bedingungslos sicheres Quantenbit-Commitment ist unmöglich“. Phys. Rev. Lett. 78, 3414–3417 (1997).

https://doi.org/ 10.1103/PhysRevLett.78.3414

Zitiert von

Dieses Papier ist in Quantum unter dem veröffentlicht Creative Commons Namensnennung 4.0 International (CC BY 4.0) Lizenz. Das Copyright verbleibt bei den ursprünglichen Copyright-Inhabern wie den Autoren oder deren Institutionen.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Die Zukunft prägen mit Adryenn Ashley. Hier zugreifen.

- Quelle: https://quantum-journal.org/papers/q-2023-04-13-976/

- :Ist

- ][P

- 1

- 10

- 11

- 1999

- 2012

- 2014

- 2016

- 2017

- 2018

- 2020

- 2021

- 2022

- 28

- 39

- 67

- 7

- 8

- 9

- 98

- a

- Über Uns

- ABSTRACT

- Zugang

- Buchhaltung

- ACM

- Zusätzliche

- Zusätzliche Angaben

- Vorschüsse

- Zugehörigkeiten

- Nach der

- Udo

- erlaubt

- Mehrdeutigkeit

- und

- Jubiläum

- jährlich

- beantworten

- Ansatz

- SIND

- Armee

- AS

- Verein

- Annahme

- Aufmerksamkeit

- Autor

- Autoren

- BE

- Berlin

- zwischen

- Beyond

- vorspannen

- Bit

- Break

- bringen

- breit

- bauen

- erbaut

- by

- Cambridge

- CAN

- kann keine

- Carl

- CAT

- Kanal

- chen

- Chicago

- KOHÄRENT

- Münze

- Kommentar

- Engagement

- Unterhaus

- Kommunikation

- Unternehmen

- Komplex

- Komplexität

- kompliziert

- Berechnung

- Berechnungen

- Computer

- Informationstechnik

- Computerwissenschaften

- Computing

- Konferenz

- konstruieren

- Baugewerbe

- Inhalt

- Gegenteil

- beigetragen

- Smartgeräte App

- Urheberrecht

- Craig

- Krypto

- kryptographisch

- Geheimschrift

- technische Daten

- Datenschutz

- Christian

- gewidmet

- Es

- Direkt

- Diskriminierung

- diskutieren

- angetrieben

- Ausgabe

- Herausgeber

- effizient

- eingebettet

- verschlüsselt

- Verschlüsselung

- Entwicklung

- sorgt

- ausgestattet

- Erika

- Fehler

- etablieren

- Äther (ETH)

- Familie

- Fest

- Aussichten für

- Foundations

- Unser Ansatz

- für

- voll

- fundamental

- Außerdem

- Allgemeines

- bekommen

- gehen

- hier

- Inhaber

- ein Geschenk

- Ultraschall

- aber

- http

- HTTPS

- ideal

- IEEE

- Image

- Implementierung

- unmöglich

- verbessert

- in

- Einschließlich

- Einkommen

- Incorporated

- Info

- Information

- Varianten des Eingangssignals:

- Institutionen

- interessant

- International

- Einleitung

- IT

- SEINE

- selbst

- Jamie

- JavaScript

- Job

- Peter

- Zeitschrift

- jpg

- Wissen

- Leck

- Undichtigkeiten

- LERNEN

- Verlassen

- Lizenz

- !

- Einschränkungen

- wenig

- verlieren

- Sneaker

- Maschinen

- MACHT

- viele

- mathematisch

- max-width

- Messungen

- Maßnahmen

- Mechanik

- Michael

- Müller

- Monat

- mehr

- mehrere

- National

- Natur

- Neu

- New York

- weiter

- Nicolas

- NY

- of

- on

- EINEM

- XNUMXh geöffnet

- Optik

- Original

- Andernfalls

- Möglichkeiten für das Ausgangssignal:

- Papier

- Weg

- perfekt

- ausführen

- Jürgen

- physikalisch

- Physik

- Plato

- Datenintelligenz von Plato

- PlatoData

- möglich

- Presse

- Primitive

- Datenschutz

- privat

- Wahrscheinlichkeit

- Aufgabenstellung:

- Probleme

- Verfahren

- Beweis

- Beweise

- immobilien

- Protokoll

- Protokolle

- veröffentlicht

- Herausgeber

- Publishing

- Menge

- Quant

- Quantencomputing

- Quantenkryptographie

- Quantenfehlerkorrektur

- Quanteninformation

- Quantenmechanik

- Quantensysteme

- Frage

- zufällig

- Received

- Veteran

- Referenzen

- bezogene

- bleibt bestehen

- Meldungen

- Forschungsprojekte

- zeigen

- Überprüfen

- Loswerden

- ROBERT

- Lutz

- s

- zufrieden

- Schema

- Regelungen

- Wissenschaft

- Verbindung

- Sicherheitdienst

- siam

- Einfacher

- Singapur

- klein

- LÖSEN

- Raumfahrt

- spezifisch

- Stanford

- Stanford Universität

- Bundesstaat

- Staaten

- stark

- so

- Supercomputing

- Schweiz

- Symposium

- Systeme und Techniken

- Steuer

- Technologies

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- die Informationen

- Der Staat

- ihr

- theoretisch

- Zeit

- Titel

- zu

- gegenüber

- Transaktionen

- privaten Transfer

- für

- Universität

- URL

- USA

- -

- gewöhnlich

- Volumen

- W

- welche

- während

- werden wir

- mit

- Arbeiten

- X

- Jahr

- Ihr

- sich selbst

- Youtube

- Zephyrnet