Trotz langsamer Fortschritte strebt NetSecOpen – eine Gruppe von Netzwerksicherheitsunternehmen und Hardware-Testorganisationen – an, seine Test- und Benchmark-Standards noch in diesem Jahr umzusetzen.

Die Gruppe veröffentlichte im Mai die neueste Version ihres Netzwerksicherheitsteststandards für Firewall-Technologie der nächsten Generation, um Feedback zu sammeln, während die Gruppe sich einer endgültigen Version nähert. Das Endergebnis wird eine Konsensmethode zum Testen und Benchmarking von Netzwerksicherheitsgeräten sein, die einen Vergleich der Geräte verschiedener Anbieter ermöglicht, selbst wenn diese von verschiedenen Dritten bewertet werden, sagt Brian Monkman, Geschäftsführer von NetSecOpen.

„Was wir hier erreichen wollen, ist etwas, was es noch nie gegeben hat – die Festlegung von Standardtestanforderungen, die von mehreren Laboren mit unterschiedlichen Testtools ausgeführt werden können und vergleichbare Ergebnisse erzielen“, sagt er. „Es ist etwas Ähnliches wie damals, als die Meilen pro Gallone … unterschiedliche Ansätze verfolgten und … sie die Dinge unterschiedlich testeten und so die Schaffung eines Standards erzwangen.“ Genau das machen wir hier.“

NetSecOpen wurde 2017 gegründet und zielt darauf ab, die Spannungen zwischen Produktherstellern und Testlaboren abzubauen sind gelegentlich böswillig geworden. Zu den Mitgliedern gehören große Netzwerksicherheitsfirmen – darunter Cisco Systems, Fortinet, Palo Alto Networks und WatchGuard – sowie Hersteller von Testgeräten wie Spirent und Ixia sowie Prüfinstitute wie das European Advanced Networking Test Center (EANTC) und die Universität des New Hampshire InterOperability Laboratory (UNH-IOL).

Während das neueste Standarddokument im Rahmen des IETF-Prozesses (Internet Engineering Task Force) veröffentlicht wird, handelt es sich bei den endgültigen Richtlinien nicht um einen Internetstandard, an den sich Gerätehersteller halten müssen, sondern um einen gemeinsamen Ansatz für Testmethoden und -konfigurationen, die die Reproduzierbarkeit verbessern Transparenz der resultierenden Tests.

Die aktuellen Teststandards für Firewalls, die von der IETF veröffentlicht wurden (RFC3511) sind 20 Jahre alt und die Technologie hat sich dramatisch verändert, erklärte NetSecOpen in seinem Entwurf (RFC9411).

„Die Implementierungen von Sicherheitsfunktionen haben sich weiterentwickelt und in die Bereiche Einbruchserkennung und -prävention, Bedrohungsmanagement, Analyse von verschlüsseltem Datenverkehr und mehr diversifiziert“, heißt es im Entwurf. „In einer Branche mit wachsender Bedeutung werden zunehmend klar definierte und reproduzierbare Key Performance Indicators (KPIs) benötigt, um faire und vernünftige Vergleiche von Netzwerksicherheitsfunktionen zu ermöglichen.“

Testfälle aus der realen Welt

Ziel der NetSecOpen-Tests ist es, reale Daten zu nutzen, um die neuesten Netzwerksicherheits-Appliances mit realistischen Netzwerklasten und Sicherheitsbedrohungen zu vergleichen. Das Attack-Traffic-Testset beispielsweise führt häufige Schwachstellen zusammen, die im letzten Jahrzehnt von Angreifern ausgenutzt wurden.

Der NetSecOpen-Entwurf empfiehlt spezifische Testarchitekturen, Verkehrsmischungen zwischen IPv4 und IPv6 sowie aktivierte Sicherheitsfunktionen. Zu den anderen Aspekten des Tests gehören jedoch erforderliche Elemente, etwa die Fähigkeiten emulierter Browser, Angriffsverkehr, der auf eine bestimmte Teilmenge bekannter ausnutzbarer Schwachstellen abzielt, und Tests verschiedener Durchsatzleistungen, etwa Anwendungsverkehr, HTTPS-Anfragen und schnelles UDP Protokollanforderungen für Internetverbindungen (QUIC).

Das Netzwerksicherheitsunternehmen Palo Alto Network, ein Gründungsmitglied von NetSecOpen, arbeitet aktiv mit NetSecOpen zusammen, um „die Tests zu erstellen und sich aktiv am Testen unserer Firewalls mithilfe dieser Tests zu beteiligen“, sagt Samaresh Nair, Direktor für Produktlinienmanagement bei Palo Alto Networks.

„Der Testprozess ist … standardisiert mit akkreditierten Testhäusern“, sagt er. „Kunden können damit verschiedene Produkte mit standardisierten, ähnlich getesteten Ergebnissen bewerten.“

Die Testsätze für Schwachstellen werden derzeit aktualisiert, da die Cybersecurity and Infrastructure Security Agency (CISA) gezeigt hat, dass kleinere, unkritische Schwachstellen zu effektiven Angriffen aneinandergereiht werden können. Die Organisationen hatten zuvor viele dieser Schwachstellen als geringere Bedrohung abgetan, aber die von der CISA gesammelten Angriffskettendaten zeigen, dass sich die Angreifer anpassen werden.

„Es gibt definitiv eine Klasse von CVEs, die wir in der Vergangenheit ignoriert hätten, und wir müssen ihnen Aufmerksamkeit schenken, einfach weil Schwachstellen aneinandergereiht werden“, sagt Monkman. „Das wird wirklich die größte Herausforderung sein, die wir haben, denn die Liste der CISA-KEV-Schwachstellen könnte noch länger werden.“

Cloud Up Next

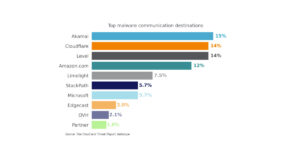

Neben neuen Kombinationen von Schwachstellen – etwa der Fokussierung auf Bedrohungsgruppen, wie sie derzeit auf den Bildungs- und Gesundheitssektor abzielen – möchte NetSecOpen auch die Erkennung von Befehls- und Kontrollkanälen umfassen, die von Angreifern genutzt werden, sowie Möglichkeiten zur Abwehr Infektion und seitliche Bewegung.

Das Testen der Sicherheit von Cloud-Umgebungen – wie verteilten Cloud-Firewalls und Webanwendungs-Firewalls – steht ebenfalls auf dem Plan der Zukunft, sagt Chris Brown, technischer Manager bei UNH-IOL kam 2019 zu NetSecOpen.

„Die Cloud würde die Mission von NetSecOPEN für klar definierte, offene und transparente Standards nicht ändern, sondern vielmehr die derzeit getesteten Produkte erweitern“, sagt Brown. „In absehbarer Zukunft wird die Netzwerkperimeterverteidigung trotz der vielen Vorteile von Cloud Computing weiterhin notwendig sein.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- EVM-Finanzen. Einheitliche Schnittstelle für dezentrale Finanzen. Hier zugreifen.

- Quantum Media Group. IR/PR verstärkt. Hier zugreifen.

- PlatoAiStream. Web3-Datenintelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :hast

- :Ist

- :nicht

- $UP

- 20

- 20 Jahre

- 2017

- a

- erreichen

- akkreditiert

- aktiv

- automatisch

- Zusatz

- haften

- advanced

- gegen

- Agentur

- Ziel

- Ziel

- erlaubt

- ebenfalls

- an

- Analyse

- und

- und Infrastruktur

- Geräte

- Anwendung

- Ansatz

- Ansätze

- SIND

- AS

- Aspekte

- At

- Attacke

- Anschläge

- Aufmerksamkeit

- BE

- weil

- werden

- war

- Sein

- Benchmark

- Benchmarking

- Vorteile

- zwischen

- Größte

- Norbert

- Brings

- Browsern

- aber

- by

- CAN

- Fähigkeiten

- Center

- Kette

- challenges

- Übernehmen

- geändert

- Kanäle

- Chris

- CISA

- Cisco

- Cisco-Systeme

- Klasse

- Cloud

- Cloud Computing

- gemeinsam

- Unternehmen

- vergleichbar

- Computing

- Verbindungen

- Konsens

- erstellen

- Schaffung

- Strom

- Zur Zeit

- Kunden

- Internet-Sicherheit

- Agentur für Cybersicherheit und Infrastruktursicherheit

- technische Daten

- Jahrzehnte

- Militär

- definitiv

- Synergie

- Trotz

- Entdeckung

- Geräte

- anders

- Direktor

- verteilt

- abwechslungsreich

- Dokument

- Dabei

- erledigt

- Lüftung

- Dramatisch

- erleichtern

- Bildungswesen

- Effektiv

- Elemente

- ermöglichen

- freigegeben

- verschlüsselt

- Ende

- Entwicklung

- Umgebungen

- Ausrüstung

- Äther (ETH)

- Europäische

- bewerten

- Bewerten

- Sogar

- schließlich

- entwickelt

- Beispiel

- ausgeführt

- Exekutive

- Geschäftsführer

- Erweitern Sie die Funktionalität der

- Messe

- Eigenschaften

- Feedback

- Finale

- Firewall

- Firewalls

- Fest

- Firmen

- Fokussierung

- Aussichten für

- Zwingen

- absehbar

- Fortinet

- Gründung

- Funktion

- Funktionen

- Zukunft

- sammeln

- bekommen

- gehen

- Gruppe an

- Wachsen Sie über sich hinaus

- persönlichem Wachstum

- Richtlinien

- hätten

- Hampshire

- Hardware

- Haben

- he

- Gesundheitswesen

- hier

- Houses

- aber

- HTTPS

- if

- Bedeutung

- zu unterstützen,

- in

- das

- Einschließlich

- zunehmend

- Anzeigen

- Energiegewinnung

- Infektion

- Infrastruktur

- Internet

- Flexible Kommunikation

- in

- Intrusion Detection

- IT

- SEINE

- jpg

- Wesentliche

- Art

- bekannt

- Labor

- Labs

- grosse

- später

- neueste

- geringer

- Line

- Liste

- Belastungen

- suchen

- Makers

- Management

- Manager

- viele

- Kann..

- Mitglied

- Mitglieder

- Methode

- Methodik

- könnte

- Ziel

- mischt

- mehr

- Bewegung

- bewegt sich

- mehrere

- sollen

- notwendig,

- Need

- erforderlich

- Netzwerk

- Netzwerksicherheit

- Vernetzung

- Netzwerke

- hört niemals

- Neu

- nächste Generation

- of

- Alt

- on

- XNUMXh geöffnet

- Organisationen

- Andere

- UNSERE

- Palo Alto

- Teil

- teilnehmend

- Parteien

- passt

- AUFMERKSAMKEIT

- Leistung

- Leistungen

- PIT

- Ort

- Plato

- Datenintelligenz von Plato

- PlatoData

- Verhütung

- abwehr

- vorher

- Prime

- Prozessdefinierung

- Produkt

- Produkte

- Fortschritt

- Protokoll

- veröffentlicht

- Direkt

- lieber

- RE

- realen Welt

- realistisch

- wirklich

- vernünftig

- empfiehlt

- Zugriffe

- falls angefordert

- Voraussetzungen:

- Folge

- was zu

- Die Ergebnisse

- s

- sagt

- Sektoren

- Sicherheitdienst

- Sicherheitsbedrohungen

- kompensieren

- Sets

- Einstellung

- erklären

- Ähnlich

- einfach

- langsam

- kleinere

- So

- etwas

- spezifisch

- Standard

- Normen

- angegeben

- Immer noch

- so

- Systeme und Techniken

- Target

- Ziele

- Aufgabe

- Task Force

- Technische

- Technologie

- Test

- getestet

- Testen

- Tests

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- Die Zukunft

- Dort.

- vom Nutzer definierten

- Dritte

- dritte seite

- fehlen uns die Worte.

- dieses Jahr

- diejenigen

- Bedrohung

- Bedrohungen

- Durchsatz

- Zeit

- zu

- gemeinsam

- Werkzeuge

- gegenüber

- der Verkehr

- Transparenz

- transparent

- Universität

- aktualisiert

- -

- benutzt

- Verwendung von

- Vielfalt

- verschiedene

- Anbieter

- Version

- Sicherheitslücken

- Verwundbarkeit

- Wege

- we

- Netz

- Internetanwendung

- GUT

- gut definiert

- Was

- wann

- welche

- werden wir

- mit

- arbeiten,

- würde

- Jahr

- Jahr

- Zephyrnet