Wenn die große Geschichte dieses Monats so aussieht Ubers Datenschutzverletzung, wo ein Hacker angeblich in der Lage war, sich weit durch das Netzwerk des Mitfahrunternehmens zu bewegen…

..die große Geschichte vom letzten Monat war die LastPass-Verletzung, bei der sich ein Angreifer offenbar nur Zugang zu einem Teil des LastPass-Netzwerks verschafft hat, sich aber mit dem proprietären Quellcode des Unternehmens davonmachen konnte.

Zum Glück für Uber schien ihr Angreifer entschlossen zu sein, einen großen, schnellen PR-Sprung zu machen, indem er Screenshots machte, sie großzügig online verbreitete und das Unternehmen mit lauten Nachrichten wie z UBER WURDE GEHACKT, direkt in seinen eigenen Slack- und Bug-Bounty-Foren:

Der oder die Angreifer von LastPass scheinen jedoch heimlicher vorgegangen zu sein und anscheinend einen LastPass-Entwickler dazu gebracht zu haben, Malware zu installieren, die die Cyberkriminellen dann benutzten, um per Anhalter in das Quellcode-Repository des Unternehmens zu gelangen:

LastPass hat jetzt eine veröffentlicht offizieller Folgebericht über den Vorfall, basierend auf dem, was sie über den Angriff und die Angreifer nach dem Eindringen herausfinden konnte.

Wir denken, dass der LastPass-Artikel lesenswert ist, auch wenn Sie kein LastPass-Benutzer sind, weil wir denken, dass er eine Erinnerung daran ist, dass ein guter Bericht zur Reaktion auf Vorfälle genauso nützlich ist für das, was er zugibt, dass Sie nicht herausfinden konnten, wie für das, was Sie waren.

Was wir jetzt wissen

Die folgenden fettgedruckten Sätze geben einen Überblick darüber, was LastPass sagt:

- Der Angreifer „über den kompromittierten Endpunkt eines Entwicklers Zugriff auf die [Entwicklungs-]Umgebung erlangt.“ Wir gehen davon aus, dass der Angreifer systemschnüffelnde Malware auf dem Computer eines Programmierers implantiert hat.

- Der Trick, mit dem die Malware implantiert wurde, konnte nicht ermittelt werden. Das ist enttäuschend, denn wenn Sie wissen, wie Ihr letzter Angriff tatsächlich ausgeführt wurde, können Sie Kunden leichter versichern, dass Ihre überarbeiteten Präventions-, Erkennungs- und Reaktionsverfahren ihn beim nächsten Mal wahrscheinlich blockieren werden. Viele potenzielle Angriffsvektoren kommen einem in den Sinn, darunter: ungepatchte lokale Software, „Schatten-IT“, die zu einer unsicheren lokalen Konfiguration führt, ein Phishing-Click-Through-Fehler, unsichere Download-Gewohnheiten, Verrat in der Quellcode-Lieferkette, auf die sich der betroffene Programmierer verlässt, oder ein mit Sprengfallen versehener E-Mail-Anhang, der irrtümlich geöffnet wurde. Hut ab vor LastPass für das Eingeständnis eines „bekannten Unbekannten“.

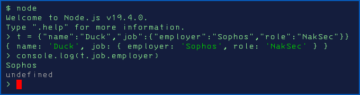

- Der Angreifer „nutzte ihren dauerhaften Zugriff, um sich als Entwickler auszugeben, nachdem sich der Entwickler erfolgreich mit Multi-Faktor-Authentifizierung authentifiziert hatte.“ Wir gehen davon aus, dass der Hacker nie das Passwort oder den 2FA-Code des Opfers erlangen musste, sondern einfach einen Cookie-Diebstahl-Angriff, oder extrahierte das Authentifizierungstoken des Entwicklers aus echtem Netzwerkverkehr (oder aus dem RAM des Computers des Opfers), um den üblichen Zugriff des Programmierers zu nutzen:

- LastPass hat den Einbruch nicht sofort bemerkt, aber den Angreifer innerhalb von vier Tagen erkannt und vertrieben. Wie wir in einem kürzlich erschienenen Artikel über die Risiken von festgestellt haben Mehrdeutigkeit des Zeitstempels In Systemprotokollen ist die Bestimmung der genauen Reihenfolge, in der Ereignisse während eines Angriffs aufgetreten sind, ein wesentlicher Bestandteil der Reaktion auf Vorfälle:

- LastPass hält seine Entwicklungs- und Produktionsnetzwerke physisch getrennt. Dies ist eine gute Cybersicherheitspraxis, da sie verhindert, dass ein Angriff auf das Entwicklungsnetzwerk (wo sich die Dinge zwangsläufig ständig ändern und experimentieren) zu einer sofortigen Kompromittierung der offiziellen Software führt, die Kunden und dem Rest des Unternehmens direkt zur Verfügung steht .

- LastPass speichert keine Kundendaten in seiner Entwicklungsumgebung. Auch dies ist eine bewährte Vorgehensweise, da Entwickler, wie der Berufsname schon sagt, im Allgemeinen an Software arbeiten, die noch einen umfassenden Sicherheitsüberprüfungs- und Qualitätssicherungsprozess durchlaufen muss. Diese Trennung macht es LastPass auch glaubhaft, zu behaupten, dass keine Passwort-Tresordaten (die ohnehin mit den privaten Schlüsseln der Benutzer verschlüsselt worden wären) hätten offengelegt werden können, was eine stärkere Behauptung ist, als einfach zu sagen: „Wir konnten keine Beweise dafür finden es wurde aufgedeckt.“ Indem Sie reale Daten aus Ihrem Entwicklungsnetzwerk fernhalten, wird auch verhindert, dass wohlmeinende Programmierer versehentlich Daten abrufen, die unter gesetzlichem Schutz stehen sollen, und sie für inoffizielle Testzwecke verwenden.

- Obwohl Quellcode gestohlen wurde, hinterließ der Angreifer keine unautorisierten Codeänderungen. Natürlich haben wir nur den eigenen Anspruch von LastPass, weiterzumachen, aber angesichts des Stils und Tons des restlichen Vorfallberichts sehen wir keinen Grund, das Unternehmen nicht beim Wort zu nehmen.

- Verlagerung des Quellcodes vom Entwicklungsnetzwerk in die Produktion „kann nur nach Abschluss strenger Codeüberprüfungs-, Test- und Validierungsprozesse geschehen“. Dies macht die Behauptung von LastPass glaubwürdig, dass kein modifizierter oder vergifteter Quellcode Kunden oder den Rest des Unternehmens erreicht hätte, selbst wenn es dem Angreifer gelungen wäre, Rogue-Code einzuschleusen im Versionskontrollsystem..

- LastPass speichert oder kennt niemals die privaten Entschlüsselungsschlüssel seiner Benutzer. Mit anderen Worten, selbst wenn der Angreifer sich mit Passwortdaten davongemacht hätte, wäre es nur so viel zerkleinerter digitaler Kohl geworden. (LastPass bietet auch eine öffentliche Erklärung wie es Passwort-Tresordaten gegen Offline-Cracking sichert, einschließlich der Verwendung von clientseitigem PBKDF2-HMAC-SHA256 zum Salten, Hashen und Dehnen Ihres Offline-Passworts mit 100,100 Iterationen, wodurch Versuche zum Knacken von Passwörtern sehr viel schwieriger, selbst wenn Angreifer sich mit lokal gespeicherten Kopien Ihres Passwort-Tresors davonmachen.)

Was ist zu tun?

Wir denken, es ist vernünftig zu sagen, dass unsere frühe Annahmen waren richtig, und das, obwohl dies ein peinlicher Vorfall für LastPass ist und möglicherweise Geschäftsgeheimnisse preisgibt, die das Unternehmen als Teil seines Shareholder Value betrachtet …

…dieser Hack kann als das eigene Problem von LastPass angesehen werden, da bei diesem Angriff keine Kundenpasswörter erreicht, geschweige denn geknackt wurden:

Dieser Angriff und der eigene Vorfallbericht von LastPass sind auch eine gute Erinnerung an das „Teile und herrsche“, auch bekannt unter dem Fachjargon Zero Trust, ist ein wichtiger Bestandteil der modernen Cyberabwehr.

Wie Sophos-Experte Chester Wisniewski in seiner Analyse erklärt letzten Uber-Hack, es steht viel mehr auf dem Spiel, wenn Gauner Zugang zu bekommen einige Ihres Netzwerks herumlaufen können, wo immer sie wollen, in der Hoffnung, darauf Zugriff zu bekommen alle davon:

Klicken und ziehen Sie auf die unten stehenden Schallwellen, um zu einem beliebigen Punkt zu springen. Du kannst auch direkt zuhören auf Soundcloud.

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Datenmissbrauch

- Data Loss

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- Vorfallreaktion

- Kaspersky

- Lastpass

- Malware

- McAfee

- Nackte Sicherheit

- NexBLOC

- Passwort

- Password Manager

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- VPN

- Website-Sicherheit

- Zephyrnet

- null vertrauen

![S3 Ep124: Wenn sogenannte Sicherheits-Apps abtrünnig werden [Audio + Text]](https://platoaistream.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)

![S3 Ep130: Öffne die Garagentore, HAL [Audio + Text]](https://platoaistream.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)