Die Integration künstlicher Intelligenz (KI) hat eine neue Ära des technologischen Fortschritts eingeleitet und bietet branchenübergreifend eine Reihe von Vorteilen. Das Potenzial von KI, Abläufe zu revolutionieren, die Entscheidungsfindung zu verbessern und Innovationen voranzutreiben, ist unbestreitbar. Die Vorteile von KI sind zahlreich und wirkungsvoll, von prädiktiven Analysen zur Verfeinerung von Strategien über die Verarbeitung natürlicher Sprache, die Kundeninteraktionen fördert und Benutzer bei ihren täglichen Aufgaben unterstützt, bis hin zu unterstützenden Tools, die die Zugänglichkeit, Kommunikation und Unabhängigkeit für Menschen mit Behinderungen verbessern.

„KI treibt eine Revolution in den Bereichen Bildung, Zugänglichkeit und Produktivität voran. Für Unternehmen, die mit sensiblen Informationen umgehen, ist es von entscheidender Bedeutung, die Datensicherheit auf dem neuesten Stand zu halten, um die Früchte zu ernten.“ sagt Stuart Winter, Executive Chairman und Mitbegründer von Lacero Platform Limited, Jamworks und Guardian.

Da KI-Dienste jedoch in Cloud-Plattformen Einzug halten, rückt das Thema Datenvertraulichkeit in den Mittelpunkt. In der Cloud gehostete KI-Dienste erfordern die Übertragung sensibler Informationen an externe Server, was Fragen zu Dateneigentum, Zuständigkeit und Kontrolle aufwerfen kann. Der globale Charakter von Cloud-Anbietern bringt ein komplexes Netz an Compliance-Herausforderungen mit sich, da sich die Datenschutzgesetze von Region zu Region unterscheiden. Dies kann zu einer Beeinträchtigung der Datensicherheit, potenziellen Verstößen und einer Erosion der Kontrolle über geschützte Informationen führen.

Die Herausforderung, die Vorteile der KI zu nutzen und gleichzeitig die Vertraulichkeit der Daten zu wahren, erfordert eine ganzheitliche Strategie. Unternehmen müssen eine sorgfältige Due-Diligence-Prüfung der rechtlichen Rahmenbedingungen der Betriebsgebiete der Cloud-Anbieter durchführen und so die Übereinstimmung mit den Datenschutzbestimmungen sicherstellen. Robuste Verschlüsselung, granulare Zugriffskontrollen und Techniken zum Schutz der Privatsphäre sind unerlässlich, um den Risiken des unbefugten Datenzugriffs und der unbefugten Nutzung entgegenzuwirken. Transparente Vereinbarungen mit Cloud-Anbietern (die Datenverarbeitungspraktiken und Eigentumsverhältnisse darlegen) können ebenfalls einen Weg zu einer sichereren und konformeren KI-Implementierung bieten.

Im Wesentlichen besteht das Versprechen des transformativen Potenzials der KI mit der Herausforderung der Datenvertraulichkeit, insbesondere in Cloud-gehosteten Umgebungen. Um die richtige Balance zu finden, ist ein Ansatz erforderlich, der regulatorische Nuancen berücksichtigt und gleichzeitig strenge Sicherheitsprotokolle implementiert. Durch die Bewältigung dieses komplexen Terrains können Unternehmen die Fähigkeiten der KI nutzen und gleichzeitig die Integrität und Vertraulichkeit ihrer Daten wahren.

Jamworks gewährleistet die Vertraulichkeit der Daten beim Einsatz von KI

Jamworks KI ist ein leistungsstarkes Notiz- und Produktivitätstool, das Meetings, Gespräche und Vorträge aufzeichnet, transkribiert, zusammenfasst und aussagekräftige Erkenntnisse generiert. Das Jamworks-Team arbeitet seit rund vier Jahren mit KI und ist davon überzeugt, dass die Technologie die Art und Weise, wie wir lernen und arbeiten, verändern und Menschen mit Behinderungen und neurodivergenten Menschen Vorteile bringen kann (solange die Technologie sicher und verantwortungsbewusst implementiert wird). .

Jamworks hat zwei Kernprodukte: Jamworks for Education und Jamworks für Unternehmen. Jamworks for Education verwandelt Vorlesungen in interaktive, ansprechende und zugängliche Lernmaterialien, wie zum Beispiel einen perfekt formatierten Satz Notizen, ein interaktives Kartenspiel und einen personalisierten KI-Tutor, der für jede Klasse geschult wird. Diese Funktionen sind für alle Schüler interessant, aber für diejenigen, die Lernhindernisse wie ADHS, Legasthenie oder Hörbehinderung haben, sind sie unerlässlich. Das automatisierte Notieren ermöglicht es den Schülern, sich während des Unterrichts zu konzentrieren und „im Moment präsent zu sein“, während interaktive Lernmaterialien und personalisierte Chatbots die Schüler dazu ermutigen, Themen auf neue und aufregende Weise zu lernen und zu erkunden. Wichtig ist, dass der Dozent nicht nur in der Lage ist, die Ausgabe der KI einzusehen, sondern diese Ausgabe auch anzupassen und zu verfeinern. Dadurch wird sichergestellt, dass die Schüler der vor ihnen liegenden Ausgabe vertrauen können.

Jamworks for Business zeichnet persönliche und Online-Meetings auf, hebt automatisch wichtige Abschnitte hervor und generiert Aktionselemente, um sicherzustellen, dass keine wichtigen Informationen verloren gehen. Darüber hinaus können Benutzer Fragen zu Besprechungsprotokollen stellen, um ihre Erinnerungen aufzufrischen und das Besprochene auf einfache und gesprächige Weise noch einmal durchzugehen. Jamworks for Business bietet wie sein Bildungsprodukt erhebliche Zeiteinsparungen und Produktivitätsvorteile für alle Mitarbeiter, kann jedoch besonders nützlich für Teammitglieder mit Behinderungen oder neurodivergente Teammitglieder sein, die unterstützende Technologie benötigen. Jamworks for Business ist auch für Arbeitgeber nützlich, die gesetzlich zur Bereitstellung unterstützender Technologie verpflichtet sind.

Natürlich hat KI das Potenzial, das Leben von Millionen von Menschen zu verbessern, aber Organisationen, die mit äußerst sensiblen Daten arbeiten, benötigen möglicherweise besondere Zusicherungen, dass ihre Daten sicher sind. Von den bei einem Telefongespräch besprochenen Informationen bis hin zu persönlichen Gesundheitsdaten ist es wichtig, dass die Informationen vertraulich bleiben und vor Cyberangriffen geschützt bleiben.

Datenschutzverbessernde Technologien liefern Lösungen

Confidential Computing erweist sich als robuste Lösung zur Bewältigung der Datenschutzherausforderungen, die mit der Einführung cloudbasierter KI-Dienste oder KI-Modelle einhergehen und die Größe von Cloud-Umgebungen nutzen.

Durch den Einsatz von Technologien wie hardwarebasierten Enklaven bleiben sensible Daten während der Verarbeitung verschlüsselt und isoliert, wodurch unbefugter Zugriff auch innerhalb der Cloud-Infrastruktur effektiv verhindert wird. Dieser Ansatz erhöht die Vertraulichkeit der Daten, indem sichergestellt wird, dass nur autorisierte Parteien über die erforderlichen Entschlüsselungsschlüssel verfügen (oder die gesamte Anwendung in einer sicheren Ausführungsumgebung ausgeführt wird), sodass überhaupt nicht auf sie zugegriffen werden kann.

Darüber hinaus schützt Confidential Computing die Datenintegrität, indem es die Durchführung von Berechnungen in sicheren Enklaven ermöglicht und sie so vor möglichen Manipulationen schützt. Dadurch können Unternehmen bedenkenlos KI in der Cloud einführen, da sie wissen, dass ihre wertvollen Daten vertraulich, intakt und immun gegen Sicherheitsverletzungen bleiben, und so den Weg für die verantwortungsvolle und sichere Nutzung fortschrittlicher KI-Technologien ebnen.

So schützen Sie Daten im Ruhezustand, bei der Übertragung und bei der Verwendung mit voller Autorität

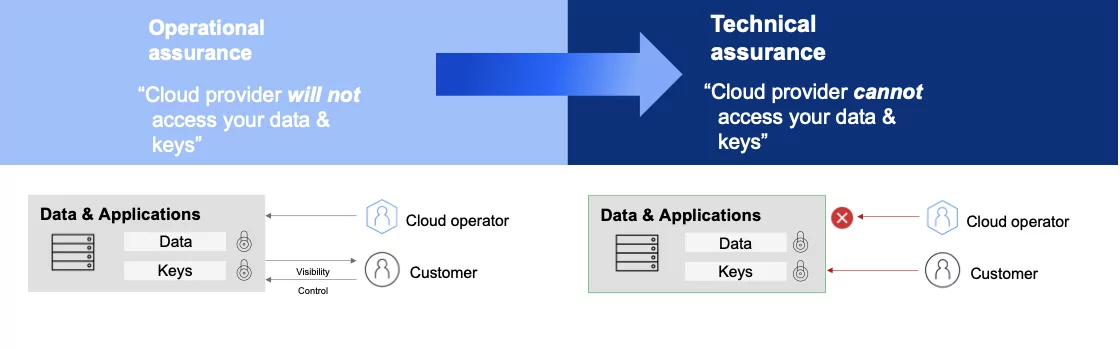

Der Schutz sensibler Daten erfordert einen ganzheitlichen Ansatz, der Computing, Container, Datenbanken und Verschlüsselung umfasst. Der Schlüssel liegt darin, den Zugriff auf die Daten zu kontrollieren und eine Möglichkeit zur sicheren Verarbeitung unverschlüsselter Daten bereitzustellen. Es ist wichtig, technisch sicherzustellen, dass nur Sie Zugriff auf und die Kontrolle über Ihre Daten haben und sicherzustellen, dass Ihre Cloud-Service-Betreiber nicht auf die Daten oder Schlüssel zugreifen können. Der Schutz dieser Datenzustände durch technische Sicherheit ist ergänzend und ersetzt nicht die anderen bestehenden Schutzmaßnahmen.

Die technische Sicherheit bietet ein Höchstmaß an Privatsphäre und Schutz

Betriebssicherheit bedeutet, dass Ihr Cloud-Anbieter aufgrund von Vertrauen, Transparenz und Kontrolle nicht auf Ihre Daten zugreift. Durch technische Absicherung wird sichergestellt, dass Ihr Cloud-Anbieter nicht auf Ihre Daten zugreifen kann, basierend auf technischen Beweisen, Datenverschlüsselung und Laufzeitisolierung. Es kann auch Ihre CI/CD-Pipeline vor böswilligen Akteuren schützen.

Schützen Sie Ihre sensiblen Daten und Workloads in der Cloud optimal

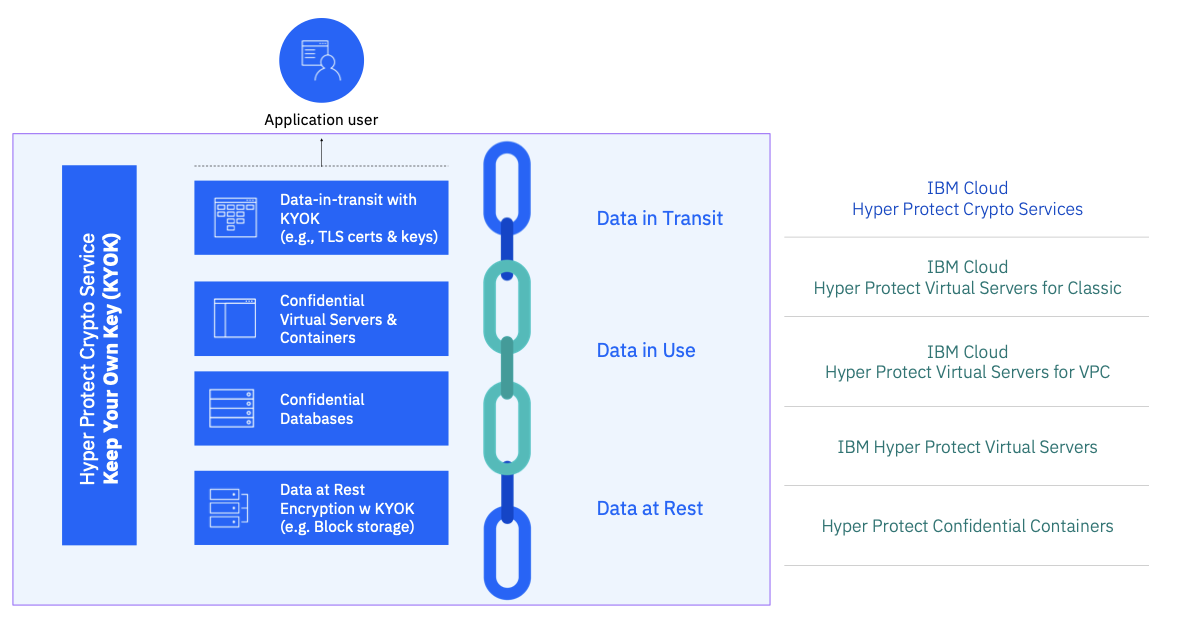

Zu den Kompetenzen von IBM gehören branchenführende Sicherheitsdienste für Cloud-Daten, digitale Assets und Workloads. Sie basieren auf den sicheren Enklaven von IBM® LinuxONE, die integrierten Schutz für ruhende und übertragene Daten sowie Schutz für genutzte Daten bieten. Die Dienste sollen es Anwendungsentwicklern erleichtern, Anwendungen zu erstellen, die hochsensible Daten verarbeiten, und gleichzeitig Unternehmen bei der Einhaltung gesetzlicher Compliance-Anforderungen unterstützen.

IBM Cloud Hyper Protect Services schützen Daten in allen Phasen des Datenlebenszyklus

Diese Dienste ermöglichen es Unternehmen, die vollständige Kontrolle über ihre sensiblen Daten, Arbeitslasten und Verschlüsselungsschlüssel zu haben und gleichzeitig von der neuesten Cloud-nativen Technologie zu profitieren. Nicht einmal IBM Cloud-Administratoren haben Zugriff. IBM Hyper Protect Crypto-Services bietet „Keep Your Own Key“, sodass ruhende und übertragene Daten mit Schlüsseln verschlüsselt werden können, die ausschließlich vom Cloud-Benutzer kontrolliert und effizient und sicher verwaltet werden können. IBM Cloud Hyper Protect Virtual Server für VPC ermöglicht die Einführung modernster Containertechnologien bei gleichzeitiger vollständiger Isolierung der Laufzeit zum Schutz vor böswilligen Akteuren, einschließlich des Infrastructure-as-a-Service (IaaS)-Administrators oder Kubernetes-Administrators. Dies ermöglicht den Einsatz von KI in Containern mit der technischen Sicherheit, dass kein unbefugter Zugriff auf die vom KI-Modell verarbeiteten sensiblen Daten oder schädliche Fehlkonfigurationen des KI-Modells durch Manipulationssicherheit der Laufzeit, basierend auf Hardware, aber als Dienst bereitgestellt, verhindert werden.

Jamworks baut einen vertraulichen KI-Dienst mit der IBM Hyper Protect Platform auf

Im Zeitalter der datengesteuerten Entscheidungsfindung ist die Einführung von KI für Branchen vom Gesundheitswesen bis zum Finanzwesen vielversprechend. Allerdings verlief diese Einführung in regulierten, IP-gesteuerten und datensensiblen Branchen deutlich langsamer. Das Hauptanliegen liegt im Bereich Datenschutz und Sicherheit, die oft als erhebliches Hindernis für die Integration von KI in diese Sektoren angesehen werden. Durch die Nutzung vertraulicher Datenverarbeitung können Unternehmen in regulierten, IP-gesteuerten und datensensiblen Branchen die Leistungsfähigkeit der KI nutzen und gleichzeitig einen robusten Schutz für ihre Daten gewährleisten.

Vertrauliche KI, ermöglicht durch vertrauliche Datenverarbeitung, bietet innovative Lösungen zum Schutz der Privatsphäre, zur Verhinderung von Datenschutzverletzungen und zur Einhaltung gesetzlicher Vorschriften. Vertrauliche KI kann in diesen Sektoren mehrere positive gesellschaftliche Auswirkungen haben, darunter verbesserte Patientenergebnisse im Gesundheitswesen, verbesserten Schutz geistigen Eigentums für innovative Industrien und erhöhte Sicherheit bei Finanzdienstleistungen. Insgesamt hat vertrauliche KI das Potenzial, eine transformative Kraft zu sein, die Lücke zwischen Datenschutz und KI-Einführung zu schließen und die besonderen Bedürfnisse regulierter, IP-gesteuerter und datensensibler Branchen auf eine Weise zu erfüllen, die sich positiv auf die Gesellschaft auswirkt.

Aus diesem Grund arbeitet Jamworks for Business mit IBM Hyper Protect zusammen, um vertrauliche KI zu entwickeln. Die Zusammenarbeit zielt darauf ab, die Integrität der KI von Jamworks (sowie die Vertraulichkeit der Daten einer Person) mithilfe datenschutzverbessernder Technologien zu schützen, die über IBM Hyper Protect Services bereitgestellt werden, um eine vertrauliche KI zu erreichen. Durch den hohen Schutz der KI von Jamworks können Mitarbeiter in sicherheitsbewussten Organisationen von den jüngsten Entwicklungen in der generativen KI profitieren. Sensible Informationen bleiben vertraulich, um den Datenschutzanforderungen gerecht zu werden, während KI und KI-gestützte Dienste die Effizienz und Produktivität steigern, um Führungskräfte und Einzelpersonen zu unterstützen.

Erfahren Sie mehr über umfassenden Datenschutz und Datenschutz

Mehr von Cloud

IBM Newsletter

Erhalten Sie unsere Newsletter und Themenaktualisierungen, die die neuesten Gedanken und Einblicke in neue Trends liefern.

Abonniere jetzt

Weitere Newsletter

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://www.ibm.com/blog/how-jamworks-protects-confidentiality-while-integrating-ai-advantages/

- :hast

- :Ist

- :nicht

- :Wo

- $UP

- 1

- 11

- 17

- 19

- 20

- 2023

- 2024

- 22

- 23

- 28

- 29

- 30

- 300

- 350

- 39

- 40

- 400

- 49

- 8

- 84

- 9

- a

- Fähigkeit

- Fähig

- Über uns

- beschleunigen

- Zugang

- Zugriff

- Zugänglichkeit

- zugänglich

- begleiten

- Nach

- Erreichen

- Erreichen

- über

- Action

- Akteure

- zusätzlich

- Adressierung

- ADHS

- einstellen

- Administrator

- Administratoren

- adoptieren

- Adoption

- advanced

- Vorteilen

- Marketings

- gegen

- Alter

- Vereinbarungen

- AI

- KI-Adoption

- KI-Implementierung

- KI-Modelle

- KI-Dienste

- AI-powered

- Ziel

- Ausrichtung

- Alle

- Zulassen

- ebenfalls

- am

- amp

- an

- Analytik

- und

- jedem

- Anwendung

- Anwendungen

- Ansatz

- Architektur

- SIND

- um

- Artikel

- künstlich

- künstliche Intelligenz

- Künstliche Intelligenz (AI)

- AS

- fragen

- Aussehen

- Details

- Vorlagen

- Versicherung

- At

- Autor

- Autorität

- zugelassen

- Automatisiert

- Im Prinzip so, wie Sie es von Google Maps kennen.

- ein Weg

- Zurück

- Badewanne

- Balance

- Barriere

- basierend

- BE

- werden

- war

- Nutzen

- Vorteile

- profitieren

- zwischen

- Milliarde

- Blog

- Blogs

- Blau

- Auftrieb

- Verstöße

- Überbrückung

- bauen

- Building

- baut

- erbaut

- eingebaut

- Geschäft

- Geschäftsführer

- Unternehmer

- aber

- Taste im nun erscheinenden Bestätigungsfenster nun wieder los.

- by

- rufen Sie uns an!

- CAN

- kann keine

- Fähigkeiten

- Erfassung

- Kohlenstoff

- Karte

- Karten

- Fälle

- CAT

- Katalog

- Kategorie

- Center

- im Mittelpunkt

- Centers

- sicher

- Vorsitzende

- Vorsitzende

- challenges

- Herausforderungen

- Chatbots

- aus der Ferne überprüfen

- Wahl

- Kreise

- CIS

- Klasse

- Unterricht

- Menu

- Cloud

- Cloud Computing

- Cloud-Infrastruktur

- Wolke native

- Co-Gründer

- Code

- Zusammenarbeit

- Farbe

- COM

- vereint

- Kommunikation

- Unternehmen

- komplementär

- abschließen

- uneingeschränkt

- Komplex

- Komplexität

- Compliance

- konform

- Kompromittiert

- Berechnungen

- Berechnen

- Computer

- Computing

- Hautpflegeprobleme

- Leiten

- Vertraulichkeit

- zuversichtlich

- Container

- Behälter

- fortsetzen

- Smartgeräte App

- gesteuert

- Regelung

- Steuerung

- Rätsel

- Konversations

- Gespräche

- überzeugt

- Kernbereich

- KONZERN

- Counter

- erstellen

- kritischem

- kritischer Aspekt

- Krypto

- CSS

- Original

- Kunde

- Kunden

- maßgeschneiderte

- Cyber-Angriffe

- Internet-Sicherheit

- Unterricht

- technische Daten

- Datenzugriff

- Datenverstöße

- Datenschutz

- Datenschutz und Sicherheit

- Datenschutz

- Datensicherheit

- Datenspeichervorrichtung

- datengesteuerte

- Datenbanken

- Datum

- Deal

- Behandlung

- Dezember

- Decision Making

- Entscheidungen

- Deck

- Standard

- Definitionen

- Übergeben

- geliefert

- liefern

- liefert

- Demand

- Anforderungen

- Abhängig

- einsetzen

- Einsatz

- Beschreibung

- entworfen

- entwickeln

- Entwickler:in / Unternehmen

- Entwickler

- Entwicklungen

- abweichen

- anders

- digital

- Digitale Assets

- Fleiß

- Behinderungen

- Katastrophe

- Katastrophen

- diskutiert

- Tut nicht

- nach unten

- Antrieb

- Fahren

- zwei

- im

- jeder

- Verdienste

- Ergebnis nennen

- Einfache

- Bildungswesen

- Bildungs-

- effektiv

- Effizienz

- effizient

- umarmen

- Umarmungen

- taucht auf

- aufstrebenden

- Mitarbeiter

- Arbeitgeber

- ermächtigen

- befähigt

- ermöglichen

- freigegeben

- ermöglicht

- umfasst

- ermutigen

- verschlüsselt

- Verschlüsselung

- Eingriff

- zu steigern,

- verbesserte

- Verbessert

- gewährleisten

- sorgt

- Gewährleistung

- Enter

- Unternehmen

- Arbeitsumfeld

- Umgebungen

- Era

- insbesondere

- Essenz

- essential

- Äther (ETH)

- Sogar

- Veranstaltungen

- alles

- unterhaltsame Programmpunkte

- Ausführung

- Exekutive

- vorhandenen

- Beenden

- ERFAHRUNGEN

- ERKUNDEN

- extern

- Gesicht

- Einrichtung

- falsch

- Eigenschaften

- Finanzen

- Revolution

- Finanzdienstleistungen

- Finden Sie

- Vorname

- Flugkosten

- Setzen Sie mit Achtsamkeit

- folgen

- Schriftarten

- Aussichten für

- Zwingen

- vier

- für

- Materials des

- Treibstoffe

- voller

- Lücke

- erzeugt

- generativ

- Generative KI

- Generator

- bekommen

- bekommen

- Global

- Gitter

- Wächter

- Handling

- Hardware

- schädlich

- Geschirr

- Haben

- mit

- Überschrift

- Kopfhörer

- Gesundheit

- Gesundheitswesen

- Hörtests

- Höhe

- verschärft

- Hilfe

- Unternehmen

- höchste

- Highlights

- hoch

- hält

- ganzheitliche

- Startseite

- Ultraschall

- Hilfe

- aber

- HTTPS

- Hybrid

- Hybride wolke

- IBM

- IBM Cloud

- ICO

- ICON

- IDC

- Image

- Bilder

- immens

- die Gesundheit

- Impact der HXNUMXO Observatorien

- schlagkräftig

- Einfluss hat

- Beeinträchtigung

- Imperativ

- Implementierung

- umgesetzt

- Umsetzung

- wichtig

- wichtig

- zu unterstützen,

- verbessert

- in

- das

- Einschließlich

- Erhöhung

- Unabhängigkeit

- Index

- Einzelpersonen

- Branchen

- branchenführend

- informell

- Information

- Infrastruktur

- Innovation

- innovativ

- Einblicke

- Instanzen

- Integration

- Integration

- Integrität

- Intelligenz

- Interaktionen

- interaktive

- International

- Flexible Kommunikation

- in

- kompliziert

- innere

- Stellt vor

- IP

- isoliert

- Isolierung

- Problem

- IT

- Artikel

- Januar

- Reise

- jpg

- Zuständigkeit

- Gerichtsbarkeiten

- Behalten

- Wesentliche

- Tasten

- Wissen

- Wissend

- Kubernetes

- Sprache

- Laptop

- grosse

- großflächig

- Nachname

- Letztes Jahr

- neueste

- Gesetze

- führen

- Führung

- Leadership

- LERNEN

- lernen

- Dozent

- Lesungen

- Rechtlich

- rechtlich

- Niveau

- Nutzung

- Lebenszyklus

- Gefällt mir

- Limitiert

- LINK

- Leben

- aus einer regionalen

- lokal

- Lang

- verloren

- halten

- Dur

- um

- MACHT

- verwaltet

- Manager

- flächendeckende Gesundheitsprogramme

- viele

- Materialien

- max-width

- Kann..

- sinnvoll

- Mittel

- Triff

- Treffen

- Tagungen

- Mitglieder

- Memories

- Metall

- sorgfältig

- Millionen

- Min.

- Mobil

- Model

- Modell

- für

- modern

- mehr

- vor allem warme

- sollen

- nativen

- Natürliche

- Natürliche Sprache

- Verarbeitung natürlicher Sprache

- Natur

- navigiert

- navigieren

- Navigation

- notwendig,

- Need

- Bedürfnisse

- Neu

- Newsletter

- nicht

- normal

- vor allem

- Notizen

- nichts

- jetzt an

- Abschattung

- und viele

- verpflichtet

- Hindernisse

- auftreten

- of

- WOW!

- bieten

- bieten

- Angebote

- Office

- vorgenommen,

- on

- Online

- Online-Meetings

- einzige

- die

- Betriebssystem

- Betriebs-

- Einkauf & Prozesse

- Betreiber

- optimiert

- or

- Auftrag

- Organisation

- Organisationen

- Andere

- UNSERE

- Ausfälle

- Ergebnisse

- Skizzierung

- Möglichkeiten für das Ausgangssignal:

- übrig

- Gesamt-

- besitzen

- Besitzer

- Eigentum

- Seite

- Pandemien

- Teil

- besonders

- Parteien

- Partnerschaft

- Weg

- Vertrauen bei Patienten

- Pflasterung

- Personen

- perfekt

- person

- persönliche

- Persönliche Gesundheit

- Personalisiert

- PHP

- Pipeline

- Ort

- Plan

- Plattform

- Plattformen

- Plato

- Datenintelligenz von Plato

- PlatoData

- Plugin

- erfahren

- Datenschutzrichtlinien

- Portabilität

- Posen

- Position

- positiv

- positiv

- besitzen

- Post

- Potenzial

- Werkzeuge

- größte treibende

- Praktiken

- prädiktive

- Vorausschauende Analytik

- Danach

- bereit

- Gegenwart

- verhindern

- Verhütung

- früher

- primär

- Datenschutz

- Datenschutz und Sicherheit

- privat

- Prozessdefinierung

- Verarbeitung

- Produkt

- Produktion

- PRODUKTIVITÄT

- Produkte

- Fortschritt

- Versprechen

- Beweis

- Eigentums-

- Risiken zu minimieren

- Krypto schützen

- geschützt

- Schutz

- Sicherheit

- schützt

- Protokolle

- die

- Versorger

- Anbieter

- bietet

- Bereitstellung

- Bereitstellung

- Öffentlichkeit

- Public Cloud

- Fragen

- erhöhen

- Bereich

- Lesebrillen

- realen Welt

- ernten

- Ernten

- kürzlich

- Aufzeichnungen

- Erholung

- bezeichnet

- verfeinern

- Regionen

- geregelt

- Vorschriften

- Regulierungsbehörden

- Erfüllung gesetzlicher Auflagen

- Release

- bleibt bestehen

- ersetzen

- erfordern

- Voraussetzungen:

- erfordert

- für ihren Verlust verantwortlich.

- verantwortungsbewusst

- ansprechbar

- REST

- Folge

- Überprüfen

- Revolution

- revolutionieren

- Belohnung

- Recht

- Risiken

- Roboter

- robust

- Laufen

- s

- Sicherung

- Schutzmaßnahmen

- Vertrieb

- Satellit

- Skalieren

- Bildschirm

- Skripte

- nahtlos

- Abschnitte

- Sektoren

- Verbindung

- sicher

- Sicherheitdienst

- gesehen

- wählen

- empfindlich

- seo

- Modellreihe

- Server

- Server

- Dienstleistungen

- kompensieren

- mehrere

- geschlossen

- schließen

- signifikant

- bedeutend

- Einfacher

- am Standort

- Sitzend

- klein

- So

- gesellschaftlich

- Gesellschaft

- Software

- allein

- solide

- Lösung

- Lösungen

- spezifisch

- Spektrum

- verbrachte

- Sponsored

- Quadrate

- Stufe

- Stufen

- Anfang

- Bundesstaat

- State-of-the-art

- Staaten

- Shritte

- -bestands-

- Lagerung

- Strategien

- Strategie

- stringent

- Die Kursteilnehmer

- Studie

- Abonnieren

- erfolgreich

- so

- Support

- Unterstützung

- SVG

- System

- angehen

- nimmt

- sprechen

- Target

- und Aufgaben

- Team

- Teammitglieder

- Technische

- Techniken

- technologische

- Technologies

- Technologie

- Tertiär-

- zur Verbesserung der Gesundheitsgerechtigkeit

- Das

- die Welt

- ihr

- Sie

- Thema

- Diese

- vom Nutzer definierten

- fehlen uns die Worte.

- diejenigen

- dachte

- Gedankenführung

- Bedrohungen

- Durch

- So

- Titel

- zu

- Werkzeug

- Werkzeuge

- Top

- Thema

- Themen

- trainiert

- privaten Transfer

- Transformieren

- transformierend

- Transformativ

- Transit

- transparent

- Trends

- Vertrauen

- Drehungen

- XNUMX

- tippe

- Typen

- unbefugt

- unbestreitbar

- Unerwartet

- einzigartiges

- Updates

- Aufrechterhaltung

- URL

- USD

- -

- benutzt

- Mitglied

- Nutzer

- Verwendung von

- wertvoll

- Wert

- Anzeigen

- Assistent

- Sichtbarkeit

- lebenswichtig

- W

- wurde

- Weg..

- Wege

- we

- Wetter

- Netz

- GUT

- Was

- wann

- welche

- während

- WHO

- warum

- werden wir

- Winter

- mit

- .

- WordPress

- Arbeiten

- gearbeitet

- arbeiten,

- weltweit wie ausgehandelt und gekauft ausgeführt wird.

- geschrieben

- Jahr

- Jahr

- noch

- U

- Ihr

- Zephyrnet