ESET-forskere har identificeret, hvad der ser ud til at være et vandhulsangreb på et regionalt nyhedswebsted, der leverer nyheder om Gilgit-Baltistan, en omstridt region, der administreres af Pakistan. Når den åbnes på en mobilenhed, giver urdu-versionen af Hunza News-webstedet læserne mulighed for at downloade Hunza News Android-appen direkte fra webstedet, men appen har ondsindede spionagemuligheder. Vi navngav dette tidligere ukendte spyware Kamran på grund af dets pakkenavn com.kamran.hunzanews. Kamran er et almindeligt fornavn i Pakistan og andre urdu-talende regioner; på farsi, som tales af nogle minoriteter i Gilgit-Baltistan, betyder det heldigt eller heldigt.

Hunza News-webstedet har engelske og urdu-versioner; den engelske mobilversion giver ikke nogen app til download. Urdu-versionen på mobil tilbyder dog at downloade Android-spywaren. Det er værd at nævne, at både engelsk og urdu desktop versioner også tilbyder Android spyware; selvom det ikke er kompatibelt med desktop-operativsystemer. Vi kontaktede webstedet vedrørende Android-malwaren. Men forud for offentliggørelsen af vores blogindlæg modtog vi ikke noget svar.

Hovedpunkter i rapporten:

- Android-spyware, som vi kaldte Kamran, er blevet distribueret via et muligt vandhulsangreb på Hunza News-webstedet.

- Malwaren er kun rettet mod urdu-talende brugere i Gilgit-Baltistan, en region administreret af Pakistan.

- Kamran-spywaren viser indholdet af Hunza News-webstedet og indeholder tilpasset ondsindet kode.

- Vores forskning viser, at mindst 20 mobile enheder blev kompromitteret.

Ved lancering beder den ondsindede app brugeren om at give den tilladelse til at få adgang til forskellige data. Hvis den accepteres, indsamler den data om kontakter, kalenderbegivenheder, opkaldslogger, placeringsoplysninger, enhedsfiler, SMS-beskeder, billeder osv. Da denne ondsindede app aldrig er blevet tilbudt gennem Google Play Butik og downloades fra en uidentificeret kilde, der henvises til. som Ukendt af Google, for at installere denne app, bliver brugeren bedt om at aktivere muligheden for at installere apps fra ukendte kilder.

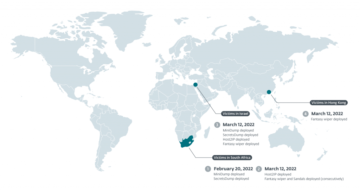

Den ondsindede app dukkede op på webstedet engang mellem 7. januar 2023 og 21. marts 2023; udviklercertifikatet for den ondsindede app blev udstedt den 10. januar 2023. I det tidsrum, protester blev holdt i Gilgit-Baltistan af forskellige årsager, der omfattede jordrettigheder, skatteproblemer, længerevarende strømafbrydelser og et fald i subsidierede hvedeforsyninger. Regionen, vist på kortet i figur 1, er under Pakistans administrative styring, bestående af den nordlige del af den større Kashmir-region, som har været genstand for en tvist mellem Indien og Pakistan siden 1947 og mellem Indien og Kina siden 1959.

Oversigt

Hunza News, sandsynligvis opkaldt efter Hunza-distriktet eller Hunza-dalen, er en onlineavis, der leverer nyheder relateret til Gilgit-Baltistan område.

Regionen, med en befolkning på omkring 1.5 millioner, er berømt for tilstedeværelsen af nogle af de højeste bjerge på verdensplan, der huser fem af de værdsatte "otte-tusinder" (bjerge, der topper på mere end 8,000 meter over havets overflade), især K2, og bliver derfor ofte besøgt af internationale turister, vandrere og bjergbestigere. På grund af protesterne i foråret 2023 og yderligere protester i september 2023, US , Canada har udstedt rejsevejledninger for denne region, og Tyskland foreslået, at turister skal holde sig orienteret om den aktuelle situation.

Gilgit-Baltistan er også et vigtigt vejkryds på grund af Karakoram Highway, den eneste motorvej, der forbinder Pakistan og Kina, da den giver Kina mulighed for at lette handel og energitransit ved at få adgang til Det Arabiske Hav. Den pakistanske del af motorvejen er i øjeblikket ved at blive rekonstrueret og opgraderet; indsatsen er finansieret af både Pakistan og Kina. Motorvejen er ofte spærret af skader forårsaget af vejr eller protester.

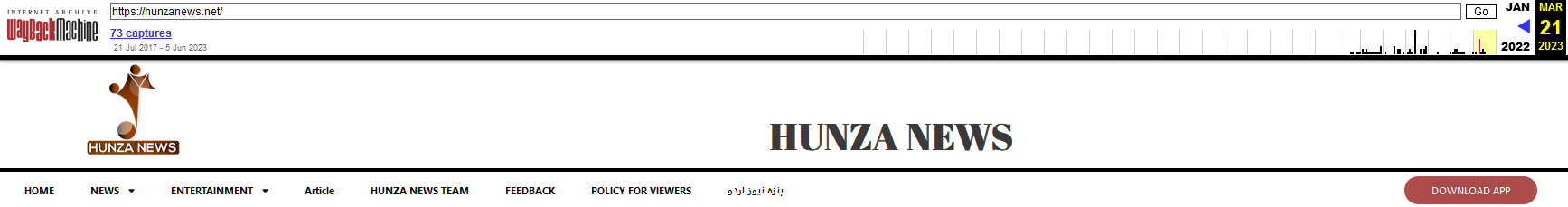

Hunza News-webstedet tilbyder indhold på to sprog: engelsk og Urdu. Ved siden af engelsk har urdu nationalsprogstatus i Pakistan, og i Gilgit-Baltistan tjener det som fællessprog eller brosprog for interetnisk kommunikation. Det officielle domæne for Hunza News er hunzanews.net, registreret den maj 22nd, 2017, og har konsekvent udgivet online-artikler siden da, som det fremgår af Internet Archive-data for hunzanews.net.

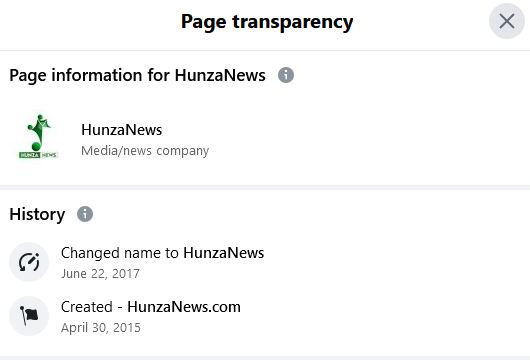

Før 2022 brugte denne netavis også et andet domæne, hunzanews.com, som angivet i sidens gennemsigtighedsoplysninger på webstedets Facebook-side (se figur 2) og Internet Archive records of hunzanews.com, Internet Archive data viser også, at hunzanews.com havde leveret nyheder siden 2013; Derfor udgav denne onlineavis i omkring fem år artikler via to websteder: hunzanews.net , hunzanews.com. Det betyder også, at denne netavis har været aktiv og vundet læserskare på nettet i over 10 år.

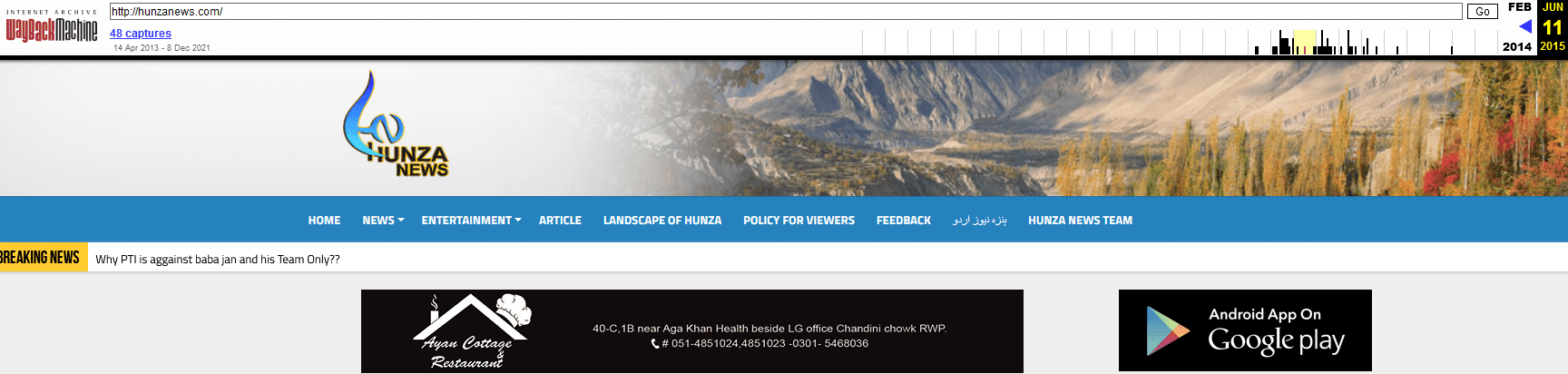

I 2015, blev hunzanews.com begyndte at levere en legitim Android-applikation, som vist i figur 3, som var tilgængelig i Google Play Butik. Baseret på tilgængelige data mener vi, at to versioner af denne app blev frigivet, uden at nogen af dem indeholder skadelig funktionalitet. Formålet med disse apps var at præsentere hjemmesidens indhold for læserne på en brugervenlig måde.

I anden halvdel af 2022, den nye hjemmeside hunzanews.net gennemgik visuelle opdateringer, herunder fjernelse af muligheden for at downloade Android-appen fra Google Play. Derudover blev den officielle app fjernet fra Google Play Butik, sandsynligvis på grund af dens inkompatibilitet med de nyeste Android-operativsystemer.

I et par uger, fra i hvert fald December 2022 indtil Januar 7th, 2023, gav webstedet ingen mulighed for at downloade den officielle mobilapp, som vist i figur 4.

Baseret på optegnelser fra Internet Archive er det tydeligt, at i det mindste siden Marts 21st, 2023, genindførte hjemmesiden muligheden for, at brugere kan downloade en Android-app, tilgængelig via knappen DOWNLOAD APP, som afbildet i figur 5. Der er ingen data for perioden mellem 7. januarth og marts 21st, 2023, hvilket kunne hjælpe os med at lokalisere den nøjagtige dato for appens gensyn på hjemmesiden.

Da vi analyserede flere versioner af hjemmesiden, stødte vi på noget interessant: at se hjemmesiden i en desktopbrowser i begge sprogversioner af Hunza News – engelsk (hunzanews.net) eller urdu (urdu.hunzanews.net) – viser tydeligt knappen DOWNLOAD APP øverst på websiden. Den downloadede app er en indbygget Android-applikation, som ikke kan installeres på en stationær maskine og kompromittere den.

På en mobilenhed er denne knap dog udelukkende synlig på urdusprogvarianten (urdu.hunzanews.net), som vist i figur 6.

Med en høj grad af tillid kan vi bekræfte, at den ondsindede app er specifikt rettet mod urdu-talende brugere, der tilgår hjemmesiden via en Android-enhed. Den ondsindede app har været tilgængelig på hjemmesiden siden første kvartal af 2023.

Ved at klikke på knappen DOWNLOAD APP udløser en download fra https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Da denne ondsindede app aldrig er blevet tilbudt gennem Google Play Butik og downloades fra et tredjepartswebsted for at installere denne app, bliver brugeren bedt om at aktivere ikke-standardindstillingen for Android for at installere apps fra ukendte kilder.

Den ondsindede app, kaldet Hunza News, er tidligere ukendt spyware, som vi kaldte Kamran, og som er analyseret i Kamran-sektionen nedenfor.

ESET Research kontaktede Hunza News vedrørende Kamran. Før offentliggørelsen af vores blogindlæg modtog vi ingen form for feedback eller respons fra hjemmesidens side.

viktimologi

Baseret på resultaterne fra vores forskning var vi i stand til at identificere mindst 22 kompromitterede smartphones, hvoraf fem var placeret i Pakistan.

Kamran

Kamran er tidligere udokumenteret Android-spyware kendetegnet ved sin unikke kodesammensætning, adskilt fra andre, kendte spyware. ESET registrerer denne spyware som Android/Spy.Kamran.

Vi identificerede kun én version af en ondsindet app, der indeholder Kamran, som er den, der kan downloades fra Hunza News-webstedet. Som forklaret i afsnittet Oversigt, er vi ikke i stand til at angive den nøjagtige dato, hvor appen blev placeret på Hunza News-webstedet. Det tilknyttede udviklercertifikat (SHA-1-fingeraftryk: DCC1A353A178ABF4F441A5587E15644A388C9D9C), brugt til at signere Android-appen, blev udstedt den 10. januarth, 2023. Denne dato giver et gulv for det tidligste tidspunkt, hvor den skadelige app blev bygget.

I modsætning hertil blev legitime applikationer fra Hunza News, der tidligere var tilgængelige på Google Play, signeret med et andet udviklercertifikat (SHA-1-fingeraftryk: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Disse rene og legitime apps udviser ingen kodeligheder med den identificerede ondsindede app.

Ved lanceringen beder Kamran brugeren om at give tilladelse til at få adgang til forskellige data, der er gemt på ofrets enhed, såsom kontakter, kalenderbegivenheder, opkaldslogger, placeringsoplysninger, enhedsfiler, SMS-beskeder og billeder. Det præsenterer også et brugergrænsefladevindue, der tilbyder muligheder for at besøge Hunza News sociale mediekonti og vælge enten engelsk eller urdu sprog til indlæsning af indholdet af hunzanews.net, som vist i figur 7.

Hvis de ovennævnte tilladelser gives, indsamler Kamran-spywaren automatisk følsomme brugerdata, herunder:

- SMS-beskeder

- kontaktliste

- opkaldslogger

- kalenderbegivenheder

- enhedens placering

- liste over installerede apps

- modtagne SMS-beskeder

- enhedsinfo

- billeder

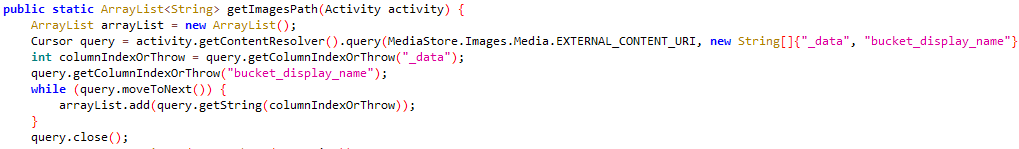

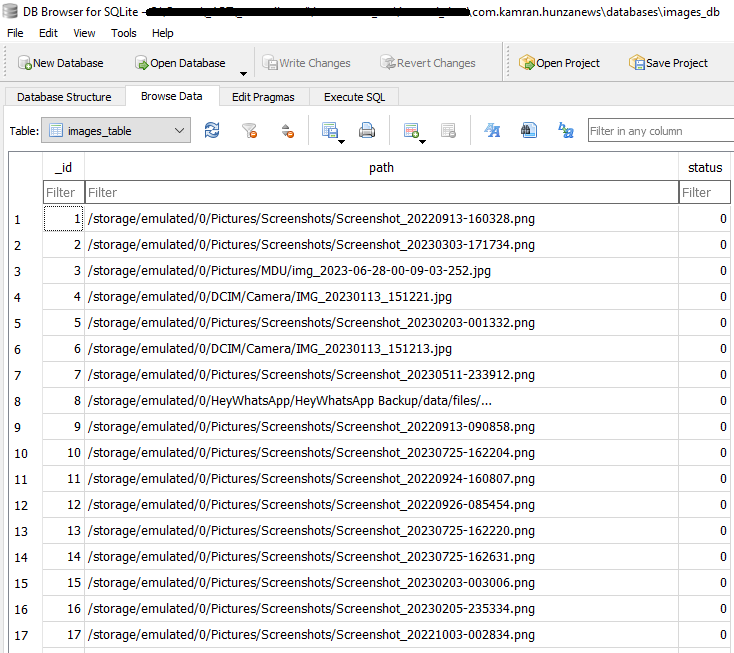

Interessant nok identificerer Kamran tilgængelige billedfiler på enheden (som afbildet i figur 8), henter filstierne til disse billeder og gemmer disse data i en billeder_db database, som vist i figur 9. Denne database er gemt i malwarens interne lager.

Alle typer data, inklusive billedfilerne, uploades til en hårdkodet kommando- og kontrolserver (C&C). Interessant nok valgte operatørerne at bruge Firebase, en webplatform, som deres C&C-server: https://[REDACTED].firebaseio[.]com. C&C-serveren blev rapporteret til Google, da platformen leveres af denne teknologivirksomhed.

Det er vigtigt at bemærke, at malwaren mangler fjernbetjeningsmuligheder. Som et resultat eksfiltreres brugerdata kun via HTTPS til Firebase C&C-serveren, når brugeren åbner appen; dataeksfiltrering kan ikke køre i baggrunden, når appen er lukket. Kamran har ingen mekanisme, der sporer, hvilke data der er blevet eksfiltreret, så den sender gentagne gange de samme data, plus alle nye data, der opfylder dens søgekriterier, til sin C&C.

Konklusion

Kamran er tidligere ukendt Android-spyware rettet mod urdu-talende mennesker i Gilgit-Baltistan-regionen. Vores forskning viser, at den ondsindede app, der indeholder Kamran, er blevet distribueret siden mindst 2023 via, hvad der sandsynligvis er et vandhulsangreb på en lokal, online avis ved navn Hunza News.

Kamran demonstrerer en unik kodebase, der adskiller sig fra andre Android-spyware, der forhindrer dens tilskrivning til enhver kendt avanceret persistent trussel (APT) gruppe.

Denne forskning viser også, at det er vigtigt at gentage betydningen af at downloade apps udelukkende fra pålidelige og officielle kilder.

For eventuelle forespørgsler om vores forskning offentliggjort på WeLiveSecurity, bedes du kontakte os på threatintel@eset.com.

ESET Research tilbyder private APT-efterretningsrapporter og datafeeds. For eventuelle forespørgsler om denne service, besøg ESET Threat Intelligence .

IoC'er

Filer

|

SHA-1 |

Pakkenavn |

Detektion |

Beskrivelse |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Kamran spyware. |

Netværk

|

IP |

Domæne |

Hosting udbyder |

Først set |

Detaljer |

|

34.120.160[.]131 |

[REDACTED].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C server. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domain.com, LLC |

2017-05-22 |

Distributionshjemmeside. |

MITRE ATT&CK teknikker

Dette bord er bygget vha udgave 13 af MITER ATT&CK-rammerne.

|

Taktik |

ID |

Navn |

Beskrivelse |

|

Discovery |

Softwareopdagelse |

Kamran spyware kan få en liste over installerede programmer. |

|

|

Opdagelse af filer og mapper |

Kamran spyware kan vise billedfiler på eksternt lager. |

||

|

Opdagelse af systemoplysninger |

Kamran spyware kan udtrække oplysninger om enheden, herunder enhedsmodel, OS-version og almindelige systemoplysninger. |

||

|

Samling |

Data fra lokalt system |

Kamran spyware kan eksfiltrere billedfiler fra en enhed. |

|

|

Lokalsporing |

Kamran spyware sporer enhedens placering. |

||

|

Beskyttede brugerdata: Kalenderposter |

Kamran spyware kan udtrække kalenderposter. |

||

|

Beskyttede brugerdata: Opkaldslogger |

Kamran spyware kan udtrække opkaldslogfiler. |

||

|

Beskyttede brugerdata: Kontaktliste |

Kamran spyware kan udtrække enhedens kontaktliste. |

||

|

Beskyttede brugerdata: SMS-beskeder |

Kamran spyware kan udtrække SMS-beskeder og opsnappe modtaget SMS. |

||

|

Kommando og kontrol |

Application Layer Protocol: Webprotokoller |

Kamran spyware bruger HTTPS til at kommunikere med sin C&C-server. |

|

|

Webservice: Envejskommunikation |

Kamran bruger Googles Firebase-server som sin C&C-server. |

||

|

Eksfiltrering |

Eksfiltrering over C2-kanal |

Kamran spyware eksfiltrerer data ved hjælp af HTTPS. |

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- :har

- :er

- :ikke

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- I stand

- Om

- over

- accepteret

- adgang

- tilgængelig

- Adgang

- Konti

- tværs

- aktiv

- Yderligere

- Derudover

- administreret

- administrative

- fremskreden

- avanceret vedvarende trussel

- Bekræfte

- Efter

- tillader

- langs med

- også

- Skønt

- an

- analyseret

- analysere

- ,

- android

- android app

- En anden

- enhver

- app

- dukkede

- kommer til syne

- Anvendelse

- applikationer

- apps

- APT

- Arabian

- Arkiv

- ER

- omkring

- artikler

- AS

- forbundet

- At

- angribe

- automatisk

- til rådighed

- baggrund

- baseret

- BE

- fordi

- været

- før

- være

- Tro

- jf. nedenstående

- mellem

- blokeret

- både

- BRIDGE

- browser

- bygget

- men

- .

- by

- Kalender

- ringe

- kaldet

- kom

- CAN

- kan ikke

- kapaciteter

- forårsagede

- certifikat

- kendetegnet

- Kina

- ren

- lukket

- kode

- codebase

- KOM

- Fælles

- kommunikere

- Kommunikation

- selskab

- kompatibel

- sammensætning

- kompromis

- Kompromitteret

- vedrørende

- Bekymringer

- tillid

- Tilslutning

- konsekvent

- Bestående

- kontakt

- kontakter

- indeholder

- indhold

- indhold

- kontrast

- kontrol

- kunne

- skabelse

- kriterier

- Nuværende

- For øjeblikket

- skik

- skader

- data

- Database

- Dato

- Afvis

- Degree

- leverer

- leverer

- demonstreret

- demonstrerer

- desktop

- Udvikler

- enhed

- Enheder

- DID

- forskellige

- direkte

- visning

- displays

- Bestride

- distinkt

- distribueret

- distrikt

- Er ikke

- domæne

- ned

- downloade

- grund

- i løbet af

- tidligste

- indsats

- enten

- muliggøre

- omfatter

- energi

- Engelsk

- spionage

- værdsat

- etc.

- begivenheder

- dokumenteret

- indlysende

- udelukkende

- eksfiltration

- udstille

- forklarede

- ekstern

- ekstrakt

- lette

- berømt

- tilbagemeldinger

- få

- Figur

- File (Felt)

- Filer

- finansieret

- fund

- fingeraftryk

- Firebase

- Fornavn

- fem

- Gulvlampe

- Til

- formular

- tidligere

- heldig

- hyppigt

- fra

- funktionalitet

- vinder

- given

- Globalt

- Google Play

- Google Play Store

- Googles

- regeringsførelse

- indrømme

- bevilget

- gruppe

- havde

- Halvdelen

- Happening

- Have

- Held

- hjælpe

- Høj

- højeste

- Hovedvej

- besidder

- Hosting

- Men

- HTTPS

- identificeret

- identificerer

- identificere

- if

- billede

- billeder

- vigtigt

- in

- Herunder

- Indien

- angivet

- angiver

- oplysninger

- informeret

- initial

- Forespørgsler

- installere

- Intelligens

- interessant

- grænseflade

- interne

- internationalt

- Internet

- Udstedt

- IT

- ITS

- januar

- kendt

- Land

- Sprog

- Sprog

- større

- seneste

- lancering

- lag

- mindst

- til venstre

- legitim

- Niveau

- Sandsynlig

- Liste

- lastning

- lokale

- placeret

- placering

- maskine

- malware

- kort

- Marts

- Kan..

- midler

- mekanisme

- Medier

- møde

- beskeder

- million

- minoriteter

- Mobil

- Mobil app

- mobil enhed

- mobilenheder

- model

- mere

- mest

- navn

- Som hedder

- national

- indfødte

- Ingen

- netto

- aldrig

- Ny

- nyheder

- ingen

- især

- Bemærk

- opnå

- opnå

- opnår

- of

- tilbyde

- tilbydes

- tilbyde

- Tilbud

- officiel

- on

- ONE

- dem

- online

- kun

- åbnet

- åbner

- drift

- operativsystemer

- Operatører

- Option

- Indstillinger

- or

- OS

- Andet

- vores

- ud

- udfald

- i løbet af

- pakke

- side

- Pakistan

- Peak

- Mennesker

- periode

- Tilladelser

- placeret

- perron

- plato

- Platon Data Intelligence

- PlatoData

- Leg

- Play butik

- Vær venlig

- kontakt

- plus

- punkter

- befolkning

- Muligheden

- mulig

- magt

- tilstedeværelse

- præsentere

- gaver

- forebyggelse

- tidligere

- tidligere

- Forud

- private

- sandsynligvis

- Protester

- protokol

- give

- forudsat

- giver

- Offentliggørelse

- offentliggjort

- Publicering

- formål

- Kvarter

- nået

- læsere

- årsager

- modtage

- modtaget

- optegnelser

- redesign

- henvisninger

- benævnt

- om

- region

- regional

- regioner

- relaterede

- frigivet

- fjern

- fjernelse

- GENTAGNE GANGE

- indberette

- rapporteret

- Rapporter

- anmodet

- forskning

- forskere

- beboere

- svar

- ansvarlige

- restaureret

- resultere

- højre

- rettigheder

- vej

- Kør

- s

- samme

- HAV

- Havoverfladen

- Søg

- Anden

- Sektion

- se

- sender

- følsom

- september

- server

- tjener

- tjeneste

- flere

- bør

- vist

- Shows

- side

- underskrive

- underskrevet

- betydning

- ligheder

- siden

- websted

- Situationen

- smartphones

- SMS

- So

- Social

- sociale medier

- nogle

- noget

- Kilde

- Kilder

- specifikt

- talt

- forår

- spionage

- spyware

- påbegyndt

- Status

- forblive

- opbevaring

- butik

- opbevaret

- forhandler

- emne

- sådan

- systemet

- Systemer

- bord

- taget

- målrettet

- rettet mod

- mål

- Beskatning

- Teknologier

- end

- at

- deres

- Them

- derefter

- Der.

- derfor

- Disse

- tredjepart

- denne

- trussel

- Gennem

- tid

- Titel

- til

- top

- Sporing

- handle

- transit

- Gennemsigtighed

- rejse

- betroet

- to

- typer

- ude af stand

- under

- gennemgik

- enestående

- ukendt

- indtil

- opdateringer

- opgraderet

- uploadet

- urdu

- us

- anvendte

- Bruger

- Brugergrænseflade

- brugervenlig

- brugere

- bruger

- ved brug af

- udnytte

- Dal

- Variant

- forskellige

- udgave

- via

- visning

- synlig

- Besøg

- besøgte

- var

- Vej..

- we

- Vejr

- web

- Hjemmeside

- websites

- uger

- var

- Hvad

- hvornår

- som

- WHO

- Wikipedia

- vindue

- med

- værd

- år

- zephyrnet