Netværksresiliens koalition udstedt anbefalinger til forbedring af netværkssikkerhedsinfrastrukturen ved at reducere sårbarheder skabt af forældet og forkert konfigureret software og hardware. NRC-medlemmer, sammen med topledere i den amerikanske regerings cybersikkerhed, skitserede anbefalingerne ved en begivenhed i Washington, DC.

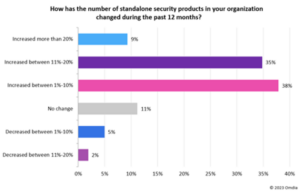

Etableret i juli 2023 af Center for Cybersikkerhedspolitik og Lov, søger NRC at bringe netværksoperatører og it-leverandører på linje for at forbedre deres produkters cyberresiliens. NRC'erne whitepaper omfatter anbefalinger til håndtering af sikker softwareudvikling og livscyklusstyring, og omfatter sikker-by-design og standard produktudvikling for at forbedre softwareforsyningskædens sikkerhed.

NRC's medlemmer omfatter AT&T, Broadcom, BT Group, Cisco, Fortinet, Intel, Juniper Networks, Lumen Technologies, Palo Alto Networks, Verizon og VMware.

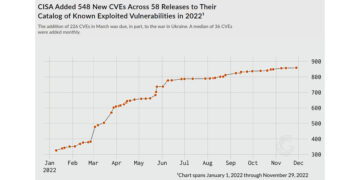

Gruppen opfordrer alle it-leverandører til at tage hensyn til regeringens advarsler om, at trusselsaktører i nationalstaterne har optrappet deres bestræbelser på at angribe kritisk infrastruktur ved at udnytte hardware- og softwaresårbarheder, der ikke er tilstrækkeligt sikret, rettet eller vedligeholdt.

Deres anbefalinger er i overensstemmelse med Biden-administrationens Executive Order 14208, der kræver moderniserede cybersikkerhedsstandarder, herunder forbedret softwareforsyningskædesikkerhed. De er også knyttet til Cybersecurity and Infrastructure Security Agency (CISA) Security-by-Design og Default vejledning og til administrationens lov om cybersikkerhed udstedt sidste år.

CISAs administrerende assisterende direktør for cybersikkerhed Eric Goldstein beskrev dannelsen af gruppen og udgivelsen af hvidbogen seks måneder senere som en overraskende, men velkommen udvikling. "Helt ærligt, ideen om, at netværksudbydere, teknologiudbydere, [og] enhedsproducenter gik sammen og sagde, at vi er nødt til at gøre mere kollektivt for at fremme cybersikkerheden i produktøkosystemet, ville have været et fremmed koncept," sagde Goldstein under NRC-arrangementet. "Det ville have været forfærdeligt."

Omfavner NIST's SSDF og OASIS Open EoX

NRC opfordrer leverandører til at kortlægge deres softwareudviklingsmetoder med NIST'er Secure Software Development Framework (SSDF), mens de beskriver, hvor længe de vil understøtte og frigive patches. Leverandører bør også frigive sikkerhedsrettelser separat i stedet for at samle dem med funktionsopdateringer. Samtidig bør kunderne lægge vægt på leverandører, der har forpligtet sig til at udstede kritiske patches separat og overholde SSDF.

Ydermere anbefaler NRC, at leverandører støtter OpenEoX, en indsats lanceret i september 2023 af OASIS for at standardisere, hvordan udbydere identificerer risici og kommunikerer end-of-life detaljer i et maskinlæsbart format for hvert produkt, de frigiver.

Regeringer verden over forsøger at bestemme, hvordan de kan gøre deres overordnede økonomier mere stabile, modstandsdygtige og sikre, sagde Ciscos administrerende direktør Matt Fussa. "Alle virksomheder, tror jeg, er tæt samarbejdet med CISA og den amerikanske regering som helhed for at drive bedste praksis som at producere softwareregninger og materialer, engagere sig i og implementere sikker softwareudviklingspraksis," sagde Fussa under denne uges NRC pressebegivenhed.

Initiativer til at øge gennemsigtigheden i software, etablere mere sikre byggemiljøer og understøtte softwareudviklingsprocesser vil resultere i forbedret sikkerhed ud over kun kritisk infrastruktur, tilføjede Fussa. "Der vil være en afsmittende effekt uden for regeringen, da disse ting bliver normer i branchen," sagde han.

Under en mediespørgsmål og svar, der blev afholdt umiddelbart efter briefingen, erkendte Ciscos Fussa, at leverandører har været langsomme til at efterkomme ordrerne om udstedelse af SBOM'er eller selvattestering af open source- og tredjepartskomponenter i deres tilbud. "En af de ting, vi blev overrasket over, var, at når vi først var klar til at producere dem - det var ikke helt fårekyllinger, men det var lavere volumen, end vi måske havde forventet," sagde han. "Jeg tror, at med tiden, da folk var fortrolige med, hvordan man brugte dem, vil vi se, at det tager til og til sidst bliver almindeligt."

Øjeblikkelig handling anbefales

Fussa opfordrer interessenter til straks at begynde at vedtage den praksis, der er skitseret i den nye rapport. "Jeg vil opfordre jer alle til at tænke på at gøre dette med hastende karakter, at implementere SSDF med hastende karakter, at bygge og få jeres kunders SBOM'er med en følelse af, at det haster, og ærligt talt at drive sikkerhed med en følelse af, at det haster, fordi trusselsaktører ikke venter, og de søger aktivt nye muligheder for at udnytte mod alle vores netværk.”

Som et industrikonsortium kan NRC kun gå så langt som at tilskynde sine medlemmer til at følge dens anbefalinger. Men fordi hvidbogen flugter med bekendtgørelsen og de National Cybersikkerhedsstrategi udgivet af Det Hvide Hus sidste år, mener Fussa at overholde det vil forberede sælgerne på det uundgåelige. "Jeg vil forudsige, at mange af de forslag, du ser i dette papir, vil være krav i henhold til loven, både i Europa og i USA," tilføjede han.

Jordan LaRose, global praksisdirektør for infrastruktursikkerhed hos NCC Group, siger, at det er en bemærkelsesværdig godkendelse at have ONCD og CISA bag konsortiets indsats. Men efter at have læst avisen troede han ikke på, at den tilbød information, der ikke allerede er tilgængelig.

"Denne hvidbog er ikke super detaljeret," siger LaRose. ”Det skitserer ikke en hel ramme. Det refererer til NIST SSDF, men jeg gætter på, at spørgsmålet, som de fleste mennesker vil stille sig selv, er, skal de læse denne hvidbog, når de bare kunne gå hen og læse NIST SSDF."

Ikke desto mindre bemærker LaRose, at det understreger behovet for, at interessenter kommer overens med potentielle krav og forpligtelser, som de står over for, hvis de ikke udvikler sikre-by-design-processer og implementerer de anbefalede end-of-life-modeller.

Carl Windsor, senior VP for produktteknologi og -løsninger hos Fortinet, sagde, at enhver indsats for at indbygge sikkerhed i produkterne fra dag ét er kritisk. Windsor sagde, at han især er opmuntret over, at rapporten omfatter SSDF og andet arbejde fra NIST og CISA. "Hvis vi bygger vores produkter fra dag ét og tilpasser os NIST-standarderne, er vi 90 til 95% af vejen med alle de andre standarder, der kommer derude rundt om i verden," sagde han.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- PlatoHealth. Bioteknologiske og kliniske forsøgs intelligens. Adgang her.

- Kilde: https://www.darkreading.com/application-security/nrc-issues-recommendations-for-better-network-software-security

- :er

- :ikke

- $OP

- 2023

- 90

- 95 %

- a

- Om

- erkendte

- Lov

- Handling

- aktivt

- aktører

- tilføjet

- adressering

- tilstrækkeligt

- klæber

- Vedtagelsen

- fremme

- mod

- siden

- tilpasse

- justering

- Justerer

- Alle

- allerede

- også

- an

- bandlyst

- ,

- og infrastruktur

- enhver

- ER

- omkring

- AS

- Assistant

- At

- AT & T

- angribe

- til rådighed

- BE

- fordi

- bliver

- været

- bag

- Tro

- mener

- BEDSTE

- bedste praksis

- Bedre

- Beyond

- Biden

- Sedler

- boost

- både

- Briefing

- Broadcom

- BT

- bygge

- Bygning

- men

- by

- ringer

- CAN

- center

- kæde

- chef

- CISA

- Cisco

- nøje

- kollektivt

- Kom

- behagelig

- kommer

- engageret

- Fælles

- kommunikere

- Virksomheder

- overholde

- komponenter

- Konceptet

- konfigureret

- konsekvent

- konsortium

- kunne

- oprettet

- kritisk

- Kritisk infrastruktur

- Kunder

- Cyber

- cybersikkerhed

- Cybersecurity

- dag

- dc

- Standard

- implementering

- beskrevet

- detaljeret

- Detailing

- detaljer

- Bestem

- udvikle

- Udvikling

- enhed

- Direktør

- do

- gør

- gør ikke

- gør

- Dont

- køre

- kørsel

- i løbet af

- økonomier

- økosystem

- effekt

- indsats

- indsats

- Omfavnelser

- tilskynde

- tilskyndes

- Godkendelse..

- engagerende

- Hele

- miljøer

- eric

- især

- etablere

- Europa

- Endog

- begivenhed

- til sidst

- Hver

- udøvende

- udøvende ordre

- forventet

- Exploit

- Ansigtet

- langt

- Feature

- få

- følger

- efter

- Til

- udenlandsk

- format

- formation

- Fortinet

- Framework

- fra

- få

- Giv

- Global

- Go

- Regering

- gruppe

- vejledning

- Hardware

- Have

- have

- he

- Held

- hus

- Hvordan

- How To

- HTTPS

- i

- idé

- identificere

- if

- straks

- gennemføre

- Forbedre

- forbedret

- forbedring

- in

- incitamenterende

- omfatter

- omfatter

- Herunder

- industrien

- uundgåelige

- oplysninger

- Infrastruktur

- Intel

- beregnet

- ind

- Udstedt

- spørgsmål

- udstedelse

- IT

- ITS

- sluttede

- jpg

- juli

- lige

- Efternavn

- Sidste år

- senere

- lanceret

- Lov

- ledere

- passiver

- livscyklus

- ligesom

- ll

- Lang

- Lot

- lavere

- Lumen

- lave

- ledelse

- Producenter

- kort

- materialer

- mat

- Medier

- Medlemmer

- metoder

- måske

- modeller

- måned

- mere

- mest

- Behov

- netværk

- Network Security

- netværk

- net

- Ny

- NIST

- normer

- Noter

- bemærkelsesværdigt

- Oasis

- of

- tilbydes

- tilbud

- Officer

- on

- engang

- ONE

- kun

- åbent

- open source

- Operatører

- Muligheder

- or

- ordrer

- ordrer

- Andet

- vores

- ud

- skitse

- skitseret

- uden for

- i løbet af

- samlet

- Palo Alto

- Papir

- partnerskab

- Patches

- Mennesker

- pick

- plato

- Platon Data Intelligence

- PlatoData

- politik

- potentiale

- praksis

- praksis

- forudsigelse

- Forbered

- trykke

- Processer

- producere

- producerer

- Produkt

- produktudvikling

- Produkter

- udbydere

- Spørgsmål og svar

- spørgsmål

- helt

- hellere

- Læs

- klar

- anbefalinger

- anbefales

- anbefaler

- reducere

- henvisningen

- frigive

- frigivet

- indberette

- Krav

- modstandskraft

- elastisk

- resultere

- Risiko

- Said

- samme

- siger

- siger

- sikker

- Sikret

- sikkerhed

- se

- søger

- søger

- senior

- forstand

- Følelse af uopsættelighed

- september

- bør

- SIX

- Seks måneder

- langsom

- So

- indtil nu

- Software

- softwareudvikling

- software sikkerhed

- software forsyningskæde

- Løsninger

- stabil

- interessenter

- stå

- standarder

- starte

- Super

- forsyne

- forsyningskæde

- support

- overrasket

- overraskende

- T

- Teknologier

- Teknologier

- vilkår

- end

- at

- loven

- verdenen

- deres

- Them

- selv

- Der.

- de

- ting

- tror

- tredjepart

- denne

- dem

- trussel

- trusselsaktører

- tid

- til

- sammen

- top

- Gennemsigtighed

- Stol

- forsøger

- under

- understregninger

- opdateringer

- haster

- opfordrer

- us

- os regering

- brug

- leverandører

- Tele Danmark Mobil

- vmware

- bind

- vp

- Sårbarheder

- Venter

- var

- washington

- var ikke

- Vej..

- we

- vægt

- velkommen

- var

- hvornår

- mens

- hvid

- Hvide Hus

- whitepaper

- Hele

- vilje

- Windsor

- med

- Arbejde

- world

- verdensplan

- ville

- år

- år

- dig

- Din

- zephyrnet