Endnu mere MOVEit kaos!

"Deaktiver HTTP- og HTTPS-trafik til MOVEit Transfer," siger Progress Software, og tidsrammen for at gøre det er "med det samme", ingen hvis, ingen men.

Progress Software er producenten af fildelingssoftware MOVEit-overførsel, og den hostede MOVEit Cloud alternativ, der er baseret på det, og dette er dens tredje advarsel på tre uger om hackbare sårbarheder i produktet.

I slutningen af maj 2023 blev det konstateret, at cyberafpresningskriminelle tilknyttet Clop ransomware-banden brugte en zero-day exploit til at bryde ind på servere, der kører MOVEit-produktets webfront-end.

Ved at sende bevidst misdannede SQL-databasekommandoer til en MOVEit Transfer-server via dens webportal, kunne de kriminelle få adgang til databasetabeller uden at skulle bruge en adgangskode og implantere malware, der gjorde det muligt for dem at vende tilbage til kompromitterede servere senere, selvom de var blevet patchet i i mellemtiden.

Angriberne har tilsyneladende stjålet trofævirksomhedsdata, såsom medarbejders lønoplysninger, og krævet afpresningsbetalinger for at "slette" de stjålne data.

We forklarede hvordan man lapper, og hvad du kunne kigge efter, hvis skurkene allerede havde besøgt dig, tilbage i starten af juni 2023:

Anden advarsel

Denne advarsel blev i sidste uge fulgt op af en opdatering fra Progress Software.

Mens de undersøgte nul-dages hullet, som de lige havde rettet, afslørede Progress-udviklere lignende programmeringsfejl andre steder i koden.

Selskabet offentliggjorde derfor en yderligere patch, og opfordrer kunderne til at anvende denne nye opdatering proaktivt, forudsat at skurkene (hvis nul-dag lige var blevet ubrugelig af den første patch) også ville være på udkig efter andre måder at komme ind igen.

Ikke overraskende flokkes bugs af en fjer ofte sammen, som vi forklarede i denne uges Naked Security podcast:

[Den 2023-06-09 satte Progress] endnu en patch ud for at håndtere lignende fejl, som skurkene, så vidt de ved, ikke har fundet endnu (men hvis de ser godt nok efter, kan de måske).

Og hvor mærkeligt det end lyder, når du opdager, at en bestemt del af din software har en fejl af en bestemt art, bør du ikke blive overrasket, hvis du graver dybere...

...du opdager, at programmøren (eller programmeringsteamet, der arbejdede på det på det tidspunkt, hvor den fejl, du allerede kender til, blev introduceret) begik lignende fejl omkring samme tid.

Tredje gang uheldig

Nå, lynet har tilsyneladende netop ramt det samme sted for tredje gang i hurtig rækkefølge.

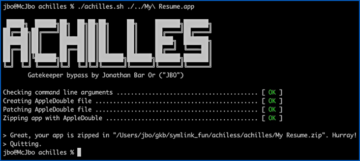

Denne gang ser det ud til, at nogen udførte, hvad der er kendt i jargonen som en "fuld afsløring" (hvor fejl bliver afsløret for verden på samme tid som for sælgeren, hvilket giver sælgeren ingen pusterum til proaktivt at udgive en patch) , eller "slip en 0-dag".

Fremskridt har netop rapporteret:

I dag [2023-06-15] offentliggjorde en tredjepart en ny [SQL-injektion] sårbarhed. Vi har fjernet HTTPS-trafik for MOVEit Cloud i lyset af den nyligt offentliggjorte sårbarhed og beder alle MOVEit Transfer-kunder om straks at fjerne deres HTTP- og HTTPS-trafik for at beskytte deres miljøer, mens patchen færdiggøres. Vi er i øjeblikket ved at teste patchen, og vi vil snart opdatere kunderne.

Kort sagt er der en kort nul-dages periode, hvor en fungerende udnyttelse cirkulerer, men patchen er ikke klar endnu.

Som Progress har nævnt før, kan denne gruppe af såkaldte kommandoindsprøjtningsfejl (hvor du sender hvad der burde være ufarlige data, som senere bliver påkaldt som en serverkommando) kun udløses via MOVEits webbaserede portal ved hjælp af HTTP eller HTTPS anmodninger.

Heldigvis betyder det, at du ikke behøver at lukke hele dit MOVEit-system ned, kun webbaseret adgang.

Hvad skal jeg gøre?

Citerer fra Progress Software's rådgivningsdokument dateret 2023-06-15:

Deaktiver al HTTP- og HTTP-trafik til dit MOVEit Transfer-miljø. Mere specifikt:

- Rediger firewallregler for at nægte HTTP- og HTTPs-trafik til MOVEit Transfer på porte 80 og 443.

- Det er vigtigt at bemærke, at indtil HTTP- og HTTPS-trafik er aktiveret igen:

- Brugere vil ikke være i stand til at logge på MOVEit Transfer web-UI.

- MOVEit Automation-opgaver, der bruger den oprindelige MOVEit Transfer-vært, fungerer ikke.

- REST, Java og .NET API'er virker ikke.

- MOVEit Transfer-tilføjelsesprogrammet til Outlook virker ikke.

- SFTP- og FTP/s-protokoller vil fortsætte med at fungere som normalt

Hold øje med den tredje patch i denne saga, på hvilket tidspunkt vi antager, at Progress vil give det hele klar til at slå webadgang til igen...

… selvom vi ville have sympati, hvis du besluttede at holde den slukket et stykke tid endnu, bare for at være sikker.

TRUSSELSJAGTTIPS TIL SOPHOS-KUNDER

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- EVM Finans. Unified Interface for Decentralized Finance. Adgang her.

- Quantum Media Group. IR/PR forstærket. Adgang her.

- PlatoAiStream. Web3 Data Intelligence. Viden forstærket. Adgang her.

- Kilde: https://nakedsecurity.sophos.com/2023/06/15/moveit-mayhem-3-disable-http-and-https-traffic-immediately/

- :har

- :er

- :ikke

- :hvor

- 1

- 15 %

- 2023

- 25

- 80

- a

- I stand

- Om

- absolutte

- adgang

- igen

- Alle

- allerede

- også

- alternativ

- an

- ,

- En anden

- API'er

- Indløs

- ER

- omkring

- AS

- forbundet

- At

- forfatter

- auto

- Automation

- tilbage

- background-billede

- baseret

- BE

- været

- før

- Afpresning

- grænse

- Bund

- Pause

- vejrtrækning

- Bug

- bugs

- men

- by

- CAN

- tilfælde

- center

- cirkulerende

- Cloud

- kode

- farve

- engageret

- selskab

- Kompromitteret

- fortsæt

- kunne

- dæksel

- Kriminelle

- Crooks

- For øjeblikket

- Kunder

- cyberafpresning

- data

- Database

- dateret

- deal

- besluttede

- krævende

- detaljer

- udviklere

- DIG

- Skærm

- do

- gør

- Dont

- ned

- i løbet af

- andetsteds

- Medarbejder

- aktiveret

- ende

- nok

- Hele

- Miljø

- miljøer

- fejl

- Endog

- forklarede

- Exploit

- Øjne

- langt

- færdiggjort

- Finde

- firewall

- Fornavn

- fejl

- efterfulgt

- Til

- fundet

- fra

- Bande

- få

- Giv

- Give

- gruppe

- havde

- Hård Ost

- Have

- højde

- Hole

- host

- hostede

- hover

- Hvordan

- How To

- http

- HTTPS

- Jagt

- if

- straks

- vigtigt

- in

- ind

- introduceret

- påberåbes

- IT

- ITS

- jargon

- Java

- juni

- lige

- Holde

- Kend

- kendt

- Efternavn

- senere

- til venstre

- lys

- lyn

- log

- længere

- Se

- leder

- maker

- malware

- Margin

- max-bredde

- Kan..

- midler

- mellemtiden

- nævnte

- måske

- mere

- Naked Security

- indfødte

- Behov

- behøve

- netto

- Ny

- nyligt

- ingen

- normal

- of

- tit

- on

- kun

- or

- Andet

- ud

- Outlook

- betalt

- del

- særlig

- Adgangskode

- patch

- paul

- betalinger

- Lønningsliste

- udføres

- periode

- Place

- plato

- Platon Data Intelligence

- PlatoData

- Punkt

- Portal

- porte

- position

- indsendt

- Indlæg

- Produkt

- programmør

- Programmering

- Progress

- protokoller

- offentligt

- offentliggøre

- offentliggjort

- sætte

- Hurtig

- ransomware

- klar

- relative

- anmodninger

- afkast

- Revealed

- højre

- Værelse

- regler

- kører

- saga

- samme

- siger

- sikkerhed

- synes

- send

- afsendelse

- Inden længe

- Luk ned

- lignende

- So

- Software

- solid

- Nogen

- specifikt

- SQL

- SQL Injection

- starte

- stjålet

- sådan

- overrasket

- SVG

- systemet

- Tag

- taget

- opgaver

- hold

- Test

- at

- verdenen

- deres

- Them

- derfor

- de

- Tredje

- tredjepart

- denne

- selvom?

- tre

- tid

- tidsramme

- tips

- til

- sammen

- top

- Trafik

- overførsel

- overgang

- gennemsigtig

- udløst

- TUR

- Drejede

- ui

- afdækket

- indtil

- Opdatering

- opfordrer

- URL

- brug

- ved brug af

- sælger

- via

- Besøg

- Sårbarheder

- sårbarhed

- advarsel

- var

- måder

- we

- web

- web-baseret

- uge

- uger

- var

- Hvad

- hvornår

- som

- mens

- WHO

- hvis

- vilje

- med

- uden

- Arbejde

- arbejdede

- arbejder

- world

- ville

- endnu

- dig

- Din

- zephyrnet

![S3 Ep116: Sidste dråbe til LastPass? Er krypto dømt? [Lyd + tekst]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep116-last-straw-for-lastpass-is-crypto-doomed-audio-text-360x220.jpg)