Trusted computing står som en afgørende milepæl i det stadigt udviklende landskab af digital sikkerhed, der strategisk væver hardware- og softwaremekanismer ind i selve konstruktionen af computersystemer. I sin kerne er betroet computing, ofte omtalt som TC, en banebrydende teknologi, der har til formål at indgyde urokkelig konsekvens og pålidelighed i computernes adfærd.

Denne teknologi, der er udviklet i regi af Trusted Computing Group (TCG), fremstår som et skjold mod de tumultariske tidevande af cybertrusler og omformer sikkerhedsparadigmet.

Alligevel ligger der inden for dette sikkerhedstapet en delikat balancegang. Symbiosen af sikkerhed og ydeevne udgør en udfordring, da strenge sikkerhedsforanstaltninger, samtidig med at de styrker modstandskraften, kan introducere overheadomkostninger, der påvirker systemstart, gennemløb og latenstid. En dans af beslutninger opstår, som kræver samarbejde mellem teams for at navigere i afvejningen mellem forstærket sikkerhed og optimal ydeevne.

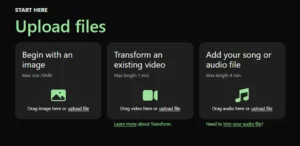

Hvad er betroet computing?

Trusted computing, også kendt som TC, er en teknologi udviklet af Trusted Computing Group (TCG) der sigter mod at sikre ensartet og håndhævet adfærd for computere gennem en kombination af hardware- og softwaremekanismer. Denne teknologi anvender en særskilt og utilgængelig krypteringsnøgle for at nå sine mål. Konceptet har dog udløst kontrovers på grund af dets implikationer for både at sikre og potentielt begrænse ejerens kontrol af hardware. Denne dobbelte natur har ført til modstand og referencer som "forræderisk databehandling".

Tilhængere af betroet computing hævder, at det forbedrer computersikkerheden markant. På den anden side hævder modstandere, at teknologien primært kan tjene digitale rettighedsforvaltningsformål i stedet for udelukkende at være fokuseret på at øge sikkerheden. Essensen af betroet computing involverer nøglebegreber som godkendelsesnøgler, sikre input/output-mekanismer, hukommelsesgardin, forseglet lagring, fjernattestering og Trusted Third Party (TTP) interaktioner. Disse koncepter bidrager tilsammen til skabelsen af et omfattende system, der er kompatibelt med TCG-specifikationerne.

Især har store teknologiske aktører, herunder Intel, AMD, HP, Dell, Microsoft og endda den amerikanske hær, taget betroet computer til sig ved at inkorporere dets nøgleprincipper i deres produkter. Godkendelsesnøglen, et afgørende element, er et 2048-bit RSA-nøglepar, der genereres tilfældigt under chipfremstilling. Den private nøgle forbliver på chippen og bruges til attestering og krypteringsformål.

Trusted computings fokus på tredjeparts tillid er særligt relevant for virksomheder, der sigter mod at sikre sikker interaktion mellem computere og servere. Teknologien letter data til at diktere det nødvendige operativsystem og applikationer til adgang, hvilket sikrer, at de rigtige enheder interagerer på en sikker måde. En TPM-chip (Trusted Platform Module) med en godkendelsesnøgle spiller en central rolle i denne proces. Sealed Storage, som krypterer data, tillader udpeget software at interagere med det, mens Remote Attestation verificerer OS/softwarestakken for ekstern tillid.

Hvordan fungerer betroet computing?

Trusted computing fungerer gennem en kombination af hardware- og softwaremekanismer, der sigter mod at sikre ensartet og sikker opførsel af computere.

Nøgleprincipperne og komponenterne, der gør det muligt for betroet computing at fungere effektivt, omfatter:

- Godkendelsesnøgle: Trusted computing involverer brugen af en godkendelsesnøgle, som er en unik krypteringsnøgle. Denne nøgle genereres typisk under chipfremstilling og spiller en central rolle i at sikre systemets ægthed

- Sikker input/output (InO): Secure Input/Output-mekanismer, også kendt som InO, sikrer, at datainteraktioner mellem computeren og eksterne kilder er sikre. Dette opnås ved at validere data ved hjælp af kontrolsummer og forhindre manipulation under input/output-processer

- Hukommelsesgardiner: Memory Curtaining er en teknik, der begrænser hukommelsesadgang til udpeget software eller programmer. Dette hjælper med at beskytte følsomme data fra uautoriserede applikationer eller processer, der potentielt kan kompromittere sikkerheden

- Forseglet opbevaring: Forseglet lagring involverer kryptering af data for at sikre, at det kun kan tilgås af udpeget software eller programmer. Denne kryptering forbedrer databeskyttelsen og forhindrer uautoriseret adgang

- Fjernattest: Fjernattestering er en proces, der involverer verificering af softwaren eller software/hardware-kombinationen af et computersystem. Det genererer digitale signaturer, der etablerer tillid til systemets integritet, især til eksterne parter eller enheder

- Trusted Platform Module (TPM): Et Trusted Platform Module er en sikker hardwarekomponent, der spiller en afgørende rolle i Trusted Computing. Den rummer godkendelsesnøglen og understøtter forskellige sikkerhedsfunktioner, herunder kryptering og autentificering

Trusted computing's mål er at sikre, at data kun kan tilgås af autoriseret software eller applikationer, og at systemets overordnede adfærd er konsistent og sikker. Denne teknologi er især relevant for industrier og organisationer, der kræver sikker interaktion mellem computere og servere. Det hjælper med at etablere tillid mellem eksterne parter og sikrer, at datatransmissioner er sikre og beskyttet mod potentielle trusler.

Det mest betroede postbud i den digitale tidsalder

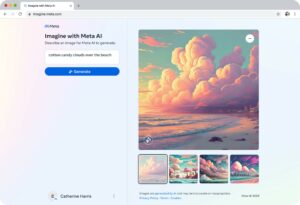

Desuden sætter Trusted Computing Group (TCG) standarder for enheder, der integrerer sikkerhedsløsninger i forskellige teknologier for at løse sikkerhedsproblemer og udfordringer. Disse standarder omfatter enhedskonsistens, sikkert input/output-design, krypteringsnøgler, hash-kryptering og moderne sikkerhedsstrategier. TCG's indsats støttes af store producenter, der bidrager til at forbedre sikkerhedsarkitekturen på tværs af en række produkter.

En nøglekomponent i cybersikkerhed

Rollen af Trusted computing i cybersikkerhed er at etablere og vedligeholde et sikkert driftsmiljø i et computersystem. Trusted computing spiller en afgørende rolle i at forbedre den overordnede sikkerhed og integritet af et systems komponenter, herunder hardware, firmware, software, operativsystemet, fysiske placeringer, indbyggede sikkerhedskontroller og sikkerhedsprocedurer. Konceptet med en Trusted Computing Base (TCB) omfatter disse komponenter og deres samarbejdsbestræbelser for at håndhæve systemdækkende sikkerhedspolitikker, opretholde datafortrolighed og integritet og forhindre uautoriseret adgang og kompromiser.

Trusted Computing Base (TCB) fungerer som grundlaget for et sikkert system, der sikrer, at kritiske sikkerhedspolitikker implementeres og vedligeholdes. Selvom udtrykket "pålidelig" ikke er lig med "sikker", anses komponenterne i TCB'en for at være troværdige på grund af deres vitale rolle i systemets sikkerhed. TCB's hovedformål er at forhindre sikkerhedsbrud, opretholde dataintegritet og etablere kontrolleret adgang til ressourcer i systemet.

Håndhævelse af sikkerhedspolitikker

TCB håndhæver sikkerhedspolitikker ved at formidle al adgang til systemressourcer og data. Når en bruger eller proces forsøger at få adgang til en ressource, tjekker TCB'en for at se, om brugeren eller processen har de relevante tilladelser. Hvis brugeren eller processen ikke har de relevante tilladelser, vil TCB nægte adgang.

TCB håndhæver også sikkerhedspolitikker ved at overvåge systemaktivitet for mistænkelig adfærd. Hvis TCB'en opdager mistænkelig adfærd, kan den tage skridt til at beskytte systemet, såsom at logge hændelsen eller afslutte processen.

Datafortrolighed og integritet

Dataintegritet betyder, at data ikke ændres uden autorisation. TCB'en beskytter dataintegriteten ved at bruge kontrolsummer og hash-funktioner. En kontrolsum er en lille værdi, der beregnes ud fra et større stykke data.

Hvis dataene ændres, ændres kontrolsummen. En hash-funktion er en matematisk funktion, der skaber en unik værdi ud fra et stykke data. Hvis dataene ændres, ændres hashværdien.

Forebyggelse af kompromiser

Der er en række måder at forhindre kompromiser i TCB. Den ene er at bruge manipulationssikret hardware. Denne type hardware er designet til at gøre det vanskeligt eller umuligt at ændre softwaren eller firmwaren på TCB'en. En anden måde at forhindre kompromiser på er at bruge kryptering. Dette kan bruges til at beskytte TCB-softwaren mod at blive læst eller ændret af uautoriserede brugere.

Ud over at bruge manipulationssikker hardware og kryptering, er der en række andre sikkerhedsforanstaltninger, der kan bruges til at forhindre kompromiser i TCB.

Disse omfatter:

- Sikker softwareudvikling: TCB-softwaren bør udvikles ved hjælp af sikker kodningspraksis. Dette inkluderer brug af sikre programmeringssprog og biblioteker og at følge bedste praksis for sikkerhed

- Konfigurationsstyring: TCB-software skal konfigureres sikkert. Dette inkluderer indstilling af passende tilladelser for brugere og grupper og deaktivering af unødvendige funktioner

- Sårbarhedshåndtering: TCB bør regelmæssigt scannes for sårbarheder. Sårbarheder, der findes, bør rettes hurtigst muligt

- Revision: TCB bør revideres regelmæssigt for at sikre, at den stadig er sikker. Dette omfatter gennemgang af sikkerhedspolitikkerne, konfigurationen og softwaren for eventuelle sårbarheder eller fejlkonfigurationer

Samarbejdssikkerhed

TCB'en består af flere komponenter, der arbejder sammen for at sikre computersystemet. Hvis en komponent kompromitteres, kan det potentielt kompromittere sikkerheden i hele systemet.

Overvågning og tilsyn

TCB'en overvåger systemaktiviteter såsom input/output-operationer, hukommelsesadgang og procesaktivering. Det sikrer, at følsomme handlinger overvåges og kontrolleres for at forhindre sikkerhedsbrud.

Pålidelig kommunikationsvej

TCB'en muliggør sikker kommunikation og brugeradgang gennem en betroet kommunikationssti, hvilket sikrer, at datatransmission er sikker og beskyttet.

Sikkerhed på hardwareniveau

Trusted computing lægger ofte vægt på sikkerhed på hardwareniveau for at etablere et stærkt grundlag for systemtillid.

En af nøgleteknologierne, der bruges i betroet computing, er Trusted Platform Module (TPM). En TPM er en sikker kryptografisk coprocessor, der er indlejret i bundkortet på en computer.

TPM'en indeholder en række sikkerhedsfunktioner, herunder:

- Nøglegenerering og opbevaring: TPM kan bruges til at generere og gemme kryptografiske nøgler. Dette giver mulighed for sikker autentificering og kryptering af data

- Platform attestering: TPM'en kan bruges til at oprette et digitalt fingeraftryk af systemets hardware- og softwarekonfiguration. Dette fingeraftryk kan bruges til at verificere systemets integritet og til at forhindre uautoriserede ændringer

- Enhedskryptering: TPM kan bruges til at kryptere data på lagerenheder, såsom harddiske og USB-drev. Dette hjælper med at beskytte data mod uautoriseret adgang

Validering og verifikation

Systemadministratorer validerer TCB'ens attributter før implementering for at sikre sikker kommunikation og adgang. TCB'ens funktioner kræver indledende installation af operativsystemet.

Trusted Computing Group (TCG) er medvirkende til at fastlægge branchestandarder og specifikationer, der adresserer cybersikkerhedsudfordringer og fremmer brugen af teknologier som Trusted Platform Module (TPM). Disse bestræbelser sigter mod at bekæmpe nye trusler, forbedre sikkerheden og etablere en hardwarerod til systemintegritet.

Trusted computing står som et teknologisk fyrtårn i det stadigt udviklende landskab af digital sikkerhed. Denne mangefacetterede tilgang, der er udviklet af Trusted Computing Group, bruger en symfoni af hardware- og softwaremekanismer til at orkestrere ensartet og påtvunget adfærd i computere. Hjerteslaget i denne teknologi ligger i dens brug af unikke krypteringsnøgler, sikkert indlejret i hardware, som både styrker og udfordrer dens natur.

Fremhævet billedkredit: graystudiopro1/Freepik.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://dataconomy.com/2023/08/08/what-is-trusted-computing/

- :har

- :er

- :ikke

- 1

- a

- adgang

- af udleverede

- opnå

- opnået

- tværs

- Lov

- Handling

- aktioner

- Aktivering

- aktiviteter

- aktivitet

- Desuden

- adresse

- administratorer

- mod

- sigte

- sigter

- målsætninger

- Alle

- tillader

- også

- AMD

- an

- ,

- En anden

- enhver

- applikationer

- tilgang

- passende

- arkitektur

- ER

- områder

- argumentere

- Army

- AS

- At

- Forsøg på

- attributter

- revideres

- Godkendelse

- ægthed

- tilladelse

- autoriseret

- afbalancering

- bund

- BE

- beacon

- før

- være

- BEDSTE

- mellem

- fremme

- både

- brud

- indbygget

- by

- beregnet

- CAN

- central

- udfordre

- udfordringer

- lave om

- Kontrol

- chip

- Kodning

- samarbejde

- kollaborativ

- kollektivt

- bekæmpe

- kombination

- Kommunikation

- kompatibel

- komponent

- komponenter

- omfattende

- kompromis

- Kompromitteret

- computer

- Computersikkerhed

- computere

- computing

- Konceptet

- begreber

- Bekymringer

- fortrolighed

- Konfiguration

- konfigureret

- betragtes

- konsekvent

- består

- bidrage

- bidrager

- kontrol

- kontrolleret

- kontrol

- kontroverser

- Core

- Selskaber

- Omkostninger

- kunne

- skabe

- skaber

- skabelse

- kredit

- kritisk

- afgørende

- kryptografisk

- banebrydende

- Cyber

- Cybersecurity

- dans

- data

- databeskyttelse

- afgørelser

- Dell

- implementering

- Design

- udpeget

- konstrueret

- udviklet

- enhed

- Enheder

- svært

- digital

- digitale rettigheder

- distinkt

- gør

- drev

- grund

- i løbet af

- effektivt

- indsats

- element

- indlejret

- omfavnede

- fremgår

- understreger

- beskæftiger

- bemyndiger

- muliggøre

- muliggør

- Encompass

- vedrører generelt

- kryptering

- håndhæve

- håndhæve

- forbedre

- ekstraudstyr

- Forbedrer

- styrke

- sikre

- sikrer

- sikring

- Hele

- enheder

- Miljø

- Essensen

- etablere

- Endog

- begivenhed

- udviklende

- ekstern

- stof

- letter

- Funktionalitet

- Med

- fingeraftryk

- Fokus

- fokuserede

- efter

- Til

- fundet

- Foundation

- fra

- funktion

- funktioner

- generere

- genereret

- genererer

- generation

- gruppe

- Gruppens

- hånd

- Hård Ost

- Hardware

- hash

- Have

- hjælper

- huse

- Men

- HP

- HTTPS

- if

- billede

- implementeret

- implikationer

- umuligt

- in

- utilgængelig

- omfatter

- omfatter

- Herunder

- inkorporering

- industrier

- indflydelse

- initial

- installation

- medvirkende

- Integration

- integritet

- Intel

- interagere

- interaktioner

- ind

- indføre

- isolater

- IT

- ITS

- jpg

- Nøgle

- nøgler

- kendt

- landskab

- Sprog

- større

- Latency

- Led

- biblioteker

- ligger

- ligesom

- placeringer

- logning

- Main

- vedligeholde

- større

- lave

- ledelse

- måde

- Producenter

- Produktion

- matematiske

- max-bredde

- Kan..

- midler

- foranstaltninger

- mekanismer

- Hukommelse

- microsoft

- milepæl

- Moderne

- modificeret

- ændre

- modul

- overvåges

- overvågning

- skærme

- mest

- mangefacetteret

- flere

- Natur

- Naviger

- nummer

- objektiv

- målsætninger

- of

- tit

- on

- ONE

- kun

- opererer

- drift

- operativsystem

- operationelle

- Produktion

- modstandere

- modstand

- optimal

- or

- organisationer

- Andet

- samlet

- ejer

- par

- paradigme

- især

- parter

- part

- sti

- ydeevne

- Tilladelser

- fysisk

- stykke

- afgørende

- perron

- plato

- Platon Data Intelligence

- PlatoData

- spillere

- spiller

- politikker

- potentiale

- potentielt

- praksis

- gaver

- forhindre

- forebyggelse

- forhindrer

- primært

- principper

- private

- private nøgle

- procedurer

- behandle

- Processer

- Produkter

- Programmering

- programmeringssprog

- fremme

- beskytte

- beskyttet

- beskyttelse

- giver

- formål

- rækkevidde

- hellere

- Læs

- referencer

- benævnt

- regelmæssigt

- relevant

- pålidelighed

- resterne

- fjern

- kræver

- påkrævet

- modstandskraft

- ressource

- Ressourcer

- gennemgå

- højre

- rettigheder

- roller

- rod

- rsa

- s

- sikkerhedsforanstaltninger

- sikker

- sikkert

- fastgørelse

- sikkerhed

- sikkerhedsbrud

- Sikkerhedsforanstaltninger

- sikkerhedspolitikker

- se

- følsom

- tjener

- sæt

- indstilling

- Shield

- bør

- Underskrifter

- betydeligt

- lille

- Software

- Alene

- Løsninger

- Snart

- Kilder

- udløst

- specifikationer

- stable

- standarder

- står

- opstart

- Stadig

- opbevaring

- butik

- Strategisk

- strategier

- stærk

- sådan

- Understøttet

- Understøtter

- mistænksom

- systemet

- Systemer

- Tag

- hold

- tech

- teknologisk

- Teknologier

- Teknologier

- semester

- end

- at

- deres

- Der.

- Disse

- Tredje

- tredjepart

- denne

- trusler

- Gennem

- kapacitet

- tidevand

- til

- TPM

- Stol

- betroet

- troværdig

- typen

- typisk

- os

- under

- enestående

- urokkelig

- usb

- USB-drev

- brug

- anvendte

- Bruger

- brugere

- ved brug af

- VALIDATE

- validering

- værdi

- forskellige

- verificere

- verificere

- meget

- afgørende

- Sårbarheder

- Vej..

- måder

- hvornår

- som

- mens

- vilje

- med

- inden for

- uden

- Arbejde

- arbejder

- virker

- dig

- Din

- zephyrnet