Betteridges lov om overskrifter insisterer på, at enhver overskrift, der stilles som et spørgsmål, øjeblikkeligt kan besvares med et simpelt "Nej".

Tilsyneladende er teorien bag denne vittighed (det er faktisk ikke en lov, heller ikke en regel, og heller ikke i virkeligheden noget mere end et forslag), at hvis forfatteren vidste, hvad de talte om, og havde reelle beviser til støtte for deres sag, de ville have skrevet overskriften som et ufortyndet faktum.

Nå, vi er ikke journalister her på Naked Security, så heldigvis er vi ikke bundet af denne lov.

Det hensynsløse svar på vores eget spørgsmål i overskriften ovenfor er, "Ingen ved det undtagen Apple, og Apple siger det ikke."

Et bedre, men ganske vist midt på vejen svar er, "Vent og se."

Hurtige svar

Denne historie startede sent i går, i slutningen af 2023-06-10 britisk tid, hvor vi spændt [mener du "ophidset?" – Red.] skrev en advisory om Apples anden nogensinde Rapid Security Response (RSR):

Disse RSR'er er, som vi forklaret tidligere, Apples bestræbelser på at levere enkeltudgaver nødrettelser, så hurtigt som veladministrerede open source-projekter generelt gør, hvor zero-day patches ofte udkommer inden for en dag eller to efter, at et problem er fundet, med opdateringer til opdateringerne efter straks, hvis yderligere undersøgelser viser, at yderligere problemer skal rettes.

En af grundene til, at open source-projekter kan tage denne form for tilgang, er, at de normalt giver en downloadside med den fulde kildekode for hver officielt udgivet version nogensinde, så hvis du skynder dig at vedtage de seneste rettelser i timer, snarere end i dage eller uger, og de virker ikke, er der ingen hindring for at rulle tilbage til den tidligere version, før rettelsen til rettelsen er klar.

Apples officielle opgraderingsvej, i det mindste for dets mobile enheder, har dog altid været at levere komplette programrettelser på systemniveau, som aldrig kan rulles tilbage, fordi Apple ikke kan lide tanken om, at brugere bevidst nedgraderer deres egne systemer for at udnytte gamle fejl med det formål at jailbreake deres egne enheder eller installere alternative operativsystemer.

Som et resultat, selv når Apple producerede nødløsninger med én eller to fejl til nul-dages huller, der allerede blev aktivt udnyttet, var virksomheden nødt til at finde på (og du skulle stole på), hvad der i bund og grund var en en vej opgradering, selvom alt hvad du virkelig havde brug for var en minmalistisk opdatering til en komponent i systemet for at lappe en klar og aktuel fare.

Gå ind i RSR-processen, hvilket tillader hurtige patches, som du kan installere i en fart, som ikke kræver, at du tager din telefon offline i 15 til 45 minutter med gentagne genstarter, og som du senere kan fjerne (og geninstallere og fjerne, og så videre), hvis du beslutter dig for, at kuren var værre end sygdommen.

Bugs, der er rettet midlertidigt via en RSR, vil blive rettet permanent i den næste fulde versionsopgradering...

…så RSR'er ikke har brug for eller får deres eget helt nyt versionsnummer.

I stedet får de tilføjet et sekvensbogstav, så det første Rapid Security Response til iOS 16.5.1 (som udkom i går) vises i Indstillinger > Generelt > Om as 16.5.1 (a).

(Vi ved ikke, hvad der sker, hvis sekvensen nogensinde går forbi (z), men vi ville være villige til at tage en lille indsats på, at svaret er (aa), eller måske (za) hvis alfabetisk sorterbarhed anses for vigtig.)

Her i dag, væk i morgen

I hvert fald, blot et par korte timer efter at have rådet alle til at få iOS og iPadOS 16.5.1 (a), fordi det retter en nul-dages udnyttelse i Apples WebKit-kode og kan derfor næsten helt sikkert blive misbrugt til malware-ulækre såsom implantering af spyware eller greb. private data fra din telefon...

...kommentatorer (særlig tak til John Michael Leslie, som indsendt på vores Facebook-side) begyndte at rapportere, at opdateringen ikke længere dukkede op, da de brugte Indstillinger > Generelt > softwareopdatering for at prøve at opdatere deres enheder.

Apples egne sikkerhedsportal viser stadig [2023-07-11T15:00:00Z] de seneste opdateringer som macOS 13.4.1 (a) , iOS/iPadOS 16.5.1 (a), dateret 2023-07-10, uden noter om, hvorvidt de officielt er blevet suspenderet eller ej.

Men rapporter via MacRumors-siden antyder, at opdateringerne er trukket tilbage foreløbig.

En foreslået grund er, at Apples Safari-browser nu identificerer sig selv i webanmodninger med en User-Agent-streng, der inkluderer vedlægget (a) i sit veraion-nummer.

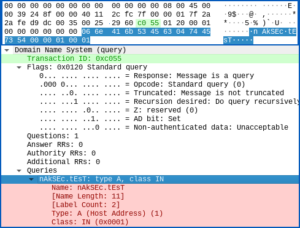

Her er, hvad vi så, da vi pegede vores opdaterede Safari-browser på iOS mod en lyttende TCP-socket (formateret med linjeskift for at forbedre læsbarheden):

$ ncat -vv -l 9999 Ncat: Version 7.94 ( https://nmap.org/ncat ) Ncat: Listening on :::9999 Ncat: Listening on 0.0.0.0:9999 Ncat: Forbindelse fra 10.42.42.1. Ncat: Forbindelse fra 10.42.42.1:13337. GET / HTTP/1.1 Host: 10.42.42.42:9999 Upgrade-Usecure-Requests: 1 Accepter: text/html,application/xhtml+xml, application/xml;q=0.9,*/*;q=0.8 User-Agent: Mozilla/5.0 (iPhone; CPU iPhone OS 16_5_1 som Mac OS X) AppleWebKit/605.1.15 (KHTML, som Gecko) Version/16.5.2 (a) Mobil/15E148 Safari/604.1 Accept-sprog: en-GB,en; q=0.9 Accepter-encoding: gzip, deflate Forbindelse: keep-alive NCAT DEBUG: Afslutning af fd 5.

Ifølge nogle MacRumors-kommentatorer er det Version/ streng, der som den gør af de sædvanlige tal og prikker sammen med noget mærkelig og uventet tekst i runde parenteser, forvirrer nogle websteder.

(Ironisk nok ser de websteder, vi har set skylden i dette tilsyneladende version-string-misparsing-blame-game, alle ud til at være tjenester, der er meget mere almindeligt tilgået af dedikerede apps end via en browser, men teorien ser ud til at være, at de tilsyneladende kvæle i det 16.5.2 (a) versions-id, hvis du beslutter dig for at besøge dem med en opdateret version af Safari.)

Hvad skal jeg gøre?

Det er strengt taget kun Apple, der ved, hvad der foregår her, og det siger ikke noget. (I hvert fald ikke officielt via dens sikkerhedsportal (HT201222) eller dens Om hurtige sikkerhedssvar side (HT201224.)

Vi foreslår, hvis du allerede har opdateringen, at du ikke fjerner den, medmindre den reelt forstyrrer din mulighed for at bruge din telefon med de websteder eller apps, du har brug for til arbejdet, eller medmindre din egen it-afdeling udtrykkeligt beder dig om at rulle tilbage til "ikke-(a)" smagen af macOS, iOS eller iPadOS.

Når alt kommer til alt, blev denne opdatering anset for at være egnet til et hurtigt svar, fordi den udnyttelse, den retter, er et in-the-wild, browserbaseret fjernkodeudførelse (RCE) hul.

Hvis du har brug for eller ønsker at fjerne RSR, kan du gøre dette:

- Hvis du har en iPhone eller iPad. Gå til Indstillinger > Generelt > Om > iOS/iPadOS-version Og vælg Fjern sikkerhedssvar.

- Hvis du har en Mac. Gå til Systemindstillinger > Generelt > Om og klik på

(i)ikon i slutningen af elementet med titlen macOS Ventura.

Bemærk, at vi installerede RSR med det samme på macOS Ventura 13.4.1 og iOS 16.5.1, og vi har ikke haft nogen problemer med at browse til vores sædvanlige web-steder via Safari eller Edge. (Husk at alle browsere bruger WebKit på Apples mobile enheder!)

Derfor har vi ikke til hensigt at fjerne opdateringen, og vi er ikke villige til at gøre det eksperimentelt, fordi vi ikke aner, om vi vil være i stand til at geninstallere den igen bagefter.

Kommentarer har foreslået, at patchen simpelthen ikke bliver rapporteret, når de prøver fra en ikke-patchet enhed, men vi har ikke prøvet at gen-patche en tidligere patchet enhed for at se, om det giver dig en magisk billet til at hente opdateringen igen.

Kort fortalt:

- Hvis du allerede har downloadet macOS 13.4.1 (a) eller iOS/iPadOS 16.5.1 (a), behold opdateringen, medmindre du absolut er nødt til at slippe af med den, da den sikrer dig mod et nul-dages hul.

- Hvis du har installeret det og virkelig har brug for eller ønsker at fjerne det, se vores instruktioner ovenfor, men antag, at du ikke vil være i stand til at geninstallere det senere, og vil derfor placere dig selv i den tredje kategori nedenfor.

- Hvis du ikke har fået den endnu, så se denne plads. Vi gætter på, at

(a)patch vil hurtigt blive erstattet af en(b)patch, fordi hele ideen med disse "bogstavsopdateringer" er, at de er beregnet til at være hurtige svar. Men kun Apple ved det med sikkerhed.

Vi retter vores sædvanlige råd fra i går ved at sige: Forsink ikke; gør det, så snart Apple og din enhed giver dig lov.

- SEO Powered Content & PR Distribution. Bliv forstærket i dag.

- PlatoData.Network Vertical Generative Ai. Styrk dig selv. Adgang her.

- PlatoAiStream. Web3 intelligens. Viden forstærket. Adgang her.

- PlatoESG. Automotive/elbiler, Kulstof, CleanTech, Energi, Miljø, Solenergi, Affaldshåndtering. Adgang her.

- BlockOffsets. Modernisering af miljømæssig offset-ejerskab. Adgang her.

- Kilde: https://nakedsecurity.sophos.com/2023/07/11/apple-silently-pulls-its-latest-zero-day-update-what-now/

- :har

- :er

- :ikke

- :hvor

- $OP

- 1

- 10

- 13

- 15 %

- 16

- 25

- 7

- 8

- 9

- a

- evne

- I stand

- Om

- over

- absolutte

- absolut

- Acceptere

- af udleverede

- aktivt

- faktisk

- vedtage

- rådgivning

- rådgive

- rådgivende

- Efter

- bagefter

- igen

- mod

- Alle

- tillade

- sammen

- allerede

- alternativ

- altid

- an

- ,

- besvare

- enhver

- noget

- Apple

- tilgang

- apps

- ER

- AS

- antage

- At

- forfatter

- auto

- væk

- tilbage

- background-billede

- barriere

- BE

- fordi

- været

- bag

- være

- jf. nedenstående

- Bedre

- grænse

- Bund

- bundet

- pauser

- browser

- browsere

- Browsing

- bugs

- men

- by

- kom

- CAN

- tilfælde

- Boligtype

- center

- sikkert

- Vælg

- klar

- klik

- lukning

- kode

- farve

- Kom

- kommentatorer

- almindeligt

- selskab

- komponent

- forvirrende

- tilslutning

- betragtes

- Bestående

- kunne

- dæksel

- CPU

- helbrede

- FARE

- data

- dateret

- dag

- Dage

- beslutte

- dedikeret

- anses

- forsinkelse

- levere

- Afdeling

- enhed

- Enheder

- Sygdom

- Skærm

- vises

- do

- gør

- Er ikke

- Dont

- downloade

- ed

- Edge

- indsats

- nødsituation

- ende

- Med titlen

- væsentlige

- Endog

- NOGENSINDE

- Hver

- alle

- bevismateriale

- Undtagen

- udførelse

- Exploit

- Exploited

- Faktisk

- Faith

- få

- Fornavn

- fast

- efter

- Til

- Heldigvis

- fundet

- fra

- fuld

- yderligere

- generelt

- få

- given

- giver

- Go

- Goes

- gå

- gået

- havde

- sker

- Have

- overskrift

- Overskrifter

- højde

- link.

- Hole

- Huller

- host

- HOURS

- hover

- Men

- HTTPS

- i

- ICON

- idé

- identifikator

- identificerer

- if

- vigtigt

- Forbedre

- in

- omfatter

- installere

- installation

- øjeblikkeligt

- anvisninger

- hensigt

- ind

- Undersøgelser

- iOS

- iPad

- iPad

- iPhone

- ironisk

- spørgsmål

- IT

- ITS

- selv

- jailbreaking

- John

- Journalister

- lige

- Holde

- Kend

- Sent

- senere

- seneste

- Lov

- mindst

- til venstre

- brev

- ligesom

- Line (linje)

- Lytte

- Lister

- længere

- mac

- MacOS

- MacRumors

- Magic

- malware

- Margin

- max-bredde

- betyde

- betød

- Michael

- minutter

- Mobil

- mobilenheder

- mere

- mest

- meget

- Naked Security

- Behov

- behov

- behøve

- aldrig

- Ny

- næste

- ingen

- heller ikke

- normal

- Noter

- nu

- nummer

- numre

- of

- Officielt

- offline

- tit

- Gammel

- on

- ONE

- kun

- åbent

- open source

- open source projekter

- drift

- operativsystemer

- or

- ordrer

- OS

- OS X

- vores

- ud

- egen

- side

- forbi

- patch

- Patches

- pathway

- paul

- måske

- permanent

- telefon

- PHP

- plato

- Platon Data Intelligence

- PlatoData

- Portal

- position

- Indlæg

- præsentere

- tidligere

- private

- Problem

- problemer

- behandle

- produceret

- projekt

- projekter

- give

- Sweatre & trøjer

- formål

- sætte

- spørgsmål

- hurtige

- hurtigt

- hellere

- klar

- ægte

- virkelig

- grund

- nylige

- relative

- huske

- fjern

- Fjern

- gentaget

- udskiftes

- rapporteret

- Rapportering

- anmodninger

- kræver

- svar

- reaktioner

- resultere

- afsløre

- Rid

- højre

- Roll

- Rullet

- Rullende

- rundt

- RSR

- Herske

- haste

- Safari

- så

- siger

- fastgørelse

- sikkerhed

- se

- synes

- synes

- set

- Sequence

- Tjenester

- Kort

- viser

- Simpelt

- ganske enkelt

- websted

- Websteder

- lille

- So

- solid

- nogle

- Snart

- Kilde

- kildekode

- Space

- taler

- særligt

- spyware

- påbegyndt

- Stadig

- Story

- String

- sådan

- tyder

- egnede

- forsyne

- support

- sikker

- suspenderet

- SVG

- systemet

- Systemer

- Tag

- taler

- fortæller

- end

- tak

- at

- deres

- Them

- teori

- derfor

- Disse

- de

- Tredje

- denne

- selvom?

- billet

- tid

- til

- i dag

- top

- overgang

- gennemsigtig

- forsøgte

- prøv

- to

- Uk

- Uventet

- indtil

- Opdatering

- opdateret

- opdateringer

- opgradering

- URL

- brug

- anvendte

- brugere

- sædvanligvis

- udgave

- via

- Besøg

- ønsker

- var

- Ur

- we

- web

- web kit

- websites

- uger

- var

- Hvad

- hvornår

- hvorvidt

- som

- WHO

- Hele

- vilje

- villig

- med

- inden for

- Arbejde

- træning

- værre

- skriftlig

- X

- i går

- endnu

- dig

- Din

- dig selv

- zephyrnet