DATABRUD – STIKKET I HALEN

Klik og træk på lydbølgerne nedenfor for at springe til ethvert punkt. Du kan også lytte direkte på Soundcloud.

Med Doug Aamoth og Paul Ducklin. Intro og outro musik af Edith Mudge.

Du kan lytte til os på Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher og overalt, hvor gode podcasts findes. Eller bare drop URL til vores RSS-feed til din yndlings podcatcher.

LÆS TRANSCRIPTET

DOUG. SIM-bytning, nul-dage, den [dramatiske stemme] Ping of DEATH og LastPass... igen.

Alt det, og mere, på Naked Security-podcasten.

[MUSIK MODEM]

Velkommen til podcasten alle sammen.

Jeg er Doug Aamoth.

Med mig er som altid Paul Ducklin.

Paul, hvordan har du det?

AND. Godt, Doug.

Du lægger noget højdrama lyd ind i den intro, jeg er glad for at se!

DOUG. Nå, hvordan siger man "Ping of Death" uden at sige [doom metal growl] "Ping of DEATH"?

Du kan ikke bare sige [blid stemme] "Ping of Death".

Du er nødt til at slå den lidt...

AND. Det tror jeg.

Det er anderledes at skrive – hvad har du?

Fed og kursiv.

Jeg gik bare med normal tekst, men jeg brugte store bogstaver, hvilket hjælper.

DOUG. Ja, jeg tror, jeg ville fed og kursivere ordet "død", så [doom metal igen] "The Ping of DEATH".

AND. Og brug flere farver!

Det gør jeg næste gang, Doug.

DOUG. Bryd det gamle ud tag i HTML, få det til at blinke en lille smule? [griner]

AND. Doug, et øjeblik var jeg bekymret for, at du ville bruge ordet [GRNER] .

DOUG. [GRNER] Vi elsker gamle ting her!

Og det hænger fint sammen med vores Denne uge i teknisk historie segment – jeg er begejstret for denne, fordi jeg ikke havde hørt om den, men faldt over den.

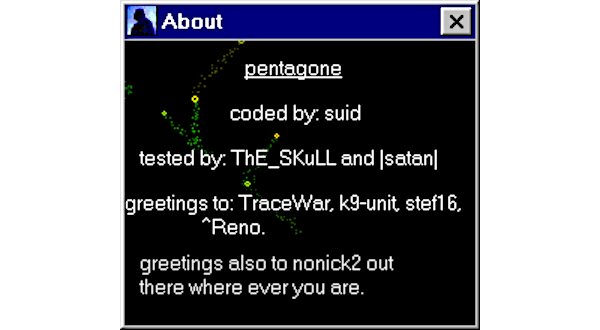

I denne uge, den 04. december 2001, ransagede Goner-ormen internettet i et tempo, der kun var andet end Love Bug-virussen.

Goner spredte sig via Microsoft Outlook og lovede intetanende ofre en sjov pauseskærm, når den blev henrettet.

AND. Goner...

Jeg tror, den fik det navn, fordi der var en popup i slutningen, var der ikke, der nævnte Pentagon?

Men det var meningen, at det skulle være et ordspil - det var "Penta/Gone".

Det var bestemt den orm, der mindede folk om, at Windows-pauseskærme i virkeligheden bare er eksekverbare programmer.

Så hvis du kiggede specielt efter .EXE filer, ja, de kunne pakkes ind i .SCR (pauseskærm) filer også.

Hvis du kun stolede på filnavne, kunne du nemt blive narret.

Og det var mange mennesker, desværre.

DOUG. Okay, vi går fra den gamle skole til den nye skole.

Vi taler om LastPass: der var et brud; selve bruddet var ikke forfærdeligt; men det brud har nu ført til endnu et brud.

Eller måske er dette bare en fortsættelse af det oprindelige brud?

LastPass indrømmer kundedatabrud forårsaget af tidligere brud

AND. Ja, LastPass har i det væsentlige skrevet om det som en opfølgning på det tidligere brud, som jeg tror var august 2022, ikke?

Og som vi sagde dengang, var det et meget pinligt look for LastPass.

Men efterhånden som brudene går, var det nok værre for deres PR, marketing og (jeg gætter på) for deres afdelinger for intellektuel ejendomsret, fordi det ser ud til, at det vigtigste, skurkene gjorde op med, var kildekoden fra deres udviklingssystem.

Og LastPass var hurtig til at berolige folk...

For det første tydede deres undersøgelser på, at mens de var derinde, var skurkene ikke i stand til at foretage nogen uautoriserede ændringer, der senere kunne trænge ind i den virkelige kode.

For det andet giver adgang til udviklingssystemet dig ikke adgang til produktionssystemet, hvor selve koden er bygget.

Og for det tredje kunne de sige, at det så ud til, at ingen krypterede adgangskodehvælvinger blev stjålet, så skylageret af dine krypterede adgangskoder blev ikke tilgået.

Og selvom det var blevet tilgået, så ville kun du kende adgangskoden, fordi dekrypteringen (det du kaldte det "tunge løft", da vi talte om det på podcasten) er faktisk udført i hukommelsen på dine enheder - LastPass ser aldrig din adgangskode.

Og så, for det fjerde, sagde de, så vidt vi kan se, som et resultat af det brud, at nogle af de ting, der var i udviklingsmiljøet, nu har givet enten det samme... eller muligvis en helt anden mængde skurke, der købte stjålne data fra det forrige parti, hvem ved?

Det gjorde det muligt for dem at komme ind i en cloud-tjeneste, hvor nogle endnu tilsyneladende ukendte kundedata blev stjålet.

Jeg tror ikke, de helt ved det endnu, for det kan tage et stykke tid at finde ud af, hvad der rent faktisk blev tilgået efter et brud.

Så jeg synes, det er rimeligt at sige, at dette er en slags B-side af det oprindelige brud.

DOUG. Okay, vi foreslår, at hvis du er LastPass-kunde, skal du holde øje med virksomhedens sikkerhedshændelsesrapport.

Vi vil holde øje med denne historie, da den stadig er under udvikling.

Og hvis du, ligesom Paul og jeg, kæmper for cyberkriminalitet for at leve af, er der nogle fremragende erfaringer at lære af Uber-bruddet.

Så det er en podcast-episode - en "minisode" - med Chester Wisniewski, som Paul har indlejret i bunden af LastPass-artiklen:

Meget at lære på den front!

AND. Som du siger, det er en god lyt, for det er, tror jeg, det, der i Amerika er kendt som "handlingsvenlige råd" eller "nyheder, du kan bruge".

DOUG. Vidunderligt.

Når vi taler om nyheder-du-ikke-virkelig-bruger, så er Apple generelt fåmælt med hensyn til sine sikkerhedsopdateringer ... og der var en sikkerhedsopdatering:

Apple skubber iOS-sikkerhedsopdatering ud, der er mere strammundet end nogensinde

AND. Åh, Doug, det er en af dine fineste... Jeg kan godt lide den segue.

DOUG. [GLAT] Tak; mange tak.

AND. Ja, det overraskede mig.

Jeg tænkte: "Nå, jeg tager opdateringen, fordi det lyder seriøst."

Og jeg gav mig selv grunden: "Lad mig gøre det for Naked Security-læsere."

For hvis jeg gør det, og der ikke er nogen bivirkninger, så kan jeg i det mindste sige til andre mennesker: "Se, jeg gjorde det bare blindt, og der kom ingen skade på mig. Så måske kan du også gøre det.”

Jeg bemærkede lige pludselig, at der var en iOS 16.1.2-opdatering tilgængelig, selvom jeg ikke havde modtaget nogen sikkerhedsrådgivnings-e-mail fra Apple.

Ingen e-mail?!

Det er mærkeligt.. så jeg gik til HT201222 portalside, som Apple har til sine sikkerhedsbulletiner, og der var den: iOS 16.1.2.

Og hvad siger den, Doug, "Detaljer følger snart"?

DOUG. Og fulgte de efter snart?

AND. Nå, det var mere end en uge siden, og de er der ikke endnu.

Så taler vi "snart", hvilket betyder timer, dage, uger eller måneder?

I øjeblikket ligner det uger.

Og som altid med Apple, er der ingen indikation af noget at gøre med andre operativsystemer.

Er de blevet glemt?

Har de ikke brug for opdateringen?

Havde de også brug for opdateringen, men den er bare ikke klar endnu?

Er de faldet fra støtten?

Men det virkede, som jeg sagde i overskriften, endnu mere ordknappet end normalt for Apple, og ikke nødvendigvis den mest nyttige ting i verden.

DOUG. OK, meget godt… stadig nogle spørgsmål, som fører os til vores næste historie.

Et meget interessant spørgsmål!

Nogle gange, når du tilmelder dig en tjeneste, og den håndhæver to-faktor-godkendelse, siger den: "Vil du have besked via sms, eller vil du bruge en godkendelsesapp?"

Og denne historie er en advarselshistorie om ikke at bruge din telefon – brug en godkendelsesapp, selvom det er en lille smule mere besværligt.

Dette er en meget interessant historie:

SIM-bytter sendt i fængsel for 2FA cryptocurrency røveri på over $20 mio

AND. Det er det, Doug!

Hvis du nogensinde har mistet en mobiltelefon eller låst dig ude af dit SIM-kort ved at indtaste pinkoden forkert for mange gange, vil du vide, at du kan gå ind i mobiltelefonbutikken...

...og normalt beder de om ID eller noget, og du siger: "Hej, jeg skal have et nyt SIM-kort."

Og de vil generere en til dig.

Når du lægger den ind i din telefon, bingo!... den har dit gamle nummer på.

Så hvad det betyder er, at hvis en skurk kan gennemgå den samme øvelse, som du ville for at overbevise mobiltelefonselskabet om, at de har "mistet" eller "brudt" deres SIM-kort (dvs. *dit SIM-kort*), og de kan få det kort enten afleveret til, sendt til eller givet til dem på en eller anden måde...

…så, når de tilslutter den til deres telefon, begynder de at få dine SMS-to-faktor-godkendelseskoder, *og* din telefon holder op med at fungere.

Det er de dårlige nyheder.

Den gode nyhed i denne artikel er, at dette var et tilfælde af en fyr, der blev bustet for det.

Han er blevet sendt i fængsel i USA i 18 måneder.

Han, med en flok medskyldige – eller, med justitsministeriets ord, den Ordningsdeltagere… [griner]

… de slap med et bestemt offers kryptovaluta, tilsyneladende til en værdi af $20 millioner, hvis du ikke har noget imod det.

DOUG. Uff!

AND. Så han indvilligede i at erkende sig skyldig, tage en fængselsdom og straks fortabe … beløbet var [læst omhyggeligt] $983,010.72… bare for at fortabe det med det samme.

Så det havde han formentlig liggende.

Og han har tilsyneladende også en form for juridisk forpligtelse til at refundere over 20 millioner dollars.

DOUG. Held og lykke med det, alle sammen! Held og lykke.

Hans anden [vokal kursiv] Ordningsdeltagere kan forårsage nogle problemer der! [griner]

AND. Ja, jeg ved ikke, hvad der sker, hvis de også nægter at samarbejde.

Hvis de bare hænger ham ud til tørre, hvad sker der så?

Men vi har nogle tips og nogle råd til, hvordan man øger sikkerheden (på flere måder end blot den 2FA, du bruger) i artiklen.

Så gå og læs det … hver lille smule hjælper.

DOUG. Okay, apropos "små bidder"...

…det var endnu en fascinerende historie, hvordan den ringe ping kan bruges til at udløse fjernudførelse af kode:

Ping af død! FreeBSD retter crashtastic fejl i netværksværktøjet

AND. [Like the segue igen] Jeg tror, du har forbedret dig selv, Doug!

DOUG. [griner] Jeg er i gang i dag...

AND. Fra Apple til [det svage forsøg på doom-vokal] Ping of DEATH!

Ja, det var en spændende fejl.

Jeg tror ikke, det virkelig vil forårsage mange mennesker meget skade, og det *er* lappet, så det er nemt at rette det.

Men der er en stor opskrivning i FreeBSD sikkerhedsrådgivende...

…og det giver en underholdende og, hvis jeg selv skal sige det, en meget informativ fortælling for den nuværende generation af programmører, som måske har stolet på,” Tredjepartsbiblioteker vil bare gøre det for mig. Beskæftiger du dig med netværkspakker på lavt niveau? Jeg skal aldrig tænke over det..."

Der er nogle gode lektioner at lære her.

ping utility, som er det eneste netværksværktøj, som stort set alle kender til det, har fået sit navn fra SONAR.

You go [laver filmubådsstøj] ping, og så kommer ekkoet tilbage fra serveren i den anden ende.

Og dette er en funktion, der er indbygget i internetprotokollen, IP, ved hjælp af en ting kaldet ICMP, som er Internet Control Message Protocol.

Det er en speciel protokol på lavt niveau, meget lavere end UDP eller TCP, som folk sandsynligvis er vant til, og som stort set er designet til netop denne slags ting: "Er du faktisk selv i live i den anden ende, før jeg går og bekymrer mig om hvorfor virker din webserver ikke?"

Der er en særlig slags pakke, du kan sende ud, kaldet "ICMP Echo".

Så du sender denne lille bitte pakke med en kort besked i (beskeden kan være hvad som helst du kan lide), og den sender simpelthen den samme besked tilbage til dig.

Det er bare en grundlæggende måde at sige, "Hvis den besked ikke kommer tilbage, er enten netværket eller hele serveren nede", snarere end at der er et softwareproblem på computeren.

I analogi med SONAR kaldes programmet, der udsender disse ekkoanmodninger... [pause] Jeg skal lave lydeffekten, Doug … [falsk ubådsfilmstøj igen] ping. [LATTER]

Og ideen er, du går, siger, ping -c3 (det betyder tjek tre gange) nakedsecurity.sophos.com.

Du kan gøre det lige nu, og du bør få tre svar, hver af dem med et sekunds mellemrum, fra de WordPress-servere, der er vært for vores side.

Og det siger, at siden er i live.

Det fortæller dig ikke, at webserveren er oppe; det fortæller dig ikke, at WordPress er oppe; det er ikke sigende, at Naked Security faktisk er tilgængelig at læse.

Men det bekræfter i det mindste, at du kan se serveren, og serveren kan nå dig.

Og hvem ville have troet, at det beskedne lille ping-svar kunne slå FreeBSD'en op ping program på en sådan måde, at en useriøs server kunne sende en "Ja, jeg er i live"-meddelelse tilbage, der i teorien (kun i teorien; jeg tror ikke, nogen har gjort dette i praksis) kunne udløse fjernudførelse af kode på din computer.

DOUG. Ja, det er fantastisk; det er den fantastiske del.

Selvom det er et proof-of-concept, er det sådan en lille lille ting!

AND. ping programmet selv får hele IP-pakken tilbage, og det er meningen, at det skal opdele den i to dele.

Normalt ville kernen håndtere dette for dig, så du ville bare se datadelen.

Men når du beskæftiger dig med, hvad der hedder rå fatninger, hvad du får tilbage er Internet Protocol-headeren, som bare siger: "Hey, disse bytes kom fra sådan en server."

Og så får du en ting, der hedder "ICMP Echo Reply", som er den anden halvdel af pakken, du får tilbage.

Nu, disse pakker, er de typisk kun 100 bytes eller deromkring, og hvis det er IPv4, er de første 20 bytes IP-headeren og resten, hvad end det er, er Echo Reply.

Det har et par bytes at sige, "Dette er et ekkosvar", og derefter den originale besked, der gik ud, og kom tilbage.

Og så den oplagte ting at gøre, Doug, når du får det, er at du deler det op i...

… IP-headeren, som er 20 byte lang, og resten.

Gæt hvor problemet ligger?

DOUG. Fortæl endelig!

AND. Problemet er, at IP-headere *næsten altid* er 20 bytes lange – faktisk tror jeg aldrig, jeg har set en, der ikke var det.

Og du kan se, at de er 20 byte lange, fordi den første byte vil være hexadecimal 0x45.

"4"" betyder IPv4, og "5"... "Åh, vi bruger det til at sige, hvor lang overskriften er."

Du tager det nummer 5 og multiplicerer det med 4 (for 32-bit værdier), og du får 20 bytes.

…og det er på størrelse med sandsynligvis seks sigmas IP-headers, som du nogensinde vil se i hele verden, Doug. [LATTER]

Men de *kan* gå op til 60 bytes.

Hvis du sætter 0x4F i stedet for 0x45, der siger, at der er 0xF (eller 15 i decimal) × 4 = 60 bytes i overskriften.

Og FreeBSD-koden tog simpelthen den header og kopierede den ind i en buffer på stakken, der var 20 bytes stor.

Et simpelt, gammeldags stak bufferoverløb.

Det er et tilfælde af et ærværdigt netværksfejlfindingsværktøj med en ærværdig type fejl i sig. (Nå, ikke mere.)

Så når du programmerer, og du skal beskæftige dig med ting på lavt niveau, som ingen rigtig har tænkt på i evigheder, skal du ikke bare gå med den modtagne visdom, der siger, "Åh, det vil altid være 20 bytes; du vil aldrig se noget større."

For en dag kan du måske.

Og når den dag kommer, kan det være der med vilje, fordi en skurk gjorde det med vilje.

Så djævelen er som altid i programmeringsdetaljerne, Doug.

DOUG. OK, meget interessant; stor historie.

Og vi vil holde os til emnet kode med denne sidste historie om Chrome.

Endnu en nul-dag, som bringer 2022-totalen til ni gange:

Nummer ni! Chrome retter endnu en 2022 nul-dag, Edge patched også

AND. [Formel stemme, der lyder som en optagelse] "Nummer 9. Nummer 9. Nummer 9, nummer 9," Douglas.

DOUG. Er det Yoko Ono?

AND. Det er Revolution 9 fra Beatles "White Album".

Yoko kan høres riffe væk i den sang - det lydbillede, tror jeg, de kalder det – men tilsyneladende lidt i begyndelsen, hvor der er nogen, der siger "Nummer 9, nummer 9" igen og igen, det var i virkeligheden et testbånd, de fandt liggende.

DOUG. Ah, meget fedt.

AND. En EMI-ingeniør siger noget i stil med: "Dette er EMI-testbånd nummer 9" [LATER], og jeg tror tilsyneladende ikke engang, at nogen ved, hvis stemme det var.

Det har *intet* med Chrome at gøre, Doug.

Men i betragtning af, at nogen kommenterede på Facebook den anden dag, "Den Paul-fyr begynder at ligne en Beatle" ... [quizzical], hvilket jeg fandt lidt mærkeligt.

DOUG. [GRNER] Ja, hvordan skal du tage det?

AND. …Jeg regnede med, at jeg kunne spise ude på "Nummer 9".

Det er den niende nul-dag i året indtil videre, ser det ud til, Doug.

Og det er en fejlrettelse med én fejl, hvor fejlen er identificeret som CVE 2022-4282.

Fordi Microsoft Edge bruger Chromium open source-kernen, var den også sårbar, og et par dage senere fulgte Microsoft op med en opdatering til Edge.

Så dette er både et Chrome- og et Edge-problem.

Selvom disse browsere bør opdatere sig selv, anbefaler jeg alligevel at tjekke – vi viser dig, hvordan du gør det i artiklen – for en sikkerheds skyld.

Jeg vil ikke læse versionsnumrene op her, fordi de er forskellige for Mac, Linux og Windows på Chrome, og de er igen anderledes for Edge.

Ligesom Apple er Google en smule ordknappe om denne.

Det blev fundet af et af deres trusselsjagthold, tror jeg.

Så jeg forestiller mig, at de fandt den, mens de undersøgte en hændelse, der skete i naturen, og derfor vil de nok gerne have den under hatten, selvom Google normalt har meget at sige om "åbenhed", når det kommer til fejlretning.

Du kan se, hvorfor du i et tilfælde som dette måske vil have lidt tid til at grave lidt dybere, før du fortæller alle præcis, hvordan det fungerer.

DOUG. Fremragende ... og vi har et læserspørgsmål, som sandsynligvis er et spørgsmål, som mange mennesker tænker på.

Cassandra spørger: "Bliver fejlfinderne bare heldige til at finde fejl? Eller har de ramt en 'søm' fuld af insekter? Eller udsteder Chromium ny kode, der er mere buggy end normalt? Eller sker der noget andet?”

AND. Ja, det er faktisk et godt spørgsmål, og jeg er bange for, at jeg kun kunne besvare det på en lidt facetfuld måde, Doug.

Fordi Cassandra havde givet valg A), B) og C), sagde jeg, "Nå, det er det måske D) Alt ovenstående."

Vi ved, at når en fejl af en bestemt slags dukker op i kode, så er det rimeligt at antage, at den samme programmør kan have lavet lignende fejl andre steder i softwaren.

Eller andre programmører hos samme virksomhed kan have brugt, hvad der blev anset for modtaget visdom eller standardpraksis på det tidspunkt, og kan have fulgt trop.

Og et godt eksempel er, hvis du ser tilbage på Log4J... der var en rettelse til at korrigere problemet.

Og så, da de gik og kiggede, "Åh, faktisk er der andre steder, hvor lignende fejl er blevet begået."

Så der var en rettelse til rettelsen, og så var der en rettelse til rettelsen, hvis jeg husker det.

Der er selvfølgelig også det problem, at når du tilføjer ny kode, kan du få fejl, der er unikke for den nye kode og opstår på grund af tilføjelse af funktioner.

Og det er derfor, mange browsere, inklusive Chrome, har en "lidt ældre" version, hvis du kan lide, som du kan holde dig til.

Og ideen er, at disse "ældre" udgivelser... de har ingen af de nye funktioner, men alle de relevante sikkerhedsrettelser.

Så hvis du vil være konservativ med hensyn til nye funktioner, kan du være det.

Men vi ved bestemt, at nogle gange, når du skovler nye funktioner ind i et produkt, kommer der nye fejl med de nye funktioner.

Og det kan du for eksempel se, når der er en opdatering, f.eks. til din iPhone, og du får opdateringer, f.eks. til iOS 15 og iOS 16.

Så når du ser på fejllisterne, er der få fejl, der kun gælder for iOS 16.

Og du tænker, "Hej, det må være fejl i koden, som ikke var der før."

Så ja, det er en mulighed.

Og jeg synes, de andre ting, der foregår, kan betragtes som gode.

Den første er, at jeg tror, at browserproducenterne, især for ting som browsere, bliver meget bedre til at skubbe fulde genopbygninger ud virkelig, virkelig hurtigt.

DOUG. Interessant.

AND. Og jeg tror, at den anden ting, der har ændret sig, er, at man tidligere kunne argumentere for, at det for mange leverandører var ret svært at få folk til overhovedet at anvende patches, selv når de kun kom ud på en månedlig tidsplan, og selvom de havde flere nul-dages rettelser i dem.

Jeg tror, at det måske også er et svar på det faktum, at flere og flere af os er mere og mere tilbøjelige til ikke bare at acceptere, men faktisk *forvente* automatisk opdatering, der virkelig er hurtig.

Så jeg tror, du kan læse nogle gode ting ind i dette.

Det faktum, at Google ikke kun kan skubbe en enkelt nul-dages rettelse ud næsten øjeblikkeligt, men også at folk er villige til at acceptere det og endda kræve det.

Så jeg kan godt lide at se spørgsmålet om, "Wow, ni nul-dage om året løst individuelt!"...

…Jeg kan godt lide at tænke på det mere som "glas halvt fyldt og fyldt op" end "glas halvt tomt og drænet gennem et lille hul i bunden". [LATTER]

Det er min mening.

DOUG. Okay, meget godt.

Tak for spørgsmålet, Cassandra.

Hvis du har en interessant historie, kommentar eller spørgsmål, du gerne vil indsende, vil vi meget gerne læse den på podcasten.

Du kan sende en e-mail til tips@sophos.com, du kan kommentere på en af vores artikler, eller du kan kontakte os på socialt: @NakedSecurity.

Det er vores show for i dag; mange tak fordi du lyttede.

For Paul Ducklin er jeg Doug Aamoth, der minder dig om: Indtil næste gang...

BEGGE. Hold dig sikker!

[MUSIK MODEM]

- Apple

- blockchain

- Chrome

- coingenius

- cryptocurrency tegnebøger

- kryptoverveksling

- cybersikkerhed

- cyberkriminalitet

- cyberkriminelle

- Cybersecurity

- afdeling for indenrigssikkerhed

- digitale tegnebøger

- Edge

- Exploit

- firewall

- hacking

- iOS

- Kaspersky

- Lov og orden

- malware

- Mcafee

- microsoft

- Naked Security

- Podcast for nøgen sikkerhed

- Nexbloc

- plato

- platon ai

- Platon Data Intelligence

- Platon spil

- PlatoData

- platogaming

- podcast

- Beskyttelse af personlige oplysninger

- VPN

- sårbarhed

- website sikkerhed

- zephyrnet

![S3 Ep121: Kan du blive hacket og derefter retsforfulgt for det? [Lyd + tekst]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)