আমাদের ব্লগ সিরিজের দ্বিতীয় পর্বে আবার স্বাগতম লেজার পুনরুদ্ধারএর উৎপত্তি! আমাদের লক্ষ্য হল একটি বীজ পুনরুদ্ধার পরিষেবা তৈরি করার সময় যে সমস্ত প্রযুক্তিগত প্রতিবন্ধকতার সম্মুখীন হয় এবং কীভাবে লেজার পুনরুদ্ধার একটি সুরক্ষিত নকশা এবং অবকাঠামো দিয়ে সেগুলি সমাধান করে তা অন্বেষণ করা।

মধ্যে পূর্ববর্তী অংশ, আমরা পরীক্ষা করেছি কিভাবে একটি গোপন পুনরুদ্ধারের বাক্যাংশকে বিভক্ত করে ব্যাকআপ করা যায় এবং কিভাবে লেজার পুনরুদ্ধার আপনার জন্য এটি ব্যবহার করে Pedersen যাচাইযোগ্য গোপন শেয়ারিং.

এখন আপনার তিনটি শেয়ার আছে, পরবর্তী প্রশ্ন হল: কিভাবে আপনি নিরাপদে আপনার ব্যাকআপ প্রদানকারীদের তাদের বিতরণ করতে পারেন? প্রকৃতপক্ষে, যদি একটি দূষিত পক্ষ আপনি সেগুলি প্রেরণ করার সময় সমস্ত শেয়ারকে বাধা দেয়, তবে এটি প্রথমে বীজ বিভক্ত করার উদ্দেশ্যকে ব্যর্থ করে। সাইবার সিকিউরিটিতে একে বলা হয় a ম্যান-ইন-দ্য-মিডল অ্যাটাক, যেখানে একজন আক্রমণকারী আপনার এবং আপনার প্রাপকের মধ্যে দাঁড়িয়ে থাকে এবং গোপনীয়তা উন্মোচন করার চেষ্টা করার জন্য যোগাযোগের সাথে বিশৃঙ্খলা করে।

লেজার পুনরুদ্ধার ব্যবহার করার সময়, আপনার বীজের সংক্রমণ একটি নিরাপদ বিতরণ প্রক্রিয়ার মাধ্যমে সঞ্চালিত হয়। এটি বেশ কয়েকটি ক্রিপ্টোগ্রাফিক সরঞ্জাম এবং গাণিতিক ধারণার উপর নির্ভর করে যা আমরা পুঙ্খানুপুঙ্খভাবে ব্যাখ্যা করব।

আমরা আরও বিস্তারিতভাবে হাতে থাকা সমস্যাটি বর্ণনা করে শুরু করব। তারপরে আমরা বেশ কয়েকটি ক্রিপ্টোগ্রাফিক সরঞ্জাম এবং গাণিতিক ধারণার সাথে পরিচয় করিয়ে দেব যেগুলি লেজার পুনরুদ্ধার করে আপনার বীজ শেয়ারগুলিকে নিরাপদে ব্যাকআপ প্রদানকারীদের কাছে বিতরণ করতে।

কুরিয়ার-ইন-দ্য-মিডল: একটি বাস্তব বিশ্বের উদাহরণ

একটি অসৎ উদ্দেশ্যমূলক মধ্যস্থতাকারীর হাত থেকে নিজেকে রক্ষা করার সবচেয়ে সুস্পষ্ট উপায় হল কেউ না থাকা। আপনি নিজে হেঁটে আপনার বন্ধুদের বাড়িতে যেতে পারেন বা শেয়ারগুলি সরবরাহ করতে একই, বন্ধ-অফ অবস্থানে তাদের সংগ্রহ করতে পারেন। কিন্তু এটি অনেক কঠিন হয়ে যায় যদি আপনি সংঘবদ্ধ না হন এবং শেয়ারগুলি দূর-দূরান্তের পরিচিতকে পাঠাতে চান।

ধরে নিই যে আমরা যে নেটওয়ার্কে যোগাযোগ করি (যেমন পোস্টাল পরিষেবা) তা সহজাতভাবে অবিশ্বস্ত, আমরা কীভাবে গ্যারান্টি দিতে পারি যে ছিনতাইকারীরা আমাদের গোপন শেয়ারগুলির আভাস পাবে না?

এটি এলিস এবং বব, এবং কুখ্যাত ইভ, তিনটি সুপরিচিত ক্রিপ্টোগ্রাফি ব্যক্তিত্বের সাথে পরিচয় করিয়ে দেওয়ার সময়। অ্যালিসের কাছে একটি গোপনীয়তা রয়েছে যা সে ববের সাথে শেয়ার করতে চায়, এবং এটি তাদের অবিশ্বস্ত কুরিয়ার ইভের মাধ্যমে পাঠানো ছাড়া আর কোন উপায় নেই। ক্রিপ্টোগ্রাফিক শব্দে, এলিস এবং বব নিরাপদে তাদের গোপনীয়তা বিনিময় করার জন্য একে অপরের সাথে একটি নিরাপদ যোগাযোগ চ্যানেল স্থাপন করতে চায়।

এলিস এবং বব যা করতে পারে তা এখানে:

- অ্যালিস তার গোপনীয়তা একটি বাক্সে রাখে, ববকে পাঠানোর আগে এটি তার ব্যক্তিগত প্যাডলক দিয়ে তালাবদ্ধ করে।

- বব যখন বাক্সটি পায়, তখন সে যোগ করে তার নিজের তালা, এবং এটি ফেরত পাঠায়.

- অ্যালিস এখন শেষবার পাঠানোর আগে বাক্স থেকে তার প্যাডলক সরাতে তার চাবি ব্যবহার করতে পারে।

- প্রক্রিয়াটি শেষ করার জন্য, বব কেবল তার চাবিটি ব্যবহার করে তার প্যাডলক অপসারণ করে এবং পুনরুদ্ধার করে - অবশেষে - অ্যালিসের কাছ থেকে গোপনীয়তা।

বিনিময়ের মাধ্যমে, যখনই ইভের হাতে বাক্সটি ছিল, এটি সর্বদা সুরক্ষিত ছিল, হয় অ্যালিসের তালা, বা বব, বা উভয়ই।

যদিও এটি একটি দুর্দান্ত সূচনা, তবে এই পরিস্থিতিতে সমাধান করার জন্য বেশ কয়েকটি সমস্যা বাকি রয়েছে:

- পারস্পরিক প্রমাণীকরণ: অ্যালিস এবং ববের প্রতিটি প্যাডলক প্রকৃতপক্ষে অন্য পক্ষ থেকে এসেছে তা পরীক্ষা করার জন্য নির্বোধ উপায় প্রয়োজন। অন্যথায়, ইভ তার নিজের বাক্স এবং তালা দিয়ে এটি অদলবদল করতে পারে এবং অ্যালিস বা ববকে বিশ্বাস করতে বোকা বানাতে পারে যে সে অন্য পক্ষ।

- ফরোয়ার্ড গোপনীয়তা: যদি ইভ লক করা বাক্সটি চুরি করে এবং পরে অ্যালিস বা ববের চাবি চুরি করে তবে সে আসল গোপনীয়তা পুনরুদ্ধার করতে পারে। পরিবর্তে আমরা নিশ্চিত করতে চাই যে ভবিষ্যতে দীর্ঘমেয়াদী কীগুলির ফাঁস পুরানো চুরি হওয়া প্যাকেটগুলির সাথে আপস করতে পারে না।

- গোপনীয়তা রক্ষা: এই পরিস্থিতিতে, অ্যালিস এবং ববের ঠিকানা কুরিয়ারে প্রকাশ করা হয়। এই প্রক্রিয়ার ডিজিটাল সমতুল্য, আমরা একটি প্রোটোকল চাই যা প্রাপকদের সম্পর্কে কিছু প্রকাশ করে না।

ডিজিটাল বার্তা সুরক্ষিত করা

ডিজিটাল নিরাপত্তায়, ক নিরাপদ চ্যানেল দুটি মধ্যে তথ্য স্থানান্তর একটি উপায় অনুমোদিত দলগুলো যেমন তথ্য গোপনীয়তা এবং অখণ্ডতা নিশ্চিত করা হয় আপনি যখন একটি সুরক্ষিত চ্যানেল ব্যবহার করেন, তখন আক্রমণকারীরা আপনার যোগাযোগের সাথে লুকোচুরি বা হস্তক্ষেপ করতে পারে না।

ব্যাকআপ এবং পুনরুদ্ধার উভয়ের জন্য লেজার পুনরুদ্ধারের প্রোটোকল একটি উপর ভিত্তি করে নিরাপদ চ্যানেল প্রোটোকল, বা SCP. এটি আধুনিক ক্রিপ্টোগ্রাফি টুলবক্সের একাধিক টুল ব্যবহার করে, যেমন সিমেট্রিক এবং অ্যাসিমেট্রিক এনক্রিপশন, সার্টিফিকেট এবং ডিজিটাল স্বাক্ষর।

পরবর্তী বিভাগগুলি আপনাকে এই সমস্ত ধারণাগুলির উপর একটি দ্রুত প্রাইমার দেবে, যা আপনাকে লেজার পুনরুদ্ধারে ব্যবহৃত সম্পূর্ণ নিরাপত্তা স্কিমটি বুঝতে অনুমতি দেবে।

সিমেট্রিক ক্রিপ্টোগ্রাফি: একটি শক্তিশালী, কিন্তু সীমিত টুল

দুই পক্ষের মধ্যে আদান-প্রদান করা ডেটার গোপনীয়তা নিশ্চিত করার জন্য, ডেটা সাধারণত একই গোপন কী দিয়ে এনক্রিপ্ট করা এবং ডিক্রিপ্ট করা হয়।

এই প্রক্রিয়া হিসাবে উল্লেখ করা হয় সিমেট্রিক ক্রিপ্টোগ্রাফি, যা একটি সুরক্ষিত চ্যানেলের এক বা একাধিক বৈশিষ্ট্যের গ্যারান্টি দেওয়ার জন্য একটি গোপন কী জড়িত আদিম বিষয়ের অধ্যয়ন।

আপনার যোগাযোগ রক্ষা করার জন্য একটি শক্তিশালী হাতিয়ার হওয়া সত্ত্বেও, সিমেট্রিক ক্রিপ্টোগ্রাফির কিছু সুস্পষ্ট সীমাবদ্ধতা রয়েছে: অনুমান করুন যে এলিস ববের সাথে বেশ কয়েকটি এনক্রিপ্ট করা বার্তা বিনিময় করতে চায়। সে প্রথমে একটি গোপন কী বেছে নেয়, তারপর বার্তা পাঠানো শুরু করার আগে ববের সাথে শেয়ার করে।

অবশ্যই সমস্যাটি এখন হয়ে যায়: অ্যালিস কীভাবে গোপন কীটি ববের সাথে নিরাপদে ভাগ করে? যদি কেউ চাবিটি ধরে ফেলে তবে অ্যালিস এবং ববের যোগাযোগ আর গোপন থাকবে না।

অ্যালিস তাকে চাবি দিতে ব্যক্তিগতভাবে ববের সাথে দেখা করতে পারে, কিন্তু এই ক্ষেত্রে কেন তাদের আলোচনার কান থেকে দূরে নয়?

ডিজিটাল যোগাযোগের জন্য, সিমেট্রিক কী শেয়ার করার জন্য এবং সুরক্ষিত ডেটা বিনিময় শুরু করার জন্য আমাদের একটি নিরাপদ পদ্ধতির প্রয়োজন। আধুনিক ক্রিপ্টোগ্রাফির দুটি টাইটানের কাজ চালু করার সময় এসেছে, হুইটফিল্ড ডিফি এবং মার্টিন হেলম্যান.

অ্যাসিমেট্রিক ক্রিপ্টোগ্রাফি: আপনার গোপনাঙ্গ লুকিয়ে রাখা

ডিফি-হেলম্যান কী চুক্তি

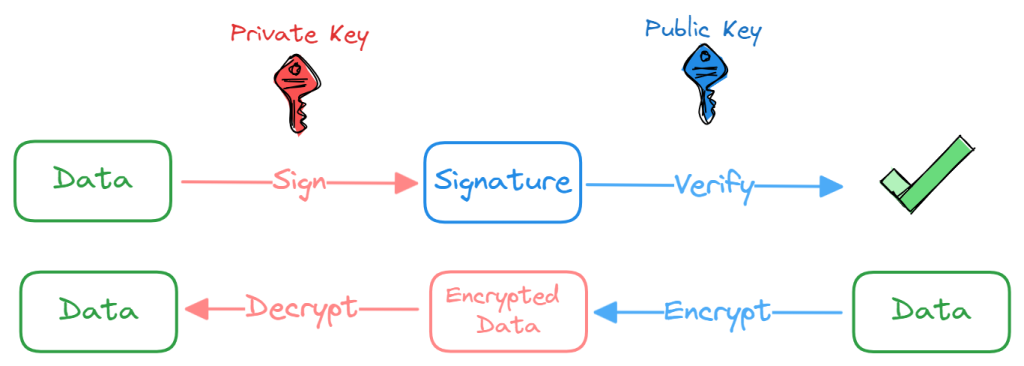

পাবলিক কী ক্রিপ্টোগ্রাফির সাথে, ডিফি এবং হেলম্যান যোগাযোগ সুরক্ষিত করার জন্য একটি অভিনব পদ্ধতি নিয়ে এসেছেন। তারা এনক্রিপশন এবং ডিক্রিপশনের জন্য দুটি স্বতন্ত্র কী সহ একটি প্রোটোকল সংজ্ঞায়িত করেছে। দুটি কী সাধারণত বলা হয় সরকারী এবং ব্যক্তিগত কী, একটি জোড়া তৈরি করা যা ডেটা এনক্রিপ্ট/ডিক্রিপ্ট এবং সাইন/ভেরিফাই করতে ব্যবহার করা যেতে পারে।

পাবলিক কী ক্রিপ্টোগ্রাফি আমাদের বেশিরভাগ ডিজিটাল নিরাপত্তার ভিত্তি। এটি ওয়েবে আপনাকে রক্ষা করতে ব্যবহার করা হয় এবং আপনি কীভাবে সমস্ত পাবলিক ব্লকচেইনে কয়েন এবং টোকেনের মালিকানা প্রমাণ করেন।

লেজার একাডেমিতে এই বিষয় সম্পর্কে আরও জানুন!

ডিফি এবং হেলম্যান কীভাবে সিমেট্রিক কীগুলি বিতরণ করার জন্য পাবলিক কী ক্রিপ্টোগ্রাফি ব্যবহার করার পরামর্শ দিয়েছিলেন তা আমাদের জন্য সত্যিই বাধ্যতামূলক। তাদের পদ্ধতি, হিসাবে পরিচিত ডিফি-হেলম্যান কী বিনিময়, শেষ পর্যন্ত একটি ভাগ করা গোপন বিষয়ে সম্মত হওয়ার জন্য দুটি পক্ষের মধ্যে সামনে এবং পিছনে বিনিময় নিয়ে গঠিত। সঠিকভাবে সঞ্চালিত হলে, eavesdroppers তারা শোনা তথ্য থেকে একই ভাগ করা গোপন গণনা করতে সক্ষম হয় না।

TL;DR হল যে উপরের চিত্রে ইভ গাণিতিকভাবে রহস্য বের করতে অক্ষম k যদিও তার এলিস এবং ববের সমস্ত যোগাযোগের অ্যাক্সেস রয়েছে। কেন এই ভাগ করা গোপন বিষয়গুলি যে কোনও ছিনতাইকারীর কাছ থেকে নিরাপদ তা বোঝার জন্য, আমাদের কিছুটা গ্রুপ তত্ত্বের মধ্যে খনন করতে হবে।

ডিফি-হেলম্যান কী এক্সচেঞ্জের নিরাপত্তা একটি চক্রীয় গোষ্ঠীর উপর পৃথক লগারিদম সমস্যার জটিলতার উপর নির্ভর করে। একটি চক্রীয় গ্রুপ একটি একক উপাদান দ্বারা উত্পন্ন একটি গ্রুপ।

সংক্ষেপে, অ্যালিস এবং বব একটি ভাগ করা গোপন বিষয়ে সম্মত হওয়ার জন্য নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করে৷ k:

- অ্যালিস এবং বব একটি চক্রাকার গ্রুপে সম্মত হন G আদেশ n একটি উপাদান দ্বারা উত্পন্ন g

- এলিস এলোমেলোভাবে একটি সংখ্যা আঁকে 0 < a < n এবং পাঠায় pa = জিa ∈ জি ববের কাছে

- বব এলোমেলোভাবে একটি সংখ্যা আঁকে 0 < b < n এবং পাঠায় pb = জিb ∈ জি অ্যালিসের কাছে

- অ্যালিস ভাগ করা গোপন হিসাব করে k =(pb )a ∈ জি

- বব ভাগ করা গোপন হিসাব করে k =(pa )b ∈ জি

প্রোটোকলের নিরাপত্তা খুঁজে পাওয়ার কঠোরতার উপর নির্ভর করে k=gAB প্রদত্ত g, ga, gb। একে বলা হয় গণনা ডিফি-হেলম্যান অনুমান (CDH)। অনুমান যে CDH সমাধান করা কঠিন যে অনুমান করে যে বিচ্ছিন্ন লগারিদম সমস্যা সমাধান করা কঠিন।

এই স্কিমে, ভাগ করা গোপন গোপন কথা গোপন করা থেকে নিরাপদ হলেও, আদান-প্রদান করা ডেটার উৎপত্তির কোনো গ্যারান্টি নেই। মিথস্ক্রিয়া সুরক্ষিত হওয়ার জন্য, অ্যালিস এবং ববকে একে অপরের কাছে তাদের পরিচয় প্রমাণ করতে হবে।

পারস্পরিক প্রমাণীকরণ এবং ডিজিটাল স্বাক্ষর

একটি হস্তলিখিত স্বাক্ষর সাধারণত একটি নথির বিষয়বস্তু স্বীকার এবং গ্রহণ করতে ব্যবহৃত হয়। শুধুমাত্র স্বাক্ষরকারীই স্বাক্ষরটি তৈরি করতে সক্ষম কিন্তু যে কেউ "জানেন" স্বাক্ষরটি কেমন দেখাচ্ছে তিনি যাচাই করতে পারেন যে নথিটি সঠিক ব্যক্তির দ্বারা স্বাক্ষরিত হয়েছে।

অনুরূপ বৈশিষ্ট্য থাকাকালীন, একটি ডিজিটাল স্বাক্ষর অপ্রতিসম ক্রিপ্টোগ্রাফি ব্যবহার করে অতিরিক্ত শক্তিশালী গ্যারান্টি প্রদান করে:

- সত্যতা: যে কেউ যাচাই করতে পারে যে নির্দিষ্ট পাবলিক কী-এর সাথে সম্পর্কিত ব্যক্তিগত কী দিয়ে বার্তাটি স্বাক্ষরিত হয়েছে।

- অস্বীকৃতি: স্বাক্ষরকারী স্বাক্ষরিত এবং বার্তা পাঠানো অস্বীকার করতে পারে না।

- বিশুদ্ধতা: বার্তাটি ট্রান্সমিশনের সময় পরিবর্তন করা হয়নি।

এখন, যতক্ষণ আমরা পাবলিক কী জানি এবং বিশ্বাস করি আমাদের সংবাদদাতা, আমরা তাদের ডিজিটাল স্বাক্ষর যাচাই করে সমস্ত বার্তার সত্যতা পরীক্ষা করতে পারি।

তবে বেশিরভাগ বাস্তব-বিশ্বের ক্ষেত্রে, আমরা হয় আমাদের সংবাদদাতাকে ঘনিষ্ঠভাবে জানি না, অথবা নিরাপত্তার কারণে তাদের নিয়মিত তাদের ব্যক্তিগত/পাবলিক কী জোড়া পরিবর্তন করতে হতে পারে। এটি যাচাইকরণের একটি অতিরিক্ত স্তর এবং আকারে বিশ্বাসের জন্য কল করে সার্টিফিকেট, যাতে একটি সত্তার বিবরণ এবং তাদের সর্বজনীন কী থাকে।

প্রতিটি শংসাপত্র একটি অভিভাবক সর্বজনীন কী দ্বারা স্বাক্ষরিত হয়। আমরা সবসময় বিশ্বাস করি এমন একটি রুট সার্টিফিকেট অথরিটি (বা রুট CA) থাকার মাধ্যমে, আমরা ধারাবাহিক ডিজিটাল স্বাক্ষর ব্যবহার করে বিশ্বাসের একটি চেইন তৈরি করতে পারি।

উপবৃত্তাকার বক্ররেখা: পরবর্তী স্তরের পাবলিক কী ক্রিপ্টোগ্রাফি

উপবৃত্তাকার বক্ররেখা ক্রিপ্টোগ্রাফি (ECC) হল পাবলিক কী ক্রিপ্টোগ্রাফির একটি উপক্ষেত্র যা ক্রিপ্টোগ্রাফিক অ্যাপ্লিকেশনের জন্য উপবৃত্তাকার বক্ররেখা ব্যবহার করে, যেমন এনক্রিপশন বা স্বাক্ষর স্কিমগুলির জন্য।

বর্তমানে বোধগম্য গণিতের উপর ভিত্তি করে, ECC আগের পাবলিক কী ক্রিপ্টোগ্রাফি সিস্টেমের তুলনায় উল্লেখযোগ্যভাবে আরও নিরাপদ ভিত্তি প্রদান করে যেমন আরএসএ.

একই নিরাপত্তা স্তরের সাথে, ECC অন্যান্য অপ্রতিসম ক্রিপ্টোসিস্টেমের তুলনায় ছোট কী দৈর্ঘ্য জড়িত, যা এটিকে সীমিত সংস্থান সহ এমবেডেড সিস্টেমের জন্য একটি ভাল পছন্দ করে তোলে।

আপনি যদি আরও জানতে চান, এই নিবন্ধটি উপবৃত্তাকার বক্ররেখা ভালোভাবে বুঝতে সাহায্য করতে পারে।

একটি উপাদানের ক্রম g একটি গ্রুপের ডিফি-হেলম্যান কী বিনিময়ের একটি গুরুত্বপূর্ণ প্যারামিটার। যখন গ্রুপটি একটি উপবৃত্তাকার বক্ররেখা হয়, তখন সেই উপাদানটি একটি বিন্দু, এবং এর ক্রম হল এটির প্রাথমিক মানের চারপাশে লুপ করার আগে এটি কতবার যোগ করা যেতে পারে।

মনে রাখবেন যে এই সংযোজনটি বাস্তব সংখ্যার উপর আপনার স্বাভাবিক যোগফলের সাথে কিছুই করার নেই, তবে যোগ করার একই বৈশিষ্ট্য রয়েছে।

উপবৃত্তাকার বক্ররেখা ধরা যাক ই: y2 = এক্স3 +2x +3 মাঠের উপরে 𝔽97 উদাহরণ হিসেবে। একটি পৃথক ফাংশন হিসাবে, এটি নীচের চিত্রের বিন্দু দ্বারা প্রতিনিধিত্ব করা হয়। আমরা পয়েন্টে ফোকাস করব P =(3, 6) এবং এর সমস্ত গুণিতক।

সেটা আমরা 5 এর পর দেখতে পাই।P, আমরা শুরুতে ফিরে এসেছি এবং আমরা আগের মতো একই পয়েন্টে আঘাত করেছি। স্কেলারের মান যাই হোক না কেন P দ্বারা গুণ করা হয়, আমরা সর্বদা আমাদের 5 প্রাথমিক পয়েন্টগুলির একটিতে আঘাত করব।

এইভাবে আদেশ P হল 5, এবং এটি যে সাবগ্রুপ তৈরি করে তাতে ঠিক 5 পয়েন্ট থাকে। যদিও ক্রিপ্টোগ্রাফিক অ্যাপ্লিকেশনের জন্য, ক্রমটি 5 এর চেয়ে বড়, এলোমেলোতা বৃদ্ধি করে।

এটা সব ম্যাশ আপ: প্রমাণীকরণ সহ ECDH

একটি দুর্দান্ত কী এক্সচেঞ্জ প্রোটোকল তৈরি করতে আমাদের কাছে এখন প্রয়োজনীয় সমস্ত সরঞ্জাম রয়েছে: উপবৃত্তাকার কার্ভ ডিফি-হেলম্যান (ECDH).

ECDH হল একটি প্রমিত ক্রিপ্টোগ্রাফিক স্কিম যা ডিফি-হেলম্যান কী এক্সচেঞ্জ প্রয়োগ করে যা আমরা উপরে বর্ণিত, উপবৃত্তাকার কার্ভ ক্রিপ্টোগ্রাফি ব্যবহার করে কী জোড়া এবং ভাগ করা গোপনীয়তা তৈরি করে।

এটি একটি উপবৃত্তাকার বক্ররেখা এবং এর উৎপন্ন বিন্দু নির্বাচন করে শুরু হয়। তারপরে উভয় পক্ষ বিশ্বস্ত শংসাপত্র বিনিময় করে, যা তাদের নিজ নিজ পাবলিক কীগুলির সত্যতা যাচাই করতে দেয়। একবার প্রমাণীকরণ হয়ে গেলে, তারা একটি ভাগ করা গোপন k তৈরি করতে পারে যা হিসাবে গণনা করা হয়:

k = dA । dB । জি

dA: অ্যালিসের ব্যক্তিগত কী

dB: ববের ব্যক্তিগত কী

জি: ইসি পয়েন্ট

অর্জন করতে ফরোয়ার্ড গোপনীয়তা সম্পত্তি, অ্যালিস এবং বব উভয়ের কীগুলির জোড়া ক্ষণস্থায়ী হওয়া উচিত, অর্থাৎ তারা ঘটনাস্থলেই তৈরি হয় এবং প্রোটোকলের একক সম্পাদনের জন্য ব্যবহৃত হয়। আমরা একটি উপবৃত্তাকার কার্ভ ডিফি-হেলম্যান ইফেমেরাল (ECDHE) সম্পর্কে কথা বলি। এই পরিস্থিতিতে, ক্ষণস্থায়ী কীগুলি ডিভাইসের স্ট্যাটিক কী এবং HSMs উভয় দ্বারা স্বাক্ষরিত, কীগুলির একটি শক্তিশালী প্রমাণীকরণ সক্ষম করে। এমনকি যদি স্ট্যাটিক কীগুলিতে অননুমোদিত অ্যাক্সেস ভবিষ্যতে ঘটতে থাকে, তবে এটি ক্ষণস্থায়ী কীগুলির দ্বারা সুরক্ষিত এক্সচেঞ্জগুলির জন্য ডিক্রিপশন ক্ষমতা প্রদান করবে না।

অধিকন্তু, আমরা সুরক্ষিত চ্যানেলের মধ্যে ডিভাইসগুলির স্ট্যাটিক কীগুলিকে গোপন করে প্রোটোকলের একটি উল্লেখযোগ্য বর্ধন প্রয়োগ করেছি৷ এই সতর্কতামূলক ব্যবস্থা আক্রমণকারীদের ডিভাইসের স্ট্যাটিক শংসাপত্রে দৃশ্যমানতা পেতে বাধা দেয়, যার ফলে, ব্যাকআপ/পুনরুদ্ধার অপারেশনের সময় ব্যবহৃত অনন্য শনাক্তকারীর ফাঁস হতে পারে।

লেজার রিকভারে ফিরে যান: একটি বীজের যাত্রা

ঠিক আছে, এক মিনিটের জন্য বিরতি দেওয়ার সময়।

আমরা নিরাপত্তা এবং গণিত উভয়ের সাথে সম্পর্কিত অনেকগুলি বিষয় কভার করেছি, এবং ফলাফল হল যে কোনও অনিরাপদ নেটওয়ার্কে নিরাপদে যোগাযোগ করার জন্য একটি প্রোটোকল। এখন পর্যন্ত আমরা যা দেখেছি তার সংক্ষিপ্ত বিবরণ দেওয়া যাক:

দুটি সত্তা একটি সম্মত হয়ে একটি অনিরাপদ চ্যানেলে নিরাপদ যোগাযোগ করতে পারে অনন্য গোপন কে ধন্যবাদ ইসিডিই, যা ব্যবহার করে ডিফি-হেলম্যান কী চুক্তি প্রোটোকলের একটি বাস্তবায়ন ক্ষণস্থায়ী কী সামনের গোপনীয়তা রক্ষা করতে। প্রতিটি সত্তা সক্ষম সত্যতা যাচাই করুন তাদের সংবাদদাতার একটি প্রাথমিক ধন্যবাদ শংসাপত্র যাচাইকরণ.

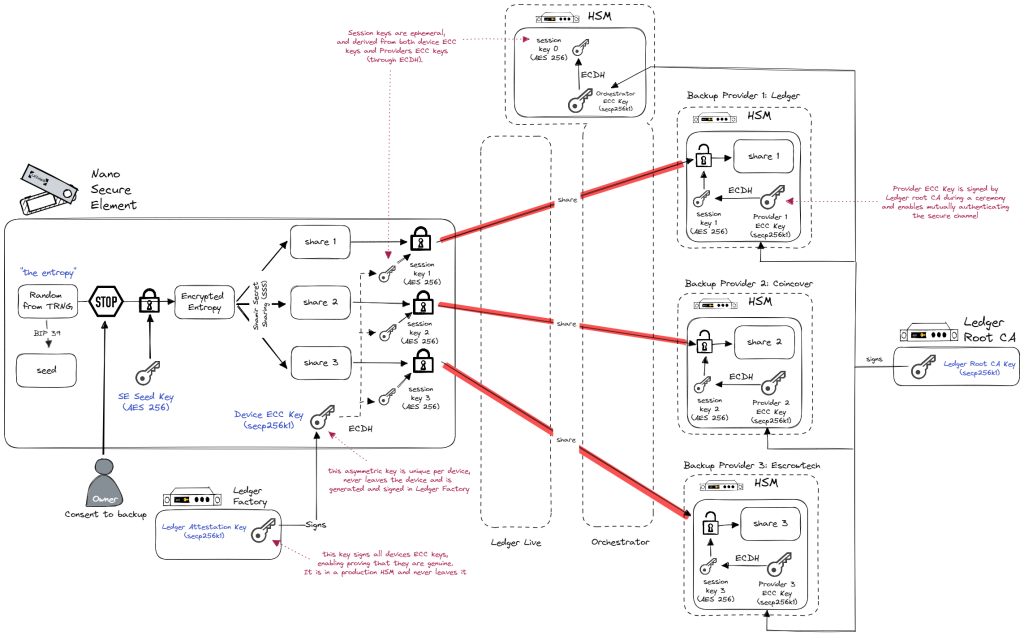

লেজার রিকভারের ক্ষেত্রে, আমরা সিকিউর চ্যানেল প্রোটোকল ব্যবহার করে চারটি সুরক্ষিত চ্যানেল প্রতিষ্ঠা করেছি। এই চ্যানেলগুলি ডিভাইসটিকে প্রতিটি ব্যাকআপ প্রদানকারী এবং অর্কেস্ট্রেটরের সাথে সংযুক্ত করে, যার সবকটিই হার্ডওয়্যার সিকিউরিটি মডিউল (এইচএসএম) দিয়ে সজ্জিত।

প্রতিটি অভিনেতা তার ব্যক্তিগত শংসাপত্র ধরে রাখে, একটি লেজার শংসাপত্র দ্বারা স্বাক্ষরিত যা ট্রাস্ট চেইনের মূল হিসাবে কাজ করে। যখন ব্যবহারকারীর ডিভাইসটি প্রথমে অর্কেস্ট্রেটরের কাছে একটি ব্যাকআপ সঞ্চালনের উদ্দেশ্য প্রেরণ করে, তখন এটি একটি প্রমাণীকৃত ECDHE শুরু করে৷ এগুলোর অধীনে mTLS সেশনে, অর্কেস্ট্রেটর তথ্য প্রেরণ করে যা ভবিষ্যতে সুরক্ষিত চ্যানেলগুলিকে ব্যবহারকারীর নির্দিষ্ট ব্যাকআপ অনুরোধের সাথে সংযুক্ত করবে, সাথে ব্যবহারকারীর পরিচয় যা পরবর্তীতে বীজ পুনরুদ্ধার করার সময় বৈধতার জন্য অনুরোধ করা হবে।

আমরা যতই এটি এড়াতে চেষ্টা করি, সার্ভারে গোপনীয়তা সংরক্ষণ এবং প্রক্রিয়া করার জন্য এটি অনেক সময় প্রয়োজন হয়। এটি সার্ভারের সুরক্ষার জন্য ঝুঁকিপূর্ণ হতে পারে এবং তাদের অ্যাক্সেস একটি অ-তুচ্ছ কাজ। এই ঝুঁকি প্রশমিত করার জন্য, কোম্পানি এবং শিল্প যে নিরাপত্তা ব্যবহারকে মূল্য দেয় হার্ডওয়্যার সুরক্ষা মডিউল. এগুলি বিশেষায়িত হার্ডওয়্যার যা ক্রিপ্টোগ্রাফিক কীগুলিকে রক্ষা করে এবং ক্রিপ্টোগ্রাফিক প্রক্রিয়াকরণ সরবরাহ করে। আমরা এই ব্লগ সিরিজের পরবর্তী অংশগুলিতে HSMs সম্পর্কে আরও কথা বলব।

পুরো অপারেশনের সবচেয়ে গুরুত্বপূর্ণ অংশটি শেষ পর্যন্ত সম্পাদন করার জন্য সবকিছু প্রস্তুত: ব্যবহারকারীর বীজ তিনটি শেয়ার প্রেরণ.

আবার, আমরা নতুন সুরক্ষিত চ্যানেল তৈরি করি, কিন্তু এবার ব্যবহারকারীর লেজার ডিভাইস এবং ব্যাকআপ প্রদানকারীদের HSM-এর মধ্যে সরাসরি. বীজ শেয়ারগুলি একটি এন্ড-টু-এন্ড এনক্রিপ্ট করা চ্যানেলে তাদের স্টোরেজের চূড়ান্ত জায়গায় প্রেরণ করা হয়, যখন নিশ্চিত করে যে তারা সঠিক গন্তব্যে পৌঁছেছে (এখানেই পেডারসেন সিক্রেট শেয়ারিং-এর যাচাইযোগ্যতা প্রবর্তিত হয়েছে। অংশ 1 দরকারী).

ব্যবহারকারীর ডিভাইস একের পর এক ব্যাকআপ প্রদানকারীদের এইচএসএমগুলিকে প্রমাণীকরণ করে এবং ব্যাকআপ প্রদানকারীরা জানে যে তারা অনন্য অফিসিয়াল লেজার ডিভাইসের সাথে বিনিময় করছে যা এই নির্দিষ্ট ব্যাকআপ অনুরোধটি শুরু করেছে।

ব্যবহারকারীর ডিভাইস এবং ব্যাকআপ প্রদানকারীদের এইচএসএম ব্যতীত কেউ কখনও এই পারস্পরিক-প্রমাণিত সুরক্ষিত চ্যানেলের সিমেট্রিক কীগুলির দ্বারা এনক্রিপ্ট করা বীজগুলি দেখতে পায় না, এমনকি অর্কেস্ট্রেটরও নয়৷

নিরাপদে প্রাপ্তি... এবং সংরক্ষিত?

এই অংশে, আমরা বেশ কিছু নতুন ধারণা চালু করেছি, যার মধ্যে বেশ কিছু প্রযুক্তিগত। বিনিময়ের গোপনীয়তা এবং অখণ্ডতার গ্যারান্টি দেয় এমন একটি সুরক্ষিত ট্রান্সমিশন প্রতিষ্ঠা করতে এই ধারণাগুলির প্রতিটির প্রয়োজন। নেটওয়ার্কের নিরাপত্তা নির্বিশেষে, আমরা এখন আমাদের গোপন শেয়ার পাঠাতে পারি ভয় ছাড়াই যে সেগুলির সাথে হস্তক্ষেপ বা বাধা দেওয়া হতে পারে. যে বেশ আপগ্রেড!

পুরো প্রক্রিয়াটি আপনার লেজার হার্ডওয়্যার ডিভাইস এবং প্রতিটি ব্যাকআপ প্রদানকারীর মালিকানাধীন HSM-এর আকারে সাউন্ড ক্রিপ্টোগ্রাফি এবং সুরক্ষিত হার্ডওয়্যার দ্বারা সমর্থিত।

এটা এখন বীজ শেয়ার পুনরুদ্ধারের দিকে এগিয়ে যাওয়ার সময়! আমাদের যা করতে হবে তা হল ব্যাকআপ প্রদানকারীদের তাদের অবকাঠামোতে যে শেয়ারগুলি সঞ্চয় করছে তা আমাদের ফেরত পাঠাতে বলুন...

কিন্তু অপেক্ষা করুন: তারা ঠিক কিভাবে এই অত্যন্ত সংবেদনশীল তথ্য সংরক্ষণ করছে? আমাদের কাছে সবচেয়ে সুরক্ষিত যোগাযোগের মাধ্যম থাকলে এটি আমাদের কোন উপকার করবে না, কিন্তু আমাদের ব্যাকআপ প্রদানকারীরা কেবলমাত্র শেয়ারগুলিকে সরলপাঠে রেখেছিল, চুরি হওয়ার জন্য ভিক্ষা করছিল।

সুতরাং আমরা পুনরুদ্ধারের কথা বলার আগে - আমরা সেখানে পৌঁছব, আমি কথা দিচ্ছি! -, বিশ্রামে আমাদের বীজ শেয়ারের নিরাপত্তা নিয়ে আলোচনা করার জন্য পার্ট 3-এ আমাদের একটি দ্রুত চক্কর নিতে হবে। সাথে থাকুন!

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- PlatoData.Network উল্লম্ব জেনারেটিভ Ai. নিজেকে ক্ষমতায়িত করুন। এখানে প্রবেশ করুন.

- প্লেটোএআইস্ট্রিম। Web3 ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- প্লেটোইএসজি। মোটরগাড়ি / ইভি, কার্বন, ক্লিনটেক, শক্তি, পরিবেশ সৌর, বর্জ্য ব্যবস্থাপনা. এখানে প্রবেশ করুন.

- ব্লকঅফসেট। পরিবেশগত অফসেট মালিকানার আধুনিকীকরণ। এখানে প্রবেশ করুন.

- উত্স: https://www.ledger.com/blog/part-2-genesis-of-ledger-recover-securely-distributing-the-shares

- : আছে

- : হয়

- :না

- :কোথায়

- $ ইউপি

- 13

- 32

- 7

- a

- সক্ষম

- সম্পর্কে

- উপরে

- সমর্থন দিন

- প্রবেশ

- অর্জন করা

- স্বীকার করা

- কাজ

- যোগ

- যোগ

- অতিরিক্ত

- ঠিকানাগুলি

- পর

- আবার

- সম্মত

- চুক্তি

- এলিস

- সব

- অনুমতি

- অনুমতি

- বরাবর

- এছাড়াও

- রদবদল করা

- সর্বদা

- an

- এবং

- এবং অবকাঠামো

- কোন

- যে কেউ

- কিছু

- অ্যাপ্লিকেশন

- অভিগমন

- রয়েছি

- কাছাকাছি

- AS

- অনুমান

- At

- অনুমোদিত

- প্রমাণীকরণ করে

- প্রমাণীকরণ

- সত্যতা

- কর্তৃত্ব

- এড়াতে

- দূরে

- পিছনে

- সাহায্যপ্রাপ্ত

- ব্যাকআপ

- ভিত্তি

- ভিত্তি

- BE

- হয়ে

- হয়েছে

- আগে

- শুরু

- হচ্ছে

- বিশ্বাসী

- নিচে

- ব্যতীত

- উত্তম

- মধ্যে

- বড়

- বিট

- ব্লকচেইন

- ব্লগ

- দোলক

- উভয়

- বক্স

- ভবন

- কিন্তু

- by

- CA

- নামক

- কল

- মাংস

- CAN

- না পারেন

- ক্ষমতা

- কেস

- মামলা

- শংসাপত্র

- শংসাপত্র কর্তৃপক্ষ

- সার্টিফিকেট

- চেন

- পরিবর্তন

- চ্যানেল

- চ্যানেল

- চেক

- পছন্দ

- কয়েন

- আসে

- সাধারণভাবে

- যোগাযোগ

- যোগাযোগ

- যোগাযোগমন্ত্রী

- কোম্পানি

- তুলনা

- বাধ্যকারী

- জটিলতা

- আপস

- গনা

- ধারণা

- গোপনীয়তা

- সংযোগ করা

- গঠিত

- ধারণ

- বিষয়বস্তু

- ঠিক

- অনুরূপ

- পারা

- পথ

- আবৃত

- সৃষ্টি

- সংকটপূর্ণ

- ক্রিপ্টোগ্রাফিক

- ক্রিপ্টোগ্রাফি

- এখন

- বাঁক

- সাইবার নিরাপত্তা

- উপাত্ত

- তথ্য বিনিময়

- সংজ্ঞায়িত

- প্রদান করা

- নির্ভর করে

- বর্ণিত

- বিবরণ

- নকশা

- গন্তব্য

- বিস্তারিত

- যন্ত্র

- ডিভাইস

- খনন করা

- ডিজিটাল

- প্রকাশ করা

- আলোচনা করা

- আলোচনা

- স্বতন্ত্র

- বিতরণ করা

- বিভাজক

- বিতরণ

- do

- দলিল

- না

- dr

- স্বপক্ষে

- সময়

- e

- প্রতি

- পূর্বে

- EC

- পারেন

- উপাদান

- উপবৃত্তাকার

- এম্বেড করা

- সক্রিয়

- এনক্রিপ্ট করা

- এনক্রিপশন

- সর্বশেষ সীমা

- বৃদ্ধি

- নিশ্চিত করা

- সত্ত্বা

- সত্তা

- সজ্জিত

- সমতুল্য

- স্থাপন করা

- প্রতিষ্ঠিত

- থার (eth)

- ইভ

- এমন কি

- কখনো

- ঠিক

- উদাহরণ

- চমত্কার

- বিনিময়

- বিনিময়

- এক্সচেঞ্জ

- বিনিময়

- এক্সিকিউট

- ফাঁসি

- ব্যাখ্যা করা

- অন্বেষণ করুণ

- অতিরিক্ত

- এ পর্যন্ত

- ভয়

- ক্ষেত্র

- ব্যক্তিত্ব

- চূড়ান্ত

- পরিশেষে

- আবিষ্কার

- শেষ

- প্রথম

- কেন্দ্রবিন্দু

- অনুসরণ

- জন্য

- ফর্ম

- বের

- অগ্রবর্তী

- ভিত

- চার

- থেকে

- ক্রিয়া

- ভবিষ্যৎ

- সংগ্রহ করা

- উত্পাদন করা

- উত্পন্ন

- উত্পন্ন

- উৎপাদিত

- জনন

- পাওয়া

- GIF

- দাও

- প্রদত্ত

- আভাস

- লক্ষ্য

- ভাল

- প্রদান

- মহান

- গ্রুপ

- জামিন

- নিশ্চিত

- গ্যারান্টী

- ছিল

- হাত

- হাত

- কঠিন

- কঠিনতর

- হার্ডওয়্যারের

- হার্ডওয়্যার ডিভাইস

- হার্ডওয়্যার সুরক্ষা

- আছে

- জমিদারি

- he

- সাহায্য

- তার

- তাকে

- তার

- আঘাত

- রাখা

- ঝুলিতে

- ঘর

- কিভাবে

- কিভাবে

- যাহোক

- HTTPS দ্বারা

- বেড়া-ডিঙ্গান দৌড়

- i

- সনাক্তকারী

- পরিচয়

- if

- বাস্তবায়ন

- বাস্তবায়িত

- সরঁজাম

- গুরুত্বপূর্ণ

- in

- ক্রমবর্ধমান

- শিল্প

- কুখ্যাত

- তথ্য

- পরিকাঠামো

- মজ্জাগতভাবে

- প্রারম্ভিক

- আরম্ভ করা

- প্রবর্তিত

- initiates

- নিরাপত্তাহীন

- পরিবর্তে

- অখণ্ডতা

- উদ্দেশ্য

- মিথষ্ক্রিয়া

- মধ্যবর্তী

- মধ্যে

- প্রবর্তন করা

- উপস্থাপিত

- জড়িত করা

- সমস্যা

- IT

- এর

- নিজেই

- মাত্র

- পালন

- চাবি

- কী

- জানা

- পরিচিত

- গত

- পরে

- স্তর

- নেতৃত্ব

- লিকস

- খতিয়ান

- বাম

- উচ্চতা

- ওঠানামায়

- উপজীব্য

- মত

- সীমাবদ্ধতা

- সীমিত

- অবস্থান

- লক

- লক্স

- দীর্ঘ

- দীর্ঘ মেয়াদী

- আর

- সৌন্দর্য

- অনেক

- তৈরি করে

- অনেক

- গাণিতিক

- গাণিতিকভাবে

- অংক

- ব্যাপার

- সর্বোচ্চ প্রস্থ

- মে..

- মাপ

- পদ্ধতি

- সম্মেলন

- বার্তা

- বার্তা

- পদ্ধতি

- মিনিট

- প্রশমিত করা

- আধুনিক

- মডিউল

- অধিক

- সেতু

- পদক্ষেপ

- অনেক

- বহু

- বহুগুণে

- প্রয়োজন

- নেটওয়ার্ক

- না

- নতুন

- পরবর্তী

- না।

- স্মরণীয়

- কিছু না

- উপন্যাস

- এখন

- সংখ্যা

- সংখ্যার

- বাদামের খোলা

- উপগমন

- সুস্পষ্ট

- ঘটা

- of

- কর্মকর্তা

- পুরোনো

- on

- হাতেনাতে

- একদা

- ONE

- কেবল

- অপারেশন

- অপারেশনস

- or

- ক্রম

- আদি

- মূল

- অন্যান্য

- অন্যভাবে

- আমাদের

- বাইরে

- শেষ

- নিজের

- মালিক হয়েছেন

- মালিকানা

- প্যাকেট

- যুগল

- জোড়া

- স্থিতিমাপ

- অংশ

- বিশেষ

- দলগুলোর

- যন্ত্রাংশ

- পার্টি

- বিরতি

- সম্পাদন করা

- সম্পাদিত

- করণ

- ব্যক্তি

- ব্যক্তিগত

- সংক্রান্ত

- জায়গা

- বাদ্য

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- বিন্দু

- পয়েন্ট

- ডাক

- ক্ষমতাশালী

- প্রতিরোধ

- প্রথম

- গোপনীয়তা

- ব্যক্তিগত

- ব্যক্তিগত কী

- সমস্যা

- প্রক্রিয়া

- প্রক্রিয়াজাতকরণ

- উৎপাদন করা

- সঠিকভাবে

- বৈশিষ্ট্য

- সম্পত্তি

- রক্ষা করা

- রক্ষিত

- রক্ষা

- প্রোটোকল

- প্রমাণ করা

- প্রদান

- প্রদানকারী

- প্রদানকারীর

- উপলব্ধ

- প্রকাশ্য

- পাবলিক কী

- সর্বজনীন কী

- উদ্দেশ্য

- রাখে

- প্রশ্ন

- দ্রুত

- এলোমেলো

- যদৃচ্ছতা

- পৌঁছনো

- প্রস্তুত

- বাস্তব

- বাস্তব জগতে

- সত্যিই

- কারণে

- পায়

- প্রাপকদের

- উদ্ধার করুন

- পুনরুদ্ধার

- আরোগ্য

- উল্লেখ করা

- তথাপি

- নিয়মিতভাবে

- অপসারণ

- প্রতিনিধিত্ব

- অনুরোধ

- অনুরোধ

- প্রয়োজনীয়

- Resources

- নিজ নিজ

- বিশ্রাম

- প্রত্যর্পণ করা

- ফল

- অধিকার

- ঝুঁকি

- ঝুঁকিপূর্ণ

- শিকড়

- নিরাপদ

- নিরাপদে

- নিরাপত্তা

- একই

- দৃশ্যকল্প

- পরিকল্পনা

- স্কিম

- দ্বিতীয়

- গোপন

- বিভাগে

- নিরাপদ

- নিরাপদে

- সুরক্ষিত

- নিরাপত্তা

- দেখ

- বীজ

- দেখা

- নির্বাচন

- পাঠান

- পাঠানোর

- পাঠায়

- সংবেদনশীল

- প্রেরিত

- ক্রম

- সেবা

- সেশন

- বিভিন্ন

- শেয়ার

- ভাগ

- শেয়ারগুলি

- শেয়ারিং

- সে

- উচিত

- স্বাক্ষর

- সাইন ইন

- উল্লেখযোগ্যভাবে

- অনুরূপ

- কেবল

- একক

- ক্ষুদ্রতর

- So

- যতদূর

- সমাধান

- solves

- কিছু

- শব্দ

- বিশেষজ্ঞ

- নির্দিষ্ট

- নিদিষ্ট

- অকুস্থল

- ব্রিদিং

- শুরু

- শুরু হচ্ছে

- শুরু

- থাকা

- প্রারম্ভিক ব্যবহারের নির্দেশাবলী

- উত্তরী

- অপহৃত

- স্টোরেজ

- দোকান

- সঞ্চিত

- শক্তিশালী

- অধ্যয়ন

- এমন

- সংক্ষিপ্ত করা

- বিনিময়

- সিস্টেম

- গ্রহণ করা

- আলাপ

- কার্য

- কারিগরী

- চেয়ে

- ধন্যবাদ

- যে

- সার্জারির

- ভবিষ্যৎ

- তথ্য

- তাদের

- তাহাদিগকে

- তারপর

- তত্ত্ব

- সেখানে।

- এইগুলো

- তারা

- এই

- পুঙ্খানুপুঙ্খভাবে

- যদিও?

- তিন

- দ্বারা

- এইভাবে

- টাই

- সময়

- বার

- থেকে

- টোকেন

- টুল

- টুলবক্স

- সরঞ্জাম

- বিষয়

- টপিক

- স্থানান্তরিত হচ্ছে

- আস্থা

- বিশ্বস্ত

- চেষ্টা

- চালু

- দুই

- পরিণামে

- অক্ষম

- উন্মোচন

- অধীনে

- বোঝা

- বোঝা

- অনন্য

- us

- ব্যবহার

- ব্যবহৃত

- ব্যবহারসমূহ

- ব্যবহার

- সাধারণত

- ব্যবহার

- বৈধতা

- মূল্য

- প্রতিপাদ্য

- প্রতিপাদন

- যাচাই

- যাচাই

- খুব

- দৃষ্টিপাত

- অপেক্ষা করুন

- প্রয়োজন

- চায়

- ছিল

- উপায়..

- উপায়

- we

- ওয়েব

- সুপরিচিত

- ছিল

- কি

- কখন

- যখনই

- যে

- যখন

- হু

- সমগ্র

- কেন

- উইকিপিডিয়া

- ইচ্ছা

- সঙ্গে

- মধ্যে

- ছাড়া

- শব্দ

- হয়া যাই ?

- বিশ্ব

- would

- আপনি

- আপনার

- নিজেকে

- zephyrnet