لقد نما تصميم SoC للأمان وتطور مع مرور الوقت لمعالجة العديد من مصادر التهديد المحتملة. نشأت العديد من الإجراءات المضادة للتعامل مع الطرق التي يمكن للمتسللين من خلالها التحكم في الأنظمة من خلال عيوب تصميم البرامج أو الأجهزة. النتائج هي أشياء مثل تحسين مولدات الأرقام العشوائية، وتخزين المفاتيح الآمنة، والتشفير، وحماية الذاكرة. كما أضافت SoCs وحدات أمان الأجهزة، وسلسلة التمهيد الآمنة، والمعالجات المميزة المخصصة، وما إلى ذلك. ومع ذلك، غالبًا ما يتم التغاضي عن إحدى طرق الهجوم - هجمات القنوات الجانبية. ربما يرجع ذلك إلى أنه تم التقليل من خطورة وصعوبة مثل هذه الهجمات.

في ندوة عبر الإنترنت قادمة، يقدم تيم رامسديل، الرئيس التنفيذي لشركة Agile Analog، نظرة رصينة على التهديد الناجم عن هجمات القنوات الجانبية على SoCs. الندوة عبر الويب بعنوان "لماذا يجب أن أهتم بهجمات القنوات الجانبية على شركة نفط الجنوب الخاصة بي؟" لا يوضح ذلك فقط أنهم يشكلون تهديدًا أكبر مما يُعتقد في كثير من الأحيان، ولكنه يقدم أيضًا حلاً فعالاً للمشكلة.

ما عليك سوى إلقاء نظرة على YouTube للعثور على العروض التقديمية التي تم تقديمها في أحداث Defcon والتي توضح مدى تعرض أجهزة SoC أو Apple Airtags أو ARM Trustzone-M المستندة إلى RISC-V لهجمات الخلل. أول ما يتبادر إلى ذهنك هو أن هذا قد يتم من خلال توقيت محظوظ يتم تحقيقه من خلال لمس الأسلاك العارية، أو الضغط على زر عشوائيًا، أو يتطلب مختبرًا للطب الشرعي مجهزًا بالكامل. إذا كان الأمر كذلك، فإن التهديد سيكون في حده الأدنى لدرجة أنه قد يكون من الممكن تجاهله. يشير تيم إلى أن هناك مجموعة أدوات مفتوحة المصدر متاحة من Mouser لأتمتة هذه الهجمات وجعلها منهجية. تأتي هذه المجموعة مع معالج دقيق وواجهة مستخدم سهلة الاستخدام، وهي قادرة على شن هجمات على مدار الساعة والطاقة.

تشرح الندوة عبر الإنترنت كيف يمكن تنفيذ هذه الهجمات ولماذا تمثل تهديدًا أكبر مما قد تعتقد. تخيل، إذا كان بإمكان أحد المهاجمين في جهازك قلب حالة أي سجل واحد بشكل عشوائي - مثل بت الأمان؟ لنفترض أن نتيجة المجموع الاختباري لـ BootROM يمكن أن تكون تالفة؟ يمكن أن يؤدي تباين إشارات الجهد والساعة لفترات زمنية قصيرة للغاية إلى حدوث تغييرات غير قابلة للاكتشاف في الحالة مما يؤدي إلى الوصول مما قد يسمح بتشغيل تعليمات برمجية ضارة في الوضع المميز.

بالإضافة إلى ذلك، فإن الوصول المكتسب من خلال هذه التقنيات يمكن أن يسمح للمتسللين باستكشاف نقاط الضعف الأخرى في نظامك. ومن خلال المعرفة المكتسبة من خلال هجوم قناة جانبية لمرة واحدة، يمكن اكتشاف ثغرات متكررة بسهولة أكبر - وهي لا تتطلب اتصالاً مباشرًا بالجهاز المستهدف. كما أن أجهزة إنترنت الأشياء معرضة للخطر بشكل خاص، لأنها متصلة وغالبًا ما تتعرض للاتصال الجسدي.

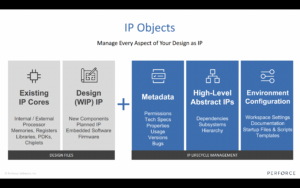

قامت Agile Analog بتطوير حل لاكتشاف هجمات القنوات الجانبية. لديهم مجموعات من أجهزة الاستشعار القادرة على اكتشاف أنواع التأثيرات التي تحدث عند العبث بالساعات أو دبابيس الطاقة. تحتوي كتل الحماية من هجوم القناة الجانبية الخاصة بها على LDO داخلي ومولدات ساعة لضمان قدرتها على العمل أثناء الهجمات. من السهل دمج منطق التحكم والتحليل والمراقبة مع وحدات أمان SoC.

خلال الندوة عبر الإنترنت، يشرح تيم تفاصيل كيف يمكن للحل الخاص بهم مراقبة الهجمات أو حتى محاولات الهجمات والإبلاغ عنها. يمكن أن يشمل ذلك الهجمات التي تحدث في سلسلة التوريد قبل إضافة الجهاز إلى النظام النهائي. تعد هذه الندوة عبر الويب غنية بالمعلومات وتوفر معلومات مفيدة حول تعزيز أمان SoC. إذا كنت ترغب في مشاهدة بث الندوة عبر الإنترنت، فسيكون يوم الخميس 28 أكتوبرth الساعة 9 صباحًا بتوقيت المحيط الهادئ الصيفي. ويمكنك هنا التسجيل مجاناً باستخدام هذا الرابط.

شارك هذا المنشور عبر: المصدر: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- الوصول

- تحليل

- تفاح

- ARM

- الهجمات

- قطعة

- يهمني

- سبب

- الرئيس التنفيذي

- الكود

- التشفير

- صفقة

- تصميم

- الأجهزة

- اكتشف

- الطُرق الفعّالة

- إلخ

- أحداث

- استغلال

- الاسم الأول

- العيوب

- مجانًا

- قراصنة

- أجهزة التبخير

- هنا

- كيفية

- HTTPS

- معلومات

- قام المحفل

- أجهزة IOT

- IT

- القفل

- عدة

- المعرفة

- قيادة

- LINK

- مراقبة

- عروض

- جاكيت

- المصدر المفتوح

- أخرى

- مادي

- قوة

- العروض

- الحماية

- تقرير

- النتائج

- المخاطرة

- تشغيل

- أمن

- أجهزة الاستشعار

- قصير

- So

- تطبيقات الكمبيوتر

- الولايه او المحافظه

- تخزين

- تزويد

- سلسلة التوريد

- نظام

- أنظمة

- تقنيات

- الوقت

- ui

- الضعيفة

- شاهد

- الويبينار

- موقع YouTube