تتصارع شركات تصنيع أشباه الموصلات مع كيفية تأمين سلسلة توريد عالمية عالية التخصص ومتنوعة، خاصة مع تزايد قيمة حقوق الملكية الفكرية الخاصة بها واعتمادها على البرمجيات - إلى جانب تعقيد المهاجمين ومواردهم.

عندما توجد منهجيات ومعايير للأمن، فإنها غالبًا ما تكون مربكة ومرهقة وغير كاملة. هناك الكثير من الثغرات، وخاصة بين بعض الموردين الصغار للملكية الفكرية والمعدات والمواد، حيث يظل الأمن بدائيا في أحسن الأحوال. ويرجع ذلك جزئيًا إلى حقيقة أنه في الماضي، كان الكثير من التركيز ينصب على نقاط الضعف في الرقائق وصانعي الرقائق. ولكن هناك مستوى مرتفع على نحو متزايد من الاعتماد المتبادل بين الشركات في صناعة أشباه الموصلات، ويتزايد عدد التفاعلات مع زيادة التعقيد ومع تزايد عدم تجانس تصميمات الرقائق. الحلقة الأضعف تعرض سلسلة التوريد بأكملها للخطر، وتشير التقديرات إلى أن أكثر من 50% من التهديدات الأمنية مقدمة من الموردين.

يعد التصنيع هدفًا عالي القيمة بشكل خاص، حيث يمكن استخدام البيانات المسروقة لبدء المنافسة في مجال التكنولوجيا المعقدة للغاية. حتى عندما يتم حظر الهجمات بنجاح، فإن أي انتهاكات أو اختراقات يقوم بها المهاجمون يمكن أن تزيد من أوقات التسليم، وتضيف تكاليف التحقيق في سبب الانتهاك والمعالجة المطلوبة. كما أنها تسبب إحراجًا لضحايا تلك الهجمات، الذين يحتاجون إلى أن يشرحوا للعملاء والمنظمين الخطأ الذي حدث، ومتى حدث، وما هو الإجراء الذي تم اتخاذه، إن وجد.

تدرك الصناعة جيدًا مشهد التهديدات الآخذ في الاتساع. كان التعاون موضوعًا رئيسيًا في منتدى الأمن السيبراني خلال مؤتمر SEMICON West لهذا العام. أشار رؤساء الأمن في Intel وTSMC وApplied Materials وASML وLam Research وPeer Group إلى الحاجة إلى تأمين التفاعلات بين أصحاب المصلحة في الصناعة، بالإضافة إلى معايير وعمليات الأمان التي تمنع اختراق البيانات وتسربها - ولكن دون جعل الأمن كذلك. مرهقة لأنها تعترض طريق ممارسة الأعمال التجارية.

لا يزال الأمن يمثل تحديًا لكل جانب من جوانب التكنولوجيا، ويصبح أكثر صعوبة مع اتصال المزيد من العمليات والمعدات بالإنترنت وبعضها البعض. لا يوجد أمن مثالي، ولا يوجد حل واحد يكفي. الأمن الجيد هو عملية، ويتطلب موقفًا آمنًا حسب التصميم، بالإضافة إلى المرونة في جميع أنحاء سلسلة التوريد. ومع ظهور نقاط الضعف، يجب تقييمها ومعالجتها.

في SEMICON، أشار العديد من كبار مسؤولي أمن المعلومات (CISOs) إلى أن حوالي 60% إلى 90% من المشكلات الأمنية المؤثرة تم تقديمها من قبل المورد.

نقاط الضعف، العوائق، الحلول

يمكن أن يكون للانتهاكات الناجحة آثار واسعة النطاق. يمكنها تأخير الشحنات، وتسرب عنوان IP، والتسبب في توقف العمليات. كما أنها يمكن أن تؤدي إلى منتجات مصابة وتؤثر على العلامة التجارية للشركة.

ولم تؤدي مشاركة البيانات في السحابة أو بوسائل أخرى، والاعتماد السريع للتصنيع الذكي، إلا إلى زيادة الوعي بالمخاطر. جون آهن، نائب الرئيس لقسم تكنولوجيا المعلومات في امكور تكنولوجى تلخيص الثغرات الأمنية التي يجب مراعاتها:

- نقاط الضعف في الاتصال: تعتمد تقنيات التصنيع الذكية على إمكانية الاتصال لأداء الوظائف، ولكن هذا قد يؤدي أيضًا إلى ظهور نقاط ضعف. يحاول المتسللون الوصول إلى الأنظمة الحساسة من خلال اتصالات الشبكة غير الآمنة.

- خروقات البيانات: يمكن أن يؤدي الاستخدام المتزايد للأجهزة المتصلة ومشاركة البيانات إلى زيادة خطر اختراق البيانات. إذا لم يتم تأمين البيانات الحساسة بشكل صحيح، فيمكن الوصول إليها من قبل مستخدمين غير مصرح لهم.

- الأمن المادي: ومع تحول المصانع إلى نظام آلي أكثر، أصبح الأمن المادي ذا أهمية متزايدة. قد يؤدي الوصول غير المصرح به إلى أرضية المصنع إلى تلف المعدات أو سرقتها.

- تهديدات من الداخل: يمكن للموظفين الذين لديهم إمكانية الوصول إلى الأنظمة والبيانات الحساسة أن يشكلوا خطرًا أمنيًا إذا شاركوا في أنشطة ضارة أو تعرضوا الأمن للخطر عن غير قصد من خلال خطأ بشري.

يمكن أن تأتي التهديدات من اتجاهات عديدة، ويمكن أن تستهدف كل شيء بدءًا من تكنولوجيا المعلومات إلى المرافق ووصولاً إلى التكنولوجيا التشغيلية.

روبرت ايفسترأشار، كبير مستشاري مشاركة أشباه الموصلات في المعهد الوطني للمعايير والتكنولوجيا (NIST)، في وصفه للتكنولوجيا التشغيلية إلى أن المصنعين وسلاسل التوريد الخاصة بهم يعتمدون بشكل متزايد على مجموعة واسعة من الأنظمة والأجهزة القابلة للبرمجة التي تتفاعل مع البيئة المادية. ويشمل ذلك أنظمة التحكم الصناعية وأنظمة إدارة المباني.

وفي الوقت نفسه، تشمل المرافق أكثر من مجرد مبنى. "وقال جيمس تو، رئيس أمن معلومات الشركات في TSMC: “نحن نتحدث عن أمن المرافق لأنه لا يمكن للآلة أن تعمل بدون الطاقة والمواد الكيميائية والغازات، وكذلك إدارة عمليات النفايات”. "يعد أمن المرافق أمرًا بالغ الأهمية يجب الوفاء به لأنه يمثل مشكلة تتعلق بالسلامة. نحن نركز على مزيج من أمن المنشأة وأمن البنية التحتية.

يتفق الآخرون. وقال آهن من شركة أمكور: "لمعالجة هذه الثغرات الأمنية يمكن اتخاذ عدة خطوات، مثل إجراء تقييمات المخاطر، وتدريب الموظفين، وتنفيذ تدابير الأمن المادي".

بالنسبة للبرامج، يتطلب تحقيق الامتثال فهم بصمتك وبناء نهج أمان مستدام. قال مايك كروب، الرئيس والمدير التنفيذي لشركة Peer Group: "عندما نقوم بتسليم البرامج إلى مصانع مختلفة، يكون هناك أحيانًا إصدار خاص أو متطلبات خاصة". "لذلك لدينا في الواقع شخصيات مختلفة لبرنامجنا. نحن بحاجة إلى التفكير في كيفية الحفاظ على الامتثال. ربما في تلك الملايين من أسطر التعليمات البرمجية الموجودة على قطعة من المعدات، يوجد شيء لا ينبغي أن يكون موجودًا هناك."

وأوضح كروب أن المفتاح هو فهم بصمتك ومن ثم بناء عمليات متكررة حولها. تتضمن هذه البصمة عدد الموظفين الذين لديهم إمكانية الوصول إلى برنامج IP (200)، وعدد مصانع العملاء (120+) والمعدات المرتبطة بها (> 4,000). بالنسبة لبرنامج معالجة الرقائق الخاص بـ Peer Group، قال إن القاعدة المثبتة بها أكثر من 90,000 اتصال. لكن فهم بصمتك يعني أيضًا فهم عدد أنظمة التشغيل التي يحتاج برنامجك إلى دعمها، والتي تبلغ العشرات في حالة Peer Group، وتحديد مكتبات الطرف الثالث التي يعتمد عليها برنامجك، وهي 130.

تعد مراقبة الأمان عملية مستمرة، ولكن يجب أن تكون آلية قدر الإمكان وأن تكون مدمجة في عملية التطوير.

"قال كروب: “نحن نقدم أفضل ما لدينا من برامج آمنة معرفية”. "إذا تم اكتشاف ثغرة أمنية في برنامجنا، فسنتعامل معها على أنها عيب. سنقوم بتعيين عنصر عمل بمستوى خطورة ووضعه في قائمة عمل مطور المحتوى. إذا فعلنا ذلك في نهاية العملية، فقد فات الأوان. يجب أن يحدث هذا كجزء من بيئة التطوير لدينا. لقد قمنا بتغيير طريقتنا في ممارسة الأعمال لتلبية متطلبات الأمن كطريقة روتينية للعمل."

الشكل 1: مثال على عملية ثغرة برمجية. المصدر: مجموعة الأقران

تعد مشاركة البيانات والأمن دائمًا مصدر قلق. وقال جيمس لين، نائب مدير قسم التصنيع الذكي في شركة "بالإضافة إلى الأمن المادي، أصبح أمن المعلومات السحابية مشكلة في طريقنا نحو المصنع الذكي المستقل، خاصة عندما نحاول تبني الذكاء الاصطناعي التوليدي". UMC. "يتطلب تدريب أحدث نماذج الذكاء الاصطناعي التوليدية بيانات مؤسسية حساسة في بيئة GPU كبيرة. إذا أردنا الاستفادة من الحلول السحابية للمؤسسات، فإن الحصول على أعلى مستوى من شهادة أمن المعلومات أمر لا بد منه."

يمثل الذكاء الاصطناعي التوليدي تهديدًا جديدًا لتأمين البيانات نظرًا لقدرته على ربط أجزاء من البيانات معًا بذكاء بدلاً من محاولة جمعها كلها في مكان واحد. وفقًا لأحد التقارير، استخدم المهندسون تقنية ChatGPT لتحسين تسلسلات الاختبار لتحديد الأخطاء في الرقائق، وفي حادث منفصل، لتحويل ملاحظات الاجتماع إلى عرض تقديمي. وفي كلتا الحالتين، تمت مشاركة معلومات حساسة خارج الشركة. [1]

تتضمن السحابة نفسها أحدث وسائل الأمان، لكن هذه ليست الصورة الكاملة. "ستقول معظم شركات التصنيع أن أمن البيانات (السحابة مقابل المحلية) هو المشكلة الأكبر. قال ديفيد بارك، نائب رئيس التسويق في شركة: "أعتقد أن أمن البيانات السحابية من قبل كبار مقدمي الخدمات (AWS/Azure وما إلى ذلك) أكثر أمانًا من أي بيئة محلية اليوم". تيجنيس. "إن المشكلة الأكبر لا تكمن في القرصنة الخارجية، بل في بيانات الاعتماد غير الصحيحة للمستخدمين. إذا منحت أحد الموظفين حق الوصول بشكل غير لائق، فهذا أمر سيء تمامًا مثل السماح للمتسلل بانتهاك أمانك. سيكون الأمن الداخلي والأذونات مشكلة كبيرة حيث أصبح التصنيع الذكي هو القاعدة.

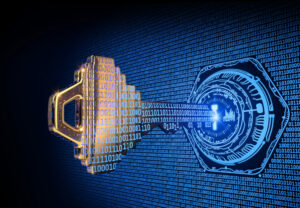

قد تكون البيانات المنقولة من وإلى السحابة، والبيانات والبرامج المشتركة بين الشركات أو المكاتب المختلفة، أقل أمانًا بكثير. وعلى الرغم من أن التشفير هو الطريقة القياسية لحماية مثل هذه البيانات، إلا أن ذلك لا يعمل عبر سلسلة توريد معقدة لأن معظم الشركات تحظر البيانات والبرامج المشفرة الواردة.

وقال جيسون كالاهان، نائب الرئيس والرئيس التنفيذي لأمن المعلومات في شركة "اليوم، في كثير من النواحي، نحن لا نتوافق مع أعمالنا، خاصة عندما يتعلق الأمر ببياناتنا". لام البحوث. "نحن نعمل من وجهة نظر انعدام الثقة. ولكننا جميعا نتقاسم الملكية الفكرية. من الواضح أن هناك قدرًا كبيرًا من الثقة. لقد عملنا مع موردينا وغيرهم لمشاركة المعلومات بطريقة فعالة. من مفهوم الشبكة، واجهنا حاجزًا. في الأساس، نحن كأشخاص أمنيين لا نثق في التشفير. لقد وجدت أن الجميع كانوا يمنعون التشفير من الوصول إلى بيئتهم. إذا كنت من مستخدمي الشبكات، فقد يكون التشفير سيئًا. وبشكل أساسي، هذا هو أكبر نقاط ضعفنا. لقد رفضنا التشفير، وهو أمر صادم بالنسبة لي لأننا الأشخاص الذين أجبرنا الجميع على تشفير كل شيء بداخله.

هناك ثلاثة مخاوف تقليدية تتعلق بالتشفير. أولاً، يمكن أن تحتوي على برامج ضارة أو تسبب اختراقًا، ولا توجد طريقة لمعرفة ذلك حتى يتم فك تشفيرها. ثانياً، يمكن أن يخفي آلية لتسريب البيانات. وثالثًا، يمكن أن يعيق الطب الشرعي القانوني أو الاكتشاف في النزاعات القانونية.

عارض كالاهان كل هذه المخاوف، مشيرًا إلى أن كل شخص لديه دفاع متعمق باعتباره حجر الزاوية في برنامج الأمان الخاص به، بما في ذلك برامج مكافحة الفيروسات وكشف نقطة النهاية والاستجابة لها (EDR) للكشف عن البرامج الضارة والانتهاكات. يعد استخراج البيانات مشكلة خطرة من الداخل، ولدى الشركات أدوات وأنظمة جاهزة لمعالجتها. المخاوف المتعلقة بالطب الشرعي القانوني أو الاكتشاف هي قضية زاوية. يعد السماح بالتشفير على الملكية الفكرية للحفاظ على النقل الآمن أمرًا أكثر أهمية بكثير.

إدارة الموردين للأمن

اتفق جميع مسؤولي أمن المعلومات على أن إدارة الأمن عبر سلسلة التوريد أمر ضروري للغاية. ومع ذلك، وهذا هو أسهل من القيام به. عدد الموردين ضخم، مما يجعل هذا تحديًا هائلاً.

بالنسبة لموردي البرامج، يتضمن ذلك مكتبات الجهات الخارجية. بالنسبة لموردي المعدات، فهي موردي المكونات. وبالنسبة للمصانع، فهي معدات التصنيع والمواد وموردي البرامج وأجهزة الكمبيوتر. على سبيل المثال، قال إيرنوت رايمر، كبير مسؤولي أمن المعلومات في ASML، إن معدات الشركة تتكون من حوالي 380,000 ألف مكون يقدمها حوالي 5,000 مورد.

قامت TSMC و ASML، من بين شركات أخرى، بإعداد تدريب تعليمي لمورديها. لقد قاموا أيضًا بإعداد التنبيهات، مما يساعد في دعم الموردين الصغار الذين ليس لديهم في الغالب مجموعة أمان كبيرة.

المعايير

يوفر إطار عمل NIST للأمن السيبراني [2] إرشادات لإعداد الممارسات الخاصة بالمنظمات. هناك أيضًا العديد من معايير ISO (على سبيل المثال، ISO 17001، 27110)، ولكنها تركز على أمن المعلومات. بالإضافة إلى ذلك، لا تنطبق هذه المعايير العامة بسهولة على إعدادات المصنع المعقدة التي يتم فيها تركيب المعدات الخارجية.

وتتضمن المصانع، على وجه الخصوص، مجموعة من الأهداف ذات القيمة العالية، والتعقيد العالي، إلى جانب الإحجام التاريخي عن تحديث معدات المصنع. وهذا المزيج يجعل المصانع والمسابك معرضة بشكل خاص للقضايا الأمنية، مما دفع أعضاء SEMI في تايوان وأمريكا الشمالية إلى وضع معايير خاصة بالصناعة فيما يتعلق بالمعدات. حددت فرقتا مهام SEMI أمن معدات المصنع - E187 (تايوان) وE188 (أمريكا الشمالية). ومن ضمن تلك المعايير:

SEMI E187: الأمن السيبراني لمعدات Fab

- مجموعة الحد الأدنى المشتركة من متطلبات الأمان للأجهزة المصنعة، والتي تم تصميمها ليتم تنفيذها بواسطة مصنعي المعدات الأصلية للمعدات المصنعة التي تعمل بنظام التشغيل Linux أو Windows؛

- التركيز على أمان الشبكة وإسقاط نقطة النهاية ومراقبة الأمان.

SEMI E188: تكامل الأجهزة الخالية من البرامج الضارة

- إطار عمل للتخفيف من هجمات البرامج الضارة أثناء أنشطة تركيب المعدات وصيانتها، بناءً على متطلبات إعداد التقارير المحددة جيدًا؛

- يتطلب فحص البرامج الضارة وتقوية النظام، إلى جانب فحص البرامج الواردة والتصحيحات ضد نقاط الضعف المعروفة.

وقال دوج سويريش، مدير التسويق في مجموعة بير: "المعياران متكاملان". "يهدف SEMI E187 إلى ضمان تصميم المعدات وتكوينها وفقًا لمستوى أساسي من الأمان وقابلية الصيانة عند ظهورها لأول مرة في المصنع. يتعمق SEMI E188 بشكل أعمق في مجموعة فرعية من المواضيع من SEMI E187 - على وجه التحديد، توفير المتطلبات المتعلقة بتقليل مخاطر إدخال البرامج الضارة إلى المصنع أثناء تثبيت المعدات ومتابعة الدعم الميداني. وستعمل فرق المعايير على التوسع بشكل أكبر في موضوعات SEMI E187 المختلفة.

يتم نشر هذه المعايير، ويطلبها المصنعون للمعدات المثبتة حديثًا.

التقييمات

تُستخدم التقييمات الأمنية لفهم مستوى أمان المورد. ويمكن استخدام النتائج للتأثير على المشتريات وتحديد التحسينات لدى الموردين. وأشار تو من TSMC إلى عملية شركته لتسجيل الموردين، والتي تتضمن تقييمًا عبر الإنترنت من طرف ثالث وتقييمًا ذاتيًا لـ 135 سؤالًا تغطي المجالات التالية:

- إصدار الشهادات وتقييم المخاطر؛

- إدارة المخزون والأمن المادي؛

- الكشف عن حوادث الأمن السيبراني والاستجابة لها؛

- تطوير النظام وأمن التطبيقات؛

- أمن الشبكات وإدارة التغيير؛

- سياسة المنظمة وأمن الموارد البشرية؛

- تشغيل الحاسوب وإدارة المعلومات، و

- إدارة الهوية والوصول.

تعمل جميع الشركات المصنعة الكبرى لأشباه الموصلات على تقديم أداء جيد كما تحتاج إليه وتقوم بملء التقييمات لعملائها. لكن اشتراط أن يكون لكل شركة تقييمها الخاص يعيق الصناعة برمتها. وقال رايمر من ASML: "إننا نثقل كاهل الصناعة بجميع أنواع التقييمات الأمنية". "ليس لدينا فكرة عما نطرحه بالفعل ضمن سلسلة التوريد لدينا. إذا بالغنا في تعقيد الأمر، وإذا أفرطنا في هندسته، فلن نتمكن من العمل على إيجاد حلول.

يتفق الآخرون. قال برنت كونران، رئيس قسم تكنولوجيا المعلومات بشركة Intel: "لدي 15 شخصًا يقومون بهذا العمل بدوام كامل، وقد أجابوا على الأسئلة حتى أتمكن من بيع منتجي". "ماذا لو بذلت هذا الجهد في القيام فعليًا بالأمن السيبراني؟ أليست هذه طريقة أفضل؟ يجب على الجميع أن يأخذوا في الاعتبار أن ما تم القيام به في العشرين عامًا الماضية قد لا يكون كافيًا لأننا رقميون جدًا ولأننا نتحرك بسرعة كبيرة.

كما تفتقد التقييمات السمات الرئيسية المتعلقة بالتعافي والقدرة على الصمود. وقال كانان بيرومال، رئيس أمن المعلومات في شركة "لا يوجد ارتباط بين جهودنا والحد من المخاطر". تطبيق مواد. "لدينا الكثير من الأشياء للمساعدة في معالجة هذه المشكلة، لكننا ما زلنا نكافح لأن لدينا الكثير من الموردين ولا يمكننا فعل الكثير إلا بالموارد المتاحة."

وأشار بيرومال إلى عدم وجود معايير لتقييم المخاطر السيبرانية لسلسلة توريد أشباه الموصلات. ونتيجة لذلك، يكون لكل شركة تقييمها الخاص الذي يتم إجراؤه بواسطة فريق الأمان التابع لمورديها (إذا كان لديهم فريق متخصص)، مما يجعلها مهمة كثيفة الاستخدام للموارد. بالإضافة إلى ذلك، لا تركز التقييمات على كل الأشياء المهمة، مثل التعافي والقدرة على الصمود.

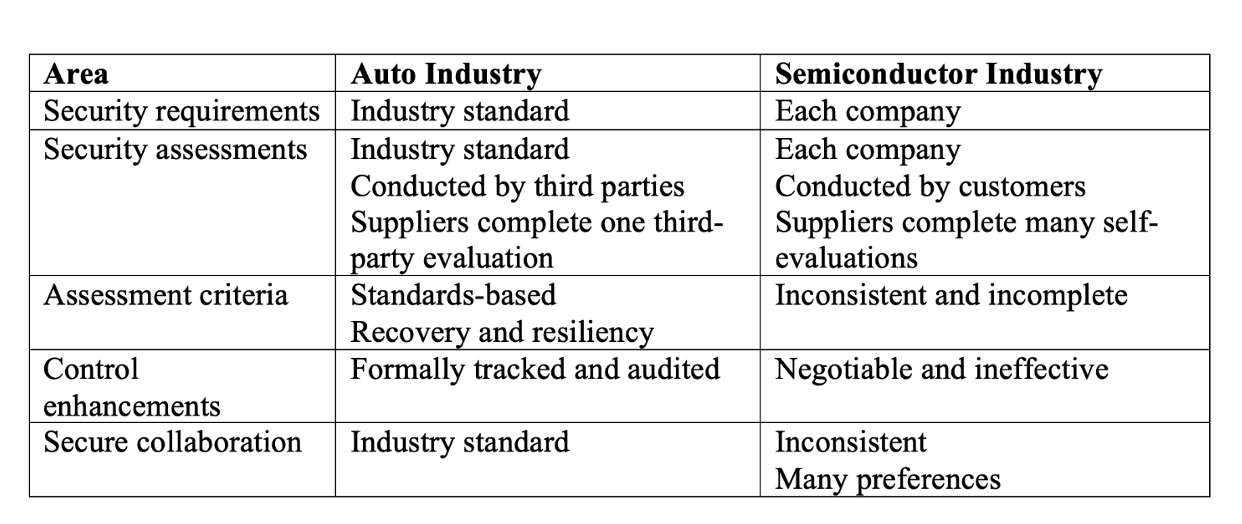

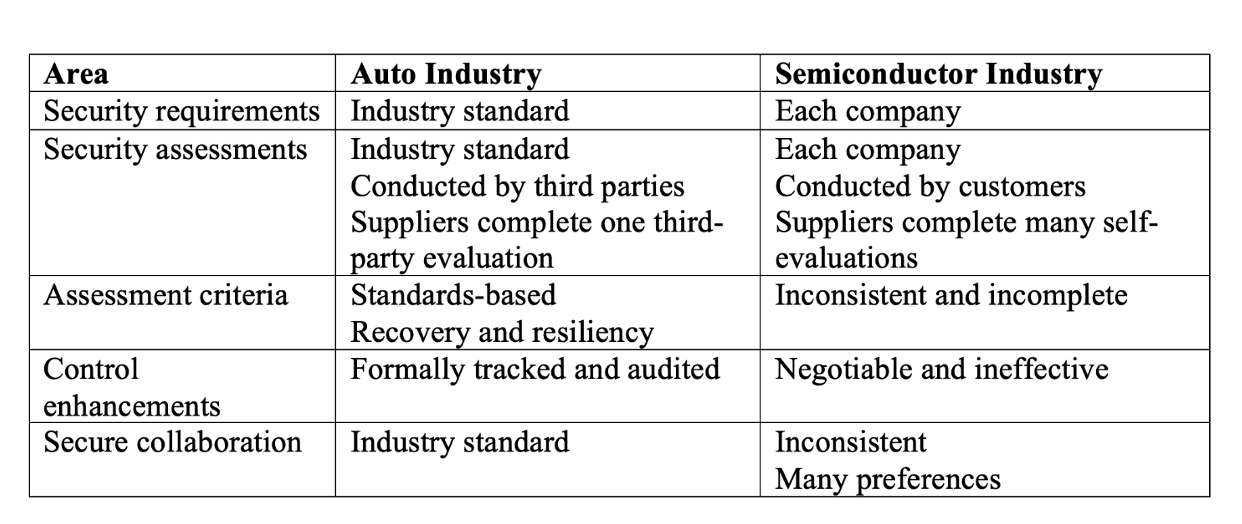

مثل صناعة أشباه الموصلات، تمتلك صناعة السيارات أيضًا مجموعة كبيرة من الموردين لإدارتهم. درس بيرومال كيفية تعامل الصناعتين مع الأمن. تؤكد المقارنة ما أبرزه العديد من CISO - تحتاج صناعة الرقائق إلى إطار عمل فعال، ومعايير مشتركة، ومجموعة اعتماد من طرف ثالث لإدارة العملية.

الشكل 2: مقارنات إدارة مخاطر الأمن السيبراني لسلسلة التوريد. المصدر: ك. بيرومال، المواد التطبيقية

الدعوة للتعاون

بالنسبة لصناعة أشباه الموصلات، تعتبر الحماية خارج حدود الشركة ضرورية بسبب الترابط العميق. ومع وجود عملية معقدة ونقاط دخول عديدة للقضايا الأمنية، فإن العمل معًا مطلوب لجعلها فعالة واقتصادية. وكما قال كونران من شركة إنتل على نحو مناسب: "لا نستطيع أن نفعل هذا بمفردنا. سيتطلب الأمر منا جميعًا أن نجتمع معًا للعمل من خلال سلسلة التوريد وفهم العديد من الأشياء التي يتعين علينا القيام بها من أجل استمرار عمل هذه الآلة.

إن المضي قدمًا في التعاون في مجال الأمن السيبراني لا يتضمن فقط الموافقة على المعايير وعملية تقييم مقبولة في الصناعة للموردين. ويتطلب أيضًا الانضمام إلى الخبرات عبر مصانع أشباه الموصلات الرئيسية وموردي المعدات. ومن خلال القيام بذلك، يمكن للصناعة أن تتعلم بأسرع ما يمكن كيفية معالجة التهديدات المشتركة. لتمكين هذا المستوى من التعاون، تقوم SEMI بتشكيل اتحاد الأمن السيبراني.

– ساهمت سوزان رامبو في هذه القصة.

مراجع حسابات

- حدث Samsung ChatGPT https://www.businesstoday.in/technology/news/story/samsung-employees-accidentally-leaked-company-secrets-via-chatgpt-heres-what-happened-376375-2023-04-06

- إطار عمل الأمن السيبراني NIST https://nist.gov/cyberframework

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون السيارات / المركبات الكهربائية ، كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- أفلاطون هيلث. التكنولوجيا الحيوية وذكاء التجارب السريرية. الوصول هنا.

- تشارت بريم. ارفع مستوى لعبة التداول الخاصة بك مع ChartPrime. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر https://semiengineering.com/securing-chip-manufacturing/

- :لديها

- :يكون

- :ليس

- :أين

- $ UP

- 000

- 1

- 15%

- 20

- 20 سنة

- 200

- 90

- a

- القدرة

- من نحن

- مطلق

- إطلاقا

- مقبول

- الوصول

- ادارة الوصول

- الوصول

- وفقا

- تحقيق

- في

- اكشن

- أنشطة

- في الواقع

- تضيف

- إضافة

- العنوان

- تبني

- المستشار

- ضد

- الاتفاق

- AI

- نماذج الذكاء الاصطناعى

- تنبيهات

- الانحياز

- الكل

- السماح

- وحده

- على طول

- سابقا

- أيضا

- دائما

- أمريكا

- من بين

- an

- و

- والبنية التحتية

- أي وقت

- تطبيق

- أمان التطبيق

- تطبيقي

- التقديم

- نهج

- هي

- المناطق

- تنشأ

- حول

- AS

- التقييم المناسبين

- تقييم

- أسوشيتد

- At

- الهجمات

- موقف

- سمات

- الآلي

- السيارات

- مستقل

- متاح

- علم

- وعي

- سيئة

- الحواجز

- قاعدة

- على أساس

- خط الأساس

- BE

- لان

- أصبح

- يصبح

- كان

- يجري

- اعتقد

- أفضل

- أفضل

- ما بين

- Beyond

- كبير

- أكبر

- حظر

- سدت

- حجب

- على حد سواء

- العلامة تجارية

- خرق

- مخالفات

- برنت

- واسع

- ابني

- بنيت

- الأعمال

- لكن

- by

- CAN

- لا تستطيع

- حقيبة

- الحالات

- سبب

- الرئيس التنفيذي

- الشهادات

- سلسلة

- السلاسل

- تحدى

- تحدي

- تغيير

- غير

- شات جي بي تي

- الشيكات

- المواد الكيميائية

- رئيس

- كبير موظفي أمن المعلومات

- رقاقة

- شيبس

- CISO

- سحابة

- الكود

- للاتعاون

- مجموعة

- تأتي

- يأتي

- آت

- مشترك

- الشركات

- حول الشركة

- الشركة

- مقارنة

- منافسة

- مكمل

- مجمع

- تعقيد

- الالتزام

- عنصر

- مكونات

- حل وسط

- الكمبيوتر

- مفهوم

- قلق

- اهتمامات

- إجراء

- تكوين

- مربك

- متصل

- الأجهزة المتصلة

- التواصل

- الإتصال

- نظر

- نظرت

- يتكون

- جمعية

- محتوى

- ساهمت

- مراقبة

- تحول

- زاوية

- حجر الزاوية

- منظمة

- ارتباط

- التكاليف

- استطاع

- تغطية

- خلق

- المعايير

- حرج

- زبون

- العملاء

- الانترنت

- الأمن الإلكتروني

- الأمن السيبراني

- تلف

- البيانات

- خرق البيانات

- أمن البيانات

- تبادل البيانات

- ديفيد

- مخصصة

- عميق

- أعمق

- تعريف

- تأخير

- نقل

- تقديم

- التوصيل

- اعتماد

- النائب

- وصف

- تصميم

- تصاميم

- الكشف عن

- كشف

- التطوير التجاري

- الأجهزة

- مختلف

- رقمي

- الاتجاهات

- مدير المدارس

- اكتشاف

- النزاعات

- عدة

- تقسيم

- do

- لا

- فعل

- فعل

- لا

- إلى أسفل

- الوقت الضائع

- عشرات

- قيادة

- اثنان

- أثناء

- e

- كل

- أسهل

- تربوي

- الطُرق الفعّالة

- الآثار

- فعال

- جهود

- احتضان

- موظف

- الموظفين

- تمكين

- مشفرة

- التشفير

- النهاية

- نقطة النهاية

- جذب

- اشتباك

- المهندسين

- ضمان

- مشروع

- دخول

- البيئة

- معدات

- خطأ

- خاصة

- مقدر

- إلخ

- تقييم

- حتى

- الحدث/الفعالية

- كل

- كل شخص

- كل شىء

- مثال

- exfiltration

- يوجد

- توسيع

- خبرة

- شرح

- شرح

- خارجي

- مرافق

- تسهيل

- حقيقة

- المصانع

- مصنع

- بعيدا

- FAST

- أخطاء

- حقل

- تين

- حشوة

- الاسم الأول

- منتجات الأرضيات

- تركز

- متابعيك

- البصمة

- في حالة

- القوات

- التحاليل الجنائية

- المنتدى

- إلى الأمام

- وجدت

- الإطار

- مجانًا

- تبدأ من

- بالإضافة إلى

- وظيفة

- في الأساس

- إضافي

- ربح

- الفجوات

- العلاجات العامة

- توليدي

- الذكاء الاصطناعي التوليدي

- دولار فقط واحصل على خصم XNUMX% على جميع

- منح

- العالمية

- يذهب

- الذهاب

- خير

- أمان جيد

- وحدة معالجة الرسوميات:

- انتزاع

- تجمع

- مجموعات

- متزايد

- توجيه

- القراصنة

- قراصنة

- القرصنة

- معالجة

- يحدث

- حدث

- أجهزة التبخير

- يملك

- he

- رئيس

- رأس

- مساعدة

- يساعد

- مرتفع

- أعلى

- سلط الضوء

- جدا

- منع

- له

- تاريخي

- كيفية

- كيفية

- لكن

- HTTPS

- ضخم

- الانسان

- الموارد البشرية

- i

- فكرة

- تحديد

- تحديد

- if

- هائلة

- التأثير

- تأثيرا

- نفذت

- تحقيق

- أهمية

- تحسينات

- in

- حادث

- تتضمن

- شامل

- يشمل

- بما فيه

- الوارد

- القيمة الاسمية

- زيادة

- الزيادات

- على نحو متزايد

- صناعي

- الصناعات

- العالمية

- خاص بالصناعة

- تأثير

- معلومات

- امن المعلومات

- البنية التحتية

- في الداخل

- مطلع

- التركيب

- معهد

- إنتل

- فكري

- الملكية الفكرية

- تفاعل

- التفاعلات

- داخلي

- Internet

- إلى

- أدخلت

- إدخال

- تنطوي

- IP

- ISO

- قضية

- مسائل

- IT

- انها

- نفسها

- جيمس

- انضمام

- قفز

- م

- احتفظ

- القفل

- معرفة

- المعرفة

- معروف

- عمل

- نقص

- لام

- المشهد

- كبير

- اسم العائلة

- متأخر

- تسرب

- تعلم

- شروط وأحكام

- أقل

- مستوى

- الرافعة المالية

- المكتبات

- مثل

- لين

- خطوط

- LINK

- لينكس

- قائمة

- الكثير

- آلة

- صنع

- المحافظة

- صيانة

- رائد

- جعل

- يصنع

- القيام ب

- البرمجيات الخبيثة

- إدارة

- إدارة

- إدارة

- أسلوب

- الشركات المصنعة

- تصنيع

- كثير

- التسويق

- المواد

- أمر

- ماكس العرض

- مايو..

- يمكن

- me

- يعني

- في غضون

- الإجراءات

- آلية

- تعرف علي

- الاجتماع

- الأعضاء

- المنهجيات

- مايك

- مليون

- الحد الأدنى

- مفقود

- تخفيف

- عارضات ازياء

- مراقبة

- الأكثر من ذلك

- أكثر

- اقتراح

- يتحرك

- كثيرا

- يجب

- my

- محليات

- ضروري

- حاجة

- إحتياجات

- شبكة

- شبكة الأمن

- الشبكات

- جديد

- حديثا

- نيست

- لا

- شمال

- امريكا الشمالية

- ملاحظة

- ملاحظة

- عدد

- ملاحظ

- of

- امين شرطة منزل فؤاد

- ضباط

- مكاتب

- غالبا

- on

- ONE

- جارية

- online

- فقط

- تعمل

- أنظمة التشغيل

- عملية

- تشغيل

- الأمثل

- or

- طلب

- أخرى

- أخرى

- لنا

- خارج

- في الخارج

- الخاصة

- متنزهات

- جزء

- خاص

- خاصة

- الماضي

- بقع

- مسار

- الند

- مجتمع

- تنفيذ

- أداء

- أذونات

- شخص

- الشخصيات

- مادي

- الأمن المادي

- صورة

- قطعة

- المكان

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- وفرة

- البوينت

- بسبب، حظ

- نقاط

- سياسة

- ممكن

- قوة

- الممارسات

- <font style="vertical-align: inherit;"> كمادة تطعيم في تجديد عيوب محيط بالذورة (الحنك) الكبيرة:</font>

- رئيس

- منع

- بدائي

- المشكلة

- عملية المعالجة

- ادارة العمليات

- العمليات

- المنتج

- المنتجات

- البرنامج

- إسقاط

- بصورة صحيحة

- الملكية

- حماية

- المقدمة

- مقدمي

- ويوفر

- توفير

- مشتريات

- وضع

- يضع

- الأسئلة المتكررة

- نطاق

- سريع

- بدلا

- استرجاع

- تقليص

- تخفيض

- الجهات التنظيمية

- ذات صلة

- ممانعة

- اعتمد

- بقايا

- تكرار

- تقرير

- التقارير

- مطلوب

- المتطلبات

- المتطلبات الأساسية

- يتطلب

- بحث

- مرونة

- موارد كثيفة

- الموارد

- استجابة

- نتيجة

- النتائج

- المخاطرة

- تقييم المخاطر

- نماذج إدارة المخاطر

- المخاطر

- توالت

- المتداول

- يجري

- تشغيل

- خزنة

- السلامة

- قال

- قول

- مسح

- النقاط

- الثاني

- تأمين

- مضمون

- تأمين

- أمن

- التدابير الأمنية

- تهديدات أمنية

- بيع

- نصف

- أشباه الموصلات

- كبير

- كبير مستشاري

- حساس

- مستقل

- طقم

- ضبط

- عدة

- مشاركة

- تبادل المعلومات

- شاركت

- مشاركة

- ينبغي

- الأصغر

- سمارت

- So

- تطبيقات الكمبيوتر

- حل

- الحلول

- بعض

- شيء

- أحيانا

- التكلف

- مصدر

- تختص

- متخصص

- على وجه التحديد

- أصحاب المصلحة

- معيار

- المعايير

- بداية

- دولة من بين الفن

- خطوات

- لا يزال

- مسروق

- قصتنا

- يكافح

- بنجاح

- هذه

- كاف

- مزود

- الموردين

- تزويد

- سلسلة التوريد

- سلاسل التوريد

- الدعم

- Susan

- استدامة

- نظام

- أنظمة

- تايوان

- أخذ

- اتخذت

- حديث

- الهدف

- الأهداف

- مهمة

- المهام

- فريق

- فريق

- التكنولوجيا

- تكنولوجيا

- تجربه بالعربي

- من

- أن

- •

- سرقة

- من مشاركة

- موضوع

- then

- هناك.

- تشبه

- هم

- الأشياء

- اعتقد

- الثالث

- طرف ثالث

- هؤلاء

- التهديد

- التهديدات

- ثلاثة

- عبر

- طوال

- الوقت

- مرات

- إلى

- اليوم

- سويا

- جدا

- أدوات

- المواضيع

- نحو

- تقليدي

- قادة الإيمان

- تحويل

- علاج

- الثقة

- محاولة

- TSMC

- اثنان

- فهم

- فهم

- غير مضمون

- حتى

- تحديث

- بناء على

- us

- تستخدم

- مستعمل

- المستخدمين

- قيمنا

- الإصدار

- مقابل

- رذيلة

- Vice President

- ضحايا

- المزيد

- نقاط الضعف

- الضعف

- الضعيفة

- تريد

- وكان

- نفاية

- طريق..

- طرق

- we

- ضعف

- حسن

- محدد جيدًا

- ذهب

- كان

- West Side

- ابحث عن

- متى

- التي

- في حين

- من الذى

- كامل

- واسع الانتشار

- سوف

- نوافذ

- مع

- في غضون

- بدون

- للعمل

- عامل

- خاطئ

- سنوات

- لصحتك!

- حل متجر العقارات الشامل الخاص بك في جورجيا

- زفيرنت