مرحبًا بكم مرة أخرى في الجزء الثاني من سلسلة مدونتنا على استرداد دفتر الأستاذنشأة! هدفنا هو استكشاف العديد من العقبات التقنية التي نواجهها عند إنشاء خدمة استرداد البذور ، وكيف يحلها Ledger Recover بتصميم وبنية تحتية آمنة.

في مجلة الجزء السابق، قمنا بفحص كيفية عمل نسخة احتياطية من عبارة الاسترداد السرية عن طريق تقسيمها ، وكيف يقوم Ledger Recover باستخدامها Pedersen مشاركة سرية يمكن التحقق منها.

الآن بعد أن حصلت على ثلاث مشاركات ، السؤال التالي هو: كيف يمكنك توزيعها بأمان على مزودي خدمة النسخ الاحتياطي؟ في الواقع ، إذا اعترض طرف خبيث جميع المشاركات أثناء قيامك بإرسالها ، فسيؤدي ذلك إلى إبطال الغرض من تقسيم البذور في المقام الأول. في الأمن السيبراني ، يسمى هذا أ رجل في منتصف الهجوم، حيث يقف المهاجم بينك وبين المتلقي الخاص بك ، ويعبث بالاتصال لمحاولة كشف الأسرار.

عند استخدام Ledger Recover ، يتم نقل البذور الخاصة بك من خلال آلية توزيع آمنة. يعتمد على العديد من أدوات التشفير والمفاهيم الرياضية التي سنشرحها بدقة.

سنبدأ بوصف المشكلة المطروحة بمزيد من التفصيل. ثم سنقدم العديد من أدوات التشفير والمفاهيم الرياضية التي يستخدمها ليدجر ريكفر لتوزيع مشاركاتك الأولية بشكل آمن على موفري النسخ الاحتياطي.

Courier-In-The-Middle: مثال من العالم الحقيقي

الطريقة الأكثر وضوحًا لحماية نفسك من وسيط سيئ النية هي ألا يكون لديك أي وسيط على الإطلاق. يمكنك المشي إلى منازل أصدقائك بنفسك أو جمعهم في نفس المكان المغلق لتسليم المشاركات. ولكن يصبح هذا الأمر أكثر صعوبة إذا لم يتم تجميع الأسهم وترغب في إرسال الأسهم إلى أحد معارفك من مسافات بعيدة.

بافتراض أن الشبكة التي نتواصل عبرها (مثل الخدمة البريدية) غير جديرة بالثقة بطبيعتها ، فكيف يمكننا ضمان ألا يحصل المتصنتون على لمحة عن مشاركاتنا السرية؟

حان الوقت لتقديم أليس وبوب ، وحواء سيئة السمعة ، ثلاث شخصيات معروفة في مجال التشفير. أليس لديها سر تريد مشاركته مع بوب ، وليس لديها خيار سوى إرسالها عبر حواء ، ساعيهم غير الموثوق بهم. بكلمات التشفير ، تريد أليس وبوب إنشاء قناة اتصال آمنة مع بعضهما البعض لتبادل سرهما بأمان.

إليك ما يمكن أن يفعله بوب وأليس:

- تضع أليس سرها في صندوق ، وتغلقه بقفلها الشخصي ، قبل إرساله إلى بوب.

- ويضيف أنه عندما تلقى بوب الصندوق القفل الخاص به ، ويرسله مرة أخرى.

- يمكن لأليس الآن استخدام مفتاحها لإزالة قفلها من الصندوق قبل إرساله مرة أخيرة.

- لإنهاء العملية ، يستخدم بوب ببساطة مفتاحه لإزالة قفله واسترداد - أخيرًا - السر من أليس.

طوال التبادل ، كلما كانت حواء تحتفظ بالصندوق في يديها ، كانت دائمًا محمية ، إما بقفل أليس أو بوب أو كليهما.

في حين أن هذه بداية ممتازة ، إلا أن هناك العديد من المشكلات التي لم يتم حلها في هذا السيناريو:

- المصادقة المتبادلة: أليس وبوب بحاجة إلى طرق مضمونة للتحقق من أن كل قفل يأتي حقًا من الطرف الآخر. خلاف ذلك ، يمكن أن تستبدلها حواء بصندوقها الخاص وقفلها وتخدع أليس أو بوب للاعتقاد بأنها الطرف الآخر.

- السرية إلى الأمام: إذا سرقت حواء الصندوق المغلق ، وسرقت فيما بعد مفتاح أليس أو بوب ، يمكنها استعادة السر الأصلي. بدلاً من ذلك ، نريد التأكد من أن التسريبات المستقبلية للمفاتيح طويلة الأجل لا يمكن أن تضر بالحزم المسروقة القديمة.

- الحفاظ على الخصوصية: في هذا السيناريو ، يتم الكشف عن عناوين أليس وبوب لشركة الشحن. في المعادل الرقمي لهذه العملية ، نريد بروتوكولًا لا يكشف عن أي شيء عن المستلمين.

تأمين الرسائل الرقمية

في الأمن الرقمي ، أ قناة آمنة هي وسيلة لنقل البيانات بين اثنين موثق الأطراف مثل تلك البيانات سرية و سلامة مضمونة. عندما تستخدم قناة آمنة ، لا يمكن للمهاجمين التنصت على اتصالاتك أو العبث بها.

يعتمد بروتوكول Ledger Recover لكل من النسخ الاحتياطي والاستعادة على ملف بروتوكول القناة الآمنةأو SCP. يستخدم أدوات متعددة من مجموعة أدوات التشفير الحديثة ، مثل التشفير المتماثل وغير المتماثل ، والشهادات ، والتوقيعات الرقمية.

ستمنحك الأقسام التالية كتابًا تمهيديًا سريعًا حول كل هذه المفاهيم ، مما سيسمح لك بفهم مخطط الأمان بالكامل المستخدم في Ledger Recover.

التشفير المتماثل: أداة قوية ولكنها محدودة

لضمان سرية البيانات المتبادلة بين طرفين ، عادة ما يتم تشفير البيانات وفك تشفيرها بنفس المفتاح السري.

يشار إلى هذه العملية باسم التشفير المتماثل وهي دراسة العناصر الأولية التي تتضمن مفتاحًا سريًا واحدًا لضمان واحد أو أكثر من خصائص القناة الآمنة.

على الرغم من كونه أداة قوية لحماية اتصالاتك ، إلا أن التشفير المتماثل له بعض القيود الواضحة: افترض أن أليس تريد تبادل العديد من الرسائل المشفرة مع بوب. تختار أولاً مفتاحًا سريًا ، ثم تشاركه مع بوب ، قبل البدء في إرسال الرسائل.

بالطبع تصبح المشكلة الآن: كيف تشارك أليس المفتاح السري بأمان مع بوب؟ إذا حصل أي شخص على المفتاح ، فلن تكون اتصالات أليس وبوب سرية بعد الآن.

يمكن لأليس مقابلة بوب شخصيًا لمنحه المفتاح ، ولكن في هذه الحالة لماذا لا تجري مناقشتهم بعد ذلك بعيدًا عن آذان المتطفلين؟

بالنسبة للاتصالات الرقمية ، نحتاج إلى طريقة آمنة لمشاركة المفتاح المتماثل وبدء تبادل البيانات المحمية. حان الوقت لتقديم عمل اثنين من عمالقة التشفير الحديث ، ويتفيلد ديفي و مارتن هيلمان.

التشفير غير المتماثل: إخفاء الأجزاء الخاصة بك

اتفاقية مفتاح Diffie-Hellman

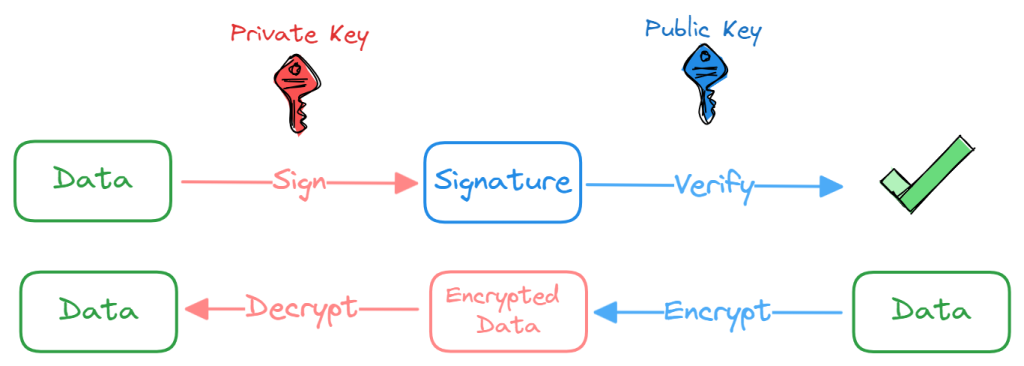

من خلال تشفير المفتاح العام ، توصل ديفي وهيلمان إلى نهج جديد لتأمين الاتصالات. قاموا بتعريف بروتوكول بمفتاحين مميزين للتشفير وفك التشفير. يتم استدعاء المفتاحين بشكل شائع مفاتيح عامة وخاصة، وتشكيل زوج يمكن استخدامه لتشفير / فك تشفير وتوقيع / التحقق من البيانات.

تشفير المفتاح العام هو أساس معظم أمننا الرقمي. يتم استخدامه لحمايتك على الويب ، وكذلك كيفية إثبات ملكيتك للعملات المعدنية والرموز على جميع سلاسل الكتل العامة.

تعرف على المزيد حول هذا الموضوع على Ledger Academy!

ما هو مقنع حقًا بالنسبة لنا هو الطريقة التي اقترح بها Diffie و Hellman استخدام تشفير المفتاح العام لتوزيع المفاتيح المتماثلة. طريقتهم ، والمعروفة باسم تبادل مفاتيح Diffie-Hellman ، يتكون من عمليات التبادل ذهابًا وإيابًا بين طرفين للاتفاق في النهاية على سر مشترك. إذا تم إجراؤه بشكل صحيح ، فلن يتمكن المتصنتون من حساب نفس السر المشترك من المعلومات التي يسمعونها.

TL ؛ DR هو أن حواء في الرسم البياني أعلاه غير قادرة رياضيًا على اكتشاف السر k على الرغم من أن لديها حق الوصول إلى جميع اتصالات Alice و Bob. لفهم سبب كون هذا السر المشترك في مأمن من أي متنصت ، نحتاج إلى البحث في القليل من نظرية المجموعة.

يعتمد أمان تبادل مفاتيح Diffie-Hellman على مدى تعقيد مشكلة اللوغاريتم المنفصلة على مجموعة دورية. المجموعة الدورية هي مجموعة يتم إنشاؤها بواسطة عنصر واحد.

باختصار ، تقوم أليس وبوب بتنفيذ الخطوات التالية للاتفاق على سر مشترك k:

- توافق أليس وبوب على مجموعة دورية G من أجل n تم إنشاؤها بواسطة عنصر g

- أليس ترسم رقمًا عشوائيًا 0 < a < n ويرسل pa = زa ∈ جي إلى بوب

- يرسم بوب عددًا عشوائيًا 0 < b < n ويرسل pb = زb ∈ جي إلى أليس

- أليس تحسب السر المشترك ك = (صb )a ∈ جي

- يحسب بوب السر المشترك ك = (صa )b ∈ جي

يعتمد أمان البروتوكول على صلابة البحث ك = زأ معطى g, ga, gb. هذا يسمى حساب افتراض Diffie-Hellman (CDH). الفرضية القائلة بصعوبة حل CDH تفترض أن مشكلة لوغاريتم منفصلة يصعب حلها.

في هذا المخطط ، بينما يكون السر المشترك في مأمن من التنصت ، لا يوجد ضمان على أصل البيانات التي يتم تبادلها. لكي يكون التفاعل آمنًا ، تحتاج أليس وبوب إلى إثبات هويتهما لبعضهما البعض بطريقة أو بأخرى.

المصادقة المتبادلة والتوقيع الرقمي

يستخدم التوقيع بخط اليد عادةً للإقرار بمحتوى المستند وقبوله. الموقّع فقط هو القادر على إنتاج التوقيع ولكن أي شخص "يعرف" كيف يبدو التوقيع يمكنه التحقق من أن المستند قد تم توقيعه من قبل الشخص المناسب.

في حين أن التوقيع الرقمي له خصائص مماثلة ، فإنه يوفر ضمانات إضافية قوية من خلال الاستفادة من التشفير غير المتماثل:

- أصالة: يمكن لأي شخص التحقق من أن الرسالة قد تم توقيعها باستخدام المفتاح الخاص المطابق للمفتاح العام المحدد.

- عدم التنصل: لا يمكن للموقِّع إنكار قيامه بالتوقيع على الرسالة وإرسالها.

- النزاهة: الرسالة لم تتغير أثناء الإرسال.

الآن ، طالما أن نحن نعرف ونثق بالمفتاح العام لمراسلنا ، يمكننا التحقق من صحة جميع الرسائل من خلال التحقق من توقيعها الرقمي.

ومع ذلك ، في معظم الحالات الواقعية ، إما أننا لا نعرف مراسلنا عن كثب ، أو قد يحتاجون إلى تغيير زوج المفاتيح الخاص / العام بانتظام لأسباب أمنية. هذا يستدعي طبقة إضافية من التحقق والثقة في شكل الشهادات، والتي تحتوي على وصف الكيان ومفتاحه العام.

يتم توقيع كل شهادة بواسطة مفتاح عام أصلي. من خلال وجود مرجع مصدق جذري (أو مرجع مصدق جذري) نثق به دائمًا ، يمكننا إنشاء سلسلة ثقة باستخدام التوقيعات الرقمية المتعاقبة.

منحنيات إهليلجية: المستوى التالي لتشفير المفتاح العام

تشفير المنحنى الإهليلجي (ECC) هو منطقة فرعية لتشفير المفتاح العام والتي تتكون من استخدام منحنيات ناقصة لتطبيقات التشفير ، على سبيل المثال لأنظمة التشفير أو التوقيع.

استنادًا إلى الرياضيات المفهومة حاليًا ، توفر ECC أساسًا أكثر أمانًا بشكل ملحوظ من أنظمة تشفير المفتاح العام السابقة مثل RSA.

بنفس مستوى الأمان ، تتضمن ECC أطوال مفاتيح أصغر مقارنة بأنظمة التشفير غير المتماثلة الأخرى ، مما يجعلها خيارًا جيدًا للأنظمة المضمنة ذات الموارد المحدودة.

إذا كنت ترغب في معرفة المزيد ، هذا المقال يمكن أن تساعد في فهم المنحنيات الإهليلجية بشكل أفضل.

ترتيب العنصر g المجموعة هي معلمة مهمة لتبادل مفاتيح Diffie-Hellman. عندما تكون المجموعة عبارة عن منحنى إهليلجي ، يكون هذا العنصر نقطة ، وترتيبه هو عدد المرات التي يمكن إضافتها إلى نفسها قبل الالتفاف حول قيمتها الأولية.

لاحظ أن هذه الإضافة لا علاقة لها بمجموعك المعتاد على الأعداد الحقيقية ، ولكن لها خصائص مماثلة للجمع.

لنأخذ المنحنى الإهليلجي ه: ذ2 = س3 + 2 س + 3 فوق الميدان 𝔽97 كمثال. كدالة منفصلة ، يتم تمثيلها بالنقاط الموجودة في الشكل أدناه. سوف نركز على النقطة ف = (3 ، 6) وكل مضاعفاتها.

نرى ذلك بعد 5.P، عدنا إلى البداية وضربنا نفس النقاط كما كان من قبل. مهما كانت قيمة العددية P مضروبًا في ، سنصل دائمًا إلى واحدة من 5 نقاط أولية.

هكذا ترتيب P هي 5 ، والمجموعة الفرعية التي تنشئها تحتوي على 5 نقاط بالضبط. ومع ذلك ، بالنسبة لتطبيقات التشفير ، يكون الترتيب أكبر من 5 ، مما يزيد العشوائية.

ادمج كل شيء: ECDH مع المصادقة

لدينا الآن جميع الأدوات التي نحتاجها لإنشاء بروتوكول تبادل مفاتيح رائع: منحنى إهليلجي Diffie-Hellman (ECDH).

ECDH هو مخطط تشفير معياري ينفذ تبادل مفاتيح Diffie-Hellman الذي وصفناه أعلاه ، باستخدام تشفير Elliptic Curve لإنشاء أزواج المفاتيح والسر المشترك.

يبدأ باختيار منحنى إهليلجي ونقطة توليده. يتبادل الطرفان بعد ذلك الشهادات الموثوقة ، مما يسمح لهما بالتحقق من صحة مفاتيحهما العامة. بمجرد المصادقة ، يمكنهم إنشاء سر مشترك k والذي يتم حسابه على النحو التالي:

ك = دA . دB . G

dA: مفتاح أليس الخاص

dB: مفتاح بوب الخاص

G: نقطة EC

لتحقيق سرية إلى الأمام الخاصية ، يجب أن يكون زوج مفاتيح كل من Alice و Bob سريع الزوال ، أي أنه يتم إنشاؤه على الفور ويستخدم لتنفيذ واحد للبروتوكول. نتحدث عن المنحنى الإهليلجي Diffie-Hellman سريع الزوال (ECDHE). في هذا السيناريو ، المفاتيح المؤقتة الموقعة بواسطة كل من المفاتيح الثابتة على الجهاز و HSMs ، مما يتيح مصادقة قوية للمفاتيح. حتى إذا كان الوصول غير المصرح به إلى المفاتيح الثابتة سيحدث في المستقبل ، فلن يمنح إمكانات فك التشفير للتبادلات المحمية بواسطة المفاتيح المؤقتة.

علاوة على ذلك ، قمنا بتنفيذ تحسين ملحوظ على البروتوكول من خلال إخفاء المفاتيح الثابتة للأجهزة داخل القناة الآمنة. يمنع هذا الإجراء الاحترازي المهاجمين من الحصول على رؤية للشهادة الثابتة للأجهزة ، والتي بدورها قد تؤدي إلى تسرب المعرفات الفريدة المستخدمة أثناء عمليات النسخ الاحتياطي / الاستعادة.

العودة إلى ليدجر ريكفر: رحلة بذرة

حسنًا ، حان الوقت للتوقف لمدة دقيقة.

لقد غطينا الكثير من الموضوعات ، المتعلقة بكل من الأمان والرياضيات ، والنتيجة هي بروتوكول للتواصل بأمان عبر أي شبكة غير آمنة. دعونا نلخص ما رأيناه حتى الآن:

يمكن أن يكون لكيانان اتصال آمن عبر قناة غير آمنة من خلال الاتفاق على أ سر فريد شكرا ل ECDHE، وهو تطبيق لبروتوكول اتفاقية مفتاح Diffie-Hellman الذي يستخدم مفاتيح سريعة الزوال لحماية السرية. كل كيان قادر على تحقق من صحتها من مراسلهم بفضل أول التحقق من الشهادة.

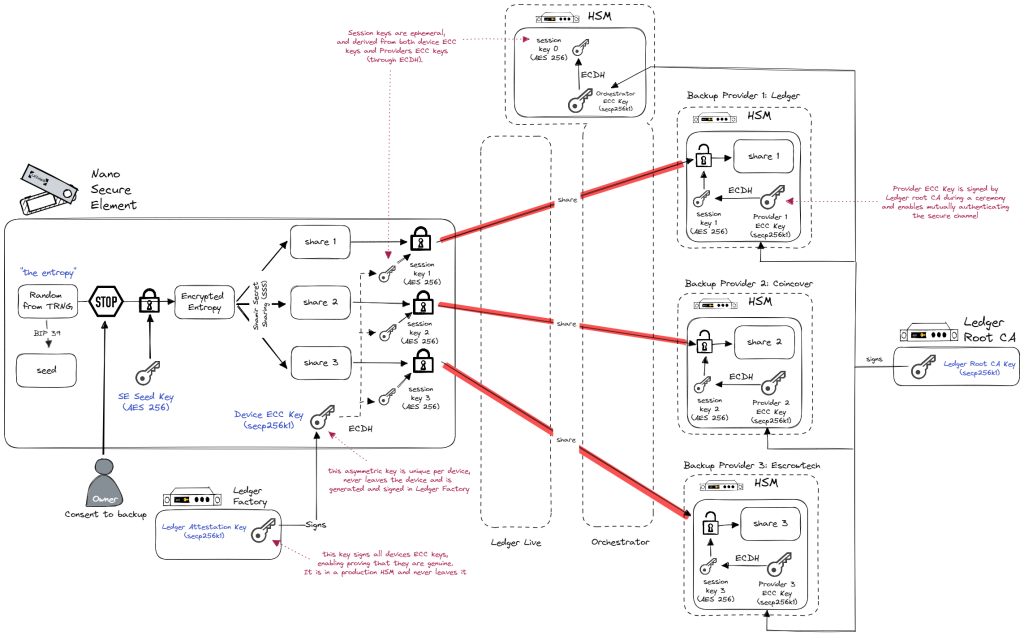

في حالة Ledger Recover ، أنشأنا أربع قنوات آمنة تستخدم بروتوكول Secure Channel Protocol. تقوم هذه القنوات بتوصيل الجهاز بكل من موفري النسخ الاحتياطي والمنسق ، وجميعهم مزودون بوحدات أمان الأجهزة (HSM).

يحتفظ كل ممثل بشهادته الشخصية ، الموقعة بشهادة دفتر الأستاذ التي تعمل كجذر لسلسلة الثقة. عندما ينقل جهاز المستخدم لأول مرة نيته في إجراء نسخة احتياطية إلى Orchestrator ، فإنه يبدأ ECDHE مصادق عليه. تحت هذه mTLS الجلسات ، ينقل Orchestrator المعلومات التي ستربط القنوات الآمنة المستقبلية بطلب النسخ الاحتياطي الخاص بالمستخدم ، جنبًا إلى جنب مع هوية المستخدم التي سيتم طلبها للتحقق عند إجراء استعادة لاحقة للبذور.

بقدر ما نحاول تجنبه ، فإنه يلزم في بعض الأحيان تخزين الأسرار ومعالجتها على الخوادم. قد يكون هذا محفوفًا بالمخاطر لأن حماية الخوادم والوصول إليها يعد مهمة غير تافهة. للتخفيف من هذه المخاطر ، الشركات والصناعات التي تقدر استخدام الأمان وحدات أمن الأجهزة. إنها أجهزة متخصصة تحمي مفاتيح التشفير وتوفر معالجة مشفرة. سنتحدث أكثر عن HSMs في أجزاء لاحقة من سلسلة المدونات هذه.

كل شيء جاهز أخيرًا لأداء الجزء الأكثر أهمية في العملية بأكملها: نقل المشاركات الثلاثة من بذرة المستخدم.

مرة أخرى ، نقوم بإنشاء قنوات آمنة جديدة ، ولكن هذه المرة بين جهاز دفتر الأستاذ الخاص بالمستخدم ووحدات HSM الخاصة بموفري النسخ الاحتياطي مباشرة. يتم إرسال مشاركات البذور في قناة مشفرة من طرف إلى طرف إلى مكان تخزينها النهائي ، مع ضمان وصولها إلى الوجهة الصحيحة (هذا هو المكان الذي تم فيه تقديم إمكانية التحقق من مشاركة Pedersen Secret في جزء 1 مفيد).

يقوم جهاز المستخدم بمصادقة وحدات HSM الخاصة بموفري النسخ الاحتياطي واحدًا تلو الآخر ، ويعرف موفرو النسخ الاحتياطي أنهم يتبادلون مع جهاز Ledger الرسمي الفريد الذي بدأ طلب النسخ الاحتياطي المحدد هذا.

لا أحد إلى جانب جهاز المستخدم وأجهزة HSM الخاصة بموفري النسخ الاحتياطي يرى على الإطلاق المشاركات الأولية المشفرة بواسطة المفاتيح المتماثلة للقنوات الآمنة الموثقة بشكل متبادل ، ولا حتى المنسق.

استلام آمن ... وتخزينه؟

في هذا الجزء ، قدمنا عدة مفاهيم جديدة ، بعضها تقني تمامًا. كل واحد من هذه المفاهيم مطلوب لإنشاء إرسال آمن يضمن سرية وسلامة التبادل. بغض النظر عن سلامة الشبكة ، يمكننا الآن إرسال مشاركاتنا السرية دون خوف من العبث بها أو اعتراضها. هذه هي الترقية تمامًا!

العملية برمتها مدعومة بتشفير الصوت والأجهزة الآمنة ، في شكل جهاز Ledger الخاص بك ووحدات HSM المملوكة لكل مزود نسخ احتياطي.

حان الوقت الآن للانتقال إلى استعادة الأسهم الأولية! كل ما علينا فعله هو أن نطلب من موفري النسخ الاحتياطي أن يرسلوا إلينا المشاركات التي يخزنونها على بنيتهم التحتية ...

لكن انتظر: كيف يقومون بالضبط بتخزين هذه البيانات الحساسة للغاية؟ لن يفيدنا أي شيء إذا كان لدينا قنوات الاتصال الأكثر أمانًا ، لكن موفري النسخ الاحتياطي لدينا كانوا يحتفظون بالمشاركة في نص عادي ، ويتوسلون أن تتم سرقتها.

لذا قبل أن نتحدث عن التعافي - سنصل إلى هناك ، أعدك! - ، علينا أن نأخذ منعطفًا سريعًا في الجزء 3 لمناقشة أمان حصصنا الأولية أثناء الراحة. ابقوا متابعين!

- محتوى مدعوم من تحسين محركات البحث وتوزيع العلاقات العامة. تضخيم اليوم.

- PlatoData.Network Vertical Generative Ai. تمكين نفسك. الوصول هنا.

- أفلاطونايستريم. ذكاء Web3. تضخيم المعرفة. الوصول هنا.

- أفلاطون السيارات / المركبات الكهربائية ، كربون، كلينتك ، الطاقة، بيئة، شمسي، إدارة المخلفات. الوصول هنا.

- BlockOffsets. تحديث ملكية الأوفست البيئية. الوصول هنا.

- المصدر https://www.ledger.com/blog/part-2-genesis-of-ledger-recover-securely-distributing-the-shares

- :لديها

- :يكون

- :ليس

- :أين

- $ UP

- 13

- 32

- 7

- a

- ماهرون

- من نحن

- فوق

- استمر

- الوصول

- التأهيل

- نقر

- الأفعال

- وأضاف

- إضافة

- إضافي

- عناوين

- بعد

- مرة أخرى

- الاتفاق

- اتفاقية

- أليس

- الكل

- السماح

- يسمح

- على طول

- أيضا

- تغيير

- دائما

- an

- و

- والبنية التحتية

- أي وقت

- أي شخص

- اى شى

- التطبيقات

- نهج

- هي

- حول

- AS

- افترض

- At

- موثق

- يصادق

- التحقّق من المُستخدم

- أصالة

- السلطة

- تجنب

- بعيدا

- الى الخلف

- المدعومة

- دعم

- على أساس

- أساس

- BE

- يصبح

- كان

- قبل

- البداية

- يجري

- الاعتقاد

- أقل من

- بالإضافة إلى

- أفضل

- ما بين

- أكبر

- قطعة

- blockchains

- المدونة

- بوب

- على حد سواء

- صندوق

- ابني

- لكن

- by

- CA

- تسمى

- دعوات

- أتى

- CAN

- لا تستطيع

- قدرات

- حقيبة

- الحالات

- شهادة

- المصدق

- الشهادات

- سلسلة

- تغيير

- قناة

- قنوات

- التحقق

- خيار

- عملات معدنية

- يأتي

- عادة

- التواصل

- Communication

- مجال الاتصالات

- الشركات

- مقارنة

- قهري

- تعقيد

- حل وسط

- إحصاء

- المفاهيم

- سرية

- التواصل

- يتكون

- يحتوي

- محتوى

- تصحيح

- المقابلة

- استطاع

- الدورة

- مغطى

- خلق

- حرج

- التشفير

- التشفير

- حاليا

- منحنى

- الأمن السيبراني

- البيانات

- تبادل البيانات

- تعريف

- نقل

- يعتمد

- وصف

- وصف

- تصميم

- افضل الرحلات السياحية

- التفاصيل

- جهاز

- الأجهزة

- DIG

- رقمي

- كشف

- بحث

- مناقشة

- خامد

- نشر

- توزيع

- توزيع

- do

- وثيقة

- هل

- dr

- توجه

- أثناء

- e

- كل

- في وقت سابق

- EC

- إما

- العنصر

- إهليلجي

- جزءا لا يتجزأ من

- تمكين

- مشفرة

- التشفير

- النهائي إلى نهاية

- زيادة

- ضمان

- الكيانات

- كيان

- مسلح

- معادل

- إنشاء

- أنشئ

- الأثير (ETH)

- عشية

- حتى

- EVER

- بالضبط

- مثال

- ممتاز

- تبادل

- تبادل

- الاستبدال

- التبادل

- تنفيذ

- شرح

- اكتشف

- احتفل على

- بعيدا

- خوف

- حقل

- الشكل

- نهائي

- أخيرا

- العثور على

- نهاية

- الاسم الأول

- تركز

- متابعيك

- في حالة

- النموذج المرفق

- عليها

- إلى الأمام

- دورة تأسيسية

- أربعة

- تبدأ من

- وظيفة

- مستقبل

- جمع

- توليد

- ولدت

- يولد

- توليد

- جينيسيز

- دولار فقط واحصل على خصم XNUMX% على جميع

- GIF

- منح

- معطى

- لمحة

- هدف

- خير

- منح

- عظيم

- تجمع

- ضمان

- مضمون

- ضمانات

- كان

- يد

- العناية باليد

- الثابت

- أصعب

- أجهزة التبخير

- جهاز

- أمن الأجهزة

- يملك

- وجود

- he

- مساعدة

- لها

- وسلم

- له

- ضرب

- عقد

- يحمل

- المنازل

- كيفية

- كيفية

- لكن

- HTTPS

- العقبات

- i

- معرفات

- هوية

- if

- التنفيذ

- نفذت

- الأدوات

- أهمية

- in

- في ازدياد

- الصناعات

- سيء السمعة

- معلومات

- البنية التحتية

- متأصل

- في البداية

- بدء

- بدأت

- يبادر

- غير آمن

- بدلًا من ذلك

- سلامة

- نية

- تفاعل

- وسيط

- إلى

- تقديم

- أدخلت

- تنطوي

- مسائل

- IT

- انها

- نفسها

- م

- حفظ

- القفل

- مفاتيح

- علم

- معروف

- اسم العائلة

- الى وقت لاحق

- طبقة

- قيادة

- التسريبات

- دفتر الحسابات

- اليسار

- مستوى

- روافع

- الاستفادة من

- مثل

- القيود

- محدود

- موقع

- مقفل

- أقفال

- طويل

- طويل الأجل

- يعد

- تبدو

- الكثير

- يصنع

- كثير

- رياضي

- رياضيا

- الرياضيات

- أمر

- ماكس العرض

- مايو..

- قياس

- آلية

- تعرف علي

- الرسالة

- رسائل

- طريقة

- دقيقة

- تخفيف

- تقدم

- الوحدات

- الأكثر من ذلك

- أكثر

- خطوة

- كثيرا

- متعدد

- مضاعف

- حاجة

- شبكة

- أبدا

- جديد

- التالي

- لا

- جدير بالذكر

- لا شى

- رواية

- الآن

- عدد

- أرقام

- باختصار

- الحصول على

- واضح

- حدث

- of

- رسمي

- أقدم

- on

- على الفور

- مرة

- ONE

- فقط

- عملية

- عمليات

- or

- طلب

- المنشأ

- أصلي

- أخرى

- وإلا

- لنا

- خارج

- على مدى

- الخاصة

- مملوكة

- ملكية

- الحزم

- زوج

- أزواج

- المعلمة

- جزء

- خاص

- الأحزاب

- أجزاء

- حفلة

- وقفة

- نفذ

- تنفيذ

- أداء

- شخص

- الشخصية

- المتعلقة

- المكان

- نص عادي

- أفلاطون

- الذكاء افلاطون البيانات

- أفلاطون داتا

- البوينت

- نقاط

- بريدي

- قوي

- يمنع

- كتاب تمهيدي

- خصوصية

- خاص

- المفتاح الخاص

- المشكلة

- عملية المعالجة

- معالجة

- إنتاج

- بصورة صحيحة

- HAS

- الملكية

- حماية

- محمي

- حماية

- بروتوكول

- إثبات

- تزود

- مزود

- مقدمي

- ويوفر

- جمهور

- مفتاح العام

- المفاتيح العامة

- غرض

- يضع

- سؤال

- سريع

- عشوائية

- العشوائية

- الوصول إلى

- استعداد

- حقيقي

- العالم الحقيقي

- في الحقيقة

- الأسباب

- يتلقى

- المستفيدين

- استعادة

- يتعافى

- استرجاع

- يشار

- بغض النظر

- بانتظام

- إزالة

- ممثلة

- طلب

- طلب

- مطلوب

- الموارد

- هؤلاء

- REST

- على استعادة

- نتيجة

- حق

- المخاطرة

- محفوف بالمخاطر

- جذر

- خزنة

- بسلام

- السلامة

- نفسه

- سيناريو

- مخطط

- مخططات

- الثاني

- سيكريت

- أقسام

- تأمين

- آمن

- تأمين

- أمن

- انظر تعريف

- بذرة

- رأيت

- اختيار

- إرسال

- إرسال

- يرسل

- حساس

- أرسلت

- مسلسلات

- الخدمة

- دورات

- عدة

- مشاركة

- شاركت

- مشاركة

- مشاركة

- هي

- ينبغي

- التوقيعات

- وقعت

- بشكل ملحوظ

- مماثل

- ببساطة

- عزباء

- الأصغر

- So

- حتى الآن

- حل

- يحل

- بعض

- متخصص

- محدد

- محدد

- بقعة

- المدرجات

- بداية

- ابتداء

- يبدأ

- إقامة

- خطوات

- نهب

- مسروق

- تخزين

- متجر

- تخزين

- قوي

- دراسة

- هذه

- تلخيص

- مقايضة

- أنظمة

- أخذ

- حديث

- مهمة

- تقني

- من

- شكر

- أن

- •

- المستقبل

- المعلومات

- من مشاركة

- منهم

- then

- نظرية

- هناك.

- تشبه

- هم

- بعناية

- على الرغم من؟

- ثلاثة

- عبر

- وهكذا

- رابطة عنق

- الوقت

- مرات

- إلى

- الرموز

- أداة

- الأدوات

- أدوات

- موضوع

- المواضيع

- نقل

- الثقة

- افضل

- محاولة

- منعطف أو دور

- اثنان

- في النهاية

- غير قادر

- كشف

- مع

- فهم

- فهم

- فريد من نوعه

- us

- تستخدم

- مستعمل

- يستخدم

- استخدام

- عادة

- استخدام

- التحقق من صحة

- قيمنا

- يمكن التحقق منها

- التحقق

- تحقق من

- التحقق

- جدا

- رؤية

- انتظر

- تريد

- يريد

- وكان

- طريق..

- طرق

- we

- الويب

- معروف

- كان

- ابحث عن

- متى

- كلما

- التي

- في حين

- من الذى

- كامل

- لماذا

- ويكيبيديا

- سوف

- مع

- في غضون

- بدون

- كلمات

- للعمل

- العالم

- سوف

- لصحتك!

- حل متجر العقارات الشامل الخاص بك في جورجيا

- نفسك

- زفيرنت