还记得 2015 年,两名道德黑客远程接管了一辆在圣路易斯市中心附近的高速公路上行驶的吉普切诺基吗?背景故事是,这些“黑客”安全研究人员查理·米勒和克里斯·瓦拉塞克在他们高调壮举的几年前就与汽车制造商接触,警告安全漏洞给汽车带来的风险。然而,当时的制造商并不认为汽车是网络攻击的目标。

随着大量硬件和软件内容实现更高程度的自动化,车辆实际上存在许多潜在的安全漏洞——就像我们的许多其他智能互联物联网设备一样。让我们来看看应该保护的关键汽车领域,为什么在设计周期的早期就牢记安全性很重要,以及如何保护整辆车的各个保险杠。

ECU:黑客无法抗拒

我们可以从电子控制单元 (ECU) 开始讨论,ECU 是汽车电子中控制车辆电气系统或子系统的嵌入式系统。现代车辆拥有超过 100 个 ECU,运行燃油喷射、温度控制、制动和物体检测等多种功能,这种情况并不罕见。传统上,ECU 的设计并没有要求验证与之通信的实体。相反,它们只是接受来自同一布线总线上任何实体的命令并与其共享信息。车辆网络不被认为是互联网意义上的通信网络。然而,这种误解造成了最大的漏洞。

回到 吉普车黑客攻击、米勒和瓦拉塞克着手证明 ECU 很容易受到攻击。首先,他们通过蜂窝网络利用无线电处理器上的软件漏洞,然后转向信息娱乐系统,最后瞄准 ECU 来影响制动和转向。这足以让汽车行业开始更加关注网络安全。

如今,ECU 通常都设计有网关,因此只有那些应该相互通信的设备才会这样做。这提供了一种比在车辆中拥有完全开放的网络更好的方法。

如何利用信息娱乐系统

除了 ECU 之外,汽车还可能存在其他漏洞,使不良行为者能够从车内的一个设备跳到另一个设备。考虑信息娱乐系统,它连接到蜂窝网络以进行以下活动:

- 汽车制造商对汽车进行固件更新

- 基于位置的道路救援和远程车辆诊断服务

- 未来,车辆对车辆和车辆对一切的功能将越来越多

事实是,信息娱乐系统还往往连接到各种关键车辆系统,为驾驶员提供操作数据,例如发动机性能信息,以及从气候控制和导航系统到与驾驶功能相关的控制系统。 。信息娱乐系统也越来越多地与仪表板进行一定程度的集成,现代仪表板已成为信息娱乐显示器的组成部分。考虑到该车辆子系统中存在的所有连接以及执行这些功能的强大、功能齐全的软件,有人很可能会利用漏洞来入侵它们。

保护车载网络

为了防止此类攻击,重要的是对网络特权较高和较低的子系统之间交换的信息类型应用物理或逻辑访问控制。为了确保通信的真实性,车载网络还必须利用过去 30 年在网络世界中获得的安全经验,将强大的加密技术与强大的识别和身份验证相结合。所有这些措施都应在设计周期的早期进行规划,以为系统提供强大的安全基础。与零碎地采取安全措施来解决以后出现的问题相比,尽早这样做可以减少劳动力密集度,降低成本,并且更有效地审查残余风险。

以太网在车载网络中的日益普及是一个积极的发展。以太网可以节省一些成本,并提供一些强大的网络范例,支持高级驾驶员辅助系统 (ADAS) 和自动驾驶等应用以及不断增加的信息娱乐系统应用所需的速度。以太网标准的一部分规定设备在被允许加入网络并执行任何关键功能之前进行自我识别并证明其身份。

NHTSA 汽车网络安全最佳实践

美国国家公路交通安全管理局 (NHTSA) 建议采用多层汽车网络安全方法,更好地将车载系统表示为连接子系统的网络,每个子系统都可能容易受到网络攻击。在其更新的 网络安全最佳实践报告 NHSTA 本月发布,提供了有关基本车辆网络安全保护的各种建议。其中许多似乎是关键系统开发的常识性实践,但令人惊讶的是,许多实践已经(甚至继续)缺乏。关于提高网络意识的建议包括:

- 限制开发人员/调试生产设备中的访问权限。可以通过开放的调试端口或串行控制台访问 ECU,并且这种访问通常处于特权操作级别。如果生产设备中需要开发人员级别的访问权限,则应适当保护调试和测试接口,以要求特权用户的授权。

- 保护密钥和其他秘密。任何可以提供对车辆计算平台的未经授权的高级访问的加密密钥或密码都应受到保护,以免泄露。来自单个车辆计算平台的任何密钥都不应提供对多辆车的访问。这意味着需要基于每辆车甚至子系统中的唯一密钥和其他秘密的仔细的密钥管理策略。

- 控制车辆维护诊断访问。尽可能将诊断功能限制为特定的车辆操作模式,以实现相关功能的预期目的。设计此类功能是为了消除或最大程度地减少误用或滥用时潜在的危险后果。

- 控制对固件的访问。采用良好的安全编码实践并使用支持开发过程中安全结果的工具。

- 限制修改固件(包括关键数据)的能力。限制修改固件的能力使不良行为者更难在车辆上安装恶意软件。

- 控制内部车辆通信。尽可能避免在公共数据总线上将安全信号作为消息发送。如果此类安全信息必须通过通信总线传递,则该信息应驻留在与具有外部网络接口的任何车辆 ECU 分段的通信总线上。对于关键安全消息,应用消息身份验证方案来限制消息欺骗的可能性。

NHTSA 网络安全最佳实践报告为强化汽车应用提供了良好的起点。然而,它既不是一本食谱书,也不全面。 NHTSA 还建议行业遵循美国国家标准与技术研究所 (NIST) 的规定 网络安全框架,建议围绕五个主要功能为车辆开发分层网络安全保护:识别、保护、检测、响应和恢复。此外,标准如 ISO SAE 21434 道路车辆网络安全在某些方面与 ISO 26262 功能安全标准相似,也提供了重要的方向。

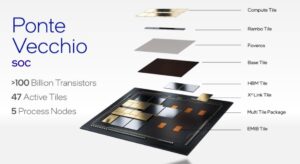

帮助您保护汽车 SoC 设计

汽车制造商拥有不同水平的内部网络安全专业知识。有些人仍然选择在设计过程接近尾声时为其汽车设计添加一层安全性;然而,等到设计几乎完成时可能会留下未解决的漏洞点并容易受到攻击。从基础开始设计安全性可以避免创建易受攻击的系统(请参见下图,了解保护汽车 SoC 所需的安全层的描述)。此外,确保车辆在道路上行驶的时间(平均 11 年)持续安全也很重要。

保护汽车 SoC 所需的安全层。

随着我们的 支持汽车 SoC 设计的悠久历史Synopsys 可以帮助您开发策略和架构,以在您的设计中实现更高级别的安全性。除了我们的技术专长之外,我们在该领域的相关解决方案还包括:

联网汽车是这种组合的一部分,应该提高其弹性和抵御攻击的能力。虽然功能安全已成为业界熟悉的关注领域,但现在网络安全也应该成为汽车芯片和系统早期规划的一部分。毕竟,如果汽车不安全,你就不可能拥有一辆安全的汽车。

欲了解详情,请访问 Synopsys DesignWare 安全 IP.

也可以参考:

- 100

- 11

- 5G

- ACCESS

- 横过

- 活动

- 增加

- 地址

- 高级

- 所有类型

- 其中

- 另一个

- 应用领域

- 的途径

- 架构

- 国家 / 地区

- 围绕

- 攻击

- 真实

- 认证

- 授权

- 自动化

- 汽车

- 汽车行业

- 自主性

- 作为

- 最佳

- 最佳实践

- 最大

- 总线

- 公共汽车

- 汽车

- 汽车

- 编码

- 相当常见

- 沟通

- 通信

- 元件

- 计算

- 连接

- 安慰

- 内容

- 继续

- 可以

- 创造

- 危急

- 加密技术

- 网络攻击

- 网络攻击

- 网络安全

- data

- 设计

- 设计

- 设计

- 检测

- 开发

- 发展

- 研发支持

- 设备

- 设备

- 曼哈顿市中心

- 驱动

- 司机

- 驾驶

- 早

- 电子

- 使

- 加密

- 体验

- 专门知识

- 利用

- 专栏

- 特征

- 数字

- 终于

- 姓氏:

- 专注焦点

- 遵循

- 基金会

- 汽油

- ,

- 功能

- 未来

- 非常好

- 破解

- 黑客

- 硬件

- 有

- 帮助

- 历史

- 创新中心

- HTTPS

- 鉴定

- 鉴定

- 实施

- 重要

- 包含

- 行业中的应用:

- 信息

- 积分

- 网络

- 物联网

- 物联网设备

- IT

- 吉普车

- 加入

- 键

- 键

- 劳工

- 语言

- 学习用品

- Level

- 各级

- 长

- 恶意软件

- 颠覆性技术

- 介意

- 更多

- National

- 自然语言

- 自然语言处理

- 旅游导航

- 近

- 打印车票

- 网络

- 工业网络

- 网络

- NLP

- 物体检测

- 打开

- 其他名称

- 密码

- 性能

- 的

- 规划行程

- 平台

- 平台

- 强大

- 校长

- 过程

- 过程

- 生产

- 保护

- 提供

- 提供

- 广播电台

- 范围

- 食谱

- 恢复

- 发布

- 报告

- 风险

- 运行

- 安全

- 实现安全

- 保安

- 安全研究员

- 感

- 系列

- 集

- 共用的,

- 智能

- So

- 软件

- 解决方案

- 有人

- 标准

- 开始

- 故事

- 策略

- 强烈

- SUPPORT

- 系统

- 产品

- 说

- 敲打

- 文案

- test

- 未来

- 通过

- 领带

- 次

- 工具

- 交通

- 独特

- 最新动态

- 用户

- 汽车

- 车辆

- 漏洞

- 漏洞

- 脆弱

- 什么是

- 也完全不需要

- 世界

- 将

- 年