至少在欧洲,网络安全新闻目前主要是关于“VMWare ESXi 勒索软件”的报道,这些报道从字面上和(至少在密码意义上)比喻上都在流传。

法国政府的计算机应急响应小组 CERT-FR 在上周末开始了一场迅速演变成一场小型恐慌的活动,公告的标题很简单: Campagne d'exploitation d'une vulnérabilité 影响 VMware ESXi (利用 VMWare ESXi 漏洞的网络攻击).

尽管标题直接关注高级别危险,即任何可远程利用的漏洞通常都会为攻击者提供进入您的网络的路径,以做他们喜欢的事情,甚至可能是任何事情......

......报告的第一行给出了令人沮丧的消息,即 东西 骗子在这种情况下所做的就是法国人所说的 勒索软件.

你可能不需要知道 LOGICIEL 是法语中“软件”的意思来猜测这个词的词干 兰索- 进入现代法语(赎金) 和英语 (赎金) 来自古法语单词 兰松,因此这个词直接翻译成英语 勒索.

回到中世纪,战争时期君主的一种职业危害是被敌人俘虏并关押一段时间 兰松,通常是在有效解决冲突的惩罚性条款下,有利于俘虏。

现在,当然,是您的数据被“捕获”了——尽管反常的是,骗子实际上并不需要麻烦将其带走并将其保存在边境一侧的安全监狱中,同时敲诈你。

他们可以简单地“静态”加密它,并提供给你解密密钥作为他们惩罚性的回报 兰松.

具有讽刺意味的是,您最终充当了自己的狱卒,而骗子只需要保留几个秘密字节(在本例中为 32 字节),就可以将您的数据锁定在您自己的 IT 资产中,想锁多久就锁多久。

好消息和坏消息

这是个好消息: 当前的攻击爆发似乎是一群网络犯罪分子所为,他们依赖于 VMware 记录并在大约两年前修补的两个特定 VMWare ESXi 漏洞。

换句话说,大多数系统管理员预计最晚从 2021 年初就已经领先于这些攻击者,因此这绝对不是零日情况。

这是坏消息: 如果您在补丁发布后的很长一段时间内没有应用所需的补丁,您不仅面临这种特定勒索软件攻击的风险,而且还面临几乎任何类型的网络犯罪的风险——数据窃取、加密挖掘、键盘记录、数据库中毒、销售点恶意软件和垃圾邮件发送立即浮现在脑海中。

这里还有一些坏消息: 这次攻击中使用的勒索软件,你会看到它被不同地称为 ESXi 勒索软件 和 ESXiArgs 勒索软件, 似乎是一对通用的恶意软件文件,一个是 shell 脚本,另一个是 Linux 程序(也称为 二进制 or 可执行 文件)。

换句话说,尽管您绝对需要针对这些老式的 VMWare 错误打补丁(如果您还没有的话),但这种恶意软件并没有将其牢牢锁定为只能通过 VMWare 漏洞进行攻击,或者只能攻击与 VMWare 相关的数据文件。

事实上,我们只是通过名称来指代勒索软件 参数 在本文中,为了避免给人留下它是由 VMWare ESXi 系统和文件引起或只能用于 VMWare ESXi 系统和文件的印象。

产品思路

根据 CERT-FR。 您需要立即注意的两个漏洞是:

- 来自 VMSA-2021-21974 的 CVE-2021-0002。 ESXi OpenSLP 堆溢出漏洞。 与 ESXi 位于同一网段且有权访问端口 427 的恶意行为者可能会触发 [the] OpenSLP 服务中的 [a] 堆溢出问题,从而导致远程代码执行。

- 来自 VMSA-2020-3992 的 CVE-2020-0023。 ESXi OpenSLP 远程代码执行漏洞。 驻留在管理网络中并有权访问 ESXi 计算机上的端口 427 的恶意行为者可能会触发 OpenSLP 服务中的释放后使用,从而导致远程代码执行。

在这两种情况下,VMWare 的官方建议是尽可能打补丁,或者,如果您需要推迟打补丁一段时间,请禁用受影响的 SLP(服务定位协议)服务。

VMWare 有一个页面,其中包含解决问题的长期指南 SLP 安全问题,包括用于暂时关闭 SLP 的脚本代码,并在修补后重新打开。

这次攻击的伤害

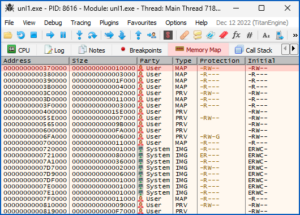

该 参数 攻击是骗子显然正在释放的弹头,一旦他们获得了对您的 ESXi 生态系统的访问权限,就包括以下命令序列。

我们选择了关键的一些来使描述简短:

- 关闭正在运行的虚拟机。 骗子并没有优雅地做到这一点,而是通过简单地发送每一个

vmx处理一个SIGKILL(kill -9) 尽快使程序崩溃。 我们假设这是确保他们想要加扰的所有 VMWare 文件都已解锁并因此可以在读/写模式下重新打开的一种快速而肮脏的方法。 - 导出 ESXi 文件系统卷列表。 骗子使用

esxcli storage filesystem list命令获取要跟踪的 ESXi 卷列表。 - 为每个卷查找重要的 VMWare 文件。 骗子使用

find在你的每个卷上命令/vmfs/volumes/从此扩展名列表中查找文件的目录:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvram和.vmem. - 为找到的每个文件调用通用文件加扰工具。 一个程序叫做

encrypt,由骗子上传,用于在单独的过程中单独加扰每个文件。 因此,加密在后台并行发生,而不是等待每个文件依次被加密的脚本。

后台加密任务启动后,恶意软件脚本会更改一些系统文件,以确保您知道下一步该做什么。

我们没有自己的任何实际赎金记录的副本 参数 骗子已经使用过,但如果您自己没有见过它们,我们可以告诉您在哪里寻找它们,因为脚本:

- 取代你的

/etc/motd带有赎金记录的文件。 拼音作为的姓名motd是短期的 今日讯息,并且您的原始版本已移至/etc/motd1,因此您可以使用具有该名称的文件的存在作为妥协的粗略指标 (IoC)。 - 取代任何

index.html中的文件/usr/lib/vmware带有赎金字条的树。 再次,原始文件被重命名,这次是index1.html. 文件调用index.html是您可能在浏览器中打开的任何 VMWare 网络门户的主页。

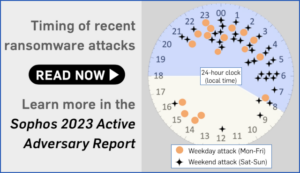

据我们所知,所要求的赎金以比特币为单位,但具体金额和支付的钱包 ID 各不相同,或许是为了避免造成明显的后果 BTC 区块链中的支付模式.

然而,勒索付款似乎通常设置在 2 BTC 左右,目前略低于 50,000 美元。

了解更多:区块链中的支付模式

加密器简介

encrypt 该程序实际上是一个独立的、一次一个文件的加扰工具。

然而,考虑到它的工作原理,该文件没有任何合理的用途。

大概是为了在加密时节省时间,鉴于虚拟机映像的大小通常为数 GB 甚至 TB,可以为程序提供参数,告诉它打乱文件的某些块,同时让其余部分保持不变。

松散地说, 参数 恶意软件使用一个名为 encrypt_simple() (事实上,它一点也不简单,因为它以任何真正的安全程序都不会使用的复杂方式进行加密),它是这样的。

的价值观 FILENAME, PEMFILE, M 和 N below 可以在运行时在命令行上指定。

请注意,该恶意软件包含其自己的 Sosemanuk 密码算法实现,尽管它依赖于 OpenSSL 来获取它使用的随机数,并且它还进行 RSA 公钥处理:

- 产生

PUBKEY, 一个 RSA 公钥,通过读入PEMFILE. - 产生

RNDKEY,一个随机的 32 字节对称加密密钥。 - 转到开头

FILENAME - 读入

M兆字节来自FILENAME. - 使用 Sosemanuk 流密码对数据进行加扰

RNDKEY. - 覆盖那些相同的

M带有加密数据的文件中的兆字节。 - 向前跳跃

N文件中的兆字节。 GOTO 4如果还有任何数据需要加扰。- 跳到结尾

FILENAME. - 使用RSA公钥加密加扰

RNDKEY使用PUBKEY. - 将加扰的解密密钥附加到

FILENAME.

在我们查看的脚本文件中,攻击者在其中调用 encrypt 程序,他们似乎选择了 M 为 1MByte,并且 N 为 99Mbytes,这样他们实际上只会对大于 1MBytes 的任何文件的 100% 进行加密。

这意味着它们会迅速造成损害,但几乎肯定会使您的 VM 无法使用,而且很可能无法恢复。

覆盖第一个 1MByte 通常会使图像无法启动,这已经够糟糕了,而对图像其余部分的 1% 进行加扰,破坏分布在整个文件中,代表着大量的损坏。

这种程度的损坏可能会留下一些原始数据,您可以从文件的废墟中提取这些数据,但可能不会太多,因此我们不建议依赖文件的 99%“仍然正常”这一事实,因为任何类型的预防措施,因为您以这种方式恢复的任何数据都应该被视为运气好,而不是好的计划。

如果骗子将与公钥对应的私钥保存在他们的 PEMFILE 秘密,你几乎不可能解密 RNDKEY,这意味着您无法自己恢复文件的混乱部分。

因此勒索软件需求。

怎么办呢?

很简单:

- 检查您是否有所需的补丁。 即使你“知道”你在它们刚出来的时候就把它们应用回去了,也要再次检查以确保。 您通常只需要留下一个洞,就可以为攻击者提供进入的滩头阵地。

- 重新审视您的备份过程。 如果灾难袭来,无论是否来自勒索软件,请确保您有可靠有效的方法在合理的时间内恢复丢失的数据。 不要等到勒索软件攻击后才发现自己陷入了无论如何都要付钱的困境,因为您还没有练习恢复并且无法足够有效地进行恢复。

- 如果您不确定或没有时间,请寻求帮助。 Sophos 等公司同时提供 XDR (扩展检测和响应)和 MDR (托管检测和响应)可以帮助您超越简单地等待故障迹象出现在仪表板上。 向别人寻求帮助并不是逃避,特别是如果替代方案根本没有时间自己赶上来。

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- Able

- 关于

- 绝对

- 绝对

- ACCESS

- 通

- 忠告

- 后

- 驳

- 年龄

- 向前

- 算法

- 所有类型

- 单

- 已经

- 替代

- 尽管

- 量

- 和

- 应用的

- 围绕

- 刊文

- 攻击

- 攻击

- 攻击

- 作者

- 汽车

- 背部

- 背景

- 背景图像

- 备份工具

- 坏

- 因为

- 开始

- 作为

- 如下。

- 超越

- 比特币

- 敲诈

- 边界

- 半身裙/裤

- 浏览器

- BTC

- 虫子

- 公告

- 呼叫

- 被称为

- 携带

- 案件

- 例

- 摔角

- 造成

- Center

- 当然

- 机会

- 更改

- 查

- 选择

- 暗号

- 码

- 颜色

- 公司

- 复杂

- 妥协

- 一台

- 冲突

- 考虑

- 包含

- 副本

- 腐败

- 可以

- 课程

- 外壳

- 崩溃

- 创造

- 危急

- 克鲁克斯

- 原油

- 加密

- 加密矿

- 电流

- 目前

- 网络罪犯

- 危险

- XNUMX月XNUMX日

- data

- 数据库

- 一年中的

- 解码

- 无疑

- 学位

- 需求

- 要求

- 描述

- 检测

- 直接

- 灾害

- 通过各种方式找到

- 屏 显:

- 分布

- 做

- 别

- 每

- 早

- 生态系统

- 有效

- 只

- 有效

- 或

- 紧急

- 加密

- 加密

- 英语

- 更多

- 保证

- 特别

- 房地产

- 欧洲

- 甚至

- EVER

- 所有的

- 执行

- 期望

- 扩展

- 提取

- 少数

- 文件

- 档

- 姓氏:

- 重点

- 发现

- 法语

- 止

- 功能

- 刚

- 一般用途

- 得到

- 越来越

- 给

- 特定

- 给

- 给予

- Go

- GOES

- 非常好

- 发生

- 有

- 标题

- 听说

- 高度

- 保持

- 帮助

- 高水平

- 举行

- 保持

- 穿孔

- 主页

- 徘徊

- 创新中心

- 但是

- HTML

- HTTPS

- 巨大

- 图片

- 图片

- 立即

- 履行

- 重要

- in

- 包括

- 包含

- 指示符

- 个别地

- 代替

- 问题

- IT

- 保持

- 键

- 知道

- 已知

- 大

- 名:

- 最新

- 离开

- 离开

- 容易

- Line

- Linux的

- 清单

- 小

- 圖書分館的位置

- 锁定

- 锁

- 长

- 由来已久

- 看

- 看着

- 运气

- 机

- 机

- 使

- 制作

- 恶意软件

- 管理

- 颠覆性技术

- 许多

- 余量

- 最大宽度

- 手段

- 中间

- 可能

- 介意

- 时尚

- 现代

- 更多

- 最先进的

- 姓名

- 亦即

- 需求

- 打印车票

- 需要

- 网络

- 消息

- 下页

- 正常

- 数字

- 明显

- 职业

- 提供

- 官方

- 老

- 一

- openssl的

- 原版的

- 其他名称

- 己

- 支付

- 并行

- 参数

- 部分

- 打补丁

- 补丁

- 修补

- 径

- 模式

- 保罗

- 付款

- 付款

- 也许

- 采摘的

- 规划行程

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 流行的

- 位置

- 可能

- 帖子

- 存在

- 监狱

- 大概

- 过程

- 过程

- 处理

- 曲目

- 提供

- 国家

- 公钥

- 目的

- 放

- 很快

- 随机

- 赎金

- 勒索

- 勒索软件攻击

- 阅读

- 合理

- 恢复

- 简称

- 可靠

- 远程

- 报告

- 代表

- 响应

- REST的

- 恢复

- 导致

- 回报

- 风险

- 轮

- RSA

- 废墟

- 运行

- 同

- 保存

- 秘密

- 安全

- 保安

- 似乎

- 段

- 发送

- 感

- 分开

- 序列

- 服务

- 集

- 安定

- 壳

- 短

- 应该

- 迹象

- 简易

- 只是

- 自

- 情况

- 尺寸

- SLP

- So

- 固体

- 一些

- 有人

- 东西

- 不久

- 发言

- 具体的

- 特别是

- 指定

- 弹簧

- 独立

- 干

- 存储

- 故事

- 流

- 罢工

- 这样

- SVG的

- 系统

- 产品

- 任务

- 团队

- 条款

- 其

- 因此

- 始终

- 次

- 至

- 工具

- 最佳

- 过渡

- 透明

- 触发

- 麻烦

- 转

- 转身

- 谈到

- 一般

- 下

- 上传

- 网址

- 使用

- 释放后使用,

- 用户

- 价值观

- 版本

- 通过

- 在线会议

- 虚拟机

- VMware的

- 体积

- 卷

- 漏洞

- 漏洞

- 等待

- 等候

- 钱包

- 战争

- 卷筒纸

- 周

- 什么是

- 是否

- 这

- 而

- WHO

- 中

- Word

- 话

- 工作

- 加工

- 合作

- 担心

- 将

- 年

- 您一站式解决方案

- 你自己

- 和风网

![S3 Ep118:猜猜你的密码? 如果它已经被盗,则不需要! [音频+文字]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)