分析人士发现了一个与伊朗有关的 APT,该 APT 向以色列政府高级官员发送恶意电子邮件。

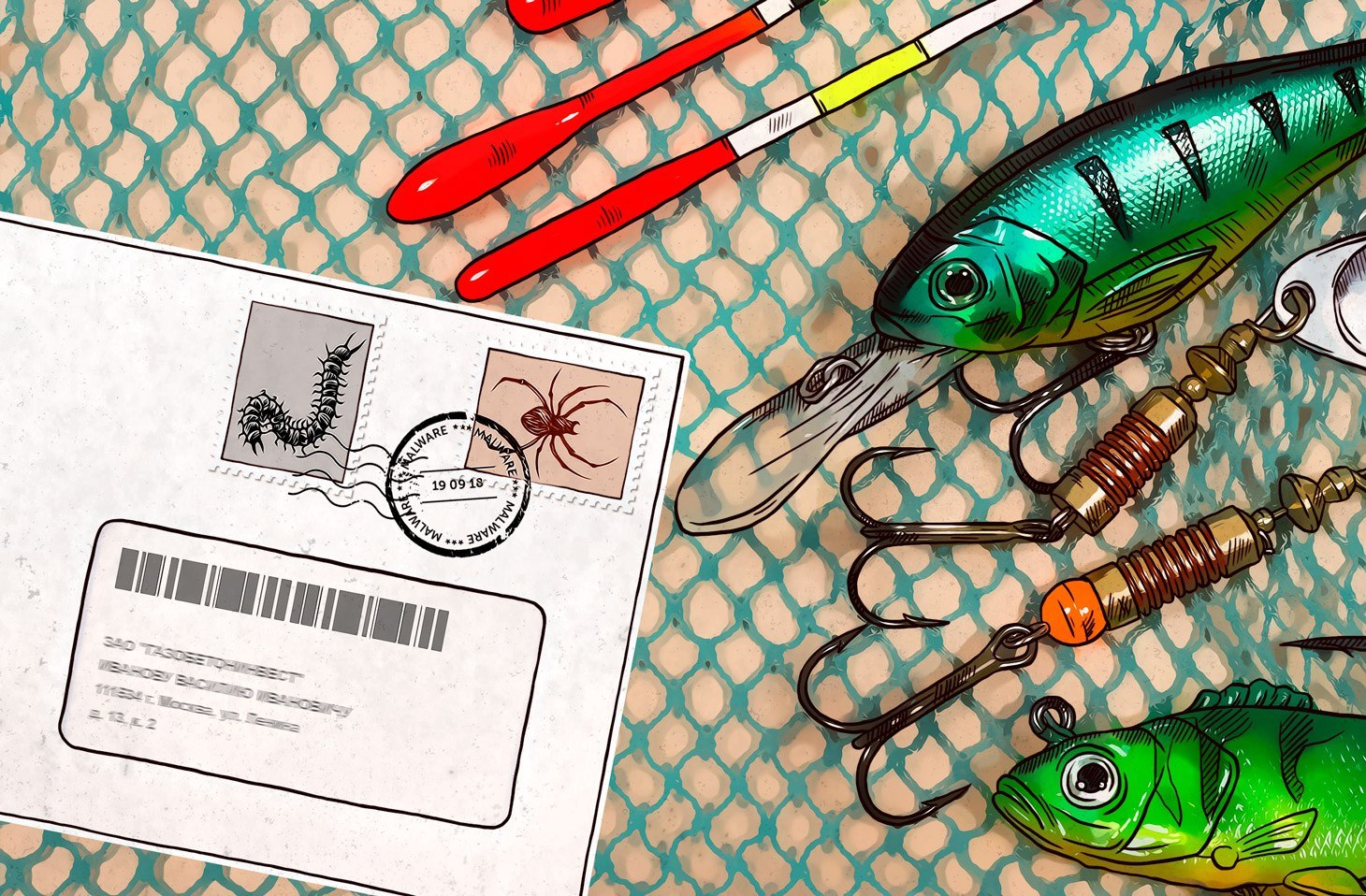

据信,一个与伊朗有联系的高级持续威胁组织发起了针对以色列政府和军方知名人员的网络钓鱼活动。 检查点软件的报告.

该运动的目标包括以色列国防工业的高级领导、美国前驻以色列大使和以色列前副总理。

研究人员表示,该活动的目标是从目标那里获取个人信息。

来自合法地址的虚假电子邮件

据 Check Point 称,目标之一是以色列前外交部长、司法部长兼副总理齐皮·利夫尼。 研究人员认为,选择该目标是因为她的通讯录中的联系人名单很高。

据研究人员称,不久前,她收到了一封来自“以色列国防军著名的前少将的电子邮件,他在一个高度敏感的职位上任职。” 发件人地址没有被欺骗——这与她之前通信的域相同。 从希伯来语翻译过来的信息是:

亲爱的朋友们,您好,请参阅附件文章来总结这一年。 ((*只有眼睛*)) 当然我不希望它被分发,因为它不是最终版本。 我很乐意收到任何形式的评论。 好好休息一天。

该消息包含一个链接。 Livni 延迟点击链接,引发了几封后续电子邮件。

早上好,我还没有收到你的消息。 一些朋友给我发了评论。 你的发言对我来说也很重要。 我知道你很忙。 但我想请您花点时间阅读这篇文章。 美好的一周

据 Check Point 称,发件人的坚持和一连串的消息引起了她的怀疑。 在 Livni 与前少将会面后,很明显这些电子邮件是从一个受感染的帐户发送的,并且邮件的内容是网络钓鱼攻击的一部分。

该活动中的其他目标也有类似的情况——可疑电子邮件是从合法联系人发送的。

到底发生了什么

攻击的方法并不是特别的技术性。 “操作中最复杂的部分是社会工程,”Check Point Research 威胁情报小组经理 Sergey Shykevich 指出。 他说,该活动是“专门为每个目标设计的非常有针对性的网络钓鱼链”。 个人制作的网络钓鱼电子邮件是一种称为鱼叉式网络钓鱼的技术。

攻击者发起了他们的鱼叉式网络钓鱼攻击,首先是通过破坏属于其目标联系人的电子邮件地址簿。 然后,使用被劫持的帐户,他们将继续联系人和目标之间已经存在的电子邮件链。 随着时间的推移,他们会引导对话转向诱使目标点击或打开恶意链接或文档。

“一些电子邮件包含指向与目标相关的真实文档的链接,”Check Point 的分析师指出。 例如,“会议或研究的邀请、雅虎的网络钓鱼页面、上传文档扫描的链接”。

最后,“目标”是“窃取他们的个人信息、护照扫描和窃取他们邮件帐户的访问权限”。

谁和为什么

“我们有确凿的证据表明它至少从 2021 年 XNUMX 月开始,”Shykevich 写道,“但我们认为它开始得更早。”

在他们的分析中,研究人员发现了他们认为指向与伊朗有关的 Phosphorus APT 组织(又名 Charming Kitten、Ajax Security、NewsBeef、APT35)的证据。 磷是伊朗的一种 最先进的 要积极。 APT 具有“开展高调网络行动的悠久历史,符合伊朗政权的利益,并针对以色列官员。”

伊朗和以色列通常不和,而这些袭击发生在“以色列和伊朗之间的紧张局势升级之中。 随着最近伊朗官员(一些与以色列摩萨德有关联)遭到暗杀,以及在全球范围内绑架以色列公民的企图遭到挫败,我们怀疑 Phosphorous 将在未来继续其持续努力。”