中国“快时尚”品牌 SHEIN 对争议并不陌生,尤其是因为其当时的母公司 Zoetop 未能发现 2018 年的数据泄露事件,更不用说阻止,然后进行了不诚实的处理。

正如纽约州总检察长莱蒂夏·詹姆斯 (Letitia James) 在一份 声明 2022 年底:

SHEIN 和 [姊妹品牌] ROMWE 薄弱的数字安全措施使黑客很容易窃取消费者的个人数据。 […]

[P]个人数据被盗,Zoetop 试图掩盖它。 未能保护消费者的个人数据并对其撒谎并不时髦。 SHEIN 和 ROMWE 必须加强其网络安全措施,以保护消费者免受欺诈和身份盗用。

在纽约法院作出判决时,考虑到业务范围,我们对看似微不足道的 1.9 万美元罚款表示惊讶:

坦率地说,考虑到公司的规模、财富和品牌影响力,Zoetop(现为美国的 SHEIN 分销公司)表现得如此轻松,我们对此感到惊讶,它甚至明显缺乏可以预防或减少所构成危险的基本预防措施违规行为,以及其在违规行为为人所知后在处理违规行为方面的持续不诚实行为。

史努比应用程序代码现已公开

我们不知道的是,即使此案正在通过纽约司法系统审理,SHEIN 正在向其 Android 应用程序添加一些奇怪的(和可疑的,如果不是恶意的)代码,将其变成一种基本的“营销间谍软件工具”。

本周早些时候,当微软研究人员发布了一份 回顾性分析 SHEIN Android 应用程序的 7.9.2 版,从 2022 年初开始。

尽管自从微软报告其可疑行为以来,该应用程序版本已经更新了很多次,尽管谷歌现在已经在 Android 中添加了一些缓解措施(见下文)以帮助您发现试图摆脱 SHEIN 的诡计的应用程序......

……这个故事强烈提醒我们,即使是在 Google Play 中“经过审查和批准”的应用程序也可能以破坏您的隐私和安全的不正当方式运行——就像那些案例一样 流氓“身份验证器”应用程序 我们大约两周前写过。

微软研究人员没有说明是什么激起了他们对这个特殊的 SHEIN 应用程序的兴趣。

据我们所知,他们可能只是选择了具有高下载量的代表性应用程序样本,并自动搜索其反编译代码以查找对系统函数的有趣或意外调用,以便创建一个有趣目标的简短列表。

用研究人员自己的话说:

我们首先对应用程序进行了静态分析,以确定对行为负责的相关代码。 然后,我们通过在检测环境中运行应用程序来执行动态分析以观察代码,包括它如何读取剪贴板并将其内容发送到远程服务器。

SHEIN 的应用被指定为拥有超过 100 亿的下载量,这远远低于 Facebook (5B+)、Twitter (1B+) 和 TikTok (1B+) 等超高速应用,但与其他知名和广泛使用的应用一样Signal (100M+) 和 McDonald's (100M+) 等应用程序。

深入研究代码

该应用程序本身非常庞大,APK 形式的重量为 93 MBytes(一个 APK 文件,简称 安卓包, 本质上是一个压缩的 ZIP 存档),解压缩后为 194 MBytes。

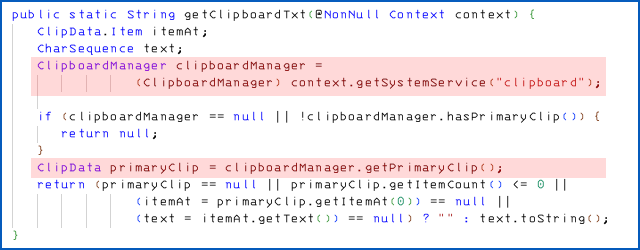

它在一组顶级名称为 com.zzkko (ZZKKO 是 SHEIN 的原名),在名为 com.zzkko.base.util.

这些基本实用程序包括一个名为 PhoneUtil.getClipboardTxt() 将使用从导入的标准 Android 编码工具抓取剪贴板 android.content.ClipboardManager:

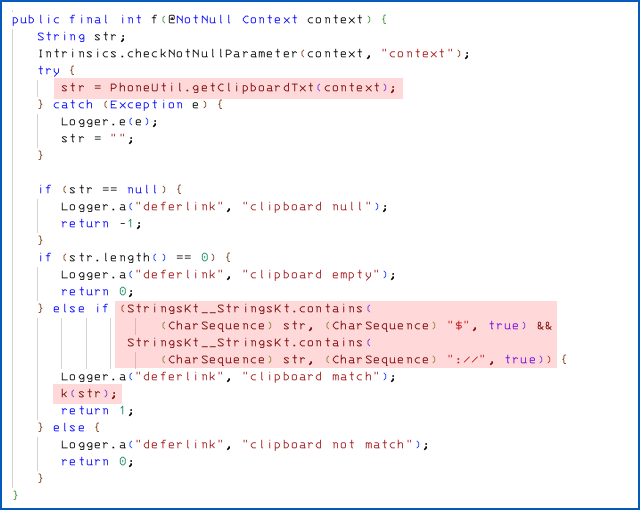

在 SHEIN/ZZKKO 代码中搜索对这个实用函数的调用表明它只用在一个地方,一个名为有趣的包 com.zzkko.util.MarketClipboardPhaseLinker:

正如微软分析中所解释的那样,这段代码在被触发时会读入剪贴板中的任何内容,然后测试它是否同时包含 :// 和 $,如果您复制并粘贴了涉及他人网站和美元价格的搜索结果,您可能会想到:

如果测试成功,则代码调用编译到包中的函数,其名称难以想象(并且可能是自动生成的) k(),将侦听文本的副本作为参数发送给它:

如您所见,即使您不是程序员,那个无趣的功能 k() 将嗅探出的剪贴板数据打包成 POST 请求,这是一种特殊的 HTTP 连接,它告诉服务器,“这不是传统的 GET 请求,我要求你向我发送一些东西,而是我向你发送数据的上传请求。”

POST 在这种情况下请求被上传到 URL https://api-service.shein.com/marketing/tinyurl/phrase,HTTP 内容通常看起来像这样:

POST //marketing/tinyurl/phrase 主机:api-service.shein.com。 . . Content-Type: application/x-www-form-urlencoded phrase=...传递给 k() 的参数的编码内容...

正如微软在其报告中慷慨指出的那样:

虽然我们不知道 SHEIN 有任何恶意,但即使是应用程序中看似良性的行为也可能被恶意利用。 针对剪贴板的威胁可能会使任何复制和粘贴的信息面临被攻击者窃取或修改的风险,例如密码、财务详细信息、个人数据、加密货币钱包地址和其他敏感信息。

剪贴板中的美元符号并不总是表示价格搜索,尤其是因为世界上大多数国家/地区的货币使用不同的符号,因此可以通过这种方式窃取大量个人信息……

…但即使抓取的数据确实来自您在其他地方所做的无辜且不重要的搜索,这仍然与其他人无关,而与您有关。

当您想将 URL 作为数据传输时,通常会使用 URL 编码,这样它们就不会与应该访问的“实时”URL 混淆,这样它们就不会包含任何非法字符。 例如,URL 中不允许有空格,因此它们在 URL 数据中被转换为 %20,其中百分号表示“特殊字节跟随两个十六进制字符”,并且 20 是空间的十六进制 ASCII 代码(十进制为 32)。 同样,一个特殊的序列如 :// 将被翻译成 %3A%2F%2F,因为冒号是 ASCII 0x3A(十进制为 58),正斜杠是 0x2F(十进制为 47)。 美元符号出现为 %24 (十进制为 36)。

怎么办呢?

根据微软的说法,谷歌对在其他方面受信任的应用程序中的这种行为——你可能认为是“无意的背叛”——的回应是加强了 Android 的剪贴板处理代码。

据推测,使剪贴板访问权限更加严格和更具限制性在理论上将是一个更好的解决方案,就像对 Play 商店应用程序审查更加严格一样,但我们假设这些响应在实践中被认为过于侵入。

粗略地说,您拥有(或可以升级到)的 Android 版本越新,剪贴板的管理就越严格。

显然,在 Android 10 及更高版本中,应用程序根本无法读取剪贴板,除非它在前台主动运行。

不可否认,这并没有太大帮助,但它确实会阻止您闲置甚至忘记的应用程序一直在窥探您的复制和粘贴。

Android 12 及更高版本会弹出一条警告消息,提示“从您的剪贴板粘贴了 XYZ 应用程序”,但显然此警告仅在任何应用程序第一次出现时出现(可能是您预期的时间),而不会出现在随后的剪贴板抓取中(当你没有)。

Android 13 每隔一段时间就会自动清除剪贴板(我们不确定实际频率是多少),以停止您可能已经忘记无限期闲置的数据。

鉴于谷歌显然不打算像你希望的那样严格控制剪贴板访问,我们将在这里重复微软的建议,其思路是,“如果你看到了什么,说些什么……然后用脚投票,或者至少你的手指”:

考虑删除具有意外行为的应用程序,例如剪贴板访问 [...] 通知,并将该行为报告给供应商或应用程序商店运营商。

如果您拥有大量公司移动设备,并且还没有采用某种形式的移动设备管理和反恶意软件保护,为什么不看看 现在有什么优惠?

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图区块链。 Web3 元宇宙智能。 知识放大。 访问这里。

- Sumber: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :是

- ][p

- $UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- 关于

- 关于它

- 绝对

- ACCESS

- 积极地

- 通

- 添加

- 地址

- 采用

- 忠告

- 后

- 所有类型

- 单

- 尽管

- 分析

- 和

- 安卓

- 安卓13

- Android应用程式

- 应用

- 应用程序商店

- 明显的

- 应用领域

- 应用

- 档案

- 保健

- 围绕

- AS

- At

- 律师

- 总检察长

- 作者

- 汽车

- 自动

- 背景图像

- 基地

- 基本包

- BE

- 因为

- 牛肉

- 作为

- 如下。

- 更好

- 边界

- 半身裙/裤

- 品牌

- 违反

- 商业

- 按键

- by

- 被称为

- 呼叫

- CAN

- 案件

- Center

- 字符

- 码

- 编码

- 颜色

- COM的

- 如何

- 公司

- 地都

- 考虑

- 考虑

- 消费者

- 包含

- 内容

- Contents

- 控制

- 争议

- 转换

- 公司

- 可以

- 国家

- 法庭

- 外壳

- 创建信息图

- cryptocurrency

- 加密货币钱包

- 好奇

- 货币

- 网络安全

- 危险

- data

- 数据泄露

- 指定

- 详情

- 设备

- 设备

- DID

- 数字

- 屏 显:

- 分配

- 不会

- 美元

- 美元

- 别

- 下载

- 下载

- 动态

- 此前

- 早

- 其他的

- 别处

- 出现

- 巨大

- 环境

- 本质上

- 甚至

- 所有的

- 例子

- 期望

- 预期

- 解释

- 剥削

- 表示

- 失败

- 公平

- 脚

- 文件

- 金融

- 结束

- (名字)

- 第一次

- 舰队

- 如下

- 针对

- 被遗忘的

- 申请

- 向前

- 骗局

- 止

- 功能

- 功能

- 其他咨询

- 通常

- 得到

- GOES

- 谷歌

- Google Play

- 谷歌的

- 抢

- 磨

- 黑客

- 处理

- 发生

- 有

- 有

- 高度

- 帮助

- 相关信息

- 高

- 抱有希望

- 主持人

- 徘徊

- 创新中心

- HTTP

- HTTPS

- 鉴定

- 身分

- 身份盗窃

- 空闲

- 不法

- 征收

- in

- 包括

- 包括

- 包含

- 信息

- 打算

- 意图

- 兴趣

- 有趣

- 不变地

- IT

- 它的

- 本身

- 只有一个

- 类

- 知道

- 已知

- 缺乏

- 莱蒂娅詹姆斯

- 自学资料库

- 轻轻

- 喜欢

- 线

- 清单

- 看

- 制成

- 多数

- 制作

- 管理

- 颠覆性技术

- 许多

- 余量

- 最大宽度

- 手段

- 措施

- 的话

- 微软

- 可能

- 百万

- 杂

- 联络号码

- 移动设备

- 移动设备

- 改性

- 更多

- 姓名

- 命名

- 全新

- 纽约

- 纽约法院

- 消息

- 正常

- 注意到

- 通知

- 观察

- of

- 提供

- on

- 一

- 正在进行

- 操作

- 操作者

- 秩序

- 原版的

- 其他名称

- 己

- 包

- 包

- 参数

- 特别

- 通过

- 密码

- 保罗

- 百分

- 也许

- 权限

- 个人

- 个人资料

- 采摘的

- 地方

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 播放

- Play商店

- 流行的

- 位置

- 帖子

- 帖子

- 功率

- 在练习上

- 车资

- 隐私

- 隐私和安全

- 程序员

- 保护

- 保护

- 出版

- 放

- 范围

- 达到

- 阅读

- 最近

- 减少

- 相应

- 远程

- 删除

- 重复

- 报告

- 报道

- 代表

- 请求

- 研究人员

- 响应

- 提供品牌战略规划

- 限制性

- 导致

- 严格

- 风险

- ROMWE

- 运行

- 说

- 搜索

- 保安

- 发送

- 敏感

- 序列

- 集

- 申

- 购物

- 短

- 作品

- 签署

- 信号

- 迹象

- 只是

- 自

- 妹妹

- 尺寸

- 窥探

- So

- 固体

- 方案,

- 一些

- 有人

- 东西

- 太空

- 剩余名额

- 发言

- 特别

- Spot

- 间谍

- 标准

- 州/领地

- 仍

- 被盗

- Stop 停止

- 商店

- 故事

- 陌生人

- 严格

- 强烈

- 随后

- 这样

- 应该

- 惊

- 感到惊讶

- SVG的

- 系统

- 采取

- 瞄准

- 目标

- 告诉

- test

- 测试

- 这

- 国家

- 世界

- 盗窃

- 其

- 博曼

- 本星期

- 威胁

- 通过

- 的TikTok

- 次

- 时

- 至

- 也有

- 工具

- 最佳

- 顶级

- 传统

- 过渡

- 发送

- 透明

- 引发

- 转身

- 一般

- 破坏

- 意外

- 更新

- 升级

- 上传

- 网址

- us

- 使用

- 公用事业

- 效用

- 供应商

- 版本

- 参观

- 投票

- 钱包

- 警告

- 方法..

- 方法

- 财富

- 您的网站

- 周

- 周

- 衡

- 知名

- 什么是

- 这

- 宽

- 大范围

- 将

- 话

- 世界

- 将

- 您一站式解决方案

- 和风网

- 压缩

- 佐伊托普