亚马逊QuickSight 是一种可扩展、无服务器、由机器学习 (ML) 提供支持的商业智能 (BI) 解决方案,可以轻松连接到您的数据、创建交互式仪表板、访问支持 ML 的见解以及与数以万计的人共享视觉效果和仪表板内部和外部用户,无论是在 QuickSight 本身内还是嵌入到任何应用程序中。

回写是从 BI 仪表板内更新数据集市、数据仓库或任何其他数据库后端并在仪表板本身内近乎实时地分析更新数据的能力。 在本文中,我们展示了如何使用 QuickSight 执行安全的数据库回写。

用例概述

为了演示如何使用 QuickSight 启用回写功能,让我们考虑一家虚构的公司 AnyCompany Inc. AnyCompany 是一家专业服务公司,专门为其客户提供劳动力解决方案。 AnyCompany 确定在云中运行工作负载以支持其不断增长的全球业务需求是一种竞争优势,并使用云来托管其所有工作负载。 AnyCompany 决定改进其分支机构向客户提供报价的方式。 目前,分支机构手动生成客户报价,作为这一创新之旅的第一步,AnyCompany 正在寻求开发一种用于生成客户报价的企业解决方案,该解决方案能够在生成报价时动态应用本地定价数据。

AnyCompany目前使用 亚马逊Redshift 作为他们的企业数据仓库平台和 QuickSight 作为他们的 BI 解决方案。

构建新的解决方案会面临以下挑战:

- AnyCompany 想要一个易于构建和维护的解决方案,他们不想投资构建单独的用户界面。

- AnyCompany 希望扩展其现有 QuickSight BI 仪表板的功能,以支持报价生成和报价接受。 这将简化功能推出,因为他们的员工已经在使用 QuickSight 仪表板并享受 QuickSight 提供的易于使用的界面。

- AnyCompany 想要存储报价谈判历史记录,包括生成的、审查的和接受的报价。

- AnyCompany 想要构建一个包含报价历史数据的新仪表板,用于分析和业务洞察。

这篇博文介绍了从 QuickSight 向 Amazon Redshift 启用回写功能的步骤。 请注意,传统的 BI 工具是只读的,几乎没有更新源数据的选项。

解决方案概述

此解决方案使用以下 AWS 服务:

- Amazon API网关 – 托管并保护将由 QuickSight 调用的回写 REST API

- AWS Lambda – 运行生成哈希所需的计算函数和安全执行回写的第二个函数

- 亚马逊QuickSight – 提供 BI 仪表板和报价生成功能

- 亚马逊Redshift – 存储报价、价格和其他相关数据集

- AWS机密管理器 – 存储和管理密钥以签署散列(消息摘要)

尽管此解决方案使用 Amazon Redshift 作为数据存储,但可以使用任何支持创建可调用 Lambda 的用户定义函数 (UDF) 的数据库来实施类似的方法。

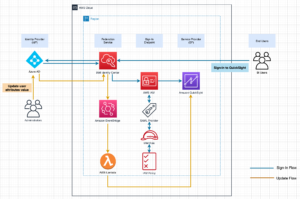

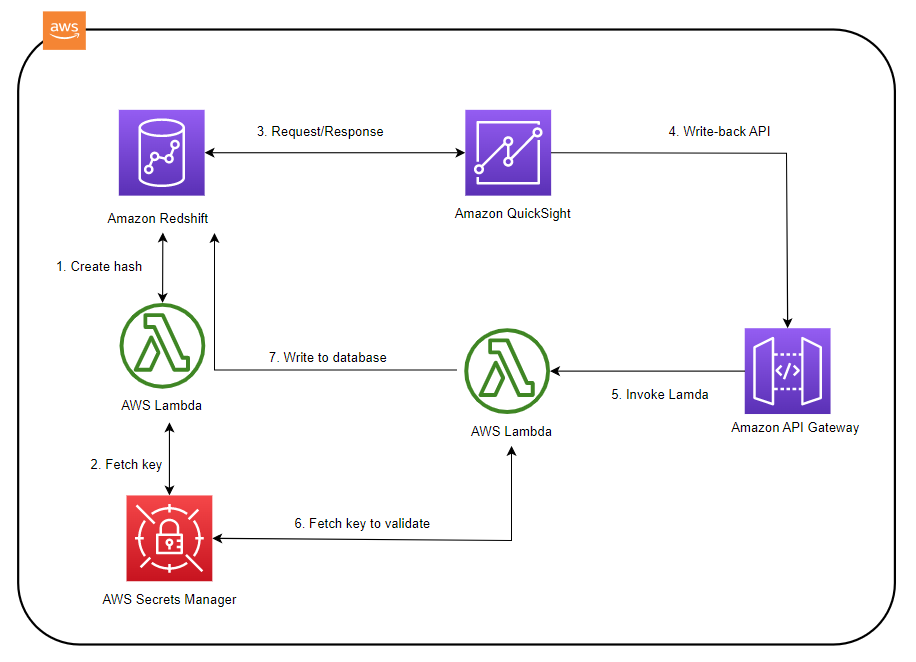

下图显示了从 QuickSight 执行回写的工作流程。

解决方案的第一步是通过调用 Lambda 函数在 Amazon Redshift 中生成一组属性的哈希或消息摘要。 此步骤可防止请求篡改。 为了生成哈希,Amazon Redshift 调用了一个 标量 Lambda UDF. 这里使用的哈希机制是流行的 布莱克2 函数(在 Python 库中可用 哈希库). 为了进一步保护散列,使用了键控散列,这是一种更快、更简单的替代方法 基于散列的消息认证码 (HMAC)。 此密钥由 Secrets Manager 生成和存储,并且应该只能由允许的应用程序访问。 生成安全哈希后,它会返回到 Amazon Redshift 并合并到 Amazon Redshift 视图中。

将生成的报价写回 Amazon Redshift 由写回 Lambda 函数执行,并创建 API 网关 REST API 端点以保护请求并将其传递给写回函数。 回写函数执行以下操作:

- 根据从 QuickSight 收到的 API 输入参数生成哈希。

- 通过应用来自 Secrets Manager 的密钥对散列进行签名。

- 使用 compare_digest 方法将生成的散列与从输入参数接收的散列进行比较 哈马卡 模块。

- 验证成功后,将记录写入 Amazon Redshift 中的报价提交表。

以下部分提供了带有示例负载和代码片段的详细步骤。

生成哈希

哈希是使用 Amazon Redshift 中的 Lambda UDF 生成的。 此外,Secrets Manager 密钥用于对散列进行签名。 要创建散列,请完成以下步骤:

- 从创建 Secrets Manager 密钥 AWS命令行界面 (AWS CLI):

- 创建 Lambda UDF 以生成用于加密的哈希:

- 定义 Amazon Redshift UDF 以调用 Lambda 函数来创建哈希:

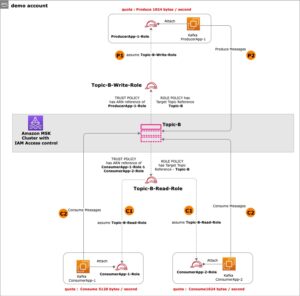

AWS身份和访问管理 上一步中的 (IAM) 角色应附加以下策略才能调用 Lambda 函数:

- 从 Secrets Manager 获取密钥。

Lambda 函数使用此密钥来进一步保护散列。 这在 获取秘密 在步骤 2 中的功能。

在 QuickSight 中设置 Amazon Redshift 数据集

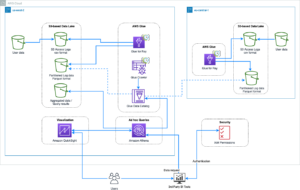

报价生成控制面板使用以下 Amazon Redshift 视图。

![]()

创建一个使用前面所有列以及哈希列的 Amazon Redshift 视图:

记录将类似于以下屏幕截图。

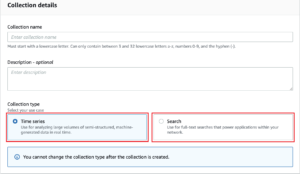

前面的视图将用作 QuickSight 数据集来生成报价。 将使用数据集创建 QuickSight 分析。 对于近乎实时的分析,您可以使用 QuickSight 直接查询模式。

创建 API 网关资源

回写操作由 QuickSight 调用 API 网关资源启动,该资源调用 Lambda 回写函数。 作为在 QuickSight 中创建计算字段以调用回写 API 的先决条件,您必须首先创建这些资源。

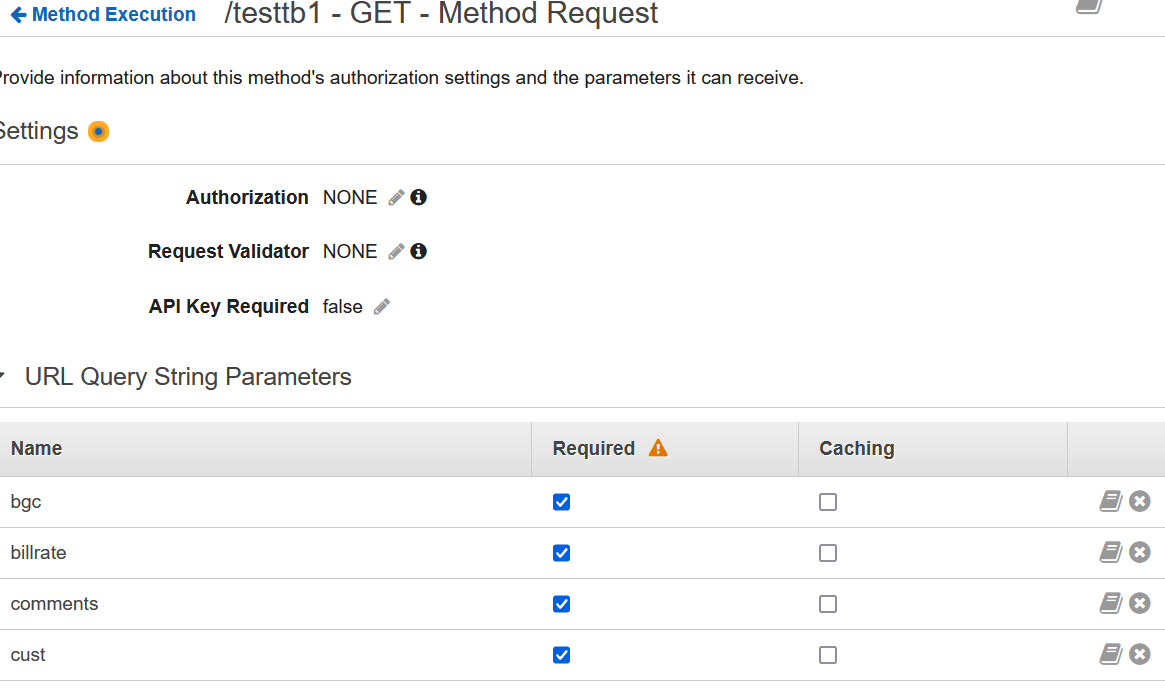

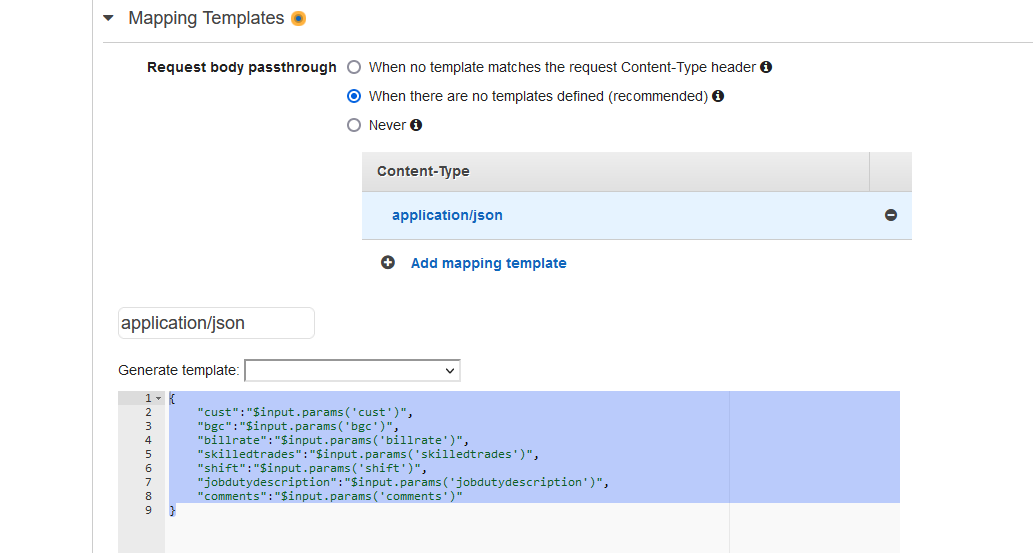

API Gateway 使用映射模板创建为 URL 查询字符串参数的参数来保护和调用回写 Lambda 函数。 使用 Lambda 代理集成可以避免映射参数。

创建使用 Lambda 函数(在下一步中创建)作为集成类型的方法类型 GET 的 REST API 资源。 有关说明,请参阅 在 Amazon API Gateway 中创建 REST API 和 在 API Gateway 中设置 Lambda 集成.

以下屏幕截图显示了为传递给 API 网关的每个参数创建查询字符串参数的详细信息。

以下屏幕截图显示了为传递给 API 网关的每个参数创建映射模板参数的详细信息。

创建 Lambda 函数

创建一个新的 Lambda 函数供 API 网关调用。 Lambda 函数执行以下步骤:

- 通过 API 网关从 QuickSight 接收参数并对连接的参数进行哈希处理。

以下代码示例使用 Lambda 函数的事件对象从 API 网关调用中检索参数:

该函数执行哈希逻辑,如 创建散列 使用 QuickSight 传递的串联参数更早一步。

- 将散列输出与散列参数进行比较。

如果这些不匹配,则不会发生回写。

- 如果哈希匹配,则执行回写。 通过使用从 QuickSight 传递的参数从表中生成查询来检查报价生成表中是否存在记录:

- 根据查询结果完成以下操作:

- 如果前面的组合不存在记录,则使用状态为已生成的所有参数生成并运行插入查询。

- 如果前面的组合存在记录,则生成并运行状态为审查中的插入查询。 现有组合的 quote_Id 将被重复使用。

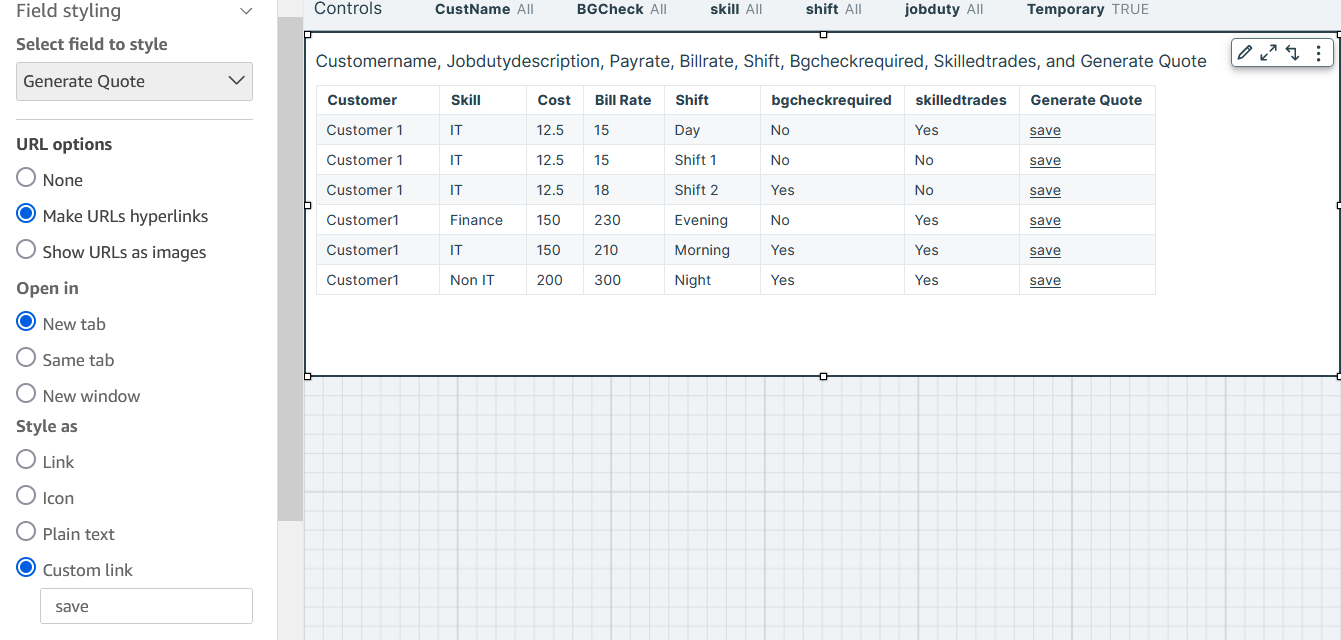

创建 QuickSight 视觉对象

此步骤涉及创建一个表视觉对象,它使用计算字段将参数传递给 API 网关并调用前面的 Lambda 函数。

- 添加一个名为 Generate Quote 的 QuickSight 计算字段以保存 API 网关托管 URL,该 URL 将被触发以将报价历史记录写回 Amazon Redshift:

- 创建 QuickSight 表视觉对象。

- 添加必填字段,例如客户、技能和成本。

- 添加生成报价计算字段并将其设置为超链接。

选择此链接会将记录写入 Amazon Redshift。 当 Lambda 函数对参数执行哈希时,返回相同的哈希值是有责任的。

以下屏幕截图显示了一个示例表视觉效果。

写入 Amazon Redshift 数据库

Lambda 函数获取并使用 Secrets Manager 密钥来生成用于比较的散列。 仅当散列与参数中传递的散列相匹配时,才会执行回写。

以下 Amazon Redshift 表将捕获由 Lambda 函数填充的报价历史记录。 绿色记录代表报价的最新记录。

注意事项和后续步骤

使用安全哈希可防止在调用回写 URL 时篡改浏览器窗口中可见的有效负载参数。 为了进一步保护回写 URL,您可以采用以下技术:

- 在只有 QuickSight 用户可以访问的私有 VPC 中部署 REST API。

- 为了防止重放攻击,可以与哈希函数一起生成时间戳,并作为附加参数传递到回写 URL 中。 然后可以修改后端 Lambda 函数以仅允许在某个基于时间的阈值内进行回写。

- 关注 API 网关 访问控制 和 保安 最佳做法。

- 减轻 面向公众的 API 的潜在拒绝服务。

您可以进一步增强此解决方案以在打开回写 URL 时呈现基于 Web 的表单。 这可以通过在后端 Lambda 函数中动态生成 HTML 表单来支持附加信息的输入来实现。 如果您的工作负载需要大量需要更高吞吐量或并发性的回写,则可以使用专门构建的数据存储,例如 Amazon Aurora PostgreSQL 兼容版 可能是更好的选择。 有关详细信息,请参阅 从 Aurora PostgreSQL 数据库集群调用 AWS Lambda 函数. 然后可以使用这些更新将这些更新同步到 Amazon Redshift 表中 联合查询.

结论

这篇博文展示了如何将 QuickSight 与 Lambda、API 网关、Secrets Manager 和 Amazon Redshift 结合使用来捕获用户输入数据并安全地更新您的 Amazon Redshift 数据仓库,而无需离开您的 QuickSight BI 环境。 该解决方案无需为数据库更新或插入操作创建外部应用程序或用户界面,并减少了相关的开发和维护开销。 API 网关调用也可以使用密钥或令牌来保护,以确保 API 网关只接受来自 QuickSight 的调用。 这将在后续帖子中介绍。

作者简介

斯里坎特·巴赫蒂 是 Amazon QuickSight 的专业全球首席解决方案架构师。 他的职业生涯始于一名顾问,并曾在多个私人和政府组织工作。 后来他在 PerkinElmer Health and Sciences & eResearch Technology Inc 工作,负责设计和开发高流量 Web 应用程序、高度可扩展和可维护的数据管道,用于使用 AWS 服务和无服务器计算的报告平台。

斯里坎特·巴赫蒂 是 Amazon QuickSight 的专业全球首席解决方案架构师。 他的职业生涯始于一名顾问,并曾在多个私人和政府组织工作。 后来他在 PerkinElmer Health and Sciences & eResearch Technology Inc 工作,负责设计和开发高流量 Web 应用程序、高度可扩展和可维护的数据管道,用于使用 AWS 服务和无服务器计算的报告平台。

拉吉·西瓦苏布拉马尼亚姆 是 AWS 的高级解决方案架构师,专注于分析。 Raji 专门为全球财富 500 强和财富 100 强公司构建端到端企业数据管理、商业智能和分析解决方案。 她在集成医疗保健数据和分析方面拥有丰富的经验,涉及各种医疗保健数据集,包括托管市场、医生定位和患者分析。

拉吉·西瓦苏布拉马尼亚姆 是 AWS 的高级解决方案架构师,专注于分析。 Raji 专门为全球财富 500 强和财富 100 强公司构建端到端企业数据管理、商业智能和分析解决方案。 她在集成医疗保健数据和分析方面拥有丰富的经验,涉及各种医疗保健数据集,包括托管市场、医生定位和患者分析。

- SEO 支持的内容和 PR 分发。 今天得到放大。

- 柏拉图爱流。 Web3 数据智能。 知识放大。 访问这里。

- 与 Adryenn Ashley 一起铸造未来。 访问这里。

- 使用 PREIPO® 买卖 PRE-IPO 公司的股票。 访问这里。

- Sumber: https://aws.amazon.com/blogs/big-data/perform-secure-database-write-backs-with-amazon-quicksight/

- :具有

- :是

- :在哪里

- $UP

- 100

- 11

- 13

- 22

- 500

- 7

- 8

- 9

- a

- 对,能力--

- Able

- 验收

- 公认

- ACCESS

- 无障碍

- 横过

- 操作

- 行动

- 额外

- 附加信息

- 另外

- 优点

- 后

- 所有类型

- 让

- 沿

- 靠

- 已经

- 还

- 替代

- Amazon

- 亚马逊QuickSight

- an

- 分析

- 分析

- 分析

- 和

- 任何

- API

- APIs

- 应用领域

- 应用领域

- 使用

- 应用

- 的途径

- 保健

- 论点

- 参数

- AS

- At

- 攻击

- 属性

- Aurora

- 认证

- 可使用

- 避免

- AWS

- AWS Lambda

- 背部

- 后端

- 基于

- BE

- 因为

- 最佳

- 最佳实践

- 更好

- 分支机构

- 浏览器

- 建立

- 建筑物

- 商业

- 商业智能

- by

- 计算

- 呼叫

- 呼叫

- CAN

- 能力

- 捕获

- 寻找工作

- 案件

- 一定

- 挑战

- 查

- 选择

- 客户

- 云端技术

- 码

- 柱

- 列

- 组合

- 结合

- 购买的订单均

- 公司

- 公司

- 对照

- 竞争的

- 完成

- 计算

- 计算

- 分享链接

- 考虑

- 顾问

- 上下文

- 价格

- 可以

- 覆盖

- 创建信息图

- 创建

- 创造

- 目前

- 顾客

- 合作伙伴

- XNUMX月XNUMX日

- data

- 数据管理

- 数据仓库

- 数据库

- 数据集

- 决定

- 默认

- 演示

- 拒绝服务

- 设计

- 详细

- 详情

- 决心

- 开发

- 发展

- 研发支持

- 消化

- 直接

- 别

- 动态

- e

- 每

- 此前

- 易

- 易于使用

- 效果

- 或

- 消除

- 嵌入式

- 员工

- enable

- 加密

- 端至端

- 端点

- 提高

- 享受

- 确保

- 企业

- 环境

- 醚(ETH)

- 活动

- 例子

- 除

- 例外

- 现有

- 存在

- 体验

- 延长

- 外部

- false

- 快

- 专栏

- 已取得

- 虚构

- 部分

- 字段

- 数字

- 公司

- (名字)

- 聚焦

- 以下

- 针对

- 申请

- 运气

- 止

- 功能

- 功能

- 功能

- 进一步

- 网关

- 生成

- 产生

- 发电

- 代

- 得到

- 全球

- 全球业务

- 地球

- GOES

- 政府

- 绿色

- 成长

- 处理

- 发生

- 哈希

- 哈希

- 散列

- 有

- he

- 健康管理

- 医疗保健

- 相关信息

- 高

- 更高

- 高度

- 他的

- 历史

- 举行

- 主持人

- 托管

- 为了

- 创新中心

- How To

- HTML

- HTTP

- HTTPS

- IAM

- 身分

- if

- 实施

- 进口

- in

- 深入

- 公司

- 包括

- 包含

- 现任

- 表示

- 信息

- 創新

- 输入

- 可行的洞见

- 说明

- 集成

- 积分

- 集成

- 房源搜索

- 互动

- 接口

- 内部

- 成

- 投资

- 调用

- 所调用

- IT

- 它的

- 本身

- 旅程

- JPG

- JSON

- 键

- 键

- 后来

- 学习

- 离开

- 自学资料库

- 喜欢

- Line

- 友情链接

- 小

- 本地

- 逻辑

- 看

- 看起来像

- 寻找

- 机

- 机器学习

- 保持

- 可维护的

- 保养

- 制作

- 管理

- 颠覆性技术

- 经理

- 管理

- 手动

- 制图

- 市场

- 匹配

- 机制

- 的话

- 方法

- 可能

- ML

- 时尚

- 改性

- 模块

- 更多

- 最先进的

- 多

- 必须

- 命名

- 需求

- 需要

- 全新

- 新解决方案

- 下页

- 没有

- 数

- 对象

- of

- 优惠精选

- on

- 仅由

- 打开

- 操作

- 运营

- 附加选项

- or

- 组织

- 其他名称

- 产量

- 参数

- 参数

- 通过

- 通过

- 病人

- 演出

- 施行

- 医生

- 平台

- 平台

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 政策

- 热门

- 人口稠密

- 帖子

- PostgreSQL的

- 帖子

- 潜力

- 做法

- 存在

- 防止

- 防止

- 价格

- 价格

- 校长

- 私立

- 所以专业

- 提供

- 提供

- 优

- 代理

- 蟒蛇

- 提高

- 收到

- 最近

- 记录

- 记录

- 减少

- 有关

- 相应

- 更换

- 报告

- 代表

- 请求

- 要求

- 要求

- 必须

- 需要

- 资源

- 资源

- 提供品牌战略规划

- REST的

- 成果

- 回报

- 返回

- 回报

- 检讨

- 审查

- 角色

- 运行

- 运行

- 同

- 可扩展性

- 科学

- 其次

- 秘密

- 部分

- 安全

- 担保

- 安全

- 获得

- 看到

- 分开

- 无服务器

- 服务

- 特色服务

- 会议

- 集

- Share

- 她

- 转移

- 应该

- 显示

- 如图

- 作品

- 签署

- 类似

- 简化

- 技能

- 方案,

- 解决方案

- 来源

- 专门

- 专业

- 具体的

- 稳定

- 开始

- 个人陈述

- Status

- 步

- 步骤

- 商店

- 存储

- 商店

- 串

- 样式

- 服从

- 随后

- 成功

- 成功

- 这样

- SUPPORT

- 支持

- 表

- 瞄准

- 技术

- 专业技术

- 模板

- 模板

- HAST

- 这

- 其

- 然后

- 博曼

- 他们

- Free Introduction

- 数千

- 门槛

- 通过

- 吞吐量

- 次

- 时间戳

- 至

- 象征

- 工具

- 传统

- 交通

- 引发

- true

- 尝试

- 类型

- 更新

- 更新

- 最新动态

- 网址

- 使用

- 用过的

- 用户

- 用户界面

- 用户

- 运用

- 验证

- 折扣值

- 各种

- 版本

- 查看

- 可见

- 视觉效果

- 想

- 希望

- 仓库保管

- 是

- 方法..

- we

- 卷筒纸

- 网络应用

- 基于网络的

- ,尤其是

- 这

- 宽

- 维基百科上的数据

- 将

- 中

- 也完全不需要

- 工作

- 工作流程

- 劳动力

- 世界

- 写

- 您

- 您一站式解决方案

- 和风网