格拉茨科技大学和 CISPA 亥姆霍兹信息安全中心的研究人员发表了一篇题为“Collide+Power:利用基于软件的电源侧通道泄漏无法访问的数据”的技术论文。

摘要:

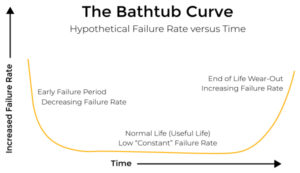

“差分功率分析 (DPA) 通过功率迹线的统计分析来测量计算机系统中使用的数据值之间的单位差异。在本文中,我们表明,仅仅数据值的共置(例如,攻击者和受害者数据位于相同的缓冲区和缓存中)会导致现代 CPU 中的功耗泄漏,这取决于这两个值的组合,从而导致一种新颖的攻击,碰撞+力量。我们系统地分析了 CPU 内存层次结构的功耗,以得出精确的泄露模型,从而实现实际的端到端攻击。这些攻击可以通过与功耗相关的任何信号在软件中进行,例如功耗接口或节流引起的时序变化。由于节流造成的泄漏需要比直接功率测量多 133.3 倍的样本。我们开发了一种新颖的差分测量技术,与直接的 DPA 方法相比,可利用泄漏平均放大 8.778 倍。我们证明 Collide+Power 通过少于 23 000 次测量从 CPU 内存层次结构中泄漏单位差异。 Collide+Power 在我们的端到端 DPA 攻击中改变了攻击者控制的数据。我们提出了一种 Meltdown 式攻击,从攻击者选择的内存位置泄漏,以及一种更快的 MDS 式攻击,泄漏 4.82 位/小时。 Collide+Power 是一种通用攻击,适用于任何现代 CPU、任意内存位置以及受害者应用程序和数据。然而,Meltdown 式攻击尚不实用,因为它受到将受害者数据预取到缓存的技术水平的限制,导致现实世界中的攻击运行时间不切实际,单个位的限制时间超过一年。考虑到不同的变体和可能更实用的预取方法,我们认为 Collide+Power 是一个难以缓解的相关威胁。”

找出 技术论文在这里。 2023 年 XNUMX 月发布。阅读本文 相关新闻报道 来自格拉茨科技大学。

安德烈亚斯·科格勒、乔纳斯·朱芬格、卢卡斯·吉纳、卢卡斯·格拉赫、马丁·施瓦茨尔、迈克尔·施瓦茨、丹尼尔·格鲁斯、斯特凡·曼加德。 “碰撞+电源:通过基于软件的电源侧通道泄漏无法访问的数据。” collidepower.com USENIX 安全 2023。

- :是

- :不是

- 000

- 2023

- 23

- 8

- a

- 放大

- an

- 分析

- 分析

- 分析

- 和

- 任何

- 相应

- 应用领域

- 的途径

- 艺术

- AS

- At

- 攻击

- 攻击

- 八月

- BE

- 作为

- 之间

- 超越

- 位

- 都

- by

- 缓存

- CAN

- 能力

- Center

- 挑战

- 通道

- COM的

- 组合

- 未来

- 相比

- 一台

- 进行

- 考虑

- 消费

- 中央处理器

- 丹尼尔

- data

- 演示

- 依靠

- 开发

- 差异

- 不同

- 直接

- 两

- e

- 使

- 端至端

- 能源

- 能源消费

- 确保

- 因素

- 快

- 少

- 针对

- 止

- 特定

- 硬件

- 相关信息

- 等级制度

- 创新中心

- 但是

- HTTPS

- in

- 无法访问

- 信息

- 信息安全

- 接口

- 成

- IT

- 它的

- 知识

- 领导

- 信息

- 泄漏

- 有限

- 地点

- 马丁

- 数据监测

- 测量

- 措施

- 内存

- 聚体

- 方法

- Michael (中国)

- 减轻

- 模型

- 现代

- 更多

- 全新

- 消息

- 小说

- of

- on

- or

- 我们的

- 纸类

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 可能

- 功率

- 实用

- 精确的

- 当下

- 处理

- 出版

- 阅读

- 真实世界

- 有关

- 相应

- 需要

- 研究人员

- 导致

- s

- 安全

- 实现安全

- 同

- 黑色

- 安全

- 保安

- 显示

- 侧

- 信号

- 单

- 软件

- 州/领地

- 统计

- 斯特凡

- 简单的

- SUPPORT

- 产品

- 文案

- 专业技术

- test

- 比

- 这

- 国家

- 博曼

- Free Introduction

- 威胁

- 时

- 定时

- 标题

- 至

- 单元

- 大学

- 用过的

- 价值观

- 企业验证

- 受害者

- 是

- we

- 这

- 年

- 但

- 和风网