کم از کم یوروپ میں سائبرسیکیوریٹی خبروں پر اس وقت "VMWare ESXi ransomware" کے بارے میں کہانیوں کا غلبہ ہے جو لفظی طور پر اور (کم از کم ایک خفیہ نگاری کے لحاظ سے) علامتی طور پر گردش کر رہی ہے۔

CERT-FR، فرانسیسی حکومت کی کمپیوٹر ایمرجنسی رسپانس ٹیم، نے شروع کیا جو پچھلے ہفتے کے آخر میں ایک چھوٹی گھبراہٹ میں بدل گیا، جس کا عنوان صرف ایک بلیٹن تھا: مہم کا استحصال (سائبر اٹیک VMWare ESXi کے خطرے سے فائدہ اٹھا رہا ہے۔).

اگرچہ شہ سرخی براہ راست اعلیٰ سطح کے خطرے پر مرکوز ہے، یعنی کہ کوئی بھی دور دراز سے فائدہ اٹھانے والا خطرہ عام طور پر حملہ آوروں کو آپ کے نیٹ ورک میں کچھ کرنے کا راستہ فراہم کرتا ہے، یا شاید کچھ بھی، جو وہ پسند کرتے ہیں…

…رپورٹ کی پہلی سطر بدمزگی کی خبر دیتی ہے۔ کچھ اس معاملے میں بدمعاش یہی کر رہے ہیں جسے فرانسیسی کہتے ہیں۔ ransomware.

آپ کو شاید یہ جاننے کی ضرورت نہیں ہے۔ سافٹ ویئر فرانسیسی لفظ ہے "سافٹ ویئر" کا اندازہ لگانے کے لیے کہ لفظ اسٹیم ہے۔ ranço- دونوں جدید فرانسیسی میں آیا (تاوان) اور انگریزی (تاوان) پرانے فرانسیسی لفظ سے تاوان، اور اس طرح یہ لفظ انگریزی میں براہ راست ترجمہ کرتا ہے۔ ransomware کے.

قرون وسطی میں، جنگ کے وقت بادشاہوں کے لیے ایک پیشہ ورانہ خطرہ دشمن کے قبضے میں جانا تھا تاوان، عام طور پر تعزیری شرائط کے تحت جنہوں نے اغوا کاروں کے حق میں تنازعہ کو مؤثر طریقے سے طے کیا۔

ان دنوں، یقیناً، یہ آپ کا ڈیٹا ہے جو "قبضہ" ہو جاتا ہے - حالانکہ، بدمعاشوں کو درحقیقت اسے لے جانے اور سرحد کے ایک طرف محفوظ جیل میں رکھنے کی مصیبت میں جانے کی ضرورت نہیں ہے جب وہ آپ کو بلیک میل.

وہ اسے "آرام کے وقت" آسانی سے انکرپٹ کر سکتے ہیں، اور آپ کو ان کی سزا کے بدلے ڈیکرپشن کلید دینے کی پیشکش کرتے ہیں۔ تاوان.

ستم ظریفی یہ ہے کہ آپ اپنے جیلر کے طور پر کام کرتے ہیں، بدمعاشوں کو صرف چند خفیہ بائٹس (32 بائٹس، اس معاملے میں) پر رکھنے کی ضرورت ہوتی ہے تاکہ آپ کے ڈیٹا کو آپ کی اپنی IT اسٹیٹ میں جب تک وہ چاہیں بند رکھیں۔

اچھی خبر اور بری خبر

خوشخبری یہ ہے: حملوں کا حالیہ پھٹ سائبر کرائمینلز کے ایک بوتیک گینگ کا کام لگتا ہے جو دو مخصوص VMWare ESXi کمزوریوں پر انحصار کر رہے ہیں جنہیں VMware نے دستاویز کیا تھا اور تقریباً دو سال پہلے پیچ کیا تھا۔

دوسرے لفظوں میں، زیادہ تر سیسڈمین 2021 کے اوائل سے ہی ان حملہ آوروں سے آگے رہنے کی توقع کریں گے، لہذا یہ یقینی طور پر صفر دن کی صورتحال نہیں ہے۔

یہاں بری خبر ہے: اگر آپ نے مطلوبہ پیچ کو ان کے سامنے آنے کے بعد سے توسیع شدہ وقت میں لاگو نہیں کیا ہے، تو آپ کو نہ صرف اس مخصوص رینسم ویئر حملے کا خطرہ ہے، بلکہ تقریباً کسی بھی قسم کے سائبر کرائمز - ڈیٹا چوری، کرپٹو مائننگ، کی لاگنگ، ڈیٹا بیس کے خطرے سے دوچار ہیں۔ زہر، پوائنٹ آف سیل میلویئر اور اسپام بھیجنے کا موسم فوری طور پر ذہن میں آتا ہے۔

یہاں کچھ اور بری خبریں ہیں: اس حملے میں استعمال ہونے والا رینسم ویئر، جسے آپ مختلف طور پر حوالہ دیتے ہوئے دیکھیں گے۔ ESXi رینسم ویئر اور ESXiArgs ransomwareایسا لگتا ہے کہ میلویئر فائلوں کا ایک عام مقصد کا جوڑا ہے، ایک شیل اسکرپٹ ہے، اور دوسرا لینکس پروگرام ہے (جسے ایک بائنری or قابل عمل فائل)۔

دوسرے لفظوں میں، اگرچہ آپ کو ان پرانے اسکول کے VMWare کیڑے کے خلاف پیچ کرنے کی بالکل ضرورت ہے اگر آپ کے پاس پہلے سے نہیں ہے، اس میلویئر کے بارے میں ایسا کچھ نہیں ہے جو اسے صرف VMWare کے کمزوریوں کے ذریعے حملہ کرنے، یا صرف VMWare سے متعلقہ ڈیٹا فائلوں پر حملہ کرنے کے لیے بند کر دیتا ہے۔

درحقیقت، ہم صرف نام سے ransomware کا حوالہ دیں گے۔ آرگس اس مضمون میں، یہ تاثر دینے سے بچنے کے لیے کہ یہ یا تو خاص طور پر VMWare ESXi سسٹمز اور فائلوں کی وجہ سے ہے، یا صرف ان کے خلاف استعمال کیا جا سکتا ہے۔

یہ کیسے کام کرتا ہے

CERT-FR کے مطابق۔ دو کمزوریاں جن کے بارے میں آپ کو فوری طور پر تلاش کرنے کی ضرورت ہے وہ ہیں:

- CVE-2021-21974 VMSA-2021-0002 سے۔ ESXi OpenSLP ہیپ اوور فلو کمزوری۔ ESXi کے اسی نیٹ ورک سیگمنٹ میں رہنے والا ایک بدنیتی پر مبنی اداکار جس کی پورٹ 427 تک رسائی ہے وہ اوپن ایس ایل پی سروس میں [a] ہیپ اوور فلو مسئلہ کو متحرک کر سکتا ہے جس کے نتیجے میں ریموٹ کوڈ پر عمل درآمد ہوتا ہے۔

- CVE-2020-3992 VMSA-2020-0023 سے۔ ESXi OpenSLP ریموٹ کوڈ پر عمل درآمد کا خطرہ۔ انتظامی نیٹ ورک میں رہنے والا ایک بدنیتی پر مبنی اداکار جس کو ESXi مشین پر پورٹ 427 تک رسائی حاصل ہے وہ OpenSLP سروس میں ریموٹ کوڈ کے نفاذ کے نتیجے میں استعمال کے بعد مفت کو متحرک کر سکتا ہے۔

دونوں صورتوں میں، VMWare کا آفیشل مشورہ یہ تھا کہ اگر ممکن ہو تو پیچ لگائیں، یا، اگر آپ کو کچھ دیر کے لیے پیچ بند کرنے کی ضرورت ہو تو، متاثرہ SLP کو غیر فعال کرنے کے لیے (سروس لوکیشن پروٹوکول) خدمت.

VMWare کے پاس کام کرنے کے لیے دیرینہ رہنمائی والا صفحہ ہے۔ SLP سیکیورٹی کے مسائلSLP کو عارضی طور پر بند کرنے کے لیے اسکرپٹ کوڈ سمیت، اور آپ کے پیچ کرنے کے بعد دوبارہ آن کریں۔

اس حملے میں نقصان

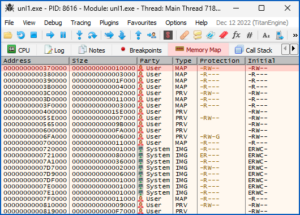

اس میں آرگس حملہ، وہ وارہیڈ جسے بدمعاش بظاہر اتار رہے ہیں، ایک بار جب وہ آپ کے ESXi ایکو سسٹم تک رسائی حاصل کر لیتے ہیں، اس میں نیچے دیے گئے کمانڈز کی ترتیب شامل ہے۔

اس تفصیل کو مختصر رکھنے کے لیے ہم نے اہم کا انتخاب کیا ہے:

- چلانے والی ورچوئل مشینوں کو ختم کریں۔ بدمعاش یہ کام خوش اسلوبی سے نہیں کرتے بلکہ صرف ہر ایک کو بھیج کر کرتے ہیں۔

vmxعمل aSIGKILL(kill -9) پروگرام کو جلد از جلد کریش کرنے کے لیے۔ ہم فرض کرتے ہیں کہ یہ ان تمام VMWare فائلوں کو یقینی بنانے کا ایک تیز اور گھناؤنا طریقہ ہے جو وہ سکریبل کرنا چاہتے ہیں غیر مقفل ہیں اور اس لیے انہیں پڑھنے/لکھنے کے موڈ میں دوبارہ کھولا جا سکتا ہے۔ - ESXi فائل سسٹم والیوم کی فہرست برآمد کریں۔ بدمعاش استعمال کرتے ہیں۔

esxcli storage filesystem listESXi جلدوں کی فہرست حاصل کرنے کے لیے کمانڈ کریں۔ - ہر والیوم کے لیے اہم VMWare فائلیں تلاش کریں۔ بدمعاش استعمال کرتے ہیں۔

findآپ کے ہر حجم پر کمانڈ کریں۔/vmfs/volumes/ایکسٹینشن کی اس فہرست سے فائلوں کو تلاش کرنے کے لیے ڈائریکٹری:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramاور.vmem. - پائی جانے والی ہر فائل کے لیے عام مقصد کے لیے فائل سکرمبلنگ ٹول کو کال کریں۔ ایک پروگرام کہا جاتا ہے۔

encrypt, بدمعاشوں کے ذریعے اپ لوڈ کیا جاتا ہے، ہر فائل کو الگ الگ عمل میں الگ کرنے کے لیے استعمال کیا جاتا ہے۔ اس لیے خفیہ کاری اسکرپٹ کے بجائے متوازی طور پر، پس منظر میں ہوتی ہے، ہر فائل کو باری باری اسکرمبل ہونے کا انتظار کیا جاتا ہے۔

بیک گراؤنڈ انکرپشن کے کام شروع ہونے کے بعد، میلویئر اسکرپٹ سسٹم کی کچھ فائلوں کو اس بات کو یقینی بنانے کے لیے تبدیل کرتا ہے کہ آپ جانتے ہیں کہ آگے کیا کرنا ہے۔

ہمارے پاس تاوان کے کسی حقیقی نوٹ کی اپنی کاپیاں نہیں ہیں کہ آرگس بدمعاشوں نے استعمال کیا ہے، لیکن ہم آپ کو بتا سکتے ہیں کہ اگر آپ نے انہیں خود نہیں دیکھا ہے تو انہیں کہاں تلاش کرنا ہے، کیونکہ اسکرپٹ:

- آپ کی جگہ لے لیتا ہے۔

/etc/motdتاوان کے نوٹ کے ساتھ فائل کریں۔ نامmotdہے کے لئے مختصر دن کا پیغام، اور آپ کا اصل ورژن میں منتقل کر دیا گیا ہے۔/etc/motd1، لہذا آپ اس نام کے ساتھ فائل کی موجودگی کو سمجھوتہ کے خام اشارے (IoC) کے طور پر استعمال کرسکتے ہیں۔ - کسی کی جگہ لے لیتا ہے۔

index.htmlمیں فائلیں/usr/lib/vmwareایک تاوان کے نوٹ کے ساتھ درخت. ایک بار پھر، اصل فائلوں کا نام تبدیل کر دیا گیا ہے، اس بارindex1.html. فائلیں بلائی گئیں۔index.htmlکسی بھی VMWare ویب پورٹل کے ہوم پیجز ہیں جنہیں آپ اپنے براؤزر میں کھول سکتے ہیں۔

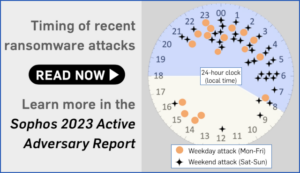

ہم نے جو کچھ سنا ہے اس سے، تاوان کا مطالبہ بٹ کوائن میں ہے، لیکن وہ صحیح رقم اور والیٹ ID دونوں میں مختلف ہوتے ہیں، جس میں انہیں ادا کیا جانا ہے، شاید واضح پیدا کرنے سے بچنے کے لیے بی ٹی سی بلاکچین میں ادائیگی کے نمونے۔.

تاہم، ایسا لگتا ہے کہ بلیک میل کی ادائیگی عام طور پر تقریباً BTC 2 پر رکھی گئی ہے، فی الحال صرف US$50,000 سے کم ہے۔

مزید جانیں: بلاک چین میں ادائیگی کے پیٹرنز

مختصر میں خفیہ کرنے والا

۔ encrypt پروگرام، مؤثر طریقے سے، ایک اسٹینڈ اسٹون، ایک وقت میں ایک فائل کے ساتھ سکرامبلنگ ٹول ہے۔

یہ دیکھتے ہوئے کہ یہ کیسے کام کرتا ہے، تاہم، اس فائل کا کوئی قابل فہم جائز مقصد نہیں ہے۔

ممکنہ طور پر خفیہ کاری کے دوران وقت بچانے کے لیے، یہ دیکھتے ہوئے کہ ورچوئل مشین کی تصاویر عام طور پر کئی گیگا بائٹس، یا یہاں تک کہ ٹیرا بائٹس، سائز میں، پروگرام کو ایسے پیرامیٹرز دیے جا سکتے ہیں جو اسے فائل کے کچھ ٹکڑوں کو کھینچنے کے لیے کہتے ہیں، جبکہ باقی کو تنہا چھوڑ دیتے ہیں۔

ڈھیلے انداز میں، the آرگس میلویئر نامی فنکشن کے ساتھ اپنا گندا کام کرتا ہے۔ encrypt_simple() (حقیقت میں، یہ بالکل بھی آسان نہیں ہے، کیونکہ یہ ایک پیچیدہ طریقے سے خفیہ کرتا ہے جسے کوئی حقیقی سیکیورٹی پروگرام کبھی استعمال نہیں کرے گا)، جو کچھ اس طرح ہوتا ہے۔

کی اقدار۔ FILENAME, PEMFILE, M اور N نیچے کمانڈ لائن پر رن ٹائم کے وقت بیان کیا جا سکتا ہے۔

نوٹ کریں کہ میلویئر میں Sosemanuk سائفر الگورتھم کا اپنا نفاذ ہوتا ہے، حالانکہ یہ اپنے استعمال کردہ بے ترتیب نمبروں کے لیے OpenSSL پر انحصار کرتا ہے، اور RSA پبلک کلیدی پروسیسنگ کے لیے یہ کرتا ہے:

- بنائیں

PUBKEY، ایک RSA عوامی کلید، میں پڑھ کرPEMFILE. - بنائیں

RNDKEY, ایک بے ترتیب، 32-بائٹ سمیٹرک انکرپشن کلید۔ - کے آغاز پر جائیں۔

FILENAME - پڑھیں

Mمیگا بائٹس سےFILENAME. - Sosemanuk سٹریم سائفر کا استعمال کرتے ہوئے اس ڈیٹا کو سکیمبل کریں۔

RNDKEY. - وہی اوور رائٹ کریں۔

Mانکرپٹڈ ڈیٹا کے ساتھ فائل میں میگا بائٹس۔ - آگے کودیں۔

Nفائل میں میگا بائٹس۔ GOTO 4اگر کوئی ڈیٹا باقی ہے- کے آخر تک چھلانگ لگائیں۔

FILENAME. - اسکرمبل کرنے کے لیے RSA پبلک کلیدی انسپشن استعمال کریں۔

RNDKEY، کا استعمال کرتے ہوئےPUBKEY. - اسکرمبلڈ ڈکرپشن کلید کو شامل کریں۔

FILENAME.

اسکرپٹ فائل میں ہم نے دیکھا، جہاں حملہ آور دعوت دیتے ہیں۔ encrypt پروگرام، انہوں نے منتخب کیا ہے لگتا ہے M 1MByte ہونا، اور N 99Mbytes ہونا، تاکہ وہ اصل میں 1MBytes سے بڑی فائلوں کا صرف 100% گھماؤ۔

اس کا مطلب ہے کہ وہ اپنا نقصان تیزی سے پہنچاتے ہیں، لیکن تقریباً یقینی طور پر آپ کے VMs کو ناقابل استعمال، اور بہت ممکن ہے کہ ناقابل تلافی چھوڑ دیں۔

پہلی 1MByte کو اوور رائٹ کرنے سے عام طور پر ایک امیج کو بوٹ نہیں کیا جا سکتا ہے، جو کہ کافی خراب ہے، اور باقی امیج کا 1% ہڑپ کرنا، پوری فائل میں تقسیم ہونے والے نقصان کے ساتھ، بہت بڑی کرپشن کی نمائندگی کرتا ہے۔

اس حد تک بدعنوانی کچھ اصل ڈیٹا چھوڑ سکتی ہے جسے آپ فائل کے کھنڈرات سے نکال سکتے ہیں، لیکن شاید زیادہ نہیں، اس لیے ہم اس حقیقت پر بھروسہ کرنے کا مشورہ نہیں دیتے ہیں کہ فائل کا 99% کسی بھی طرح کے "ابھی بھی ٹھیک" ہے۔ احتیاط، کیونکہ کوئی بھی ڈیٹا جو آپ اس طرح بازیافت کرتے ہیں اسے خوش قسمتی سمجھا جانا چاہئے، نہ کہ اچھی منصوبہ بندی۔

اگر بدمعاش نجی کلید کے ہم منصب کو عوامی کلید کو اپنے پاس رکھتے ہیں۔ PEMFILE خفیہ، اس بات کا بہت کم امکان ہے کہ آپ کبھی بھی ڈکرپٹ کر سکیں RNDKEY، جس کا مطلب ہے کہ آپ فائل کے ٹوٹے ہوئے حصوں کو خود بازیافت نہیں کرسکتے ہیں۔

اس طرح رینسم ویئر کی مانگ۔

کیا کیا جائے؟

بہت آسان:

- چیک کریں کہ آپ کے پاس مطلوبہ پیچ موجود ہیں۔ یہاں تک کہ اگر آپ "جانتے ہیں" کہ آپ نے ان کو دوبارہ لاگو کیا جب وہ پہلی بار باہر آئے تھے، اس بات کو یقینی بنانے کے لیے دوبارہ چیک کریں۔ حملہ آوروں کو اندر جانے کے لیے آپ کو اکثر صرف ایک سوراخ چھوڑنا پڑتا ہے۔

- اپنے بیک اپ کے عمل کو دوبارہ دیکھیں۔ اس بات کو یقینی بنائیں کہ آپ کے پاس مناسب وقت میں گمشدہ ڈیٹا کو بازیافت کرنے کا ایک قابل اعتماد اور موثر طریقہ ہے اگر آفت آتی ہے، چاہے رینسم ویئر سے ہو یا نہ ہو۔ رینسم ویئر کے حملے کے بعد یہ دریافت کرنے کے لیے انتظار نہ کریں کہ آپ بہرحال ادائیگی کرنے کے مخمصے میں پھنس گئے ہیں کیونکہ آپ نے بحالی کی مشق نہیں کی ہے اور آپ اسے کافی موثر طریقے سے نہیں کر سکتے ہیں۔

- اگر آپ کو یقین نہیں ہے یا آپ کے پاس وقت نہیں ہے تو مدد طلب کریں۔ سوفوس جیسی کمپنیاں دونوں مہیا کرتی ہیں۔ XDR (توسیع شدہ کھوج اور جواب) اور یمڈیآر (منظم پتہ لگانے اور جواب) جو آپ کو اپنے ڈیش بورڈ پر ظاہر ہونے والی پریشانی کے آثار کے انتظار سے آگے بڑھنے میں مدد کر سکتا ہے۔ کسی اور سے مدد طلب کرنا کوئی کُپ آؤٹ نہیں ہے، خاص طور پر اگر متبادل کے پاس کبھی بھی اپنے آپ کو پکڑنے کا وقت نہ ہو۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- قابلیت

- ہمارے بارے میں

- مطلق

- بالکل

- تک رسائی حاصل

- اصل میں

- مشورہ

- کے بعد

- کے خلاف

- قرون

- آگے

- یلگورتم

- تمام

- اکیلے

- پہلے ہی

- متبادل

- اگرچہ

- رقم

- اور

- اطلاقی

- ارد گرد

- مضمون

- حملہ

- حملہ

- حملے

- مصنف

- آٹو

- واپس

- پس منظر

- پس منظر کی تصویر

- بیک اپ

- برا

- کیونکہ

- شروع

- کیا جا رہا ہے

- نیچے

- سے پرے

- بٹ کوائن

- بلیک میل

- سرحد

- پایان

- براؤزر

- BTC

- کیڑوں

- بلیٹن

- فون

- کہا جاتا ہے

- لے جانے والا۔

- کیس

- مقدمات

- پکڑو

- وجہ

- سینٹر

- یقینی طور پر

- موقع

- تبدیلیاں

- چیک کریں

- منتخب کیا

- سائپر

- کوڈ

- رنگ

- کمپنیاں

- پیچیدہ

- سمجھوتہ

- کمپیوٹر

- تنازعہ

- سمجھا

- پر مشتمل ہے

- کاپیاں

- فساد

- سکتا ہے

- کورس

- احاطہ

- ناکام، ناکامی

- تخلیق

- اہم

- کروک

- خام تیل

- cryptographic

- کریپٹو مائننگ

- موجودہ

- اس وقت

- cybercriminals

- خطرے

- ڈیش بورڈ

- اعداد و شمار

- ڈیٹا بیس

- دن

- خرابی

- ضرور

- ڈگری

- ڈیمانڈ

- مطالبہ

- تفصیل

- کھوج

- براہ راست

- آفت

- دریافت

- دکھائیں

- تقسیم کئے

- کر

- نہیں

- ہر ایک

- ابتدائی

- ماحول

- موثر

- مؤثر طریقے

- مؤثر طریقے سے

- یا تو

- ایمرجنسی

- خفیہ کردہ

- خفیہ کاری

- انگریزی

- کافی

- کو یقینی بنانے ہے

- خاص طور پر

- اسٹیٹ

- یورپ

- بھی

- کبھی نہیں

- ہر کوئی

- پھانسی

- توقع ہے

- ملانے

- نکالنے

- چند

- فائل

- فائلوں

- پہلا

- توجہ مرکوز

- ملا

- فرانسیسی

- سے

- تقریب

- گینگ

- عام مقصد

- حاصل

- حاصل کرنے

- دے دو

- دی

- فراہم کرتا ہے

- دے

- Go

- جاتا ہے

- اچھا

- ہو

- ہونے

- شہ سرخی

- سنا

- اونچائی

- Held

- مدد

- اعلی سطحی

- پکڑو

- انعقاد

- چھید

- ہوم پیج (-)

- ہور

- کس طرح

- تاہم

- HTML

- HTTPS

- بھاری

- تصویر

- تصاویر

- فوری طور پر

- نفاذ

- اہم

- in

- شامل ہیں

- سمیت

- اشارے

- انفرادی طور پر

- کے بجائے

- مسئلہ

- IT

- رکھیں

- کلیدی

- جان

- جانا جاتا ہے

- بڑے

- آخری

- تازہ ترین

- چھوڑ دو

- چھوڑ کر

- امکان

- لائن

- لینکس

- لسٹ

- تھوڑا

- محل وقوع

- تالا لگا

- تالے

- لانگ

- دیرینہ

- دیکھو

- دیکھا

- قسمت

- مشین

- مشینیں

- بنا

- بناتا ہے

- میلویئر

- میں کامیاب

- انتظام

- بہت سے

- مارجن

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- مشرق

- شاید

- برا

- موڈ

- جدید

- زیادہ

- سب سے زیادہ

- نام

- یعنی

- ضرورت ہے

- ضرورت

- ضرورت ہے

- نیٹ ورک

- خبر

- اگلے

- عام

- نوٹس

- تعداد

- واضح

- پیشہ ورانہ

- پیش کرتے ہیں

- سرکاری

- پرانا

- ایک

- کھولیں

- اصل

- دیگر

- خود

- ادا

- متوازی

- پیرامیٹرز

- حصے

- پیچ

- پیچ

- پیچ کرنا

- راستہ

- پیٹرن

- پال

- ادائیگی

- ادائیگی

- شاید

- اٹھایا

- منصوبہ بندی

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- پاپ آؤٹ

- پوزیشن

- ممکن

- مراسلات

- کی موجودگی

- جیل

- شاید

- عمل

- عمل

- پروسیسنگ

- پروگرام

- فراہم

- عوامی

- عوامی کلید

- مقصد

- ڈال

- جلدی سے

- بے ترتیب

- تاوان

- ransomware کے

- رینسم ویئر حملہ

- پڑھنا

- مناسب

- بازیافت

- کہا جاتا ہے

- قابل اعتماد

- ریموٹ

- رپورٹ

- کی نمائندگی کرتا ہے

- جواب

- باقی

- بحال

- نتیجے

- واپسی

- رسک

- چکر

- RSA

- کھنڈرات

- چل رہا ہے

- اسی

- محفوظ کریں

- خفیہ

- محفوظ بنانے

- سیکورٹی

- لگتا ہے

- حصے

- بھیجنا

- احساس

- علیحدہ

- تسلسل

- سروس

- مقرر

- آباد

- شیل

- مختصر

- ہونا چاہئے

- نشانیاں

- سادہ

- صرف

- بعد

- صورتحال

- سائز

- SLP

- So

- ٹھوس

- کچھ

- کسی

- کچھ

- اسی طرح

- بات

- مخصوص

- خاص طور پر

- مخصوص

- موسم بہار

- اسٹینڈ

- تنا

- ذخیرہ

- خبریں

- سٹریم

- ہڑتال

- اس طرح

- SVG

- کے نظام

- سسٹمز

- کاموں

- ٹیم

- شرائط

- ۔

- ان

- لہذا

- بھر میں

- وقت

- کرنے کے لئے

- کے آلے

- سب سے اوپر

- منتقلی

- شفاف

- ٹرگر

- مصیبت

- ٹرن

- تبدیل کر دیا

- ٹرننگ

- عام طور پر

- کے تحت

- اپ لوڈ کردہ

- URL

- استعمال کی شرائط

- استعمال کے بعد مفت

- رکن کا

- اقدار

- ورژن

- کی طرف سے

- مجازی

- مجازی مشین

- vmware

- حجم

- جلد

- نقصان دہ

- خطرے کا سامنا

- انتظار

- انتظار کر رہا ہے

- بٹوے

- جنگ

- ویب

- ہفتے

- کیا

- چاہے

- جس

- جبکہ

- ڈبلیو

- کے اندر

- لفظ

- الفاظ

- کام

- کام کر

- کام کرتا ہے

- فکر مند

- گا

- سال

- اور

- اپنے آپ کو

- زیفیرنیٹ

![S3 Ep118: اپنے پاس ورڈ کا اندازہ لگائیں؟ اگر یہ پہلے ہی چوری ہو چکا ہے تو کوئی ضرورت نہیں! [آڈیو + متن]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)