تجزیہ کاروں نے ایران سے منسلک ایک APT کا پردہ فاش کیا ہے جو اسرائیلی حکومت کے اعلیٰ عہدیداروں کو بدنیتی پر مبنی ای میلز بھیج رہا ہے۔

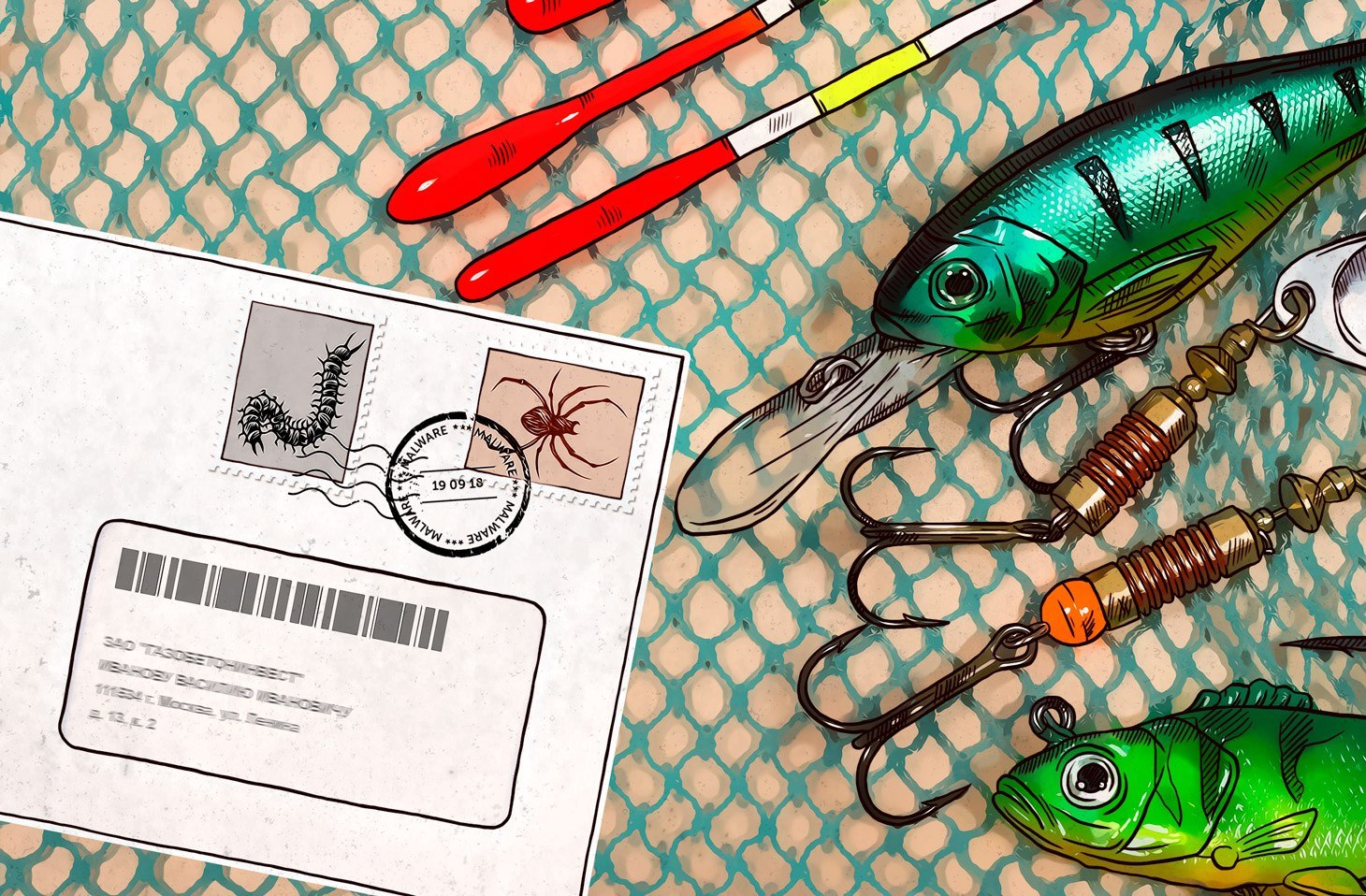

خیال کیا جاتا ہے کہ ایران کے ساتھ تعلقات کے ساتھ ایک اعلی درجے کا مستقل خطرہ گروپ، ہائی پروفائل حکومت اور فوجی اسرائیلی اہلکاروں کو نشانہ بنانے والی فشنگ مہم کے پیچھے ہے۔ چیک پوائنٹ سافٹ ویئر کی ایک رپورٹ کے لیے.

اس مہم کے اہداف میں اسرائیلی دفاعی صنعت کی ایک اعلیٰ قیادت، اسرائیل میں امریکہ کے سابق سفیر اور اسرائیل کے سابق نائب وزیر اعظم شامل تھے۔

محققین نے کہا کہ مہم کا مقصد اہداف سے ذاتی معلومات حاصل کرنا تھا۔

قانونی پتوں سے جعلی ای میلز

چیک پوائنٹ کے مطابق اہداف میں سے ایک، اسرائیل کے سابق وزیر خارجہ، وزیر انصاف اور نائب وزیر اعظم، زپی لیونی ہیں۔ محققین کا خیال ہے کہ ہدف کا انتخاب اس کی ایڈریس بک میں رابطوں کی اعلیٰ صلاحیت کی فہرست کی وجہ سے کیا گیا تھا۔

کچھ عرصہ قبل اسے محققین کے مطابق، "آئی ڈی ایف میں ایک معروف سابق میجر جنرل کی طرف سے ایک ای میل موصول ہوئی تھی جس نے انتہائی حساس عہدے پر خدمات انجام دیں۔" بھیجنے والے کا پتہ جعلی نہیں تھا – یہ وہی ڈومین تھا جس سے وہ پہلے خط و کتابت کرتی تھی۔ عبرانی سے ترجمہ شدہ، پیغام پڑھا:

ہیلو میرے پیارے دوست، سال کا خلاصہ کرنے کے لیے براہ کرم منسلک مضمون دیکھیں۔ ((*صرف آنکھیں*)) یقینا میں نہیں چاہتا کہ اسے تقسیم کیا جائے، کیونکہ یہ حتمی ورژن نہیں ہے۔ مجھے کسی بھی قسم کے ریمارکس ملنے پر خوشی ہوگی۔ دن کا بہترین آرام کریں۔

پیغام میں ایک لنک تھا۔ Livni نے لنک پر کلک کرنے میں تاخیر کی، کئی فالو اپ ای میلز کا اشارہ کیا۔

صبح بخیر، میں نے آپ سے کچھ نہیں سنا۔ کچھ دوستوں نے مجھے ریمارکس بھیجے۔ آپ کے ریمارکس بھی میرے لیے بہت اہم ہیں۔ میں جانتا ہوں کہ آپ بہت مصروف ہیں۔ لیکن میں آپ سے کہنا چاہتا تھا کہ آپ اپنا وقت نکال کر مضمون پڑھیں۔ اچھا ہفتہ

چیک پوائنٹ کے مطابق، بھیجنے والے کی استقامت اور پیغامات کی ہلچل نے اس کے شکوک کو بڑھا دیا۔ لیونی کی سابق میجر جنرل سے ملاقات کے بعد، یہ واضح ہو گیا کہ ای میلز ایک سمجھوتہ شدہ اکاؤنٹ سے بھیجے گئے تھے اور پیغامات کا مواد فشنگ حملے کا حصہ تھا۔

یہ اس مہم کے دیگر اہداف کے لیے بھی ایسی ہی کہانی تھی - مشتبہ ای میلز جائز رابطوں سے بھیجے جا رہے تھے۔

کیا واقعی ہوا

حملے کا طریقہ خاص تکنیکی نہیں تھا۔ "آپریشن کا سب سے نفیس حصہ سوشل انجینئرنگ ہے،" سرجی شیکیوچ، چیک پوائنٹ ریسرچ کے تھریٹ انٹیلی جنس گروپ مینیجر نے نوٹ کیا۔ انہوں نے کہا، مہم "ایک بہت ہی ٹارگٹڈ فشنگ چین تھی جو خاص طور پر ہر ہدف کے لیے تیار کی گئی ہے۔" ذاتی طور پر تیار کردہ فشنگ ای میلز ایک تکنیک ہے جسے سپیئر فشنگ کہتے ہیں۔

حملہ آوروں نے اپنے نیزے پر فشنگ حملوں کا آغاز کیا، پہلے اپنے ہدف کے رابطے سے تعلق رکھنے والی ای میل ایڈریس بک سے سمجھوتہ کر کے۔ پھر، ہائی جیک شدہ اکاؤنٹ کا استعمال کرتے ہوئے، وہ رابطے اور ہدف کے درمیان پہلے سے موجود ای میل چین کو جاری رکھیں گے۔ وقت گزرنے کے ساتھ، وہ بات چیت کو ہدف پر کلک کرنے یا کسی نقصان دہ لنک یا دستاویز کو کھولنے کی طرف لے جائیں گے۔

چیک پوائنٹ کے تجزیہ کاروں نے نوٹ کیا کہ "کچھ ای میلز میں ایک حقیقی دستاویز کا لنک شامل ہے جو ہدف سے متعلق ہے۔" مثال کے طور پر، "کانفرنس یا تحقیق کے لیے دعوت، Yahoo کا فشنگ صفحہ، دستاویز اسکین اپ لوڈ کرنے کے لیے لنک۔"

"مقصد،" آخر میں، "ان کی ذاتی معلومات، پاسپورٹ اسکین، اور ان کے میل اکاؤنٹس تک رسائی چرانا تھا۔"

کون اور کیوں؟

شیکیوچ نے لکھا، "ہمارے پاس ٹھوس ثبوت ہیں کہ یہ کم از کم دسمبر 2021 سے شروع ہوا تھا، لیکن ہم سمجھتے ہیں کہ یہ پہلے شروع ہوا تھا۔"

اپنے تجزیے میں، محققین کو ایسے شواہد ملے جو ان کے خیال میں ایران سے منسلک فاسفورس اے پی ٹی گروپ (عرف چارمنگ کیٹن، ایجیکس سیکیورٹی، نیوز بیف، اے پی ٹی 35) کی طرف اشارہ کرتے ہیں۔ فاسفورس ایران میں سے ایک ہے۔ سب سے زیادہ فعال APTs، "ہائی پروفائل سائبر آپریشنز کرنے کی ایک طویل تاریخ کے ساتھ، ایرانی حکومت کے مفاد کے ساتھ ساتھ اسرائیلی حکام کو نشانہ بنانے کے ساتھ منسلک ہیں۔"

ایران اور اسرائیل عام طور پر متضاد ہوتے ہیں، اور یہ حملے "اسرائیل اور ایران کے درمیان بڑھتی ہوئی کشیدگی کے درمیان ہوئے۔ ایرانی اہلکاروں کے حالیہ قتل (کچھ اسرائیلی موساد سے وابستہ ہیں) اور دنیا بھر میں اسرائیلی شہریوں کو اغوا کرنے کی ناکام کوششوں کے ساتھ، ہمیں شبہ ہے کہ فاسفورس مستقبل میں بھی اپنی جاری کوششوں کو جاری رکھے گا۔