اگرچہ BitTorrent کلائنٹ کی فعالیت گزشتہ 20 سالوں میں بنیادی طور پر تبدیل نہیں ہوئی ہے، لیکن معروف کلائنٹس کے ڈویلپرز نے اپنے سافٹ ویئر کو جمود کا شکار نہیں ہونے دیا۔

اگرچہ BitTorrent کلائنٹ کی فعالیت گزشتہ 20 سالوں میں بنیادی طور پر تبدیل نہیں ہوئی ہے، لیکن معروف کلائنٹس کے ڈویلپرز نے اپنے سافٹ ویئر کو جمود کا شکار نہیں ہونے دیا۔

ایک اچھی مثال بہترین ہے۔ qBittorrentایک خصوصیت سے بھرپور اوپن سورس کلائنٹ جو اب بھی باقاعدہ اپ ڈیٹس حاصل کرتا ہے۔ ملتے جلتے کلائنٹس کے ساتھ مشترک طور پر، qBittorent ہو سکتا ہے۔ GitHub پر پایا اس کے ماخذ اور تنصیب کی ہدایات کے ساتھ۔

اسی پلیٹ فارم پر کہیں اور، صارفین حال ہی میں یہ جاننے کی کوشش کر رہے تھے کہ کس طرح ایک معیاری qBittorrent انسٹال ہونے سے اچانک اسی مشین پر غیر مطلوبہ کریپٹو کرنسی مائننگ سافٹ ویئر ظاہر ہو گیا۔

Proxmox اور LXC

ان کے لئے نا واقف ہے Proxmox VE, یہ ورچوئل مشینوں کے لیے ایک ایسا ماحول ہے جو ایک بار آزمانے کے بعد بہت جلد مفید ہو جاتا ہے۔ یہ محض انسانوں کے لیے بھی مفت ہے اور زیادہ تر حالات میں، انسٹال کرنا اور اٹھنا اور چلنا بہت آسان ہے۔

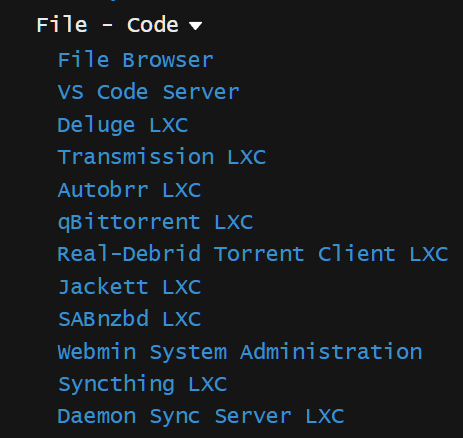

کی طرف سے پیش کردہ مختلف Proxmox 'مددگار اسکرپٹس' کی مدد سے tteck GitHub پر (دائیں طرف چھوٹا سا نمونہ)، یہاں تک کہ ابتدائی افراد بھی سیکنڈوں میں دستیاب درجنوں سافٹ ویئر پیکجوں میں سے کوئی بھی انسٹال کر سکتے ہیں۔ LXC کنٹینرز.

کی طرف سے پیش کردہ مختلف Proxmox 'مددگار اسکرپٹس' کی مدد سے tteck GitHub پر (دائیں طرف چھوٹا سا نمونہ)، یہاں تک کہ ابتدائی افراد بھی سیکنڈوں میں دستیاب درجنوں سافٹ ویئر پیکجوں میں سے کوئی بھی انسٹال کر سکتے ہیں۔ LXC کنٹینرز.

یہاں تک کہ اگر اس میں سے کوئی بھی معنی نہیں رکھتا ہے، اس سے کوئی فرق نہیں پڑتا. جو لوگ qBittorrent انسٹال کرنا چاہتے ہیں، مثال کے طور پر، Proxmox میں متن کی ایک لائن کو کاپی اور پیسٹ کر سکتے ہیں… اور بس۔ یہ دیکھتے ہوئے کہ سارا عمل تقریباً ہمیشہ بے عیب ہوتا ہے، صارف کے مسائل بہت کم ہوتے ہیں، اس لیے حال ہی میں ممکنہ میلویئر انفیکشن کے بارے میں سن کر ایک حقیقی صدمہ پہنچا

کرپٹومائنر کی دریافت

خلاصہ طور پر، ایک Proxmox صارف نے qBittorrent کو انسٹال کرنے کے لیے tteck اسکرپٹ کا استعمال کیا اور پھر ایک ماہ بعد اس کی مشین کو کرپٹو مائننگ سافٹ ویئر کے ذریعے سخت محنت کی گئی۔ xmrig. جب اس نے مسئلہ کی چھان بین کی، tteck نے بنیادی احتیاط کے طور پر qBittorrent LXC اسکرپٹ کو ہٹا دیا، لیکن جلد ہی یہ واضح ہو گیا کہ Proxmox یا tteck کے اسکرپٹ کا اس مسئلے سے کوئی تعلق نہیں تھا۔

ناپسندیدہ سافٹ ویئر واقعی بدنیتی کے ساتھ انسٹال کیا گیا تھا، لیکن ایک باصلاحیت ہیک کے بجائے قابل گریز واقعات کی ایک سیریز کی وجہ سے۔

جب اس طرح کی qBittorrent انسٹالیشن مکمل ہو جاتی ہے اور سافٹ ویئر لانچ ہو جاتا ہے، qBittorent تک رسائی ایک ویب انٹرفیس کے ذریعے ہوتی ہے جو زیادہ تر ویب براؤزرز سے قابل رسائی ہے۔ پہلے سے طے شدہ طور پر، qBittorrent پورٹ 8080 استعمال کرتا ہے اور چونکہ بہت سے صارفین ریموٹ نیٹ ورکس سے اپنے ٹورینٹ کلائنٹس تک رسائی حاصل کرنا پسند کرتے ہیں، اس لیے qBittorrent پورٹ فارورڈنگ کو خودکار کرنے کے لیے UPnP (یونیورسل پلگ اینڈ پلے) کا استعمال کرتا ہے، اس طرح ویب انٹرفیس کو انٹرنیٹ پر بے نقاب کرتا ہے۔

ریکارڈ وقت میں یہ کام کرنا بہت اچھا ہے، لیکن اس کا مطلب یہ نہیں ہے کہ یہ محفوظ ہے۔ اس بات کو یقینی بنانے کے لیے کہ کلائنٹ کا صرف آپریٹر ہی ویب انٹرفیس تک رسائی حاصل کر سکتا ہے، qBittorrent صارف کو تصدیق کے مقاصد کے لیے صارف نام اور پاس ورڈ ترتیب دینے کی اجازت دیتا ہے۔

اس کا عام طور پر مطلب یہ ہے کہ بے ترتیب راہگیروں کو نقصان پہنچانے کے قابل ہونے سے پہلے یہ اسناد رکھنے کی ضرورت ہوگی۔ اس صورت میں، ڈیفالٹ ایڈمن کا صارف نام اور پاس ورڈ تبدیل نہیں کیا گیا تھا اور اس نے حملہ آور کو آسانی سے ویب انٹرفیس تک رسائی کی اجازت دی۔

حملہ آور نے qBittorrent کو ایک بیرونی پروگرام چلانے کے لیے کہا

صارفین کو اپنی فائلوں کو ڈاؤن لوڈ کرنے اور ترتیب دینے سے متعلق مختلف کاموں کو خودکار کرنے کی اجازت دینے کے لیے، qBittorrent میں ایک خصوصیت ہے جو ٹورینٹ کے شامل ہونے اور/یا ٹورینٹ کے مکمل ہونے پر خود بخود ایک بیرونی پروگرام چلا سکتی ہے۔

یہاں کے اختیارات صرف صارف کے تخیل اور مہارت سے محدود ہیں لیکن بدقسمتی سے یہی بات کسی بھی حملہ آور پر لاگو ہوتی ہے جس کے پاس کلائنٹ کے ویب انٹرفیس تک رسائی ہے۔

اس معاملے میں حملہ آور نے qBittorrent کلائنٹ کو ٹورینٹ کی تکمیل پر ایک بنیادی اسکرپٹ چلانے کو کہا۔ اسکرپٹ نے http://cdnsrv.in ڈومین تک رسائی حاصل کی جہاں سے اس نے update.sh نامی فائل ڈاؤن لوڈ کی اور پھر اسے چلایا۔ اس کے نتائج یہ ہیں۔ tteck کے ذریعہ تفصیل سے بیان کیا گیا ہے۔، لیکن اہم نکات ہیں a) میزبان مشین پر غیر مجاز کرپٹو مائننگ اور ب) حملہ آور SSH کلیدی تصدیق کے ذریعے جڑ تک رسائی کو برقرار رکھتا ہے۔

آسانی سے گریز

qBittorrent کے لیے پہلے سے طے شدہ منتظم کا صارف نام 'admin' ہے جبکہ پہلے سے طے شدہ پاس ورڈ 'adminadmin' ہے۔ اگر ان کامن نالج ڈیفالٹس کو انسٹال کرنے کے بعد تبدیل کر دیا جاتا تو حملہ آور کو اب بھی ویب انٹرفیس مل جاتا لیکن روایتی رسائی کے لیے اس کے پاس کوئی کارآمد اسناد نہ ہوتی۔

مزید بنیادی طور پر، اگر qBittorrent کلائنٹ نے پہلی جگہ ویب انٹرفیس کو بے نقاب کرنے کے لیے UPnP کا استعمال نہ کیا ہوتا تو درست اسناد کے قبضے کی قدر محدود ہوتی۔ ایک اور قدم پیچھے ہٹتے ہوئے، اگر صارف کے راؤٹر میں UPnP کو فعال نہ کیا گیا ہوتا، تو qBittorrent کو UPnP تک رسائی حاصل نہ ہوتی، اور وہ بندرگاہوں کو آگے بڑھانے یا انٹرفیس کو انٹرنیٹ پر ظاہر کرنے کے قابل نہ ہوتا۔

خلاصہ: راؤٹر میں UPnP کو غیر فعال کریں اور اسے صرف اس وقت فعال کریں جب اس کا فنکشن مکمل طور پر سمجھ میں آجائے اور جب بالکل ضروری ہو۔ پہلے سے طے شدہ پاس ورڈز کو کبھی بھی تبدیل نہ ہونے دیں، اور اگر کسی چیز کو انٹرنیٹ پر ظاہر کرنے کی ضرورت نہیں ہے، تو اسے غیر ضروری طور پر ظاہر نہ کریں۔

آخر میں، یہ قابل ذکر ہے کہ tteckکا جواب، ایک ایسے مسئلے پر جس کا Proxmox یا اس کے اسکرپٹ سے کوئی تعلق نہیں تھا، فرسٹ کلاس رہا ہے۔ کوئی بھی جو qBittorrent LXC انسٹال کر رہا ہے۔ یہاں سے پہلے سے طے شدہ ایڈمن پاس ورڈ تبدیل اور UPnP خود بخود غیر فعال پایا جائے گا۔

Plex، Tautulli، Emby، Jellyfin، Jellyseerr، Overseerr، Navidrome، Bazarr، Lidarr، Prowlarr، Radarr، Readarr، Sonarr، Tdarr، Whisparr، اور بہت سے دوسرے کے خودکار انسٹال پر کوئی بھی وقت بچایا جا سکتا ہے۔

Proxmox: ایک اوپن سورس ٹائپ 1 ہائپر وائزر

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ آٹوموٹو / ای وی، کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- پلیٹو ہیلتھ۔ بائیوٹیک اینڈ کلینیکل ٹرائلز انٹیلی جنس۔ یہاں تک رسائی حاصل کریں۔

- چارٹ پرائم۔ ChartPrime کے ساتھ اپنے ٹریڈنگ گیم کو بلند کریں۔ یہاں تک رسائی حاصل کریں۔

- بلاک آفسیٹس۔ ماحولیاتی آفسیٹ ملکیت کو جدید بنانا۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://torrentfreak.com/qbittorrent-web-ui-exploited-to-mine-cryptocurrency-heres-how-to-fix-230902/

- : ہے

- : ہے

- : نہیں

- :کہاں

- $UP

- 1

- 20

- 20 سال

- 200

- 250

- 610

- a

- قابلیت

- بالکل

- تک رسائی حاصل

- رسائی

- قابل رسائی

- شامل کیا

- منتظم

- تمام

- کی اجازت

- کی اجازت

- کی اجازت دیتا ہے

- تقریبا

- ساتھ

- بھی

- ہمیشہ

- an

- اور

- ایک اور

- کوئی بھی

- کسی

- کچھ

- کیا

- AS

- کی توثیق

- خود کار طریقے سے

- آٹومیٹڈ

- خود کار طریقے سے

- دستیاب

- b

- واپس

- بنیادی

- BE

- بن گیا

- ہو جاتا ہے

- رہا

- اس سے پہلے

- ابتدائی

- کیا جا رہا ہے

- BitTorrent

- براؤزر

- لیکن

- by

- کہا جاتا ہے

- آیا

- کر سکتے ہیں

- کیس

- تبدیل کر دیا گیا

- حالات

- طبقے

- واضح

- کلائنٹ

- کلائنٹس

- کامن

- مکمل کرتا ہے

- تکمیل

- نتائج

- روایتی

- درست

- اسناد

- cryptocurrency

- کریپٹوکرانسی کان کنی

- کریپٹو مائننگ

- نقصان

- پہلے سے طے شدہ

- غلطی

- تعینات

- تفصیل

- ڈویلپرز

- غیر فعال کر دیا

- do

- نہیں کرتا

- ڈومین

- نہیں

- درجنوں

- دو

- آسانی سے

- آسان

- کو چالو کرنے کے

- چالو حالت میں

- کو یقینی بنانے کے

- ماحولیات

- بھی

- واقعات

- مثال کے طور پر

- بہترین

- استحصال کیا۔

- ظاہر

- بیرونی

- انتہائی

- نمایاں کریں

- فائل

- فائلوں

- مل

- پہلا

- درست کریں

- کے بعد

- کے لئے

- آگے

- ملا

- مفت

- سے

- مکمل طور پر

- تقریب

- فعالیت

- بنیادی طور پر

- عام طور پر

- ہوشیار

- حاصل

- GitHub کے

- دی

- اچھا

- ہیک

- تھا

- ہارڈ

- ہے

- he

- سن

- مدد

- یہاں

- ان

- میزبان

- کس طرح

- کیسے

- HTTP

- HTTPS

- if

- تخیل

- in

- انفیکشن

- انسٹال

- تنصیب

- انسٹال کرنا

- ہدایات

- انٹرفیس

- انٹرنیٹ

- میں

- مسائل

- IT

- میں

- کلیدی

- جانا جاتا ہے

- بعد

- شروع

- معروف

- چھوڑ دو

- قیادت

- کی طرح

- لمیٹڈ

- لائن

- مشین

- مشینیں

- مین

- برقرار رکھنے

- بناتا ہے

- میلویئر

- بہت سے

- معاملہ

- زیادہ سے زیادہ چوڑائی

- مطلب

- کا مطلب ہے کہ

- mers

- کانوں کی کھدائی

- کان کنی کا سافٹ ویئر

- مہینہ

- زیادہ

- سب سے زیادہ

- ضروری

- ضرورت ہے

- نہ ہی

- نیٹ ورک

- کبھی نہیں

- اچھا

- نہیں

- کوئی بھی نہیں

- کچھ بھی نہیں

- of

- کی پیشکش کی

- on

- ایک بار

- صرف

- کھول

- اوپن سورس

- آپریٹر

- آپشنز کے بھی

- or

- منظم کرنا

- باہر

- پر

- پیکجوں کے

- پاس ورڈ

- پاس ورڈز

- گزشتہ

- مقام

- پلیٹ فارم

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیلیں

- درخواست

- پلگ

- پلگ اور کھیل

- پوائنٹس

- بندرگاہوں

- قبضہ کرو

- ملکیت

- ممکن

- مسئلہ

- عمل

- پروگرام

- مقاصد

- جلدی سے

- بے ترتیب

- Rare

- بلکہ

- اصلی

- موصول

- حال ہی میں

- ریکارڈ

- باقاعدہ

- متعلقہ

- ریموٹ

- ہٹا دیا گیا

- جواب

- ٹھیک ہے

- جڑ

- جڑ تک رسائی

- روٹر

- رن

- چل رہا ہے

- محفوظ

- اسی

- سکرپٹ

- سیکنڈ

- احساس

- سیریز

- اسی طرح

- بعد

- ایک

- مہارت

- چھوٹے

- So

- سافٹ ویئر کی

- کچھ

- اسی طرح

- ماخذ

- خرچ

- معیار

- مرحلہ

- ابھی تک

- خلاصہ

- لیتا ہے

- لینے

- کاموں

- سے

- کہ

- ۔

- ان

- تو

- اس طرح

- یہ

- اس

- ان

- کے ذریعے

- وقت

- کرنے کے لئے

- نامہ

- کوشش کی

- قسم

- ui

- سمجھا

- ناجائز

- بدقسمتی سے

- یونیورسل

- غیر ضروری طور پر

- ناپسندیدہ

- اپ ڈیٹ کریں

- تازہ ترین معلومات

- استعمال کیا جاتا ہے

- رکن کا

- صارفین

- استعمال

- کا استعمال کرتے ہوئے

- قیمت

- مختلف

- بہت

- کی طرف سے

- مجازی

- چاہتے ہیں

- تھا

- ویب

- ویب براؤزر

- تھے

- جب

- جس

- جبکہ

- ڈبلیو

- پوری

- گے

- ساتھ

- کام

- مشقت

- کام کیا

- کام کر

- قابل

- گا

- سال

- زیفیرنیٹ