ہیکرز ڈیلٹا ایئر لائنز اور خوردہ فروش کوہلز کی چمکیلی اشتہاری تصاویر پر انحصار کرتے ہوئے مبہم حکمت عملیوں کی طرف مائل ہو رہے ہیں، صارفین کو دھوکہ دہی سے کریڈینشل ہارویسٹنگ سائٹس پر جانے اور ذاتی معلومات ترک کر رہے ہیں۔

A حالیہ مہم Avanan کی طرف سے تجزیہ کیا گیا کہ کس طرح دھمکی آمیز اداکار ایسے قابل اعتماد برانڈز سے گفٹ کارڈز اور لائلٹی پروگرام پیش کرنے والی تصاویر کے پیچھے بدنیتی پر مبنی روابط چھپاتے ہیں۔ مزید وسیع طور پر، مہم سائبر کروک کے پرانے ہتھکنڈوں کو نئے ٹولنگ کے ساتھ اپ ڈیٹ کرنے کے ایک بڑے رجحان کا حصہ ہے — جیسے کہ AI — جو فشوں کو زیادہ قائل بناتی ہے۔

ایوانان کے محققین، جنہوں نے مبہم تکنیک کو "تصویر میں تصویر" کا نام دیا، نوٹ کیا کہ حملوں کے پیچھے سائبر جرائم پیشہ افراد صرف مارکیٹنگ کی تصاویر کو بدنیتی پر مبنی URLs سے جوڑ رہے ہیں۔ اس کو سٹیگنوگرافی کے ساتھ الجھن میں نہیں ڈالنا ہے، جو ایک تصویر کے اندر پکسل کی سطح پر نقصان دہ پے لوڈز کو انکوڈ کرتا ہے۔

جیریمی فوچس، سائبرسیکیوریٹی محقق اور ایوانان کے تجزیہ کار، نوٹ کرتے ہیں۔ سٹیگنگرافی اکثر انتہائی پیچیدہ ہوتی ہے۔، اور "یہ کام کرنے کا ایک بہت آسان طریقہ ہے جس کا اب بھی وہی اثر ہو سکتا ہے اور ہیکرز کے لیے پیمانے پر نقل کرنا آسان ہے۔"

کارپوریٹ یو آر ایل کے فلٹرز تصویر کی الجھن سے روکے ہوئے ہیں۔

ایونان کے محققین نے نوٹ کیا کہ سیدھی بات کرتے ہوئے، تصویر میں تصویر کا طریقہ یو آر ایل فلٹرز کے لیے خطرے کو اٹھانا زیادہ مشکل بنا دیتا ہے۔

تجزیہ کے مطابق "[ای میل] صاف نظر آئے گی [فلٹرز] اگر وہ تصویر کے اندر اسکین نہیں کر رہے ہیں،" تجزیہ کے مطابق۔ "اکثر، ہیکرز خوشی سے کسی فائل، تصویر، یا QR کوڈ کو کسی بدنیتی سے جوڑ دیتے ہیں۔ آپ تصاویر کو متن میں تبدیل کرنے کے لیے OCR کا استعمال کرکے یا QR کوڈز کو پارس کرکے اور ان کو ڈی کوڈ کرکے حقیقی ارادہ دیکھ سکتے ہیں۔ لیکن بہت سی سیکیورٹی سروسز ایسا نہیں کرتی ہیں یا نہیں کرسکتی ہیں۔

Fuchs وضاحت کرتا ہے کہ نقطہ نظر کا دوسرا اہم فائدہ اہداف پر بدنیتی کو کم ظاہر کرنا ہے۔

"سوشل انجینئرنگ کو ابہام سے جوڑ کر، آپ ممکنہ طور پر اختتامی صارفین کو ایسی چیز کے ساتھ پیش کر سکتے ہیں جس پر کلک کریں اور اس پر عمل کریں،" وہ کہتے ہیں، انتباہ کو شامل کرتے ہوئے کہ اگر صارف تصویر پر ہوور کرتے ہیں، تو URL کا لنک واضح طور پر اس سے متعلق نہیں ہے۔ جعلی برانڈ. انہوں نے کہا کہ "یہ حملہ کافی نفیس ہے، حالانکہ ہیکر شاید زیادہ اصلی URL استعمال نہ کرنے سے پوائنٹس کھو دیتا ہے،" انہوں نے کہا۔

اگرچہ فش صارفین کے وسیع جال کو کاسٹ کرتی ہے، کاروباری اداروں کو آگاہ ہونا چاہیے کہ ایئر لائن لائلٹی پروگرام کے مواصلات اکثر کارپوریٹ ان باکسز میں جاتے ہیں۔ اور، میں دور دراز کے کام کی عمر، بہت سے ملازمین کاروبار کے لیے ذاتی آلات استعمال کر رہے ہیں، یا کاروبار کے جاری کردہ لیپ ٹاپس پر ذاتی خدمات (جیسے Gmail) تک رسائی حاصل کر رہے ہیں۔

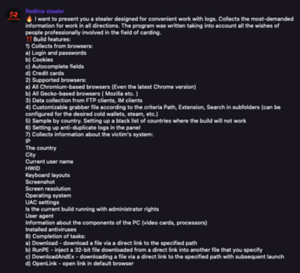

"اثرات کے لحاظ سے، [مہم] کا مقصد ایک سے زیادہ خطوں میں، گاہکوں کی ایک بڑی تعداد تھی،" Fuchs مزید کہتے ہیں۔ "اگرچہ یہ جاننا مشکل ہے کہ مجرم کون ہے، لیکن اس طرح کی چیزیں اکثر آسانی سے جانے کے لیے تیار کٹس کے طور پر ڈاؤن لوڈ کی جا سکتی ہیں۔"

پرانے حربوں کو اپ ڈیٹ کرنے کے لیے جنرل AI کا استعمال

Fuchs کا کہنا ہے کہ مہم فشنگ کے منظر نامے میں دیکھے جانے والے ابھرتے ہوئے رجحانات میں سے ایک کے ساتھ فٹ بیٹھتی ہے: ایسے دھوکے جو تقریباً جائز ورژن سے الگ نہیں ہوتے۔ انہوں نے مزید کہا کہ آگے بڑھتے ہوئے، جب تصویر پر مبنی فشنگ حملوں کی بات آتی ہے تو مبہم ہتھکنڈوں کی مدد کے لیے جنریٹو AI (جیسے ChatGPT) کا استعمال صرف ان کو تلاش کرنا مشکل بنا دے گا۔

"یہ تخلیقی AI کے ساتھ بہت آسان ہے،" وہ کہتے ہیں۔ "وہ اسے مانوس برانڈز یا خدمات کی حقیقت پسندانہ تصاویر کو تیزی سے تیار کرنے کے لیے استعمال کر سکتے ہیں اور ایسا پیمانے پر اور بغیر کسی ڈیزائن یا کوڈنگ کے علم کے کر سکتے ہیں۔"

مثال کے طور پر، صرف ChatGPT پرامپٹس کا استعمال کرتے ہوئے، ایک فورس پوائنٹ محقق حال ہی میں قائل بدنیتی پر مبنی درخواستوں کو مسترد کرنے کی ہدایت کے باوجود، AI ناقابل شناخت سٹیگنوگرافی میلویئر بنانے میں۔

CardinalOps میں سائبر دفاعی حکمت عملی کے نائب صدر فل نیرے کہتے ہیں کہ اے آئی کا رجحان بڑھتا جا رہا ہے۔

وہ کہتے ہیں، "نئی بات یہ ہے کہ نفاست کی سطح جو اب ان ای میلز کو ان ای میلز سے تقریباً ایک جیسی ظاہر کرنے کے لیے لاگو کی جا سکتی ہے جو آپ کو کسی جائز برانڈ سے موصول ہوں گی۔" "کے استعمال کی طرح AI سے تیار کردہ ڈیپ فیکس، AI اب جائز ای میل کے طور پر ایک ہی متنی مواد، لہجے اور منظر کشی کے ساتھ ای میلز بنانا بہت آسان بنا دیتا ہے۔

عام طور پر، فشر اس بات کو دوگنا کر رہے ہیں جسے Fuchs "جائزیت کے اندر مبہم" کہتے ہیں۔

"اس سے میرا مطلب کیا ہے کہ اچھی چیزوں کی طرح نظر آنے والی چیزوں میں بری چیزوں کو چھپانا ہے،" وہ بتاتے ہیں۔ "جبکہ ہم نے پے پال جیسی جائز خدمات کو جعل سازی کرنے کی بہت سی مثالیں دیکھی ہیں، یہ زیادہ آزمائشی اور سچا ورژن استعمال کرتا ہے، جس میں جعلی، لیکن یقین دلانے والی، تصاویر شامل ہیں۔"

ڈیٹا کے نقصان سے بچانے کے لیے یو آر ایل پروٹیکشن کا فائدہ اٹھانا

کاروباروں کے لیے حملے کے ممکنہ مضمرات مالیاتی نقصان اور ڈیٹا کا نقصان ہیں، اور اپنے دفاع کے لیے، تنظیموں کو پہلے اس قسم کے حملوں کے بارے میں صارفین کو آگاہ کرنا چاہیے، URLs پر منڈلانے کی اہمیت پر زور دیتے ہوئے اور کلک کرنے سے پہلے مکمل لنک کو دیکھنا چاہیے۔

"اس کے علاوہ، ہم سمجھتے ہیں کہ URL کے تحفظ کا فائدہ اٹھانا ضروری ہے جو حملے کے اشارے کے طور پر اس طرح کی فشنگ تکنیکوں کا استعمال کرتی ہے، اور ساتھ ہی ایسی حفاظت کو لاگو کرتی ہے جو URL کے تمام اجزاء کو دیکھتی ہے اور اس کے پیچھے والے صفحے کی تقلید کرتی ہے،" Fuchs نوٹ کرتا ہے۔

ہر کوئی اس بات سے متفق نہیں ہے کہ موجودہ ای میل سیکیورٹی ایسی فشوں کو پکڑنے کے کام پر منحصر نہیں ہے۔ Vulcan Cyber کے سینئر ٹیکنیکل انجینئر مائیک پارکن نے نوٹ کیا کہ بہت سے ای میل فلٹرز ان مہمات کو پکڑیں گے اور یا تو اسے بدترین طور پر اسپام کے طور پر نشان زد کریں گے، یا اسے نقصان دہ کے طور پر نشان زد کریں گے۔

اس نے نوٹ کیا کہ اسپامرز اسپام فلٹرز کو نظرانداز کرنے کی امید میں سالوں سے متن کے بدلے تصاویر کا استعمال کر رہے ہیں، اور اسپام فلٹرز ان سے نمٹنے کے لیے تیار ہوئے ہیں۔

"اگرچہ یہ حملہ دیر سے کافی عام ہے، کم از کم اگر میرے اپنے جنک میل فولڈر میں اسپام کا کوئی اشارہ ہے، تو یہ خاص طور پر جدید ترین حملہ نہیں ہے،" وہ مزید کہتے ہیں۔

اگرچہ AI سے چلنے والے حملے ایک مختلف کہانی ہو سکتے ہیں۔ CardinalOps' Neray کا کہنا ہے کہ ان جدید ترین امیج پر مبنی حملوں سے لڑنے کا بہترین طریقہ یہ ہے کہ AI پر مبنی الگورتھم کو تربیت دینے کے لیے بڑی مقدار میں ڈیٹا کا استعمال کیا جائے - جعلی ای میلز کو کیسے پہچانا جائے - خود ای میلز کے مواد کا تجزیہ کرکے اور ساتھ ہی ساتھ معلومات کو جمع کرکے دوسرے تمام صارفین نے ای میلز کے ساتھ کیسے تعامل کیا ہے۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹوآئ اسٹریم۔ ویب 3 ڈیٹا انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ایڈریین ایشلے کے ساتھ مستقبل کا نقشہ بنانا۔ یہاں تک رسائی حاصل کریں۔

- PREIPO® کے ساتھ PRE-IPO کمپنیوں میں حصص خریدیں اور بیچیں۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- : ہے

- : ہے

- : نہیں

- $UP

- a

- ہمارے بارے میں

- تک رسائی حاصل

- کے مطابق

- ایکٹ

- اداکار

- انہوں نے مزید کہا

- جوڑتا ہے

- اعلی درجے کی

- اشتہار.

- عمر

- AI

- امداد

- مقصد

- ایئر لائن

- ایئر لائنز

- یلگوردمز

- تمام

- اگرچہ

- مقدار

- an

- تجزیہ

- تجزیہ کار

- تجزیہ

- اور

- کوئی بھی

- واضح

- ظاہر

- اطلاقی

- نقطہ نظر

- کیا

- AS

- At

- حملہ

- حملے

- آگاہ

- برا

- BE

- رہا

- اس سے پہلے

- پیچھے

- فائدہ

- BEST

- سے پرے

- برانڈ

- برانڈز

- موٹے طور پر

- عمارت

- کاروبار

- کاروبار

- لیکن

- by

- کالز

- مہم

- مہمات

- کر سکتے ہیں

- کارڈ

- پکڑو

- چیٹ جی پی ٹی

- واضح طور پر

- کلک کریں

- کوڈ

- کوڈ

- کوڈنگ

- آتا ہے

- کامن

- کموینیکیشن

- اجزاء

- الجھن میں

- صارفین

- مواد

- تبدیل

- کارپوریٹ

- تخلیق

- کریڈینٹل

- گاہکوں

- سائبر

- cybercriminals

- سائبر سیکیورٹی

- اعداد و شمار

- ڈیٹا کے نقصان

- نمٹنے کے

- ضابطہ ربائی کرنا

- دفاع

- ڈیلٹا

- ڈیزائن

- کے باوجود

- ترقی

- کے الات

- مختلف

- مشکل

- do

- کر

- ڈان

- دگنا کرنے

- نیچے

- ڈوب

- آسان

- آسانی سے

- آسان

- تعلیم

- یا تو

- ای میل

- ای میل سیکیورٹی

- ای میل

- کرنڈ

- ملازمین

- انجینئر

- انجنیئرنگ

- خاص طور پر

- Ether (ETH)

- سب

- وضع

- مثال کے طور پر

- موجودہ

- بیان کرتا ہے

- کافی

- جعلی

- واقف

- لڑنا

- فائل

- فلٹر

- پہلا

- پہلی نظر

- کے لئے

- آگے

- سے

- مکمل

- جنرل

- جنرل

- پیداواری

- پیداواری AI۔

- تحفہ

- تحفہ کارڈ

- دی

- دے

- GMAIL

- Go

- جا

- اچھا

- بڑھتے ہوئے

- ہیکر

- ہیکروں

- ہارڈ

- کٹائی

- ہے

- he

- ذاتی ترامیم چھپائیں

- امید ہے

- ہور

- کس طرح

- کیسے

- HTTPS

- i

- ایک جیسے

- if

- تصویر

- تصاویر

- اثر

- پر عمل درآمد

- اثرات

- اہمیت

- اہم

- in

- شامل ہیں

- اشارہ

- اشارے

- معلومات

- مثال کے طور پر

- ارادہ

- میں

- نہیں

- IT

- میں

- فوٹو

- کلیدی

- جان

- علم

- زمین کی تزئین کی

- لیپ ٹاپ

- بڑے

- بڑے

- مرحوم

- کم سے کم

- مشروعیت

- جائز

- کم

- سطح

- لیوریج

- کی طرح

- LINK

- منسلک

- لنکس

- دیکھو

- تلاش

- دیکھنا

- نقصان

- بند

- وفاداری

- وفادار پروگرام

- وفاداری کے پروگرام

- بنا

- بناتا ہے

- میلویئر

- بہت سے

- نشان

- مارکیٹنگ

- مطلب

- شاید

- مائک

- مالیاتی

- زیادہ

- بہت

- ایک سے زیادہ

- my

- تقریبا

- خالص

- نئی

- کا کہنا

- نوٹس

- اب

- تعداد

- OCR

- of

- کی پیشکش

- اکثر

- پرانا

- on

- ایک

- صرف

- or

- تنظیمیں

- اصل

- دیگر

- پر

- خود

- صفحہ

- حصہ

- پے پال

- ذاتی

- فش

- فشنگ

- فشنگ حملوں

- تصویر

- لینے

- تصویر

- دانہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کافی مقدار

- پوائنٹس

- ممکنہ

- ممکنہ طور پر

- حال (-)

- صدر

- شاید

- پروگرام

- پروگرام

- حفاظت

- تحفظ

- QR کوڈ

- کیو آر کوڈز

- جلدی سے

- حقیقت

- وصول

- تسلیم

- خطوں

- متعلقہ

- یقین ہے

- ریموٹ

- درخواستوں

- محقق

- محققین

- خوردہ فروش

- s

- کہا

- اسی

- کا کہنا ہے کہ

- پیمانے

- سکیننگ

- سیکورٹی

- دیکھنا

- دیکھا

- سینئر

- سروسز

- ہونا چاہئے

- سے ظاہر ہوا

- صرف

- سائٹس

- So

- سماجی

- معاشرتی انجینرنگ

- کچھ

- بہتر

- سپیم سے

- کمرشل

- ابھی تک

- کہانی

- براہ راست

- حکمت عملی

- اس طرح

- سپر

- حکمت عملی

- اہداف

- ٹاسک

- ٹیکنیکل

- تکنیک

- شرائط

- کہ

- ۔

- ان

- خود

- یہ

- وہ

- چیزیں

- لگتا ہے کہ

- اس

- ان

- اگرچہ؟

- خطرہ

- دھمکی دینے والے اداکار

- کرنے کے لئے

- سر

- ٹرین

- رجحان

- رجحانات

- سچ

- قابل اعتماد

- ٹرننگ

- اقسام

- اپ ڈیٹ کریں

- اپ ڈیٹ

- URL

- استعمال کی شرائط

- صارفین

- استعمال

- کا استعمال کرتے ہوئے

- Ve

- ورژن

- بہت

- نائب صدر

- vulcan

- تھا

- راستہ..

- we

- اچھا ہے

- کیا

- جب

- جس

- جبکہ

- ڈبلیو

- وسیع

- گے

- ساتھ

- کے اندر

- بغیر

- بدترین

- گا

- سال

- آپ

- زیفیرنیٹ