Güvenlik için SoC tasarımı, çok sayıda potansiyel tehdit kaynağını ele alacak şekilde zaman içinde büyümüş ve gelişmiştir. Bilgisayar korsanlarının yazılım veya donanım tasarım kusurları yoluyla sistemlerin kontrolünü ele geçirme yollarıyla başa çıkmak için birçok karşı önlem ortaya çıktı. Sonuçlar, geliştirilmiş rastgele sayı üreteçleri, güvenli anahtar depolama, kripto ve hafıza koruması gibi şeylerdir. Ayrıca SoC'ler donanım güvenlik modülleri, güvenli önyükleme zinciri, özel ayrıcalıklı işlemciler vb. ekledi. Ancak, bir saldırı yöntemi genellikle gözden kaçırılır: yan kanal saldırıları. Belki de bunun nedeni, bu tür saldırıların göreceli riskinin ve zorluğunun hafife alınmış olmasıdır.

Yaklaşan bir web seminerinde Agile Analog'un CEO'su Tim Ramsdale, SoC'lere yönelik yan kanal saldırılarından kaynaklanan tehdide ciddi bir bakış sunuyor. “SoC'umda Yan Kanal Saldırılarını Neden Önemsemeliyim?” Başlıklı Web Semineri sadece inanıldığından daha büyük bir tehdit olduklarını açıklamakla kalmıyor, aynı zamanda soruna etkili bir çözüm de sunuyor.

RISC-V tabanlı SoC'lerin, Apple Airtag'lerin veya ARM Trustzone-M cihazlarının aksaklık saldırılarına karşı nasıl savunmasız olduğunu gösteren Defcon etkinliklerinde yapılan sunumları bulmak için yalnızca YouTube'a bakmanız yeterlidir. İlk düşünceniz, bunun çıplak kablolara dokunarak, rastgele bir düğmeye basılarak elde edilen şanslı bir zamanlamayla yapılabileceği veya tamamen aletli bir adli tıp laboratuvarı gerektirebileceğidir. Eğer durum böyle olsaydı, tehdit o kadar az olurdu ki göz ardı etmek mümkün olabilirdi. Tim, bu saldırıları otomatikleştirmek ve sistematik hale getirmek için Mouser'da açık kaynaklı bir kit bulunduğunu belirtiyor. Bu kit, bir mikroişlemci ve kullanımı kolay bir kullanıcı arayüzü ile birlikte gelir ve saat ve güç saldırıları yapabilir.

Web seminerinde bu saldırıların nasıl gerçekleştirilebileceği ve neden düşündüğünüzden daha büyük bir tehdit oluşturduğu anlatılıyor. Bir saldırganın cihazınızda herhangi bir kaydın (güvenlik biti gibi) durumunu rastgele değiştirebildiğini hayal edin. BootROM sağlama toplamının sonucunun bozulabileceğini mi varsayalım? Voltaj ve saat sinyallerinin son derece kısa süreler boyunca değişmesi, durumda başka türlü tespit edilemeyen değişikliklere neden olabilir ve bu da kötü amaçlı kodun ayrıcalıklı modda çalıştırılmasına izin verebilecek erişime yol açabilir.

Ayrıca, bu tekniklerle elde edilen erişim, bilgisayar korsanlarının sisteminizdeki diğer zayıflıkları keşfetmesine olanak tanıyabilir. Tek seferlik bir yan kanal saldırısı yoluyla elde edilen bilgiyle, hedeflenen cihazla doğrudan temas gerektirmeyen, daha kolay tekrarlanan bir istismar keşfedilebilir. IoT cihazları da bağlı oldukları ve sıklıkla fiziksel temasa maruz kaldıkları için özellikle savunmasızdır.

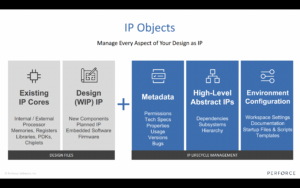

Agile Analog, yan kanal saldırılarını tespit etmek için bir çözüm geliştirdi. Saatler veya güç pinleri kurcalandığında ortaya çıkan etkileri tespit edebilen sensör setleri var. Yan kanal saldırı koruma blokları, saldırılar sırasında çalışabilmelerini sağlamak için kendi dahili LDO'larına ve saat üreteçlerine sahiptir. Kontrol, analiz ve izleme mantığının SoC güvenlik modülleriyle entegrasyonu kolaydır.

Web semineri sırasında Tim, çözümlerinin saldırıları ve hatta saldırı girişimlerini nasıl izleyip raporlayabileceğinin ayrıntılarını açıklıyor. Bu, cihazın bitmiş sisteme eklenmesinden önce tedarik zincirinde meydana gelen saldırıları içerebilir. Bu web semineri bilgilendiricidir ve SoC güvenliğini artırma konusunda faydalı bilgiler sağlar. Webinar yayınını izlemek isterseniz 28 Ekim Perşembe günü olacak.th sabah 9'da PDT'de. Bu bağlantıyı kullanarak ücretsiz kayıt olabilirsiniz.

Bu gönderiyi şu yolla paylaş: Kaynak: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- erişim

- analiz

- Apple

- ARM

- saldırılar

- Bit

- hangi

- Sebeb olmak

- ceo

- kod

- kripto

- anlaşma

- Dizayn

- Cihaz

- keşfetti

- Etkili

- vb

- olaylar

- sömürmek

- Ad

- kusurları

- Ücretsiz

- hackerlar

- donanım

- okuyun

- Ne kadar

- HTTPS

- bilgi

- IOT

- iot cihazları

- IT

- anahtar

- malzeme

- bilgi

- önemli

- LINK

- izleme

- Teklifler

- açık

- açık kaynak

- Diğer

- fiziksel

- güç kelimesini seçerim

- Sunumlar

- koruma

- rapor

- Sonuçlar

- Risk

- koşu

- güvenlik

- sensörler

- kısa

- So

- Yazılım

- Eyalet

- hafızası

- arz

- tedarik zinciri

- sistem

- Sistemler

- teknikleri

- zaman

- ui

- Savunmasız

- İzle

- Webinar

- Youtube