Çinli "hızlı moda" markası SHEIN tartışmalara yabancı değil, en azından o zamanki ana şirketi Zoetop'un durdurmak şöyle dursun fark edemediği ve ardından dürüst olmayan bir şekilde ele aldığı 2018 veri ihlali nedeniyle.

New York Eyaleti Başsavcısı Letitia James'in bir konuşmasında söylediği gibi ifade 2022 sonunda:

SHEIN ve [kardeş marka] ROMWE'nin zayıf dijital güvenlik önlemleri, bilgisayar korsanlarının tüketicilerin kişisel verilerini çalmasını kolaylaştırdı. […]

[P]kişisel veriler çalındı ve Zoetop bunu örtbas etmeye çalıştı. Tüketicilerin kişisel verilerini korumamak ve bu konuda yalan söylemek moda değil. SHEIN ve ROMWE, tüketicileri dolandırıcılık ve kimlik hırsızlığından korumak için siber güvenlik önlemlerini artırmalıdır.

New York mahkemesinin kararı sırasında, işin kapsamı göz önüne alındığında, görünüşte mütevazı olan 1.9 milyon dolarlık para cezasına şaşırdığımızı ifade ettik:

Açıkçası, Zoetop'un (şu anda ABD'de SHEIN Distribution Corporation) şirketin büyüklüğü, zenginliği ve marka gücü göz önüne alındığında, ortaya çıkan tehlikeyi önleyebilecek veya azaltabilecek temel önlemlerin bile eksikliğini göz önünde bulundurarak bu kadar hafife almasına şaşırdık. ihlali ve ihlalin öğrenilmesinden sonra ele alınmasında devam eden sahtekarlığı nedeniyle.

Snoopy uygulama kodu şimdi açıklandı

Bu dava New York yargı sistemini kasıp kavururken bile bilmediğimiz şey, SHEIN'in Android uygulamasına bazı ilginç (ve aslında kötü niyetli değilse de şüpheli) bir kod ekleyerek onu temel bir tür ""ye dönüştürdüğüydü. pazarlama casus yazılım aracı”.

Bu haber, bu haftanın başlarında Microsoft araştırmacılarının yayınladığı bir raporla ortaya çıktı. geriye dönük analiz SHEIN'in Android uygulamasının 7.9.2'nin başlarından itibaren 2022 sürümünün.

Microsoft'un şüpheli davranışını bildirmesinden bu yana uygulamanın bu sürümü birçok kez güncellenmiş olsa da ve Google, SHEIN'in bir tür hilesinden sıyrılmaya çalışan uygulamaları tespit etmenize yardımcı olmak için şimdi Android'e bazı hafifletmeler eklemiş olsa da (aşağıya bakın)…

…bu hikaye, Google Play'de "incelenip onaylanan" uygulamaların bile, gizliliğinizi ve güvenliğinizi baltalayan sinsi şekillerde çalışabileceğini güçlü bir şekilde hatırlatıyor - bu tür uygulamalarda olduğu gibi hileli "Authenticator" uygulamaları yaklaşık iki hafta önce yazdık.

Microsoft araştırmacıları, bu özel SHEIN uygulamasında ilgilerini neyin artırdığını söylemedi.

Bildiğimiz kadarıyla, indirme sayıları yüksek olan uygulamaların temsili bir örneğini seçmiş ve ilgi çekici hedeflerin kısa bir listesini oluşturmak için sistem işlevlerine yapılan ilgi çekici veya beklenmedik çağrılar için derlenmiş kodlarını otomatik olarak aramış olabilirler.

Araştırmacıların kendi sözleriyle:

Davranıştan sorumlu ilgili kodu belirlemek için önce uygulamanın statik bir analizini gerçekleştirdik. Ardından, panoyu nasıl okuduğu ve içeriğini uzak bir sunucuya nasıl gönderdiği de dahil olmak üzere kodu gözlemlemek için uygulamayı araçlı bir ortamda çalıştırarak dinamik bir analiz gerçekleştirdik.

SHEIN'in uygulaması, Facebook (100B+), Twitter (5B+) ve TikTok (1B+) gibi süper yüksek uçan uygulamaların oldukça altında olan 1 milyondan fazla indirmeye sahip olarak belirlendi, ancak orada diğer iyi bilinen ve yaygın olarak kullanılan Signal (100 Milyon+) ve McDonald's (100 Milyon+) gibi uygulamalar.

kodu kazmak

Uygulamanın kendisi muazzam, APK biçiminde 93 MB'lık bir ağırlığa sahip (bir APK dosyası, kısaca Android Paketi, esasen sıkıştırılmış bir ZIP arşividir) ve paketten çıkarıldığında ve çıkarıldığında 194 MB'tır.

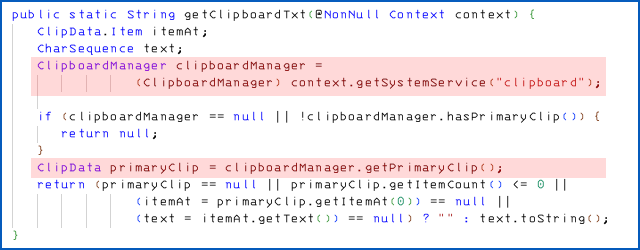

Üst düzey bir isme sahip bir dizi pakette oldukça büyük bir kitaplık kodu yığını içerir. com.zzkko (ZZKKO, SHEIN'in orijinal adıydı), adı verilen bir pakette bir dizi yardımcı program rutini dahil. com.zzkko.base.util.

Bu temel yardımcı programlar, adı verilen bir işlevi içerir. PhoneUtil.getClipboardTxt() bu, panodan içe aktarılan standart Android kodlama araçlarını kullanarak panoyu yakalayacaktır. android.content.ClipboardManager:

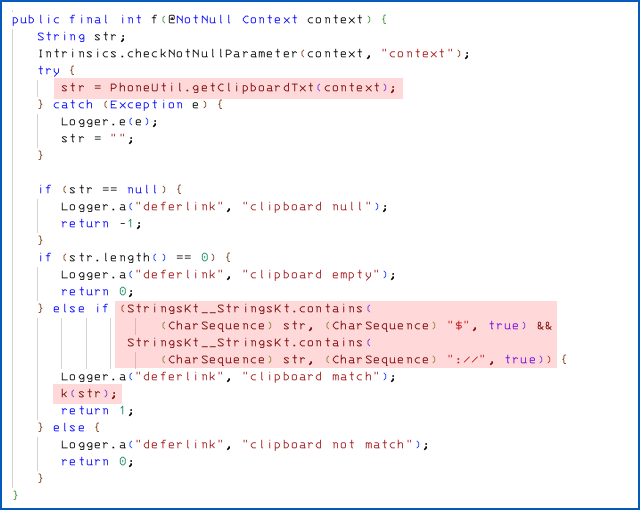

Bu yardımcı işleve yapılan çağrılar için SHEIN/ZZKKO kodunun aranması, onun yalnızca tek bir yerde kullanıldığını, ilginç bir şekilde adlandırılmış bir paket olduğunu gösteriyor. com.zzkko.util.MarketClipboardPhaseLinker:

Microsoft'un analizinde açıklandığı gibi, bu kod tetiklendiğinde panoda ne varsa onu okur ve ardından her ikisini de içerip içermediğini test eder. :// ve $, tahmin edebileceğiniz gibi, başka birinin web sitesini ve dolar cinsinden bir fiyatı içeren bir arama sonucunu kopyalayıp yapıştırdıysanız:

Test başarılı olursa, kod, hayal ürünü olmayan (ve muhtemelen otomatik olarak oluşturulmuş) adla pakette derlenmiş bir işlevi çağırır. k(), gözetlenen metnin bir kopyasını parametre olarak gönderiyor:

Gördüğünüz gibi, bir programcı olmasanız bile, bu ilginç olmayan işlev k() koklanan pano verilerini bir POST sunucuya "Bu, bana bir şey göndermeni istediğim geleneksel bir GET isteği değil, sana veri gönderdiğim bir yükleme isteği" diyen özel bir HTTP bağlantısı türüdür.

The POST bu durumda istek URL'ye yüklenir https://api-service.shein.com/marketing/tinyurl/phrase, tipik olarak şuna benzeyen HTTP içeriğiyle:

POST //marketing/tinyurl/phrase Sunucu: api-service.shein.com . . . Content-Type: application/x-www-form-urlencoded ifade=...k()'ye iletilen parametrenin kodlanmış içeriği...

Microsoft'un raporunda nezaketle belirttiği gibi:

SHEIN'in herhangi bir kötü niyetinin farkında olmasak da, uygulamalardaki görünüşte iyi niyetli davranışlar bile kötü niyetle kullanılabilir. Panoları hedef alan tehditler, parolalar, finansal ayrıntılar, kişisel veriler, kripto para cüzdan adresleri ve diğer hassas bilgiler gibi kopyalanan ve yapıştırılan bilgilerin saldırganlar tarafından çalınma veya değiştirilme riskine girebilir.

Panonuzdaki dolar işaretleri her zaman fiyat aramalarını göstermez, çünkü dünyadaki ülkelerin çoğunda farklı semboller kullanan para birimleri vardır, bu nedenle çok çeşitli kişisel bilgiler bu şekilde emilebilir…

…ama ele geçirilen veriler gerçekten de başka bir yerde yaptığınız masum ve önemsiz bir aramadan gelse bile, bu yine de sizden başka kimseyi ilgilendirmez.

URL kodlaması genellikle URL'leri veri olarak iletmek istediğinizde kullanılır, bu nedenle ziyaret edilmesi gereken “canlı” URL'lerle karıştırılamaz ve yasa dışı karakterler içermez. Örneğin, URL'lerde boşluklara izin verilmez, bu nedenle URL verilerinde boşluklara dönüştürülürler. %20, burada yüzde işareti "özel bayt iki onaltılık karakter olarak takip eder" anlamına gelir ve 20 boşluk için onaltılık ASCII kodudur (ondalık olarak 32). Aynı şekilde, gibi özel bir dizi :// tercüme edilecek %3A%2F%2F, çünkü iki nokta üst üste ASCII 0x3A (ondalık olarak 58) ve eğik çizgi 0x2F (ondalık olarak 47) şeklindedir. Dolar işareti olarak çıkıyor %24 (ondalık olarak 36).

Ne yapalım?

Microsoft'a göre, Google'ın aksi takdirde güvenilir uygulamalardaki bu tür davranışlara - "kasıtsız ihanet" olarak düşünebileceğiniz şey - yanıtı, Android'in pano işleme kodunu güçlendirmek oldu.

Muhtemelen panoya erişim izinlerini çok daha katı ve daha kısıtlayıcı hale getirmek, Play Store uygulama incelemesinde daha titiz olmak gibi teoride daha iyi bir çözüm olurdu, ancak bu yanıtların pratikte fazla müdahaleci olarak değerlendirildiğini varsayıyoruz.

Kabaca söylemek gerekirse, sahip olduğunuz (veya yükseltebileceğiniz) Android sürümü ne kadar yeniyse, pano o kadar kısıtlayıcı bir şekilde yönetilir.

Görünüşe göre, Android 10 ve sonraki sürümlerde, bir uygulama ön planda aktif olarak çalışmadığı sürece panoyu hiç okuyamaz.

Kuşkusuz, bu pek yardımcı olmuyor, ancak boşta bıraktığınız ve hatta belki de unuttuğunuz uygulamaların her zaman kopyalayıp yapıştırma işleminize göz atmasını engelliyor.

Android 12 ve üstü, "XYZ uygulaması panonuzdan yapıştırıldı" diyen bir uyarı mesajı açacak, ancak görünüşe göre bu uyarı yalnızca herhangi bir uygulama için ilk kez gerçekleştiğinde (beklediğiniz zaman olabilir), sonraki pano kapmalarında değil (sen yapmadığında).

Ve Android 13, sonsuza kadar ortalıkta dolaşmayı unutmuş olabileceğiniz verileri durdurmak için panoyu ara sıra otomatik olarak siler (bunun gerçekte ne sıklıkta olduğundan emin değiliz).

Görünüşe göre Google'ın pano erişimini umduğunuz kadar katı bir şekilde kontrol etme niyetinde olmadığı göz önüne alındığında, burada Microsoft'un şu satırlardaki tavsiyesini tekrarlayacağız: "Bir şey görürseniz, bir şey söyleyin ... ve ayaklarınızla oy verin veya en azından parmaklarınız”:

Pano erişim […] bildirimleri gibi beklenmeyen davranışlara sahip uygulamaları kaldırmayı düşünün ve davranışı satıcıya veya uygulama mağazası operatörüne bildirin.

Şirket mobil cihazlarından oluşan bir filonuz varsa ve henüz bir tür mobil cihaz yönetimi ve kötü amaçlı yazılımdan korumayı benimsemediyseniz, neden şuna bir göz atmıyorsunuz? şimdi teklifte ne var?

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :dır-dir

- ][P

- $UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- Hakkımızda

- hakkında

- kesin

- erişim

- aktif

- aslında

- katma

- adresleri

- benimsenen

- tavsiye

- Sonra

- Türkiye

- tek başına

- Rağmen

- analiz

- ve

- android

- Android 13

- android uygulaması

- uygulamayı yükleyeceğiz

- app store

- bariz

- uygulamaları

- uygulamalar

- Arşiv

- ARE

- etrafında

- AS

- At

- avukat

- Başsavcı

- yazar

- Oto

- otomatik olarak

- background-image

- baz

- temel

- BE

- Çünkü

- Sığır eti

- olmak

- altında

- Daha iyi

- sınır

- Alt

- marka

- ihlal

- iş

- düğmesine tıklayın

- by

- denilen

- aramalar

- CAN

- dava

- Merkez

- karakterler

- kod

- kodlama

- renk

- COM

- nasıl

- şirket

- bağ

- kabul

- düşünen

- Tüketiciler

- içeren

- içerik

- içindekiler

- kontrol

- tartışma

- dönüştürülmüş

- KURUMSAL

- olabilir

- ülkeler

- Mahkeme

- kapak

- yaratmak

- cryptocurrency

- Kripto Para Cüzdanı

- meraklı

- para birimleri

- Siber güvenlik

- TEHLİKE

- veri

- veri ihlali

- belirlenen

- ayrıntılar

- cihaz

- Cihaz

- DID

- dijital

- ekran

- dağıtım

- Değil

- Dolar

- dolar

- Dont

- indir

- indirme

- dinamik

- Daha erken

- Erken

- başkasının

- başka yerde

- ortaya

- muazzam

- çevre

- esasen

- Hatta

- Her

- örnek

- beklemek

- beklenen

- açıkladı

- sömürülen

- ifade

- başarısız

- adil

- Ayaklar

- fileto

- mali

- ince

- Ad

- ilk kez

- FİLO

- şu

- İçin

- unutulmuş

- Airdrop Formu

- ileri

- dolandırıcılık

- itibaren

- işlev

- fonksiyonlar

- genel

- genellikle

- almak

- Goes

- Google Oyun

- Google'ın

- kapmak

- bileme

- hackerlar

- kullanma

- olur

- Var

- sahip olan

- yükseklik

- yardım et

- okuyun

- Yüksek

- umut

- ev sahibi

- duraksamak

- Ne kadar

- http

- HTTPS

- belirlemek

- Kimlik

- Kimlik Hırsızlığı

- boş

- Yasadışı

- dayatılan

- in

- dahil

- içerir

- Dahil olmak üzere

- bilgi

- niyetinde

- niyet

- faiz

- ilginç

- her zaman

- IT

- ONUN

- kendisi

- sadece bir

- Nezaket.

- Bilmek

- bilinen

- Eksiklik

- Letitia James

- Kütüphane

- hafifçe

- sevmek

- hatları

- Liste

- Bakın

- yapılmış

- çoğunluk

- Yapımı

- yönetilen

- yönetim

- çok

- Kenar

- maksimum genişlik

- anlamına geliyor

- önlemler

- mesaj

- Microsoft

- olabilir

- milyon

- karışık

- Telefon

- mobil cihaz

- mobil cihazlar

- değiştirilmiş

- Daha

- isim

- adlı

- yeni

- New York

- New York Mahkemesi

- haber

- normal

- ünlü

- bildirimleri

- gözlemek

- of

- teklif

- on

- ONE

- devam

- işletmek

- Şebeke

- sipariş

- orijinal

- Diğer

- kendi

- paket

- paketler

- parametre

- belirli

- geçti

- şifreleri

- Paul

- yüzde

- belki

- izinleri

- kişisel

- kişisel bilgi

- seçilmiş

- yer

- Platon

- Plato Veri Zekası

- PlatoVeri

- OYNA

- Google Play Store

- pop

- pozisyon

- Çivi

- Mesajlar

- güç kelimesini seçerim

- uygulama

- fiyat

- gizlilik

- Gizlilik ve Güvenlik

- Programcı

- korumak

- koruma

- yayınlanan

- koymak

- menzil

- ulaşmak

- Okumak

- son

- Indirimli

- uygun

- uzak

- kaldırma

- tekrar et

- rapor

- Bildirilen

- temsilci

- talep

- Araştırmacılar

- yanıt

- sorumlu

- kısıtlayıcı

- sonuç

- titiz

- Risk

- ROMWE

- koşu

- Adı geçen

- Ara

- güvenlik

- gönderme

- hassas

- Dizi

- set

- Shein

- Alışveriş

- kısa

- Gösteriler

- işaret

- işaret

- İşaretler

- sadece

- beri

- kardeş

- beden

- snooping'i

- So

- katı

- çözüm

- biraz

- Birisi

- bir şey

- uzay

- alanlarda

- konuşma

- özel

- Spot

- casus

- standart

- Eyalet

- Yine

- çalıntı

- dur

- mağaza

- Öykü

- yabancı

- sıkı

- güçlü

- sonraki

- böyle

- sözde

- sürpriz

- şaşırmış

- SVG

- sistem

- Bizi daha iyi tanımak için

- hedefleme

- hedefler

- anlatır

- test

- testleri

- o

- The

- Devlet

- Dünya

- hırsızlık

- ve bazı Asya

- Bunlar

- Bu hafta

- tehditler

- İçinden

- TikTok

- zaman

- zamanlar

- için

- çok

- araçlar

- üst

- Üst düzey

- geleneksel

- geçiş

- iletmek

- şeffaf

- tetiklenir

- Dönük

- tipik

- baltalamak

- Beklenmedik

- güncellenmiş

- yükseltmek

- Yüklenen

- URL

- us

- kullanım

- kamu hizmetleri

- yarar

- satıcı

- versiyon

- ziyaret

- Oy

- Cüzdan

- uyarı

- Yol..

- yolları

- servet

- Web sitesi

- hafta

- Haftalar

- tartı

- tanınmış

- Ne

- hangi

- geniş

- Geniş ürün yelpazesi

- irade

- ile

- sözler

- Dünya

- olur

- zefirnet

- zip

- Zoetop